目录导航

多个恶意软件作者(黑客)正在使用“ Ezuri”加密器和内存加载器,使防病毒产品无法检测到他们的代码。

GitHub上提供了用Golang编写的Ezuri源代码,任何人都可以使用。

Ezuri解密内存中的恶意软件payloads

根据AT&T Alien Labs发布的报告,多个hack在使用Ezuri加密程序打包其恶意软件并逃避防病毒检测。

尽管已知Windows恶意软件会采用类似的策略,但黑客现在也正在使用Ezuri渗透Linux环境。

Ezuri用Go语言编写,同时充当ELF(Linux)二进制文件的加密器和加载器 。它使用AES加密恶意软件代码,解密后直接在内存中执行恶意有效负载,而不会在磁盘上生成任何文件。

来源:AT&T Alien Labs

系统工程师和Ezuri的创建者Guilherme Thomazi Bonicontro(’guitmz’) 于2019年在GitHub上开源了ELF加载器, 并在他的博客文章中首次展示了该工具 。

在电子邮件采访中,Bonicontro(又名TMZ)与BleepingComputer分享了他是恶意软件研究人员,并创建了研究工具以传播意识并帮助防御者。

“我是一名独立的恶意软件研究人员,我只是将其作为自己的兴趣爱好之一。我的工作目标只是学习并提高对各种PoC攻击和防御技术的认识,但绝不会造成任何损害。根据经验, 我总是与防病毒公司共享我的项目示例,并且我从不发布具有破坏性负载或具有复杂复制功能的代码,我相信每个人都应该了解知识,每个人都应该为自己的行为负责,以使他们晚上睡个好觉。 ”

Bonicontro告诉BleepingComputer: “不幸的是,这有力地表明了一个事实,即使安全行业需要在Linux威胁检测上进行更多投资,并且威胁参与者比以往任何时候都更加活跃 。”

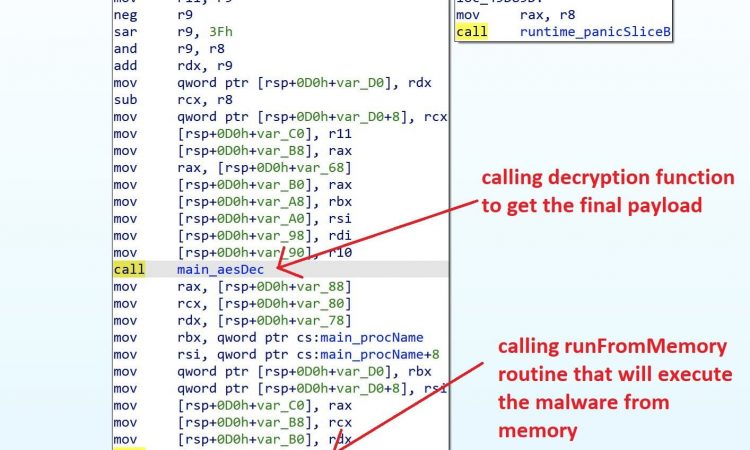

AT&T Alien Labs的研究人员Ofer Caspi和Fernando Martinez指出,在解密AES加密的有效负载后,Ezuri立即将生成的代码作为参数传递给 runFromMemory 函数,而不会在被感染系统上的任何位置丢弃恶意软件文件。

runFromMemory函数

来源:AT&T Alien Labs

VirusTotal的检测率接近零

在AT&T进行研究时,通常用VirusTotal上约50%的防病毒引擎检测到的恶意软件样本在用Ezuri加密后,检测到 的病毒为0。

根据BleepingComputer的观察,即使到了今天, 装满Ezuri的样品在VirusTotal上的检测率还不到5%。

多个威胁参与者积极使用

在过去的几个月中,Caspi和Martinez确定了几位恶意软件作者,他们将其样本与Ezuri打包在一起。

其中包括至少从2020年4月开始活跃的网络犯罪小组 TeamTnT。

众所周知,TeamTnT会攻击配置错误的Docker实例并公开API,从而将易受攻击的系统转变为DDoS bot和cryptominer。

还发现,TeamTnT恶意软件的后来变种(例如“ Black-T”)在受感染的系统上安装了网络扫描程序并从内存中提取AWS凭证。

根据AT&T研究人员的说法,“由Palo Alto Networks Unit42识别出的最后一个[Black-T]样本实际上是Ezuri装载机。”

“解密后的有效载荷是一个带有UPX的ELF文件,这是TeamTNT的已知示例,首次出现在2020年6月。”

研究人员还注意到在多个装满Ezuri的二进制文件中存在“ ezuri”字符串。

Ezuri的危害指标(IOC),YARA检测规则以及更多信息可以在AT&T Alien Labs发布的博客文章中找到。