目录导航

Google TAG 积极监控威胁行为者及其战术和技术的演变。我们利用我们的研究不断提高我们产品的安全性,并与社区分享这些情报,以使整个互联网受益。

正如今天宣布的那样,谷歌已采取行动破坏 Glupteba 的运行,Glupteba 是一种针对 Windows 计算机的多组件僵尸网络。我们相信这一行动将对 Glupteba 的运营产生重大影响。但是,Glupteba 的运营商可能会尝试使用备份命令和控制机制重新控制僵尸网络,该机制使用比特币区块链上编码的数据。

Glupteba 以窃取用户凭据和 cookie、在受感染主机上挖掘加密货币、部署和操作针对 Windows 系统和物联网设备的代理组件而闻名。TAG 观察到僵尸网络针对全球受害者,包括美国、印度、巴西和东南亚。

Glupteba 恶意软件系列主要通过按安装付费 (PPI) 网络和从流量分配系统 (TDS) 购买的流量进行分发。在一段时间内,我们每天观察到数千个恶意 Glupteba 下载实例。下图显示了一个模仿软件破解下载的网页,该网页向用户提供了 Glupteba 的变体,而不是承诺的软件。

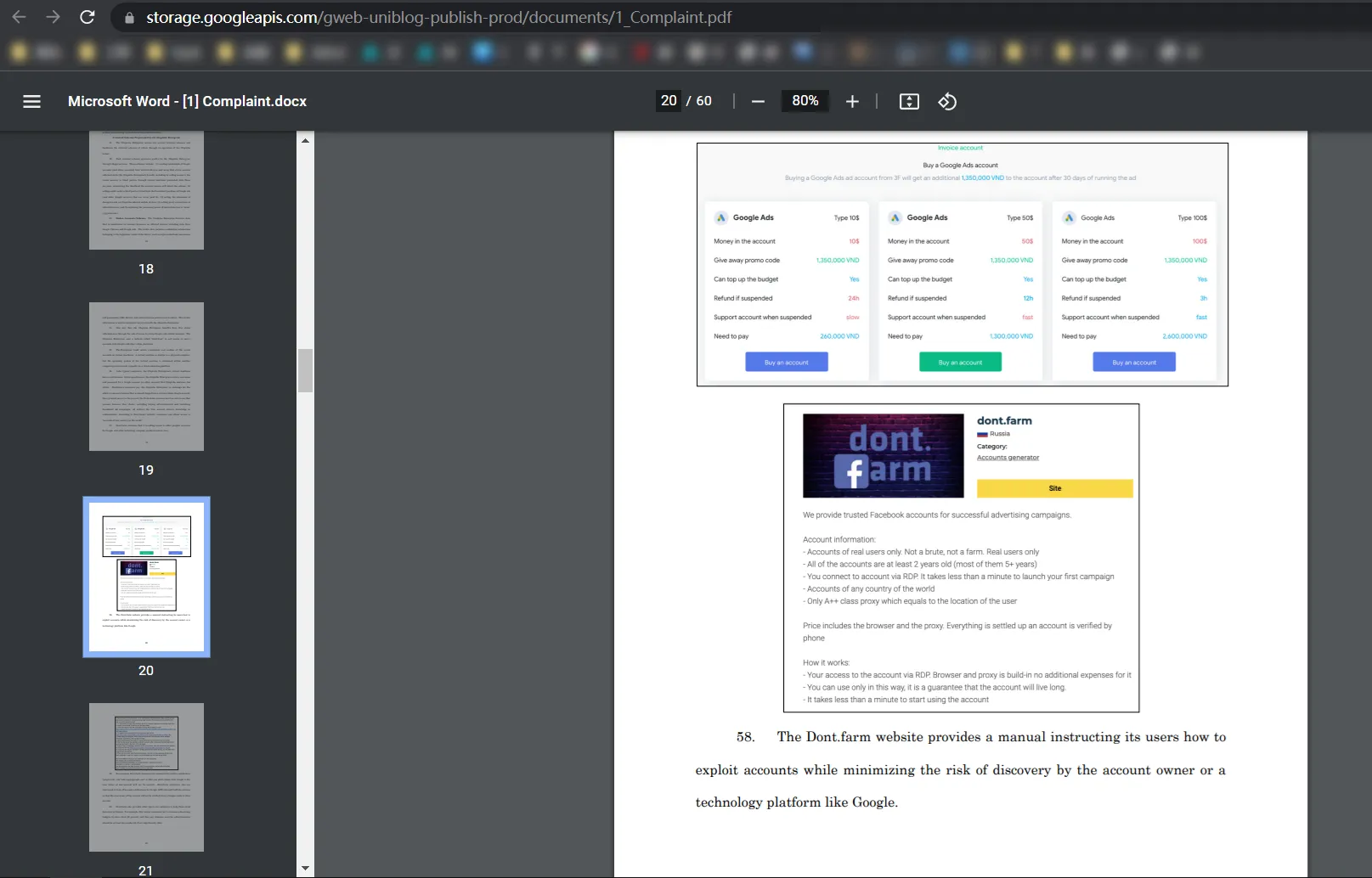

在分析 Glupteba 二进制文件时,我们的团队确定了一些包含 git 存储库 URL:“git.voltronwork.com”。这一发现引发了一项调查,使我们高度自信地确定了操作 Glupteba 僵尸网络的个人提供的多种在线服务。这些服务包括出售对加载了被盗凭据的虚拟机的访问权限 (dont[.]farm)、代理访问权限 (awmproxy),以及出售用于其他恶意活动的信用卡号 (extracard),例如谷歌广告。

去年,TAG 一直与 Google 的网络犯罪调查小组合作,以破坏涉及 Google 服务的 Glupteba 活动。我们已经终止了大约 6300 万个 Google Docs,观察到它们分发了 Glupteba、1,183 个 Google 帐户、908 个云项目和 870 个与其分发相关的 Google Ads 帐户。此外,在通过 Google 安全浏览警告下载恶意文件之前,350 万用户收到了警告。

在过去的几天里,我们的团队与互联网基础设施提供商和托管服务提供商(包括 Cloudflare)合作,通过关闭服务器并在恶意域名前放置警告插页式页面来破坏 Glupteba 的运营。在此期间,与此操作相关的另外 130 个 Google 帐户被终止。

在对该僵尸网络进行分析、跟踪和技术破坏的同时,谷歌已对据信位于俄罗斯的两名个人提起诉讼,理由是他们经营 Glupteba 僵尸网络及其各种犯罪计划。谷歌指控违反《敲诈者影响和腐败组织法》(RICO)、《计算机欺诈和滥用法》、《电子通信隐私法》、《兰哈姆法》,以及对业务关系的侵权干扰和不当得利。

虽然这些行动可能不会完全阻止 Glupteba,但 TAG 估计,联合努力将对参与者进行未来行动的能力产生重大影响。

Glupteba 的 C2 备份机制

此僵尸网络的命令和控制 (C2) 通信使用 HTTPS 在控制服务器和受感染系统之间传输命令和二进制更新。为了增加基础设施的弹性,运营商还使用比特币区块链实施了备份机制。如果主 C2 服务器没有响应,受感染的系统可以从以下比特币钱包地址检索在最新交易中加密的备份域:

- ‘1CgPCp3E9399ZFodMnTSSvaf5TpGiym2N1’ [1]

- ’15y7dskU5TqNHXRtu5wzBpXdY5mT4RZNC6’ [2]

- ‘1CUhaTe3AiP9Tdr4B6wedoe9vNsymLiD97’ [3]

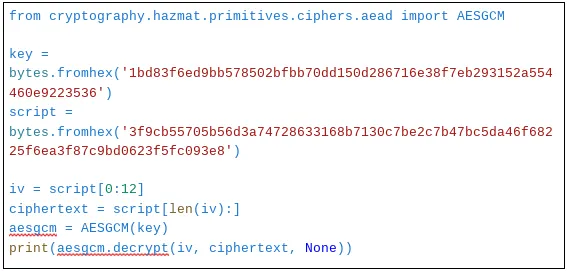

以下用于解密的 32 字节的 AES 密钥在二进制文件中进行了硬编码:

'd8727a0e9da3e98b2e4e14ce5a6cf33ef26c6231562a3393ca465629d66503cf'

'1bd83f6ed9bb578502bfbb70dd150d286716e38f7eb293152a554460e9223536'可以使用 AES-256 GCM 解密区块链交易的 OP_RETURN 数据,以提供备份命令和控制域名。OP_RETURN 的前 12 个字节包含 IV,后 16 个字节包含 GCM 标签,而中间部分是 AES-256 GCM 加密域。Glupteba 网络协议的完整详细信息可以在这份 2020 年的报告中找到,以下 Python 脚本说明了如何解密加密域名:

IOCs(侵害指标)

最近用于命令和控制的域:

nisdably[.]com

runmodes[.]com

yturu[.]com

retoti[.]com

trumops[.]com

evocterm[.]com

iceanedy[.]com

ninhaine[.]com

anuanage[.]info最近恶意软件样本的 sha256 哈希值:

df84d3e83b4105f9178e518ca69e1a2ec3116d3223003857d892b8a6f64b05ba

eae4968682064af4ae6caa7fff78954755537a348dce77998e52434ccf9258a2

a2fd759ee5c470da57d8348985dc34348ccaff3a8b1f5fa4a87e549970eeb406

d8a54d4b9035c95b8178d25df0c8012cf0eedc118089001ac21b8803bb8311f4

c3f257224049584bd80a37c5c22994e2f6facace7f7fb5c848a86be03b578ee8

8632d2ac6e01b6e47f8168b8774a2c9b5fafaa2470d4e780f46b20422bc13047

03d2771d83c50cc5cdcbf530f81cffc918b71111b1492ccfdcefb355fb62e025

e673ce1112ee159960f1b7fed124c108b218d6e5aacbcb76f93d29d61bd820ed

8ef882a44344497ef5b784965b36272a27f8eabbcbcea90274518870b13007a0

79616f9be5b583cefc8a48142f11ae8caf737be07306e196a83bb0c3537ccb3e

db84d13d7dbba245736c9a74fc41a64e6bd66a16c1b44055bd0447d2ae30b614转载请注明出处及链接