目录导航

Avanan 分析师最近在 Google Docs 中发现了一个漏洞利用向量,攻击者正在使用该漏洞向受害者提供恶意网络钓鱼网站。

以下是攻击电子邮件的样子:

该链接指向此 Google 文档页面:

对于在组织外共享 Google 文档的人来说,此 Google 文档页面可能看起来很熟悉。然而,这不是那个页面。这是一个自定义的 HTML 页面,看起来像熟悉的 Google Docs 共享页面。

攻击者希望受害者“单击此处下载文档”,一旦受害者单击该链接,他们将被重定向到实际的恶意网络钓鱼网站,在那里他们的凭据将通过另一个看起来像 Google 登录门户的网页被盗. 如您所见,那不是 Google 的网站。

攻击者是如何做到这一点的?

这种攻击实际上很容易执行,主要是因为谷歌为攻击者做了大部分工作。

步骤 1. 编写一个类似于 Google Docs 共享页面的网页:

第 2 步.将该 HTML 文件上传到 Google Drive:

谷歌会非常有帮助,一旦文件被扫描,他们会自动呈现 HTML内容。

您可以在此处查看页面预览:

步骤 3. 右键单击上传的文件并在 Google Docs 中打开它:

这是一个聪明的地方,因为如果你简单地点击“获取链接”,你只会看到文件的源代码,而不是渲染的版本。

Google 文档中的页面如下所示:

如果攻击者选择“获取链接”,页面将如下所示

显然,攻击者想要带有渲染图像的顶级版本。

步骤 4. 发布到 Web:

为了使文件正确呈现给受害者,攻击者必须从“文件”下拉菜单中选择“发布到 Web”。

然后,攻击者必须单击“嵌入”和“发布”:

发布后,Google 将提供一个带有嵌入标签的链接,用于在论坛上呈现自定义内容。攻击者不需要 iframe 标签,只需要复制带有 Google Docs 链接的部分,如下所示:

该链接现在将按照攻击者的意图呈现完整的 HTML 文件,它还包含指向实际恶意网站的重定向超链接。

第 5 步.只需将此链接插入电子邮件并点击发送!

其他例子

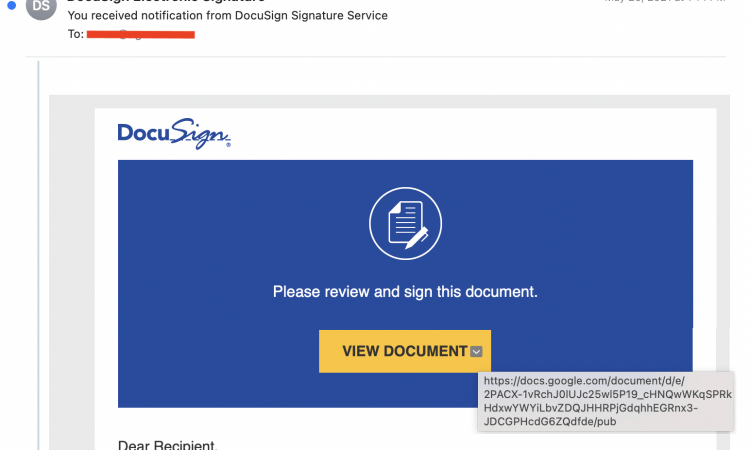

Avanan 分析师还发现了这种用于欺骗 DocuSign 网络钓鱼电子邮件的相同攻击方法。

在这种情况下,“查看文档”按钮是一个已发布的 Google 文档链接,实际上是一个伪造的 DocuSign 登录页面。

这个网络钓鱼页面在“登录”按钮上嵌入了一个监听器,它将输入的密码传输到攻击者控制的服务器:

结论

黑客通过在公知服务中进行攻击来绕过静态链接扫描程序。我们过去曾在MailGun、FlipSnack和Movable Ink等小型服务中看到过这种情况,但这是我们第一次通过 Google Drive/Docs 等主要服务看到这种情况。 。