目录导航

我的Bug赏金之旅,在美国国防部中排名第一,并在1年内实现排名前100位的黑客

你好,

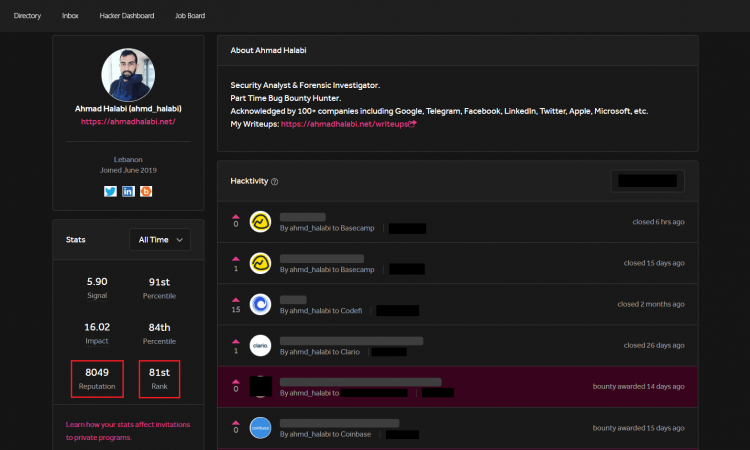

我叫艾哈迈德·哈拉比。很多人问我如何在短短的时间(一年零四个月)内达到在hackerone上得分超过8k的前100名黑客,以及我如何在美国国防部中排名第一。我还收到很多有关如何开始赏金狩猎,我使用的方法是什么的问题,以及许多其他相关问题。因此,我决定写一篇文章,讨论我在漏洞赏金活动中的旅程,如何在短时间内到达现在的位置以及如何取得巨大成就。

因此,让我们开始吧!

介绍 :

首先,您会惊讶于我对技术和计算机的总体了解还很晚,早在2016年我第一次有了手机和互联网连接时。我大致了解2016年的骇客入侵事件,令我兴奋的是,当我的笔记本电脑在2017年遭到骇客入侵时,我就开始了解骇客入侵事件,因此我很想知道这是如何发生的。由于高中时期,我无法学习黑客技术,因此我将其作为一般的业余爱好,直到完成为止。然后,我开始在大学学习计算机科学专业,在那段时间里,我开始学习黑客技术。

2019年2月,我从一位安全研究员那里听说了漏洞赏金,该Jafar Abu Nada人在Eset中发现了一个漏洞并将其PoC放到他的youtube频道上,之后我们成为了朋友:),我对漏洞赏金一无所知,所以我开始搜索关于什么 我承认我以错误的方式开始学习漏洞赏金猎人,因为我没有足够的资源,也不知道从哪里开始以及如何开始。

找到我的第一个有效漏洞::

经过努力和搜索,我学会了一些简单的漏洞寻找。然后,我直接赶往提供漏洞披露程序的公司。我记得我发现的第一个错误是在2019年2月,当时是“熊猫安全”中的“点击劫持”,他们授予了我感谢证书,我很高兴。在同一个月,我还在“ 360安全性”中发现了相同的有效错误,并且也被列入了他们的名人堂。我很兴奋,因为我开始了解事情的发展。

从2月到6月的4个月里,我一直在寻找低效的错误,例如点击劫持和会话管理。在这四个月的时间里,我很幸运,凭借简单的初学者知识,通过在黑莓机中上传文件找到了RCE,并被列入了他们的名人堂。从那以后,点击劫持是我最喜欢的漏洞?。

在2019年6月,我了解了hackerone和bugcrowd平台。我很高兴创建帐户并开始黑客入侵。在这里,我感到非常失望,因为有很多重复和N / A错误。我讨厌漏洞赏金。我认为声望<-3,我的声誉降低到67。我决定辞职一段时间,搜索并学习很多东西,直到找到提高自己的声誉,发出信号并提交有效报告的方法。

真正开始寻找漏洞::

即使当我决定搜索和学习时,我所做的方式也是错误的。哈哈我不会说我是如何学习和测试错误的,因为您绝对会为我是个初学者而笑。

可以说,从2019年7月开始,我开始知道如何以正确的方式学习bug搜索。

- 我看过

Frans Rosen & hackerone有关赏金狩猎的谈论。 - 我在Google和Youtube上搜索了有关视频的视频,这些视频为您提供了有关如何启动漏洞赏金的提示。

- 提交漏洞时,我收集了bugcrowd和hackerone漏洞的标题和类型,并开始使用Google搜索每种漏洞的类型,并了解它是什么以及如何利用它。

仍然我没有以最好的方式来学习它,但是这足以让我了解什么是漏洞赏金,如何上手并查找错误。

之后,我发现是时候在真实的环境中部署我所学到的知识了,所以在搜索之后,我选择了美国国防部针对hackerone的计划,将我所学到的知识应用于其领域。

在美国国防部中排名第一(2019)::

通过在DoD域上执行此循环循环(学习和应用),我发现自己在2019年的计划中排名第一。老实说,我希望因为我非常努力地学习很多知识,并且以聪明的方式来做。

所以,仍然是一个问题,我如何在国防部中排名第一?

我承认我在技术领域很聪明。我只需要知道如何开始并了解一些提示,当我知道了一些很好的信息后,就可以开始对hackerone进行真正的黑客攻击了。

从2019年7月到2019年12月底,我在hackerone上的声誉达到了2.8k。

我所说的“变得聪明”是关于如何在DoD中发现许多错误的提示:

- 国防部运行大量的域和子域。

- 国防部每1个子域接受1个错误类型。因此,如果您在多个子域中发现1个特殊错误,则将使它在所有这些子域中均有效。

- 我发现了一个在许多子域中发现的信息泄露错误。因此,我自动化了它的查找过程,并进行了报告并获得了声誉。

- 然后,我找到了上一个错误的绕过之处,并自动进行了查找过程并获得了声誉。

- 我在DoD中发现的大多数错误类型是:信息泄露,XSS,IDOR,RCE,DOS,CSRF,业务逻辑错误和违反安全设计原则。

请注意,在2019年,我没有寻求悬赏。整整一年我只得到2个赏金,一个来自Facebook,另一个来自Telegram。

您将在上面看到,对于我来说,要获得美国国防部的第一名并不难,它需要精明,真正的学习和持续的黑客攻击。

走上正确的学习道路::

在2020年初,经过大量搜索,我开始了正确的学习之路。因此,我开始阅读PoC的文章,学习新的黑客技术并加入Bug赏金社区。

从2020年1月到2020年6月,我仍然没有获得丰厚的赏金,因为我仍然专注于增加自己的知识并逐渐成为一名更好的黑客。

2020年7月,我开始专注于增加漏洞的影响力,并在不断学习的同时获得丰厚的赏金。

在1年和4个月内实现排名前100位的黑客::

2020年10月,我的声誉超过8000,并成为全球百大黑客中黑客总数排名第81的黑客。这是我真正引以为傲的事情。

我停止了对VDP(不合格)程序的黑客攻击,而我目前正在对VRP(合格)程序进行黑客攻击。

我目前是兼职漏洞赏金猎人。我没有花费特定的时间进行狩猎,这取决于我有时花2个小时,有时是6个小时。这取决于心情和生产力。

我对所有新手的建议是:不要为了钱,要专注于学习并达到良好的Bug追捕水平,然后再着重于尽可能多地赚钱。那就是我所做的事,看看我现在的位置(所有感谢都归功于上帝)。

这部分是您想要达到?的地方,对于那些问我如何从漏洞赏金中入手以及我使用的方法是什么的人来说,这是最重要的部分。

开始学习Bug赏金狩猎::

为了成功进行赏金猎人,您需要了解什么是渗透测试,尤其是Web应用程序渗透测试。一旦在Web应用程序渗透测试中获得了足够的信息,您就可以进行移动应用程序渗透测试,并扩大与渗透测试相关的所有领域的知识。

在这里,我将只专注于学习Web应用程序渗透测试。

请注意,我没有遵循此学习过程,因为如前所述,我在如何开始以及如何学习和向谁学习方面面临许多问题。但是根据我的经验,在我学到了足够的知识之后,我相信我将在下面提供的大量资源绝对会增加您的渗透测试知识,并使您在这一领域变得更好。

- 从PortSwigger Web安全学院(https://portswigger.net/web-security)了解Web应用程序渗透测试技术。

PortSwigger学院是一个令人惊叹的资源,它以丰富的知识和对Web应用程序的工作原理,漏洞如何产生以及如何利用和缓解漏洞的深刻理解开始您的学习之旅。 - 从Ebrahim Hegazy(https://www.youtube.com/playlist?list=PLv7cogHXoVhXvHPzIl1dWtBiYUAL8baHj)中学习Web应用程序渗透测试课程。

本课程由一个了不起的人提供,它将帮助您了解Web应用程序渗透测试的概念和技术。这也将帮助那些英语水平不高的人,因为他们的讲师是阿拉伯语。 - 了解如何开始从InsiderPhd(https://www.youtube.com/channel/UCPiN9NPjIer8Do9gUFxKv7A)中查找错误。

在发现漏洞赏金计划中的漏洞时,Katie始终提供出色的东西。您将知道如何应用在凯蒂身上学到的东西。 - 观看Nahamsec Live Recon访谈(https://www.youtube.com/channel/UCCZDt7MuC3Hzs6IH4xODLBw)。

这将使您对其他黑客在接近目标程序或进行漏洞赏金时的想法有很多想法和想法。 - 不要总是依靠别人。如果遇到未知的漏洞类型,例如说HTTP Request Smuggling,请去Google搜索它,如何利用它,以及发现该错误的真实案例。要有创造力和聪明。

读书就是力量!

除了我之前提到的学习资源。我强烈建议(必须)在学习时尽可能多地阅读文章,报告和PoC。因为阅读文章会扩大您的思维范围,增加您的感知力,并为您提供新的想法以发现越来越多的漏洞。

下面,我将提到我个人阅读的阅读文章的最佳资源:

- 五角大楼(https://pentester.land/list-of-bug-bounty-writeups.html)

- 骇客行为(https://hackerone.com/hacktivity)

- Bugreader(https://bugreader.com/reports)

- BugBountyWriteups(https://medium.com/bugbountywriteup)

在Twitter上关注Bug赏金社区::

Twitter是一个有价值的平台,可以在漏洞赏金领域关注出色的安全研究人员。因此,我建议您在Twitter上看看并遵循您认为可以从中受益的内容。

创建自己的方法论::

您应该了解的是,没有人会给您他纯正清晰的方法论。您必须创建自己的一个。您可以做的是,您可以收集有关该领域的大量信息,并使用它们最终创建自己的方法,以供您在狩猎途中使用。

由于很多人问我如何测试错误,使用什么方法以及如何发现漏洞,因此我将与您分享一些我在进行漏洞搜索时坚持的主要观点。

我遵循的一些方法:

- 由于具有开发背景,因此作为快速侦查工作,我创建了一个bash脚本,该脚本可自动执行子域枚举,实时子域检查和目录暴力破解过程。

- 我不依赖一个工具,这就是为什么我还使用bash脚本运行多个子域枚举工具的原因,例如使用单个命令并在单个文件中输出结果。

- 我一直在关注打history的历史和目标,有时我会收到影响很大的简单错误,只是因为有一个配置文件暴露了其中的秘密标记,而这些标记是我在打secret历史中发现的。

- 我总是记下我发现的所有有趣的东西。也许以后我使用它或将其链接到我发现的漏洞。

- 我测试了尽可能多的目标应用程序功能和特性。可能是您发现损坏的无效功能。(作为一个真实的例子,当我要测试IDOR / CSRF的同一功能时,我在一个黑客的公共程序中发现了与Google的连接功能损坏。我简单地报告了一下,代表了影响,并获得了500美元的补偿) 。

我的建议

- 撰写报告时要专业。

- 期望您的错误可能是重复的,或者根本找不到任何错误。首先,它会令人失望,但随后您会发现它像我一样正常。

- 如果您对编程不熟悉,我强烈建议您学习如何以一种简单的方式使内容自动化,而又不会太深。

- 我建议学习一些编程语言,例如用于自动化和编写脚本的python和bash以及用于理解Web应用程序工作原理的PHP和JavaScript。

- 侦查功能强大,请尝试查找尽可能多的有关目标应用程序的信息。从子域枚举到目录暴力破解,隐藏参数,查找隐藏端点,模糊测试目标应用程序,发挥其所有功能,谷歌dorking,github dorking,也不要错过检查js文件的功能。

- 尝试绕过这些修补程序。

- 明智地做到这一点。

- 创造性思考。

- 不要想太多,上去就是干。

- 接近应用程序时,请以开发人员的身份考虑。这将帮助您发现更多的业务逻辑错误。

- 问问自己,发现的错误会对您产生什么影响。

- 不要寻求赏金,不要寻求知识。赏金会根据您的知识和专业水平自动出现并增加。

- 要有耐心,对任何已知的技术感到好奇,受到启发。

- 不要期望别人对你有好话。做你认为正确的事。

- 接受他人的建议。

- 聪明地工作并不难。

- 相信自己,然后看看所有伟大的黑客,初学者就像您一样。

- 做你自己,创造自己的道路和方法,不要模仿别人。

- 从错误中学习。

- 不要仅仅从社区中拿走,总要回报。

我希望我能够为Bug赏金的新手以及想要了解我的方法和我对Bug赏金的观点的人提供帮助并提供良好的资源。

逐年增加赏金的难度越来越大,但这并不意味着您就无法开始。如果想成为一名伟大的黑客,请继续学习:)

我仍然认为自己是一个初学者,与大多数人看到我的地方相反,它有很多东西可以学习。是的,我取得了令人感到非常自豪的巨大成就,但是我也在这里学习:)

我感谢所有在Bug赏金社区中发布好东西并分享知识的人,也感谢您阅读本文的时间。

希望本文能帮助您变得更好,并为您提供新的知识。