目录导航

这篇文章还包括 Reese Lewis、Andrew Christian 和 Seth Lazarus 的贡献。

Rapid7 的托管检测和响应 (MDR) 团队利用专业工具集、恶意软件分析、交易技巧以及与威胁情报和检测工程 (TIDE) 团队的同事的协作来检测和修复威胁。

最近,我们发现了一个恶意软件活动,其有效载荷在通过浏览器广告服务交付后将自身安装为 Windows 应用程序,并通过滥用 Windows 环境变量和本机计划任务来绕过用户帐户控制 (UAC),以确保它以提升的权限持续执行。该恶意软件被归类为窃取程序,旨在从受感染资产(例如浏览器凭据和加密货币)窃取敏感数据,阻止浏览器更新,并允许执行任意命令。

检测

MDR SOC 在分析 Rapid7 的 InsightIDR 平台中的“UAC 绕过 – 磁盘清理实用程序”和“可疑进程 – TaskKill 多次”警报(由 Rapid7 的 TIDE 团队编写)后,首先意识到了这一恶意软件活动。

正如“UAC 绕过 – 磁盘清理实用程序”的名称所暗示的那样,由于某些版本的 Windows 10 中存在一个漏洞,该漏洞允许本机计划任务通过修改内容来执行任意代码,因此该警报识别出可能使用磁盘清理实用程序绕过 UAC 的情况。一个环境变量。具体来说,警报检测到由名为HoxLuSfo.exe. 我们确定它HoxLuSfo.exe是由sihost.exe启动和维护 Windows 操作和通知中心的后台进程产生的。

我们确定 PowerShell 命令的目的是在休眠后尝试执行磁盘清理实用程序 UAC 绕过。该命令有效,因为在某些 Windows 系统上,磁盘清理实用程序可以通过本机计划任务“SilentCleanup”运行,该任务在触发时以提升的权限执行以下命令:

%windir%\system32\cleanmgr.exe /autoclean /d %systemdrive%PowerShell 命令%windir%通过更改为环境变量设置的值来利用“SilentCleanup”计划任务中指定的路径中的环境变量的使用%windir%。具体来说,PowerShell 命令删除了现有的%windir%环境变量并将其替换为%windir%设置为的新环境变量:

%LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe REM因此,环境变量替换将计划任务“SilentCleanup”配置为在触发任务“SilentCleanup”时执行以下命令:

%LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe REM\system32\cleanmgr.exe /autoclean /d %systemdrive%二进制 st.exe 是HoxLuSfo.exe从文件路径

C:\Program Files\WindowsApps\3b76099d-e6e0-4e86-bed1-100cc5fa699f_113.0.2.0_neutral__7afzw0tp1da5e\HoxLuSfo\.Registry 条目末尾的尾随“REM”注释掉了“SilentCleanup”计划任务的本机命令的其余部分,有效地配置了要执行的任务:

%LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe更改%windir%环境变量后,PowerShell 命令运行“SilentCleanup”计划任务,从而劫持“SilentCleanup”计划任务以st.exe提升权限运行。

“可疑进程 – TaskKill 多次”的警报后来检测到st.exe产生多个命令试图杀死任何名为 Google*、MicrosoftEdge* 或 setu* 的进程。

HoxLuSfo.exe 分析

Rapid7 的 MDR 无法远程获取文件HoxLuSfo.exe和st.exe受感染资产,因为它们在调查时已不存在。但是,我们根据其 MD5 哈希值从 VirusTotal 获得了一份可执行文件的副本,即1cc0536ae396eba7fbde9f35dc2fc8e3。

Rapid7 的 MDR 得出结论,它HoxLuSfo.exe具有以下特征和行为:

- 包含混淆代码的 32 位 Microsoft Visual Studio .NET 可执行文件

- 原名

TorE.exe - 在撰写本文时,只有 10 个防病毒解决方案被检测

HoxLuSfo.exe为恶意

- 对受感染资产进行指纹识别

- 删除并利用 32 位 Microsoft Visual Studio .NET DLL

JiLuT64.dll(MD5:14ff402962ad21b78ae0b4c43cd1f194),这是一个由 SecureTeam Software Ltd 签名的敏捷 .NET 混淆器,可能会(去)混淆内容 - 修改受感染资产上的主机文件以阻止正确解析常见浏览器更新 URL 以阻止浏览器更新

- 枚举已安装的浏览器并从已安装的浏览器中窃取凭据

- 杀死名为 Google*、MicrosoftEdge*、setu* 的进程

- 包含窃取加密货币的功能

- 包含在受感染资产上执行任意命令的功能

- 与之通信

s1.cleancrack[.]tech和s4.cleancrack[.]tech(两者决心的172.67.187[.]162和104.21.92[.]68经由与的一个关键AES加密的消息在分析的时间)e84ad660c4721ae0e84ad660c4721ae0。所采用的加密方案似乎是从这里重用的代码。 - 有一个 PDB 路径

E:\msix\ChromeRceADMIN4CB\TorE\obj\Release\TorE.pdb。

Rapid7 的 MDR 与s4.cleancrack[.]tech攻击者进行了交互并发现了一个似乎是攻击者访问被盗数据的登录门户。

传染源

Rapid7 的 MDR 观察了chrome.exe在生成HoxLuSfo.exe我们通过警报检测到的 PowerShell 命令之前的执行情况。

在我们的一项调查中,我们对用户 Chrome 浏览器历史记录文件的分析显示,在初始感染之前重定向到可疑域:hXXps://getredd[.]biz/ →hXXps://eu.postsupport[.]net →hXXp://updateslives[.]com/

在另一项调查中,DNS 日志显示了一个遵循类似模式的重定向链:hXXps://getblackk[.]biz/ →hXXps://eu.postsupport[.]net →hXXp://updateslives[.]com/ →hXXps://chromesupdate[.]com

在第一次调查中,用户的 Chrome 个人资料显示可疑域的站点权限设置birchlerarroyo[.]com在重定向之前被更改。具体而言,用户授予托管站点的权限,birchlerarroyo[.]com以向用户发送通知。

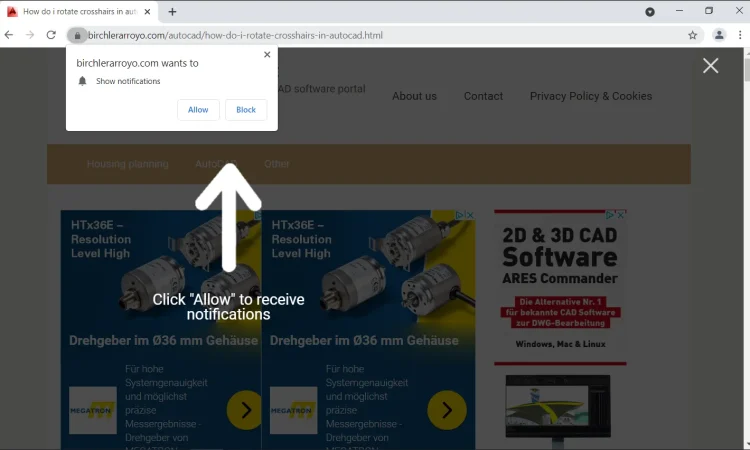

Rapid7 的 MDR 访问了托管在 的网站birchlerarroyo[.]com,发现该网站显示了一个浏览器通知,请求允许向用户显示通知。

我们怀疑托管于 的网站birchlerarroyo[.]com已被入侵,因为其源代码包含对托管于 的可疑 JavaScript 文件的引用fastred[.]biz:

我们确定托管于 的 JavaScript 文件fastred[.]biz负责birchlerarroyo[.]com通过图 10 中的代码观察到的通知。

源代码中的字符串“КодRedPush”的枢转关闭birchlerarroyo[.]com(参见图9中突出显示的行),以及图10中的JavaScript文件内的workerName和applicationServerKey设置,Rapid7的MDR发现含有类似的源代码附加网站:ostoday[.]com和magnetline[.]ru.

Rapid7的MDR分析的网站托管在每次的birchlerarroyo[.]com,ostoday[.]com以及magnetline[.]ru发现每个:

- 显示相同类型的浏览器通知,如图 8 所示

- 使用 WordPress 构建并使用相同的 WordPress 插件“WP Rocket”

- 具有引用托管在

fastred[.]biz或 中的类似 Javascript 文件的源代码,clickmatters[.]biz并且 JavaScript 文件具有相同的 applicationServerKey:BIbjCoVklTIiXYjv3Z5WS9oemREJPCOFVHwpAxQphYoA5FOTzG-xOq6GiK31R-NF--qzgT3_C2jurmRX_N6nY4g

“文本”键中的 unicode 解码为“Нажмите \”Разрешить\”, чтобы получать уведомления”,翻译为“点击\“允许\”接收通知”。

- 具有包含类似

rbConfig参数引用takiparkrb[.]site和不同旋转器值的源代码

- 源代码包含对“Код RedPush”(翻译为“Redpush 代码”)、“Код РБ”(翻译为“CodeRB”)或“Код нативного ПУШа RB”(翻译为“本地推送代码RB”)的引用

从源代码中的“CodeRB”和“Redpush”的类似字符串中取出类似的字符串导致了其他发现。

首先,Rapid7 的 MDR 发现了一项广告业务 RedPush(参见 参考资料redpush[.]biz)。RedPush 为其客户提供广告代码以托管在客户的网站上。该代码生成弹出通知,以允许向浏览客户网站的用户推送广告。RedPush 的客户根据包含 RedPush 代码的网站产生的广告点击次数获利。

其次,Rapid7的MDR发现了Malwaretips描述被称为浏览器弹出的恶意软件家族的出版物Redpush。在访问被 Redpush 代码感染的网站时,该代码会显示一个浏览器通知,请求允许向用户发送通知。在用户授予权限后,受感染站点似乎获得了推送 Toast 通知的能力,其范围可以从垃圾邮件广告到恶意虚假软件更新的通知。McAfee here和here 的类似出版物描述了威胁行为者最近一直在使用 Toast 通知来宣传虚假软件更新,以诱骗用户安装恶意 Windows 应用程序。

Rapid7 的 MDR 在访问受感染的网站后无法复制恶意软件的推送birchlerarroyo[.]com,可能有以下几个原因:

- 启用通知的网站可以以不同的频率发送通知,如解释在这里,和一天中的不同时间。

- 恶意软件包已知选择按下基于地理位置的用户,如解释在这里。(注意:Rapid7 的 MDR 使用在北美和欧洲具有不同地理位置的 IP 地址与网站交互。)

- 在调查时不再提供恶意软件。

然而,Malwaretips和McAfee描述的恶意软件传送技术可能被用来在我们的调查中欺骗用户在浏览 Internet 时安装恶意软件。正如“取证分析”部分所述,在我们的一项调查中,有证据表明初始 Toast 通知、虚假更新伪装和恶意 Windows 应用程序的安装。此外,我们检测到的 PowerShell 命令的祖父进程sihost.exe向我们表明,恶意软件可能在感染链中利用了 Windows 通知中心。

取证分析

对用户的 Chrome 配置文件和Microsoft-Windows-PushNotifications-PlatformWindows 事件日志的分析表明,当用户启用从 的受感染站点发送通知时,用户会看到birchlerarroyo[.]com并清除了 Toast 通知。我们无法根据现有证据确定 Toast 通知的内容。

根据我们的时间戳证据分析,用户可能被定向到每个getredd[.]biz,postsupport[.]net以及updateslives[.]com点击后的Toast通知,并颁发了假更新网页。

与McAfee描述的感染机制类似,恶意软件在磁盘上的安装路径C:\Program Files\WindowsApps\表明用户被诱骗安装了恶意的 Windows 应用程序。的Microsoft-Windows-AppXDeploymentServerOperational和Microsoft-Windows-AppxPackagingOperationalWindows事件日志包含可疑条目确认安装该恶意软件作为Windows应用程序的,如图15-19。

(注意:Rapid7 的 MDR 注意到 run 参数的值在与威胁参与者的基础设施的单独和不同的交互中发生了变化,这表明 run 参数可能用于跟踪目的。)

有关Windows 应用程序包签名的更多信息,请参见此处

在图15-19的事件表明,该恶意Windows应用程序是通过与应用程序安装Web分布式作为MSIX文件,oelgfertgokejrgre.msix。

分析 oelgfertgokejrgre.msix

Rapid7 的 MDRchromesupdate[.]com在受控环境中访问并发现它正在托管一个令人信服的以 Chrome 更新为主题的网页。

该网站的标题,“谷歌浏览器-谷歌从下载快速,安全的浏览器”,是与我们观察到的重定向网址一致getredd[.]biz,postsupport[.]net和updateslives[.]com。我们调查的用户可能在点击恶意 Toast 通知后到达图 20 中的网站,并继续点击网站上显示的“安装”链接以启动 Windows 应用程序安装。

网站上显示的“安装”链接指向 Windows 应用程序安装程序 URL(类似于图 17 中所示的 URL),这与通过 Web 的 MSIX 分发一致。

Rapid7 的 MDR 获得了oelgfertgokejrgre.msix托管在的 MSIX 文件,chromesupdate[.]com并确认它是一个 Windows 应用程序包。

对从中提取的内容进行分析,oelgfertgokejrgre.msix发现以下显着特征和特点:

- 子目录中包含两个文件

HoxLuSfo.exe和。(MD5 🙂 是由 SecureTeam Software Ltd 签名的 32 位 Agile .NET 混淆器 DLL,可能会(去)混淆内容。JiLutime.dllHoxLuSfoJiLutime.dll60bb67ebcffed2f406ac741b1083dc80 - 该

AppxManifest.xml文件包含更多对 Windows 应用程序伪装成 Google Chrome 更新的引用,以及与其包标识和签名相关的详细信息。

该DeroKuilSza.build.appxrecipe文件包含引用项目“DeroKuilSza”的字符串,该项目可能与恶意软件作者有关。

我们oelgfertgokejrgre.msix对恶意软件安装过程的动态分析提供了清晰的信息。引爆oelgfertgokejrgre.msix导致出现 Windows 应用安装程序窗口,其中显示有关虚假 Google Chrome 更新的信息。

图 25 中向用户显示的信息被伪装成合法的 Google Chrome 更新。该信息与AppxManifest.xml图 23 中所示的配置相关。

一旦我们继续安装,MSIX 包就通过 App Installer 注册了一个通知发送者,并立即提供了一个启动假谷歌 Chrome 更新的通知。

由于 MSIX 文件安装的恶意 Windows 应用程序包未托管在 Microsoft Store 上,因此会提示启用旁加载应用程序的安装(如果尚未启用),以允许安装来自非官方来源的应用程序。

该恶意软件需要启用“侧载应用程序”才能完成安装。

摘下面具

我们在这篇博文中总结的恶意软件有几个技巧。它通过广告服务作为 Windows 应用程序(它不会留下典型的基于 Web 的下载取证工件)、Windows 应用程序安装路径和通过操纵环境变量和本机计划任务的 UAC 绕过技术的交付机制可以不被各种安全解决方案,甚至是经验丰富的 SOC 分析师。Rapid7 的 MDR 客户可以放心,通过利用我们的攻击者行为分析检测方法,我们的分析师将在恶意软件窃取有价值的数据之前检测并响应此感染链。

侵害指标(IOCs)

| 类型 | 指标 |

|---|---|

| 域名 | updateslives[.]com |

| 域名 | getredd[.]biz |

| 域名 | postsupport[.]net |

| 域名 | eu.postsupport[.]net |

| 域名 | cleancrack[.]tech |

| 域名 | s1.cleancrack[.]tech |

| 域名 | s4.cleancrack[.]tech |

| 域名 | getblackk[.]biz |

| 域名 | chromesupdate[.]com |

| 域名 | fastred[.]biz |

| 域名 | clickmatters[.]biz |

| 域名 | takiparkrb[.]site |

| 目录 | C:\Program Files\WindowsApps\3b76099d-e6e0-4e86-bed1-100cc5fa699f_113.0.2.0_neutral__7afzw0tp1da5e\HoxLuSfo |

| 文件路径 | C:\Program Files\WindowsApps\3b76099d-e6e0-4e86-bed1-100cc5fa699f_113.0.2.0_neutral__7afzw0tp1da5e\HoxLuSfo\HoxLuSfo.exe |

| 文档名称 | HoxLuSfo.exe |

| MD5 | 1cc0536ae396eba7fbde9f35dc2fc8e3 |

| SHA1 | b7ac2fd5108f69e90ad02a1c31f8b50ab4612aa6 |

| SHA256 | 5dc8aa3c906a469e734540d1fea1549220c63505b5508e539e4a16b841902ed1 |

| 文件路径 | %USERPROFILE%\AppData\Local\Microsoft\OneDrive\setup\st.exe |

| 文档名称 | st.exe |

| 注册表值 + 注册表数据 | HKCU\Environment.%windir% –> %LOCALAPPDATA%\Microsoft\OneDrive\setup\st.exe REM |

| 文档名称 | oelgfertgokejrgre.msix |

| MD5 | 6860c43374ad280c3927b16af66e3593 |

| SHA1 | 94658e04988b02c395402992f46f1e975f9440e1 |

| SHA256 | 0a127dfa75ecdc85e88810809c94231949606d93d232f40dad9823d3ac09b767 |