目录导航

Powershell 数字取证和事件响应 (DFIR)

此存储库包含多个 PowerShell 脚本,可以帮助您响应 Windows 设备上的网络攻击。

包括以下事件响应脚本:

- DFIR 脚本:收集DFIR 脚本部分中列出的所有项目。

- CollectWindowsEvents:收集所有 Windows 事件并将其输出为 CSV。

- CollectWindowsSecurityEvents:收集所有 Windows 安全事件并将其输出为 CSV。

- CollectPnPDevices:收集所有即插即用设备,例如 USB、网络和存储。

- DumpLocalAdmins:返回设备的所有本地管理员。

- LastLogons – 列出设备最近 N 次成功登录。

- ListInstalledSecurityProducts – 列出已安装的安全产品及其状态。

- ListDefenderExclusions – 列出已定义的文件夹路径、文件扩展名、进程和 IP 排除。

DFIR 脚本 -可以提取的东西

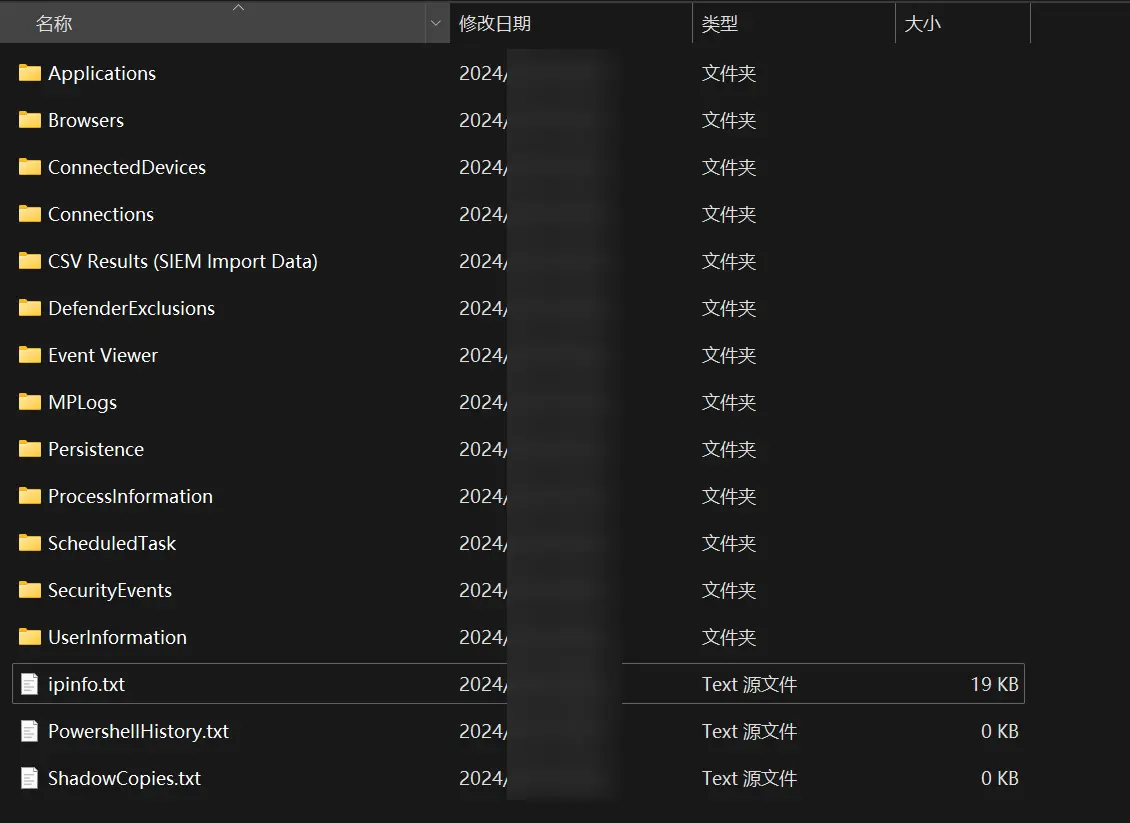

DFIR 脚本从多个源收集信息,并将输出构建在名为“DFIR-主机名–年–月–日期”的文件夹中的当前目录中。该文件夹最后被压缩,以便可以远程收集该文件夹。此脚本还可以在实时响应会话中的 Defender For Endpoint 中使用(见下文)。当以普通用户身份运行时,DFIR 脚本会收集以下信息:

- 本地 IP 信息

- 已打开连接

- 自动运行信息(启动文件夹和注册表运行键)

- 活动用户

- 本地用户

- 来自办公应用程序的连接

- 活动 SMB 共享

- 远程桌面会话

- 活动进程

- 活动 USB 连接

- PowerShell 历史记录

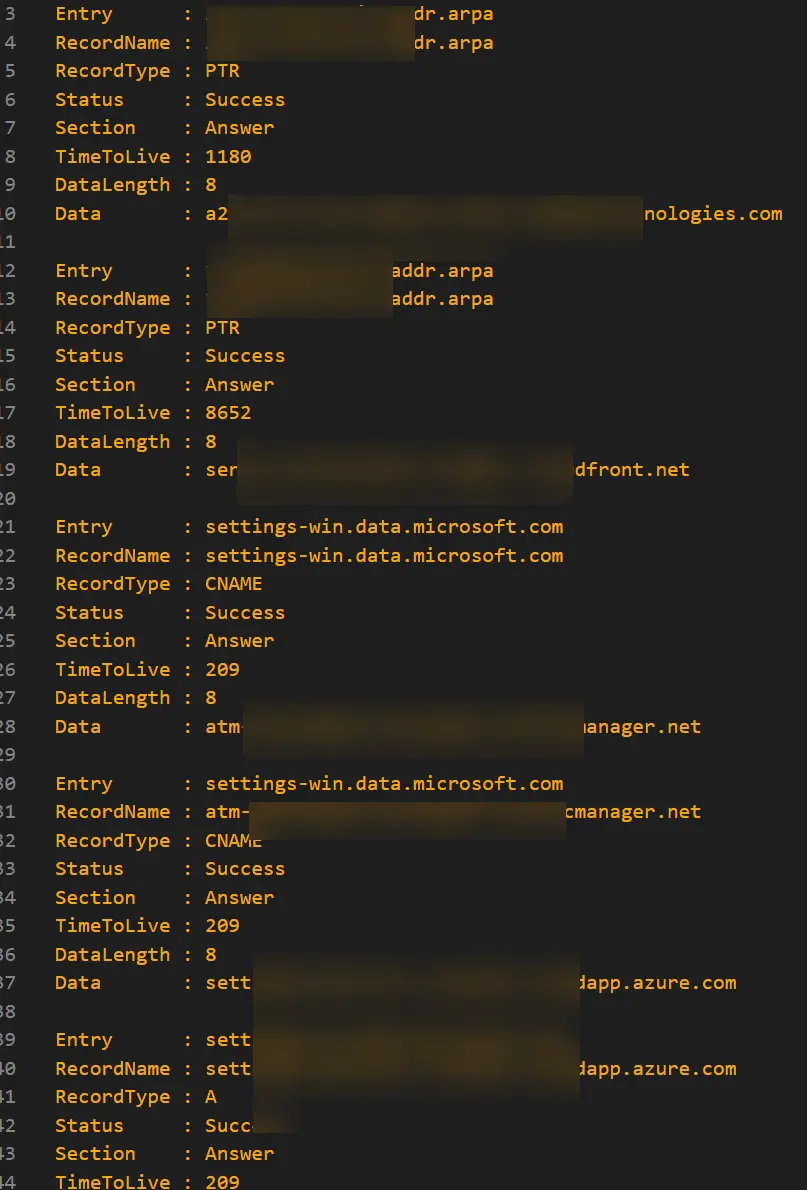

- DNS 缓存

- 已安装的驱动程序

- 已安装的软件

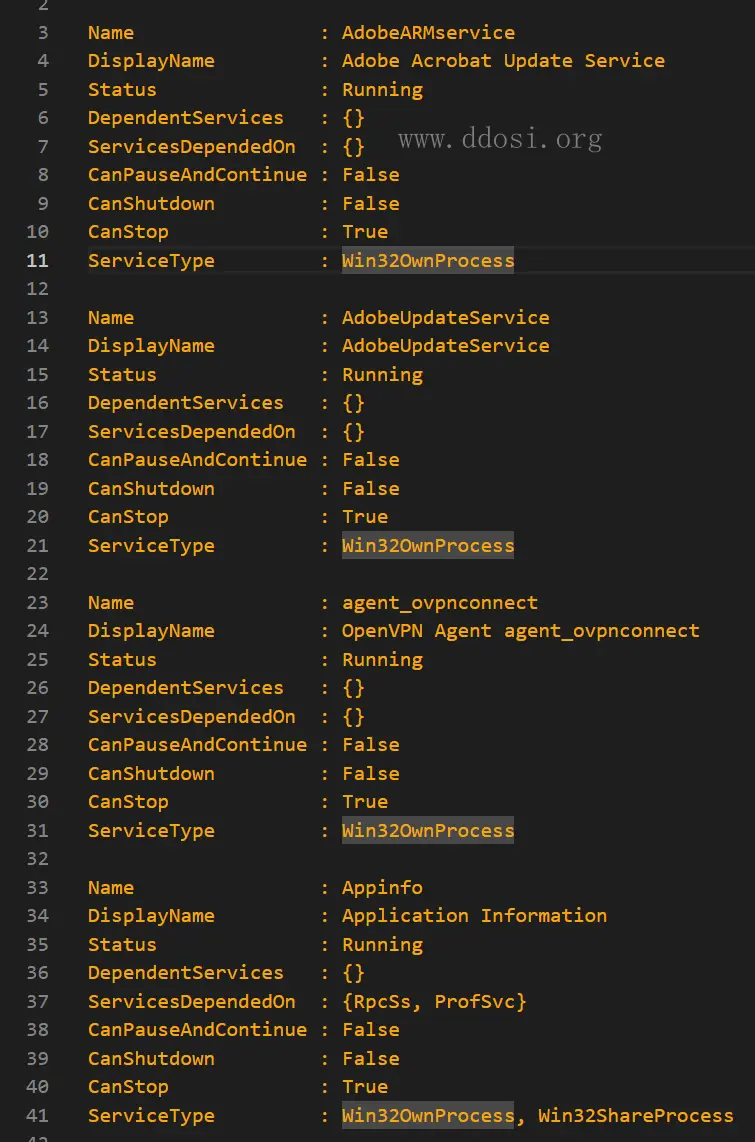

- 正在运行的服务

- 计划任务

- 浏览器历史记录和配置文件

- 为获得最佳体验,请以管理员身份运行脚本,然后还将收集以下项目:

- Windows 安全事件

- 远程打开的文件

- 影子副本

- MPLogs

- Defender 排除项

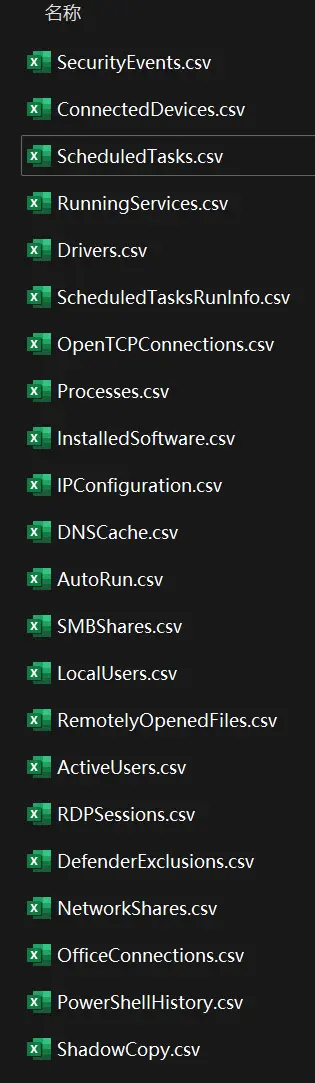

SIEM 导入功能

取证文物导出为 CSV 文件,以便响应人员将其提取到他们的工具中。您可以提取数据的一些示例工具包括 Sentinel、Splunk、Elastic 或 Azure Data Explorer。这将允许您使用您喜欢的查询语言执行过滤、聚合和可视化。

文件夹CSV 结果(SIEM 导入数据)包含所有包含工件的 CSV 文件,文件夹列表如下所示。

Name

----

ActiveUsers.csv

AutoRun.csv

ConnectedDevices.csv

DefenderExclusions.csv

DNSCache.csv

Drivers.csv

InstalledSoftware.csv

IPConfiguration.csv

LocalUsers.csv

NetworkShares.csv

OfficeConnections.csv

OpenTCPConnections.csv

PowerShellHistory.csv

Processes.csv

RDPSessions.csv

RemotelyOpenedFiles.csv

RunningServices.csv

ScheduledTasks.csv

ScheduledTasksRunInfo.csv

SecurityEvents.csv

ShadowCopy.csv

SMBShares.csvDFIR 命令

DFIR命令页面包含可在事件响应过程中使用的单独 powershell 命令。定义了以下类别:

- 连接

- 坚持

- Windows 安全事件

- 进程

- 用户和组信息

- 应用领域

- 文件分析

- 威胁情报

Windows 使用

可以通过运行以下命令来执行该脚本。

.\DFIR-Script.ps1该脚本未签名,这可能导致必须使用 -ExecutionPolicy 绕过来运行该脚本。

Powershell.exe -ExecutionPolicy Bypass .\DFIR-Script.ps1DFIR 脚本 | Defender For Endpoint 实时响应集成

可以将 DFIR 脚本与 Defender For Endpoint Live Repsonse 结合使用。确保设置了实时响应(请参阅文档)。由于我的脚本已使用,因此必须更改设置才能运行该脚本。

有一篇博客文章详细介绍了如何在实时响应中利用自定义脚本:事件响应第 3 部分:利用实时响应

实时运行未签名的脚本响应:

- Security.microsoft.com

- 设置

- 端点

- 高级功能

- 确保启用了实时响应

- 如果您想在服务器上运行此功能,请为服务器启用实时响应

- 启用实时响应未签名脚本执行

执行脚本:

- 进入设备页面

- 启动实时响应会话

- 将文件上传到库以上传脚本

- 将脚本上传到库后,执行:

run DFIR-script.ps1启动脚本。 - 执行

getfile DFIR-DeviceName-yyyy-mm-dd以将检索到的工件下载到本地计算机以进行分析。

文档

注意事项

如果无法运行脚本,出现这样的错误

无法在当前系统上运行该脚本。请以管理员身份执行如下命令即。

Set-ExecutionPolicy RemoteSigned

或直接使用如下命令执行

powershell.exe -ExecutionPolicy Bypass -File .\DFIR-Script.ps1

脚本下载地址

效果图

输出文件夹截图

最近安装的应用

DNS缓存

其他csv

等等

项目地址

GitHub:

github.com/Bert-JanP/Incident-Response-Powershell

转载请注明出处及链接