目录导航

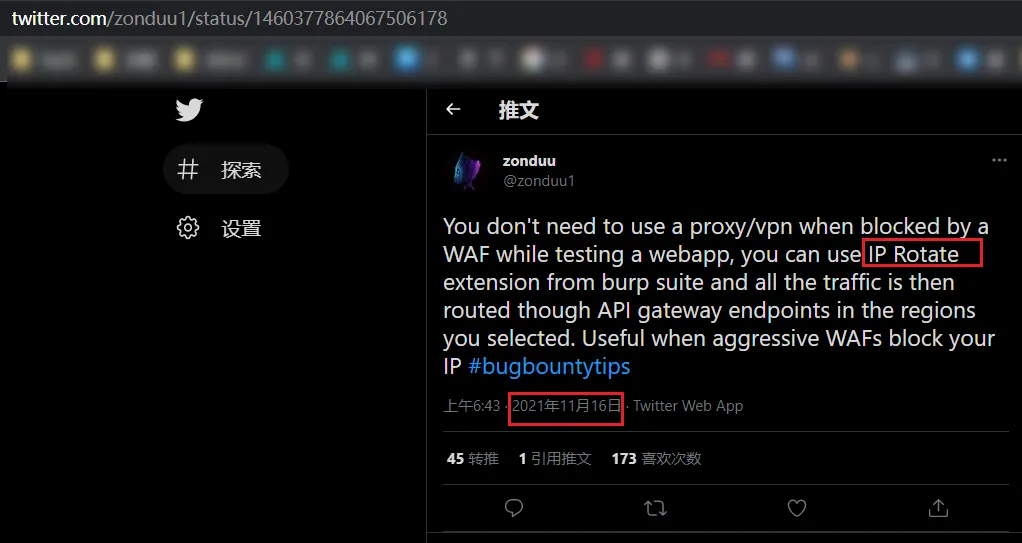

最近在twitter看到一条消息是这样的:

翻译过来是这样的:

“在测试 Web 应用程序时被 WAF 阻止时,您不需要使用代理/vpn,您可以使用 burpsuite中的 ip rotate扩展,然后所有流量都通过您选择的区域中的 API 网关端点进行路由。当激进的 WAF 阻止您的 IP 时很有用”

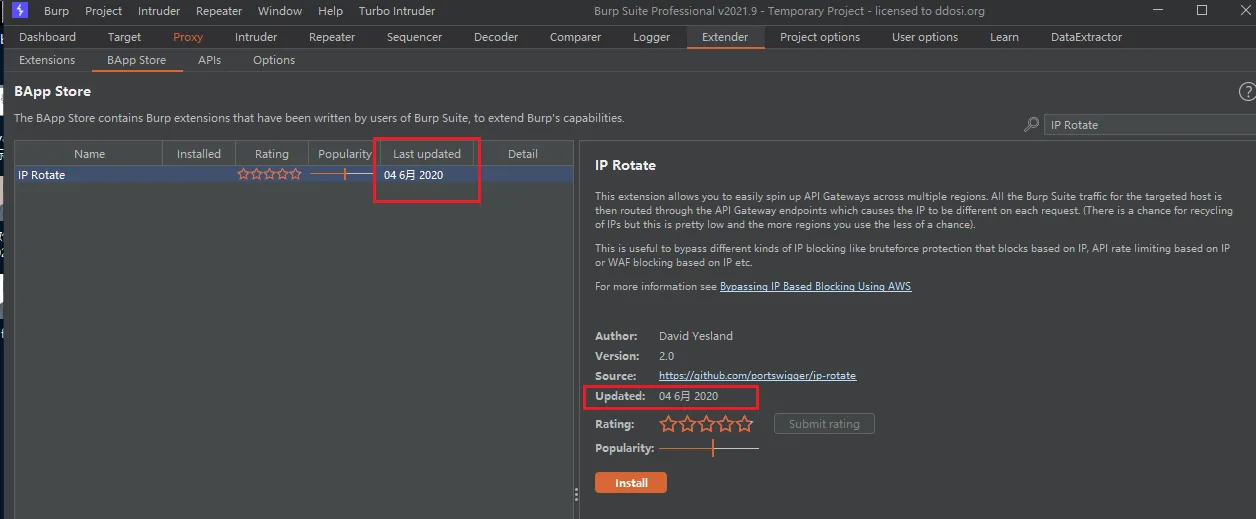

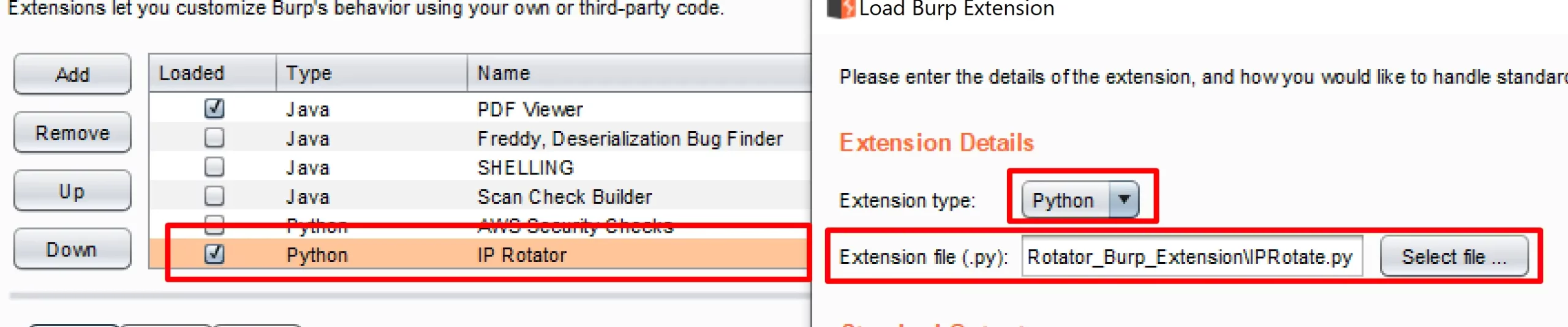

安装ip rotate

到burpsuite应用商店搜索安装ip rotate.

发现插件是2020年6月4日的,已经过去一年多了,还会有用吗?

到GitHub看看

项目地址

https://github.com/portswigger/ip-rotate

IP Rotate 详情

Burp Suite 的扩展,它使用 AWS API Gateway 在每个请求上更改您的 IP。

更多信息:使用 AWS 绕过基于 IP 的阻止 – Rhino 安全实验室

描述

此扩展允许您轻松地跨多个区域启动 API 网关。然后,目标主机的所有 Burp Suite 流量都通过 API 网关端点路由,这会导致每个请求的 IP 不同。(有回收 IP 的机会,但这是非常低的,您使用的区域越多,机会就越少)。

这对于绕过不同类型的 IP 阻塞非常有用,例如基于 IP 的暴力保护、基于 IP 的 API 速率限制或基于 IP 的 WAF 阻塞等。

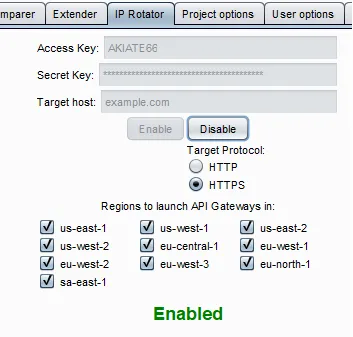

用法

- 在 Burp Suite 中设置Jython。

- 为 Python 2安装boto3模块。

- 确保你在 burp 中设置了你的python 环境以正确加载boto3模块,否则它不会找到它。

- 确保您拥有一组可以完全访问 API Gateway 服务的 AWS 密钥。这可以通过 AWS 的免费套餐获得。

- 将凭据插入字段中。

- 插入您要定位的目标域。

- 如果域通过 HTTPS 托管,请选择 HTTPS。

- 选择您要使用的所有区域。(使用的越多IP池越大)

- 单击“启用”。

- 完成后,请确保单击禁用以删除所有已启动的资源。

如果您想检查已启动的资源和端点或任何潜在错误,您可以查看 Burp 中的输出控制台。

burpsuite用户界面

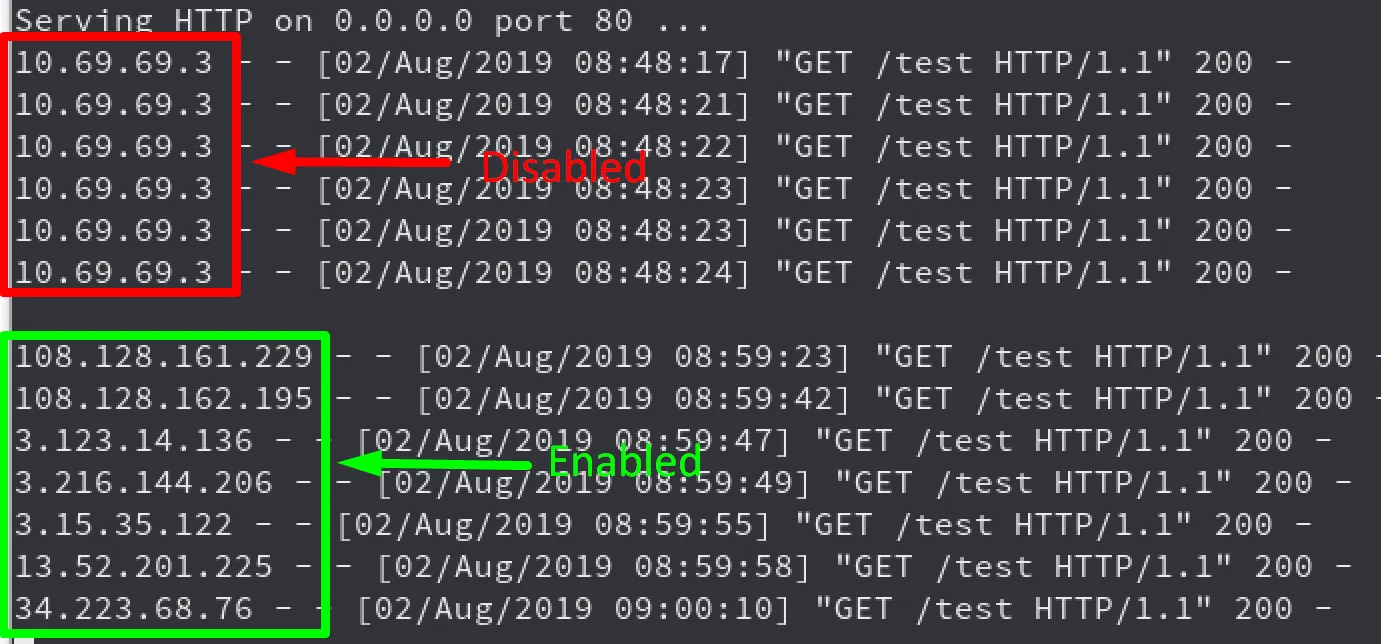

请求的外观示例

设置

确保您已安装 Jython 并通过 Burp 扩展选项添加 IPRotate.py。

以前的研究

发布此扩展后,有人指出该领域还有其他研究使用 AWS API Gateway 来隐藏 IP 地址。@ustayready @ryHanson和@rmikehodges使用这种技术进行了一些很棒的研究和工具。

关于此可用性的研究

使用 AWS API Gateway 绕过基于 IP 的阻塞

介绍

在外部和红队参与中,我们经常遇到不同形式的基于 IP 的阻止。这可以防止密码暴力破解、密码喷洒、API 速率限制和其他形式的 IP 阻塞,如 Web 应用程序防火墙 (WAF)。

IP 阻止一直是阻止网站潜在恶意流量的一种简单而常用的方法。基于 IP 的阻止的一般方法是监视某种类型的请求或行为,当发现它时,禁止访问请求或行为来自的 IP。

在这篇文章中,我们将介绍我们构建的 Burp Suite 扩展的需求和创建,以便轻松绕过 IP 阻塞。

绕过基于 IP 的阻塞

云资源可用于更改攻击者的源 IP,以绕过基于 IP 的阻塞和速率限制。随着云资源和服务变得非常便宜且容易获得,基于 IP 的阻止似乎变得越来越不有效。

例如,如果我的 IP 被网站屏蔽了,我可以简单地在 AWS 中部署一个 EC2 实例。部署 EC2 实例后,我将拥有不同的 IP 地址,并能够再次访问该网站。

现实世界绕过 IP 阻塞

在 Laxman Muthiyah 的这篇文章中,作者解释了他如何在 Instagram 中发现一个漏洞,该漏洞允许他在未经同意的情况下访问任何 Instagram 帐户。这篇文章是使用云资源绕过基于 IP 的速率限制的影响的一个很好的例子。

这篇文章展示了能够暴力破解密码重置验证 PIN 码,否则会受到速率限制。这个例子也涉及到使用多个实例来实现并发请求,但是绕过限速的概念是一样的。

Rhino 安全实验室的解决方案

由于我们在参与期间遇到了这个问题,我们决定拥有一个工具会很有帮助,我们可以使用该工具在短时间内从不同的 IP 发出许多请求,并且配置和云基础设施设置最少。这将允许我们对试图阻止我们的 IP 以及绕过一些速率限制的目标执行密码暴力破解和喷射。

IP Rotate Burp 扩展

在对这个想法进行了一些思考之后,我们想出了一个使用 AWS API Gateway 的解决方案,并将其实现为 Burp Suite 扩展,可以在我们的 GitHub 上找到它。启用此扩展后,您想要绕过基于 IP 的阻塞的任何 HTTP 流量都可以简单地通过 Burp Suite 进行路由,并且每个请求都将具有不同的源 IP。

此外,在使用此扩展时,Burp Suite 中的任何工具,例如 Intruder 和 Repeater,在每个请求上也会有不同的 IP。

AWS API 网关

正如 AWS 所描述的,AWS API Gateway是“一种完全托管的服务,它使开发人员可以轻松地创建、发布、维护、监控和保护任何规模的 API。只需在 AWS 管理控制台中单击几下,您就可以创建 REST 和 WebSocket API,它们充当应用程序的‘前门’,从后端服务访问数据、业务逻辑或功能。”

它本质上是一个网关,您可以将其放置在应用程序前面,以便针对该应用程序的端点和功能。API Gateway 还允许 HTTP 请求通过它简单地“代理”,这是 Burp 扩展使用的功能。请求将未经修改地转发,响应将被返回。每次网关向目标发出请求时,它都会使用 AWS IP 执行此操作。

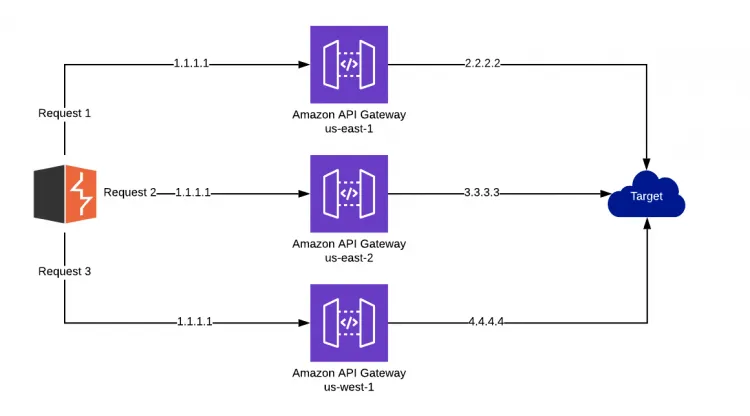

使用 AWS API Gateway 轮换 IP

如果您将网关指向要绕过 IP 阻塞的目标并通过网关发送所有流量,则 IP 将使用来自 AWS 的 IP 在每个请求上循环。除此之外,启动 API 网关的每个区域都有不同的 IP 范围,这意味着我们启动 API 网关的区域越多,循环通过的 IP 池就越大。

这个基本概念如下图所示。

需要注意的是,每次“禁用”扩展时,都会删除它启动的所有 API 网关。

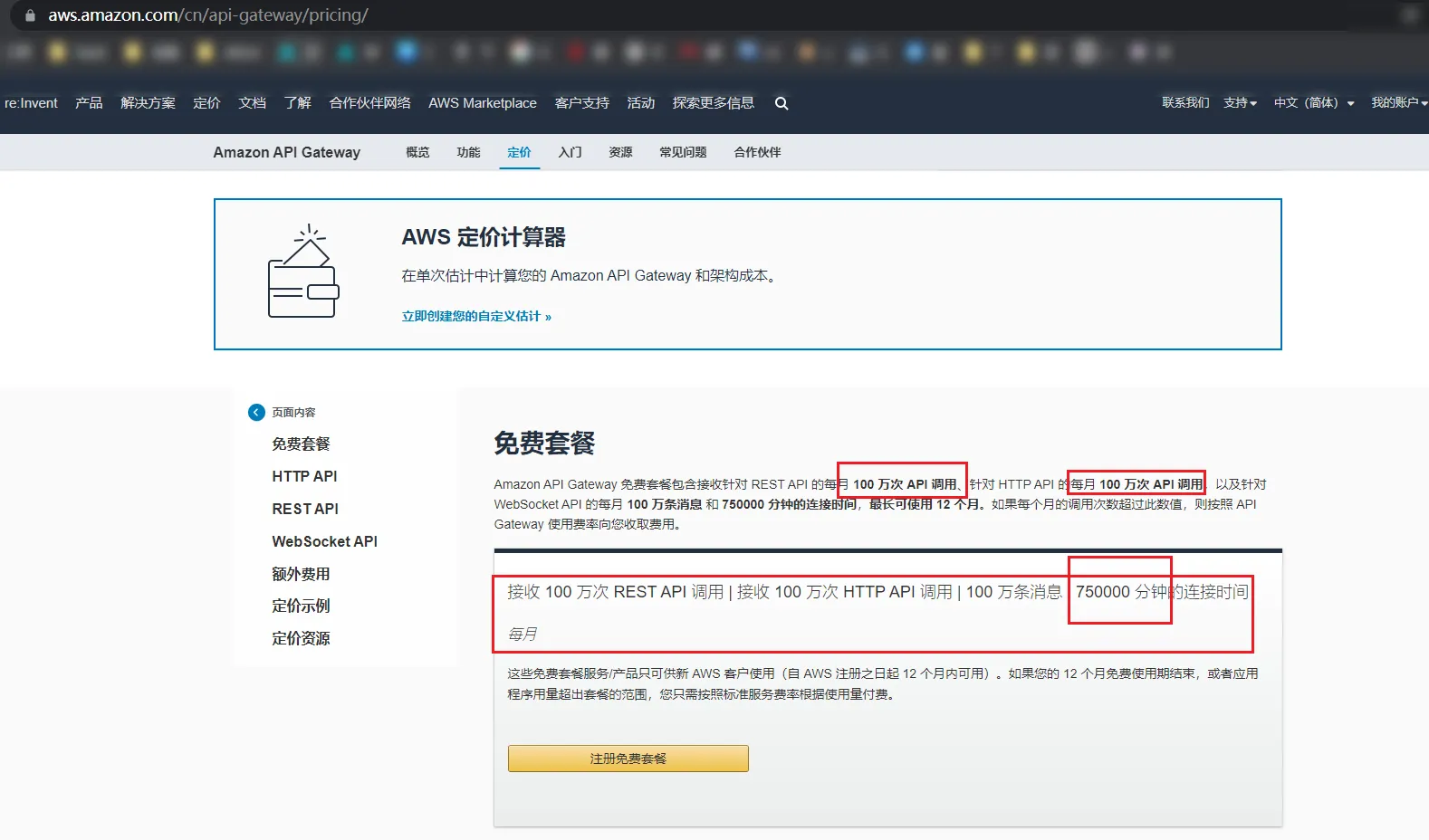

目前,AWS API Gateway 以每月 100 万次请求的免费套餐提供,超出此范围的费用会有所不同 –查看他们的网站了解有关定价的更多详细信息。

结论

随着云资源的可访问性如此之高,单纯基于源 IP 的 IP 阻塞和速率限制变得不那么有效。我们创建的 Burp Suite 扩展的目标是帮助证明 IP 阻止可能并不总是最好的解决方案,并且通常可以使用云资源绕过。此扩展程序还简化了设置并使这变得容易。

现在,您可以在我们的 Github 存储库中获取扩展。我们目前还在努力将扩展添加到 Burp Suite BApp Store。

转载请注明出处及链接