目录导航

项目地址

GitHub:

github.com/Dheerajmadhukar/karma_v2

????? ??介绍

????? ?? 是一个被动的开源智能(OSINT)自动侦察(框架)

????? ?? 可以被信息安全研究人员、渗透测试人员、漏洞猎人用来查找深层信息、更多资产、绕过 WAF/CDN 的 IP、内部/外部基础设施、公开暴露的泄漏以及更多关于他们的目标的信息。

使用此自动化需要 Shodan Premium API 密钥。[劝退点]

????? ?? 的输出显示在屏幕上并保存到文件/目录中。

关于 Premium Shodan API,请参阅 Shodan 站点以获取更多信息。

Shodan 网站:Shodan 网站 API:开发者 API

????? ??特色

- 通过 Shodan Dorks 获得强大而灵活的结果

- SSL SHA1 校验和/指纹搜索

- 仅命中范围内的 IP

- 使用 SSL/TLS 证书颁发者匹配 RegEx 验证每个 IP

- 提供范围外的 IP

- 找出所有端口,包括众所周知的/不常见的/动态的

- 抓取与 CVE 相关的所有目标漏洞

- 每个 IP、产品、操作系统、服务和组织等的横幅抓取。

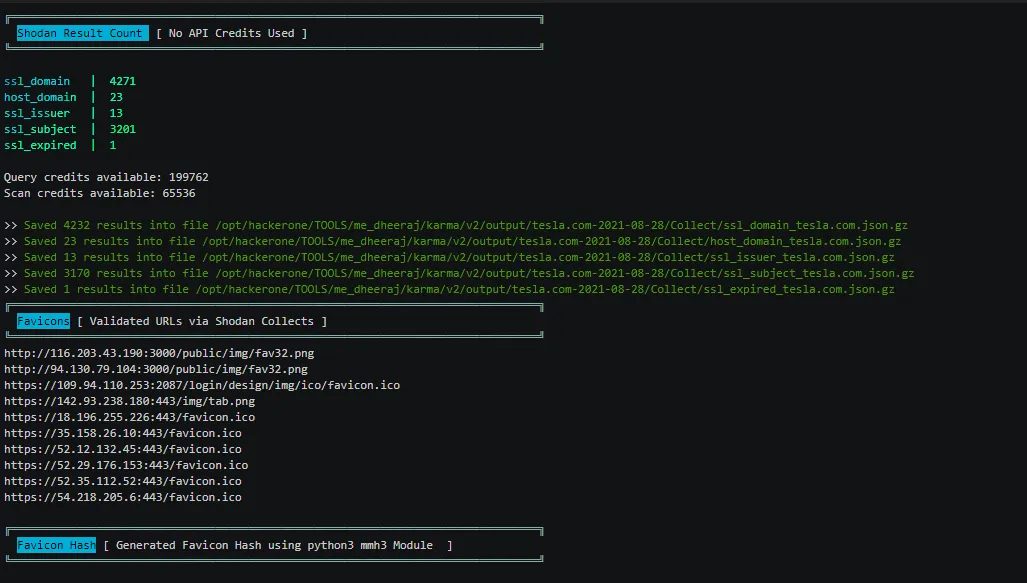

- 抓取收藏夹图标

- 使用 python3 mmh3 模块生成 Favicon Hash

- 使用nuclei自定义模板的 Favicon 技术检测

- ASN扫描

- BGP邻居

- ASN 的 IPv4 和 IPv6 前缀

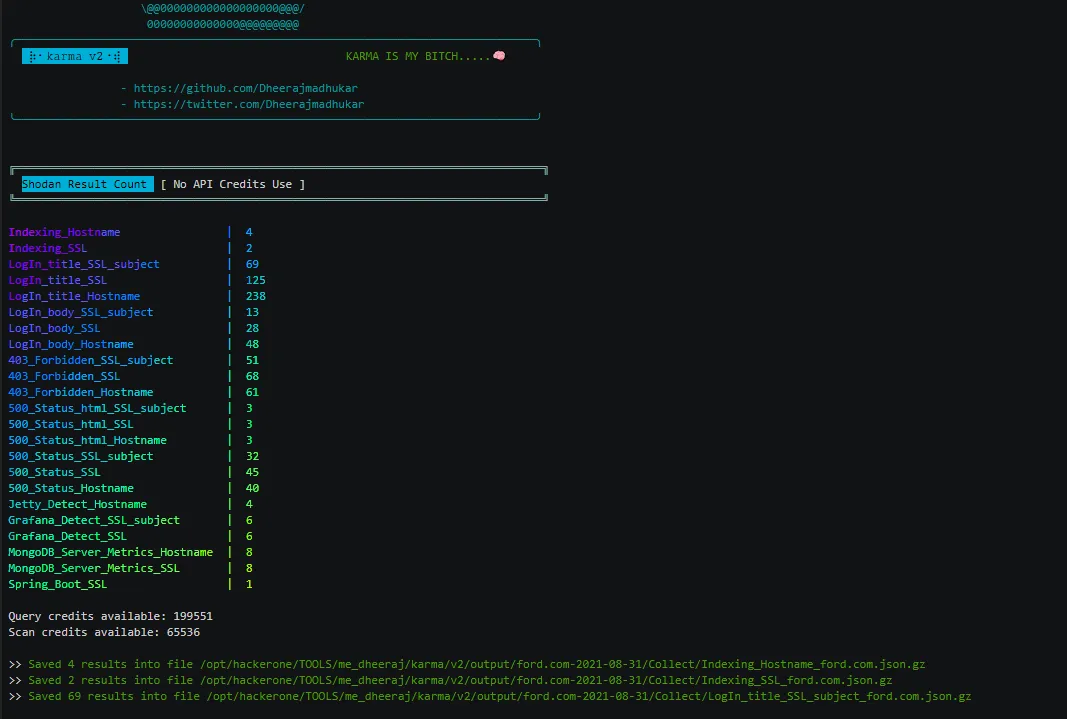

- 有趣的泄漏,如索引、NDMP、SMB、登录、注册、OAuth、SSO、状态 401/403/500、VPN、Citrix、Jfrog、仪表板、OpenFire、控制面板、Wordpress、Laravel、Jetty、S3 Buckets、Cloudfront、Jenkins、 Kubernetes、Node Exports、Grafana、RabbitMQ、Containers、GitLab、MongoDB、Elastic、FTP 匿名、Memcached、DNS 递归、Kibana、Prometheus、默认密码、受保护对象、Moodle、Spring Boot、Django、Jira、Ruby、Secret Key 等等

????? ??安装方法

雨苁:执行 go 命令时中国区可能出现拒绝访问的情况,所以,先执行这一步很重要:

go env -w GOPROXY=https://goproxy.cn1. 克隆 repo

git clone https://github.com/Dheerajmadhukar/karma_v2.git

2.安装shodan & mmh3 python模块

python3 -m pip install shodan mmh3

3.安装JSON解析器【JQ】

apt install jq -y

4. 安装 httprobe @tomnomnom来探测请求

GO111MODULE=on go get -v github.com/tomnomnom/httprobe

5. 将Interlace @codingo安装到多线程【按照codingo interlace repo 说明】

git clone https://github.com/codingo/Interlace.git cd Interlace python3 setup.py install

6.安装nuclei@projectdiscovery

GO111MODULE=on go get -v github.com/projectdiscovery/nuclei/v2/cmd/nuclei

7.安装lolcat

apt install lolcat -y

8.安装anew

GO111MODULE=on go get -u github.com/tomnomnom/anew

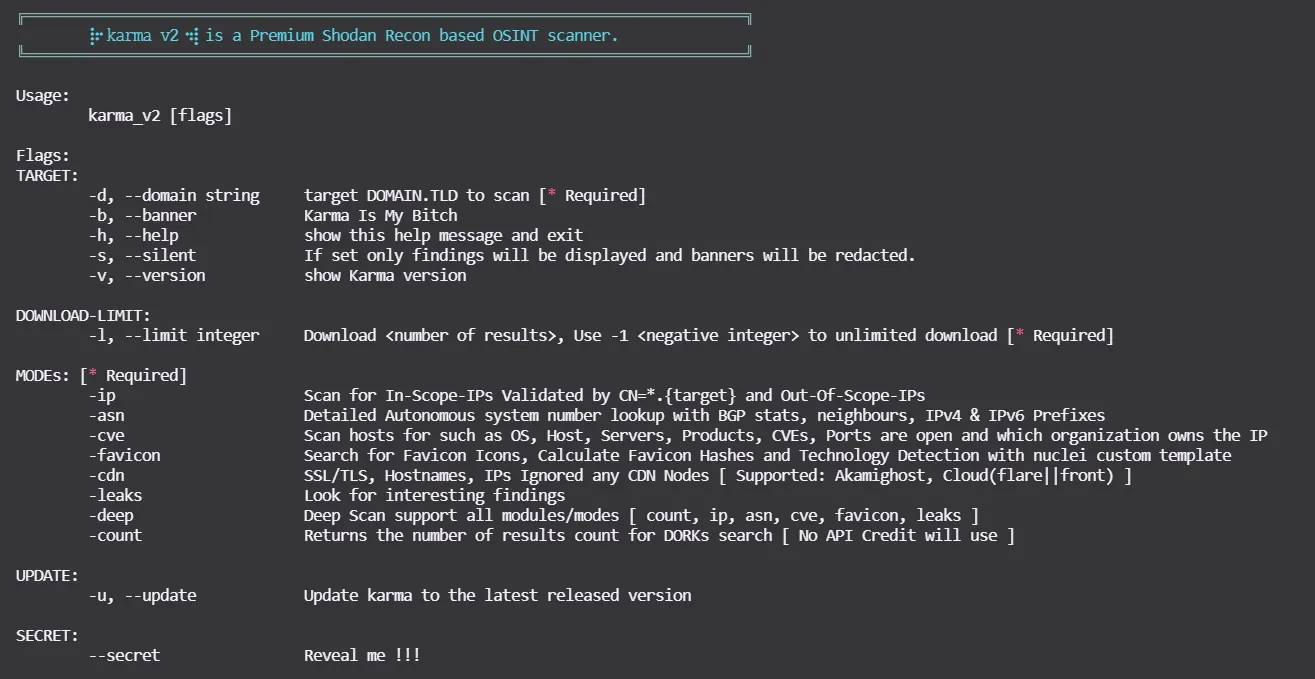

????? ??使用方法

cat > .token

在这里输入你的SHODAN PREMIUM API您可以使用此命令查看帮助信息:

bash karma_v2 -h

╔════════════════════════════════════════════════════════════════════════════════╗

⡷⠂????? ??⠐⢾ is a Premium Shodan Recon based OSINT scanner.

╚════════════════════════════════════════════════════════════════════════════════╝

用法:

karma_v2 [flags]

Flags:

TARGET:

-d, --domain string 要扫描的目标域名 [* 必要的]

-h, --help 显示帮助信息并退出

-s, --silent 如果设置只有发现将显示和横幅将被编辑。

-v, --version 显示Karma版本

DOWNLOAD-LIMIT:

-l, --limit integer 下载<结果数量>,使用-1 <负整数>无限下载[* 必要的]

MODEs: [* Required]

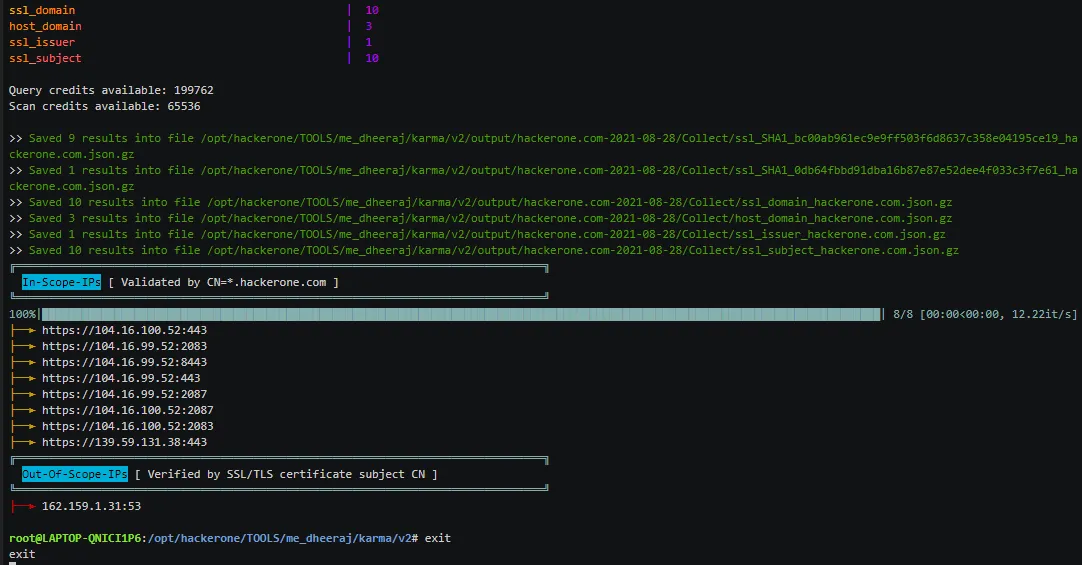

-ip 扫描通过CN=*验证的In-Scope-IPs。{目标}和Out-Of-Scope-IPs

-asn 详细的自治系统编号查找与BGP统计,邻居,IPv4和IPv6前缀

-cve 扫描主机,包括操作系统、主机、服务器、产品、cve、端口是否开放、IP属于哪个组织

-favicon 搜索Favicon图标,计算Favicon哈希和技术检测与nuclei自定义模板

-leaks 寻找有趣的发现

-deep 深度扫描支持所有模块/模式[count, ip, asn, cve, favicon, leaks]

-count 返回的结果计数为DORKs搜索[没有API信用将使用]

UPDATE:

-u, --update 更新到最新版本

模式

| 模式 | 例子 |

|---|---|

| -ip | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -ip |

| -asn | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -asn |

| -cve | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -cve |

| –favicon | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -favicon |

| –leaks | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -leaks |

| –deep | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -deep |

| -count | bash karma_v2 -d <DOMAIN.TLD> -l <INTEGER> -count |

使用示例

- karma_v2 [mode -ip]

karma_v2 [mode -asn]

karma_v2 [mode -cve]

karma_v2 [mode -favicon]

- karma_v2 [mode -leaks]

- karma_v2 [mode -deep]

-deep 支持以上所有模式,例如 -count,-ip,-asn,-favicon,-cve,-leaks !

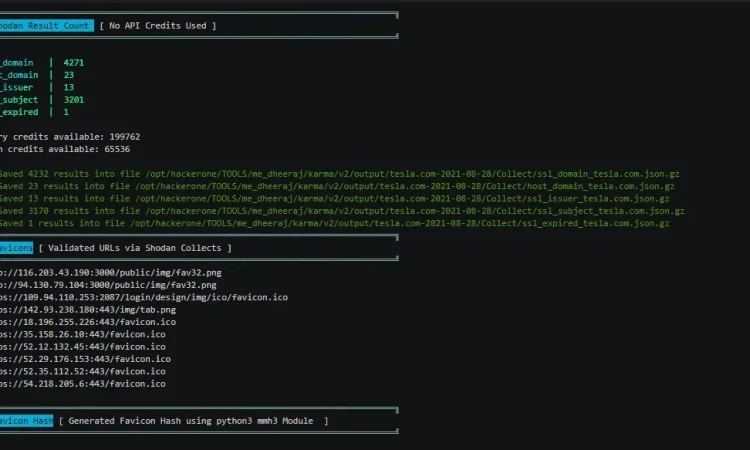

输出数据示例

output/bugcrowd.com-YYYY-MM-DD/ . ├── ASNs_Detailed_bugcrowd.com.txt ├── Collect │ ├── host_domain_domain.tld.json.gz │ ├── ssl_SHA1_12289a814...83029f8944b6088d60204a92e_domain.tld.json.gz │ ├── ssl_SHA1_17537bf84...73cb1d684a495db7ea5aa611b_domain.tld.json.gz │ ├── ssl_SHA1_198d6d4ec...681b77585190078b07b37c5e1_domain.tld.json.gz │ ├── ssl_SHA1_26a9c5618...d60eae2947b42263e154d203f_domain.tld.json.gz │ ├── ssl_SHA1_3da3825a2...3b852a42470410183adc3b9ee_domain.tld.json.gz │ ├── ssl_SHA1_4d0eab730...68cf11d2db94cc2454c906532_domain.tld.json.gz │ ├── ssl_SHA1_8907dab4c...12fdbdd6c445a4a8152f6b7b7_domain.tld.json.gz │ ├── ssl_SHA1_9a9b99eba...5dc5106cea745a591bf96b044_domain.tld.json.gz │ ├── ssl_SHA1_a7c14d201...b6fd4bc4e95ab2897e6a0bsfd_domain.tld.json.gz │ ├── ssl_SHA1_a90f4ddb0...85780bdb06de83fefdc8a612d_domain.tld.json.gz │ ├── ssl_domain_domain.tld.json.gz │ ├── ssl_subjectCN_domain.tld.json.gz │ └── ssl_subject_domain.tld.json.gz | └── . . . ├── IP_VULNS │ ├── 104.x.x.x.json.gz │ ├── 107.x.x.x.json.gz │ ├── 107.x.x.x.json.gz │ └── 99.x.x.x.json.gz | └── . . . ├── favicons_domain.tld.txt ├── host_enum_domain.tld.txt ├── ips_inscope_domain.tld.txt ├── main_domain.tld.data ├── . . .

karma_v2 新添加的 Shodan Dorks

SonarQube

Apache hadoop node

Directory Listing

Oracle Business intelligence

Oracle Web Login

Docker Exec

Apache Status

Apache-Coyote/1.1 Tomcat-5.5

Swagger UI

H-SPHERE

Splunk

JBoss

phpinfo

ID_VC

Confluence

TIBCO_Jaspersoft

Shipyard_Docker_management

Symfony PHP info AWS creds

Ignored-by_CDNs

Django_Exposed

Cluster_Node_etcd

SAP_NetWeaver_Application????? ?? 支持的Shodan Dorks

| DORKs | DORKs | DORKs |

|---|---|---|

ssl.cert.fingerprint | http.status:"302" oauth | "Server: Jetty" |

ssl | http.status:"302" sso | X-Amz-Bucket-Region |

org | title:"401 Authorization Required" | "development" org:"Amazon.com" |

hostname | http.html:"403 Forbidden" | "X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Jenkins [Jenkins]" |

ssl.cert.issuer.cn | http.html:"500 Internal Server Error" | http.favicon.hash:81586312 200 |

ssl.cert.subject.cn | ssl.cert.subject.cn:*vpn* | product:"Kubernetes" port:"10250, 2379" |

ssl.cert.expired:true | title:"citrix gateway" | port:"9100" http.title:"Node Exporter" |

ssl.cert.subject.commonName | http.html:"JFrog" | http.title:"Grafana" |

http.title:"Index of /" | "X-Jfrog" | http.title:"RabbitMQ" |

ftp port:"10000" | http.title:"dashboard" | HTTP/1.1 307 Temporary Redirect "Location: /containers" |

"Authentication: disabled" port:445 product:"Samba" | http.title:"Openfire Admin Console" | http.favicon.hash:1278323681 |

title:"Login - Adminer" | http.title:"control panel" | "MongoDB Server Information" port:27017 -authentication |

http.title:"sign up" | http.html:"* The wp-config.php creation script uses this file" | port:"9200" all:"elastic indices" |

http.title:"LogIn" | clockwork | "220" "230 Login successful." port:21 |

port:"11211" product:"Memcached" | "port: 53" Recursion: Enabled | title:"kibana" |

port:9090 http.title:"Prometheus Time Series Collection and Processing Server" | "default password" | title:protected |

http.component:Moodle | http.favicon.hash:116323821 | html:"/login/?next=" title:"Django" |

html:"/admin/login/?next=" title:"Django" | title:"system dashboard" html:jira | http.component:ruby port:3000 |

html:"secret_key_base" | I will add more soon | . . . |

????? ?? 新添加的 Shodan Dorks

| DORKs | DORKs | DORKs |

|---|---|---|

"netweaver" | port:"2379" product:"etcd" | http.title:"DisallowedHost" |

ssl:"${target}" "-AkamaiGHost" "-GHost" | ssl:"${target}" "-Cloudflare" | ssl:"${target}" "-Cloudfront" |

"X-Debug-Token-Link" port:443 | http.title:"shipyard" HTTP/1.1 200 OK Accept-Ranges: bytes Content-Length: 5664 | http.title:"TIBCO Jaspersoft:" port:"443" "1970" |

"Confluence" | http.title:"SonarQube" | html:"jmx?qry=Hadoop:*" |

http.title:"Directory Listing" | http.title:"H-SPHERE" | http.title:"Swagger UI - " |

Server: Apache-Coyote/1.1 Tomcat-5.5" | port:2375 product:"Docker" | http.title:"phpinfo()" |

http.title:"ID_VC_Welcome" | "x-powered-by" "jboss" | jboss http.favicon.hash:-656811182 |

http.title:"Welcome to JBoss" | port:"8089, 8000" "splunkd" | http.favicon.hash:-316785925 |

title:"splunkd" org:"Amazon.com" | http.title:"oracle business intelligence sign in" | http.title:"Oracle WebLogic Server Administration Console" |

http.title:"Apache Status" | I will add more soon | . . . |

转载请注明出处及链接