目录导航

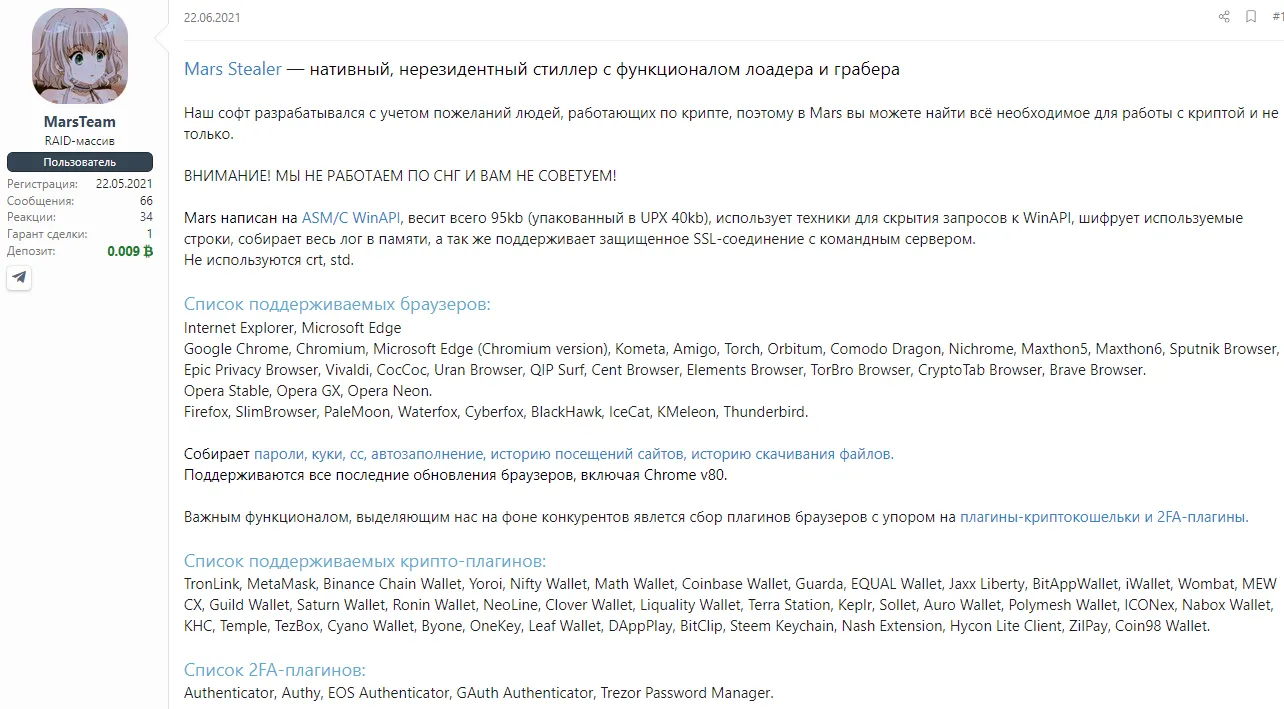

Morphisec 实验室团队对新的火星信息窃取器进行了研究。Mars 基于旧的Oski Stealer,于 2021 年 6 月首次被发现。新的 Mars 可在多个地下论坛上出售,据报道正在不断开发完善中。Mars Stealer 窃取存储在各种浏览器以及许多不同的加密货币钱包中的用户凭据。Mars Stealer 正在通过社会工程技术、恶意垃圾邮件活动、恶意软件破解和注册机进行分发。(有关信息窃取者的更多信息,请阅读 Morphisec 对Jupyter信息窃取者的报道。)

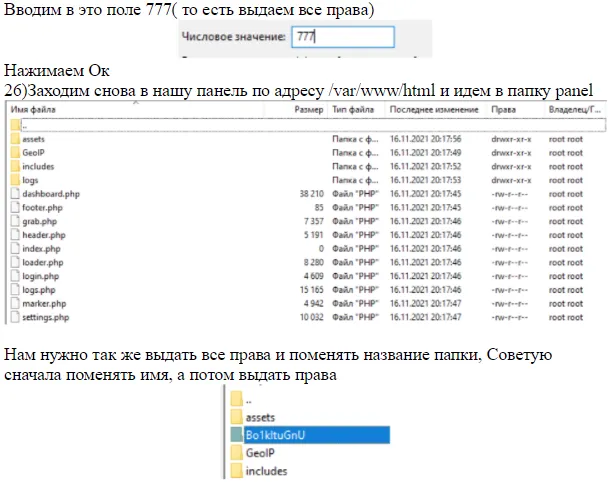

Mars Stealer 发布后不久,破解版发布,附带说明文件。本指南有一些缺陷。一个漏洞指示用户设置对整个项目的完全访问权限 (777),包括受害者的日志目录。

谁在没有官方支持的情况下发布了破解的 Mars Stealer,导致威胁行为者不正确地配置他们的环境,将关键资产暴露给全世界。

信息窃取者生态系统

正如Sophos 解释的那样,信息窃取者被用于各种身份盗窃。它们使攻击者能够获取个人身份信息 (PII),包括登录数据,例如存储的凭据和控制对基于 Web 的服务的访问的浏览器 cookie。这些凭证然后在犯罪市场上出售。

信息窃取者为犯罪活动提供了一个可访问的切入点。例如,只需 160 美元,您就可以终身订阅 Mars Stealer。与勒索软件等更复杂的工具不同,您可以在暗网论坛上购买信息窃取程序,而后者需要您在其他网络犯罪分子中享有盛誉。信息窃取者使新手网络犯罪分子能够建立声誉,他们可以利用这些声誉从更老练的威胁参与者那里获取更强大的恶意软件。

火星盗窃者统计

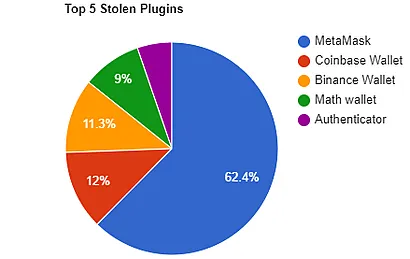

随着加密货币使用量的增加,更多人可能会在不安全的环境中拥有热钱包。加密钱包 MetaMask 是使用 Mars Stealer 被盗最多的插件。

Morphisec 实验室团队在上个月评估单个威胁参与者的竞选活动时编制了以下统计数据。它包括按国家/地区划分的目标、被盗密码总数等。此外,我们还发现超过 50 名域用户被感染,泄露了公司的域密码。绝大多数受害者是学生、教职员工和内容制作者,他们正在寻找合法的应用程序,但最终却是恶意应用程序。除了列出的凭证类型外,Morphisec 还确定了导致加拿大领先的医疗基础设施提供商和一些知名的加拿大服务公司全面被入侵的凭证。我们已经联系并通知了公司和当局。

火星行动

垃圾邮件是 Mars Stealer 最常见的分发方法,作为压缩的可执行文件、下载链接或文档有效负载。创建伪装成盗版软件的恶意网站是传播此信息窃取程序的另一种常用方法。

初始访问向量

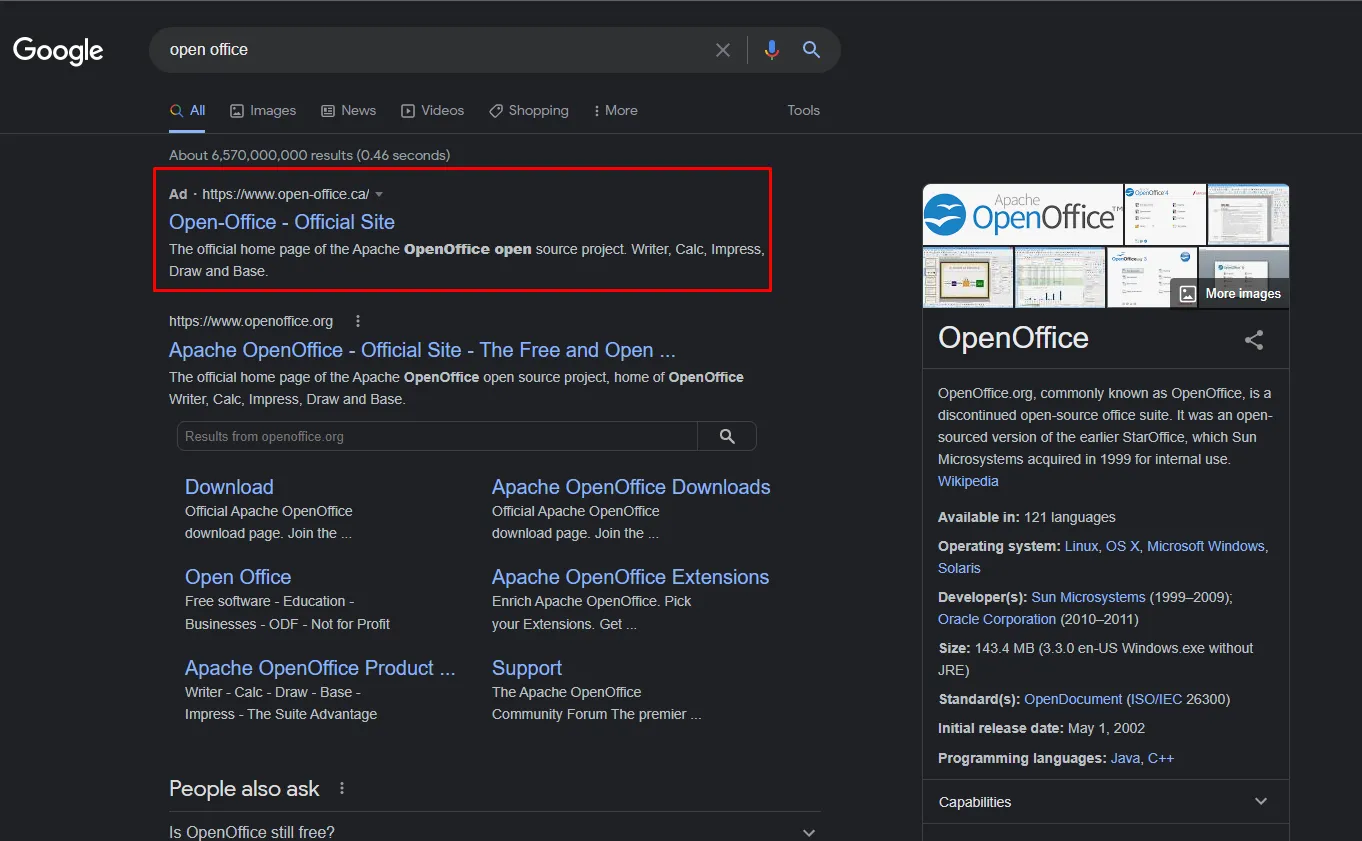

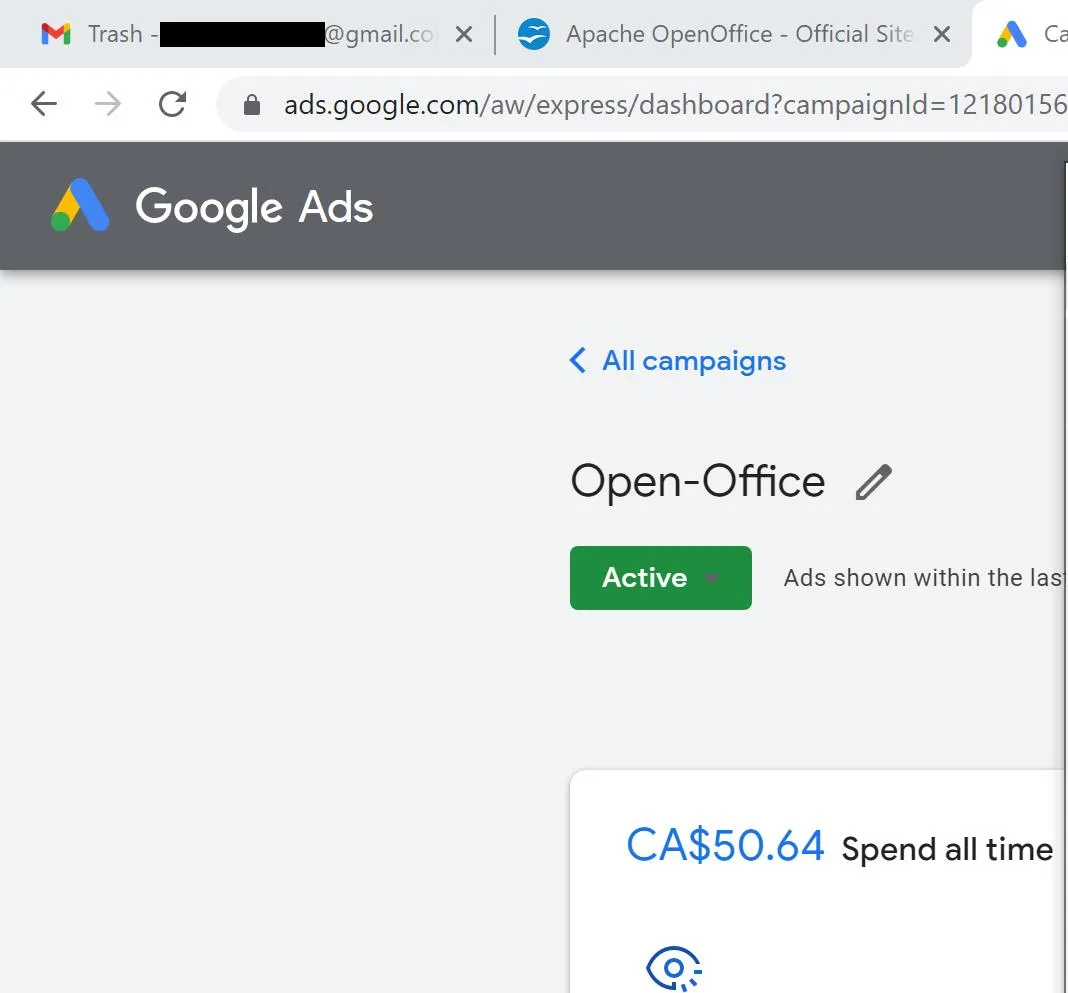

在这次活动中,威胁参与者通过提供知名软件的克隆网站分发 Mars Stealer。他们使用 Google Ads 广告平台诱使搜索原始软件的受害者访问恶意网站。攻击者使用被盗信息为这些 Google Ads 广告活动付费(见图 15)。下面的示例是展示该行为者如何使用按地理位置定位的 Google Ads 来定位加拿大人的众多示例之一。

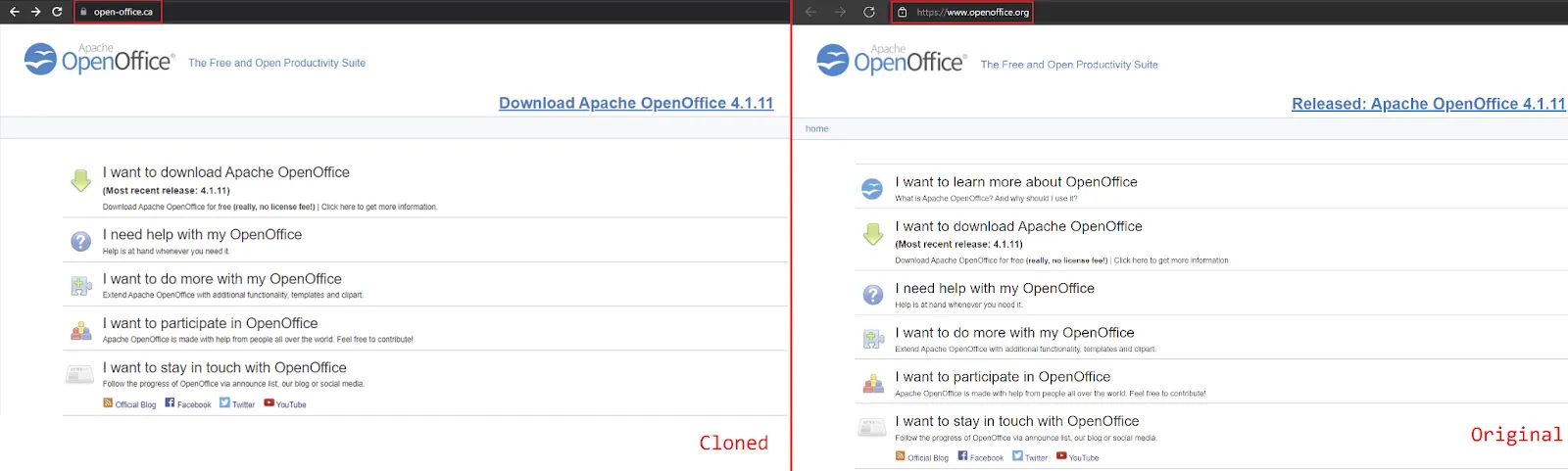

下面是一个完全克隆的网站,伪装成官方openoffice.org网站,以引诱受害者下载 Mars Stealer。

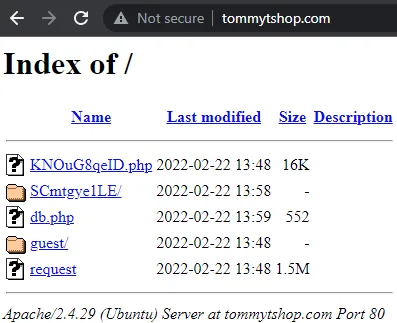

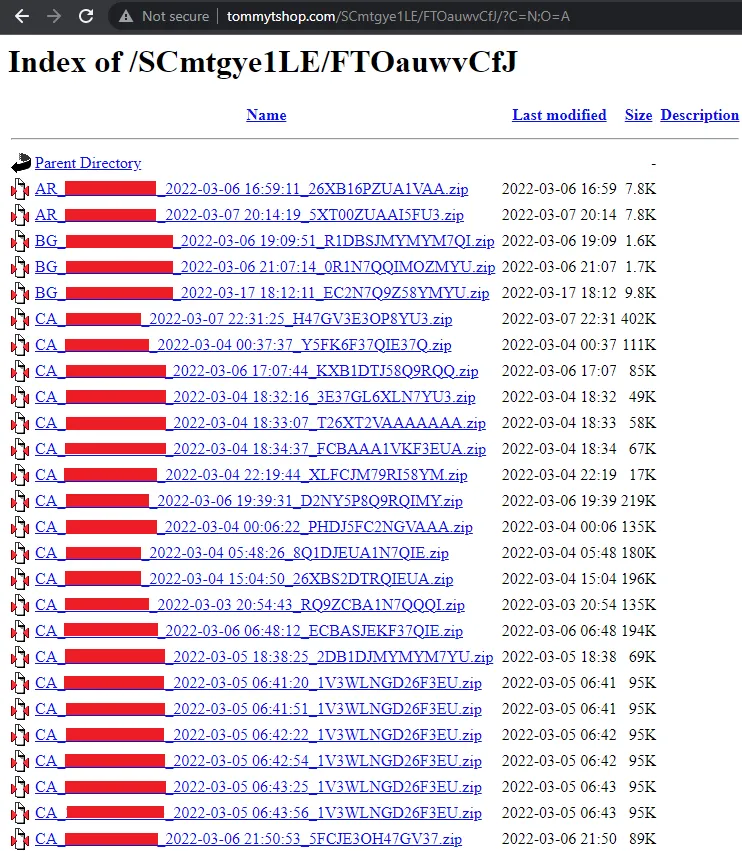

下载的有效载荷是一个可执行文件,带有相应的图标和名称,与Babadeda加密程序或 Autoit 加载程序一起打包。我们不会介绍 Mars Stealer 的技术细节,这些细节已被3xp0rt彻底覆盖。在我们的调查和研究过程中,我们发现了一个C2—— tommytshop[.]com ——Mars 管理面板的存储位置,该面板在发布时仍在运行。

如前所述,令人惊讶的是,被盗信息目录配置不当并保持打开状态。我们立即发现绝大多数受感染的受害者来自加拿大(以CA_开头的文件)。

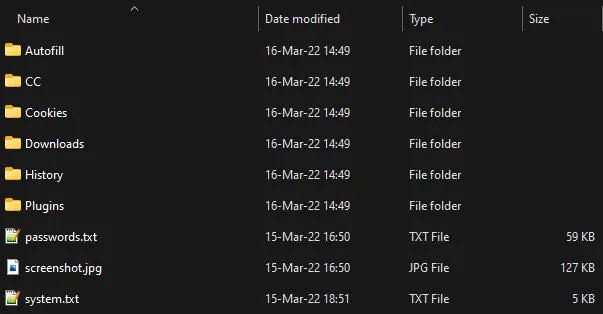

以下是从其中一个文件夹中提取的被盗信息示例。这是不言自明的:

- autofill– 存储浏览器自动填充数据

- CC – 存储信用卡信息

- Plugins– 存储浏览器扩展数据:Metamask、Coinbase 钱包、Binance 等。

- System.txt – 存储受感染的系统信息,例如 IP、国家代码、时区等。

映射攻击基础设施

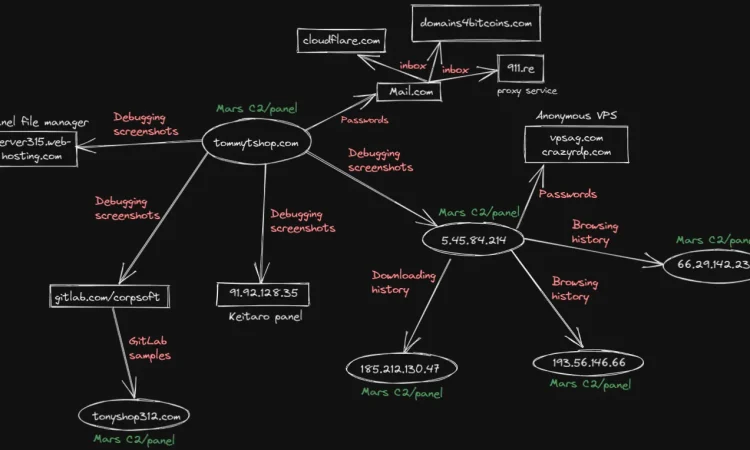

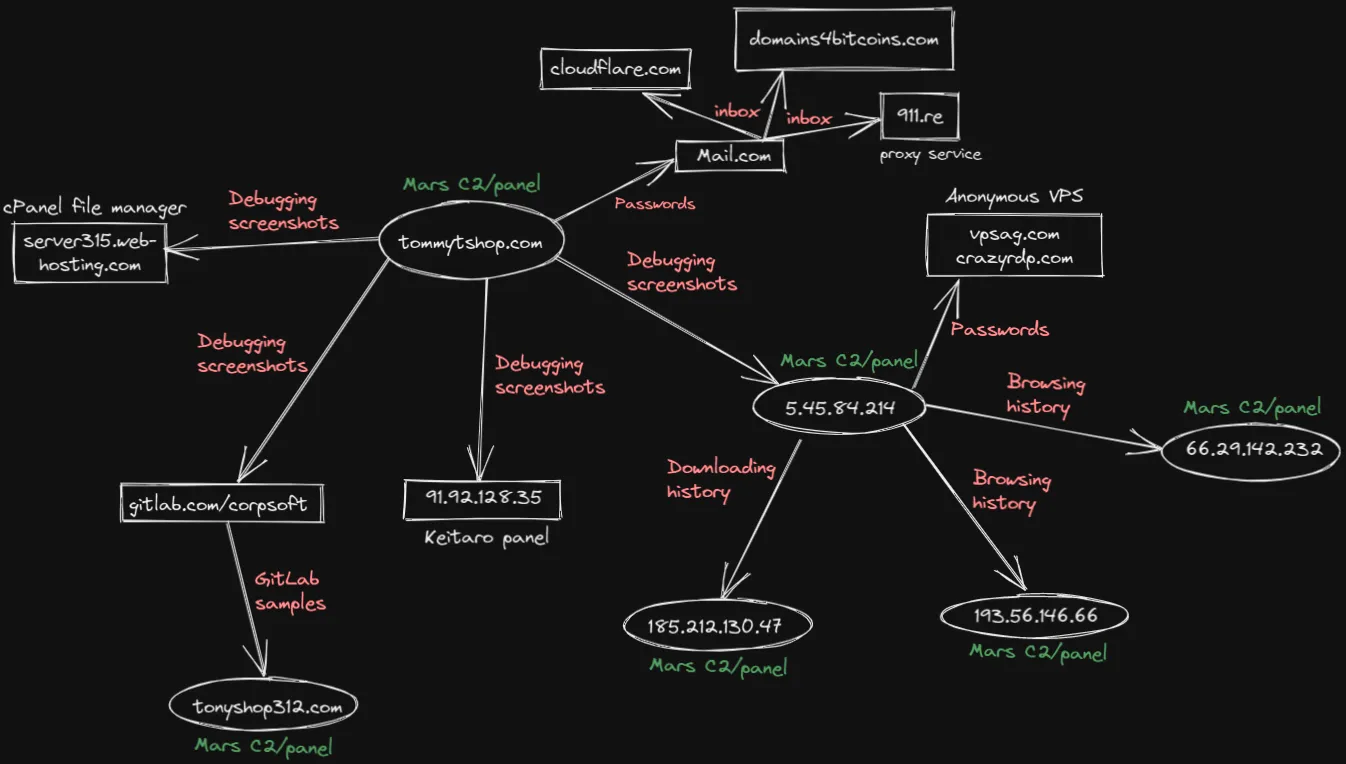

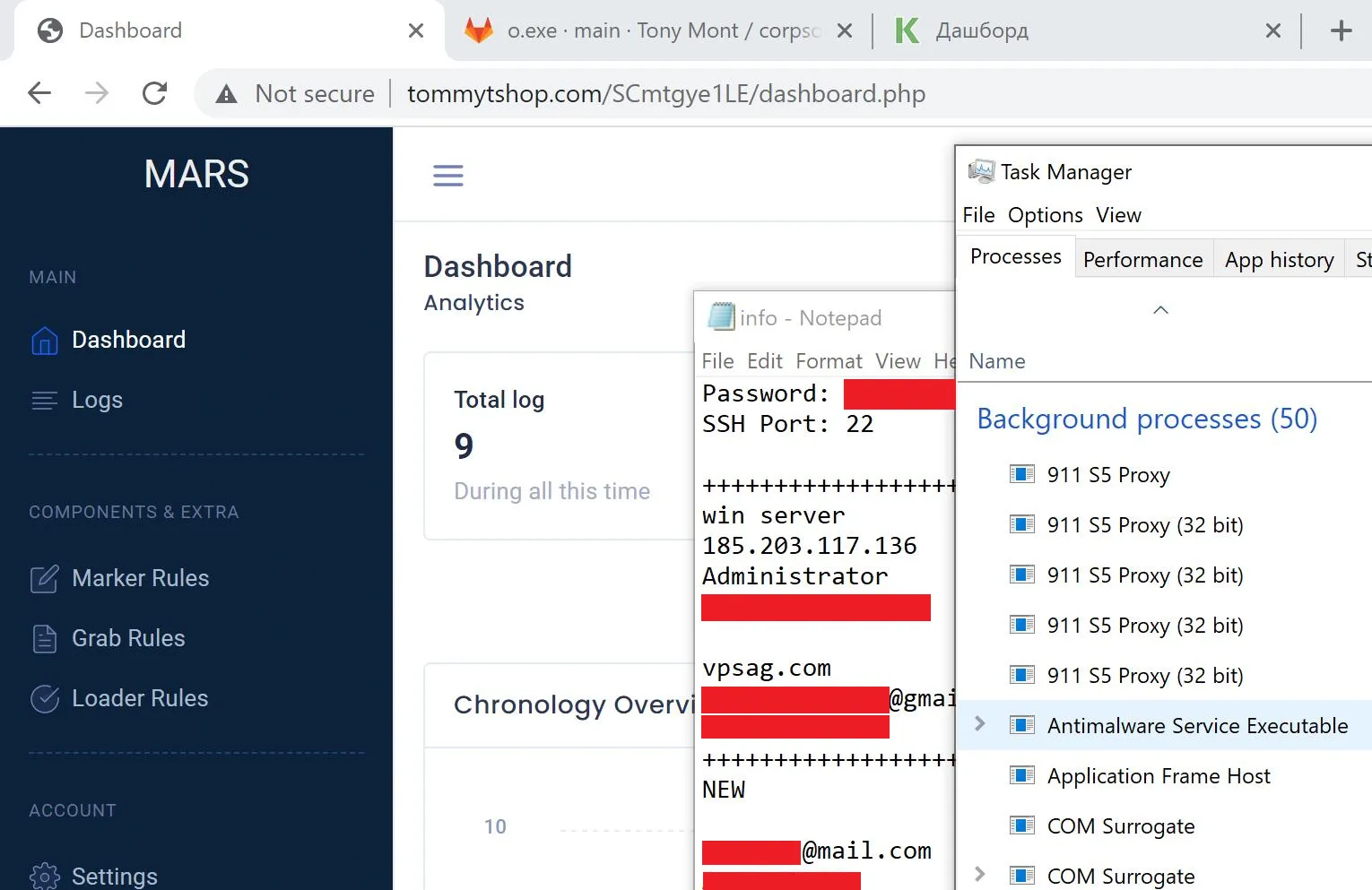

幸运的是,威胁参与者在调试时用 Mars Stealer 破坏了他自己的计算机。这使我们能够通过查看他自己被盗的信息(屏幕截图、密码、历史记录、系统信息等)来罕见地窥探一次操作。下面是我们生成的一张图像,用于总结威胁参与者最相关的活动细节。

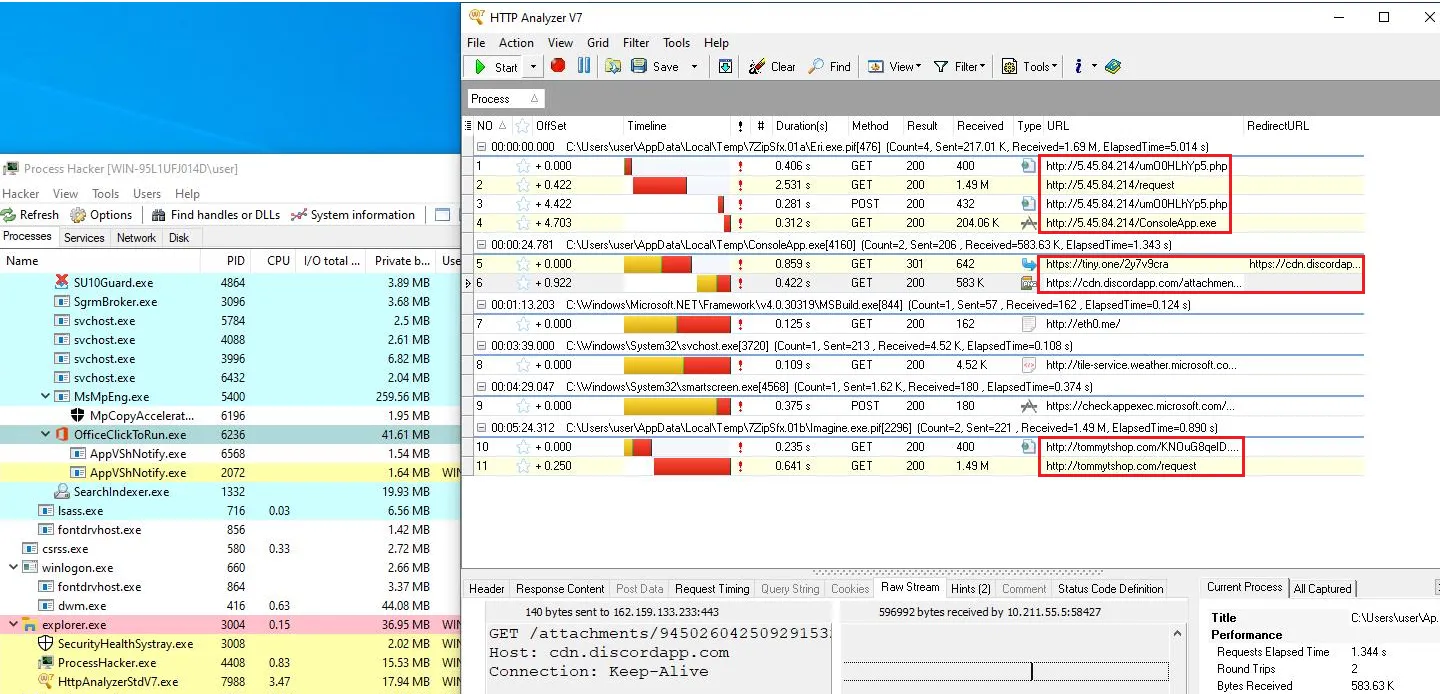

我们查看了威胁参与者的屏幕截图,发现他们正在使用 HTTP Analyzer 调试他们的 Mars Stealer 构建。这揭示了他们的第二个 Mars Stealer C2 – http://5.45.84[.]214配置不正确,类似于第一个 C2。

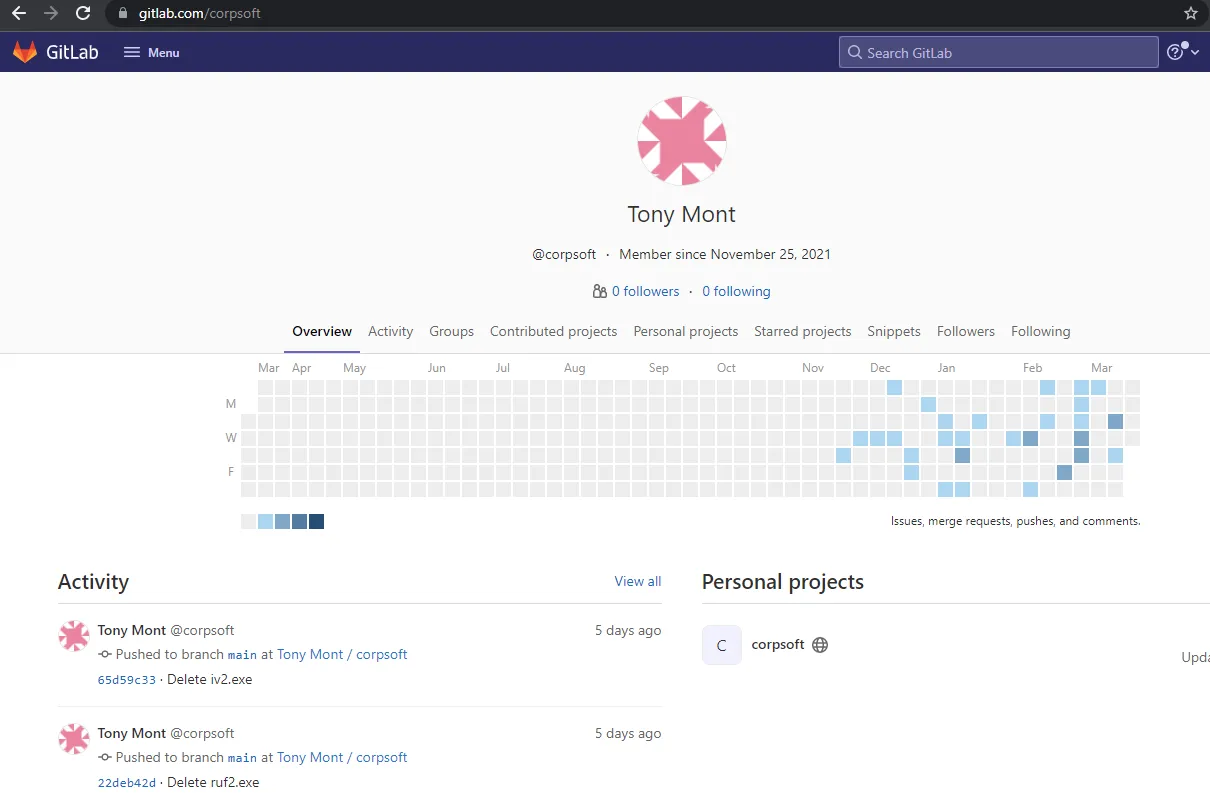

另一个屏幕截图将我们带到了威胁参与者的 GitLab 帐户,该帐户不断更新以“Tony Mont”为名的最新 Mars Stealer 版本,该版本自 2021 年 11 月下旬以来一直处于活动状态。我们假设他们这样做是出于自动化目的。

另一个有趣的屏幕截图显示,该威胁参与者几乎将他们使用的每项服务的密码都存储在纯文本文档中。

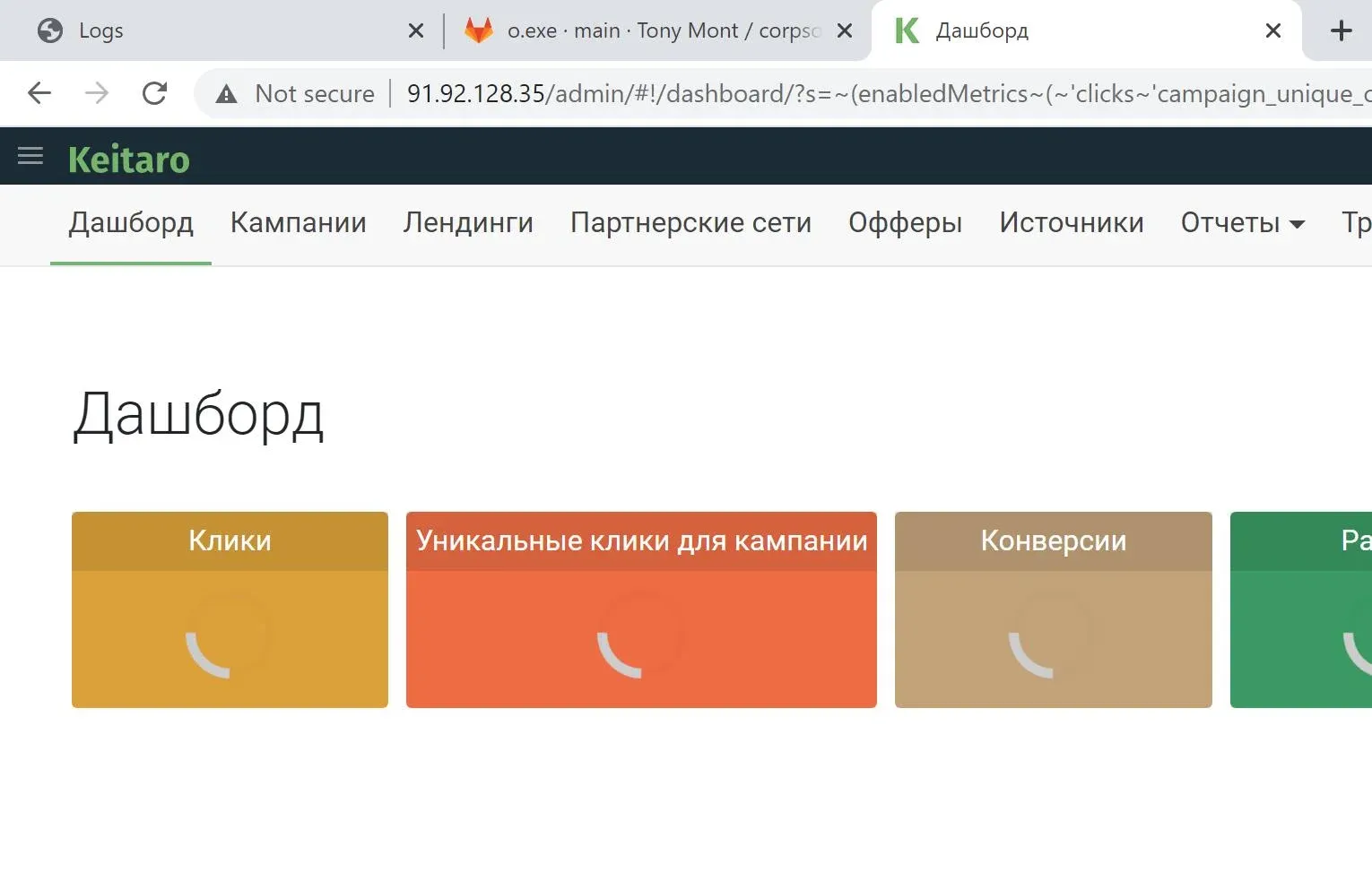

该威胁参与者还使用Keitaro,这是一种用于联盟营销的通用跟踪器。下面的图片显示该威胁参与者是一位讲俄语的人。

威胁参与者的 Google Ads 平台页面,使用被盗凭据付费。

归因

通过查看提取的system.txt中的屏幕截图和键盘详细信息,我们可以安全地将这个威胁参与者归为俄罗斯国民。

保护自己免受火星窃取者等信息窃取者的侵害

Morphisec Labs 将继续监控火星窃取者并在适当时提供更新。信息窃取者被各种各样的网络犯罪分子使用,从新手到国家资助的参与者。它们很容易获得,而且很有效。Mars 目前正在超过 47 个不同的地下论坛、Darknet onion 网站和 Telegram 频道进行推广,甚至还有一个官方 Telegram 频道可供购买。

Morphisec 可防止高级攻击链,例如火星窃取器中使用的攻击链。我们使用我们的专利移动目标防御 (MTD) 技术来做到这一点,该技术可以阻止高级和零日攻击。MTD 使用系统多态性向对手隐藏应用程序资产、操作系统资产和其他关键资产。这会导致不可预测且显着减少的攻击面。

Gartner 分析师将移动目标防御称为“游戏规则改变者”。详细了解移动目标防御以及 Gartner 在其报告中引用该技术的原因:新兴趋势和技术对安全雷达的影响。

侵害指标 (IOC)

服务

| IP/网址 | 服务 |

| 91.92.128[.]35 | Keitaro 面板 |

| https://gitlab.com/corpsoft | GitLab 帐户 |

| server315.web-hosting.com:2083 | cPanel 文件管理器 |

Mars C2

tommytshop[.]com

5.45.84[.]214

193.56.146[.]66

185.212.130[.]47

tonyshop312[.]com

66.29.142[.]232

telemeetrydata[.]cn样本 (SHA256)

c48e5a61fd89ac5e950a37e1d81d2f733c16983d369dbedbb3a0c3e8c97f7b14

38807bc99d0f9a78480d3b12cfc96cdbfdb83bc277758595e77808b9b22ac087

bb48381955c8676b866760129db84ffce2e0b9c1fdd6a0179ab022dbf6fea708

cf1d4bf6b4a831d9664bbf0f40a609152a699f8d535c21e41ada406c47f63bfa

10731eea825c6bbcd5c543b2c98f4de384b36279cabba22fa247cda865c59093

af023cd8d2dcbeccfaf197094721768593154fc35019534a399563b011862a91

c26e405d1f07a9090e83454a7a978d5a89ef4764b00e7b354e6b2bb653e49378

9ed18a0b5e15bd4ecb73c5428e208b5d1b162274cfb0d6c62f7b5c3a04ec4d56

ab7e7d8594befb5a7137ec323db87a4aacfa64260327d61eee30626a760c3d5b

d5ee3a86821e452c33f178dc080aff7ca5054518a719ef74320909cbb55bb6c5

36613d674b4737da2b2986d9a49b48d06f1233cc7ea6aa7386bdb6d4bec90301

b15cb7537c9da026144ce35c70b21f72f81c8855b537c6ae987e785447e90f42

c3c1549bdd5613e9dbc3f09963cd1bd0f303b6f33bb4df62d9260590869cadec

8f925aa659cdab2466d2860dfc06d14d1c384c7a449683813db8d9219ed333c9

6929dae4d2bf6d2086bca0389e967f2c43bfb940da09b175b39df5fa1684a027转载请注明出处及链接