目录导航

介绍

SafetyDetectives 安全团队发现了影响法国儿童时尚电子商务网站 melijoe.com 的数据泄露事件。

Melijoe 是一家总部位于法国的高端儿童时装零售商。该公司拥有的一个 Amazon S3 存储桶在没有适当的身份验证控制的情况下仍可访问,从而为潜在的数十万客户暴露敏感数据和个人数据。

Melijoe 具有全球影响力,因此,此事件影响了位于世界各地的客户。

melijoe是谁

melijoe.com成立于2007年,是一家专注于奢侈童装的电子商务时尚零售商。该公司为女孩、男孩和婴儿提供服装。Melijoe.com 还拥有顶级品牌,例如 Ralph Lauren、Versace、Tommy Hilfiger 和 Paul Smith Junior。

“Melijoe”由正式注册为BEBEO的公司运营,总部位于法国巴黎。据 MELIJOE.COM 称,BEBEO 的注册资本约为 950,000 欧元(约合 110 万美元)。Melijoe 服务在 2 轮融资(根据 Crunchbase)中产生了 1250 万欧元(约 1400 万美元)。

Melijoe 于 2020 年底与著名的瑞典儿童时尚集团 Babyshop Group (BSG) 合并,该公司在一系列高街和电子商务商店的年营业额达 10 亿瑞典克朗(约 1.13 亿美元)。

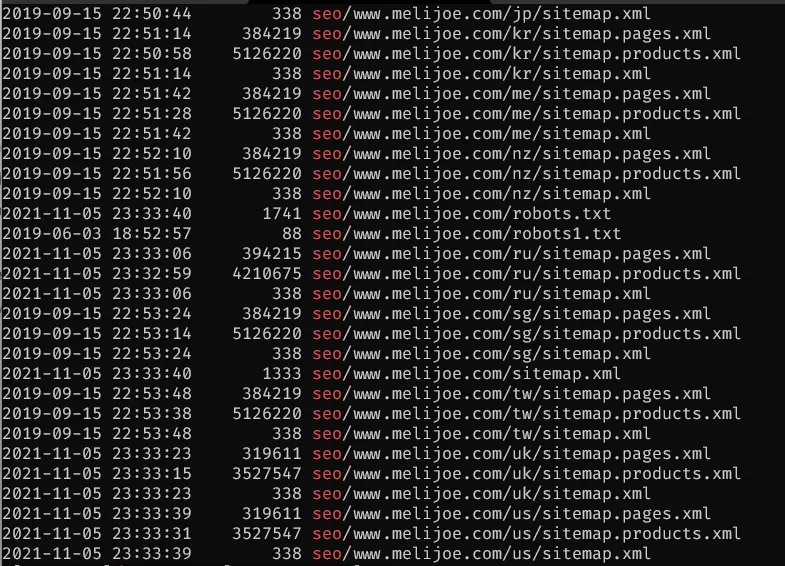

多项指标证实 Melijoe/BEBEO 对开放的 Amazon S3 存储桶有影响。虽然桶中的品牌、生日和其他内容表明所有者是一家法国儿童时装零售商,但也始终提到“Bebeo”。最重要的是,存储桶包含 melijoe.com 的站点地图:

暴露了什么?

总共,melijoe.com 错误配置的 Amazon S3 存储桶暴露了近 200 万个文件,总计约 200 GB 的数据。

存储桶上的一些文件暴露了数十万条日志,其中包含Melijoe 客户的敏感数据和个人身份信息 (PII) 。

这些文件包含不同的数据集:偏好、愿望清单和购买记录。

存储桶上还有其他文件类型,包括运输标签和一些与 melijoe.com 产品库存相关的数据。

偏好数据

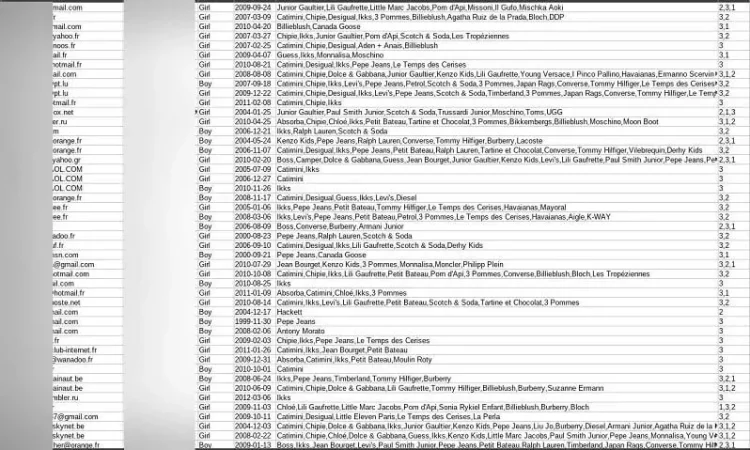

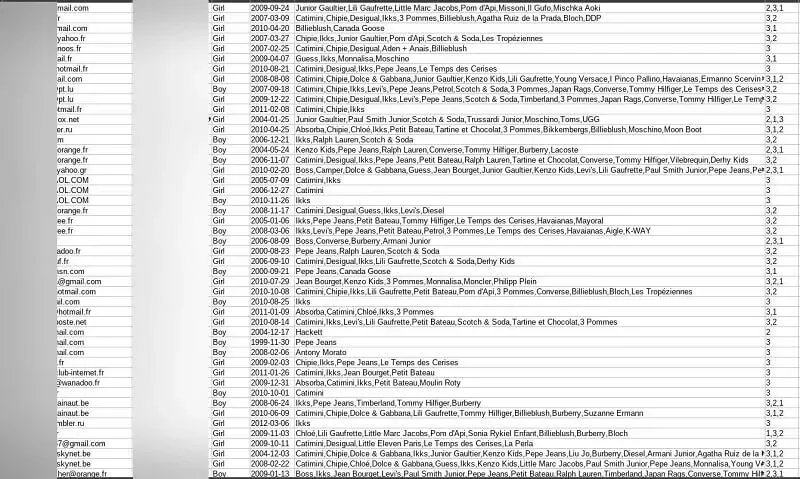

偏好 数据是从客户账户中导出的。这些数据暴露了消费者在购买决定方面的品味、好恶等细节。在 一个文件中发现了数以万计的日志。

偏好暴露形式的客户 PII和敏感的客户数据,包括:

- 电子邮件地址

- 孩子们的名字

- 性别

- 出生日期

- 品牌偏好

偏好数据可以通过购买数据和现场点击来收集。偏好通常用于个性化每个客户的产品推荐。

您可以在下面看到偏好的证据 。

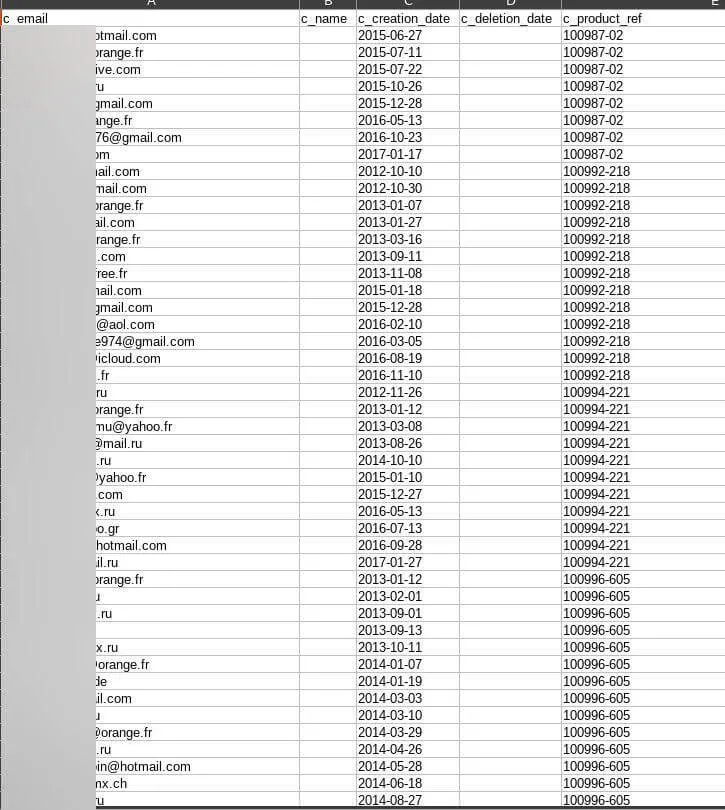

愿望清单

愿望清单数据揭示了客户现场愿望清单的详细信息——由每个客户策划的所需产品的集合。同样,这些信息似乎是从客户账户中获取的。一个文件中有超过 750,000 条日志,其中数据属于超过63,000 个唯一用户的电子邮件地址。

愿望清单 暴露了客户 PII和 敏感客户数据的形式:

- 电子邮件地址

- 将产品添加到愿望清单的日期

- 从愿望清单中删除产品的日期(如果已删除)

- 项目代码,用于内部标识产品

愿望清单是由客户自己创建的,而不是通过跟踪现场行为。愿望清单从一件长到数千件不等。更长的愿望清单可以让人们更多地了解客户最喜欢的物品。

以下屏幕截图显示了愿望清单的证据。

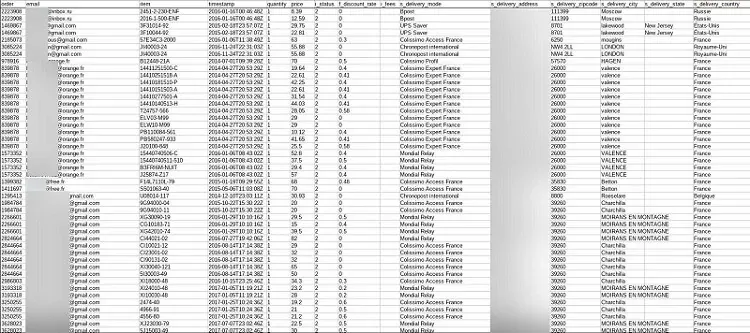

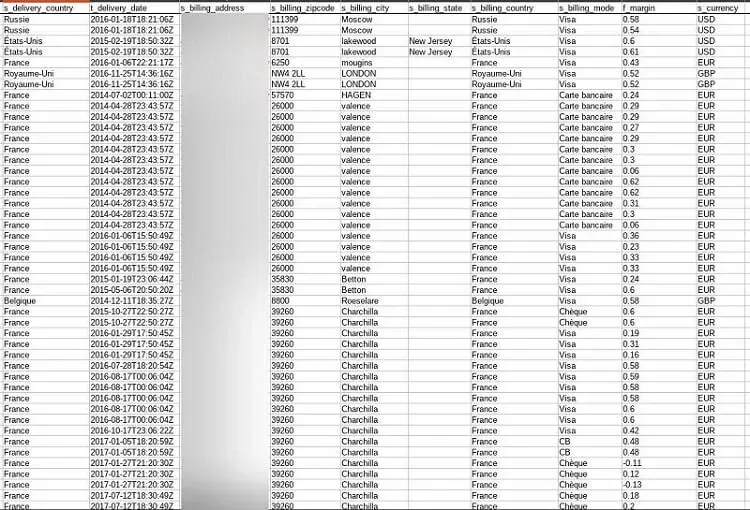

购买记录

采购 数据显示, 在数十万份订单中购买了超过150 万件商品。单个文件中有超过 150,000 个唯一电子邮件地址的订单。

购买暴露的客户 PII和敏感的客户数据,包括:

- 电子邮件地址

- 订购商品的 SKU 代码

- 下单时间

- 订单的财务细节,包括 支付的价格和货币

- 付款方式, 即 Visa、PayPal 等

- 交货信息公司 交货地址和交货日期

- 帐单地址

与其他两个数据集相比,购买 数据似乎影响了最多的用户。这些日志详细描述了 Melijoe 客户的购买行为。同样,这揭示了可用于对付消费者的私人信息。

一些客户购买了大量产品,而其他客户只购买了一两件商品。与愿望清单一样,订购更多商品的客户会获得更多关于他们喜欢的产品的信息。

下面的屏幕截图显示了购买日志的证据。

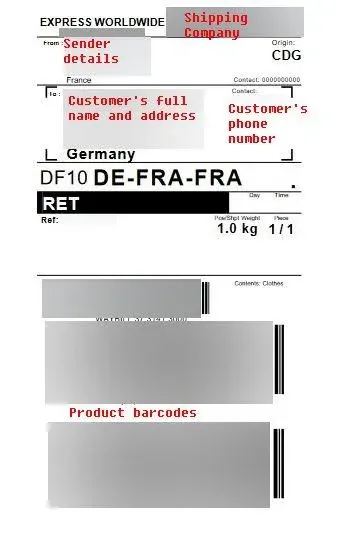

运输标签

Melijoe 的 AWS S3 存储桶包含运输标签。运输标签与 Melijoe 客户的订单相关联。存储桶上有 300 多个这样的文件。

运输标签暴露了客户 PII 的几个示例:

- 全名

- 电话号码

- 收货地址

- 产品条码

您可以在下方看到一位客户订单的发货标签。

除了上面提到的数据,Melijoe 的存储桶还包含有关 Melijoe 的产品目录和库存水平的信息。

出于道德原因,我们只能分析水桶内容物的样本。鉴于存储在存储桶上的大量文件,可能会暴露其他几种形式的敏感数据。

Melijoe 的 Amazon S3 存储桶在发现时处于活动状态并正在更新。

需要注意的是,Amazon 不管理 Melijoe 的存储桶,因此不对它的错误配置负责。

Melijoe.com 向全球客户群销售产品,因此,来自全球的客户已被暴露在无担保的桶中。主要是来自法国、俄罗斯、德国、英国和美国的客户受到影响。

我们估计,多达 200,000 人的信息暴露在 Melijoe 不安全的 Amazon S3 存储桶上。这个数字是基于我们在存储桶上看到的唯一电子邮件地址的数量。

您可以在下表中查看 Melijoe 数据暴露的完整细分。

| 暴露的文件数 | 近 200 万个文件 |

| 受影响的用户数 | 高达 200,000人 |

| 暴露的数据量 | 大约 200 GB |

| 公司所在地 | 法国 |

该存储桶包含在 2016 年 10 月到我们发现它的日期(2021 年 11 月 8 日)之间上传的文件。

根据我们的调查结果,与购买和愿望清单相关的文件数据是几年来制作的。Melijoe 的购物桶中详细列出的购买是在 2013 年 5 月至 2017 年 10 月期间进行的,而愿望清单则是在 2012 年 10 月至 2017 年 10 月期间创建的。

2021 年 11 月 12 日,我们向 Melijoe 发送了关于其 open bucket 的消息,并于 2021 年 11 月 22 日,我们向 Melijoe 的一些新老联系人发送了后续消息。2021 年 11 月 25 日,我们联系了法国计算机应急响应小组 (CERT) 和 AWS,并于 2021 年 12 月 15 日向这两个组织发送了后续消息。法国 CERT 回复了我们,我们负责任地披露了违规行为。法国 CERT 表示他们会联系 Melijoe,但我们再也没有收到他们的回复。

2022年1月5日,我们联系了CNIL,并于2022年1月10日跟进。CNIL在一天后回复,通知我们“案件正在由我们的服务部门处理”。我们还于 2022 年 1 月 10 日联系了法国 CERT,他们告诉我们“很遗憾,经过多次提醒,桶的所有者没有回复我们的消息。”

该桶于 2022 年 2 月 18 日修复。

melijoe.com 及其客户都可能面临这种数据暴露的影响。

数据泄露影响

我们不能也不知道恶意行为者是否访问了 Melijoe 开放的 Amazon S3 存储桶中存储的文件。然而,由于没有密码保护,任何可能找到其 URL 的人都可以轻松访问 melijoe.com 的存储桶。

这意味着黑客或犯罪分子可能已经阅读或下载了存储桶的文件。如果是这种情况,不良行为者可能会以网络犯罪形式针对暴露的 Melijoe 客户。

Melijoe 也可能因违反数据保护规定而受到审查。

对客户的影响

由于这种数据泄露,暴露的 melijoe.com 客户面临网络犯罪风险。客户拥有大量暴露在存储桶上的个人和敏感数据示例。

如前所述,拥有更大愿望清单或更大购买历史的客户已经获得了更多关于他们喜欢的产品的信息。随着黑客可以更多地了解他们的好恶,这些人可能会面临更有针对性和更详细的攻击。这些客户也可以基于他们富有并且有能力购买大量高端产品的假设而成为目标。

网络钓鱼和恶意软件

如果黑客访问了存储桶的文件,他们可能会针对暴露的 Melijoe 客户进行网络钓鱼攻击和恶意软件。

Melijoe 的 Amazon S3 存储桶包含近 200,000 个唯一客户的电子邮件地址,可以为黑客提供一长串潜在目标。

黑客可以冒充 melijoe.com 的合法员工联系这些客户。黑客可以参考几个暴露细节中的任何一个来围绕电子邮件构建叙述。例如,黑客可以参考一个人的偏好/愿望清单来说服客户他们正在接受交易。

一旦受害者信任黑客,不良行为者就可以发起网络钓鱼尝试和恶意软件。

在网络钓鱼攻击中,黑客将利用信任来强迫受害者提供更多敏感和个人信息。例如,黑客可能会说服受害者披露他们的信用卡凭证,或者点击恶意链接。一旦点击,此类链接就会将恶意软件下载到受害者的设备上——该恶意软件允许黑客进行其他形式的数据收集和网络犯罪。

欺诈与诈骗

如果他们访问存储桶的文件,黑客还可以针对暴露的客户进行欺诈和诈骗。

网络犯罪分子可以通过电子邮件针对暴露的客户,使用存储桶中的信息来表现为一个值得信赖的人,并有正当理由伸出援手。

黑客可以利用目标的信任进行欺诈和诈骗——旨在诱骗受害者交出金钱的计划。例如,黑客可以使用订单详细信息和送货信息进行送货诈骗。在这里,黑客可以要求受害者支付虚假的运费来接收他们的货物。

对 melijoe.com 的影响

Melijoe 可能因其数据事件而遭受法律和刑事影响。该公司配置错误的 Amazon S3 存储桶可能违反了数据保护法,而其他企业可能会以 melijoe.com 的费用访问存储桶的内容。

数据保护违规

Melijoe 可能违反了欧盟的通用数据保护条例 (GDPR),因为该公司的存储桶配置错误,暴露了其客户的数据。

GDPR 保护欧盟公民的敏感数据和个人数据。GDPR 对公司收集、存储和使用客户数据进行监管,任何不当处理数据的行为都将受到监管。

国家信息与自由委员会 (CNIL) 是法国的数据保护机构,负责执行 GDPR。Melijoe 可能会受到 CNIL 的审查。CNIL 可对违反 GDPR 的行为处以最高 2000 万欧元(约 2300 万美元)或公司年营业额 4% 的罚款(以较大者为准)。

Melijoe 的开放式 Amazon S3 存储桶不仅暴露了欧盟公民的数据,还暴露了来自世界各国的客户的数据。因此,melijoe.com 可能会受到除 CNIL 之外的其他几个司法管辖区的处罚。例如,美国联邦贸易委员会 (FTC) 可能选择调查 melijoe.com 是否可能违反 FTC 法案,英国信息专员办公室 (ICO) 可能选择调查 melijoe.com 是否可能违反2018 年数据保护法。

由于 Melijoe 的存储桶中有来自其他各大洲的暴露客户,许多数据保护机构可以选择调查 melijoe.com。

竞争间谍

暴露的信息可能会被黑客收集并出售给对数据感兴趣的第三方。这可能包括作为 melijoe.com 竞争对手的企业,例如其他服装零售商。营销机构也可能会在存储桶的数据中看到价值。

竞争对手企业可以利用这些数据进行竞争间谍活动。 特别是,竞争对手可以访问 melijoe.com 的客户列表,为自己的业务寻找潜在客户。竞争对手的企业可能会联系暴露的客户提供报价,以试图从 Melijoe 那里窃取业务并加强自己的客户群。

防止数据泄露

我们可以做些什么来保证我们的数据安全并降低暴露风险?

以下是一些防止数据泄露的提示:

- 仅将您的个人信息提供给您完全信任的个人、组织和实体。

- 仅访问具有安全域的网站(即域名开头带有“https”和/或封闭锁符号的网站)。

- 在提供您最敏感的数据形式时要特别小心,例如您的社会保险号。

- 创建混合使用字母、数字和符号的牢不可破的密码。定期更新您现有的密码。

- 除非您确定来源是合法的,否则不要单击电子邮件、消息或 Internet 上任何其他地方的链接。

- 在社交媒体网站上编辑您的隐私设置,以便只有朋友和受信任的用户才能看到您的内容。

- 连接到不安全的 WiFi 网络时,避免显示或输入重要形式的数据(例如信用卡号或密码)。

- 教育自己了解网络犯罪、数据保护以及降低成为网络钓鱼攻击和恶意软件受害者机会的方法。

转载请注明出处及链接