目录导航

MemProcFS-Analyzer简介

查看铃木浩 (Hiroshi Suzuki)和梨和久雄 (Hisao Nashiwa)撰写的《超级简单记忆取证》。

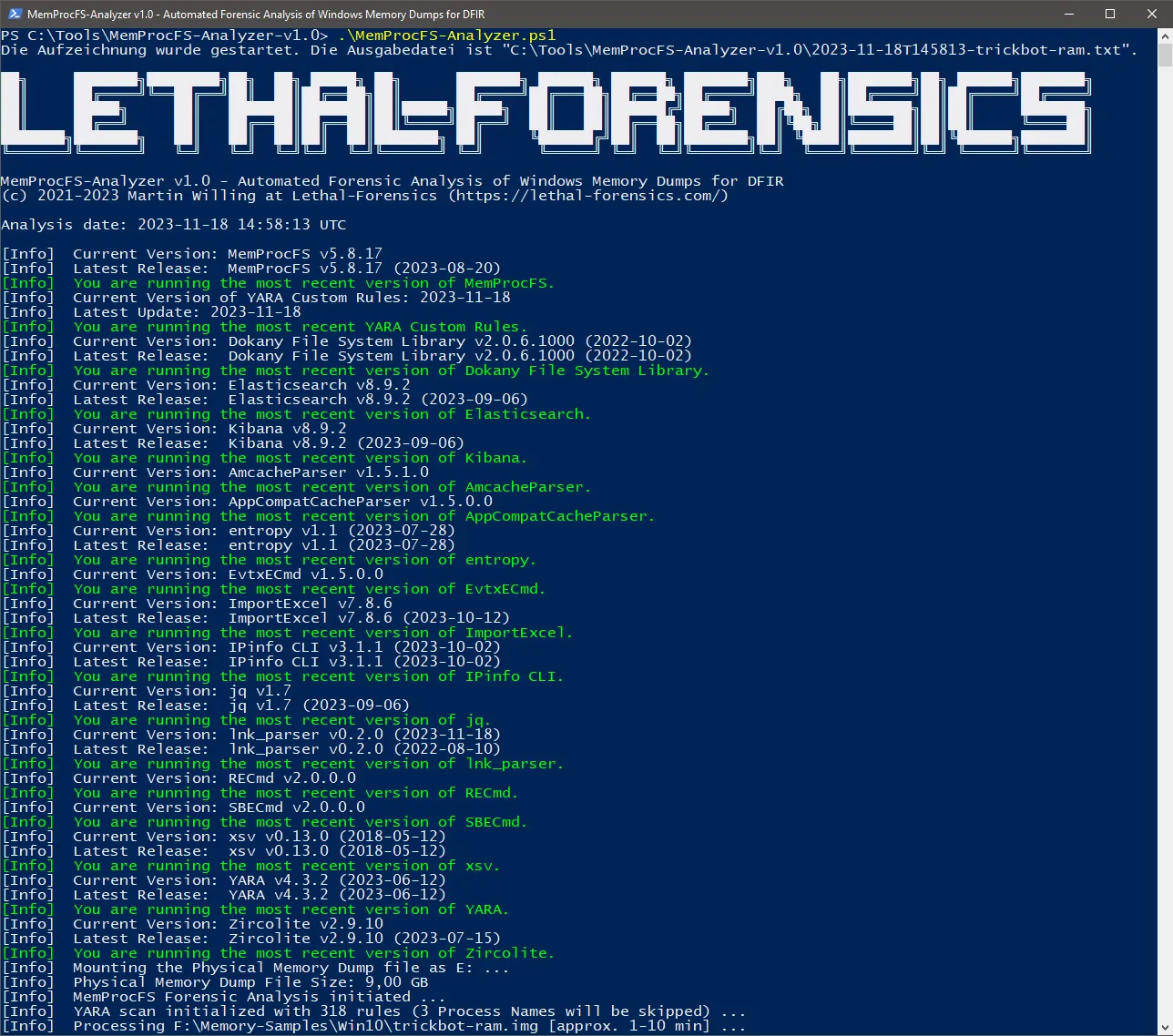

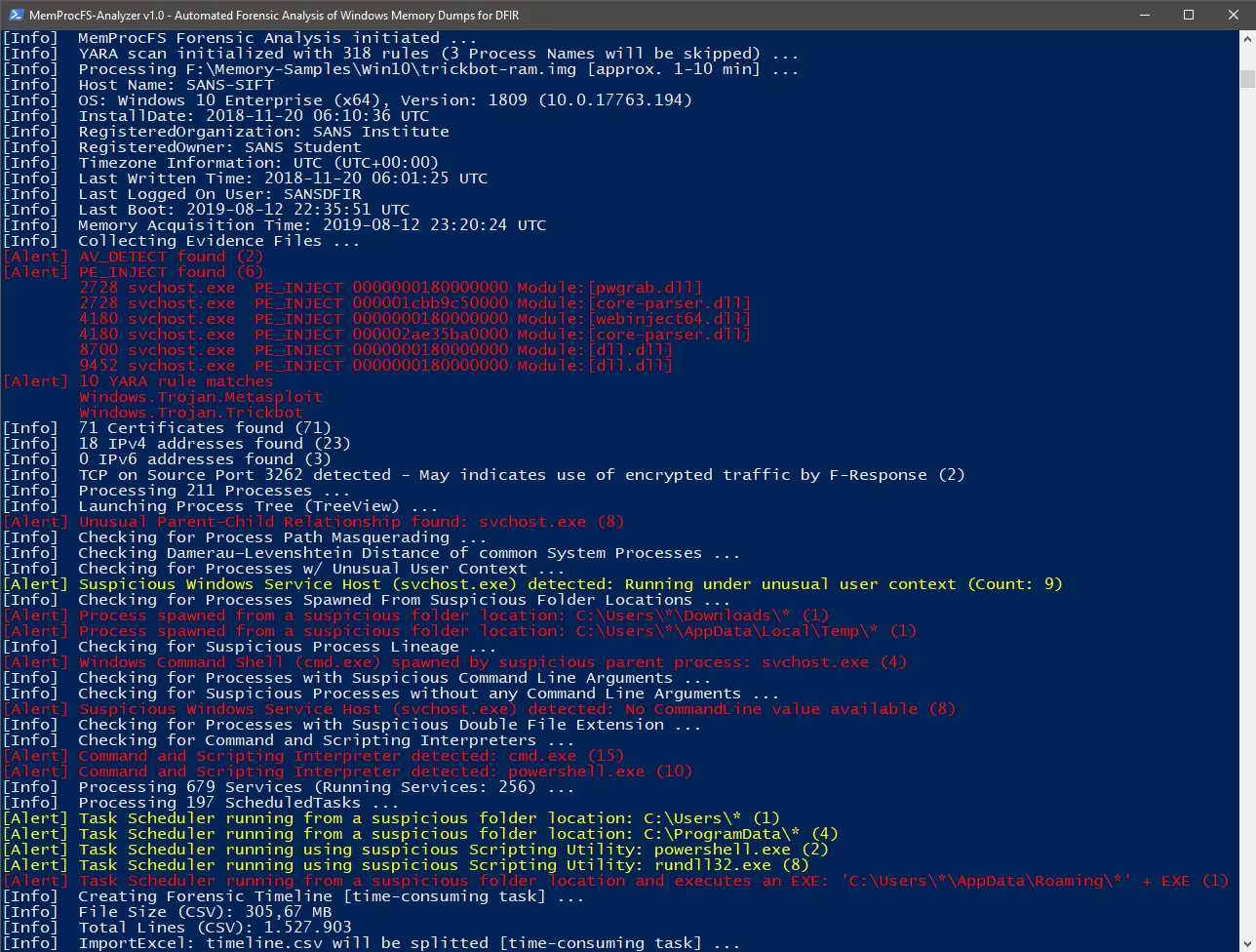

MemProcFS-Analyzer.ps1 是一个 PowerShell 脚本,用于简化 MemProcFS 的使用并优化内存分析工作流程。

DFIR 的 Windows 内存转储的自动取证分析工具。

DFIR 是数字取证与事件响应(Digital Forensics and Incident Response)的缩写。这是一种信息安全领域的专业实践,主要涉及两个主要方面:

- 数字取证(Digital Forensics): 这一领域关注于收集、分析和保护数字证据,以便调查计算机犯罪、数据泄露、网络入侵等事件。数字取证的目标是发现和还原数字证据,以了解事件的起因、过程和影响。专业从业者使用各种技术和工具来检测、提取和分析数字证据,确保在法律和合规的框架内进行操作。

- 事件响应(Incident Response): 这一领域关注于对网络安全事件的及时响应,以减轻损害、追踪攻击者并采取适当的措施来修复系统。事件响应的过程通常包括检测和确认安全事件、收集和保护相关信息、进行分析以了解事件的性质和范围,并最终采取措施来清除威胁、修复漏洞并加强系统的安全性。

DFIR 组合了数字取证和事件响应的实践,以帮助组织更好地理解、应对和预防安全事件。这是一个关键的领域,特别是在当今数字化时代,网络威胁和数据安全成为日益重要的问题。

特色

- 快速简单的内存分析!

- 您可以像磁盘映像一样安装内存快照(原始物理内存转储或 Microsoft 故障转储)并处理 Windows 上的内存压缩功能

- 自动安装 MemProcFS、AmcacheParser、AppCompatCacheParser、Elasticsearch、entropy、EvtxECmd、ImportExcel、IPinfo CLI、jq、Kibana、lnk_parser、RECmd、SBECmd、xsv、YARA 和 Zircolite

- 自动更新 MemProcFS、AmcacheParser、AppCompatCacheParser、Elasticsearch、entropy、EvtxECmd(包括地图)、ImportExcel、IPinfo CLI、jq、Kibana、lnk_parser、RECmd、SBECmd、xsv、YARA 和 Zircolite

- 当有新版本的 ClamAV 或新的 Dokany 文件系统库包可用时更新信息

- 页面文件支持

- 操作系统指纹识别

- 使用自定义 YARA 规则进行扫描(包括Chronicle和Elastic Security等的 318 条规则)

- Windows 下使用 ClamAV 进行多线程扫描

- 收集 ClamAV 检测到的受感染文件以供进一步分析(PW:受感染)

- MemProcFS PE_INJECT 检测到的注入模块的集合以供进一步分析(PW:感染)

- 提取 IPv4/IPv6

- 使用IPinfo CLI进行 IP2ASN 映射和 GeoIP → 在https://ipinfo.io/signup免费获取您的令牌

- 检查可疑端口号

- 进程树(TreeView)包括完整的进程调用链(特别感谢Dominik Schmidt)

- 检查进程是否存在异常父子关系及实例数

- 检查进程是否存在异常用户上下文

- 检查进程路径伪装和进程名称伪装(Damerau Levenshtein 距离)

- Web 浏览器历史记录(Google Chrome、Microsoft Edge 和 Firefox)

- 提取 Windows 事件日志文件并使用 EvtxECmd 进行处理 → Timeline Explorer(EZTools by Eric Zimmerman)

- 事件日志概述

- 使用Zircolite处理 Windows 事件日志- 用于 EVTX 的基于 SIGMA 的独立检测工具

- 使用 Amcacheparser 分析提取的 Amcache.hve(EZTools by Eric Zimmerman)

- 使用 AppCompatcacheParser 分析应用程序兼容性缓存(又名 ShimCache)(EZTools by Eric Zimmerman)

- 使用 RECmd 分析 Syscache(EZTools ,作者:Eric Zimmerman)

- 使用 RECmd 分析 UserAssist 工件(EZTools,作者:Eric Zimmerman)

- 使用 RECmd 分析 ShellBags 工件(EZTools,作者:Eric Zimmerman)

- 简单预取视图(基于取证时间轴)

- 使用 RECmd 分析自动启动扩展点 (ASEP)(EZTools,作者:Eric Zimmerman)

- 使用 RECmd 分析最近的文档、Office 可信文档(EZTools ,作者:Eric Zimmerman)

- 使用 Kroll RECmd 批处理文件分析注册表(Kroll 批处理文件,作者:Andrew Rathbun)

- 分析恢复的过程模块的元数据(实验)

- 提取 Windows 快捷方式文件 (LNK)

- 搜寻恶意 Windows 快捷方式文件 (LNK)

- Doug Finke集成 PowerShell 模块ImportExcel

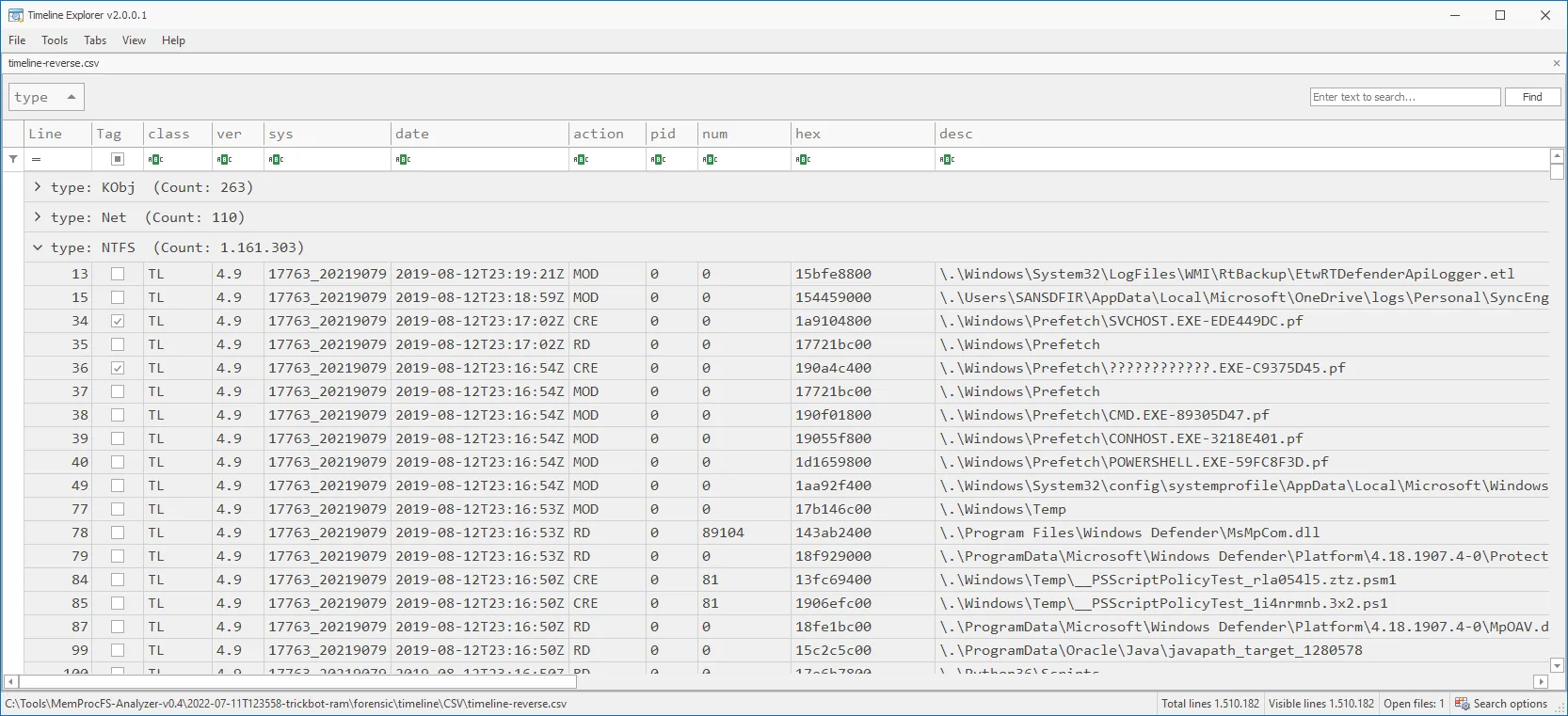

- 用于使用 Timeline Explorer 进行分析的 CSV 输出数据(例如,timeline-reverse.csv、findevil.csv、web.csv)

- 收集证据文件(安全存档容器→PW:MemProcFS)

- 以及更多

下载

从发布部分下载最新版本的MemProcFS-Analyzer。

用法

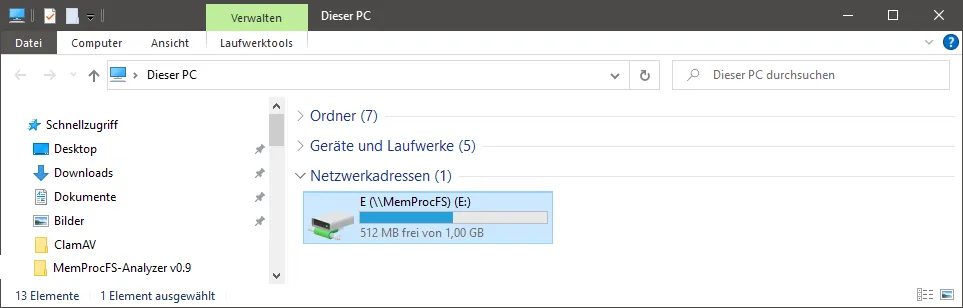

以管理员身份启动 Windows PowerShell(或 Windows PowerShell ISE 或带 PSVersion 的 Visual Studio Code:5.1)并打开/运行 MemProcFS-Analyzer.ps1。

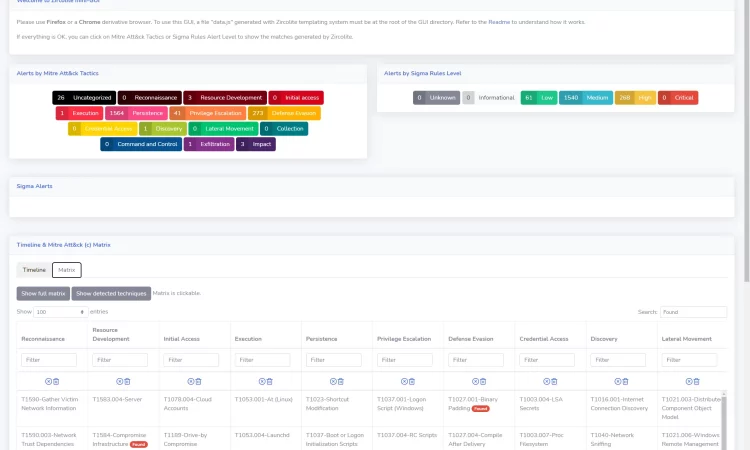

图 1:选择内存快照并选择 pagefile.sys(可选)

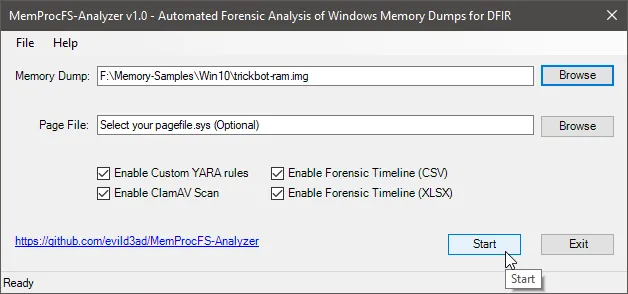

图 2: MemProcFS-Analyzer 自动安装依赖项(首次运行)

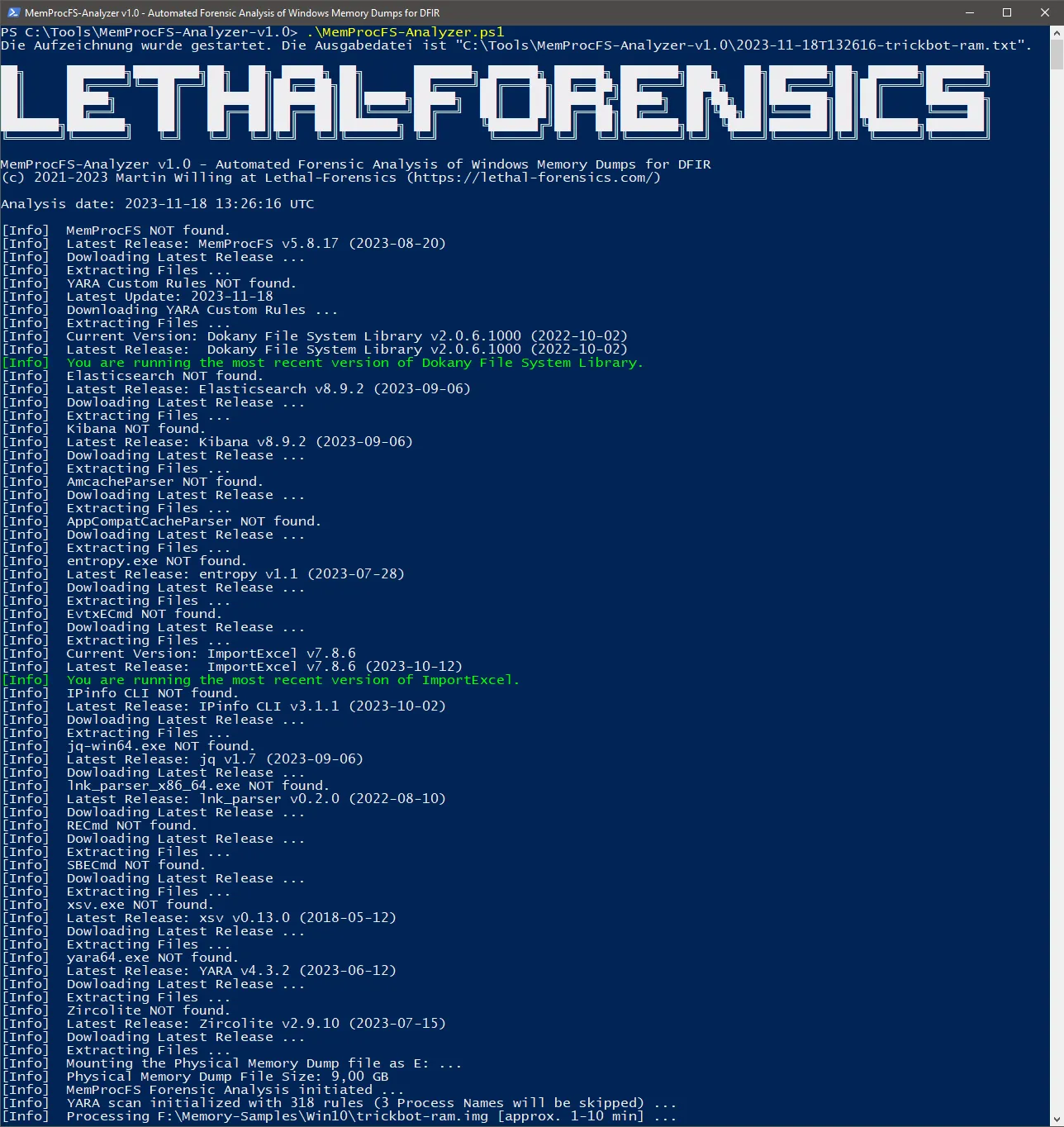

图 3:接受使用条款(首次运行)

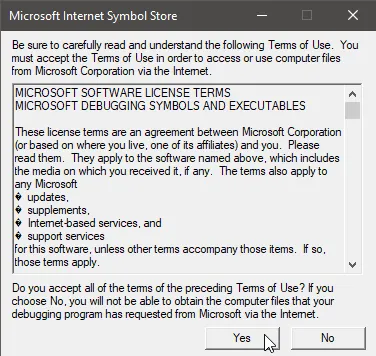

图 4:

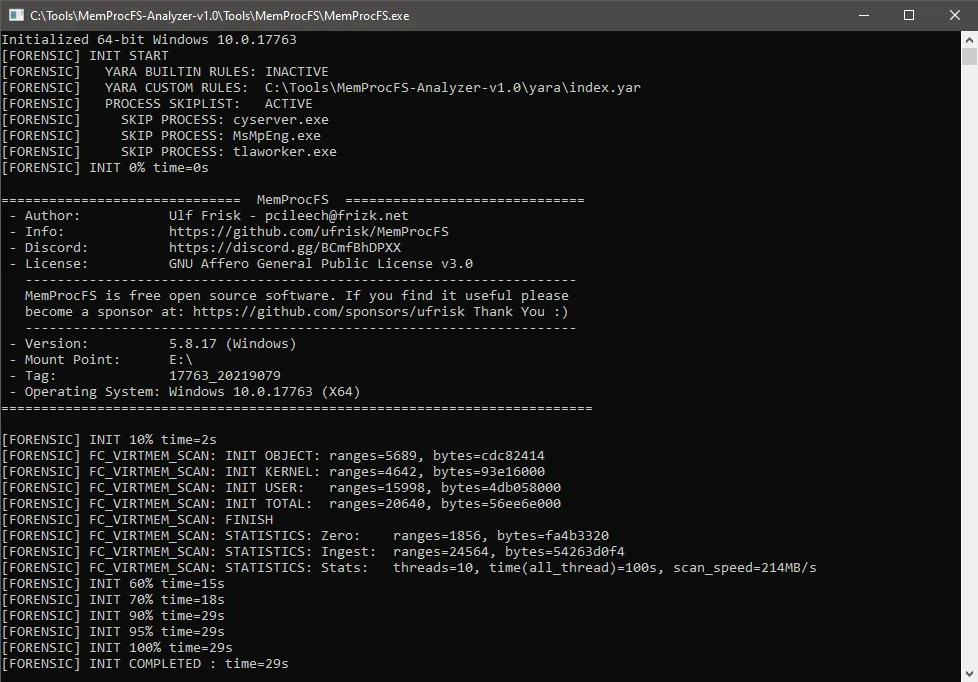

图 5:您可以通过探索驱动器号来调查已安装的内存转储

图 6: MemProcFS-Analyzer 检查更新(第二次运行)

注意:建议安装后取消注释/禁用“Updater”功能。查看脚本底部的“Main”。

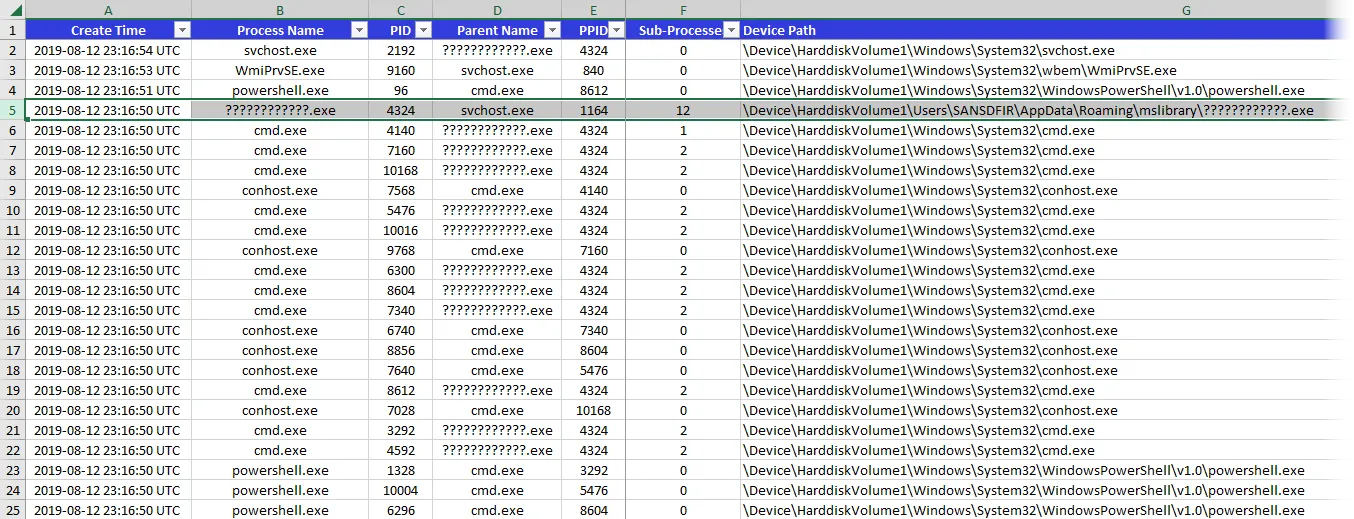

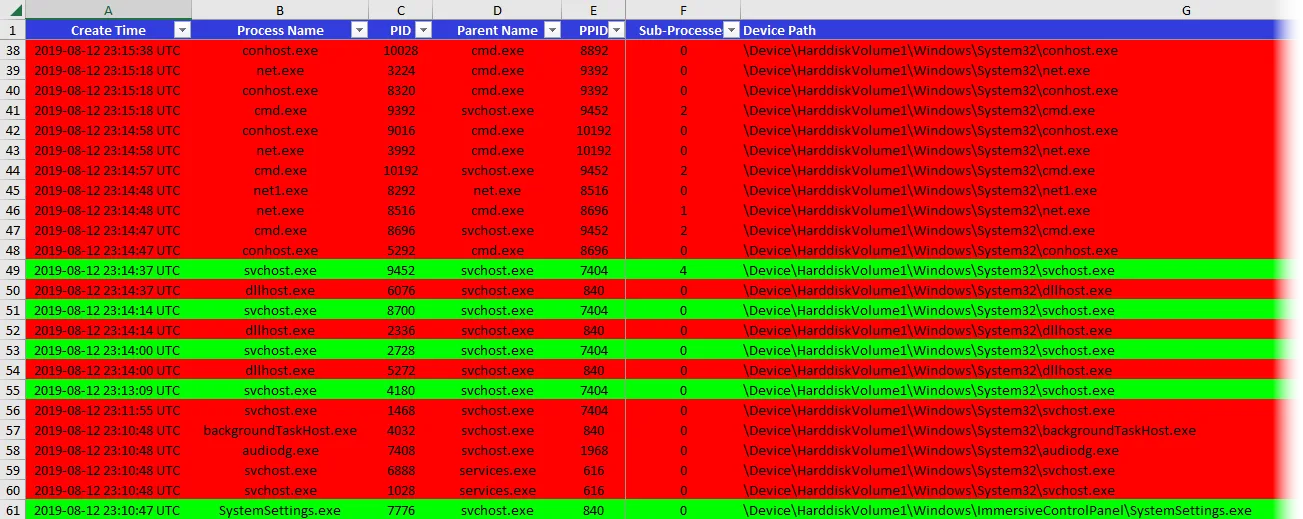

图 7: FindEvil 功能和附加分析

图 8:流程

图 9:运行和退出的进程

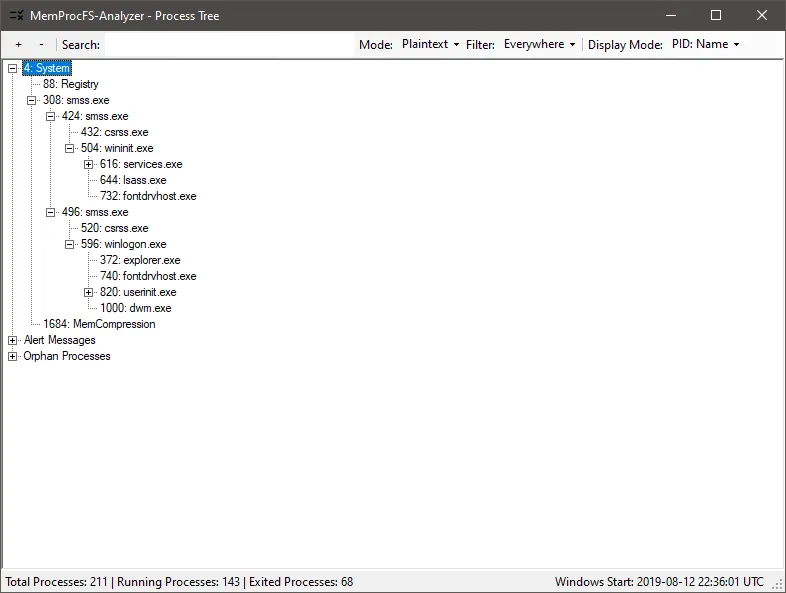

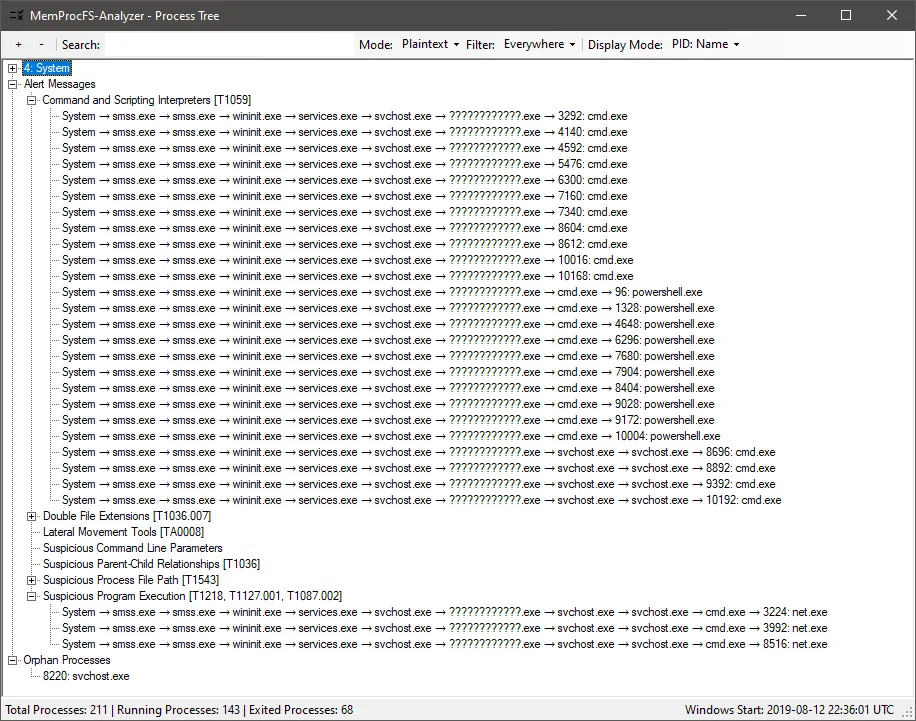

图 10:进程树(GUI)

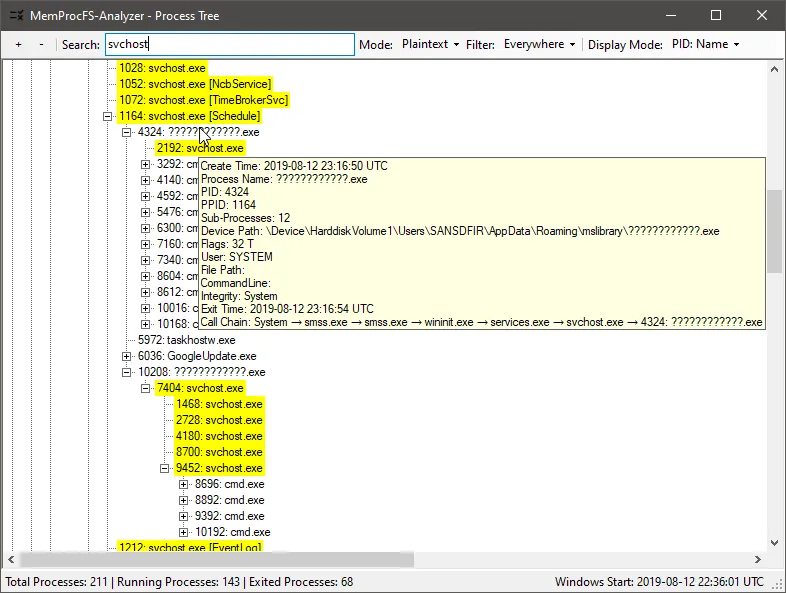

图 11:检查进程树(查找异常)

图 12:进程树:带有进程调用链的警报消息

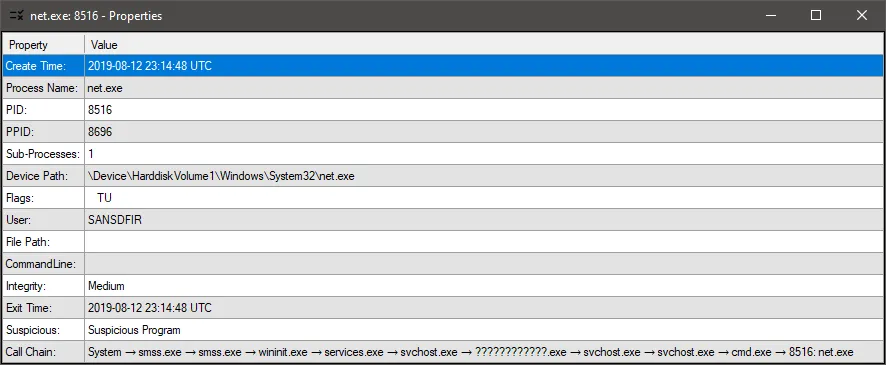

图 13:进程树:属性视图 → 双击进程或警报消息

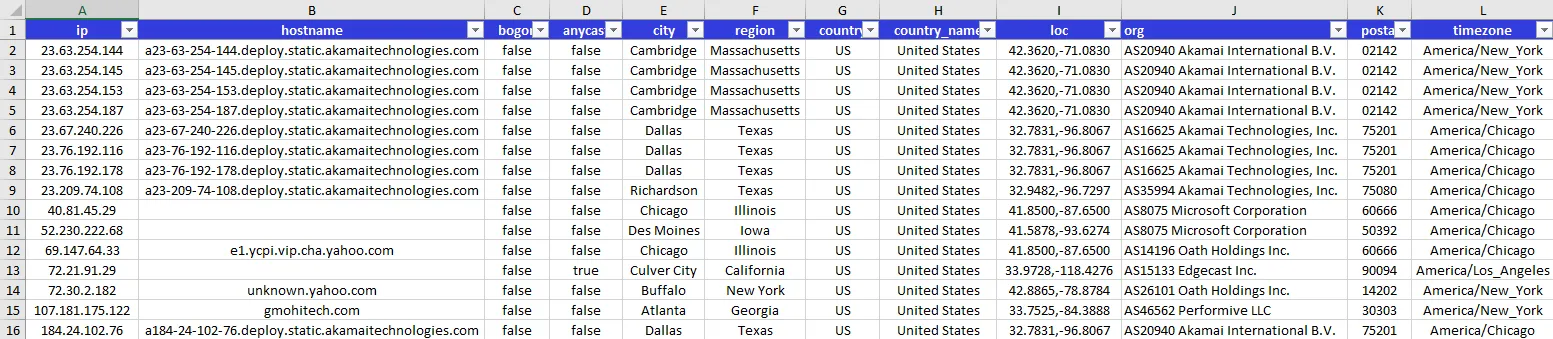

图 14: GeoIP w/ IPinfo.io

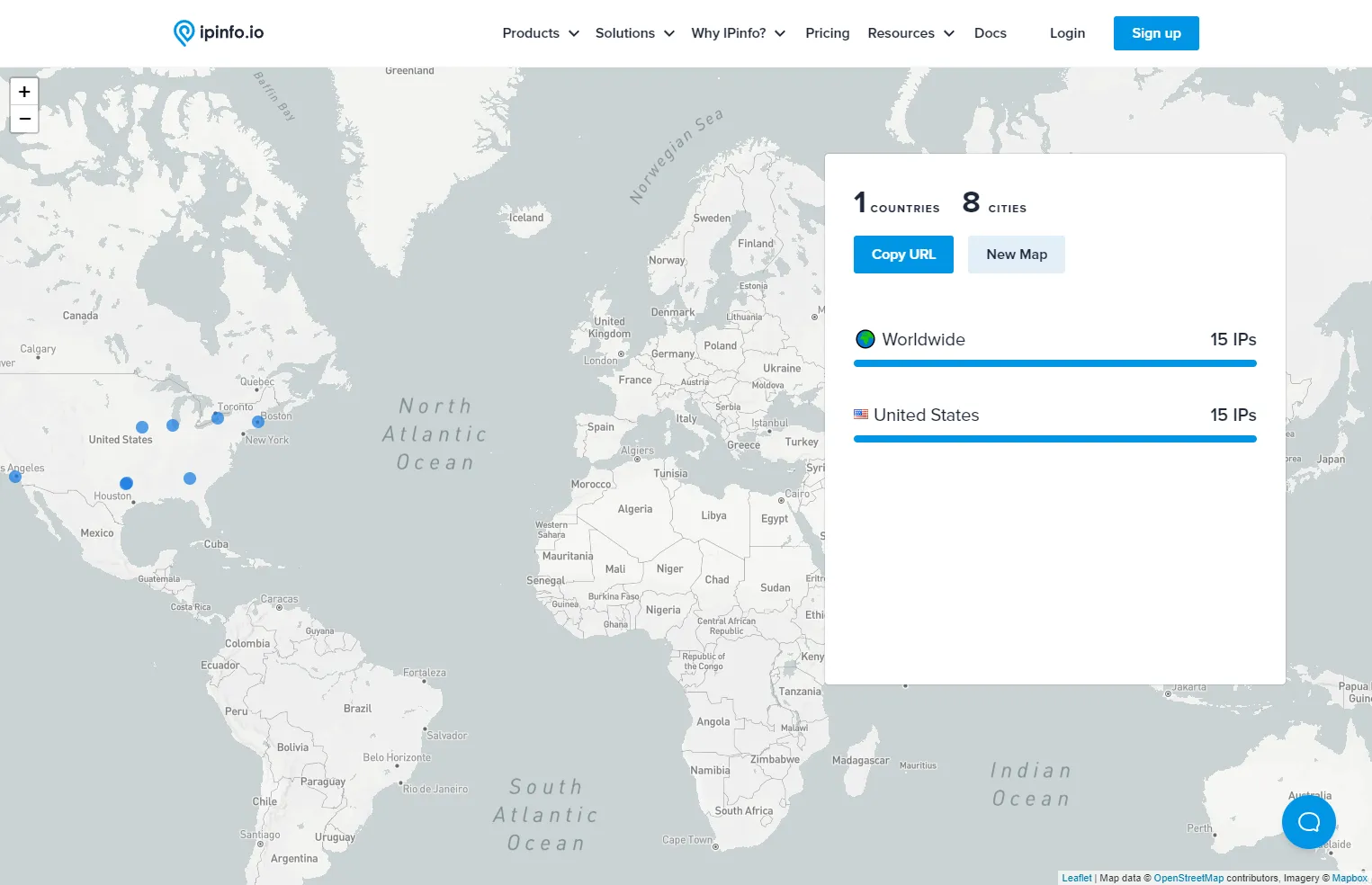

图 15:使用 IPinfo.io 映射 IP

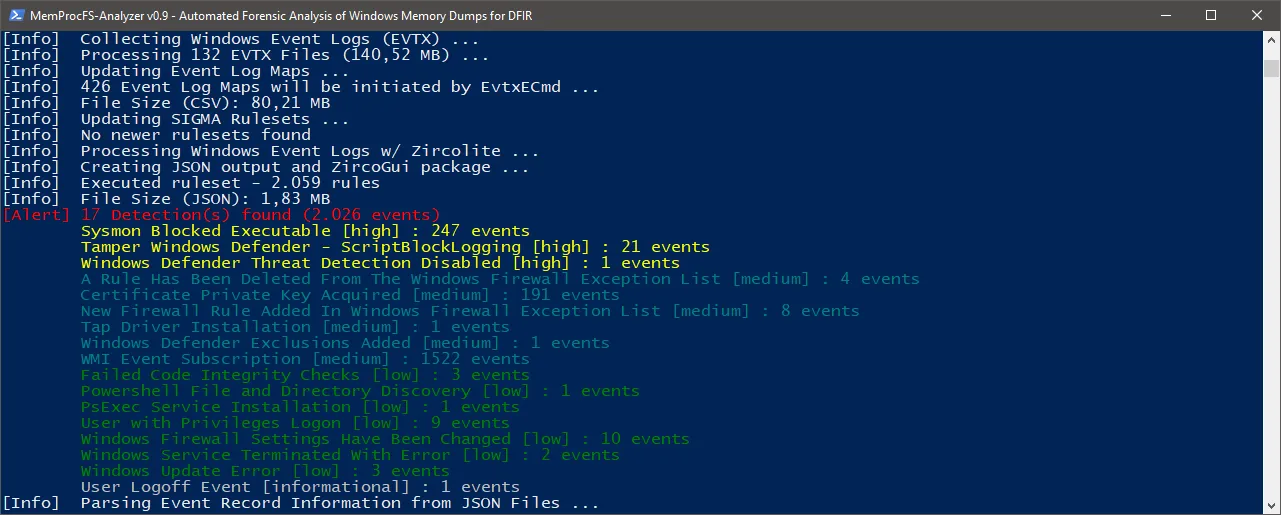

图 16:处理 Windows 事件日志 (EVTX)

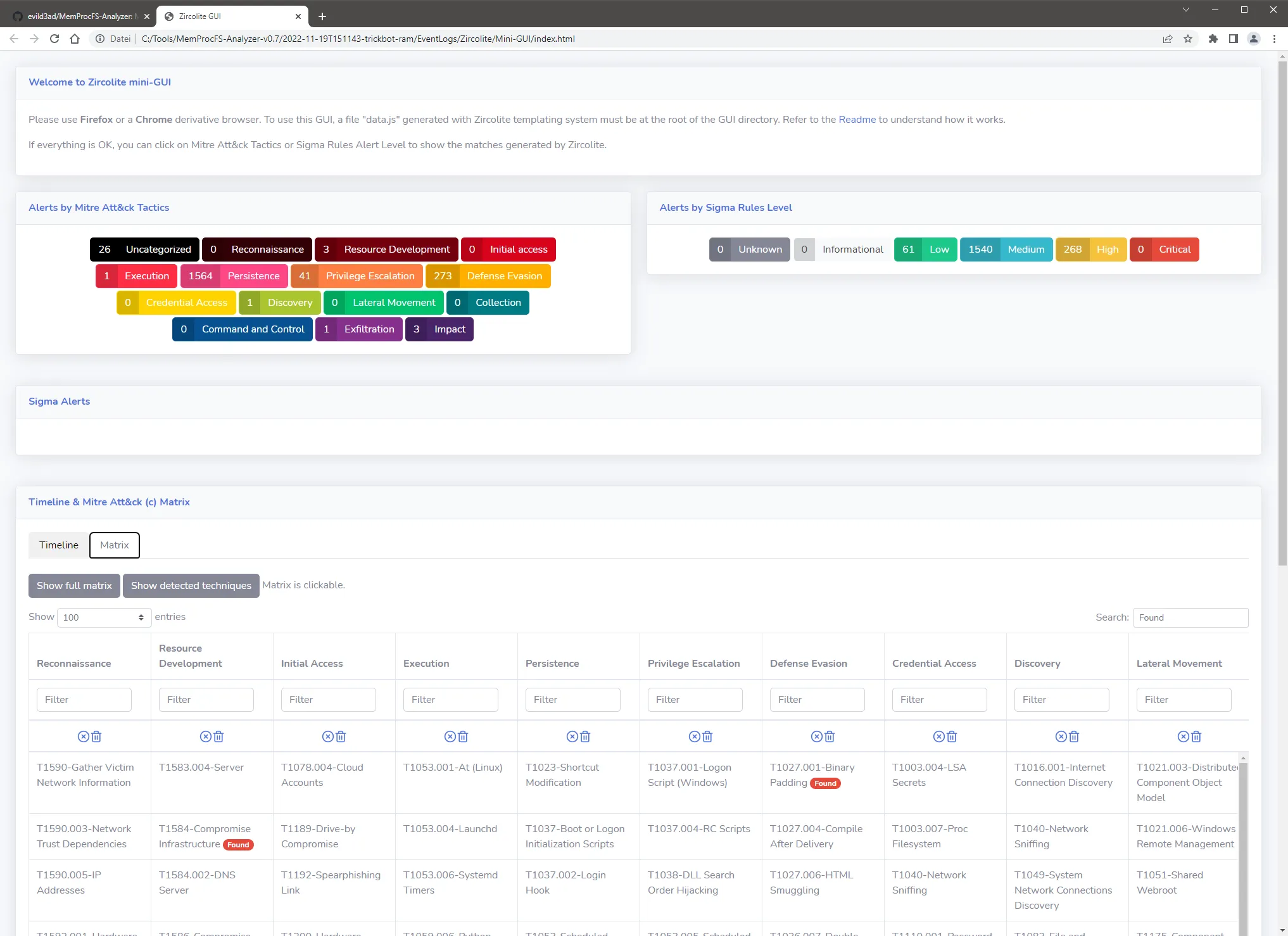

图 17: Zircolite – 用于 EVTX 的基于 SIGMA 的独立检测工具(Mini-GUI)

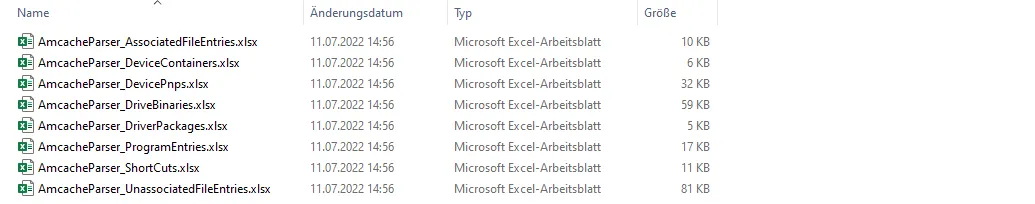

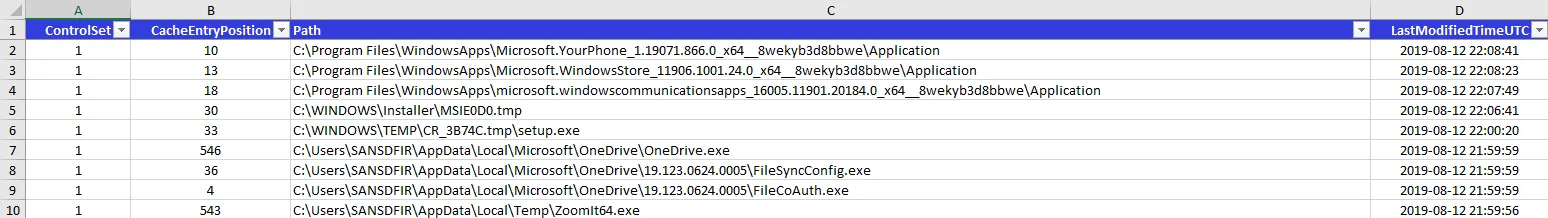

图 18:处理提取的 Amcache.hve → XLSX

图 19:处理 ShimCache → XLSX

图 20:使用 Timeline Explorer (TLE) 分析 CSV 输出

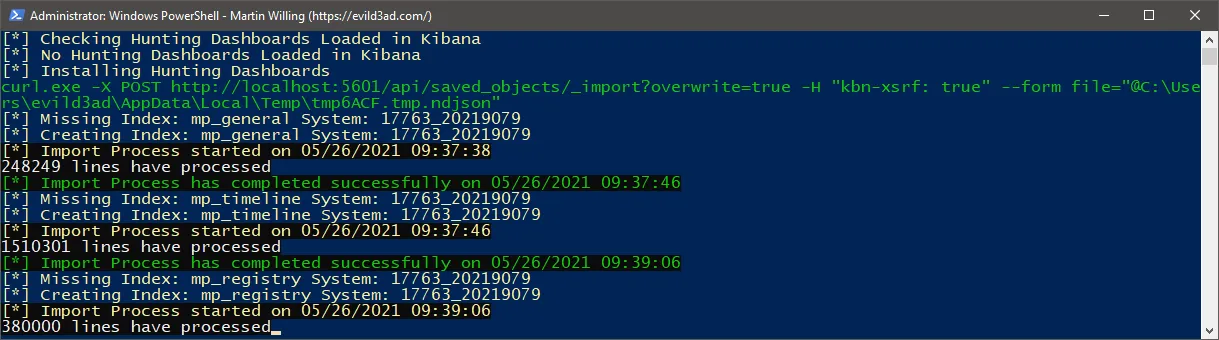

图 21: ELK 导入

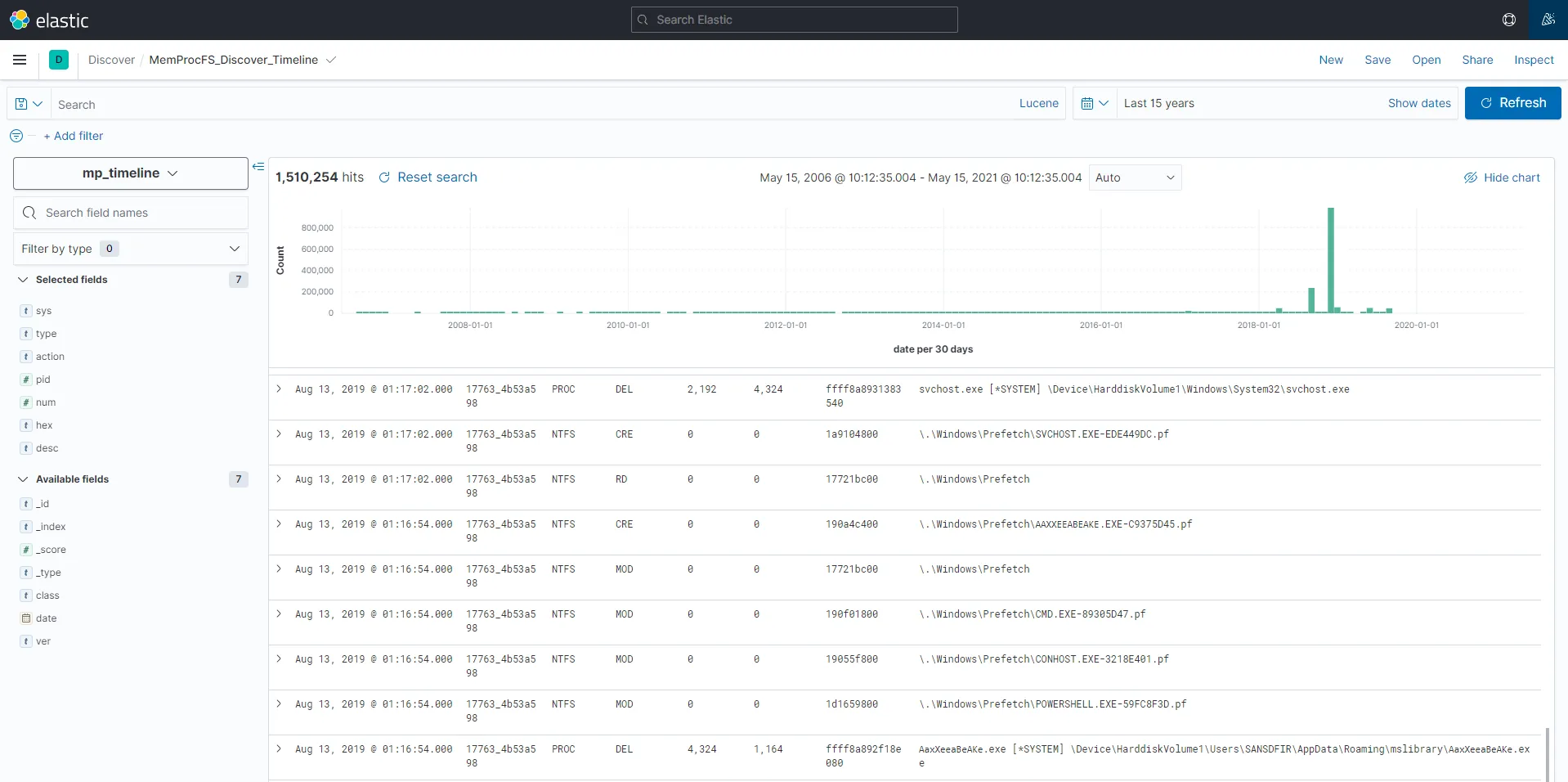

图 22:快乐的 ELK 狩猎!

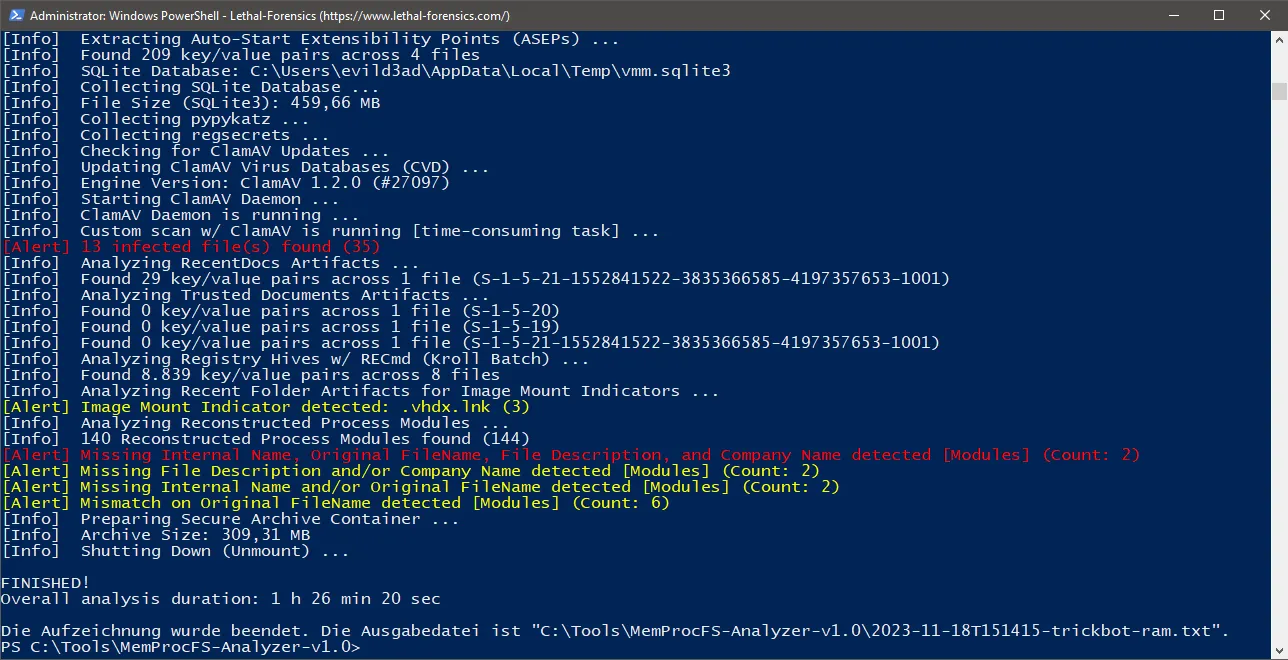

图 23:多线程 ClamAV 扫描帮助您发现邪恶!;-)

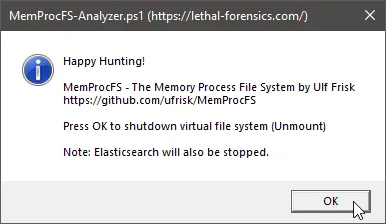

图 24:按OK关闭 MemProcFS 和 Elastisearch/Kibana

先决条件

- 下载并安装最新的 Dokany 库包 → DokanSetup.exe

https://github.com/dokan-dev/dokany/releases/latest - 下载并安装最新的 .NET 6 桌面运行时( EZTools要求)

https://dotnet.microsoft.com/en-us/download/dotnet/6.0 - 下载并安装 ClamAV 的最新 Windows 软件包。

https://www.clamav.net/downloads#otherversions - 首次设置 ClamAV

以管理员身份启动 Windows PowerShell 控制台。cd "C:\Program Files\ClamAV"copy .\conf_examples\freshclam.conf.sample .\freshclam.confcopy .\conf_examples\clamd.conf.sample .\clamd.confwrite.exe .\freshclam.conf→ 注释或删除“示例”行。write.exe .\clamd.conf→ 注释或删除“示例”行。

https://docs.clamav.net/manual/Usage/Configuration.html#windows - 优化 ClamAV 扫描速度性能(快 30%)

使用文本编辑器打开“C:\Program Files\ClamAV\clamd.conf”并搜索:“不要扫描与正则表达式匹配的文件和目录”ExcludePath "\\heaps\\"ExcludePath "\\handles\\"ExcludePath "\\memmap\\vad-v\\"ExcludePath "\\sys\\pool\\" - 创建您的免费 IPinfo 帐户 [大约。1-2 分钟]

https://ipinfo.io/signup?ref=cli

使用文本编辑器打开“MemProcFS-Analyzer.ps1”,搜索“请在此处插入您的访问令牌”并复制/粘贴您的访问令牌。 - 安装适用于 PowerShell 的 NuGet 包提供程序

通过运行以下命令检查包提供程序中是否提供 NuGet:Get-PackageProvider -ListAvailable

如果您的系统上尚未安装 NuGet,则必须安装它。Install-PackageProvider -Name NuGet -Force - 完毕!😃

注意事项:

- 暂时关闭防病毒保护或最好将 MemProcFS-Analyzer 目录排除在扫描之外。

- Elasticsearch 技巧

依赖关系

7-Zip 23.01 独立控制台 (2023-06-20)

https://www.7-zip.org/download.html

AmcacheParser v1.5.1.0 (.NET 6)

https://ericzimmerman.github.io/

AppCompatCacheParser v1.5.0.0 (.NET 6)

https://ericzimmerman.github.io/

ClamAV – 下载 → Windows → clamav-1.2.0.win.x64.msi (2023-08-28)

https://www.clamav.net/downloads

Dokany 库捆绑包 v2.0.6.1000 (2022-10-02)

https://github.com/dokan-dev/dokany/releases/latest

→ DokanSetup.exe

Elasticsearch 8.9.2 (2023-09-06)

https://www.elastic.co/downloads/elasticsearch

entropy v1.1 (2023-07-28)

https://github.com/merces/entropy

EvtxECmd v1.5.0.0 (.NET 6)

https://ericzimmerman.github.io/

ImportExcel v7.8.6 (2023-10-12)

https://github.com/dfinke/ImportExcel

IPinfo CLI 3.1.1 (2023-10-02)

https://github.com/ipinfo/cli

jq v1.7 (2023-09-06)

https://github.com/stedolan/jq

Kibana 8.9.2 (2023-09-06)

https://www.elastic.co/downloads/kibana

lnk_parser v0.2.0 (2022-08-10)

https://github.com/AbdulRhmanAlfaifi/lnk_parser

MemProcFS v5.8.17 – 内存进程文件系统 (2023-08-20)

https://github.com/ufrisk/MemProcFS

RECmd v2.0.0.0 (.NET 6)

https://ericzimmerman.github.io/

SBECmd v2.0.0.0 (.NET 6)

https://ericzimmerman.github.io/

xsv v0.13.0 (2018-05-12)

https://github.com/BurntSushi/xsv

YARA v4.3.1 (2023-04-21)

https://virustotal.github.io/yara/

Zircolite v2.9.10 (2023-07-15)

https://github.com/wagga40/Zircolite

链接

MemProcFS

与 Elasticsearch

合作的 MemProcFS 演示 MemProcFS 项目

MemProcFS-Plugins

SANS FOR532 – 企业内存取证深入

下载地址

项目地址

GitHub:

https://github.com/evild3ad/MemProcFS-Analyzer

转载请注明出处及链接