目录导航

网络犯罪分子试图以与安全和保护技术一样快的速度改变策略。在我们对以发票为主题的 XLS.HTML 网络钓鱼活动进行的为期一年的调查中,攻击者平均每 37 天更改一次混淆和加密机制,显示出不断逃避检测并保持凭据盗窃操作运行的高动机和技巧。

这种网络钓鱼活动体现了现代电子邮件威胁:复杂、隐蔽且不断发展。

HTML 附件分为几个部分,包括用于窃取密码的 JavaScript 文件,然后使用各种机制对其进行编码。这些攻击者从使用纯文本 HTML 代码转向使用多种编码技术,包括旧的和不寻常的加密方法,如摩尔斯电码,以隐藏这些攻击片段。其中一些代码段甚至不存在于附件本身中。相反,它们驻留在各种打开的目录中,并由编码脚本调用。

实际上,附件类似于拼图游戏:就其本身而言,HMTL 文件的各个部分在代码级别可能看起来无害,因此可能会绕过传统的安全解决方案。只有将这些片段放在一起并正确解码时,恶意意图才会显示出来。

该活动的主要目标是收集用户名、密码以及(在最近的迭代中)其他信息,如 IP 地址和位置,攻击者将这些信息用作以后渗透尝试的初始入口点。正如我们之前提到的,活动组件包括有关目标的信息,例如他们的电子邮件地址和公司徽标。这些细节增强了活动的社会工程诱惑力,并表明对目标接收者的事先侦察发生了。

基于电子邮件的攻击不断尝试绕过电子邮件安全解决方案。在此网络钓鱼活动中,这些尝试包括对已知的现有文件类型(例如 JavaScript)使用多层混淆和加密机制。HTML 中的多层混淆同样可以逃避浏览器安全解决方案。

为了保护组织免受此活动和类似威胁的侵害,Microsoft Defender for办公室 365使用由安全专家监控电子邮件活动支持的多层动态保护技术。来自 Defender 的丰富电子邮件威胁数据办公室 365 通知 微软 365Defender,它提供了针对使用通过网络钓鱼窃取的凭据的后续攻击的协调防御。微软 365 Defender 通过关联来自电子邮件、端点、身份和云应用程序的威胁数据来提供跨域防御。

XLS.HTML 网络钓鱼活动:虚假付款通知是攻击者窃取凭据的有效工具

XLS.HTML 网络钓鱼活动使用社会工程学来制作模仿常规金融相关业务交易的电子邮件,特别是发送似乎是供应商付款建议的内容。在某些电子邮件中,攻击者在主题行中使用重音字符。

电子邮件附件是一个 HTML 文件,但文件扩展名被修改为以下任意或变体:

xls.HTML

xslx.HTML

Xls.html

.XLS.html

xls.htML

xls.HtMl

xls.htM

xsl_x.h_T_M_L

.xls.html

._xslx.hTML

._xsl_x.hTML

在附件文件名中使用xls旨在提示用户期待 Excel 文件。当附件打开时,它会启动一个浏览器窗口并显示一个虚假的 Microsoft office 365模糊的 Excel 文档顶部的凭据对话框。值得注意的是,对话框可能会显示有关其目标的信息,例如他们的电子邮件地址,在某些情况下,还会显示他们的公司徽标。见下文:

如果目标用户的组织标志可用,对话框将显示它。

否则,它会显示 Office 365 徽标。

该对话框提示用户重新输入他们的密码,因为他们对 Excel 文档的访问可能已超时。但是,如果用户输入他们的密码,他们会收到一个虚假的说明,指出提交的密码不正确。同时,在后台运行的攻击者控制的网络钓鱼工具会收集用户的密码和其他信息。

从明文到莫尔斯电码:频繁变化的攻击段编码的时间线

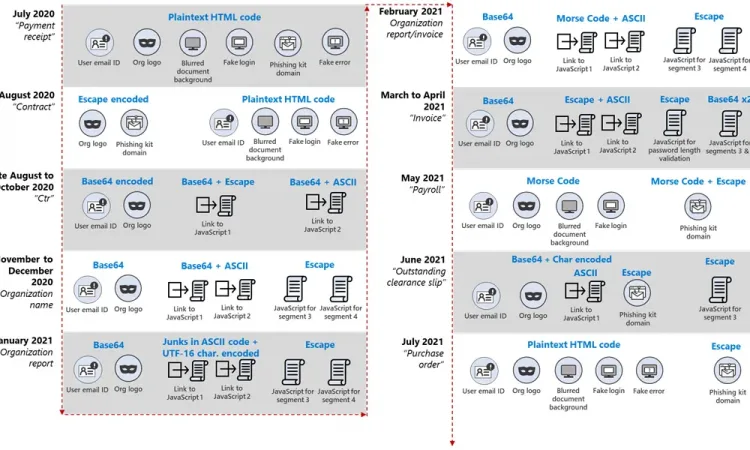

这种网络钓鱼活动的独特之处在于攻击者对 HTML 文件进行编码以绕过安全控制的长度。如前所述,HTML 附件被分成几个段,然后使用各种编码机制对其进行编码。为了说明这一点,下图解构了这次网络钓鱼攻击的各个部分:

- 第 1 部分– 目标的电子邮件地址

- 第2 部分 – 来自logo[.]clearbit[.]com、i[.]gyazo[.]com或api[.]statvoo[.]com的目标用户组织的标志;如果徽标不可用,此段将加载 Microsoft Office 365 徽标。

- 第 3 段– 加载模糊文档图像的脚本,表明登录可能已超时。

- 第 4 段– 提示用户输入密码的脚本,将输入的密码提交给远程网络钓鱼工具包,并向用户显示带有错误消息的虚假页面。

如上图所示,第 1 段和第 2 段包含有关目标用户电子邮件地址和组织的编码信息。这些细节不仅增强了活动的社会工程诱惑力,而且还表明攻击者已经对目标接收者进行了事先侦察。

编码方法的定期更新证明攻击者意识到需要更改其例程以逃避安全技术。

以下是该网络钓鱼活动从 2020 年 7 月到 2021 年 7 月使用的编码机制的时间表:

根据我们在此期间观察到的活动十次迭代,我们可以将其演变分解为以下概述的阶段。有关在这些攻击中观察到的社会工程诱饵、附件文件名、JavaScript 文件名、网络钓鱼 URL 和域的完整列表,请参阅附录。

从纯文本 HTML 到编码段的转换

我们在 2020 年 7 月观察到的此网络钓鱼活动的第一次迭代(使用“付款收据”诱饵)具有所有已识别的部分,例如用户邮件标识 (ID) 和以纯文本 HTML 编码的最终登录页面。然而,在接下来的一个月的浪潮(“合同”)中,当该组织的徽标(从第三方站点获得)和网络钓鱼工具包的链接使用 Escape 进行编码时,这种情况发生了变化。

在第三方站点上托管分段和多种编码机制

从 2020 年 8 月下旬的一波浪潮开始,从 HTML 附件中删除了显示模糊 Excel 背景和加载网络钓鱼工具包的实际代码段。这些被替换为 JavaScript 文件的链接,而 JavaScript 文件又托管在免费的 JavaScript 托管站点上。

然后使用至少两层或编码机制的组合对片段、链接和实际的 JavaScript 文件进行编码。我们也在随后的几次迭代中观察到了这种策略。例如,在 2020 年 11 月波(“组织名称”)中附件的 HTML 代码中,JavaScript 文件的两个链接分两步编码在一起——首先是 Base64,然后是 ASCII。同时,HTML 文件中的用户邮件 ID 和组织标志采用 Base64 编码,而实际的 JavaScript 文件采用 Escape 编码。

摩尔斯电码的使用

莫尔斯电码是一种古老且不寻常的编码方法,它使用破折号和点来表示字符。在 2 月(“组织报告/发票”)和 2021 年 5 月(“工资单”)浪潮中观察到了这种机制。

在二月的迭代中,JavaScript 文件的链接使用 ASCII 编码,然后使用摩尔斯电码。同时,在 5 月份,钓鱼工具包 URL 的域名在使用摩尔斯电码编码整个 HTML 代码之前使用 Escape 进行编码。

使用编码“包装器”

虽然该活动的早期迭代按段使用多种编码机制,但我们观察到最近几波增加了一层或多层编码以“包装”整个 HTML 附件本身。例如,在 2021 年 3 月的波次(“发票”)中,用户邮件 ID 以 Base64 编码。同时,JavaScript 文件的链接在用 Escape 中的其余 HTML 代码再次编码之前用 ASCII 编码。

如前所述,这在 2021 年 5 月的迭代中再次出现。在 2021 年 6 月的浪潮中(“未完成的清算单”),JavaScript 文件的链接以 ASCII 编码,而网络钓鱼套件 URL 的域名以 Escape 编码。然后首先使用 Base64 对整个 HTML 附件进行编码,然后使用 Char 编码(分隔符:逗号,Base:10)进行第二级混淆。

引入新的信息窃取模块

在 2021 年 5 月的浪潮中,引入了一个新模块,该模块使用https://showips[.]com/api/geoip/获取用户的 IP 地址和国家/地区数据,并将它们发送到命令和控制 (C2) 服务器。如前所述,攻击者可以使用这些信息以及用户名和密码,作为他们以后渗透尝试的初始入口点。

重定向到 office 365 页面

在 2021 年 7 月的浪潮(“采购订单”)中,用户输入密码后,网络钓鱼工具包并没有显示虚假的错误消息,而是将他们重定向到合法的office 365 页面。

通过协调的威胁防御检测动态变化的电子邮件混淆技术

这种威胁的高度回避性质和它试图发展的速度需要全面的保护。微软防御者办公室 365通过多样化、多层和基于云的机器学习模型和动态分析,检测来自此网络钓鱼活动的恶意电子邮件。除了根据已知的恶意信号检查电子邮件和附件外,Microsoft Defender 还针对办公室 365 利用检查电子邮件消息和标头属性的学习模型来确定消息的发件人(例如,发件人 IP 声誉)和收件人的声誉。

微软防御者 office 365有一个内置的沙箱,文件和 URL 被引爆并检查恶意,例如特定的文件特征、调用的进程和其他行为。对于这次网络钓鱼活动,一旦 HTML 附件在沙箱上运行,规则就会检查哪些网站被打开,解码的 JavaScript 文件是否恶意,甚至所使用的图像是否是伪造的或合法的。

微软防御者 office 365还得到了 Microsoft 专家的支持,他们持续监控新的攻击者工具和技术的威胁形势。攻击者用于更新其混淆和编码技术的速度表明,为这种活动类型丰富情报所需的监控专业知识水平。

来自其他方面的威胁数据 微软 365Defender服务增强了 Microsoft Defender 提供的保护office 365 帮助检测和阻止与此活动相关的恶意组件以及可能源于此活动窃取的凭据的其他攻击。 微软 365 Defender 将文件、URL 和电子邮件上的威胁数据关联起来,以提供协调的防御。

最后,此博客条目详细介绍了攻击者在每次活动迭代中使用的技术,使防御者能够增强针对这些新兴威胁的保护策略。防御者可以应用随后的安全配置和其他规定的缓解措施。防御者还可以使用高级搜索运行提供的自定义查询微软 365 防御者主动检查其网络是否存在与此活动相关的攻击。

缓解措施

应用这些缓解措施以减少此威胁的影响:

- 使用 Office 365邮件流规则

- 打开安全附件安全链接

- 避免在帐户之间重复使用相同的密码,并在高价值系统内部使用多重身份验证 (MFA),例如 Windows Hello。此外,始终为特权帐户启用 MFA,并为常规帐户应用基于风险的 MFA。最后,需要 MFA 进行本地设备访问、通过 VPN 和 Outlook Web Access 进行远程桌面协议访问/连接。这些步骤限制了收集到的凭据的价值,并减少了凭据泄露后的内部遍历以及使用受感染主机的凭据进行的进一步暴力尝试。

- 作为安全或网络钓鱼意识培训的一部分,对最终用户进行同意网络钓鱼策略的教育。培训应包括检查网络钓鱼邮件或应用程序同意屏幕中的拼写和语法错误,以及伪装成来自合法应用程序或公司的虚假应用程序名称和域 URL。

- 鼓励用户使用 Microsoft Edge 和其他支持Microsoft Defender SmartScreen 的Web 浏览器

端点检测和响应检测

带有以下标题的警报 微软 365 安全中心可以指示您网络中的威胁活动:

- 带有 xslx.html/xls.html 附件的电子邮件

防病毒检测

Microsoft Defender 防病毒软件将威胁组件检测为以下恶意软件:

Trojan:JS/Phish.Y!MTB

Trojan:HTML/PhishYourJS.A!ibt

Trojan:HTML/Phish.PHIK!MTB高级狩猎

要查找与此活动相关的特定附件,请运行以下查询:

// Searches for email attachments with a specific file name extension xls.html/xslx.html

EmailAttachmentInfo

| where FileType has "html"

| where FileName endswith_cs "._xslx.hTML" or FileName endswith_cs "_xls.HtMl" or FileName endswith_cs "._xls_x.h_T_M_L" or FileName endswith_cs "_xls.htML" or FileName endswith_cs "xls.htM" or FileName endswith_cs "xslx.HTML" or FileName endswith_cs "xls.HTML" or FileName endswith_cs "._xsl_x.hTML"

| join EmailEvents on $left.NetworkMessageId == $right.NetworkMessageId

| where EmailDirection == "Inbound"附录:指标

2020 年 7 月:付款收据

HTML 附件名称格式:

- 付款收据_<4 位数字>_<2 位数字>$_Xls.html(参见 VirusTotal 中的示例)

模糊的 Excel 背景图像:

hxxps://i[.]gyazo[.]com/049bc4624875e35c9a678af7eb99bb95[.]jpg

hxxps://i[.]gyazo[.]com/7fc7a0126fd7e7c8bcb89fc52967c8ec[.]png钓鱼域名:

hxxps://es-dd[.]net/file/excel/document[.]php2020 年 8 月:合同

HTML 附件名称格式:

- Contract-<10 位数字>.XLS.html(参见 VirusTotal 中的示例

指向组织徽标的链接:

hxxps://moneyissues[.]ng/wp-content/uploads/2017/10/DHL-LOGO[.]jpg

hxxps://postandparcel.info/wp-content/uploads/2019/02/DHL-Express-850×476[.]jpg钓鱼域名:

hxxps://contactsolution[.]com[.]ar/wp-admin/ddhlreport[.]php

hxxps://www[.]laserskincare[.]ae/wp-admin/css/colors/midnight/reportexcel[.]php2020 年 8 月下旬:Ctr

HTML 附件名称格式:

- Ctr-<8 位数字>_xls.htML(参见 VirusTotal 中的示例

托管的 JavaScript 文件:

hxxp://yourjavascript[.]com/40128256202/233232xc3[.]js

hxxp://yourjavascript[.]com/84304512244/3232evbe2[.]js

hxxp://yourjavascript[.]com/42580115402/768787873[.]js

hxxp://yourjavascript[.]com/8142220568/343434-9892[.]js

hxxp://yourjavascript[.]com/82182804212/5657667-3[.]js钓鱼域名:

hxxps://gladiator164[.]ru/wp-snapshots/root/0098[.]php?0976668-887

hxxp://www.aiguillehotel[.]com/Eric/87870000/099[.]php?09098-8978872020 年 11 月:组织名称

HTML 附件名称格式:

- <组织名称>-<6 位数字>_xls.HtMl(参见 VirusTotal 中的示例

托管的 JavaScript 文件:

hxxp://yourjavascript[.]com/1111559227/7675644[.]js – 加载模糊的 Excel 背景图片

hxxp://yourjavascript[.]com/2512753511/898787786[.]js

hxxp://yourjavascript[.]com/1522900921/5400[.]js – 窃取用户密码并显示虚假的错误凭据页面钓鱼域名:

hxxp://tokai-lm[.]jp/root/4556562332/t7678[.]php?787867-767656452021 年 1 月:组织报告

HTML 附件名称格式:

- <组织名称>-报告-<6 位数字>_xls.HtMl(参见 VirusTotal 中的示例

托管的 JavaScript 文件:

hxxp://yourjavascript[.]com/0221119092/65656778[.]js – 加载模糊的 Excel 背景图片

hxxp://yourjavascript[.]com/212116204063/000010887-676[.]js – 窃取用户密码并显示虚假的错误凭据页面钓鱼域名:

hxxp://tannamilk[.]or[.]jp//_products/556788-898989/0888[.]php?5454545-98989892021 年 2 月:组织报告/发票

HTML 附件名称格式:

- <组织名称>-报告-<6 位数字>_xls.HtMl(参见 VirusTotal 中的示例

- <组织名称>_invoice_<随机数>._xlsx.hTML。

托管的 JavaScript 文件:

hxxp://coollab[.]jp/dir/root/p/434[.]js

hxxp://yourjavascript[.]com/0221119092/65656778[.]js – 加载模糊的 Excel 背景图片

hxxp://coollab[.]jp/dir/root/p/09908[.]js

hxxp://yourjavascript[.]com/212116204063/000010887-676[.]js – 窃取用户密码并显示虚假的错误凭据页面钓鱼域名:

hxxp://www[.]tanikawashuntaro[.]com//cgi-bin/root – 6544323232000/0453000[.]php?90989897-45453

hxxp://tannamilk[.]or[.]jp//_products/556788-898989/0888[.]php?5454545-98989892021 年 3 月:发票

HTML 附件名称格式:

- <组织名称>_Invoice_<日期>_-<日期>._xslx.hTML(参见 VirusTotal 中的示例

托管的 JavaScript 文件:

hxxp://yourjavascript[.]com/4154317425/6899988[.]js

hxxp://www[.]atomkraftwerk[.]biz/590/dir/354545-89899[.]js – 检查密码长度

hxxp://yourjavascript[.]com/2131036483/989[.]js

hxxp://www[.]atomkraftwerk[.]biz/590/dir/86767676-899[.]js – 加载模糊的背景图像,窃取用户密码,并显示虚假的错误凭据弹出消息钓鱼域名:

hxxp://coollab[.]jp/local/70/98988[.]php?989898-67676

hxxps://tannamilk[.]or[.]jp/cgialfa/545456[.]php?7878-9u889892021 年 5 月:工资单

HTML 附件名称格式:

- <组织名称>_Invoice_<天> <MM_DD_YYYY>._xsl_x.Html(参见VirusTotal中的示例

- 工资单-<6 位数字>_xls.HtMl

硬编码链接:

hxxps://api[.]statvoo[.]com/favicon/?url=hxxxxxxxx[.]com – 组织标志

hxxps://mcusercontent[.]com/dc967eaa4412707bedd3fe8ab/images/d2d8355d-7adc-4f07-8b80-e624edbce6ea.png – 模糊的 PDF 背景图像钓鱼域名:

hxxps://tannamilk[.]or[.]jp//js/local/33309900[.]php?8738-4526

hxxp://tokai-lm[.]jp//home-30/67700[.]php?636-8763

hxxp://coollab[.]jp/009098-50009/0990/099087776556[.]php?-aia[.]com[.]sg2021 年 6 月:未清关单

HTML 附件名称格式:

- 未完成的六月清关单|<随机数字>._xslx.hTML

组织标志:

hxxps://api[.]statvoo[.]com/favicon/?url=sxmxxhxxxxp[.]co[.]xx托管的 JavaScript 文件:

hxxp://yourjavascript[.]com/4951929252/45090[.]js钓鱼域名:

hxxp://tokai-lm[.]jp/style/b9899-8857/8890/5456655[.]php?9504-15492021 年 7 月:采购订单

HTML 附件名称格式:

- PO<随机数字> XLS.html

硬编码链接:

hxxps://i[.]gyazo[.]com/dd58b52192fa9823a3dae95e44b2ac27[.]png – Microsoft Excel 标志

hxxps://aadcdn[.]msftauth [.]net/ests/2[.]1/content/images/backgrounds/2_bc3d32a696895f78c19df6c717586a5d[.]svg

hxxps://i[.]gyazo[.]com/55e996f8ead8646ae65c7083b161c166[.]png – 模糊的 Excel 文档背景图像钓鱼域名:

hxxps://maldacollege[.]ac[.]in/phy/UZIE/actions[.]php

hxxps://jahibtech[.]com[.]ng/wp-admta/taliban/office[.]php