目录导航

Netsparker6.0.0.29750更新日志

更新日期:2021年1月28日

新的功能

- 添加了Netsparker Shark,可启用交互式应用程序安全测试(IAST)。

- 添加了NIST SP 800-53符合性分类和报告模板。

- 添加了DISA STIG合规性分类和报告模板。

- 添加了OWASP ASVS 4.0分类和报告模板。

- 添加了页眉和页脚部分以自定义报告。

- 添加了一个选项,以自定义针对Open Redirect引擎的POST攻击。

新的安全检查

- 添加了PHP magic_quotes_gpc已禁用安全检查。

- 添加了PHP register_globals是否已启用安全性检查。

- 添加了PHP display_errors是否已启用安全性检查。

- 添加了PHP allow_url_fopen是否已启用安全性检查。

- 添加了PHP allow_url_include是否已启用安全性检查。

- 添加了PHP session.use_trans_sid已启用安全性检查。

- 添加了PHP open_basedir未配置安全检查。

- 添加了PHP enable_dl已启用安全性检查。

- 添加了“ ASP.NET跟踪已启用”安全性检查。

- 添加了ASP.NET Cookieless会话状态已启用安全性检查。

- 添加了ASP.NET Cookieless身份验证已启用安全性检查。

- 添加了ASP.NET无法要求SSL进行身份验证Cookies安全检查。

- 添加了“以纯文本存储的ASP.NET登录凭据”安全检查。

- 添加了“ ASP.NET ValidateRequest是全局禁用”安全性检查。

- 添加了ASP.NET ViewStateUserKey未设置安全检查。

- 添加了ASP.NET CustomErrors Is Disabled安全检查。

- 添加了PHP session.use_only_cookies已禁用安全检查。

- 添加了新的Blind SQL Injection攻击模式。

- 添加了Jinjava SSTI安全检查。

- 添加了Whoops Framework检测到的安全检查。

- 添加了CrushFTP服务器检测到的安全检查。

- 为Hibernate添加了数据库错误消息签名模式。

- 添加了W3 Total Cache的“已识别”,“版本披露”和“过时的安全性检查”。

- 为Next.JS React Framework添加了“已识别”,“版本披露”和过时的安全检查。

- 新增了Twisted Web HTTP Server的“已识别”,“版本披露”和“过期”安全检查。

- 为Werkzeug Python WSGI库添加了“已识别”,“版本披露”和过时的安全检查。

- 添加了OpenResty的“已识别”,“版本披露”和过期安全检查。

- 为GlassFish添加了“已识别”,“版本披露”和过时的安全检查。

- 为Resin Application Server添加了“已识别”,“版本披露”和过时的安全检查。

- 为Plone CMS添加了“已识别”,“版本披露”和过时的安全检查。

- 为Trac软件项目管理工具添加了“已识别”,“版本披露”和过时的安全检查。

- 添加了针对IBM RTC的“已识别”,“版本披露”和“过期”安全检查。

- 为Tornado Web服务器添加了“已识别”,“版本披露”和过时的安全检查。

- 为Jetty Web服务器添加了“已识别”,“版本披露”和过时的安全检查。

- 为Axway SecureTransport Server添加了“已识别”,“版本披露”和过时的安全检查。

- 添加了对Artifactory的“已识别”,“版本披露”和过时的安全检查。

- 为Gunicorn Python WSGI HTTP Server添加了“已识别”,“版本披露”和过时的安全检查。

- 添加了针对IBM Security Access Manager(WebSEAL)的“已识别”,“版本披露”和过期安全检查。

- 为Nexus OSS添加了“已识别”,“版本披露”和过时的安全检查。

- 为Cowboy HTTP Server添加了“已识别”,“版本披露”和过时的安全检查。

- 为Python WSGIserver添加了“已识别”,“版本披露”和过时的安全检查。

- 为Restlet Framework添加了“已识别”,“版本披露”和过时的安全检查。

- 为Phusion Passenger添加了“已识别”,“版本披露”和过时的安全检查。

- 为Liferay Portal添加了版本披露和过时的安全检查。

- 为Tracy调试工具添加了版本披露和过时的安全检查。

- 添加了对Varnish HTTP缓存服务器的检测。

- 添加了对SonicWall VPN的检测。

- 添加了对Play Web Framework的检测。

- 添加了对Private Burp Collaborator Server的检测。

- 添加了对LiteSpeed Web服务器的检测。

- 添加了对JBoss企业应用平台的检测。

- 添加了对JBoss核心服务的检测。

- 添加了对WildFly Application Server的检测。

- 添加了对Oracle HTTP Server的检测。

- 添加了版本披露Daiquiri安全检查。

改进

- 向“资源查找器”安全检查组添加了“单词表条目”功能

- 为未启用HSTS策略添加了CVSS3.0和CVSS3.1评分。

- 改进的开放重定向攻击模式。

- 改进的TLS 1.0问题修复参考。

- 向WSDL导入器添加了WCF服务支持。

- 添加了一个修复程序,以减少发生内存不足问题的可能性。

- 向PAC文件的系统代理添加了身份验证支持。

- 验证对话框会记住旧的注销关键字。

- 向所有报告添加了扫描配置文件信息和URL。

- 为扫描策略设置添加了绕过列表。

- 向预请求脚本中添加了扫描范围变量。

- 在“预请求脚本”设置面板中添加了信息标签

- 为Puppeteer启动添加了容错功能。

- 改进的Tomcat签名模式。

- 改进的身份验证器,不将纯密码存储在请求数据中

- 将HTTP请求记录器添加到身份验证

- 将加拿大地区添加到Netsparker Enterprise设置

- 向排除的使用情况跟踪器功能添加了工具提示。

- 从默认扫描策略中删除了X-Scanner标头

- 添加了新的敏感评论模式。

- 修改了“资源查找器检查”选项的描述。

- 在保存报告对话框中删除了不包含页眉和页脚的报表的页眉和页脚设置。

- 向知识库报告中添加了增量扫描。

- 更新了Netsparker Standard初始屏幕。

修复

- 修复了Lodash标识的安全检查签名。

- 修复了WebLogic Version Disclosure安全检查签名。

- 修复了Whoops错误处理框架,它标识了安全检查签名。

- 修复了Zope Web服务器版本披露安全检查签名。

- 修复了Grafana版本披露安全检查签名。

- 修复了ASP.NET MVC版本披露安全检查签名。

- 已修复Telerik版本披露漏洞的严重性较低。

- 修复了IIS Version Disclosure漏洞严重性较低的问题。

- 修复了“ CSP未实现”报告模板中的语法问题。

- 在手动身份验证面板上隐藏范围工具提示。

- 修复了过时漏洞的顺序;现在按照漏洞的严重程度对其进行排序。

- 修复了在扫描日志中多次重复出现“链接卡住错误”的问题。

- 修复了“预请求脚本”菜单中的拼写错误。

- 修复了影响描述中的一些错字。

- 修复了在尝试测试WAF连接之前验证WAF设置的问题

- 修复了启用“表单身份验证”时无法手动禁用“排除身份验证页面”选项的问题。

- 修复了“表单身份验证”对话框失去焦点并消失的问题。

- 固定目录修饰符限制使用

- 修复了导航到表单身份验证的最新响应URL时发送先前的请求标头的问题。

- 修复了使用Brotli编码的请求时,自定义脚本对话框无法显示登录页面的问题

- 修复了禁用突破引擎时导致反射参数分析器攻击忽略参数的问题

- 修复了当反射参数分析器工作时可能导致空引用异常的问题

- 修复了导致WASC ID无法在Kenna Send To Action中正确发送的问题

- 修复了启用严格传输安全性时HTTP请求不会重定向到HTTPS的问题

- 修复了由于空窗口和元素而导致DOM模拟失败的问题

- 修复了由NTLM,Kerberos,协商身份验证凭据随每个请求发送而不会带来挑战的问题

- 修复了一个问题,该问题会导致从“作用域”设置中禁用其方法而导致“预请求脚本”请求被忽略

- 修复了导致创建原始请求而没有Cookie的问题

- 向知识库中添加了SSL,攻击可能性和JavaScript文件

- 修复了分类报告功能区菜单的顺序。

- 修复了处理从预请求脚本设置的请求标头的无效字符的问题。

- 修复了功能区上“发送至任务”按钮的工具提示

- 修复了自动验证器上的有害警告

- 修复了Swagger文件中的日期和时区问题。

- 修复了排除URL检查中的空引用异常。

- 修复了多实例知识库渲染问题。

- 修复了报告样式问题。

- 固定了比较报告中图表的相对性。

- 修复了注销检测屏幕上显示的网格。

- 修复了不可用主机上的扫描恢复问题。

- 修复了DOM模拟中的弹出问题,以提高性能。

- 修复了知识库渲染错误页面上的徽标。

- 修复了启用交互式登录后,在身份验证验证对话框中多次单击链接时导致未处理的异常的问题

- 修复了测试站点配置对话框中的Internet连接问题。

- 向Azure配置向导添加了信息标签。

- 固定的请求和响应会导致带外漏洞。

- 修复了盲SQL注入缓存问题。

- 修复了在DOM模拟中发生的cookie错误的到期时间。

- 修复了检查源类型时的空引用异常。

- 修复了铬请求的基本身份验证标头问题。

- 修复了获取授权令牌时的空引用异常。

- 修复了XSLT请求未被拦截的问题。

- 修复了Netsparker Helper Service dll找不到的问题。

- 修复了登录目标网站时客户端证书选择的问题。

- 修复了DOM模拟时的会话存储问题。

- 修复了在LFI引擎上产生误报的上传请求问题。

- 修复了认证时的铬错误

- 修复了请求者未处理的多项选择重定向状态代码。

- 修复了在Chrome浏览器中打开弹出窗口时基于关键字的注销检测卡住的问题。

- 修复了功能区菜单和漏洞弹出菜单中的Generate Exploit按钮标签。

- 修复了表单值解析器不起作用的问题。

- 修复了许可证视图中未经授权的请求处理。

- 修复了如果在安全检查中使用“检查逆向”功能,则会导致无效的父问题选择的问题

- 修复了最大注销检测问题。

- 修复了“预请求脚本”菜单中的拼写错误。

- 修复了影响描述中的一些错字。

- 修复了报告的电子邮件泄漏没有识别的电子邮件地址的问题。

- 修复了扫描策略优化器中DOM预设设置错误的问题。

- 从phpinfo检测模式中删除了URL签名字段。

- 修复了Perl版本公开模式。

- 修复了由于应用程序名称包含空格而无法检测到可移动类型的问题。

- 从Fiddler Importer中删除了导致Linux代理出现问题的Fiddler核心依赖关系。

- 修复了自定义脚本对话框标题。

- 修复了Python版本公开模式的签名。

- 修复了字符集错误在日志中多次重复的问题。

- 修复了基于错误的SQL注入漏洞未显示攻击参数名称的问题。

- 修复了代理绕过列表为null时引发的ArgumentNullException。

- 修复了TCP Requester中的请求解析错误。

- 修复了报表中页眉和页脚混合的问题。

- 修复了知识库图标中信息图标的位置。

- 修复了XSS有效负载未正确突出显示的问题。

- 修复了基本扫描CLI参数中的错字。

- 修复了使用上下文菜单中的删除行按钮时未显示确认对话框的问题。

- 修复了Asana配置向导的摘要页面中的不一致问题。

- 表单身份验证,客户端证书和智能卡身份验证设置中的固定工具提示启用/禁用状态。

- 解决了搜索结果未正确突出显示的问题。

- 修复了URL在“发送至操作”模板中未正确编码的问题。

- 修复了问题请求。自定义脚本API中的标头为空。

- 修复了无法检测到秘银版的问题。

- 修复了由于未正确加载代码执行模式而无法始终检测到SSTI的问题。

- 修复了在重新测试中始终解决版本公开漏洞的问题。

- 修复了由于位置标头解码不正确而导致FP开放重定向的问题

- 修复了Swagger解析器,该解析器导致在对象位于数组内部时通过父节点导入对象

官网更新日志:

netsparker.com/web-vulnerability-scanner/changelog/

部署Netsparker Shark

Netsparker Shark使您可以在Web应用程序中进行交互式安全测试(IAST),以确认更多漏洞并进一步减少误报。

Netsparker提供了业界领先的动态应用程序安全测试(DAST)功能,以帮助查找目标Web应用程序中的漏洞。使用Shark使Netsparker可以在扫描Web应用程序时从后端提供其他信息。

通过在Shark中添加IAST功能,Netsparker具有以下优点:

- 显示问题的确切位置并报告调试信息

- 提供其他详细信息以帮助安全团队发现更多漏洞

- 补充现有的基于Proof的Scanning™功能,以自动证明甚至更多的漏洞并简化补救工作

- 确保扫描整个Web应用程序,包括爬网程序可能无法访问的任何隐藏和未链接的位置

为了使Netsparker Shark运行,您需要下载一个代理并将其部署在您的服务器上。请注意,出于安全原因,此代理是为每个目标网站唯一生成的。部署Shark Agent是

可选的。Netsparker仍然是同类最佳的黑盒扫描仪,但是Shark Agent在扫描.NET,Java和PHP Web应用程序时提高了准确性和漏洞结果。

对Netsparker Shark的建议

Netsparker Shark在特定环境中效果最佳。为了充分利用Netsparker Shark,您需要在正确的环境中使用它。以下几点提供了使用Shark的最佳实践:

- 您需要在登录服务器上安装Netsparker Shark。这是执行IAST分析的最佳位置。

- 您可以在虚拟机上安装Netsparker Shark,以作为CI / CD管道的一部分执行IAST分析。在这种情况下,Shark的安装将需要作为CI / CD管道的一部分进行。

- 我们不建议在生产服务器上安装Netsparker Shark。由于活跃的Shark会消耗一些资源,因此您的生产环境可能会运行缓慢。

Shark对Target机器上的资源的影响非常小-实验室测试结果不到1%。

如何在Netsparker Standard中下载Shark

- 开放式Netsparker标准

- 在首页标签中,点击新建。显示“启动新网站或新服务扫描”对话框。

- 选择“Shark”选项卡。显示“Shark设置”部分。

- 在“Shark设置”部分,选中“启用Shark” 复选框。

- 在“安装文件”部分,从“服务器平台”下拉列表中选择一个平台,然后单击“另存为”。显示“保存Shark安装文件” 对话框。

- 选择一个保存位置,然后单击“保存”。

相关主题介绍了在服务器中部署Netsparker Shark的方法:

netsparker相关文章

关于netsparker请查看往期文章:

http://www.ddosi.org/?s=netsparker

请勿用于非法活动,

为了你的安全,请放虚拟机中运行.

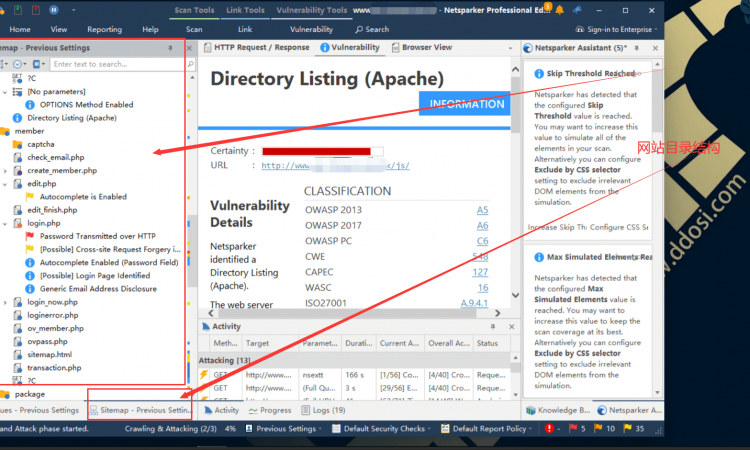

netsparker6.0截图

网站漏洞扫描截图

Netsparker6.0.0.29750下载地址

①雨苁网盘: w.ddosi.workers.dev

解压密码 www.ddosi.org