目录导航

Nettacker简介

OWASP Nettacker 项目旨在自动化信息收集、漏洞扫描并最终生成网络报告,包括服务、错误、漏洞、错误配置和其他信息。该软件将利用 TCP SYN、ACK、ICMP 和许多其他协议来检测和绕过防火墙/IDS/IPS 设备。通过利用 OWASP Nettacker 中的独特方法来发现受保护的服务和设备,例如 SCADA。与其他扫描仪相比,它将具有竞争优势,使其成为最好的扫描仪之一。

OWASP Nettacker 项目的创建是为了自动化信息收集、漏洞扫描,并在一般情况下帮助渗透测试工作。Nettacker 能够使用各种方法运行各种扫描,并为应用程序和网络生成扫描报告(HTML/TXT/JSON/CSV 格式),包括发现开放端口、服务、错误、漏洞、错误配置、默认凭据、子域、等。 Nettacker 可以作为命令行实用程序(包括作为 Docker 容器运行)、API、Web GUI 模式或作为 Maltego 转换运行。

OWASP Nettacker 是用 100% Python 编写的,不依赖于任何外部工具启动。

Nettacker特色

- ***物联网扫描仪***

- Python 多线程和多进程网络信息收集漏洞扫描器

- 服务和设备检测(SCADA、限制区域、路由器、HTTP 服务器、登录和身份验证、无索引 HTTP、Paradox 系统、相机、防火墙、UTM、WebMails、VPN、RDP、SSH、FTP、TELNET 服务、代理服务器和许多瞻博网络、思科、交换机等设备……)

- 资产发现和网络服务分析

- 服务暴力测试

- 服务漏洞测试

- HTTP/HTTPS 爬网、模糊测试、信息收集..……

- HTML、JSON、CSV 和文本输出

- API & 网页界面

- 该项目目前处于研发阶段

- 感谢 Google Summer of Code Initiative 以及在暑假期间为该项目做出贡献的所有学生:

注意事项

该项目仅与 python 3.x 兼容,并在Linux 上进行了测试。

注意:OWASP Nettacker 不再支持 python 2.x。要在 Windows 上使用 OWASP Nettacker,Mac OSX 可以使用 Docker 镜像.

Nettacker安装方法

依赖关系

在安装此软件之前,请确认您的机器上已经安装了这些软件包。有两种方法可以做到这一点:

- 使用如下命令一键安装依赖关系

apt-get install -y aptitude

cat requirements-apt-get.txt | xargs aptitude install -y可能存在的问题

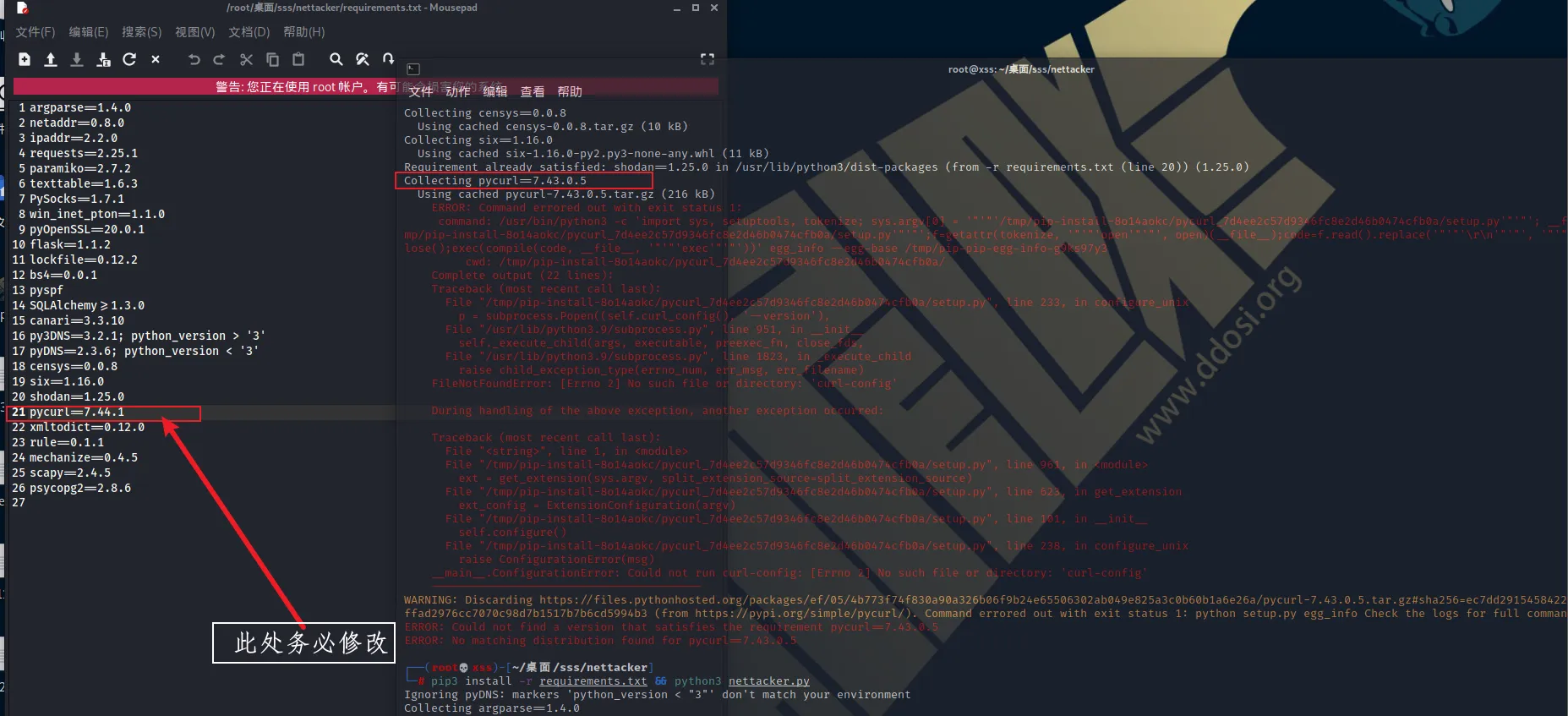

ERROR: Could not find a version that satisfies the requirement pycurl==7.43.0.5

ERROR: No matching distribution found for pycurl==7.43.0.5

解决办法

把 requirements-apt-get.txt 里面的 pycurl==7.43.0.5 改为pycurl==7.44.1

- 手动安装如下依赖包

libcurl4-openssl-devlibcurl4-gnutls-devlibrtmp-devlibssl-devpython3-devlibpq-devlibffi-devmusl-devmakegccgit打开您的命令行界面(您可以将其称为终端或控制台,我们将在此之后使用CLI)并使用任何包管理器(yaourt、apt、apt-get、brew)进行安装。例如:

apt-get install <package_name_from_above_list>或者

sudo apt-get install <package_name_from_above_list>还要通过运行以下命令确保您拥有最新版本的 PIP:

pip3 install --upgrade pip3在 Windows 上,您可能需要这样做:

python3 -m pip3 install --upgrade pip3下载地址

yunzhongzhuan.com/#sharefile=exWWcozw_9892

解压密码: www.ddosi.org

安装

您可以使用以下选项之一安装 OWASP Nettacker:

GitHub安装

要使用 git 直接从 GitHub 安装,请执行以下命令:

git clone https://github.com/OWASP/Nettacker.git && cd Nettacker && pip3 install -r requirements.txt && python3 nettacker.py如果完成,请继续“安装后”。

zip安装

要从 zip 文件安装,请按照下列步骤操作:

- 下载源代码。

- 解压文件:

unzip master.zip - 在您的 CLI 中,转到解压缩的目录 (Nettacker-master) 并运行以下命令:

pip3 install -r requirements.txt && python3 nettacker.py如果完成,请继续“安装后”。

docker安装

要从 Docker 安装,请运行以下命令:

batman@batmans-MacBook-Pro ~/Documents/GitHub/Nettacker (docker) $ docker-compose up

Starting nettacker_nettacker_1 ... done

Attaching to nettacker_nettacker_1

nettacker_1 | /usr/local/lib/python2.7/site-packages/paramiko/transport.py:33: CryptographyDeprecationWarning: Python 2 is no longer supported by the Python core team. Support for it is now deprecated in cryptography, and will be removed in a future release.

nettacker_1 | from cryptography.hazmat.backends import default_backend

nettacker_1 |

nettacker_1 | ______ __ _____ _____

nettacker_1 | / __ \ \ / /\ / ____| __ \

nettacker_1 | | | | \ \ /\ / / \ | (___ | |__) |

nettacker_1 | | | | |\ \/ \/ / /\ \ \___ \| ___/

nettacker_1 | | |__| | \ /\ / ____ \ ____) | | Version 0.0.1

nettacker_1 | \____/ \/ \/_/ \_\_____/|_| SAME

nettacker_1 | _ _ _ _ _

nettacker_1 | | \ | | | | | | | |

nettacker_1 | github.com/zdresearch | \| | ___| |_| |_ __ _ ___| | _____ _ __

nettacker_1 | owasp.org | . ` |/ _ \ __| __/ _` |/ __| |/ / _ \ '__|

nettacker_1 | zdresearch.com | |\ | __/ |_| || (_| | (__| < __/ |

nettacker_1 | |_| \_|\___|\__|\__\__,_|\___|_|\_\___|_|

nettacker_1 |

nettacker_1 |

nettacker_1 |

nettacker_1 | * API Key: 132613b57c675d9d18cc9eb2dfea327e

nettacker_1 | * Serving Flask app "api.engine" (lazy loading)

nettacker_1 | * Environment: production

nettacker_1 | WARNING: This is a development server. Do not use it in a production deployment.

nettacker_1 | Use a production WSGI server instead.

nettacker_1 | * Debug mode: off

nettacker_1 | * Running on https://0.0.0.0:5000/ (Press CTRL+C to quit)

现在您可以在 docker运行时从https://127.0.0.1:5000访问 Nettacker WebUI(在本地运行 API 后,您可以访问:nettacker-api.z3r0d4y.com),打开一个新终端并使用您的命令行.

batman@batmans-MacBook-Pro ~/Documents/GitHub/Nettacker (docker) $ docker exec -it nettacker_nettacker_1 python3 nettacker.py --help

/usr/local/lib/python2.7/site-packages/paramiko/transport.py:33: CryptographyDeprecationWarning: Python 2 is no longer supported by the Python core team. Support for it is now deprecated in cryptography, and will be removed in a future release.

from cryptography.hazmat.backends import default_backend

______ __ _____ _____

/ __ \ \ / /\ / ____| __ \

| | | \ \ /\ / / \ | (___ | |__) |

| | | |\ \/ \/ / /\ \ \___ \| ___/

| |__| | \ /\ / ____ \ ____) | | Version 0.0.2

\____/ \/ \/_/ \_\_____/|_| SAME

_ _ _ _ _

| \ | | | | | | | |

github.com/OWASP | \| | ___| |_| |_ __ _ ___| | _____ _ __

owasp.org | . ` |/ _ \ __| __/ _` |/ __| |/ / _ \ '__|

zdresearch.com | |\ | __/ |_| || (_| | (__| < __/ |

|_| \_|\___|\__|\__\__,_|\___|_|\_\___|_|

usage: Nettacker [-L LANGUAGE] [-v VERBOSE_LEVEL] [-V] [-c] [-o LOG_IN_FILE]

[--graph GRAPH_FLAG] [-h] [-W] [--profile PROFILE]

[-i TARGETS] [-l TARGETS_LIST] [-m SCAN_METHOD]

[-x EXCLUDE_METHOD] [-u USERS] [-U USERS_LIST] [-p PASSWDS]

[-P PASSWDS_LIST] [-g PORTS] [-T TIMEOUT_SEC] [-w TIME_SLEEP]

[-r] [-s] [-t THREAD_NUMBER] [-M THREAD_NUMBER_HOST]

[-R SOCKS_PROXY] [--retries RETRIES] [--ping-before-scan]

[--method-args METHODS_ARGS] [--method-args-list]

[--start-api] [--api-host API_HOST] [--api-port API_PORT]

[--api-debug-mode] [--api-access-key API_ACCESS_KEY]

[--api-client-white-list]

[--api-client-white-list-ips API_CLIENT_WHITE_LIST_IPS]

[--api-access-log]

[--api-access-log-filename API_ACCESS_LOG_FILENAME]

[--api-cert API_CERT] [--api-cert-key API_CERT_KEY]

如果完成,请继续“安装后”。

PyPI安装

(直到第一个版本才可用!)

- 通过运行以下命令使用 PyPI:(

pip3 install OWASP-Nettacker尚未工作)

在这里查看视频

安装后

在 KALI Linux 上安装 Nettacker

安装完成后,使用以下命令运行Nettacker。例如:

python3 nettacker.py --version上面的命令应该会产生类似这样的输出:

______ __ _____ _____

/ __ \ \ / /\ / ____| __ \

| | | \ \ /\ / / \ | (___ | |__) |

| | | |\ \/ \/ / /\ \ \___ \| ___/

| |__| | \ /\ / ____ \ ____) | | Version 0.0.2

\____/ \/ \/_/ \_\_____/|_| BIST

_ _ _ _ _

| \ | | | | | | | |

github.com/OWASP | \| | ___| |_| |_ __ _ ___| | _____ _ __

owasp.org | . ` |/ _ \ __| __/ _` |/ __| |/ / _ \ '__|

z3r0d4y.com | |\ | __/ |_| || (_| | (__| < __/ |

|_| \_|\___|\__|\__\__,_|\___|_|\_\___|_|

[2021-08-31 08:41:13][+] you are running OWASP Nettacker version 0.0.2 with code name BIST

要查看带有可用命令列表的帮助目录,请运行以下命令:

python3 nettacker.py --help您将看到相对较长的输出,它将是您安装的版本的最新命令列表。

您可以在不完全安装的情况下运行该软件,方法是切换到 nettacker 目录并使用python3 nettacker.py. 记住首先安装需求,通过执行

pip3 install -r requirements.txt如果您已准备好继续使用 OWASP Nettacker,请继续阅读本页顶部右侧菜单中的“用法”部分。

如果您需要帮助或有疑问,请随时通过我们的邮件列表与我们联系或创建问题。

Nettacker使用方法

通过使用--help/-h开关,您可以阅读 CLI 中的帮助菜单:

python3 nettacker.py --help- 注意:此示例可能无法反映最新版本。

______ __ _____ _____

/ __ \ \ / /\ / ____| __ \

| | | \ \ /\ / / \ | (___ | |__) |

| | | |\ \/ \/ / /\ \ \___ \| ___/

| |__| | \ /\ / ____ \ ____) | | Version 0.0.2

\____/ \/ \/_/ \_\_____/|_| BIST

_ _ _ _ _

| \ | | | | | | | |

github.com/OWASP | \| | ___| |_| |_ __ _ ___| | _____ _ __

owasp.org | . ` |/ _ \ __| __/ _` |/ __| |/ / _ \ '__|

z3r0d4y.com | |\ | __/ |_| || (_| | (__| < __/ |

|_| \_|\___|\__|\__\__,_|\___|_|\_\___|_|

用法: Nettacker [-L 语言] [-v] [-V] [-o 报告路径文件名] [--graph 图形名字] [-h] [-i 目标]

[-l 目标列表] [-m 选择模块] [--modules-extra-args 模块的参数]

[--show-all-modules] [--profile 配置文件] [--show-all-profiles] [-x 排除模块]

[-u 用户名] [-U 用户名列表] [-p 密码] [-P 密码列表] [-g 端口]

[--user-agent USER_AGENT] [-T 超时] [-w 请求之间的休眠时间] [-r] [-s]

[-t 每个主机的线程] [-M 平行扫描模块] [--set-hardware-usage 设置硬件使用情况]

[-R SOCKS代理] [--retries 重试] [--ping-before-scan] [--start-api]

[--api-host API_HOSTNAME] [--api-port API_PORT] [--api-debug-mode]

[--api-access-key API_ACCESS_KEY] [--api-client-whitelisted-ips API_CLIENT_WHITELISTED_IPS]

[--api-access-log API_ACCESS_LOG] [--api-cert API_CERT] [--api-cert-key API_CERT_KEY]

引擎:

引擎输入选项

-L 语言, --language 语言

选择一种语言 ['id', 'it', 'hy', 'el', 'ar', 'ur', 'hi', 'vi', 'ps', 'nl', 'tr','iw', 'zh-cn', 'ja', 'es', 'ru', 'fa', 'fr', 'en', 'ko', 'de']

-v, --verbose Verbose模式级别(0-5)(默认0)

-V, --version 显示软件版本

-o 报告路径文件名, --output 报告路径文件名

将所有日志保存到文件(results.txt, results.csv, results.html, results.json)

--graph 图表名称 构建所有活动和信息的图时,必须使用HTML输出。可用

graphs: ['d3_tree_v2_graph', 'd3_tree_v1_graph']

-h, --help 显示netttacker帮助菜单

目标:

目标输入选项

-i 目标, --targets 目标

目标列表,以“,”分隔

-l 目标列表, --targets-list 目标列表

从文件中读取目标/列表

方法:

扫描方法选择

-m 选择模块, --modules 选择模块

选择模块 ['http_options_enabled_vuln', 'clickjacking_vuln','wp_xmlrpc_bruteforce_vuln','graphql_vuln','content_security_policy_vuln','xdebug_rce_vuln','x_powered_by_vuln', 'wp_xmlrpc_pingback_vuln', 'http_cors_vuln','f5_cve_2020_5902_vuln', '...', 'all']

要使用所有模块使用 --show-all-modules

--modules-extra-args 要排除的模块

添加要排除的模块 (例如 --modules-extra-args

"x_api_key=123&xyz_passwd=abc"

--show-all-modules 显示所有模块及其信息

--profile PROFILES 选择配置文件 ['vuln', 'vulnerability', 'http', 'low_severity', 'medium_severity',

'wordpress', 'wp', 'information_gathering', 'graphql', 'csp', 'critical_severity',

'cve', 'f5', 'takeover', 'high_severity', 'citrix', 'apache_struts', 'vbulletin',

'msexchange', 'brute', 'brute_force', 'telnet', 'ssh', 'smtp', 'ftp', 'scan',

'backup', 'infortmation', 'info', 'reverse_lookup', 'drupal', 'all']

--show-all-profiles show all profiles and their information

-x EXCLUDED_MODULES, --exclude-modules EXCLUDED_MODULES

choose scan method to exclude ['http_options_enabled_vuln', 'clickjacking_vuln',

'wp_xmlrpc_bruteforce_vuln', 'graphql_vuln', 'content_security_policy_vuln',

'xdebug_rce_vuln', 'x_powered_by_vuln', 'wp_xmlrpc_pingback_vuln', 'http_cors_vuln',

'f5_cve_2020_5902_vuln', '...']

-u USERNAMES, --usernames USERNAMES

username(s) list, separate with ","

-U USERNAMES_LIST, --users-list USERNAMES_LIST

read username(s) from file

-p PASSWORDS, --passwords PASSWORDS

password(s) list, separate with ","

-P PASSWORDS_LIST, --passwords-list PASSWORDS_LIST

read password(s) from file

-g PORTS, --ports PORTS

port(s) list, separate with ","

--user-agent USER_AGENT

Select a user agent to send with HTTP requests or enter "random_user_agent" to

randomize the User-Agent in the requests.

-T TIMEOUT, --timeout TIMEOUT

read password(s) from file

-w TIME_SLEEP_BETWEEN_REQUESTS, --time-sleep-between-requests TIME_SLEEP_BETWEEN_REQUESTS

time to sleep between each request

-r, --range scan all IPs in the range

-s, --sub-domains find and scan subdomains

-t THREAD_PER_HOST, --thread-per-host THREAD_PER_HOST

thread numbers for connections to a host

-M PARALLEL_MODULE_SCAN, --parallel-module-scan PARALLEL_MODULE_SCAN

parallel module scan for hosts

--set-hardware-usage SET_HARDWARE_USAGE

Set hardware usage while scanning. (low, normal, high, maximum)

-R SOCKS_PROXY, --socks-proxy SOCKS_PROXY

outgoing connections proxy (socks). example socks5: 127.0.0.1:9050,

socks://127.0.0.1:9050 socks5://127.0.0.1:9050 or socks4: socks4://127.0.0.1:9050,

authentication: socks://username: [email protected],

socks4://username:[email protected], socks5://username:[email protected]

--retries RETRIES Retries when the connection timeout (default 3)

--ping-before-scan ping before scan the host

API:

API options

--start-api start the API service

--api-host API_HOSTNAME

API host address

--api-port API_PORT API port number

--api-debug-mode API debug mode

--api-access-key API_ACCESS_KEY

API access key

--api-client-whitelisted-ips API_CLIENT_WHITELISTED_IPS

define white list hosts, separate with , (examples: 127.0.0.1, 192.168.0.1/24,

10.0.0.1-10.0.0.255)

--api-access-log API_ACCESS_LOG

API access log filename

--api-cert API_CERT API CERTIFICATE

--api-cert-key API_CERT_KEY

API CERTIFICATE Key

Please read license and agreements https://github.com/OWASP/Nettacker%

usage: Nettacker [-L LANGUAGE] [-v VERBOSE_LEVEL] [-V] [-c] [-o LOG_IN_FILE] [--graph GRAPH_FLAG] [-h] [-W] [--profile PROFILE] [-i TARGETS] [-l TARGETS_LIST] [-m SCAN_METHOD]

[-x EXCLUDE_METHOD] [-u USERS] [-U USERS_LIST] [-p PASSWDS] [-P PASSWDS_LIST] [-g PORTS] [-T TIMEOUT_SEC] [-w TIME_SLEEP] [-r] [-s] [-t THREAD_NUMBER]

[-M THREAD_NUMBER_HOST] [-R SOCKS_PROXY] [--retries RETRIES] [--ping-before-scan] [--method-args METHODS_ARGS] [--method-args-list] [--start-api]

[--api-host API_HOST] [--api-port API_PORT] [--api-debug-mode] [--api-access-key API_ACCESS_KEY] [--api-client-white-list]

[--api-client-white-list-ips API_CLIENT_WHITE_LIST_IPS] [--api-access-log] [--api-access-log-filename API_ACCESS_LOG_FILENAME] [--api-cert API_CERT]

[--api-cert-key API_CERT_KEY]

Nettacker:

选项

-L LANGUAGE, --language LANGUAGE

选择一种语言['iw', 'zh-cn', 'id', 'ur', 'ja', 'de', 'ko', 'en', 'el', 'fa', 'it', 'tr', 'ps', 'nl', 'hy', 'hi', 'vi', 'es', 'ru', 'ar', 'fr']

-v VERBOSE_LEVEL, --verbose VERBOSE_LEVEL

详细模式级别(0-5)(默认0)

-V, --version 显示软件版本

-c, --update 检查更新

-o LOG_IN_FILE, --output LOG_IN_FILE

保存文件中的所有日志(results.txt,results.html,results.json)

--graph GRAPH_FLAG 建立所有活动和信息的图表,您必须使用 HTML 输出。可用图表:['d3_tree_v1_graph', 'jit_circle_v1_graph', 'd3_tree_v2_graph']

-h, --help 显示 Nettacker 菜单

-W, --wizard 启动向导模式

--profile PROFILE 选择配置文件['information_gathering', 'info', 'vulnerability', 'vuln', 'scan', 'brute', 'wp', 'wordpress', 'joomla', 'all']

目标:

目标选项

-i TARGETS, --targets TARGETS

目标列表,用“,”分隔

-l TARGETS_LIST, --targets-list TARGETS_LIST

从文件中读取目标文件

方法:

扫描方法选项

-m SCAN_METHOD, --method SCAN_METHOD

选择扫描方法['vbulletin_cve_2019_16759_vuln', 'weak_signature_algorithm_vuln', 'f5_cve_2020_5902_vuln', 'options_method_enabled_vuln', 'CCS_injection_vuln',

'ProFTPd_directory_traversal_vuln', 'xdebug_rce_vuln', 'Bftpd_parsecmd_overflow_vuln', 'Bftpd_remote_dos_vuln', 'ProFTPd_memory_leak_vuln',

'content_security_policy_vuln', 'ProFTPd_exec_arbitary_vuln', 'heartbleed_vuln', 'msexchange_cve_2021_26855_vuln', 'citrix_cve_2019_19781_vuln',

'self_signed_certificate_vuln', 'graphql_vuln', 'x_powered_by_vuln', 'Bftpd_double_free_vuln', 'apache_struts_vuln', 'http_cors_vuln', 'wp_xmlrpc_dos_vuln',

'clickjacking_vuln', 'http_cookie_vuln', 'ssl_certificate_expired_vuln', 'subdomain_takeover_vuln', 'ProFTPd_heap_overflow_vuln',

'ProFTPd_integer_overflow_vuln', 'ProFTPd_cpu_consumption_vuln', 'ProFTPd_bypass_sqli_protection_vuln', 'wp_xmlrpc_bruteforce_vuln',

'ProFTPd_restriction_bypass_vuln', 'XSS_protection_vuln', 'server_version_vuln', 'wp_xmlrpc_pingback_vuln', 'Bftpd_memory_leak_vuln',

'wordpress_dos_cve_2018_6389_vuln', 'content_type_options_vuln', 'sender_policy_scan', 'joomla_user_enum_scan', 'wp_plugin_scan', 'dir_scan',

'wp_timthumbs_scan', 'shodan_scan', 'wordpress_version_scan', 'wappalyzer_scan', 'cms_detection_scan', 'wp_user_enum_scan', 'viewdns_reverse_ip_lookup_scan',

'admin_scan', 'drupal_version_scan', 'port_scan', 'wp_theme_scan', 'drupal_theme_scan', 'joomla_version_scan', 'icmp_scan', 'joomla_template_scan',

'whatcms_scan', 'pma_scan', 'subdomain_scan', 'drupal_modules_scan', 'http_basic_auth_brute', 'smtp_brute', 'wp_xmlrpc_brute', 'http_form_brute',

'http_ntlm_brute', 'ssh_brute', 'ftp_brute', 'telnet_brute', 'all']

-x EXCLUDE_METHOD, --exclude EXCLUDE_METHOD

排除扫描方法['vbulletin_cve_2019_16759_vuln', 'weak_signature_algorithm_vuln', 'f5_cve_2020_5902_vuln', 'options_method_enabled_vuln', 'CCS_injection_vuln',

'ProFTPd_directory_traversal_vuln', 'xdebug_rce_vuln', 'Bftpd_parsecmd_overflow_vuln', 'Bftpd_remote_dos_vuln', 'ProFTPd_memory_leak_vuln',

'content_security_policy_vuln', 'ProFTPd_exec_arbitary_vuln', 'heartbleed_vuln', 'msexchange_cve_2021_26855_vuln', 'citrix_cve_2019_19781_vuln',

'self_signed_certificate_vuln', 'graphql_vuln', 'x_powered_by_vuln', 'Bftpd_double_free_vuln', 'apache_struts_vuln', 'http_cors_vuln', 'wp_xmlrpc_dos_vuln',

'clickjacking_vuln', 'http_cookie_vuln', 'ssl_certificate_expired_vuln', 'subdomain_takeover_vuln', 'ProFTPd_heap_overflow_vuln',

'ProFTPd_integer_overflow_vuln', 'ProFTPd_cpu_consumption_vuln', 'ProFTPd_bypass_sqli_protection_vuln', 'wp_xmlrpc_bruteforce_vuln',

'ProFTPd_restriction_bypass_vuln', 'XSS_protection_vuln', 'server_version_vuln', 'wp_xmlrpc_pingback_vuln', 'Bftpd_memory_leak_vuln',

'wordpress_dos_cve_2018_6389_vuln', 'content_type_options_vuln', 'sender_policy_scan', 'joomla_user_enum_scan', 'wp_plugin_scan', 'dir_scan',

'wp_timthumbs_scan', 'shodan_scan', 'wordpress_version_scan', 'wappalyzer_scan', 'cms_detection_scan', 'wp_user_enum_scan', 'viewdns_reverse_ip_lookup_scan',

'admin_scan', 'drupal_version_scan', 'port_scan', 'wp_theme_scan', 'drupal_theme_scan', 'joomla_version_scan', 'icmp_scan', 'joomla_template_scan',

'whatcms_scan', 'pma_scan', 'subdomain_scan', 'drupal_modules_scan', 'http_basic_auth_brute', 'smtp_brute', 'wp_xmlrpc_brute', 'http_form_brute',

'http_ntlm_brute', 'ssh_brute', 'ftp_brute', 'telnet_brute']

-u USERS, --usernames USERS

用户名列表,用“,”分开

-U USERS_LIST, --users-list USERS_LIST

从文件中读取用户名

-p PASSWDS, --passwords PASSWDS

密码列表,用“,”分开

-P PASSWDS_LIST, --passwords-list PASSWDS_LIST

从文件中读取密码

-g PORTS, --ports PORTS

端口列表,用“,”分开

-T TIMEOUT_SEC, --timeout TIMEOUT_SEC

从文件中读取密码

-w TIME_SLEEP, --time-sleep TIME_SLEEP

每次请求的间隔时间

-r, --range 扫描范围内的所有 IP

-s, --sub-domains 扫描子域名

-t THREAD_NUMBER, --thread-connection THREAD_NUMBER

用于连接到主机的线程数

-M THREAD_NUMBER_HOST, --thread-hostscan THREAD_NUMBER_HOST

扫描主机的线程数

-R SOCKS_PROXY, --socks-proxy SOCKS_PROXY

传出连接代理(socks)。例如 socks5:127.0.0.1:9050,socks://127.0.0.1:9050 socks5://127.0.0.1:9050或socks4:socks4://127.0.0.1:9050,authentication:socks:// username:password

@ 127.0.0.1,socks4://用户名:[email protected],socks5://用户名:[email protected]

--retries RETRIES 连接超时时重试(默认3)

--ping-before-scan ping 主机存活检测

--method-args METHODS_ARGS

输入方法输入,例如:ftp_brute_users = test,admin&ftp_brute_passwds = read_from_file:/tmp/pass.txt&ftp_brute_port=21

--method-args-list 列出所有的方法参数

API:

API 选项

--start-api 启动 API 服务

--api-host API_HOST API 主机地址

--api-port API_PORT API 端口号

--api-debug-mode API 调试模式

--api-access-key API_ACCESS_KEY

API 访问密钥

--api-client-white-list

只允许白名单主机连接到 API

--api-client-white-list-ips API_CLIENT_WHITE_LIST_IPS

定义白名单主机,与之分开,(例如:127.0.0.1,192.168.0.1/24,10.0.0.1-10.0.0.255)

--api-access-log 生成 API 访问日志

--api-access-log-filename API_ACCESS_LOG_FILENAME

API 访问日志文件名

--api-cert API_CERT API CERTIFICATE

--api-cert-key API_CERT_KEY

API CERTIFICATE Key

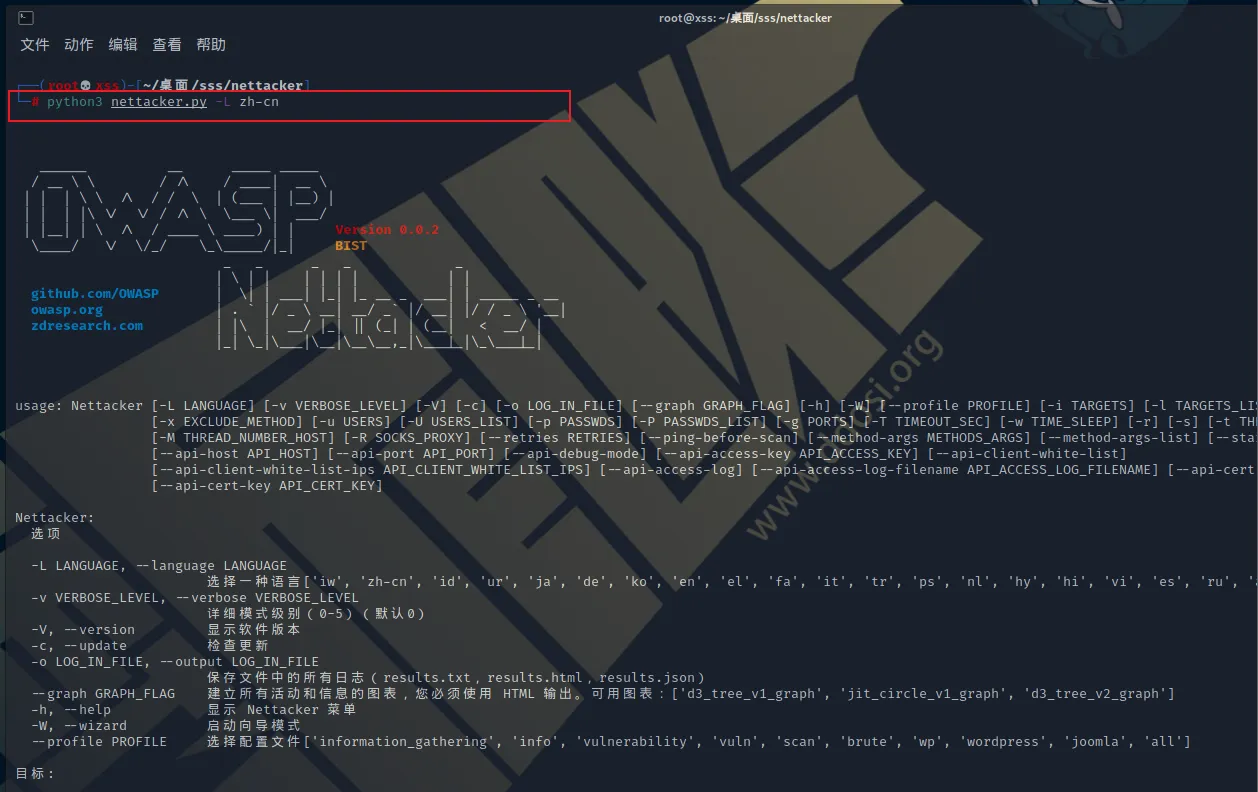

设置成中文方法

python3 nettacker.py -L zh-cn要切换成其他语言只需要修改zh-cn为其他语言列表即可.

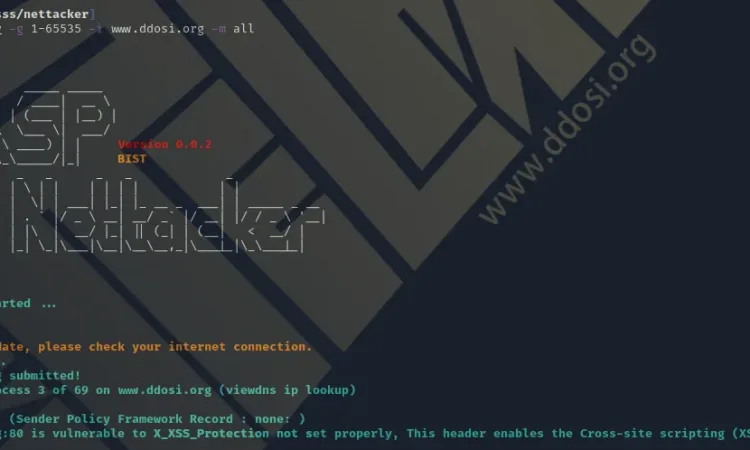

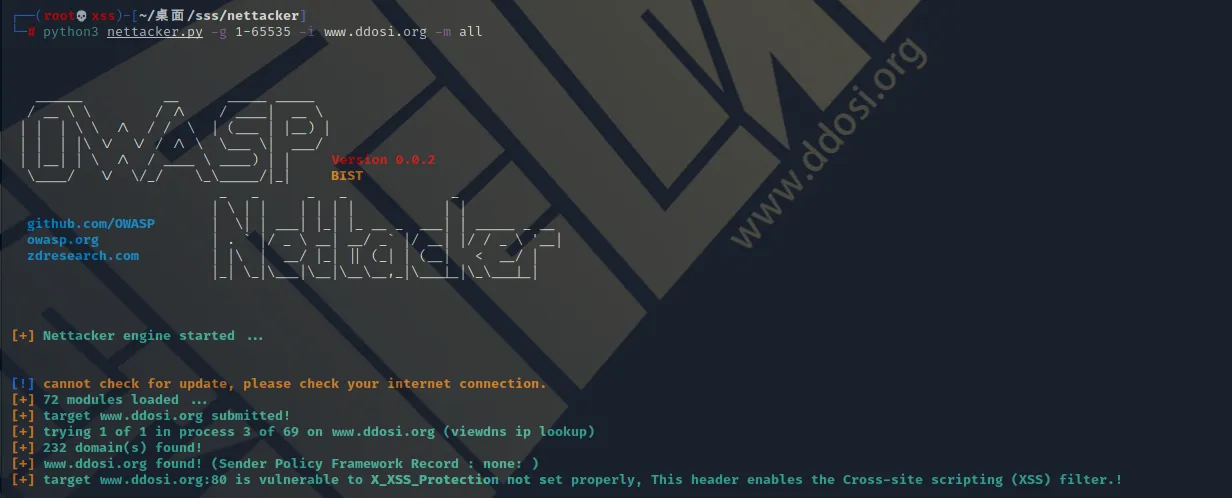

使用方法示例

并不推荐使用所有模块

python3 nettacker.py -g 1-65535 -i www.ddosi.org -m all

转载请注明出处及链接