目录导航

勒索软件介绍

勒索软件是一种来自加密病毒学的恶意软件,它威胁要发布受害者的个人数据或永久阻止对其进行访问,除非支付赎金。虽然一些简单的勒索软件可能会锁定系统,以便知识渊博的人不难逆转,但更高级的恶意软件使用一种称为加密病毒勒索的技术。它加密受害者的文件,使它们无法访问,并要求支付赎金来解密它们。在正确实施的加密病毒勒索攻击中,在没有解密密钥的情况下恢复文件是一个棘手的问题问题 – 并且难以追踪数字货币,例如paysafecard或比特币以及用于赎金的其他加密货币,这使得追踪和起诉肇事者变得困难。

勒索软件攻击通常是使用伪装成合法文件的特洛伊木马进行的,当它作为电子邮件附件到达时,用户会被诱骗下载或打开。然而,一个引人注目的例子,WannaCry 蠕虫,在没有用户交互的情况下自动在计算机之间传播。

早在 1989 年,随着第一个记录在案的勒索软件(称为 AIDS 木马)出现,勒索软件骗局的使用在国际上有所增长。2018 年前六个月发生了 1.815 亿次勒索软件攻击。这一记录标志着与 2017 年同期相比增长了 229%。2014 年 6 月,供应商McAfee发布的数据显示该季度收集的勒索软件样本数量是去年同期的两倍多。CryptoLocker特别成功,在被当局取缔之前,估计获得了 300 万美元,[11]据美国联邦调查局(FBI)估计,截至 2015年6 月,CryptoWall已累计超过 1800 万美元。 2020 年,IC3 收到了 2474 起被确定为勒索软件的投诉,调整后损失超过 2910 万美元。据联邦调查局称,损失可能不止于此。

起源

文件加密勒索的这个概念是由年轻的实施容在哥伦比亚大学,并在1996年IEEE安全与保密会议提出。它被称为加密病毒勒索,其灵感来自电影《异形》中虚构的抱脸者。[14]加密病毒勒索是攻击者和受害者之间进行的以下三轮协议。[1]

- [攻击者→受害者] 攻击者生成密钥对并将相应的公钥放入恶意软件中。恶意软件被释放。

- [受害者→攻击者] 为了进行加密病毒勒索攻击,恶意软件会生成一个随机对称密钥并用它加密受害者的数据。它使用恶意软件中的公钥来加密对称密钥。这被称为混合加密,它会产生一个小的非对称密文以及受害者数据的对称密文。它将对称密钥和原始明文数据归零以防止恢复。它向用户发送一条消息,其中包括非对称密文以及如何支付赎金。受害者将非对称密文和电子货币发送给攻击者。

- [攻击者→受害者] 攻击者收到付款,用攻击者的私钥解密非对称密文,并将对称密钥发送给受害者。受害者使用所需的对称密钥解密加密数据,从而完成密码病毒学攻击。

该对称密钥是随机生成的,并不会帮助其他受害者。攻击者的私钥绝不会暴露给受害者,受害者只需要向攻击者发送一个非常小的密文(加密的对称密码密钥)。

勒索软件攻击通常使用特洛伊木马程序进行,例如通过恶意附件、网络钓鱼电子邮件中的嵌入链接或网络服务中的漏洞进入系统。然后程序运行一个有效载荷,它以某种方式锁定系统,或者声称锁定系统但没有(例如,一个恐吓软件程序)。有效载荷可能会显示据称由执法机构等实体提供的虚假警告,谎称该系统已被用于非法活动,包含色情和“盗版”媒体等内容。[15] [16] [17]

一些有效载荷仅包含一个旨在锁定或限制系统直到付款的应用程序,通常通过将Windows Shell设置为自身,[18]甚至修改主引导记录和/或分区表以防止操作系统引导直到修复完毕。[19]最复杂的有效载荷加密文件,其中许多使用强加密来加密受害者的文件,只有恶意软件作者拥有所需的解密密钥。[1] [20] [21]

付款实际上始终是目标,受害者被迫通过提供可以解密文件的程序或通过发送取消有效载荷更改的解锁代码来强制删除勒索软件。虽然攻击者可能只是拿钱而不返回受害者的文件,但按照约定执行解密符合攻击者的最大利益,因为如果知道他们没有任何用途,受害者将停止发送付款。使勒索软件为攻击者工作的一个关键因素是难以追踪的便捷支付系统。已经使用了一系列这样的支付方式,包括电汇、溢价短信、[22]预付代金券服务,如银行汇票,[6] [23] [24]和比特币 cryptocurrency。[25] [26] [27]

2020 年 5 月,供应商 Sophos 报告称,修复勒索软件攻击的全球平均成本(考虑停机时间、人员时间、设备成本、网络成本、失去的机会和支付的赎金)为 761,106 美元。支付赎金的组织中有 95% 的数据已恢复。[28]

勒索软件历史

- 1989年:Joseph Popp 撰写了第一个已知的勒索软件–1989年的艾滋病特洛伊木马(也被称为“PC Cyborg”)

- 2005年:五月份出现敲诈勒索软件

- 2006年:2006年中,Gpcode、TROJ.RANSOM.A、Archiveus、Krotten、Cryzip和MayArchive等蠕虫病毒开始使用更复杂的RSA加密方案,同时密钥大小不断增加。

- 2011年:出现一款模仿Windows产品激活通知的勒索软件蠕虫

- 2013年:出现一款基于Stamp.EK漏洞套件表面的勒索软件蠕虫和Mac OS X特定的勒索软件蠕虫。CryptoLocker在该年最后四个月中迅速敛财约500万美元

- 2015年:多个平台上的多种变体病毒造成重大损失

- …..

勒索软件类型

加密勒索软件

- 它使个人文件和文件夹(文档、电子表格、图片和视频)被加密。

- 受感染的文件被加密后会被删除,用户通常会在当下无法使用的文件的文件夹中看到一个包含付款说明的文本文件。

- 当您尝试打开其中一个加密文件时,您才可能会发现问题。

- 某些(但非所有)类型的加密软件会显示“锁屏”:

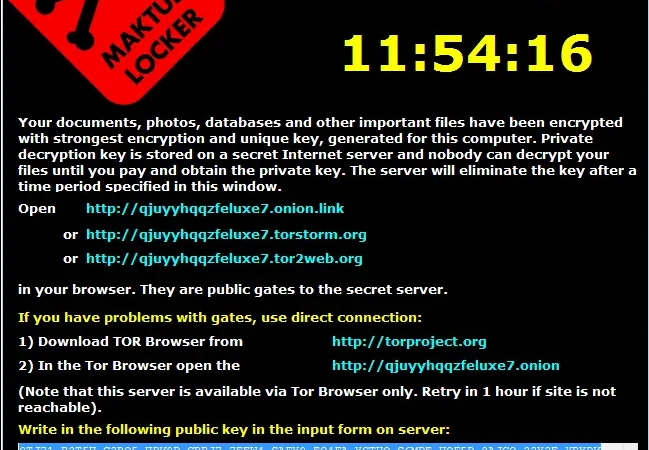

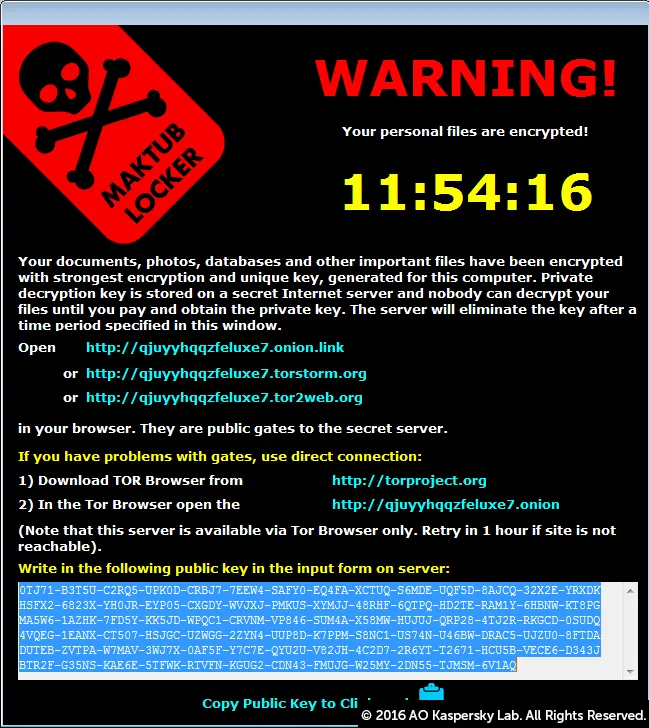

类似这样的:

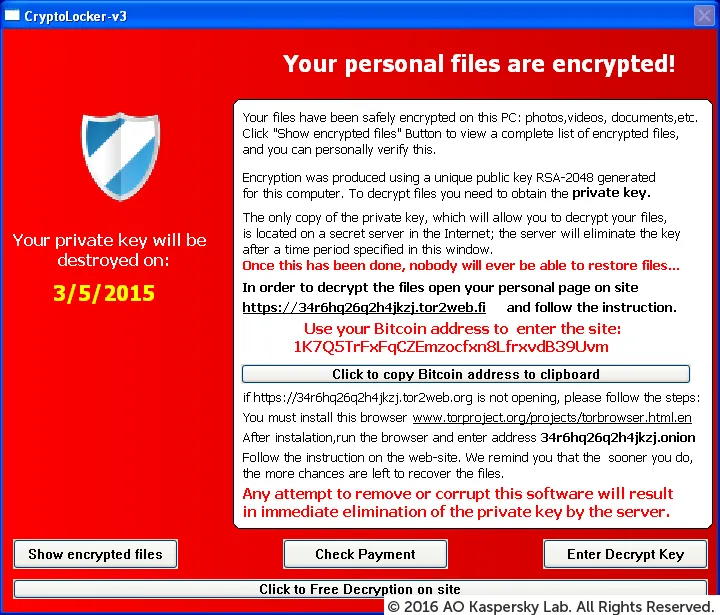

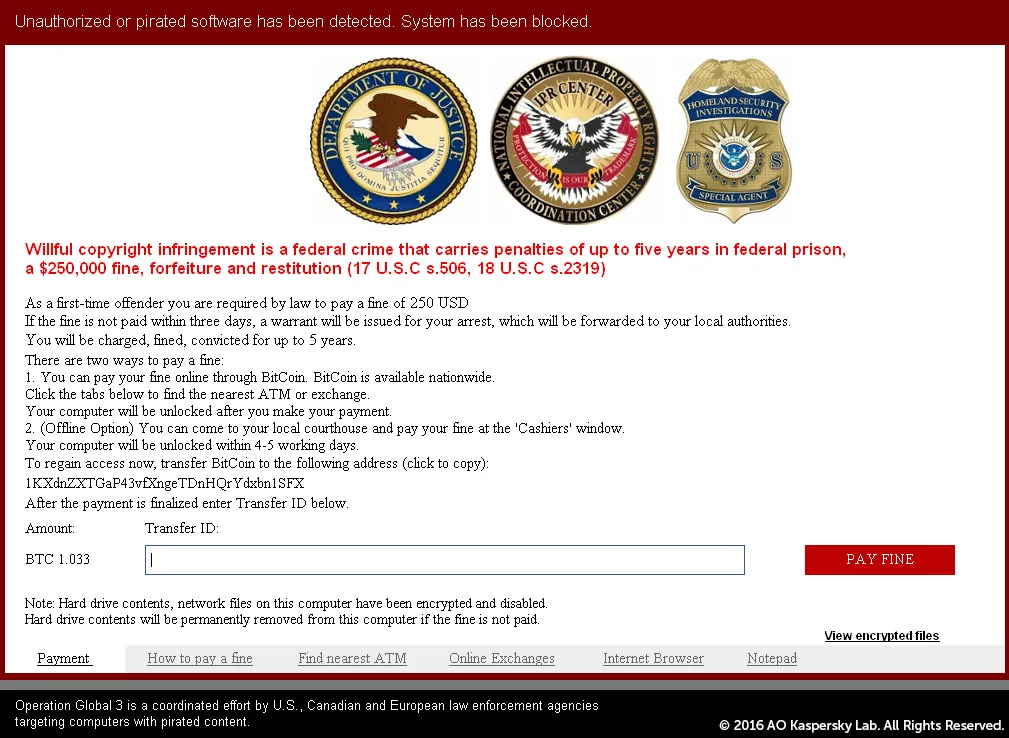

这样的:

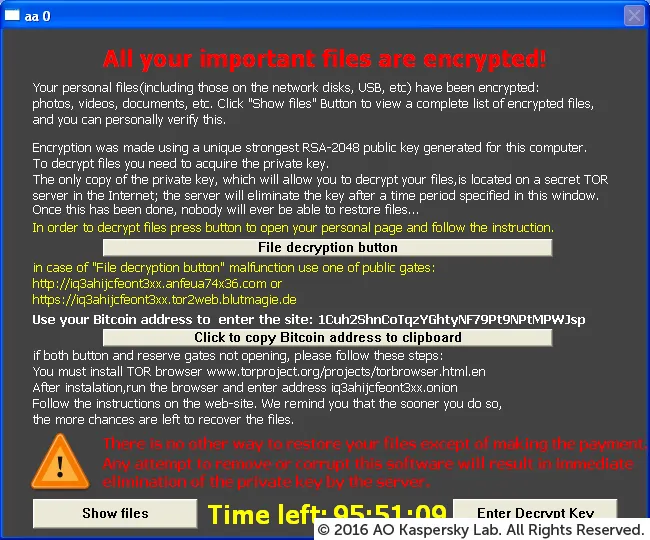

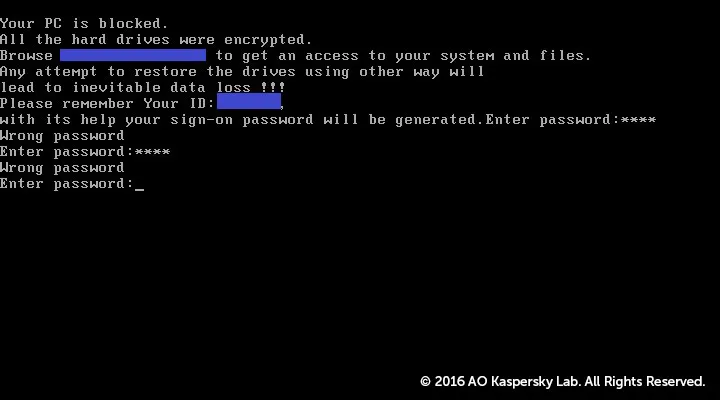

这样的:

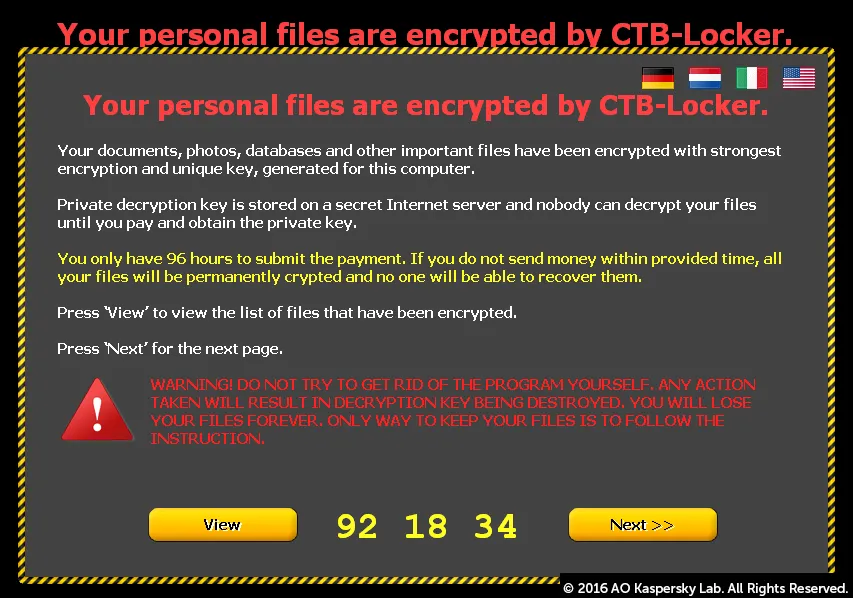

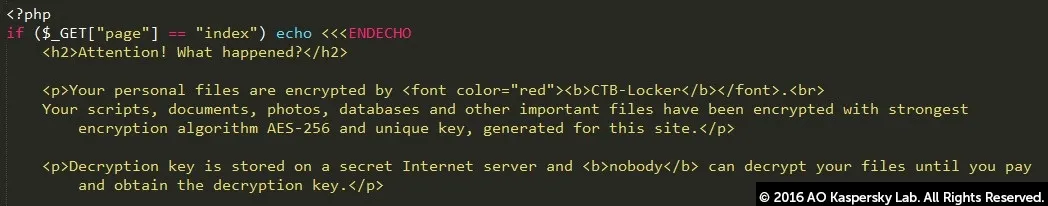

这样的:

锁屏勒索软件 – WinLocker

- WinLocker会锁定电脑屏幕并要求付款。

- 它会呈现一个阻止所有其它windows开启的全屏图像。

- 没有个人文件被加密。

主引导记录(MBR)勒索软件

- 主引导记录(MBR)是电脑硬盘驱动器的一部份,影响操作系统的启动功能。

- 主引导记录勒索软件会更改电脑的主引导记录,中断电脑的正常启动。

- 屏幕上反而会显示要求赎金的内容。

网络服务器加密勒索软件

- 它专门对网络服务器上的文件进行加密。

- 它通常使用内容管理系统中的已知漏洞在网络服务上部署勒索软件。

移动设备勒索软件(安卓)

- 移动设备(主要为安卓)可通过“路过式下载”受感染,

- 同时也可通过伪装成类似Adobe Flash或防病毒产品等受欢迎服务的假冒应用程序被感染。

勒索软件如何攻击用户?

勒索软件攻击通常通过可执行文件、存档或图像等电邮附件来传递。打开附件后,恶意软件将被释放到用户的系统中。网络罪犯也可以在网站上种植恶意软件。当用户不知不觉浏览该网站时,恶意软件已被释放到系统中。

用户将不会立即发现设备被感染。恶意软件将在后台静默运行,直到部署系统或数据锁定机制被启动。届时会弹出一个对话框,告诉用户数据已被锁定,并要求赎金以解锁。这时候采取任何安全措施都将为时已晚。

谁可能成为勒索软件的受害者?

任何消费者和任何企业都可能成为勒索软件的受害者。网络犯罪分子不选择下手的目标,希望尽可能吸引更多用户,从而获得最高的利润。

勒索软件对企业的攻击是否正在增加?

是的,网络犯罪分子知道企业组织更有可能付费,因为锁定的数据通常都是敏感信息,对业务连续性也至关重要。此外,恢复备份有时可能比支付赎金更昂贵。

为什么很难找到针对勒索软件的单一解决方案?

勒索软件正在兴起 – 现在已经有超过50种这类恶意软件类型在流通 – 且正在快速发展。每个新变体都拥有加强的新功能。这是您不能忽视的事实!

找到单一解决方案的难处之一在于加密软件本身并不是恶意软件。它实际上是一个很好的开发软件,且许多良性的程序都会使用它。

第一个加密恶意软件使用了对称密钥算法,加密和解密均使用相同的密钥。损坏的信息通常可在保安公司的协助下成功破解。渐渐的,网络犯罪分子开始使用非对称加密算法,他们使用两个单独的密钥,即加密文件的公开密钥,以及解密公开密钥所需的私有密钥。

CryptoLocker木马病毒是最著名的勒索软件之一。它也使用公开密钥。电脑被感染时会连接到指挥和控制服务器以下载公开密钥。私有密钥则只有编写CryptoLocker软件的犯罪分子才拥有。通常,受害人必须在72小时内支付赎金,否则私有密钥将永久删除,如果没有私有密钥,就不可能解密任何文件。

所以您必须防患于未然。大多数防毒软件已经包含一个组件,可以在感染的早期阶段识别勒索软件威胁,避免丢失任何敏感数据。用户必须确保在防毒解决方案中启用此功能。

帮助勒索软件受害者重新还原他们的文件的机率有多高?

“拒绝勒索软件”计划刚刚开始,但我们也不断与其他保安公司和执法机构合作,尽可能识别更多的密钥以对更多的勒索软件变体进行解锁。 如果您认为有任何对我们有帮助的信息,欢迎与我们分享。

No More Ransom简介

“拒绝勒索软件(No More Ransom)”网站是一项由荷兰国家警察高科技犯罪单位、欧洲刑警组织下属欧洲网络犯罪中心, 卡巴斯基实验室 和英特尔公司(英特尔安全)网络安保全公司所推动的计划,旨在帮助勒索软件的受害者重新取回其加密数据,而无需支付赎金。

执法部门和信息技术安保公司已携手合作打击与勒索软件有关的网络犯罪行为。

由于预防胜于治疗,与其等到系统受到感染,本计划也希望向用户宣导勒索软件的工作原理以及如何采取有效的预防对策。计划的支持者越多,收获的效果也会更好。本计划也开放给其他公共和私人组织。

No More Ransom官网网址

官网首页截图

No More Ransom网站由来

2016年7月,以下四家创始合作伙伴推出“拒绝勒索软件”网站:

No More Ransom贡献者

感谢以下大方同意寄存相关资源的合作伙伴:

自网站推出以来,以下准合作伙伴也为开发新款独特解密工具和解锁密钥做出了贡献:

- http://www.police.be/

- http://politiaromana.ro/

- Police Nationale

- Avast

- Bitdefender

- CERT.PL

- Check Point

- ElevenPaths

- Emsisoft

- Trend Micro

- ESET

- KISA (Korean Internet & Security Agency)

- CISCO

- Bleeping Computer

- F-Secure

- Tesorion

- Cycraft

同时感谢以下支持合作伙伴提供宝贵的时间和资源,协助我们在全国以及全球层面提倡“拒绝勒索软件”计划:

欧盟机构/单位:

执法机构:

- Interpol

- GCCPOL

- CIB

- Taiwan

- http://www.police.gov.hk中国香港特别行政区

- http://www.politi.dk/丹麦

- https://www.cybercrime.gov.ua/乌克兰

- http://www.nomoreransom.gov.il/以色列

- http://cyber.police.ir/伊朗

- http://mvd.ru/俄罗斯

- http://www.cybercrime.bg/bg保加利亚

- https://www.mup.hr/kontakti/克罗地亚

- http://www.police.hu/a-rendorsegrol/testulet/teruleti-szervek/keszenleti-rendorseg匈牙利

- http://www.ccp.gov.co/哥伦比亚

- Cyprus塞浦路斯

- https://www.bundeskriminalamt.at奥地利

- http://www.astynomia.gr/index.php?option=ozo_content&perform=view&id=8194&Itemid=378&lang=希腊

- https://www.bka.de德国

- Polizia di Stato意大利

- http://www.vp.gov.lv拉脱维亚

- http://www.policie.cz/clanek/uooz-skpv-informace-rady-doporuceni.aspx捷克共和国

- http://www.minv.sk/?policia斯洛伐克

- http://www.policija.si/斯洛文尼亚

- https://www.police.gov.sg/新加坡

- New Zealand police新西兰

- https://www.npa.go.jp/cyber/ransom/index.html日本

- France法国

- http://www.policja.pl波兰

- http://www.policijabdbih.gov.ba/波斯尼亚和黑塞哥维那

- https://www.afp.gov.au/澳大利亚

- http://www.garda.ie/爱尔兰

- Estonia爱沙尼亚

- Polisen瑞典

- https://www.fedpol.admin.ch/fedpol/de/home/aktuell/news.html瑞士

- http://www.policija.lt/立陶宛

- https://www.poliisi.fi/rikokset/kyberrikollisuus芬兰

- Scotland Police苏格兰

- http://www.nationalcrimeagency.gov.uk/英国

- Polícia Judiciária葡萄牙

- Guardia Civil西班牙

- Policia西班牙

- http://www.police.go.kr/韩国

- http://www.pulizija.gov.mt/mt-mt/home.aspx马耳他

公共及私人机构:

- ACRONIS

- AON

- APCF

- Abelssoft, Ascora GmbH

- AfricaCERT

- Altice Portugal

- Anomali

- Anubis Networks

- Armor

- Asociación Española de Banca

- Aviation ISAC

- BA-CSIRT (CSIRT OF BUENOS AIRES CITY GOVERNMENT)

- BH Consulting

- BPFI

- Barclays

- BeforeCrypt

- Botfrei

- Bournemouth University (BU)

- CECYF

- CERT Japan

- CERT PSE

- CERT-PY

- CERTE.be

- CPIC

- CSA Singapore

- CSIC

- Cap Gemini

- Centro Nacional de Cibersegurança

- Certego

- Cipherblade

- Claranet

- Computer Incident Response Center

- Coveware

- Crowdstrike

- Cyber Defense

- Cyber Security Canada

- Cyber Security Malaysia

- Cyber Threat Alliance

- CyberLaw

- Cylance

- Cypfer

- DataExpert

- Datto

- Deloitte

- EBF

- ECTEG

- EMA

- ESCO

- EST SECURITY

- EYE

- EclecticIQ

- Emphasis

- Equipo Antiransom

- Erste bank

- EuroNext

- FS-ISAC

- Fortinet

- Fox it

- FraudSmart

- GBM

- GDATA

- GLOBAL FORUM ON CYBER EXPERTISE

- Gatefy

- Get Safe Online

- Global Cyber Alliance

- Heimdal Security

- Hong Kong CERT

- Hunt & Hackett

- IPA

- IRISS CERT

- Institute for security and technology (IST)

- InterWorks, LLC

- Intesa Sanpaolo

- Japan Cybercrime Control Centre

- KPN

- KUERT Datenrettung Deutschland GmbH

- Kürt Data Recovery

- ML IT Security Pte Ltd

- Mastercard

- Microsoft

- MonsterCloud

- Munichre RE

- NCFTA

- Neutrino

- Nnemonic

- Northwind

- Nova Defense

- PC Risk

- ProvenData

- S21

- SANTANDER

- SECURITY ADVISOR S.A.

- Secmentis

- Secura Group Limited

- SentinelOne

- Shadowserver

- Si Cert

- Slovak Security Institute (SSPI)

- Smart Fense

- Switch

- Symantec

- TWCERT/CC

- Telenor

- Temasoft

- Universidade do Porto

- Verizon

- reportcyber

- vpnMentor

勒索软件解密工具下载

重要!下载并启动解决方案之前,请阅读该解密工具的指南。请确保您先从系统中删除恶意软件,否则它将会重复锁定系统或加密文件。任何可靠的防毒解决方案都可以为您做到这一点。

No More Ransom网站截至目前[2021年11月11日]能提供156种勒索软件的解密工具.

可以解密如下勒索病毒:

777 Ransom

AES_NI Ransom

Agent.iih Ransom

Alcatraz Ransom

Alpha Ransom

Amnesia Ransom

Amnesia2 Ransom

Annabelle Ransom

AtomSilo Ransom

Aura Ransom

Aurora Ransom

AutoIt Ransom

AutoLocky Ransom

Avaddon Ransom

Avest Ransom

BTCWare Ransom

Babuk Ransom

BadBlock Ransom

BarRax Ransom

Bart Ransom

BigBobRoss Ransom

Bitcryptor Ransom

CERBER V1 Ransom

CheckMail7 Ransom

Chernolocker Ransom

Chimera Ransom

Coinvault Ransom

Cry128 Ransom

Cry9 Ransom

CryCryptor Ransom

CrySIS Ransom

Cryakl Ransom

Crybola Ransom

Crypt32 Ransom

Crypt888 Ransom

CryptON Ransom

CryptXXX V1 Ransom

CryptXXX V2 Ransom

CryptXXX V3 Ransom

CryptXXX V4 Ransom

CryptXXX V5 Ransom

CryptoMix Ransom

Cryptokluchen Ransom

Cyborg Ransom

DXXD Ransom

Damage Ransom

Darkside Ransom

Democry Ransom

Derialock Ransom

Dharma Ransom

DragonCyber Ransom

ElvisPresley Ransom

EncrypTile Ransom

Everbe 1.0 Ransom

FONIX Ransom

FenixLocker Ransom

FilesLocker v1 and v2 Ransom

FortuneCrypt Ransom

Fury Ransom

GalactiCryper Ransom

GandCrab (V1, V4 and V5 up to V5.2 versions) Ransom

GetCrypt Ransom

Globe Ransom

Globe/Purge Ransom

Globe2 Ransom

Globe3 Ransom

GlobeImposter Ransom

GoGoogle Ransom

Gomasom Ransom

HKCrypt Ransom

Hakbit Ransom

HiddenTear Ransom

HildaCrypt Ransom

Iams00rry Ransom

InsaneCrypt Ransom

Iwanttits Ransom

JSWorm 2.0 Ransom

JSWorm 4.0 Ransom

Jaff Ransom

JavaLocker Ransom

Jigsaw Ransom

Judge Ransom

Kokokrypt Ransom

LECHIFFRE Ransom

LambdaLocker Ransom

Lamer Ransom

Linux.Encoder.1 Ransom

Linux.Encoder.3 Ransom

LockFile Ransom

Loocipher Ransom

Lorenz Ransom

Lortok Ransom

MacRansom Ransom

Magniber Ransom

Mapo Ransom

Marlboro Ransom

Marsjoke aka Polyglot Ransom

MegaLocker Ransom

Merry X-Mas Ransom

MirCop Ransom

Mira Ransom

Mole Ransom

Muhstik Ransom

Nemty Ransom

Nemucod Ransom

NemucodAES Ransom

Nmoreira Ransom

Noobcrypt Ransom

Ouroboros Ransom

Ozozalocker Ransom

Paradise Ransom

Pewcrypt Ransom

Philadelphia Ransom

Planetary Ransom

Pletor Ransom

Popcorn Ransom

Professeur Ransom

Prometheus Ransom

Puma Ransom

Pylocky Ransom

RAGNAROK Ransom

REvil/Sodinokibi Ransom

Rakhni Ransom

Rannoh Ransom

Ransomwared Ransom

RedRum Ransom

Rotor Ransom

SNSLocker Ransom

Shade Ransom

SimpleLocker Ransom

Simplocker Ransom

SpartCrypt Ransom

Stampado Ransom

SynAck Ransom

Syrk Ransom

Teamxrat/Xpan Ransom

TeslaCrypt V1 Ransom

TeslaCrypt V2 Ransom

TeslaCrypt V3 Ransom

TeslaCrypt V4 Ransom

Thanatos Ransom

ThunderX Ransom

Trustezeb Ransom

TurkStatic Ransom

VCRYPTOR Ransom

WannaCryFake Ransom

Wildfire Ransom

XData Ransom

XORBAT Ransom

XORIST Ransom

Yatron Ransom

ZQ Ransom

ZeroFucks Ransom

Ziggy Ransom

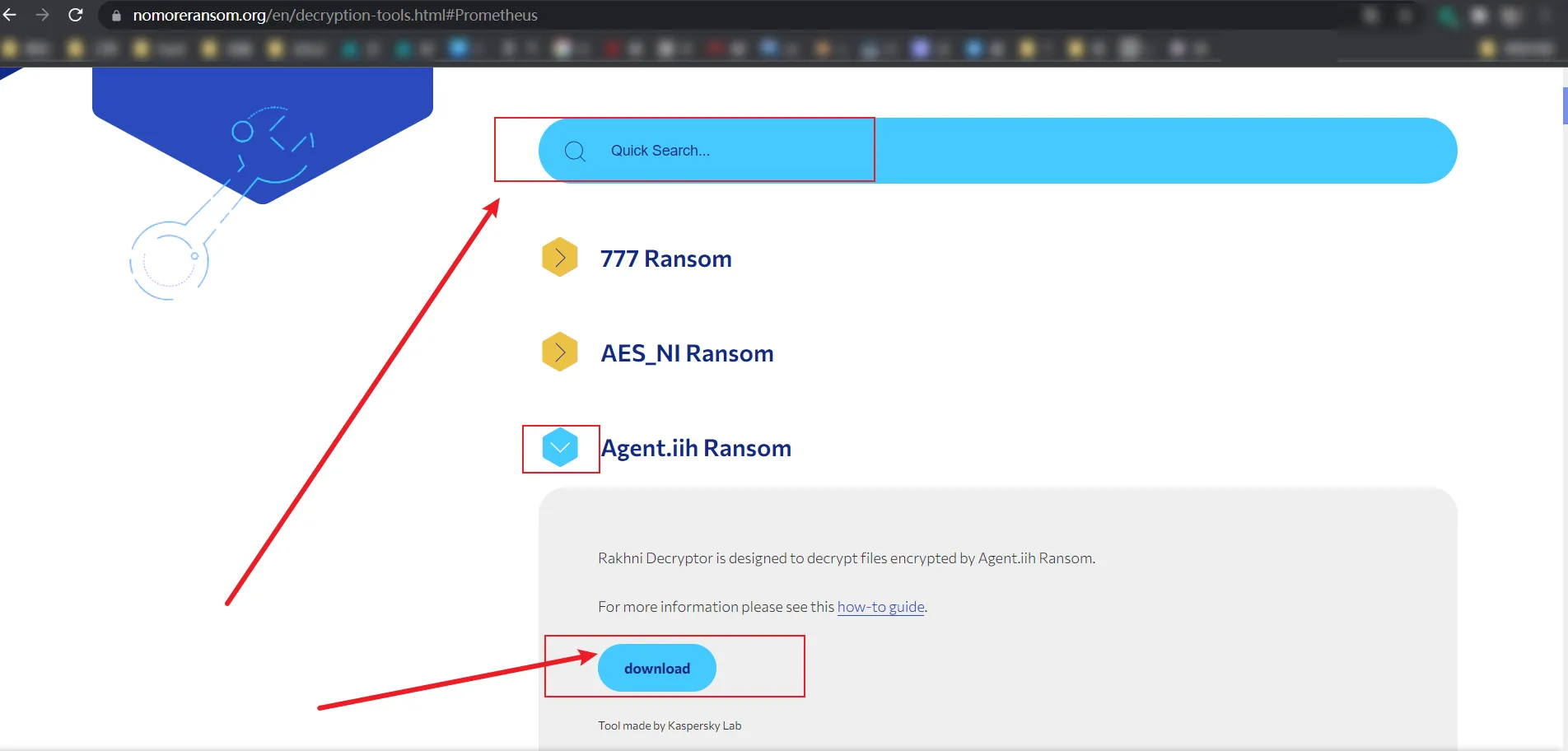

Zorab Ransom解密工具到官网进行搜索下载:

https://www.nomoreransom.org/zh/decryption-tools.html

在搜索框里面搜索你想要的解密工具或勒索软件名称,然后点开下载即可.

具体使用方法可参考指南.pdf

识别勒索软件

勒索软件太多,完全不清楚自己中了那种勒索病毒,此时可以在如下网站进行勒索软件识别.

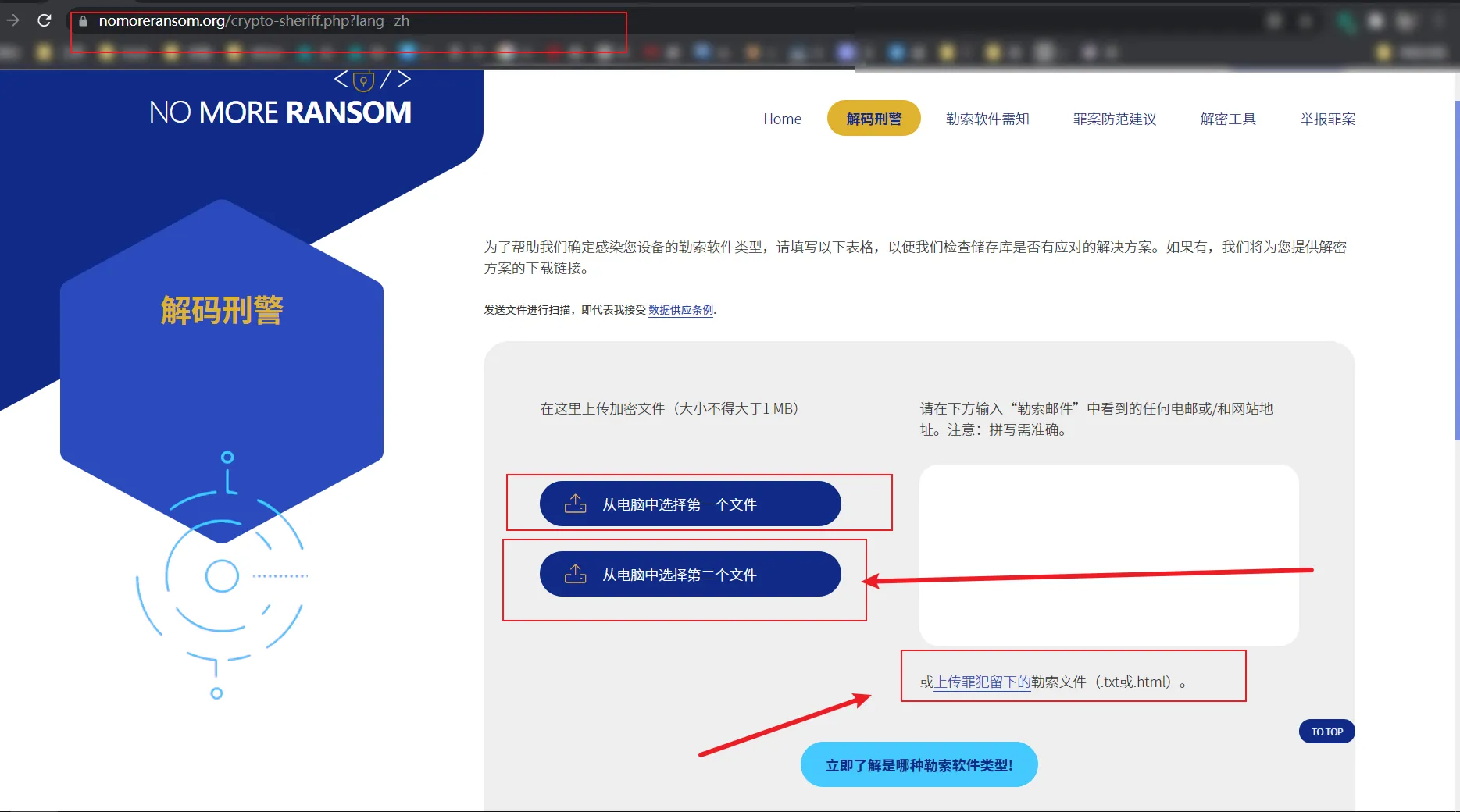

https://www.nomoreransom.org/crypto-sheriff.php?lang=zh

在这里上传加密文件(大小不得大于1 MB),然后网站会自动进行判断.告诉你中了哪种勒索病毒.

但是这个网站只能上传小于1M的文件,也许你需要另外一个网站上传更大的文件.

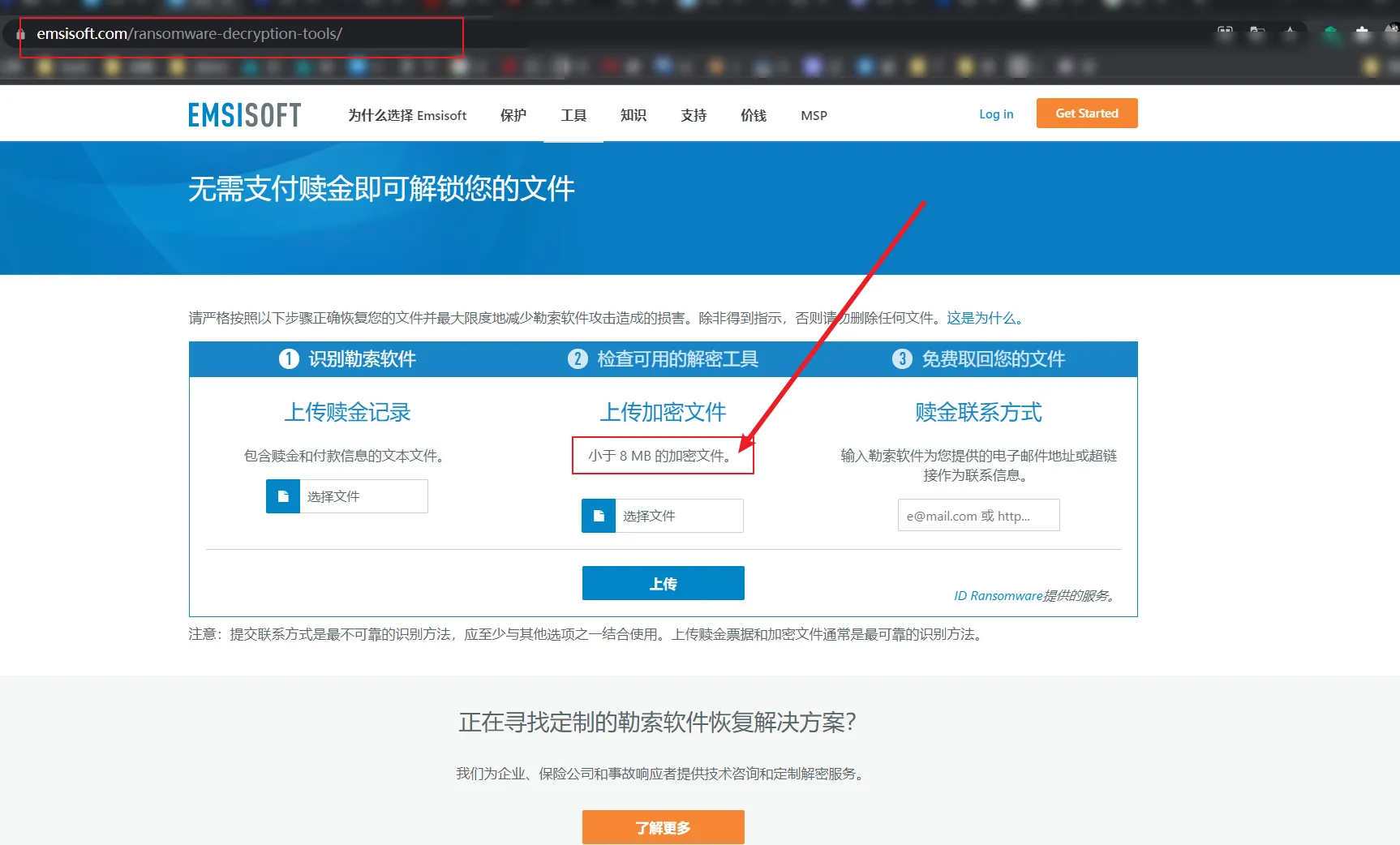

https://www.emsisoft.com/ransomware-decryption-tools/

这个网站可以上传8M的文件进行勒索病毒识别.

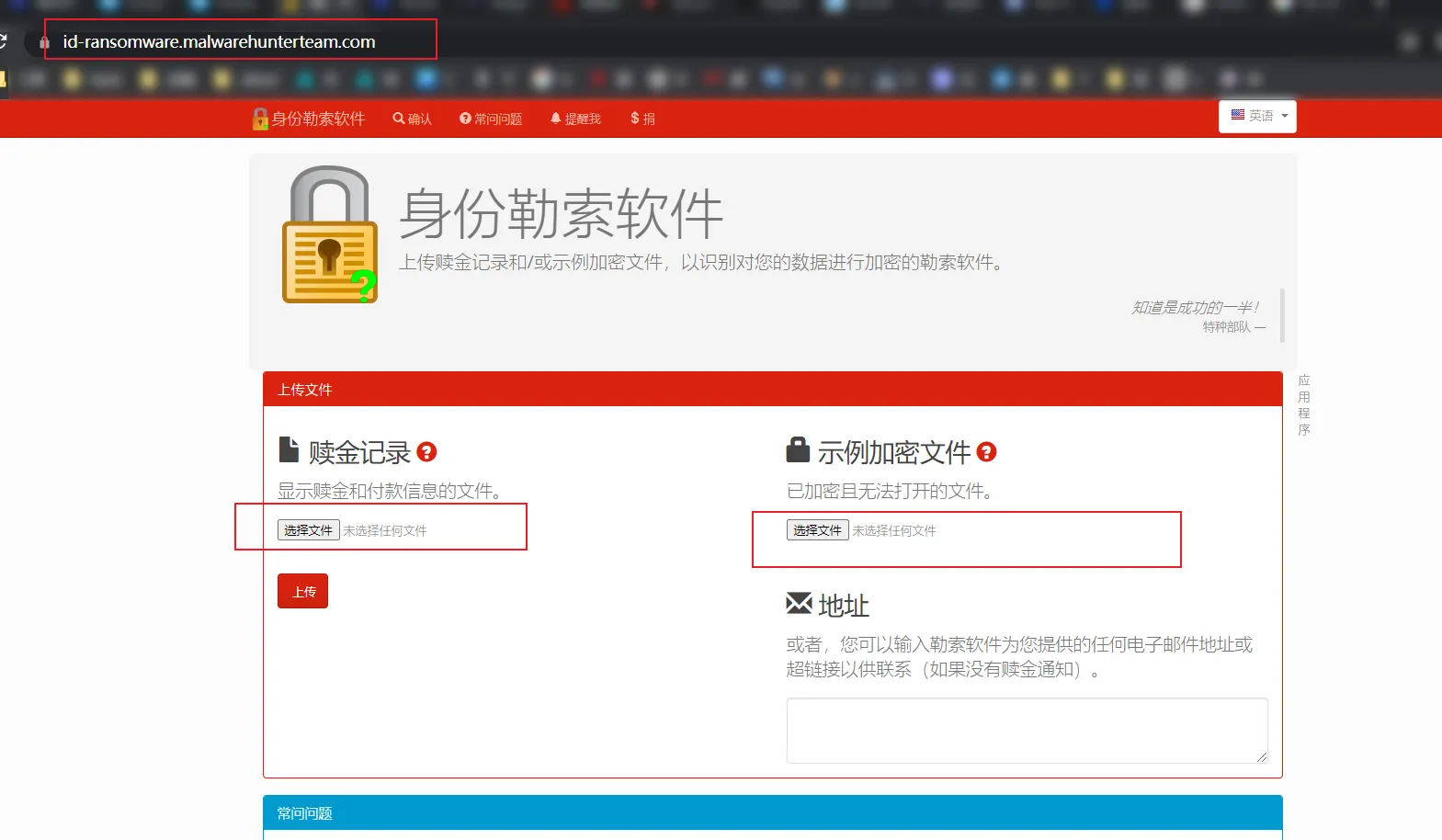

还有其他的能在线识别勒索软件的网站

https://id-ransomware.malwarehunterteam.com/

目前能识别的勒索软件如下(共计1025种不同的勒索软件):

$$$ Ransomware, 010001, 0kilobypt, 0XXX, 16x, 24H Ransomware, 32aa, 4rw5w, 5ss5c, 777, 7ev3n, 7h9r, 7zipper, 8lock8, AAC, ABCLocker, ACCDFISA v2.0, AdamLocker, Adhubllka, AES_KEY_GEN_ASSIST, AES-Matrix, AES-NI, AES256-06, AESMew, Afrodita, AgeLocker, Ako / MedusaReborn, Al-Namrood, Al-Namrood 2.0, Alcatraz, Alfa, Allcry, Alma Locker, Alpha, AMBA, Amnesia, Amnesia2, Anatova, AnDROid, AngryDuck, Annabelle 2.1, AnteFrigus, Anubi, Anubis, AnubisCrypt, Apocalypse, Apocalypse (New Variant), ApocalypseVM, ApolloLocker, AresCrypt, Argus, Aris Locker, Armage, ArmaLocky, Arsium, ASN1 Encoder, Ataware, Atchbo, Aurora, AutoLocky, AutoWannaCryV2, Avaddon, AVCrypt, Avest, AvosLocker, AWT, AxCrypter, aZaZeL, B2DR, Babaxed, Babuk, BabyDuck, BadBlock, BadEncript, BadRabbit, Bagli Wiper, Bam!, BananaCrypt, BandarChor, Banks1, BarakaTeam, Bart, Bart v2.0, Basilisque Locker, BB Ransomware, BeijingCrypt, BetaSup, BigBobRoss, BigLock, Bisquilla, BitCrypt, BitCrypt 2.0, BitCryptor, BitKangoroo, Bitpaymer / DoppelPaymer, BitPyLock, Bitshifter, BitStak, BKRansomware, Black Claw, Black Feather, Black Shades, BlackByte, BlackHeart, BlackKingdom, BlackMatter, Blackout, BlackRuby, Blind, Blind 2, Blocatto, BlockFile12, Blooper, Blue Blackmail, Bonsoir, BoooamCrypt, Booyah, BrainCrypt, Brazilian Ransomware, Brick, BrickR, BTCamant, BTCWare, BTCWare Aleta, BTCWare Gryphon, BTCWare Master, BTCWare PayDay, Bubble, Bucbi, Bud, Bug, BugWare, BuyUnlockCode, c0hen Locker, Cancer, Cassetto, Cerber, Cerber 2.0, Cerber 3.0, Cerber 4.0 / 5.0, CerberTear, Chaos, CheckMail7, Chekyshka, ChernoLocker, Chimera, ChinaJm, ChinaYunLong, ChineseRarypt, CHIP, ClicoCrypter, Clop, Clouded, CmdRansomware, CNHelp, CobraLocker, CockBlocker, Coin Locker, CoinVault, Combo13 Wiper, Comrade Circle, Conficker, Consciousness, Conti, CoronaVirus, CorruptCrypt, Cossy, Coverton, Cr1ptT0r Ransomware, CradleCore, CreamPie, Creeper, Crimson, Cripton, Cripton7zp, Cry128, Cry36, Cry9, Cryakl, CryCryptor, CryFile, CryLocker, CrypMic, Crypren, Crypt0, Crypt0L0cker, Crypt0r, Crypt12, Crypt32, Crypt38, Crypt3r / Ghost / Cring, CryptConsole, CryptConsole3, CryptFuck, CryptGh0st, CryptInfinite, CryptoDarkRubix, CryptoDefense, CryptoDevil, CryptoFinancial, CryptoFortress, CryptoGod, CryptoHasYou, CryptoHitman, CryptoJacky, CryptoJoker, CryptoLocker3, CryptoLockerEU, CryptoLocky, CryptoLuck, CryptoMix, CryptoMix Revenge, CryptoMix Wallet, CryptON, Crypton, CryptoPatronum, CryptoPokemon, CryptorBit, CryptoRoger, CryptoShield, CryptoShocker, CryptoTorLocker, CryptoViki, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptoWire, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CryptXXX 4.0, CryPy, CrySiS, Crystal, CSP Ransomware, CTB-Faker, CTB-Locker, Cuba, CXK-NMSL, Cyborg, Cyrat, D00mEd, Dablio, Damage, DarkoderCryptor, DarkRadiation, DarkSide, DataKeeper, DavesSmith / Balaclava, Dcrtr, DCry, DCry 2.0, Deadly, DearCry, DeathHiddenTear, DeathHiddenTear v2, DeathNote, DeathOfShadow, DeathRansom, DEcovid19, Decr1pt, DecryptIomega, DecYourData, DEDCryptor, Defender, Defray, Defray777 / RansomEXX, Delta, DeriaLock, DeroHE, Desync, Dharma (.cezar Family), Dharma (.dharma Family), Dharma (.onion Family), Dharma (.wallet Family), Diavol, Digisom, DilmaLocker, DirtyDecrypt, Dishwasher, District, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, DMALocker Imposter, DoggeWiper, Domino, Done, DoNotChange, Donut, DoubleLocker, DriedSister, DryCry, DualShot, Dviide, DVPN, DXXD, DynA-Crypt, eBayWall, eCh0raix / QNAPCrypt, ECLR Ransomware, EdgeLocker, EduCrypt, EggLocker, Egregor, El Polocker, Enc1, Encrp, EnCrypt, EncryptedBatch, EncrypTile, EncryptoJJS, Encryptor RaaS, Enigma, Enjey Crypter, EnkripsiPC, EOEO, Epsilon, EpsilonRed, Erebus, Erica Ransomware, Eris, Estemani, Eternal, Everbe, Everbe 2.0, Everbe 3.0, Evil, Executioner, ExecutionerPlus, Exerwa CTF, Exocrypt XTC, Exorcist Ransomware, Exotic, Extortion Scam, Extractor, EyeCry, Fabiansomware, Fadesoft, Fake DarkSide, Fantom, FartPlz, FCPRansomware, FCrypt, FCT, FenixLocker, FenixLocker 2.0, Fenrir, FilesLocker, FindNoteFile, FindZip, FireCrypt, Flamingo, Flatcher3, FLKR, FlowEncrypt, Flyper, FonixCrypter, FreeMe, FrozrLock, FRSRansomware, FS0ciety, FTCode, FuckSociety, FunFact, FuxSocy Encryptor, FXS, Galacti-Crypter, GandCrab, GandCrab v4.0 / v5.0, GandCrab2, GarrantyDecrypt, GC47, Geneve, Gerber, GermanWiper, GetCrypt, GhostCrypt, GhostHammer, Gibberish, Gibon, Gladius, Globe, Globe (Broken), Globe3, GlobeImposter, GlobeImposter 2.0, GoCryptoLocker, Godra, GOG, GoGoogle, GoGoogle 2.0, Golden Axe, GoldenEye, Gomasom, Good, Gopher, GoRansom, Gorgon, Gotcha, GPAA, GPCode, GPGQwerty, GusCrypter, GX40, Hades, HadesLocker, Hakbit, Halloware, Hansom, HappyDayzz, hc6, hc7, HDDCryptor, HDMR, HE-HELP, Heimdall, Hello (WickrMe), HelloKitty, HellsRansomware, Help50, HelpDCFile, Herbst, Hermes, Hermes 2.0, Hermes 2.1, Hermes837, Heropoint, Hi Buddy!, HiddenTear, HildaCrypt, Hive, HKCrypt, HollyCrypt, HolyCrypt, HowAreYou, HPE iLO Ransomware, HR, Hucky, Hydra, HydraCrypt, IEncrypt, IFN643, ILElection2020, Ims00ry, ImSorry, Incanto, InducVirus, Infection Monkey, InfiniteTear, InfinityLock, InfoDot, InsaneCrypt, IQ, iRansom, Iron, Ironcat, Ishtar, Israbye, iTunesDecrypt, JabaCrypter, Jack.Pot, Jaff, Jager, JapanLocker, JavaLocker, JCrypt, JeepersCrypt, Jemd, Jigsaw, JNEC.a, JobCrypter, JoeGo Ransomware, JoJoCrypter, Jormungand, JosepCrypt, JSWorm, JSWorm 2.0, JSWorm 4.0, JuicyLemon, JungleSec, Kaenlupuf, Kali, Karma, Karma Cypher, Karmen, Karo, Kasiski, Katyusha, KawaiiLocker, KCW, Kee Ransomware, KeRanger, Kerkoporta, KesLan, KeyBTC, KEYHolder, KillerLocker, KillRabbit, KimcilWare, Kirk, Knot, KokoKrypt, Kolobo, Kostya, Kozy.Jozy, Kraken, Kraken Cryptor, KratosCrypt, Krider, Kriptovor, KryptoLocker, Kupidon, L33TAF Locker, Ladon, Lalabitch, LambdaLocker, LeakThemAll, LeChiffre, LegionLocker, LightningCrypt, Lilocked, Lime, Litra, LittleFinger, LLTP, LMAOxUS, Lock2017, Lock2Bits, Lock93, LockBit, LockBox, LockCrypt, LockCrypt 2.0, LockDown, Locked-In, LockedByte, LockeR, LockerGoga, LockFile, Lockit, LockLock, LockMe, Lockout, LockTaiwan, Locky, Loki, Lola, LolKek, LongTermMemoryLoss, LonleyCrypt, LooCipher, Lortok, Lost_Files, LoveServer, LowLevel04, LuciferCrypt, Lucky, MacawLocker, MadBit, MAFIA, MafiaWare, Magic, Magniber, Major, Makop, Maktub Locker, MalwareTech's CTF, MaMoCrypter, Maoloa, Mapo, Marduk, Marlboro, MarraCrypt, Mars, MarsJoke, Matrix, Maui, MauriGo, MaxiCrypt, Maykolin, Maysomware, Maze Ransomware, MCrypt2018, MedusaLocker, MegaCortex, MegaLocker, Mespinoza, Meteoritan, Mew767, Mikoyan, MindSystem, Minotaur, Mionoho, MirCop, MireWare, Mischa, MMM, MNS CryptoLocker, Mobef, MongoLock, Montserrat, MoonCrypter, MorrisBatchCrypt, MOTD, MountLocker, MoWare, MRCR1, MrDec, Muhstik, Mystic, n1n1n1, N3TW0RM, NanoLocker, NAS Data Compromiser, NCrypt, Nefilim, NegozI, Nemty, Nemty 2.x, Nemty Special Edition, Nemucod, Nemucod-7z, Nemucod-AES, NETCrypton, Netix, Netwalker (Mailto), NewHT, NextCry, Nhtnwcuf, Nitro, NM4, NMoreira, NMoreira 2.0, Noblis, NoHope, Nomikon, NonRansomware, NotAHero, Nozelesn, NSB Ransomware, Nuke, NullByte, NxRansomware, Nyton, ODCODC, OhNo!, OmniSphere, OnyxLocker, OoPS, OopsLocker, OpenToYou, OpJerusalem, Ordinypt, Osno, Ouroboros v6, OutCrypt, OzozaLocker, PadCrypt, Panther, Paradise, Paradise .NET, Paradise B29, Parasite, Pay2Key, Paymen45, PayOrGrief, PayPalGenerator2019, PaySafeGen, PClock, PClock (Updated), PEC 2017, Pendor, Petna, PewCrypt, PewPew, PGPSnippet, PhantomChina, Philadelphia, Phobos, PhoneNumber, Pickles, PL Ransomware, Plague17, Planetary Ransomware, PoisonFang, Pojie, PonyFinal, PopCornTime, Potato, Povlsomware, PowerLocky, PowerShell Locker, PowerWare, PPDDDP, Pr0tector, Predator, PrincessLocker, PrincessLocker 2.0, PrincessLocker Evolution, Project23, Project34, Project57, ProLock, Prometheus, Protected Ransomware, PshCrypt, PUBG Ransomware, PureLocker, PwndLocker, PyCL, PyCL, PyL33T, PyLocky, qkG, Qlocker, QP Ransomware, QuakeWay, Quimera Crypter, QwertyCrypt, Qweuirtksd, R980, RAA-SEP, RabbitFox, RabbitWare, RackCrypt, Radamant, Radamant v2.1, Radiation, RagnarLocker, RagnarLocker 2.0+, Ragnarok, Random6, RandomLocker, RandomRansom, Ranion, RanRan, RanRans, Rans0mLocked, RansomCuck, Ransomnix, RansomPlus, Ransomwared, RansomWarrior, Rapid, Rapid 2.0 / 3.0, RapidRunDll, RaRansomware, RarVault, Razy, RCRU64, RedBoot, RedEye, RedRum / Tycoon 1.0, RegretLocker, REKTLocker, Rektware, Relock, RemindMe, RenLocker, RensenWare, RetMyData, REvil / Sodinokibi, Reyptson, Rhino, RNS, RobbinHood, Roga, Rokku, Rontok, RoshaLock, RotorCrypt, Roza, RSA-NI, RSA2048Pro, RSAUtil, Ruby, RunExeMemory, RunSomeAware, Russenger, Russian EDA2, Ryuk, SAD, SadComputer, Sadogo, SADStory, Sage 2.0, Salsa, SamSam, Sanction, Sanctions, SantaCrypt, Satan, Satana, SatanCryptor, Saturn, SaveTheQueen, Scarab, ScareCrow, SD 1.1, Sekhmet, Seon, Sepsis, SerbRansom, Serpent, SFile, ShellLocker, Shifr, Shigo, ShinigamiLocker, ShinoLocker, ShivaGood, ShkolotaCrypt, Shrug, Shrug2, Shujin, Shutdown57, SifreCozucu, Sifreli, Sigma, Sigrun, SilentDeath, SilentSpring, Silvertor, Simple_Encoder, SintaLocker, Skull Ransomware, SkyFile, SkyStars, Smaug, Smrss32, Snake (Ekans), SnakeLocker, SnapDragon, Snatch, SNSLocker, SoFucked, Solider, Solo Ransomware, Solve, Somik1, Spartacus, SpartCrypt, Spectre, Spider, SplinterJoke, Spora, Sport, SQ_, Stampado, Stinger, STOP (Djvu), STOP / KEYPASS, StorageCrypter, Storm, Striked, Stroman, Stupid Ransomware, Styx, Such_Crypt, SunCrypt, SuperB, SuperCrypt, Surprise, SynAck, SyncCrypt, Syrk, SYSDOWN, SystemCrypter, SZFLocker, Szymekk, T1Happy, TapPiF, TargetCompany, TaRRaK, Team XRat, Telecrypt, TellYouThePass, Termite, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, Teslarvng, TeslaWare, TFlower, Thanatos, Thanos, The DMR, TheDarkEncryptor, THIEFQuest, THT Ransomware, ThunderCrypt / Lorenz, ThunderX / Ranzy, tk, Tongda, Torchwood, TotalWipeOut, TowerWeb, ToxCrypt, TriangleLock, Tripoli, Trojan.Encoder.6491, Troldesh / Shade, Tron, TrueCrypter, TrumpLocker, TurkStatik, Tycoon 2.0 / 3.0, UCCU, UIWIX, Ukash, UmbreCrypt, UnblockUPC, Ungluk, Unit09, Unknown Crypted, Unknown Lock, Unknown XTBL, Unlock26, Unlock92, Unlock92 2.0, Unlock92 Zipper, UnluckyWare, Useless Disk, UselessFiles, UserFilesLocker, USR0, Uyari, V8Locker, Vaggen, Vapor v1, Vash-Sorena, VaultCrypt, VCrypt, vCrypt, Vega / Jamper / Buran, Velso, Vendetta, VenisRansomware, VenusLocker, VHD Ransomware, ViACrypt, VindowsLocker, VisionCrypt, VMola, VoidCrypt, Vortex, Vovalex, Vurten, VxLock, Waffle, Waiting, Waldo, WannaCash, WannaCash 2.0, WannaCry, WannaCry.NET, WannaCryFake, WannaCryOnClick, WannaDie, WannaPeace, WannaRen, WannaScream, WannaSmile, WannaSpam, WastedBit, WastedLocker, Wesker, WhatAFuck, WhiteBlackCrypt, WhiteRose, WildFire Locker, WininiCrypt, Winnix Cryptor, WinRarer, WinTenZZ, WonderCrypter, WoodRat, Wooly, Wulfric, X Decryptor, X Locker 5.0, XCry, XCrypt, XData, XerXes, XiaoBa, XiaoBa 2.0, XMRLocker, Xorist, Xort, XRTN, XTP Locker 5.0, XYZWare, Yatron, Yogynicof, YouAreFucked, YourRansom, Yyto, Z3, ZariqaCrypt, zCrypt, Zekwacrypt, Zenis, Zeoticus, Zeoticus 2.0, Zeppelin, ZeroCrypt, ZeroFucks, Zeronine, Zeropadypt, Zeropadypt NextGen / Ouroboros, ZeroRansom, Zhen, Ziggy, Zilla, ZimbraCryptor, ZinoCrypt, ZipLocker, Zipper, Zoldon, Zorab, ZQ, Zyklon我确信我已使用正确的工具,但为什么解密工具还是起不了作用?

这是有可能的。有时我们只能获得一小部分密钥,所以请继续访问网站。

什么时候可以解密用勒索软件加密的文件?

以下情况皆有可能:

- 恶意软件编写者犯了一个执行上的错误,因此被加密的文件得以破解。例如Petya 勒索软件和 CryptXXX 勒索软件。

- 恶意软件编写者(如 TeslaCrypt 案例)感到内疚,因此发布了密钥或主密钥。

- 执法机构搜获一台带有密钥的服务器并进行了分享,如 CoinVault。

有时支付赎金也是有效的,但不能保证付款后能够确保您的文件会被解密。此外,您这么做是在支持犯罪活动,因而间接导致越来越多人受到勒索软件的感染。

为什么决定启动“拒绝勒索软件”计划?

对用户系统上的数据进行加密,然后要求赎金的勒索软件在过去几年已经成为众所周知的网络安全问题。其普遍程度已让它堪称流行病毒。受勒索软件攻击的用户数量正在飙升,2015年4月至2016年3月期间,共有718,000名用户受到攻击,比2014至2015年同期增长了4.5倍。

警方无法仅凭一已之力对抗网络罪案,特别是勒索软件。保安研究人员如果没有执法机构的支持和配合也无法取得成功。打击勒索软件需要各方(包括警方、司法部门、欧洲刑警组织和信息技术保安公司)共同合作。我们将竭尽所能地捣毁犯罪分子的阴谋,让合法所有人在无需付钱的情况下取回属于他们的文件。

我所在的国家有类似的措施吗?

“拒绝勒索软件”是突显公共机构及私人企业协作打击网络犯罪的重要性的一项国际倡议。这项合作超越了地理界限。计划的主要目的是分享知识和教育全球用户如何预防勒索软件攻击。我们相信这将让我们在修复全球受害者所遭受的损失方面获得支持。我们通过恢复用户的系统访问权,从而让用户知道他们无需支付赎金,也有能力和网络犯罪分子抗衡。

本网站在初始阶段包含四种不同类型的恶意软件解密工具。网站上所提供的所有工具都是免费的,它们可以为世界各地被网站上所提及的网络威胁感染的用户提供服务。

转载请注明出处及链接