目录导航

草案目录列表

├─Documentation

│ MSFT-Office365-ProPlus-2103-DRAFT.PolicyRules

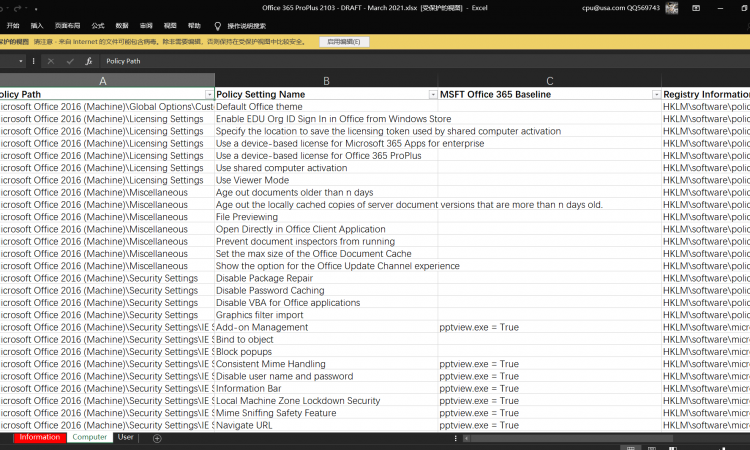

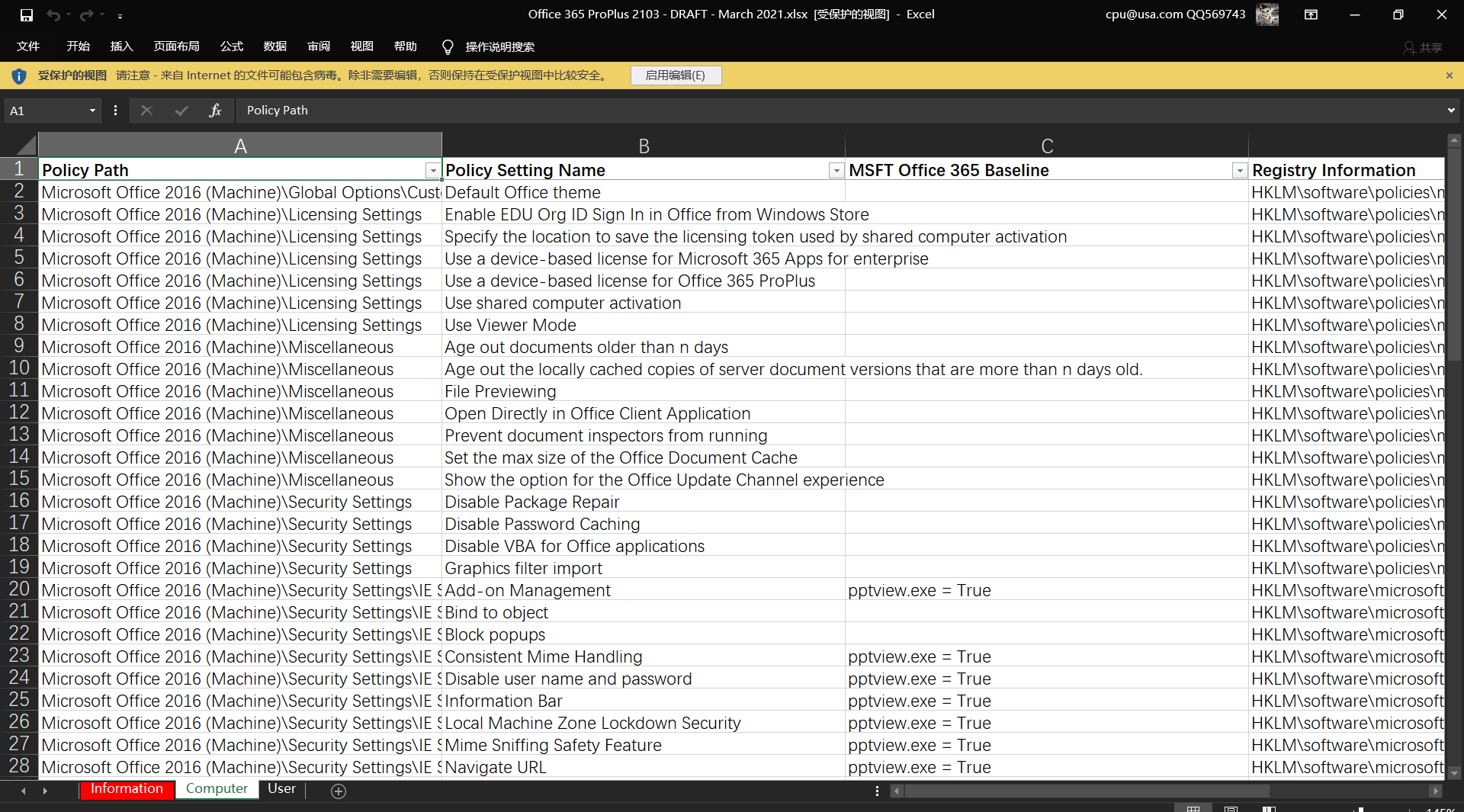

│ Office 365 ProPlus 2103 - DRAFT - March 2021.xlsx

│ Office 365 ProPlus GPO changes - 4909 to 5140.xlsx

│ Security baseline for Office 365 ProPlus (v2103, March 2021) - DRAFT.pdf

│

├─GP Reports

│ MSFT Office 365 ProPlus 2103 - Computer.htm

│ MSFT Office 365 ProPlus 2103 - DDE Block - User.htm

│ MSFT Office 365 ProPlus 2103 - Legacy File Block - User.htm

│ MSFT Office 365 ProPlus 2103 - Legacy JScript Block - Computer.htm

│ MSFT Office 365 ProPlus 2103 - Require Macro Signing - User.htm

│ MSFT Office 365 ProPlus 2103 - User.htm

│

├─GPOs

│ ├─{2E55F1AF-958F-4BC7-AE76-28B14EBF3041}

│ │ │ Backup.xml

│ │ │ gpreport.xml

│ │ │

│ │ └─DomainSysvol

│ │ └─GPO

│ │ ├─Machine

│ │ │ comment.cmtx

│ │ │ registry.pol

│ │ │

│ │ └─User

│ ├─{5F3BCAB1-CEF2-44E6-BA80-63D04AAC7E18}

│ │ │ Backup.xml

│ │ │ gpreport.xml

│ │ │

│ │ └─DomainSysvol

│ │ └─GPO

│ │ ├─Machine

│ │ │ │ comment.cmtx

│ │ │ │ registry.pol

│ │ │ │

│ │ │ ├─Applications

│ │ │ └─microsoft

│ │ │ └─windows nt

│ │ │ ├─Audit

│ │ │ └─SecEdit

│ │ └─User

│ ├─{7651BA51-79E6-4DF2-A981-A72DC67A3EBB}

│ │ │ Backup.xml

│ │ │ gpreport.xml

│ │ │

│ │ └─DomainSysvol

│ │ └─GPO

│ │ ├─Machine

│ │ └─User

│ │ comment.cmtx

│ │ registry.pol

│ │

│ ├─{9384A20F-F977-4A27-ABE0-E1C2E12FBC80}

│ │ │ Backup.xml

│ │ │ gpreport.xml

│ │ │

│ │ └─DomainSysvol

│ │ └─GPO

│ │ ├─Machine

│ │ │ ├─Applications

│ │ │ └─microsoft

│ │ │ └─windows nt

│ │ │ ├─Audit

│ │ │ └─SecEdit

│ │ └─User

│ │ comment.cmtx

│ │ registry.pol

│ │

│ ├─{A27C7B3D-489B-4CFE-B9A8-9D7820187D8F}

│ │ │ Backup.xml

│ │ │ gpreport.xml

│ │ │

│ │ └─DomainSysvol

│ │ └─GPO

│ │ ├─Machine

│ │ └─User

│ │ comment.cmtx

│ │ registry.pol

│ │

│ └─{C71B3A09-9783-475E-9752-7CDD26A26F63}

│ │ Backup.xml

│ │ gpreport.xml

│ │

│ └─DomainSysvol

│ └─GPO

│ ├─Machine

│ └─User

│ comment.cmtx

│ registry.pol

│

├─Scripts

│ │ Baseline-ADImport.ps1

│ │ Baseline-LocalInstall.ps1

│ │

│ └─Tools

│ LGPO.txt

│ MapGuidsToGpoNames.ps1

│

└─Templates

SecGuide.adml

SecGuide.admx

微软很高兴地宣布, 草案中的Microsoft Office 365 PROPLUS推荐的安全配置基线设置发布,版本2103我们邀请您下载基线草案包(在这则讯息),评价所提出的基线,而向我们提供您的意见和下面的反馈。

该基准基于我们在2019年中期发布的Office先前基准。该基准的重点包括:

- 限制Office的旧版JScript执行,以帮助保护远程代码执行攻击,同时随着核心服务继续照常运行,从而在保持用户工作效率的同时。

- 扩展的宏保护要求由受信任的发布者对应用程序加载项进行签名。另外,关闭未签名应用程序的Trust Bar通知加载项,并阻止它们静默禁用而无需通知。

- 完全阻止动态数据交换(DDE)。

- 为Microsoft Defender Application Guard添加了新策略,可保护用户免受不安全文档的侵害。

另外,请参阅本文结尾处有关安全策略顾问和Office Cloud Policy Services更新的信息。

可下载的基准软件包包括可导入的GPO,将GPO应用于本地策略的脚本,将GPO导入Active Directory组策略的脚本,更新的自定义管理模板(SecGuide.ADMX / L)文件,电子表格形式的所有建议设置和策略分析器规则文件。推荐的设置与2021年2月26日发布的Office 365 ProPlus管理模板版本5140相对应。

基准中包含的GPO

大多数组织可以实施基线的建议设置,而不会出现任何问题。但是,有些设置会导致某些组织的运营问题。我们已将此类设置的相关组细分为他们自己的GPO,以使组织更容易将这些限制作为一组添加或删除。本地策略脚本(Baseline-LocalInstall.ps1)提供命令行选项来控制是否安装了这些GPO。

“ MSFT Office 365 ProPlus 2103” GPO集包括“计算机”和“用户” GPO,这些GPO代表应该无故障的“核心”设置,并且每个潜在的挑战性GPO都将在后面进行描述:

- “旧版JScript块-计算机”对Internet区域和受限制的站点区域中的网站禁用旧版JScript执行。

- “旧版文件阻止-用户”是一种用户配置GPO,可防止Office应用程序打开或保存旧文件格式。

- “需要宏签名-用户”是一个用户配置GPO,它在每个Office应用程序中禁用未签名的宏。

- “ DDE阻止-用户”是一个用户配置GPO,它阻止使用DDE搜索现有DDE服务器进程或启动新的进程。

限制Office的旧版JScript执行

JScript引擎是Internet Explorer中的遗留组件,已被JScript9取代。某些组织可能依赖于此组件而具有Office应用程序和工作负载,因此,在启用此设置之前,确定是否使用旧版JScript提供关键业务功能很重要。由于核心服务继续照常运行,因此阻止旧版JScript引擎将有助于防止远程执行代码攻击,同时保持用户的工作效率。作为安全性最佳实践,我们建议您禁用Internet区域和“受限制的站点”区域中的网站的旧版JScript执行。我们在基准中启用了一个名为“限制Office的旧版JScript执行”的新自定义设置,并在单独的GPO中提供了该自定义设置“在流程级别限制JScript。

注意:使用旧版JScript引擎识别所有应用程序和工作负载可能是一个挑战,通常通过将HTML中的脚本语言属性设置为Jscript.Encode或Jscript.Compact将其用于网页,WebBrowser也可以使用它控件(WebOC)。应用该策略后,Office将不会对Internet区域或受限制的站点区域网站执行旧版JScript。因此,应用此组策略可能会影响需要旧版JScript组件的Office应用程序或加载项中的功能,并且应用程序不会通知用户旧版JScript执行受到限制。现代JScript9将继续对所有区域起作用。

重要说明:如果禁用或不配置此组策略设置,则旧版JScript可以在应用程序级别不受限制地运行。

全面阻止旧文件格式

在我们发布的上一个Office基准中,我们在一个单独的GPO中阻止了旧文件格式,该文件可以用作内聚单元。建议对要阻止的旧文件格式进行任何更改。

完全阻止DDE

Excel已经禁用了动态数据交换(DDE)作为进程间通信方法,现在Word添加了一个新设置“动态数据交换”,我们已将其配置为禁用状态。由于Word中的新增功能,现有的GPO已重命名为“ MSFT Office 365 ProPlus 2103-DDE块-用户”。

宏签名

Access,Excel,PowerPoint,Publisher,Visio和Word的“ VBA宏通知设置”策略已更新,带有一个新选项。为了进一步控制宏,我们现在建议宏也需要由Trusted Publisher签名。使用此新的建议,将阻止运行未由Trusted Publisher数字签名的宏。在将已签名的Office VBA宏项目升级到V3签名中了解更多信息。

注意:启用“阻止宏在Internet上的Office文件中运行”仍然被视为主要基准,并且应由所有注重安全性的组织强制实施。

应用程序防护策略

我们很高兴宣布Office与Microsoft Defender Application Guard集成。为租户启用Application Guard后,集成将有助于防止不受信任的文件访问受信任的资源。向基线添加了针对Application Guard的新策略,以保护用户免受不安全文档的侵害,包括启用“防止用户删除文件上的Application Guard保护”。并禁用“在Application Guard for Office中关闭对不受支持的文件类型的保护”。了解有关Microsoft Defender Application Guard的更多信息。

基线的其他变化

- 新政策:“控制Office如何处理基于表单的登录提示”我们建议启用和阻止所有提示。这将导致不向用户显示基于表单的登录提示,并且向用户显示一条消息,指示不允许使用登录方法。我们了解此设置可能会遇到一些问题,并且我们很重视您在此基准发布的草稿周期中的反馈。

- 新政策:我们建议通过禁用“在可能引用本地计算机上不安全位置的VBA库引用上禁用其他安全检查”来强制执行默认设置(注意:此政策描述是双重否定的,我们建议的行为是保留安全检查上)。

- 新政策:我们建议通过禁用“允许VBA通过来自不受信任的Intranet位置的路径来加载typelib引用”来实施默认设置。有关受2020年4月Office安全更新影响的VBA解决方案的常见问题,请了解更多信息。

- 新的从属策略:“禁用未签名的应用程序加载项的信任栏通知”策略具有以前的基准中缺少的从属关系。为了更正,我们添加了丢失的策略“要求应用程序加载项由Trusted Publisher签名”。这适用于Excel,PowerPoint,Project,Publisher,Visio和Word。

- 从基线中删除:“不显示’发布到GAL’按钮”。尽管此设置已经存在很长时间了,但经过进一步研究,我们认为此设置用于确保良好的部署做法,而不是减轻安全方面的顾虑。

从云部署策略,并针对特定的安全策略获得量身定制的建议

通过Office云策略服务将基于用户的策略从云部署到任何Office 365 ProPlus客户端。该 办公室的云策略服务 允许管理员通过Azure的Active Directory安全组定义为Office 365个PROPLUS政策和分配这些政策给用户。定义后,将在用户登录并使用Office 365 ProPlus时自动实施策略。无需加入域或注册MDM,它可以与公司拥有的设备或BYOD一起使用。了解有关Office云策略服务的更多信息。

安全策略顾问 可以帮助您深入了解部署某些安全策略对安全和生产力的影响。安全策略顾问根据您在企业中使用Office的方式为您提供量身定制的建议。例如,在大多数客户环境中,宏通常用于Excel之类的应用程序中,并且仅由特定的用户组使用。安全策略顾问可以帮助您确定可以禁用宏的用户和应用程序组,从而以最小的生产力影响,并可以选择与Office 365高级威胁防护集成 以向您提供有关被攻击者的详细信息。了解有关安全策略顾问的更多信息。

与往常一样,请评论此帖子,让我们知道您的想法。

草案下载地址

①微软官网:Office365-ProPlus-2103-March-DRAFT.zip

②雨苁网盘:https://w.ddosi.workers.dev/