目录导航

Passwordstate背后的澳大利亚软件公司Click Studios已通知客户在供应链攻击后重设密码。

这家位于阿德莱德的公司表示,不良行为者使用复杂的技术来破坏该软件的更新机制,并使用该恶意软件在用户计算机上删除恶意软件。

据说该漏洞发生在UTC时间2021年4月20日晚上8:33到UTC时间4月22日0:30之间,总共发生了大约28个小时。

该公司在一份通报中说: “只有在上述时间之间执行升级的客户才会受到影响。” “ Passwordstate的手动升级不会受到影响。受影响的客户密码记录可能已被收集。”

波兰科技新闻网站Niebezpiecznik首次报道了这一进展。目前尚不清楚攻击者是谁,或者攻击者如何破坏密码管理器的更新功能。Click Studios表示,正在对该事件进行调查,但指出“受影响的客户数量似乎很少。”

Passwordstate是用于企业密码管理的基于Web的本地解决方案,使企业能够安全地存储密码,将该解决方案集成到其应用程序中,并在一系列系统中重置密码。该软件在全球有29,000名客户和370,000名安全和IT专业人员在使用,包括银行,保险,国防,政府,教育和制造业等垂直领域的多家财富500强公司。

根据总部位于丹麦的安全公司CSIS Group的初步分析,该恶意软件带有的更新是以ZIP存档文件“ Passwordstate_upgrade.zip”的形式出现的,其中包含名为“ moserware.secretsplitter”的库的修改版本。 dll”(此处的VirusTotal提交)。

反过来,此文件与远程服务器建立联系,以获取第二阶段有效负载(“ upgrade_service_upgrade.zip”),该有效负载提取了Passwordstate数据并将信息导出回对手的CDN网络。Click Studios表示,该服务器已于世界标准时间4月22日上午7:00被关闭。

泄露信息的完整列表包括计算机名称,用户名,域名,当前进程名称,当前进程ID,所有正在运行的进程的名称和ID,所有正在运行的服务的名称,显示名称和状态,Passwordstate实例的代理服务器地址,用户名和密码..

Click Studios已发布修补程序包,以帮助客户删除攻击者被篡改的DLL并用合法的变体覆盖它。该公司还建议企业重置与外部系统(防火墙,VPN)以及内部基础结构(存储系统,本地系统)关联的所有凭据,以及存储在Passwordstate中的任何其他密码。

随着供应链攻击的迅速出现,Passwordstate遭到了破坏,这对依赖第三方软件供应商进行日常运营的公司构成了新的威胁。2020年12月,对SolarWinds Orion网络管理软件的恶意更新在多达18,000个客户的网络上安装了后门程序。

上周,软件审计初创公司Codecov通知客户,该公司发现其软件早在1月31日就已被后门感染,从而可以访问开发人员使用的各种内部软件帐户的身份验证令牌。直到4月1日事件才被发现。

被黑详情

ClickStudios公司最近通知其客户有关通过更新密码管理器PASSWORDSTATE导致供应链攻击的违规行为。

ClickStudios提到了2021年4月20日UTC与2021年4月22日UTC 00.30am之间的一次违规行为。该更新机制用于通过包含恶意dll文件“ moserware.secretsplitter.dll”的zip文件“ Passwordstate_upgrade.zip”删除恶意更新。该公司提到流氓dll的C&C使用的是CDN(内容交付网络),该CDN在2021年4月22日UTC终止。

CSIS安全小组的研究人员在调查过程中发现了一个恶意dll之一。我们将尝试共享发现的IoC,以便公司确定它们是否受到此攻击的影响。我们将此事件/恶意软件称为“ Moserpass ”。

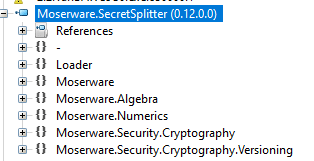

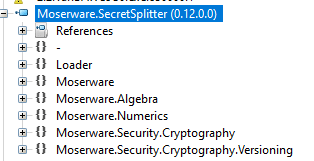

我们发现的恶意dll是名为“ Moserware.SecretSplitter.dll”的dll,该dll已注入/修改了恶意代码段。小代码“ Loader”已添加到原始dll:

恶意代码尝试联系以下URL:

https://passwordstate-18ed2.kxcdn.com/upgrade_service_upgrade.zip–

为了使用AES(高级加密标准)方法“ Container.Get()”来检索加密代码),使用密码f4f15dddc3ba10dd443493a2a8a526b0对其解密,然后将其传递给Loader Class()。解密后,代码将直接在内存中执行。

在撰写本文时,C&C已关闭,很遗憾,我们没有设法检索第二阶段的有效负载。

ClickStudios提到了全球29000多个享有声望的客户。我们认为这种攻击可能会影响大量这些客户。

根据ClickStudios的建议,如果您使用的是passwordstate,请重置所有存储的密码,尤其是VPN,防火墙,交换机,本地帐户或任何服务器密码等。

我们找到了两个不同的示例,但是我们希望具有不同C&C的更多变体,正在使用中。

IOCs

恶意DLL:

f23f9c2aaf94147b2c5d4b39b56514cd67102d3293bdef85101e2c05ee1c3bf9

Moserware.SecretSplitter.dll

User-Agent:

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.128 Safari/537.36

C&C:

https://passwordstate-18ed2.kxcdn.com/upgrade_service_upgrade.zip

实际上,完整的URL类似于:

https://passwordstate-18ed2.kxcdn.com/upgrade_service_upgrade.zip?id=132636829278221866,其中值“ 132636829278221866”是实际的UTC时间。这里的值等于:GMT:2021年4月23日,星期五,8:22:07 PM。

其他C&C:

passwordstate-18ed0.kxcdn.com

passwordstate-18ed1.kxcdn.com

passwordstate-18ed4.kxcdn.com

passwordstate-18ed5.kxcdn.com

passwordstate-8665.kxcdn.com