目录导航

Pray.com数据泄露摘要

| 公司 | Pray公司 |

| 总部 | 美国加利福尼亚 |

| 行业 | Android,iOS和web app;媒体订阅服务 |

| 数据大小(以G为单位) | 262G |

| 怀疑有编号 的文件 | 119万 |

| 泄露人数 | 100-1000万 |

| 日期范围/时间轴 | 2016年至今 |

| 地理范围 | 全世界 |

| 公开的数据类型 | 照片,电话联系人,捐赠清单 |

| 潜在影响 | 网络钓鱼,诈骗,身份盗用 |

| 资料储存格式 | Amazon S3存储桶;Cloudfront CDN |

VpnMentor的研究人员称,Pray.com的安全性差,可能使近1000万用户遭受诈骗和网络钓鱼攻击。

泄露了那些数据

- 名字

- 电话号码

- 电子邮件地址

- 家庭和公司地址

- 有时,更多详细信息,例如公司,家庭关系等。

Pray(祈祷)公司简介

Pray.com是由四位创始人于2016年推出的基督教信仰应用程序。

Pray.com目前位于加利福尼亚的圣莫尼卡,可在iOS和Android上使用。它声称是“每日祈祷和圣经音频内容的第一大应用程序”,并且“受到超过100万基督徒的信任”。

Pray.com数据泄露详情

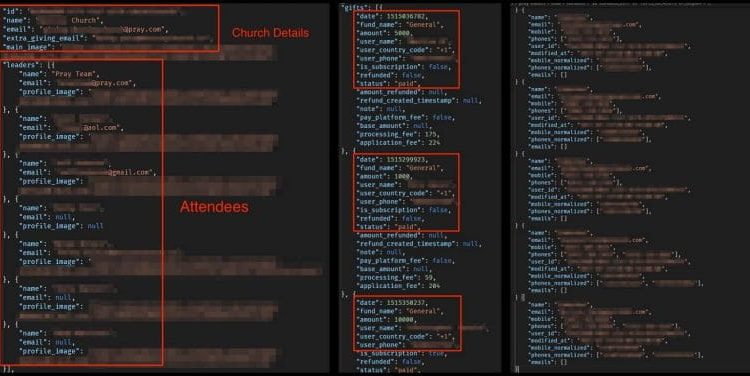

由Noam Rotem和Ran Locar领导的VpnMentor研究团队发现了属于应用程序Pray.com的四个配置错误的Amazon Web Service (AWS)S3存储桶,这些存储桶一直在泄漏该公司的数据,可追溯到2016年。

Pray.com是最受欢迎的基督教信仰应用程序之一,在Play商店中的下载量超过一百万。

研究人员声称,总部位于圣莫尼卡的公司配置错误的云基础设施导致大约1000万人的个人数据暴露。据报道,该应用程序的开发人员没有适当地保护从该应用程序收集的大量数据储备。

“ Pray.com似乎忽略了在其CloudFront帐户上安装适当的安全措施。结果,无论它们的安全设置如何,都可以通过CDN间接查看和访问S3存储桶上的任何文件,”研究人员在官方博客中写道。

大约180万个文件存储在配置错误的存储桶中,其中大部分包含公司内容,包括圣经音频和每日祈祷指导。

但是,大约有80,000个文件包含个人数据,例如应用程序用户的个人头像,家庭住址,电话号码,信徒的电子邮件地址,教会的CSV文件以及通过Pray.com向教会捐款的人的PIL。

最高的安全风险是由应用程序上的功能引起的,该功能在获得邀请其朋友加入的权限后上载了用户的整个电话簿。电话簿包含数百个联系人的电话号码,电子邮件,家庭和公司地址以及其他个人身份信息。许多文件还包含用户的私人帐户登录详细信息。

VpnMentor研究人员指出,受到泄漏影响的一些用户具有“ .mil”和“ .gov”电子邮件地址。这些人将更有可能遭受网络钓鱼,帐户劫持和身份欺诈攻击。

Pray.com还完全暴露了该应用程序用户上传的照片。这些最有可能是Pray.com的私人社区社交网络的个人资料照片和化身-该应用程序的功能。

一些照片属于未成年人,最有可能未经父母的许可上传。通过泄露的些照片,Pray.com使其很容易受到家庭的强烈反对。

该应用程序未在其Cloudfront CDN上实施可靠的安全措施,这使开发人员可以在全球AWS托管的代理服务器上缓存内容,而不是从该应用程序的服务器加载文件。

由于CDN可以访问暴露的80,000个文件,因此任何黑客都可以轻易地获取数百万个人的私有数据。具有讽刺意味的是,他们中大多数人没有使用Pray.com。

vpnMentor于10月多次通知Pray.com,并收到该公司首席执行官史蒂夫·盖特纳(Steve Gatena)的一句话回应:“退订”。vpnMentor首次尝试与公司联系五周后,已从存储桶中删除了暴露的文件。但是,AWS S3存储桶仍然处于暴露状态。

数据泄露对Pray.com的潜在影响

考虑到这种数据泄露的严重性及其对用户的影响,Pray.com也使自己在许多方面都容易受到攻击。

罚款和法律诉讼

Pray.com总部位于加利福尼亚州,许多用户来自同一州,Pray.com受《加利福尼亚州消费者隐私法》管辖。

因此,需要采取认真的措施来减轻此数据泄露的影响,并确保不会对任何用户造成伤害。还需要保证已部署了更强大的安全协议,以减少将来发生任何数据泄漏的风险。

如果在以上任何一个方面出问题,Pray.com可能会因此受到法律诉讼,审计和罚款。

上传到Pray.com的S3存储桶的许多联系人都是欧盟国家的居民。这使得Pray.com也对GDPR承担责任,GDPR可能会采取与上述措施类似的行动。

宣传不善和业务流失

有很多可以避免这种数据泄露的因素:

- 泄露了数百万个人的数据,其中大部分是在没有任何人知道的情况下由Pray.com收集和存储的。

- 未成年人照片的泄露,在线威胁到他们。

- 美国军事和政府人员数据的暴露情况。

- 在Pray.com的商业模式中暴露出许多负面的,不透明的特征。

该应用程序已经在所有平台上屡屡遭到负面评论,许多人称其为不道德的商业行为和糟糕的客户支持。

此类数据泄露可能会进一步损害其声誉,使人们对它的信任度降低,并质疑公司的真正动机,并最终在可预见的未来损害Pray.com的收入。

有大量真正免费的廉价基督教信仰应用可供信徒选择。

专家的建议

如果Pray.com采取了一些基本的安全措施来保护其数据,则可以轻松避免泄露其客户的数据。这些措施包括但不限于:

- 保护其服务器。

- 实施适当的访问规则。

- 确保对Internet开放的所有系统都需要身份验证。

- 不收集比所需更多的数据,也不保留不需要的数据(按需索取)。

任何公司,无论规模大小,都可以参考以上相同的方法.

保护开放的S3存储桶

请务必注意,开放的,可公开查看的S3存储桶不是AWS的缺陷。它们通常是存储桶所有者错误的结果。Amazon向AWS用户提供了详细说明,以帮助他们保护S3存储桶并保持其私密性。

对于Pray.com,解决此错误的最快方法是:

- 将存储桶设为私有并添加身份验证协议。

- 遵循AWS访问和身份验证最佳实践。

- 为他们的S3存储桶添加更多保护,以进一步限制谁可以从那个入口点访问它。

即使您在S3存储桶上设置了单独的权限,也请确保在与其他服务集成时未采取任何替代措施。例如,允许CDN没有类似的安全性就地访问–或任何其他可能绕过S3存储桶安全性的操作。

数据泄露影响

通过不保护用户数据,同时还积极收集其朋友和家人的数据,Pray.com使数以百万计的人面临各种危险。

对应用程序用户和公众的影响不容小觑。

①非法网络钓鱼活动

网络罪犯可以使用对Pray.com用户的PII数据的访问来进行高效的网络钓鱼活动,以向作为该应用程序出现的Pray.com用户发送欺诈性电子邮件。

此外,由Pray.com处理的捐赠清单很长,可以使网络犯罪分子深入了解应用程序用户的财务状况,并有机会与出现在应用程序中的用户联系,查询先前的捐赠。

这样一来,他们就可以成功诱骗10,000名用户提供其他敏感数据(例如信用卡详细信息),或者单击将恶意软件(如恶意软件)嵌入其设备的链接。

像这样的成功袭击对受害人的个人和财务状况的影响可能是毁灭性的。

在对Pray.com从用户设备上载的联系人进行调查的过程中,我们还发现了许多“ .gov”和“ .mil”电子邮件域。这表明Pray.com未经其批准就收集了美国政府和军事人员的PII数据。

如果网络犯罪分子获得了与这些联系人的联系,则他们可能会主动针对暴露的个人。

网络犯罪分子将政府和军事人员视为高价值目标。例如,通过将一封成功的网络钓鱼电子邮件发送给一名将军,您就可以访问并感染整个军事网络。

②财务诈骗和身份盗用

通过将Pray.com暴露的PII与通过成功的网络钓鱼活动提取的任何其他信息结合起来,网络罪犯可以采取无数形式,欺诈或网络盗窃。

有了足够的数据,他们甚至可以窃取一个人的全部身份,直到被害者发现自己的生命被毁的时候为时已晚才被发现。

③帐户接管

看来,许多Pray.com用户已在其电话簿中存储了私人帐户的登录凭据。一旦Pray.com将这些内容上传到其存储桶中,它们就会无意间暴露给公众。

如果犯罪黑客发现了该存储桶,则他们可以使用登录名入侵其他网站上人们的私人帐户,并将其接管。

这样做将为欺诈和犯罪活动提供更多可能性,而这些可能性和可能性将无法追溯到Pray.com。