目录导航

Microsoft 已发布紧急带外安全更新,以解决一个关键的零日漏洞(称为“PrintNightmare”),该漏洞影响 Windows Print Spooler 服务,并允许远程威胁参与者运行任意代码并接管易受攻击的系统。

此漏洞被跟踪为CVE-2021-34527(CVSS 评分:8.8),远程代码执行缺陷影响所有受支持的 Windows 版本。上周,该公司警告称已检测到针对该漏洞的主动利用企图。

“Microsoft Windows Print Spooler 服务未能限制对允许用户添加打印机和相关驱动程序的功能的访问,这可能允许远程身份验证的攻击者以系统权限在易受攻击的系统上执行任意代码,”–CERT 协调中心说

值得注意的是,PrintNightmare 包括远程代码执行和本地权限提升向量,可在攻击中被滥用以在目标 Windows 机器上运行具有系统权限的命令。

“微软针对 CVE-2021-34527 的更新似乎只解决了 PrintNightmare 的远程代码执行(通过 SMB 和 RPC 的 RCE)变体,而不是本地权限提升(LPE)变体,”CERT/CC 漏洞分析师 Will Dormann说.

这实际上意味着本地攻击者仍然可以使用不完整的修复来获得 SYSTEM 权限。作为变通方法,Microsoft 建议停止和禁用 Print Spooler 服务或通过组策略关闭入站远程打印以阻止远程攻击。

鉴于该漏洞的严重性,Windows 制造商已针对以下方面发布了补丁:

- windows服务器 2019

- windows服务器 2012 R2

- windows服务器 2008

- windows 8.1

- Windows RT 8.1,和

- Windows 10(版本 21H1、20H2、2004、1909、1809、1803 和 1507)

微软甚至采取了不寻常的步骤,为 Windows 7 发布了修复程序,该修复程序于 2020 年 1 月正式终止支持。

但是,该更新不包括 Windows 10 版本 1607、Windows Server 2012 或 Windows Server 2016,这家总部位于雷德蒙德的公司表示将在未来几天发布补丁。

微软官网公告:

采取措施:带外更新以解决 Windows Print Spooler 服务中的远程代码执行漏洞

Microsoft 发现了一个影响所有 Windows 版本的安全问题,并已加快解决受支持版本的 Windows,该问题将自动应用于大多数设备。有关安全问题的更多信息,请参阅CVE-2021-34527。

我们建议您尽快更新您的设备。该更新可在所有发布渠道上获得,包括 Windows 更新、Microsoft 更新目录和 Windows 服务器更新服务 (WSUS)。有关如何 在消费者设备和非托管企业设备上检查更新的说明,请参阅 更新 Windows 10。

有关如何为您的操作系统安装此更新的说明,请参阅下面列出的适用于您的操作系统的知识库:

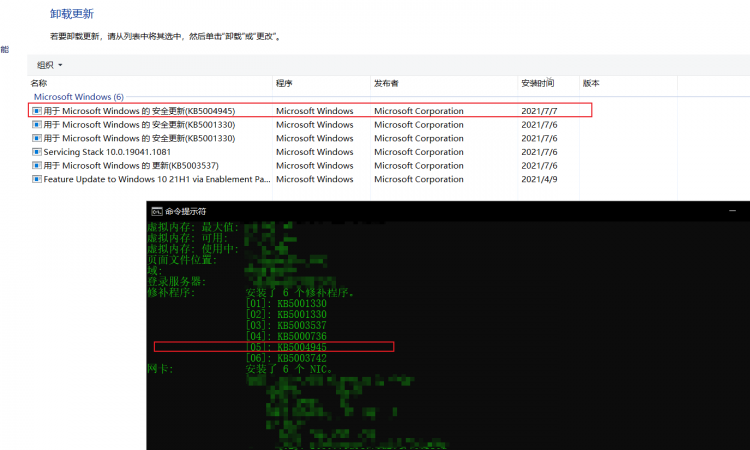

- Windows 10,版本 21H1 ( KB5004945 )

- Windows 10,版本 20H1 ( KB5004945 )

- Windows 10,版本 2004 ( KB5004945 )

- Windows 10,版本 1909 ( KB5004946 )

- Windows 10 版本 1809 和 Windows Server 2019 ( KB5004947 )

- Windows 10 版本 1803 ( KB5004949 )

- Windows 10 版本 1507 ( KB5004950 )

- Windows 8.1 和 Windows Server 2012(每月汇总KB5004954 / 仅安全KB5004958)

- Windows 7 SP1 和 Windows Server 2008 R2 SP1(每月汇总KB5004953 / 仅安全KB5004951)

- Windows Server 2008 SP2(每月汇总KB5004955 / 仅安全KB5004959)

注意与这些更新相关的发行说明可能会在更新可供下载后最多延迟一小时发布。

其余受影响的受支持 Windows 版本的重要更新将在未来几天内发布。

CVE-2021-1675提权脚本

CVE-2021-1675是一个名为“PrintNightmare”的严重远程代码执行和本地提权漏洞。

已发布用于远程代码执行功能的概念验证漏洞(Python、C++)和用于本地权限提升的C# 版本。我们还没有看到纯 PowerShell 中的本机实现,我们想尝试改进和重构漏洞利用。

此 PowerShell 脚本使用 PrintNightmare 攻击技术执行本地权限提升 (LPE)。

这已经在 Windows Server 2016 和 Windows Server 2019 上进行了测试。

CVE-2021-1675.ps1下载地址

①GitHub:

https://github.com/calebstewart/CVE-2021-1675/.zip

②云中转:

yunzhongzhuan.com/#sharefile=E3TTMF6H_18

解压密码: www.ddosi.org

用法

默认添加一个新用户到本地管理员组:

Import-Module .\cve-2021-1675.ps1 Invoke-Nightmare # 默认添加用户到管理员组 `adm1n`/`P@ssw0rd` Invoke-Nightmare -DriverName "Xerox" -NewUser "john" -NewPassword "SuperSecure"

提供自定义 DLL payload,以执行您可能喜欢的任何其他操作。

Import-Module .\cve-2021-1675.ps1 Invoke-Nightmare -DLL "C:\absolute\path\to\your\bindshell.dll"

细节

- LPE 技术不需要与远程 RPC 或 SMB 一起使用,因为它只与 Print Spooler 的功能一起使用。

- 此脚本为自定义 DLL 嵌入 Base64 编码的 GZIP 有效负载,根据您的参数修补,以轻松地将新用户添加到本地管理员组。

- 此脚本嵌入来自 PowerSploit/ PowerUp 的方法以反射访问 Win32 API。

- 此方法不会遍历所有打印机驱动程序以找到适当的 DLL 路径——它只是获取第一个驱动程序并确定适当的路径。