目录导航

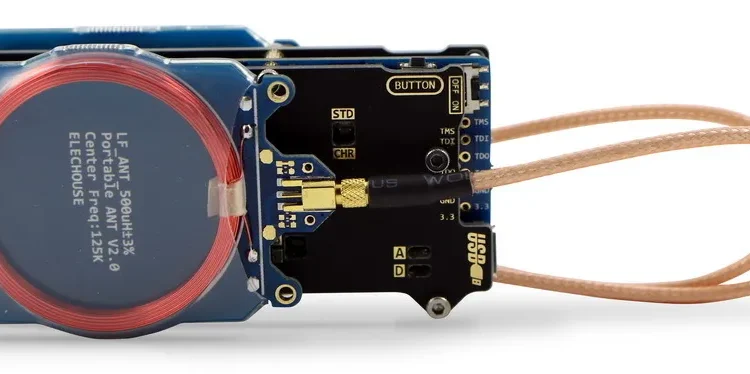

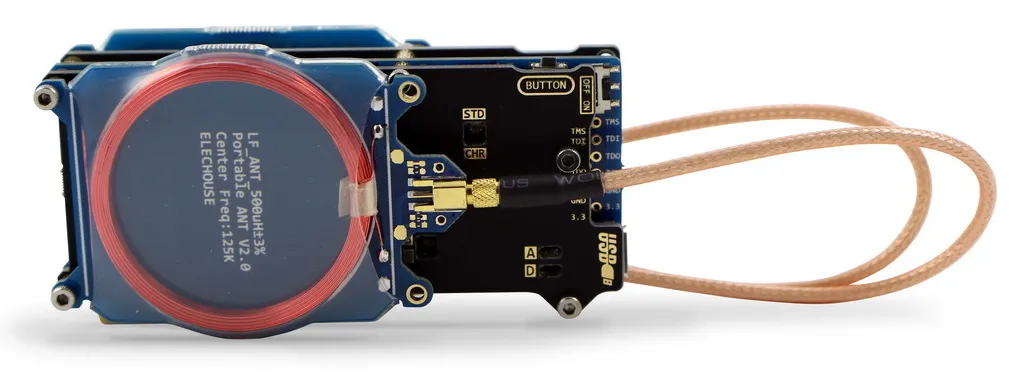

Proxmark3介绍

Proxmark 是一种 RFID 瑞士军刀工具,允许与全球绝大多数 RFID 标签和系统进行高级和低级交互。

该设备最初由 Jonathan Westhues 于 10 多年前制造,现已逐渐发展成为 RFID 分析的行业标准工具。

它的多功能性使其适用于许多行业和用途:RFID 爱好者、学术研究、产品开发、执法和渗透测试。

在过去的几年里,硬件和软件的发展迅速,导致了硬件的成熟和小型化版本。有针对现场使用进行了优化的修订版,例如红队或渗透测试,以及针对办公室或实验室的研究用途进行了调整的桌面版本。

proxmark3 是一款功能强大的通用 RFID 工具,一副卡片大小,旨在监听、监听和模拟从低频 (125kHz) 到高频 (13.56MHz) 标签的所有内容。

该设备几乎可以做任何涉及几乎任何类型的低(125 kHz)或高(13.56 MHz)频率 RFID 标签的事情。它可以充当读者。它可以窃听另一个阅读器和标签之间的交易。它可以更仔细地分析通过空中接收到的信号,例如执行攻击,我们从标签的瞬时功耗中获取信息。它可以假装自己是一个标签。它还能够执行一些不太明显有用的操作,这些操作可能对开发工作有用。

Proxmark3能干啥

Proxmark3 是一款国外安全团队研发的开原设备,可以破解IC卡、ID卡等等,如门禁卡、学生卡、饭卡、公交卡、地铁卡等等。

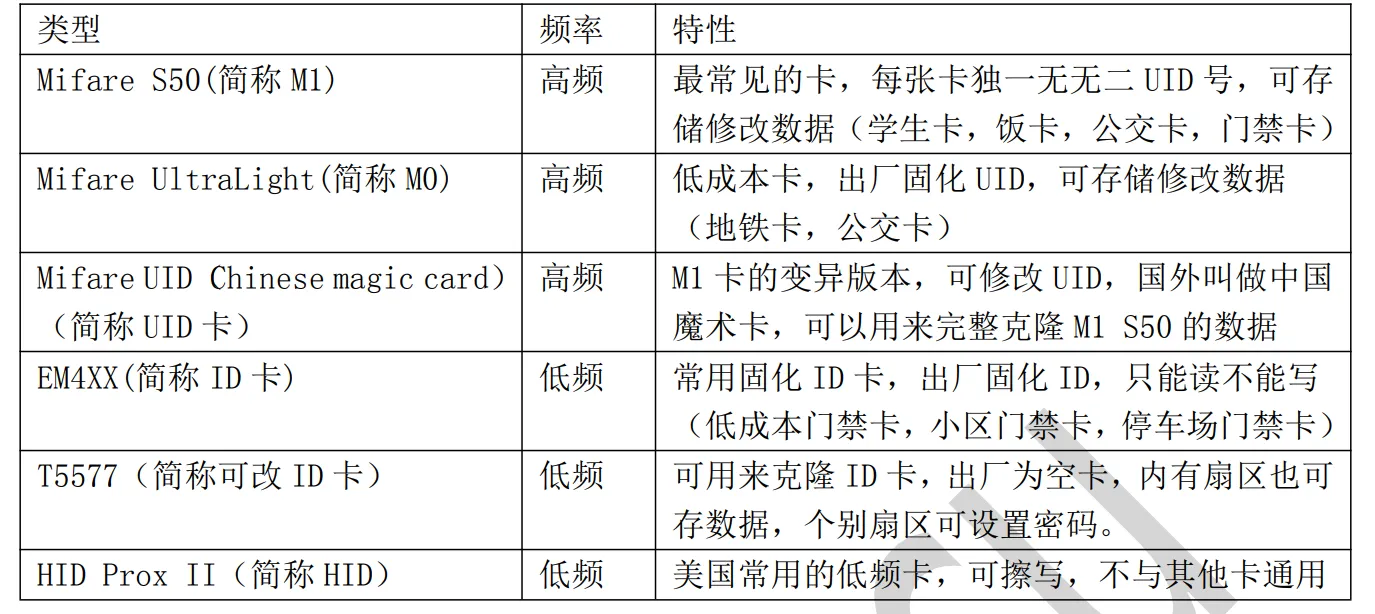

卡片知识

环境要求

①win10/win7

②需要复制的门禁卡

③T5577空白卡一张

④PM3驱动

⑤Proxmark Tool

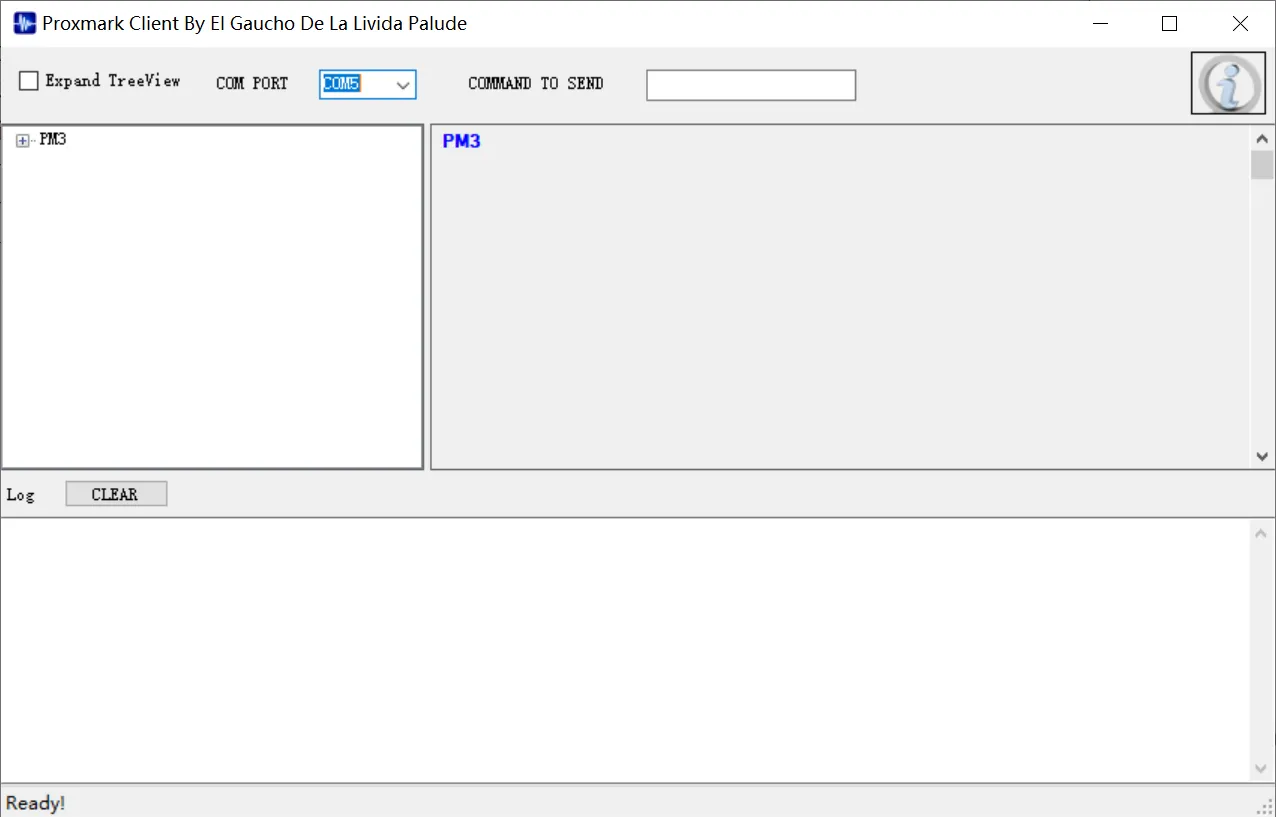

读卡

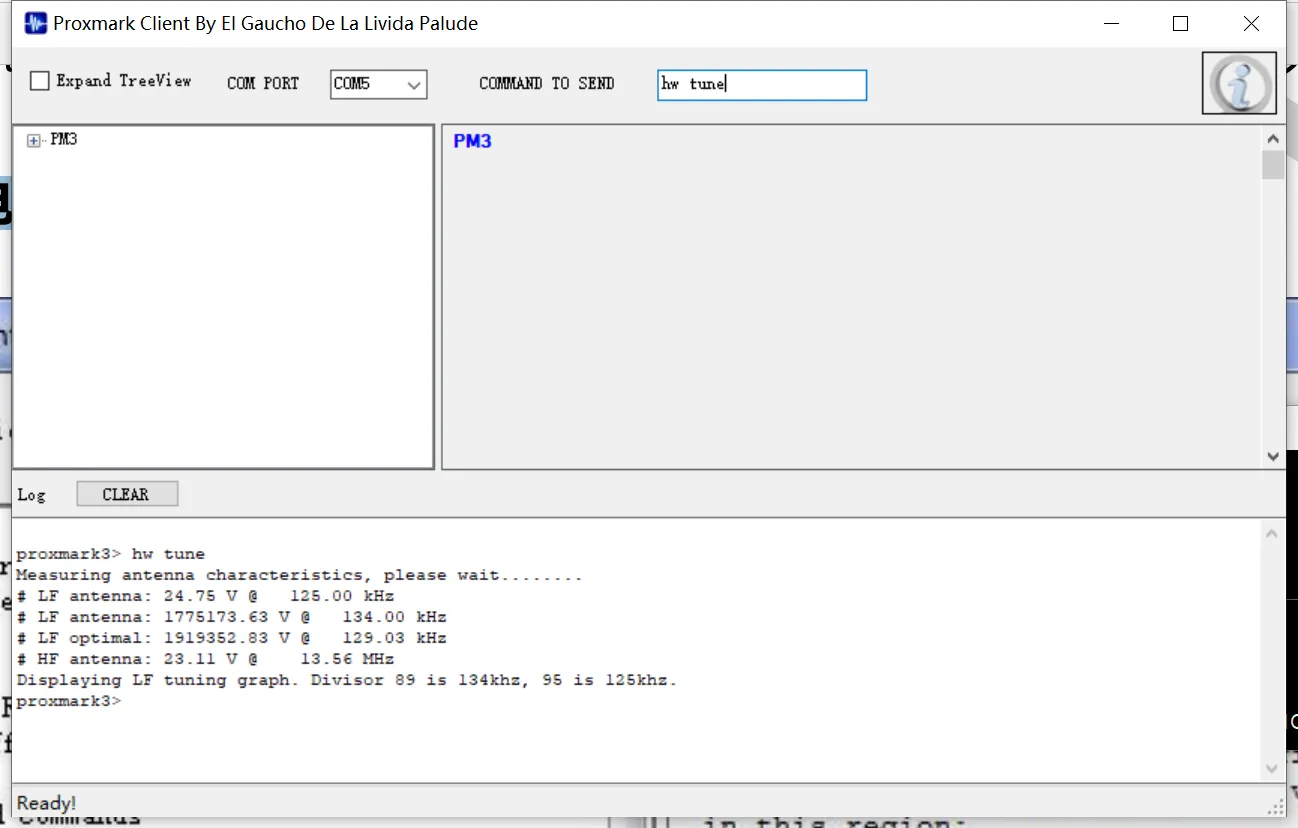

打开 Proxmark Tool.exe > 选择com口 ,我这里是5口,所以我选择COM5。

端口选择正确不会有提示信息,如下图。

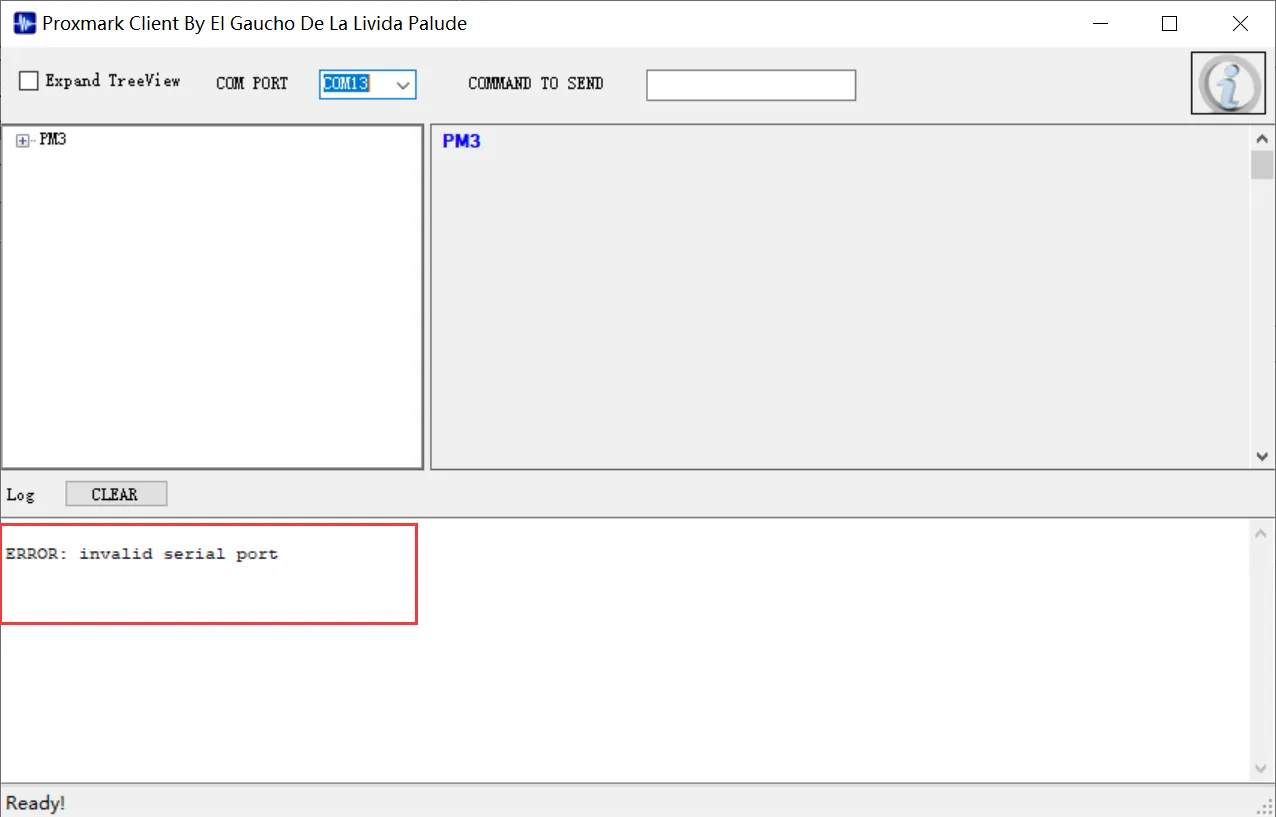

端口选择错误,会出现如图报错信息。

输入命令,查看设备天线电压,以测试设备是否正确连接。(有时候输入命令可能需要多等几秒钟才会输出结果。)

hw tune

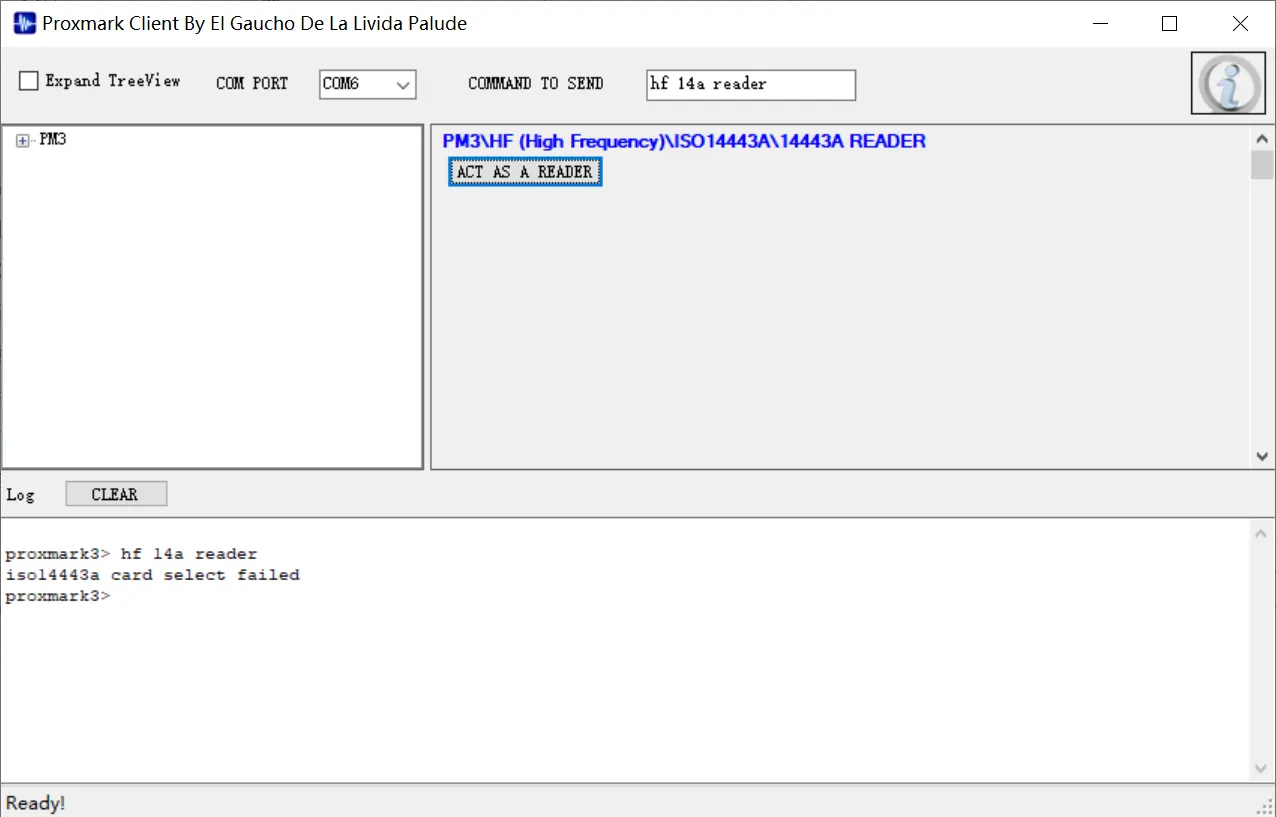

使用高频卡命令,检测卡片类型,发现报错,排除高频卡

hf 14a reader

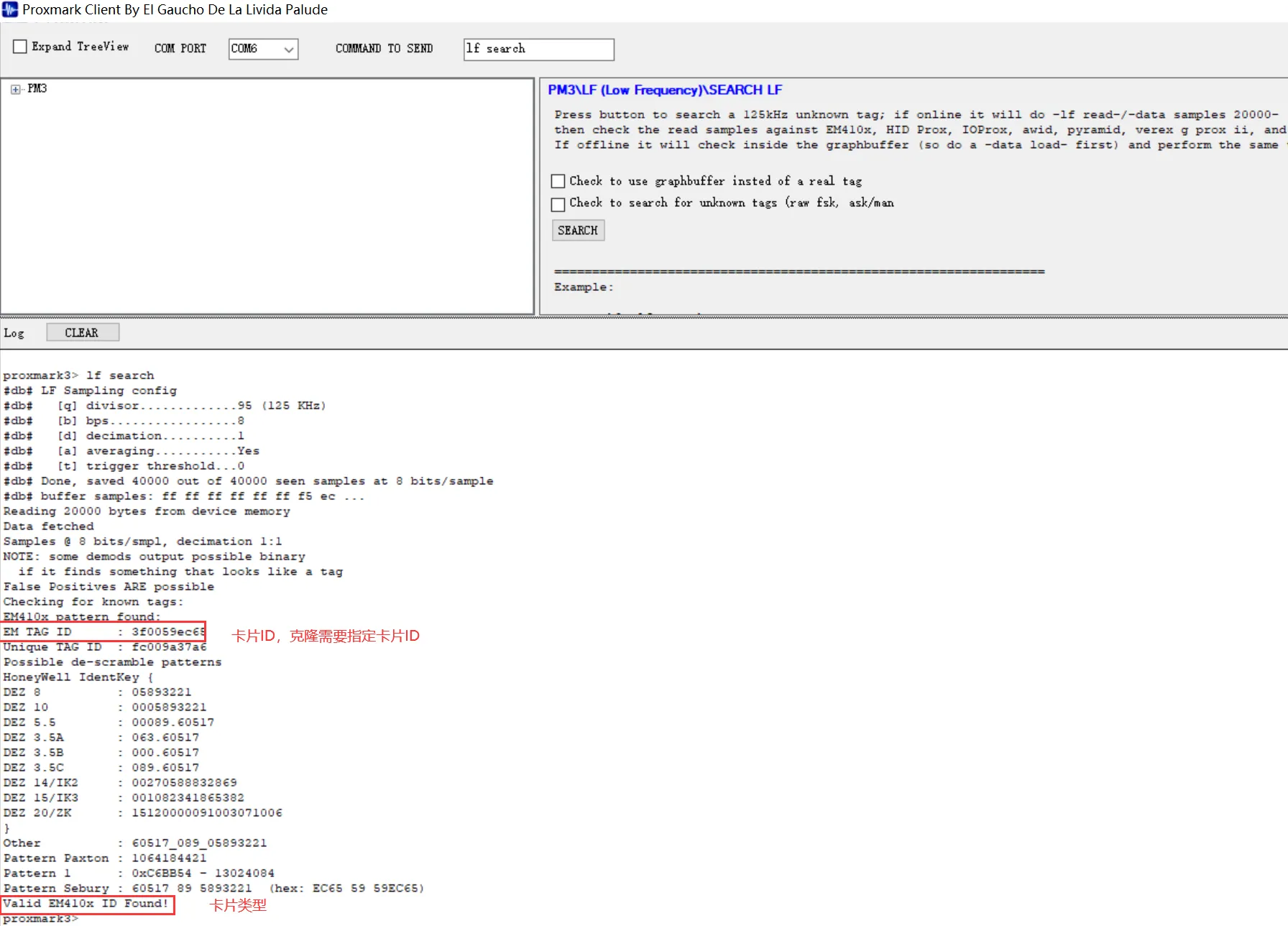

使用低频卡命令查看,显示卡片类型为EM410x,并成功读出数据

lf search

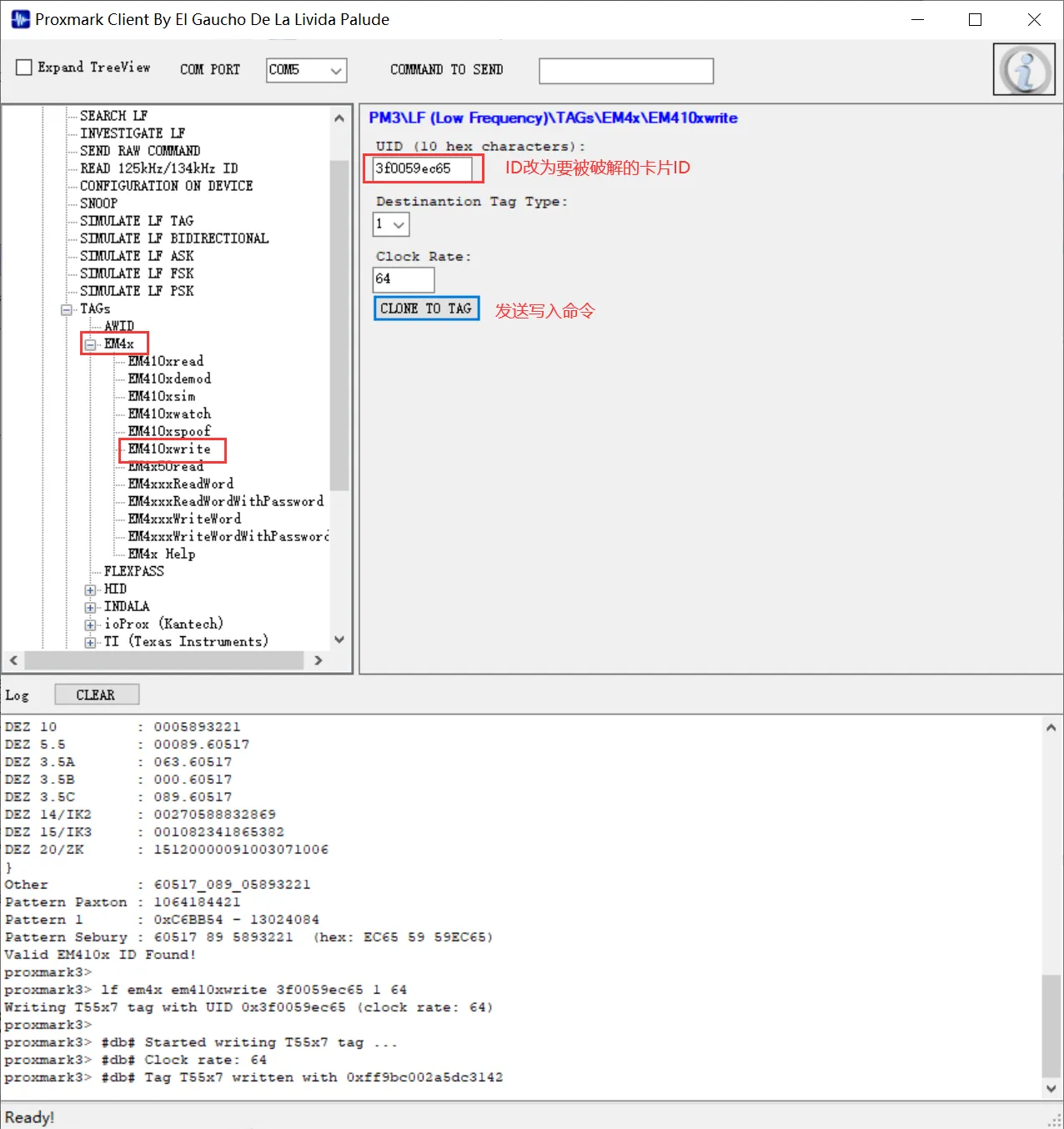

复制卡

EM4XX卡片也叫ID卡,可以用T5577卡片来进行克隆。

取下圆形天线区的EM410X卡片,把T5577空白卡片放入方形天线区,进行克隆

确认卡片是否克隆成功

把克隆好的卡片放入圆形天线区,并进行数据读取,发现卡片类型变成Em410x,并且卡片ID和被破解的ID一样则表示卡片克隆成功

使用手册及驱动下载地址

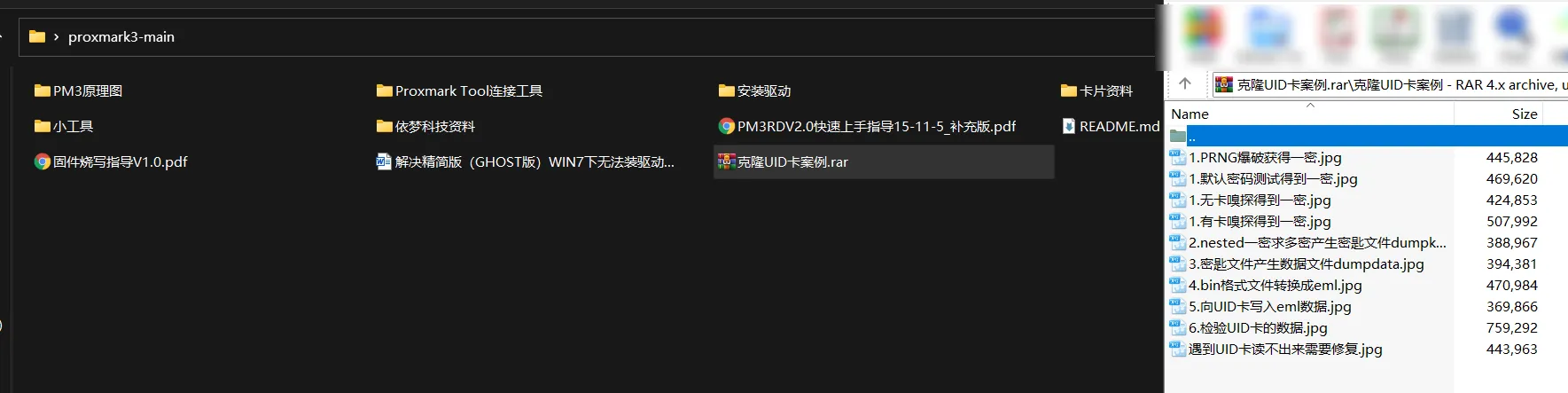

文件目录列表

│ PM3RDV2.0快速上手指导15-11-5_补充版.pdf

│ README.md

│ 克隆UID卡案例.rar

│ 固件烧写指导V1.0.pdf

│ 解决精简版(GHOST版)WIN7下无法装驱动的问题.doc

│

├─PM3原理图

│ Compiling Proxmark source and firmware upgrading v1.pdf

│ Proxmark III - Ubuntu GSG v1.pdf

│ Proxmark III - Windows 7 GSG v1.pdf

│ Proxmark III - Windows XP SP3 GSG v1.pdf

│ proxmark3.brd

│ proxmark3.pdf

│ proxmark3.sch

│ proxmark3.xls

│ proxmark3_schema.pdf

│ system.txt

│

├─Proxmark Tool连接工具

│ │ bin2text.py

│ │ default_keys.dic

│ │ Dump available client commands to h.txt and m.txt.bat

│ │ dump to EML.bat

│ │ FLASH - Bootrom.bat

│ │ FLASH - fullimage.bat

│ │ FLASH - NEW Bootrom (uses old flasher exe with -b option).bat

│ │ FLASH - OS.bat

│ │ flasher-OLD.exe

│ │ flasher.exe

│ │ Go.bat

│ │ iclass_dump.bin

│ │ libgcc_s_dw2-1.dll

│ │ libstdc++-6.dll

│ │ pm3_eml2mfd.py

│ │ pm3_eml_mfd_test.py

│ │ pm3_mfd2eml.py

│ │ PM3指令台.bat

│ │ Proxmark Tool.exe

│ │ Proxmark Tool.xml

│ │ proxmark3.exe

│ │ proxmark3.log

│ │ pthreadGC2.dll

│ │ QtCore4.dll

│ │ QtGui4.dll

│ │ readline5.dll

│ │ settings.xml

│ │ text2bin.py

│ │

│ ├─lualibs

│ │ commands.lua

│ │ default_toys.lua

│ │ getopt.lua

│ │ hf_reader.lua

│ │ htmlskel.lua

│ │ html_dumplib.lua

│ │ mf_default_keys.lua

│ │ read14a.lua

│ │ taglib.lua

│ │ utils.lua

│ │

│ ├─mfkey

│ │ example_trace.txt

│ │ mfkey32.exe

│ │ mfkey64.exe

│ │ 无卡侦测解密mfkey32.bat

│ │

│ └─scripts

│ 14araw.lua

│ cmdline.lua

│ dumptoemul.lua

│ emul2dump.lua

│ emul2html.lua

│ formatMifare.lua

│ hf_read.lua

│ htmldump.lua

│ mfkeys.lua

│ mifare_autopwn.lua

│ ndef_dump.lua

│ parameters.lua

│ remagic.lua

│ test.lua

│ test_t55x7_ask.lua

│ test_t55x7_bi.lua

│ test_t55x7_fsk.lua

│ test_t55x7_psk.lua

│ tnp3dump.lua

│ tnp3sim.lua

│ tracetest.lua

│ writeraw.lua

│

├─依梦科技资料

│ board test guide.pdf

│ code compile guide.pdf

│ firmware refresh and recovery guide.pdf

│

├─卡片资料

│ Dismantling-MIFARE-Classic.pdf

│ Mifare1技术说明.pdf

│ Mifare_ultralight_IC卡说明.pdf

│ T5557.pdf

│ T5557卡技术文档.pdf

│ The-MIFARE-Hack-1.pdf

│

├─安装驱动

│ │ proxmark3.inf

│ │ 【W7_64下载地址】如果各种方式驱动安装失败,只能重装系统了.txt

│ │

│ ├─A.Windows XP Windows 7安装驱动

│ │ │ 0.我的电脑右键点管理.jpg

│ │ │ 1.设备管理器找到未知设备右键更新驱动.jpg

│ │ │ 2.注意选择下面的选项.jpg

│ │ │ 3.注意选择下面的选项(1).jpg

│ │ │ 3.注意选择下面的选项.jpg

│ │ │ 4.下一步.jpg

│ │ │ 5.从磁盘安装,浏览.jpg

│ │ │ 5.从磁盘安装,浏览,选择proxmark3.inf.jpg

│ │ │ 6.始终安装.jpg

│ │ │ 7.安装成功.jpg

│ │ │ 8.安装成功显示串口号.jpg

│ │ │ 【最后尝试】驱动安装失败专属工具.rar

│ │ │ 先读我.txt

│ │ │

│ │ ├─W7驱动安装完成出现感叹号解决办法

│ │ │ 64Signer-V1.2【驱动签名欺骗】.rar

│ │ │ 步骤.txt

│ │ │

│ │ ├─Windows7 64驱动补丁2

│ │ │ │ 1.修改文件夹属性step-A.jpg

│ │ │ │ 1.修改文件夹属性step-B.jpg

│ │ │ │ 1.修改文件夹属性step-C.jpg

│ │ │ │ 2.复制补丁到此目录.jpg

│ │ │ │

│ │ │ ├─mdmcpq.inf_amd64_neutral_fbc4a14a6a13d0c8

│ │ │ │ mdmcpq.inf

│ │ │ │ mdmcpq.PNF

│ │ │ │ usbser.sys

│ │ │ │

│ │ │ └─proxmark3.inf_amd64_neutral_980102c8a4b240a4

│ │ │ proxmark3.inf

│ │ │ proxmark3.PNF

│ │ │

│ │ ├─Windows7_cdc驱动补丁1

│ │ │ ├─Windows7_x64

│ │ │ │ mdmcpq.inf

│ │ │ │ usbser.sys

│ │ │ │ 释放路径.txt

│ │ │ │

│ │ │ └─Windows7_x86

│ │ │ mdmcpq.inf

│ │ │ usbser.sys

│ │ │ 释放路径.txt

│ │ │

│ │ └─WindowsXP【安装失败拷贝补丁】

│ │ mdmcpq.inf

│ │ usbser.sys

│ │ 释放路径.txt

│ │

│ └─B.Windows 8 Windows 10安装驱动

│ │ 0.我的电脑右键点管理.jpg

│ │ 00.开始前先禁用驱动签名认证.txt

│ │ 1.设备管理器找到USB串行设备右键更新驱动.jpg

│ │ 1.设备管理器找到未知设备右键更新驱动.jpg

│ │ 2.注意选择下面的选项.jpg

│ │ 3.注意选择下面的选项.jpg

│ │ 5.从磁盘安装,浏览,选择proxmark3.inf.jpg

│ │ 6.始终安装.jpg

│ │ 7.安装成功.jpg

│ │ 8.安装成功显示串口号.jpg

│ │ 8.安装成功显示串口号和设备名称.jpg

│ │

│ └─W8驱动补丁

│ ├─W8_x64

│ │ mdmcpq.inf

│ │ usbser.sys

│ │ 释放路径.txt

│ │

│ └─W8_x86

│ mdmcpq.inf

│ usbser.sys

│ 释放路径.txt

│

└─小工具

│ crapto1gui【嗅探卡片和读卡机解密】.exe

│ python-2.7.9.amd64.msi

│

└─mfkey【模拟卡嗅探解密】

example_trace.txt

mfkey32.exe

mfkey64.exe

无卡侦测解密mfkey32.bat

①GitHub:

github.com/XMTongXie/proxmark3.zip

②云中转网盘:

https://yzzpan.com/#sharefile=2h9cgiCr_18059

解压密码: www.ddosi.org

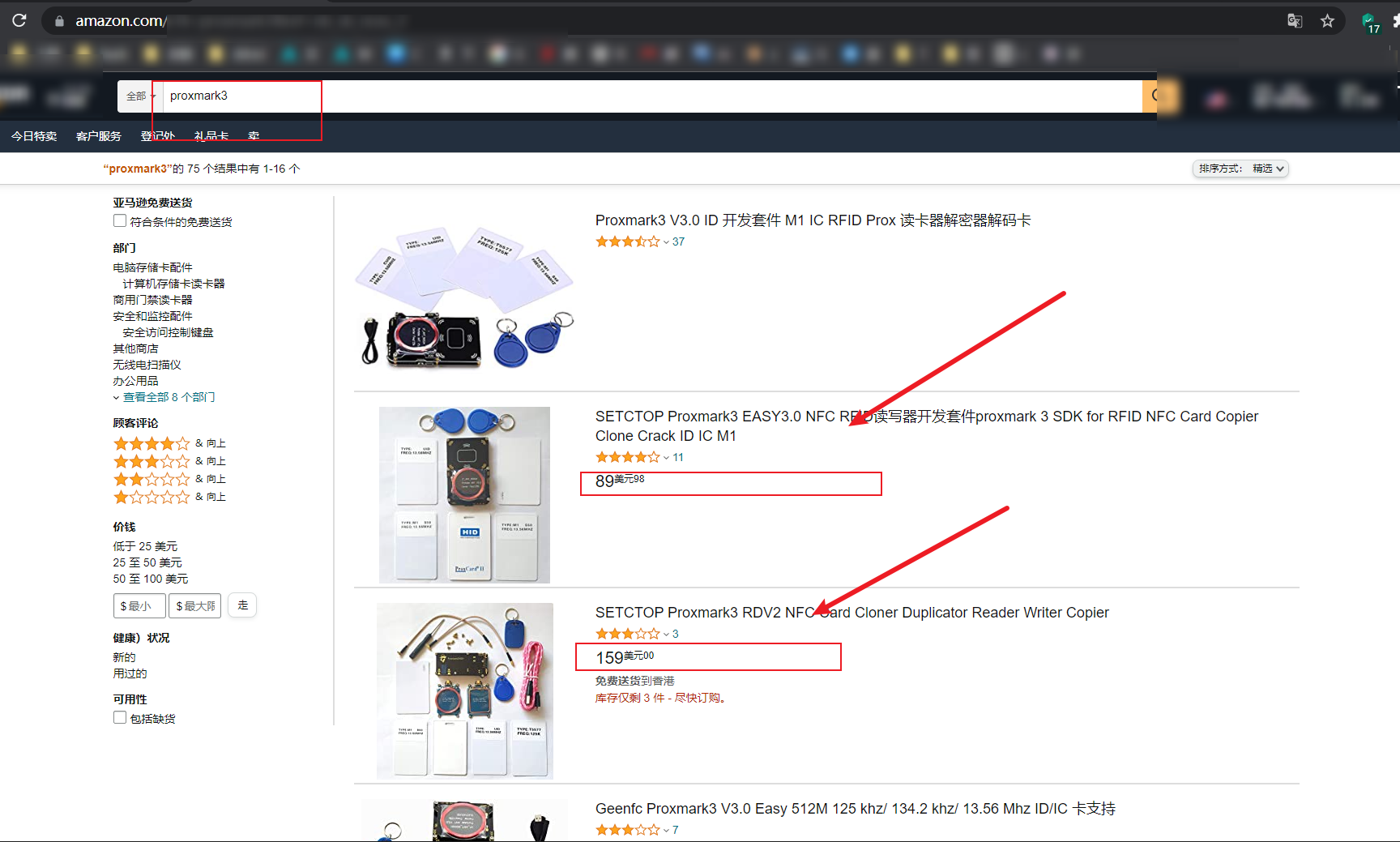

proxmark3价格

亚马逊上价格为100美元左右.

淘宝价格大概在500~600元左右.

可能一些论坛上还有更便宜的,此处仅作为参考,并非打广告.

注意事项:

Proxmark 3 是一个过时的设备,它已被 Proxmark 3 RDV 4 和 Proxmark EVO 取代,

目前还有比他更好的工具iCopy-X

iCopy-X介绍

设备背景

ICopy-X 是一款功能强大的便携式 RFID 克隆设备,构建在 Proxmark 3 RDV 4.01 之上。它是一款完全独立的设备,带有集成屏幕和按钮 – 无需外部计算机即可解锁 Proxmark 的功能。

它支持 Proxmark 3 支持的全系列标准高频 (13.56MHz) 和低频 (125KHz) 卡,以及其他几种以前不可能的标签类型。

iCopy-X 共有三种类型。

- iCopy-X:基本

- iCopy-XR:中级

- iCopy-XS:高级/完整

iCopy-XS 是“解锁”或“完整”设备。它没有任何限制 – 因此可以复制所有标签类型,并且与 iCLASS SE/SEOS 解码器附件兼容。“基本”和“中级”型号不支持配件,并且限制了他们可以复制的徽章类型。

高级用户可以将 iCopy-X 连接到计算机并使用标准 Proxmark 控制台执行高级操作。

iCopy-X 基于经过验证的技术,为安全研究人员、锁具专业人士、业余爱好者和 LEA 提供易于使用的 RFID 工具。

- 便携式:袖珍型,可充电 – 无需外接电脑。

- 强大:基于升级的 Proxmark 3 RDV4.01

- 直观:通过全彩屏幕和导航按钮轻松控制

- 可扩展:支持官方模块/附件,包括 iCLASS SE/SEOS 解码器

- 支持高级用户:高级用户可以通过 Proxmark CLI 工具直接访问 Proxmark 设备

支持的徽章

高频:

MIFARE

- MIFARE 1K / 4K(4 和 7 字节 UID)

- MIFARE 超轻

- MIFARE 超轻 C

- MIFARE 超轻 EV1

- NTAG

ISO14443B

- ICLASS 遗产

- ICLASS精英

- ICLASS SE(使用 iCS 解码器工具)

- ICLASS SEOS(使用 iCS 解码器工具)

ISO 15693

- iCODE SLI(部分)

- iCODE SLIX(部分)

低频

- EM4XX

- T5577

- HID Prox

- Indala

- AWOD

- ioProx

- Viking

- FDX-B

- KERI

- VISA2000

- HITAG

- Motorola

- Paradox

- Presco

- GProx

- Securakey

- PAC

- Stanley

- NexWatch

- 还有很多

设备功能

- 自动克隆

- 扫描(基本信息)

- 读取 (LF + HF)

- 嗅探(MIFARE 密钥)

- 仿真(低频 + 高频)

- 专家/Proxmark 模式

- 导入/导出密钥

- 导入/导出转储

设备特性

- 屏幕:1.3 英寸 240×240 RGB LCD

- 触觉控制:箭头键、选择按钮

- RFID 系统:定制 Proxmark 3

- 连接方式:USB-C

- 尺寸:120 x 55 x 24mm

- 重量:113g

技术规格

- CPU Cortex-A7 @ 600MHz

- 存储256MB 内存,16GB 用户存储

- 电池:2000mAh锂离子电池

- 界面屏幕+箭头键,选择按钮