目录导航

pumpbin简介

现代网络安全团队分为进攻人员和网络安全研究人员,研究人员负责生产数字武器。这些团队通常会部署后漏洞利用工具,如 Cobalt Strike、BRC4 或类似工具。为了逃避安全软件,研究人员通常会编写 shellcode 加载器,包括逃避代码来创建最终的植入程序。这个过程通常遵循两种方法。

- 攻击人员将 shellcode 提供给研究人员,研究人员随后直接生成最终植入物。这种方法非常不灵活,因为攻击人员每次需要最终植入物时都必须联系研究人员。

- 研究人员创建二进制植入体模板,并提供最终的植入体生成程序,进攻人员利用该程序将shellcode注入二进制植入体模板,生成最终的植入体。

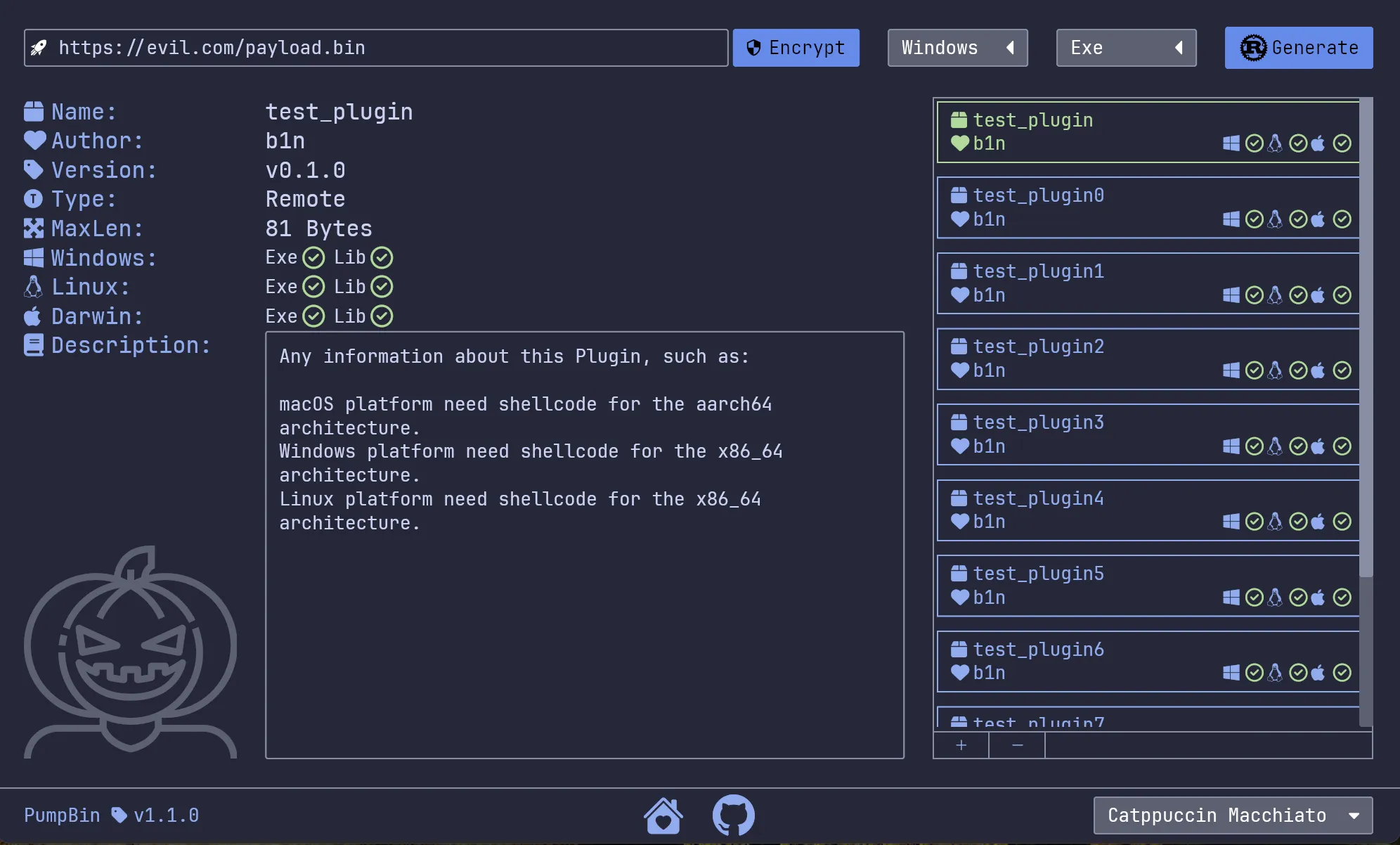

第二种方法是创建最终植入物生成程序 PumpBin 的原因。网络安全研究人员只需遵循 PumpBin 的指南即可编写植入物模板,并将其与 PumpBin 一起分发给进攻人员。(由于 PumpBin 非常灵活,因此指南很少。)

特点

- 强大、简单、舒适的用户界面

- 遵循最小原则,确保最大程度的使用灵活性

- 支持两种插件类型:

Local和Remote - 支持Extism插件系统,提供强大的扩展能力

- 每个生成的植入物都有不同的随机加密密钥

- 由于植入物中含有随机数据,因此生成的每个植入物都是独一无二的

- 我们有用户手册,你不再需要教育你的用户

- 没有依赖,只有 PumpBin

- 支持描述,你可以写任何关于这个插件的内容

- 无网络连接(不包括Extism插件)

- …我是PumpBin,我有魔法

使用方法

umpBin是一个植入物生成平台。

要使用 PumpBin,您需要有一个 b1n 文件或创建一个。b1n文件包含一个或多个二进制植入模板,以及一些 Extism 插件和一些额外的描述信息。

我们通常将 b1n 文件称为插件,将 wasm 文件称为 Extism 插件。

插件库收集可重复使用的 PumpBin Extism 插件。

详情查看说明书

https://pumpbin.github.io/book-zh/dev/start.html

下载地址

- PumpBin-aarch64-pc-windows-msvc.exe

- PumpBin-aarch64-unknown-linux-gnu

- PumpBin-Maker-aarch64-pc-windows-msvc.exe

- PumpBin-Maker-aarch64-unknown-linux-gnu

- PumpBin-Maker-x86_64-pc-windows-msvc.exe

- PumpBin-Maker-x86_64-unknown-linux-gnu

- PumpBin-Maker.dmg

- PumpBin-x86_64-pc-windows-msvc.exe

- PumpBin-x86_64-unknown-linux-gnu

- PumpBin.dmg

项目地址

https://github.com/pumpbin/pumpbin

转载请注明出处及链接

怎么用呀,大佬