目录导航

Qubes简介

Qubes OS是一个面向单用户桌面计算的免费开源、注重安全性的操作系统,其核心是由安全隔离的区块(qubes)构建而成。

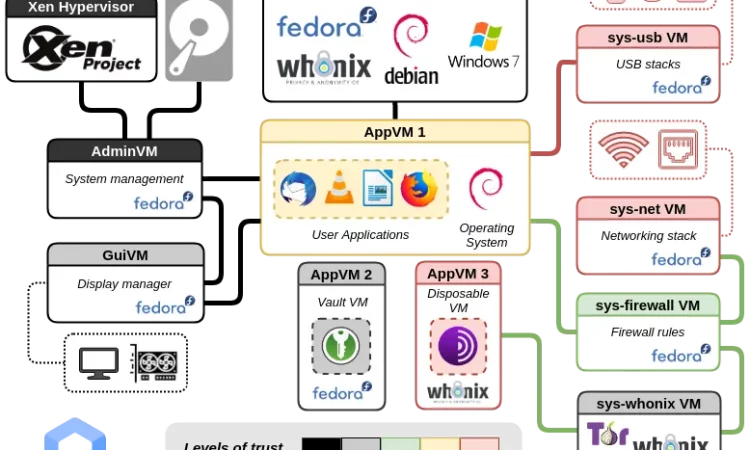

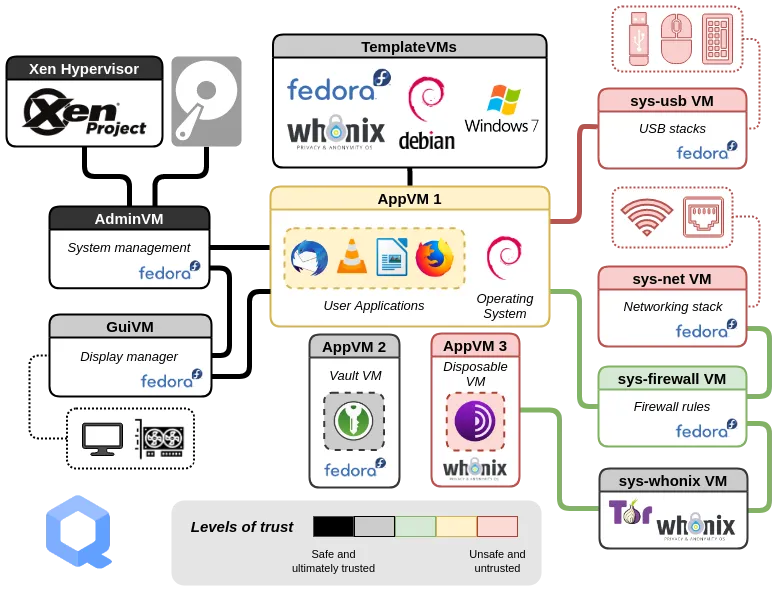

Qubes OS利用基于Xen的虚拟化技术,允许创建和管理被隔离的区块,称为qubes。

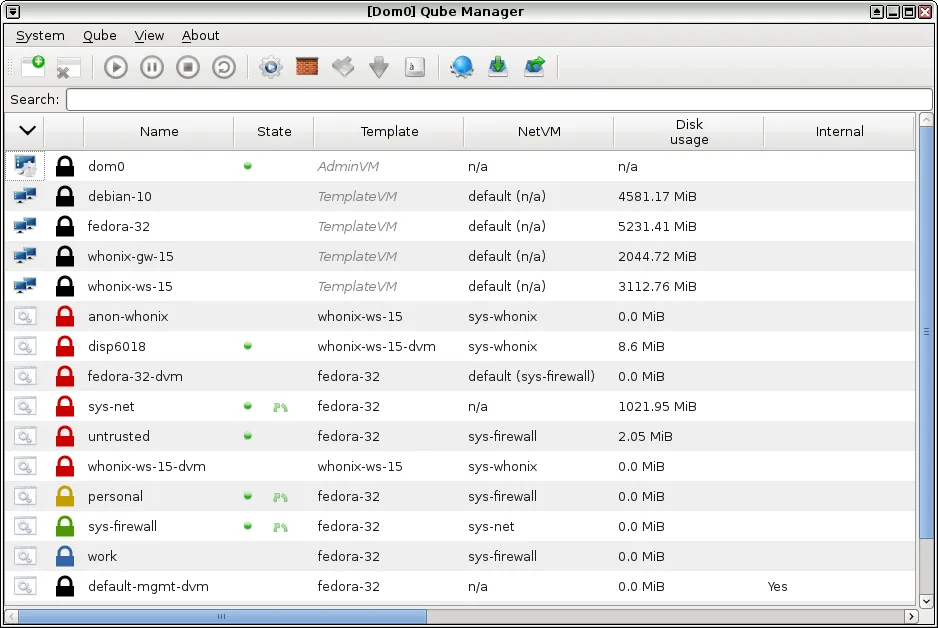

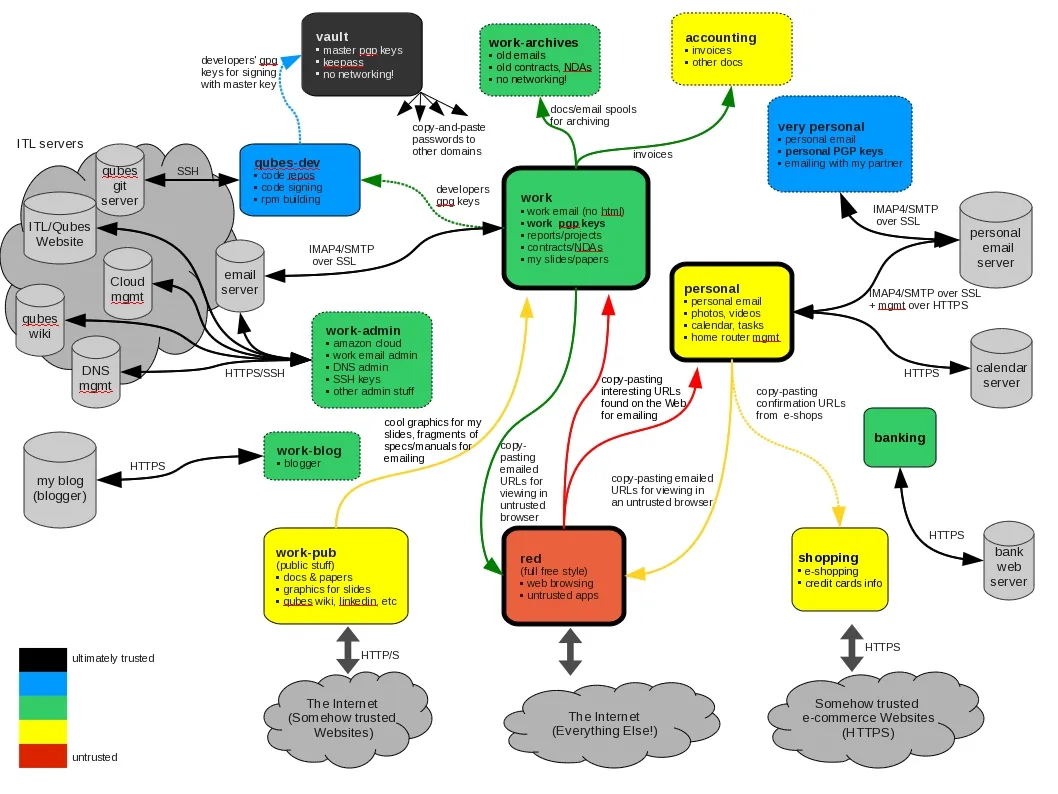

例如,你可以有一个工作区块、一个个人区块、一个银行区块、一个网页浏览区块等等。你可以拥有任意多个区块!大多数情况下,你将使用一个应用程序区块,这是一个专门用于运行诸如网页浏览器、电子邮件客户端和文字处理器等软件程序的区块。每个应用程序区块都基于另一种称为模板的区块。多个区块可以基于同一个模板。重要的是,一个区块无法以任何方式修改其模板。这意味着,如果一个区块被攻击,其模板和任何其他基于该模板的区块都将保持安全。这就是使Qubes OS如此安全的原因。即使攻击成功,损害也仅限于一个区块。

假设你想在几个不同的区块中使用你喜欢的网页浏览器。你可以在一个模板中安装网页浏览器,然后基于该模板的每个区块都可以运行该网页浏览器软件(但仍然禁止修改模板和任何其他区块)。这样一来,你只需要安装一次网页浏览器,并且更新模板将更新所有基于它的区块。这种优雅的设计节省了时间和空间,同时增强了安全性。

你的系统中还有一些“辅助”区块。每个连接到互联网的区块都是通过一个提供网络服务的服务区块连接的。如果需要访问USB设备,另一个服务区块将处理。还有一个管理区块,它自动处理大量后台工作。在大多数情况下,你不必担心它,但知道它在那里还是挺好的。与应用程序区块一样,服务区块和管理区块也是基于模板的。模板通常以其操作系统的名称(通常是Linux发行版)和相应的版本号命名。有许多现成的模板可供选择,你可以下载并拥有任意多个。

最后但同样重要的是,还有一个非常特殊的管理区块,顾名思义,它用于管理整个系统。只有一个管理区块,它被称为dom0。你可以将其视为主区块,对Qubes OS中发生的所有事情都拥有最终权力。Dom0比任何其他区块都更值得信赖。如果dom0被攻击,那就“游戏结束”了。整个系统实际上会受到损害。这就是为什么Qubes OS中的一切都专门设计来保护dom0,以确保不会发生这种情况。由于其至关重要性,dom0没有网络连接,并且仅用于运行桌面环境和窗口管理器。Dom0绝不能用于其他任何用途。特别是,你绝不能在dom0中运行用户应用程序。(这就是应用程序区块的用处!)

特征

隔离性强

使用高级虚拟化技术隔离不同的软件,就好像它们安装在单独的物理机上一样。

模板系统

使用应用程序 qubes共享根文件系统,而无需牺牲创新 模板系统的安全性。

多种操作系统

同时使用多个操作系统,包括 Fedora、 Debian和 Windows 。

一次性用品

即时创建可在关闭时自毁的一次性 用品。

Whonix 集成

使用Whonix 和 Qubes在系统范围内安全地 运行Tor。

设备隔离

通过隔离网卡和 USB 控制器来 确保设备处理的 安全。

分割GPG

利用Split GPG来保证您的私钥安全。

CTAP代理

操作Qubes CTAP 代理以使用您的两因素身份验证设备,而无需将您的 Web 浏览器暴露给完整的 USB 堆栈。

开源

用户可以自由使用、复制和修改 Qubes 操作系统,并 鼓励这样做!

为什么选择 Qubes 操作系统?

物理隔离是数字世界缺乏的一种固有保障。

在我们的生活中,我们参与各种活动,比如上学、工作、投票、照顾家人和和朋友聚会等。这些活动在空间和时间上都是有限制的:它们彼此隔离,在各自的区域内发生,这通常代表着一个重要的保障,比如投票。

在我们的数字生活中,情况大不相同:我们所有的活动通常发生在一个设备上。这让我们担心是否安全点击链接或安装应用程序,因为被黑客攻击会威胁到我们的整个数字存在。

Qubes通过允许我们将设备分成许多隔间,就像我们将物理建筑分成许多房间一样,消除了这种担忧。更重要的是,它允许我们在需要时创建新的隔间,并为我们提供了一套复杂的工具,用于安全地管理我们在这些隔间之间的活动和数据。

Qubes允许你将数字生活分隔开来

很多人最初会感到惊讶,发现我们的设备不支持我们生活所需的安全分隔,我们感到失望的是,软件供应商依赖于一成不变的防御措施,而这些措施屡屡被新攻击所克服。

在建立Qubes时,我们的工作假设是所有软件都包含漏洞。不仅如此,在世界各地着急赶工期的软件开发人员以惊人的速度生产新代码,远远快于相对较小的安全专家人群能够分析漏洞,更别提修复所有问题了。我们没有假装能够阻止这些不可避免的漏洞被利用,而是设计了Qubes,假设它们会被利用。下一个零日攻击只是时间问题。

鉴于这个令人警醒的现实,Qubes采取了一种极其实用的方法:限制、控制和遏制损害。它允许你将有价值的数据与风险活动分开,防止交叉污染。这意味着你可以在同一台物理计算机上进行所有操作,而不必担心一次成功的网络攻击会一举摧毁你的整个数字生活。事实上,Qubes比物理气隙具有明显的优势。

Qubes旨在为易受攻击的用户和高级用户提供支持

Qubes为易受攻击和被积极定位的个人(如记者、活动人士、告密者和研究人员)提供实用的安全性。Qubes的设计理念是人会犯错,它允许你保护自己免受自己的错误。这是一个你可以放心点击链接、打开附件、插入设备和安装软件的地方。在这里,你控制着你的软件,而不是反过来。

Qubes也非常强大。像自由新闻基金会、Mullvad和Let’s Encrypt这样的组织依赖于Qubes,因为它们构建和维护着关键的隐私和安全互联网技术,这些技术又被全球数以万计的用户每天所依赖。知名的安全专家,如Edward Snowden、Daniel J. Bernstein、Micah Lee、Christopher Soghoian、Isis Agora Lovecruft、Peter Todd、Bill Budington和Kenn White都使用并推荐Qubes。

Qubes是少数几个将用户安全置于一切之上的操作系统之一。它是自由和开源软件,因为构成我们数字生活核心基础设施的基本操作系统必须是自由和开源的,才能值得信赖。

Qubes系统下载地址

https://www.qubes-os.org/downloads/

系统要求

最低限度

- CPU: 64 位 Intel 或 AMD 处理器(也称为

x86_64、x64和AMD64) - 内存: 6 GB RAM

- 存储: 32 GB 可用空间

推荐

- CPU: 64 位 Intel 或 AMD 处理器(也称为

x86_64、x64和AMD64) - 内存: 16 GB RAM

- 存储: 128 GB 可用空间

- 强烈推荐高速固态硬盘

- 显卡:强烈推荐Intel集成图形处理器(IGP)

- Nvidia GPU 可能需要大量 故障排除

- AMD GPU 尚未经过正式测试,但 Radeons(尤其是 RX580 及更早版本)通常运行良好

- 外设:一个非 USB 键盘或多个 USB 控制器

- TPM:具有适当 BIOS 支持的可信平台模块 (TPM)( Anti Evil Maid所需 )

Qubes 认证的硬件

以下是Qubes 认证的硬件设备所必需的,但仅推荐用于非认证的 硬件(有关详细信息,请参阅硬件认证要求)。

- 开源启动固件(例如coreboot)

- 所有内置 USB 连接麦克风的硬件开关(如果有)

- 支持非 USB 输入设备(例如,通过 PS/2,大多数笔记本电脑已在内部使用)或仅用于输入设备的单独 USB 控制器

重要提示

- 不建议在虚拟机中安装 Qubes,因为它使用自己的裸机管理程序 (Xen)。

- Qubes可以安装在许多不满足建议要求的系统上。与传统操作系统相比,此类系统仍将提供显着的安全改进,因为 GUI 隔离和内核保护等功能不需要特殊的硬件。

- Qubes可以安装在 USB 闪存驱动器或外部磁盘上,测试表明这效果非常好。为此,建议使用快速 USB 3.0 闪存驱动器。(提醒一下,其容量必须至少为 32 GiB。)只需将闪存驱动器插入计算机,然后从单独的安装介质启动 Qubes 安装程序,选择闪存驱动器作为目标安装磁盘,然后继续安装通常情况下。Qubes 安装在闪存驱动器上后,可以将其插入其他计算机以启动 Qubes。除了拥有 Qubes 的便携式副本的便利性之外,这还允许用户在决定购买哪台计算机之前测试多台计算机(例如,在实体计算机商店)上的硬件兼容性。(有关硬件兼容性测试的建议,请参阅生成和提交 HCL 报告。)如果您在不同的计算机之间移动,请记住更改分配给 NetVM 和 USB VM 的设备。

注意事项

即使在支持的硬件上,您也必须确保在 BIOS 或 UEFI 中激活基于 IOMMU 的虚拟化。如果没有它,Qubes OS 将无法实施隔离。对于基于 Intel 的主板,此设置称为 Intel Virtualization for Directed I/O ( Intel VT-d ),对于基于 AMD 的主板,它称为 AMD I/O 虚拟化技术(或简称为AMD-Vi)。此参数应与标准虚拟化 ( Intel VT-x ) 和 AMD 虚拟化 ( AMD-V ) 扩展一起在计算机的 BIOS 或 UEFI 中激活。这份针对基于 Intel 的主板的外部指南可以帮助您了解如何进入 BIOS 或 UEFI 来找到并激活这些设置。如果这些设置未嵌套在“高级”选项卡下,您可能会在“安全”选项卡下找到它们。

安装方法

https://www.qubes-os.org/doc/installation-guide/

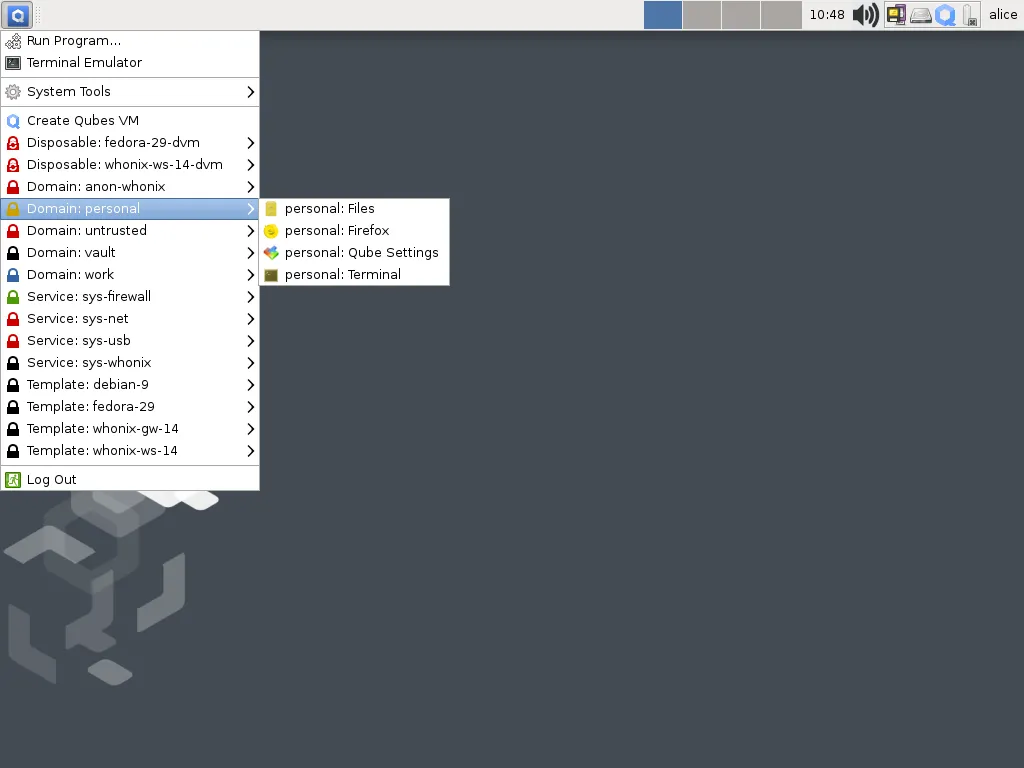

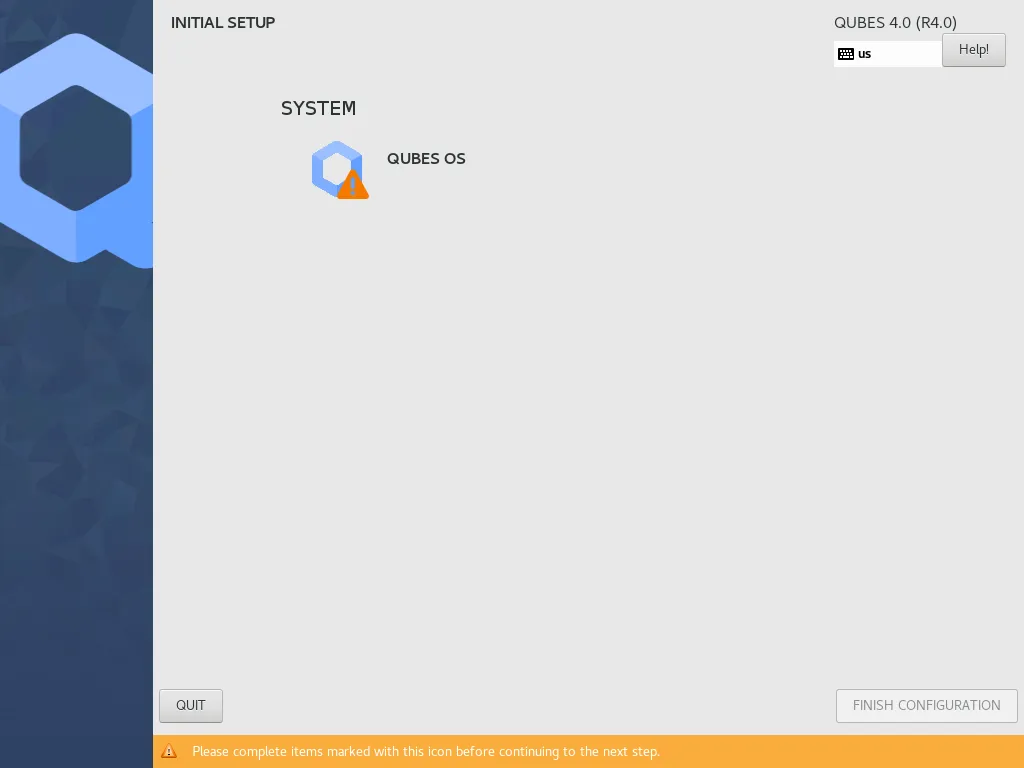

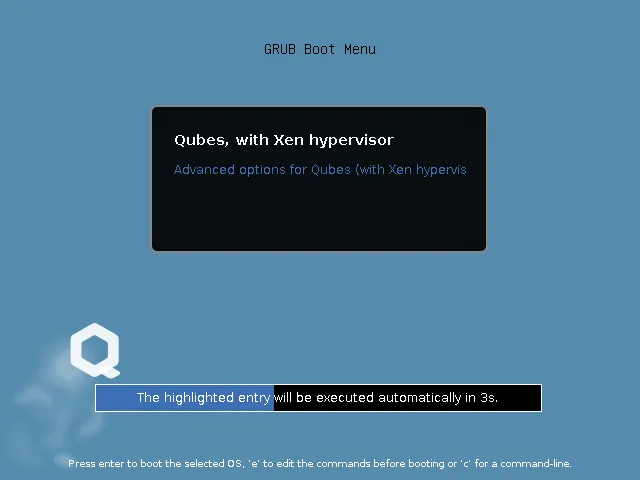

截图

官网地址

说明文档

转载请注明出处及链接