目录导航

这篇文章的目标读者是漏洞赏金猎人和渗透测试人员。这篇文章的内容并不新鲜,网上确实有,只是传递的方式不一样。

我是谁 ?

我的名字是艾哈迈德·哈拉比。Cybit Sec创始人,目前在迪拜担任高级网络安全专家。我曾是 200 多个知名程序名人堂中列出的漏洞赏金猎人,并且仍然在 HackerOne 上排名前 50 位黑客。

你可以 在这里查看我的传记:ahmadhalabi.net/biography

简介 ::

最近,我在两次会议(利雅得/沙特阿拉伯的@Hack会议 — 2021 年 11 月)和(RedTeam 安全峰会— 2021 年 12 月)中发表了演讲,其中我发表了两次关于高级侦察和漏洞赏金狩猎的演讲。

在发表这些演讲以及分享内容的请求后,我收到了很多积极的反馈。因此,我决定写一篇关于我在进行 Bug Bounty Hunting 时使用的 Recon Methodology 的文章,这样我可以帮助新手了解黑客如何寻找漏洞,同时与其他黑客分享我对接近目标的看法的知识。

终极侦察路线图 ::

2020 年初,我收集了最常用的侦察概念,并在侦察路线图中创建了自己的策略。我在 Bug Bounty Hunting 和渗透测试工作中使用了它。

重要提示:寻找漏洞背后的心态与您的技术技能一样重要。以高级方式进行侦察是一门艺术!

什么是侦察?

侦察也称为“信息收集”和“足迹”,是黑客在接近目标时执行的第一步和行动,以搜索弱点并利用在利用目标系统中发现的漏洞优势。

侦察是一个收集尽可能多关于目标的信息的过程,用于识别入侵目标系统的各种技术。

侦察类型:

- 主动:涉及与系统架构和基础设施的直接交互。就像与系统的流量和请求交互或物理访问公司区域一样。

- 被动:涉及在不与目标直接交互的情况下收集信息。就像使用搜索引擎和开源情报来收集有关目标系统的信息一样。

注意:进行详细的侦察将允许黑客缩小他们的关注区域并绘制网络地图,这样他们就可以准确地知道他们的攻击集中在哪里,并部署他们进一步的枚举和利用。

高级侦察和 Web 应用程序发现 (ARWAD) ::

Advanced Recon and Web Application Discovery (ARWAD)

我用上面的名字命名了 Recon 路线图,因为这是一个令人难以置信的策略,让我能够在短时间内发现大量的错误。

我将在下面讨论设置此侦察路线图背后的概念和思维方式。

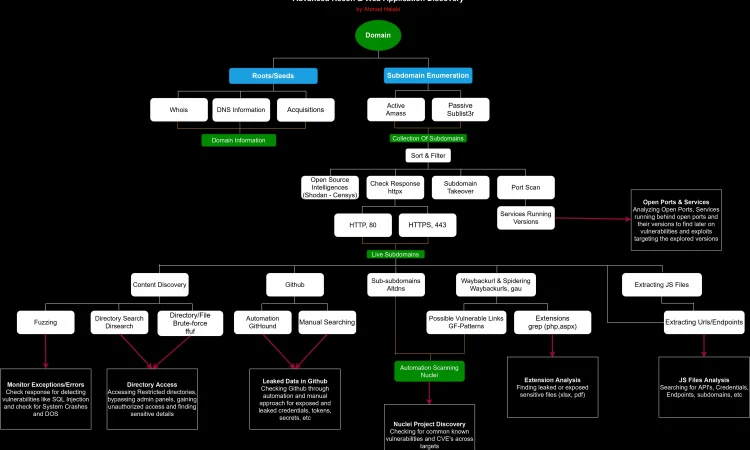

ARWAD 路线图 :

ARWAD 方法论 ::

每当我遇到一个域时,我都会应用以下方法来收集尽可能多的信息,以增加攻击面,从而增加找到隐藏信息的机会,从而发现大量漏洞。

注意:在本文中,我更关注方法和思维方式,而不是工具。因为只要你理解了思维方式,使用工具就很容易了。

基础:域。

- 我去收集基础信息。

- WHOIS 信息:用于检查有关域所有者的信息(收集电子邮件、电话号码)和注册详细信息。

- DNS 信息:对于了解域物流并开始预测您可以查找的与 DNS 相关的漏洞非常有用。

- 收购:寻找被目标域收购的公司会给你更多的目标域,找到更多漏洞的机会。

例子:谷歌收购了很多公司,所有被谷歌收购的公司都在范围内。想象一下 Google 范围内的域和 IP 地址的数量。

- 更进一步,我们对在即将到来的“子域枚举”阶段收集的所有子域重复第 1 和第 2 侦察阶段。

寻找子域:

4.子域枚举:具有两个阶段(主动和被动)。建议为同一目的使用多个工具,其中每个工具可能会提供独特的结果,然后将所有工具收集在一起会提供更准确的信息。

5.排序和过滤:您应该将解析域与非解析域分开,因为在此阶段之后,您需要对解析记录进行进一步的处理。

6.子域接管:在第 2 阶段(DNS 信息)的帮助下,我们收集解析子域以检查子域接管。

7.提取 IP 地址:此阶段需要从收集的子域中提取所有 IP 地址,以便稍后在“开源情报”和“端口扫描”阶段使用它们。

8.端口扫描和横幅抓取:开始大规模扫描所有提取的 IP 地址,以查找在枚举服务后面运行的任何奇怪/有趣的协议。然后,您可以根据结果搜索任何漏洞利用和攻击。

9.开源情报:在搜索漏洞和利用方面,Shodan 和 Censys 等引擎非常强大。在此阶段使用收集的 IP 地址和子域。

10.收集实时主机:在匹配已解析的主机之前,我将重点关注具有 Web 相关开放端口 (HTTP/HTTPS) 的主机,这将帮助我完成接下来的侦察阶段。

11.子子域:通过使用已经编写的工具(例如“Altdns”)或使用您自己的技术通过使用您自己的单词列表来强制子域来检查子子域。

12.内容发现:需要暴力破解目录、文件和端点。以及用于识别异常响应的 Fuzzing 参数,这将帮助您检测更多漏洞。我总是建议研究你的目标并创建一个定制的单词表以获得更好的结果。

13. GitHub 搜索:寻找与目标程序相关的秘密和公开信息的另一个有价值的资源,您还可以通过分析它们的代码和研究它们的结构来了解程序的行为,这将导致关键发现。

14. Nuclei:我通常用来查找常见漏洞和 CVE 的一个很棒的工具。值得保持更新,自定义其模板以满足您的需求并在大量子域上运行它。

15. WayBack Machine:非常强大的资源,用于提取缓存信息以及大量 URL 和端点,以增加找到隐藏端点和详细信息的机会。

从 Wayback,您可以:

- 将其与名为“gf”的工具结合使用,并从端点提取模式以测试 SSRF、SQL 注入和 XSS 注入等漏洞。

- 将其传递给 Nuclei 进行额外扫描。

- 提取可能被缓存或遗忘并同时包含敏感信息的重要扩展名(pdf、db、xlsx、…)。

- 提取 JavaScript 文件并分析它们。

16.提取 JS 文件:从 JS 文件中,您可以了解应用程序、提取api、查找凭据和泄露的信息、查找错误配置和权限检查等等。JS 文件信息量很大,分析起来很重要。

每个阶段都有很多免费和开源的工具可供使用。

很多黑客都知道这些阶段的大部分,但很少有人知道如何正确使用它们。

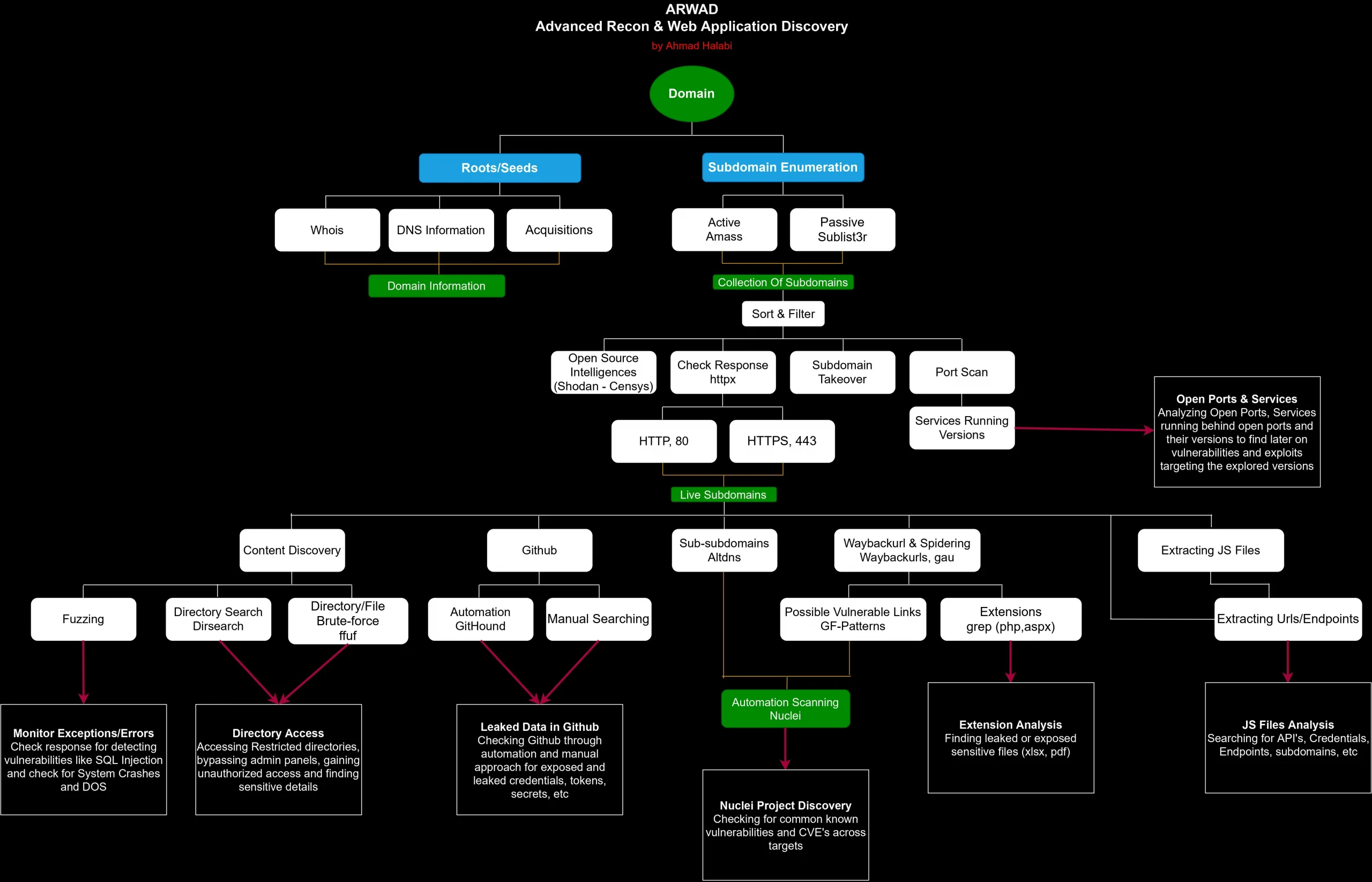

ARWAD 计划 ::

我在一个软件中自动化了整个 Recon Roadmap 并将其用于我的工作和我自己的目的以节省时间。

你可以看到下面的蓝图。

您可以查看有关使用“ARWAD”程序收集 Google Acquisitions 的示例。

我展示了这一点,以证明您可以自动化整个侦察过程,这将节省大量时间并避免您进行整个手动搜索过程。

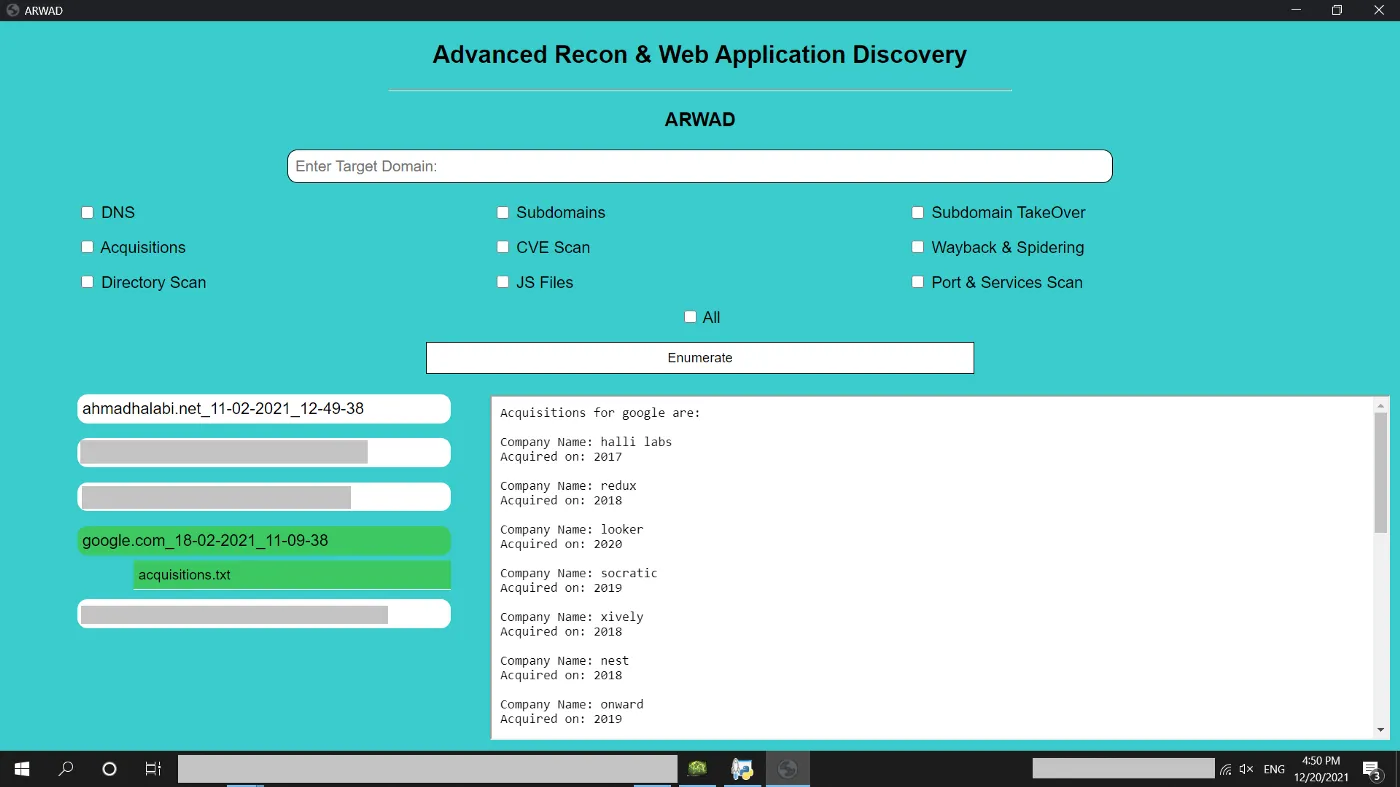

自动化子域枚举::

如果您没有足够的开发技能,您可以比创建软件更简单。只需使用 Bash 脚本,您就可以将 Recon 中的不可能实现自动化。

作为概念证明。在下图中查看我如何自动化子域枚举。

通过执行以下操作自动执行子域枚举的 bash 脚本:

- 使用 Sublis3r 工具被动地收集子域。

- 使用 AssetFinder 工具也可以收集子域。

- 在被动模式下使用积累工具。

- 在活动模式下使用 Amass 工具。

- 删除重复的子域记录。

- 检查解析/实时子域。

- 使用自定义词表的暴力破解子域。使用自定义词表爆破子域。

- 被动地收集子子域。

- 删除重复的子子域记录。

- 检查子域接管。

- 在多个文件中输出结果(resolved.txt | unresolved.txt | subsubdomains.txt | subtakeover.txt)。

我通常在 VPS 服务器上启动此脚本并让它运行直到完成,这需要 1-7 天,具体取决于域规模。是的,如果您的目标是拥有大量域和 IP 范围的大型公司,则需要花费大量时间。

这只是一个关于高级侦察的介绍,向您展示黑客如何进行侦察以及他们如何搜索漏洞。侦察话题太大了。我什至没有深入讨论,也没有讨论技术细节,我只是介绍了我的方法论。有很多与侦察相关的信息我没有提到我们仍然可以讨论。我们甚至可以写关于每个侦察阶段的文章。

我希望本文中的信息对您有所帮助和有用。

如果你有兴趣,我很乐意进一步讨论这个话题,深入挖掘高级侦察。让我知道!

转载请注明出处及链接