目录导航

Security Onion简介

Security Onion 是一个免费开放的威胁搜寻、企业安全监控和日志管理平台。它包括我们自己的Alerts、Dashboards、Hunt、PCAP和Cases工具,以及其他工具,例如Playbook、FleetDM、osquery、CyberChef、Elasticsearch、Logstash、Kibana、Suricata、Zeek和Wazuh. Security Onion 已被下载超过 200 万次,并被世界各地的安全团队用来监控和保护他们的企业。我们易于使用的设置向导使您可以在几分钟内为您的企业构建一支分布式传感器大军!

Security Onion 始于 2008 年,最初基于 Ubuntu Linux 发行版。多年来,Security Onion 版本一直在跟踪它所基于的 Ubuntu 版本。例如,Security Onion 的最后一个主要版本是基于 Ubuntu 16.04 的,因此它被称为 Security Onion 16.04。Security Onion 现在是基于容器的,因此不再局限于 Ubuntu。为了表示这种变化,Security Onion 现在有了自己的版本控制方案,这个新平台就是 Security Onion 2。

Security Onion 是一个免费开放的网络安全监控 (NSM) 和企业安全监控 (ESM) 平台。简而言之,NSM 是监视您的网络以查找与安全相关的事件。当用于识别漏洞或过期的 SSL 证书时,它可能是主动的,或者它可能是被动的,例如在事件响应和网络取证中。无论您是在跟踪对手还是试图阻止恶意软件,NSM 都能提供您网络的上下文、情报和态势感知。ESM 将 NSM 提升到一个新的水平,包括端点可见性和来自您企业的其他遥测。

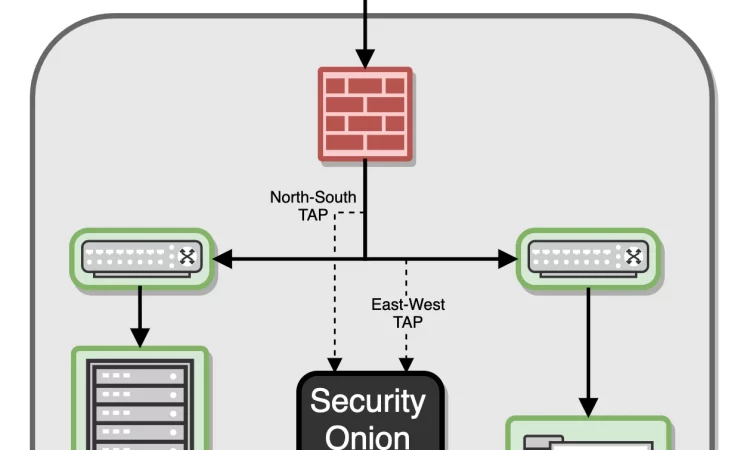

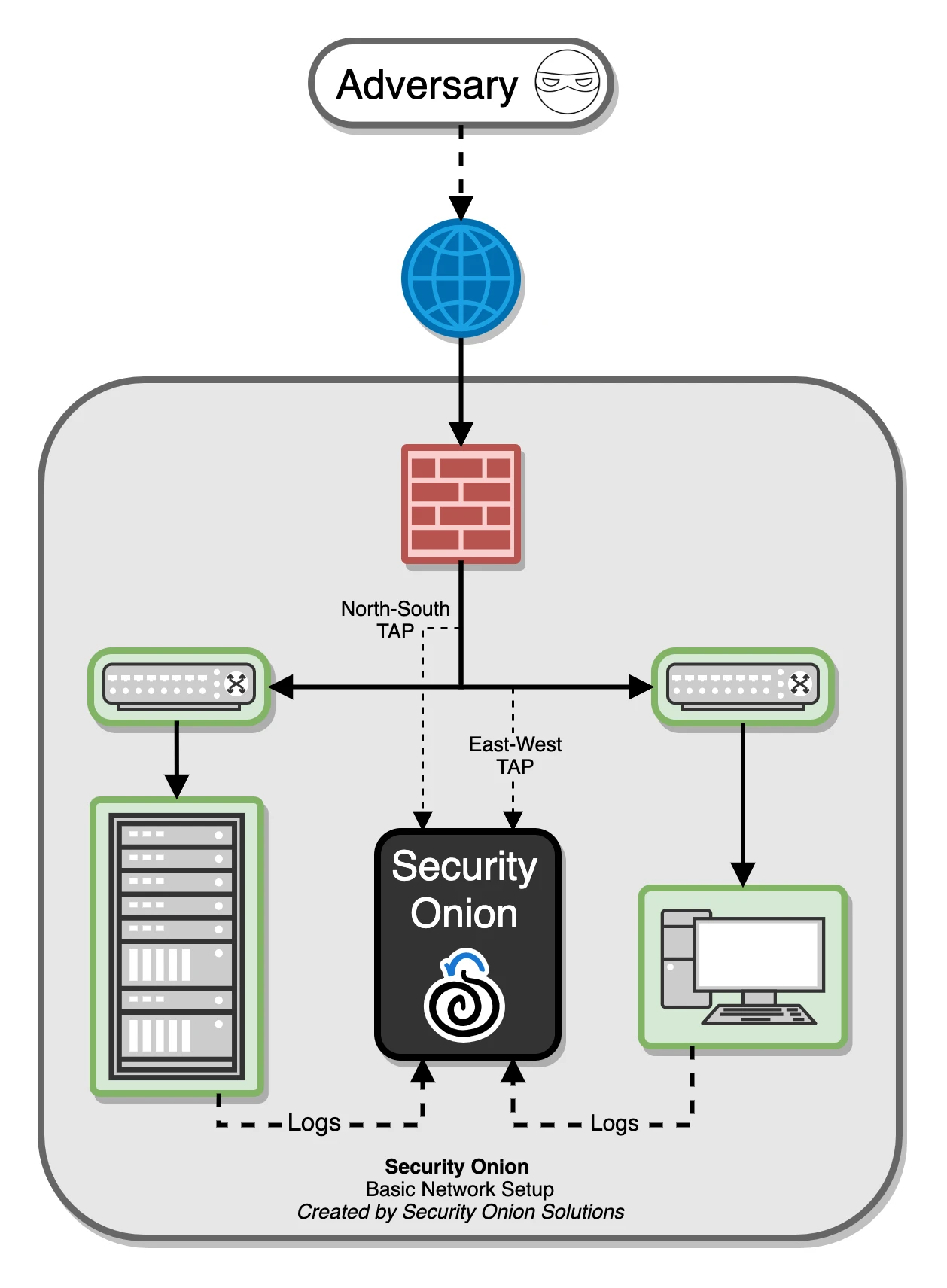

在下图中,我们在具有防火墙、工作站和服务器的传统企业网络中看到了 Security Onion。您可以使用 Security Onion 监控南北流量,以检测进入环境、建立命令与控制 (C2) 或数据泄露的对手。您可能还想监控东/西流量以检测横向移动。随着越来越多的网络流量被加密,重要的是通过端点遥测形式的额外可见性来填补这些盲点。Security Onion 可以使用来自您的服务器和工作站的日志,这样您就可以同时搜索所有网络和主机日志。

许多人认为 NSM 是一种他们可以购买以填补空白的解决方案;购买并部署解决方案 XYZ 并解决问题。您可以购买 NSM 的信念否认了 NSM 首字母缩略词中最重要的词是“M”(监控)这一事实。可以收集和分析数据,但并非所有恶意活动乍一看都是恶意的。虽然自动化和关联可以增强智能并协助通过误报和恶意指标进行分类,但人类的智能和意识是无法替代的。我们不想让你失望。Security Onion 不是您可以设置后离开并感到安全的灵丹妙药。什么都不是,如果这就是你要找的东西,你将永远找不到。Security Onion 将提供有关警报和异常事件的网络流量和上下文的可见性.

2.3.210 [20230202] 变化

- 修复:将 configured_vulns_ext_vars.yar 添加到 Strelka YARA 排除列表#9701

- 修复:改进 Suricata DHCP 解析和仪表板#9678

- 升级:CyberChef升级到 9.55.0 #9673

- 升级:Elastic 8.6.1 #9594

- 升级:MySQL 5.7.24 到 5.7.41 #9616

- 升级:Strelka 0.23.01.07 #9687

- 升级:Suricata 6.0.10 #9403

- 升级:Zeek 5.0.6 #9695

网络安全监控

从网络可见性的角度来看,Security Onion 将入侵检测、网络元数据、完整数据包捕获、文件分析和入侵检测蜜罐无缝地结合在一起。

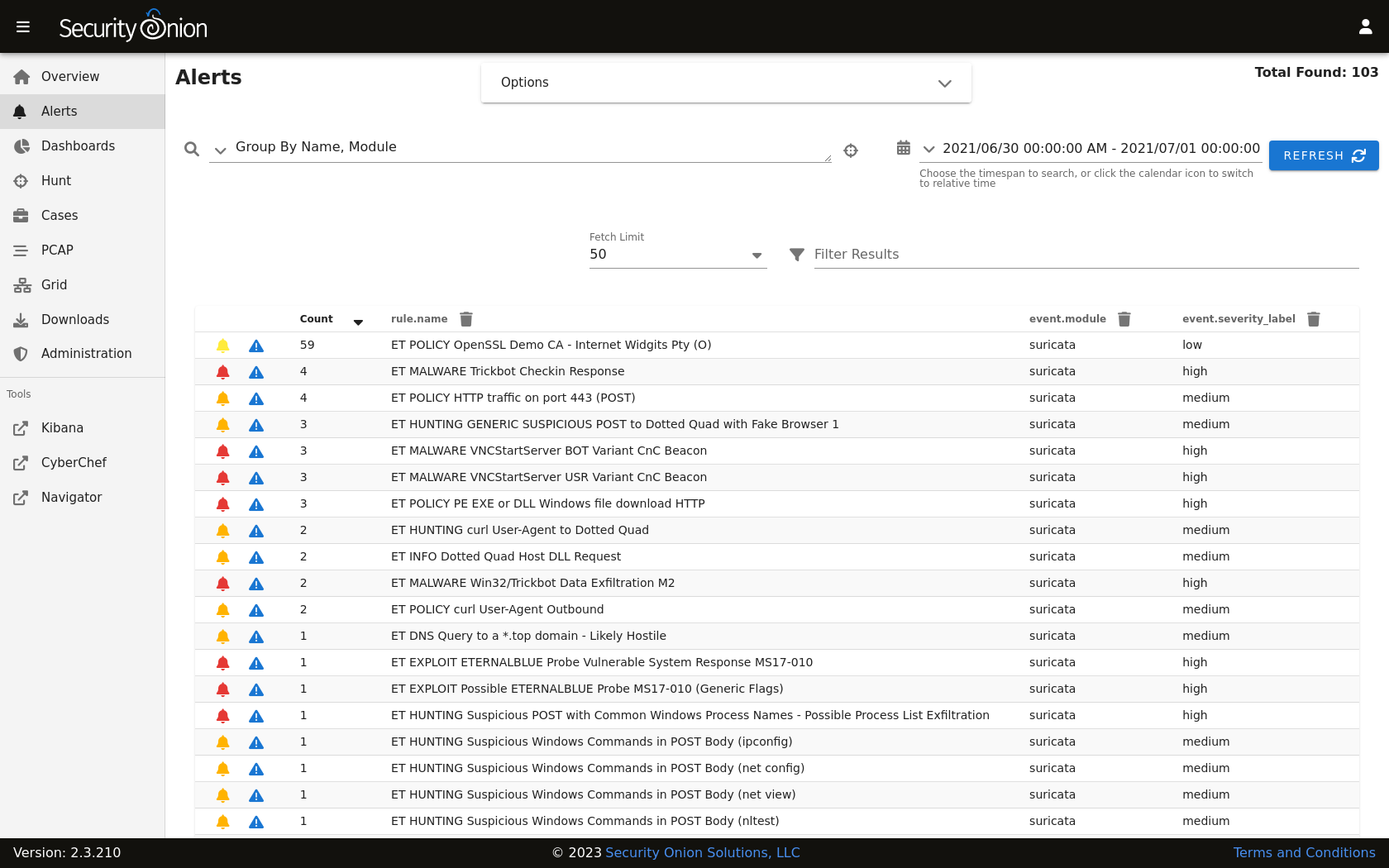

入侵检测

Security Onion 通过监控您的网络流量并查找与已知恶意、异常或其他可疑流量相匹配的特定指纹和标识符来生成 NIDS(网络入侵检测系统)警报。这是基于签名的检测,因此您可能会说它类似于网络的防病毒签名,但它比这更深入和更灵活。NIDS 警报由Suricata生成。

网络元数据

与在海量数据中寻找特定线索的基于签名的入侵检测不同,网络元数据为您提供连接日志和标准协议,如 DNS、HTTP、FTP、SMTP、SSH 和 SSL。这提供了对网络上数据和事件上下文的真实深度和可见性。Security Onion 使用您选择的Zeek或Suricata提供网络元数据。

全包捕获

完整的数据包捕获就像您网络的摄像机,但更好,因为它不仅可以告诉我们谁来了和走了,还可以准确地告诉我们他们去了哪里以及他们带来或带走了什么(利用有效负载、网络钓鱼电子邮件、文件泄露) . 这是一个犯罪现场记录器,可以告诉我们很多关于受害者的信息以及地面上受感染主机的白色粉笔轮廓。在受害人的尸体上肯定可以找到有价值的证据,但宿主的证据可以被销毁或篡改;相机不会说谎,很难被欺骗,并且可以捕捉到一颗子弹在运输途中。完整的数据包捕获由Stenographer记录。

文件分析

由于Zeek和Suricata正在监视您的网络流量,因此他们可以提取通过网络传输的文件。然后Strelka可以分析这些文件并提供额外的元数据。

入侵检测蜜罐 (IDH)

Security Onion 包括一个入侵检测蜜罐节点选项。这允许您构建一个模仿常见服务(例如 HTTP、FTP 和 SSH)的节点。与这些虚假服务的任何互动都会自动产生警报。

企业安全监控

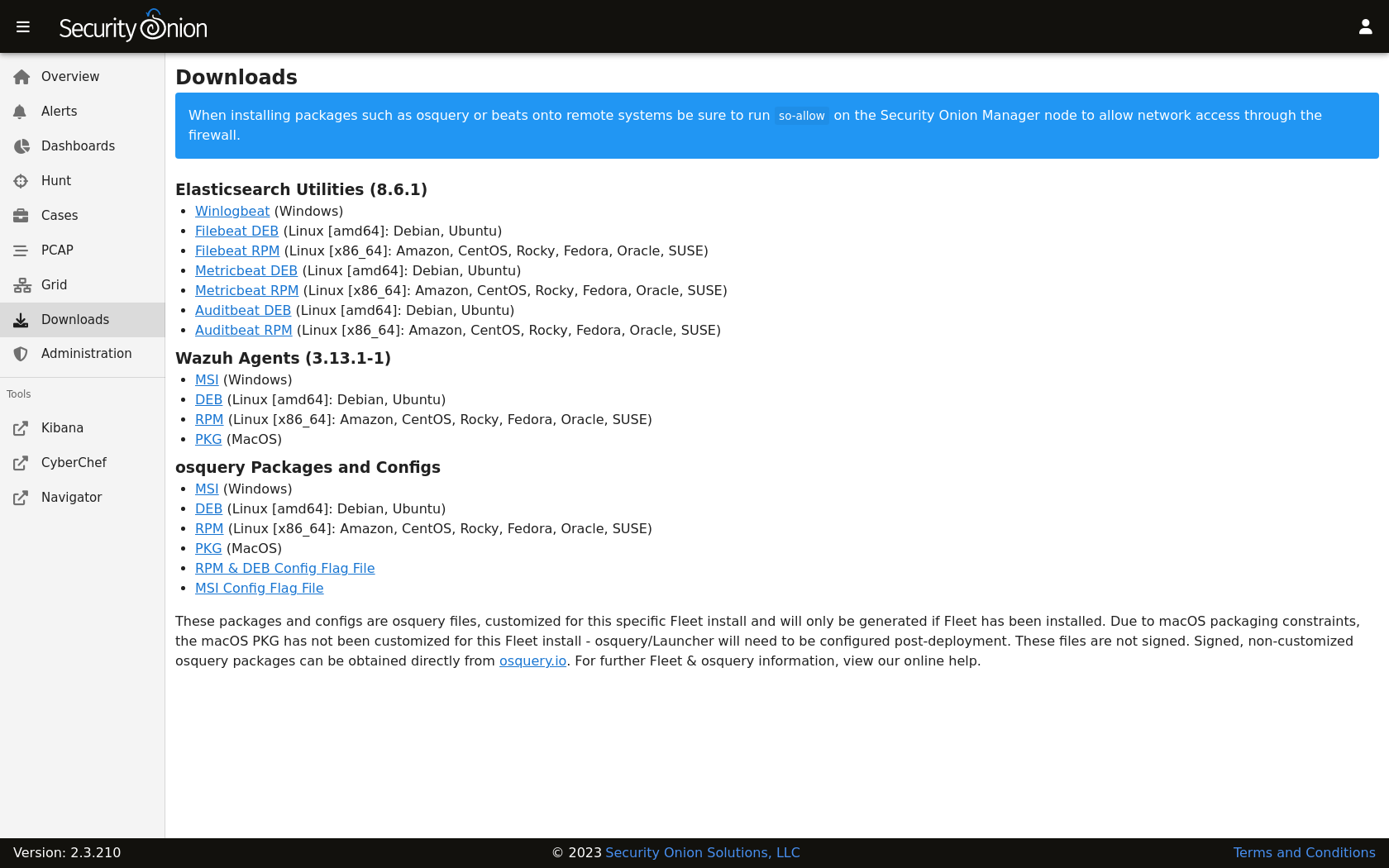

除了网络可见性之外,Security Onion 还通过Beats、osquery和Wazuh等代理提供端点可见性。

对于不支持安装代理的防火墙和路由器等设备,Security Onion 可以使用标准Syslog。

分析工具

有了上面提到的所有数据源,您可以轻松获得数量惊人的数据。幸运的是,Security Onion 紧密集成了以下工具来帮助理解这些数据。

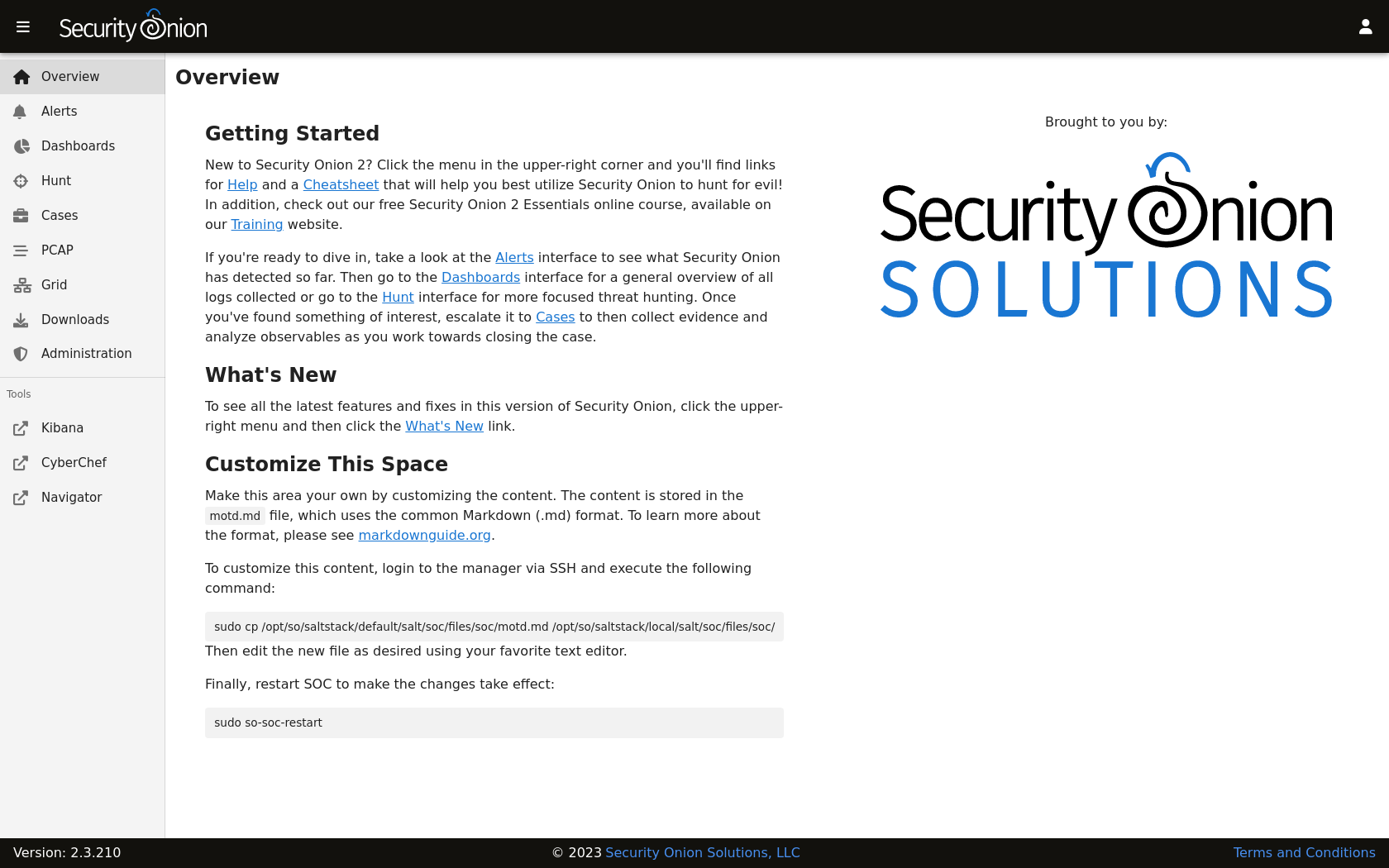

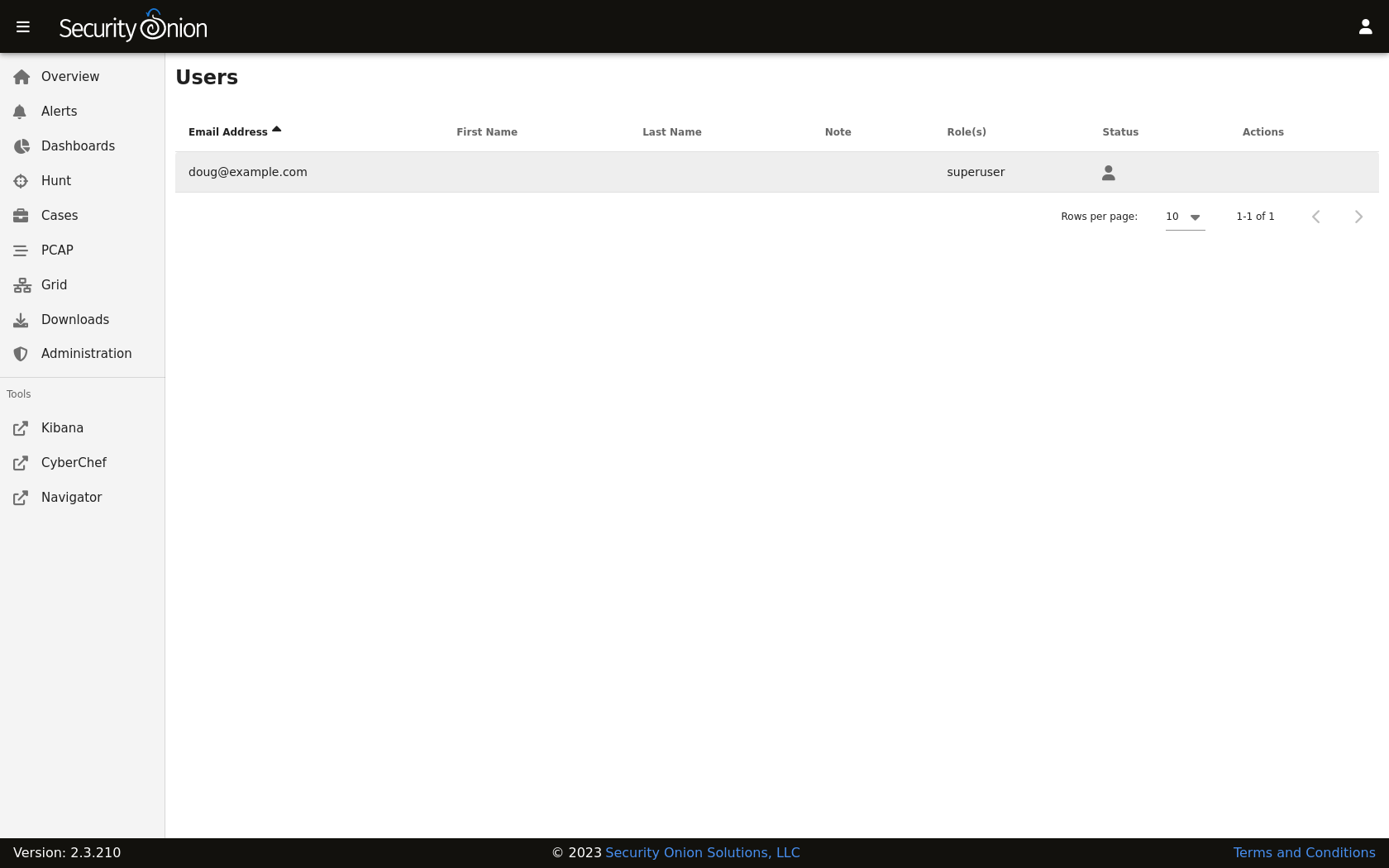

安全洋葱控制台 (SOC)

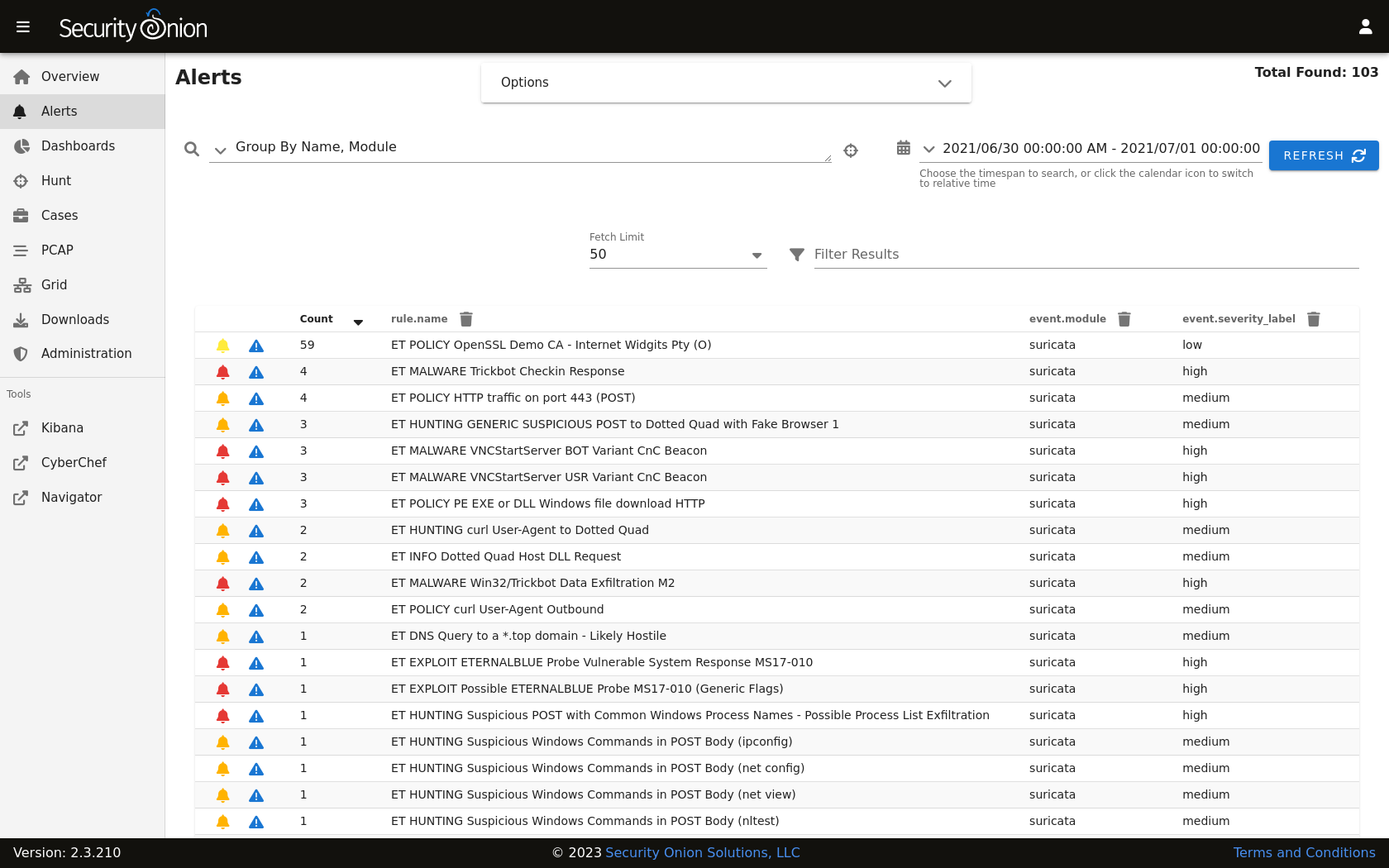

Security Onion 控制台 (SOC)是您登录 Security Onion 时首先看到的内容。它包括我们的警报界面,允许您查看来自Suricata的所有 NIDS 警报和来自Wazuh的HIDS 警报。

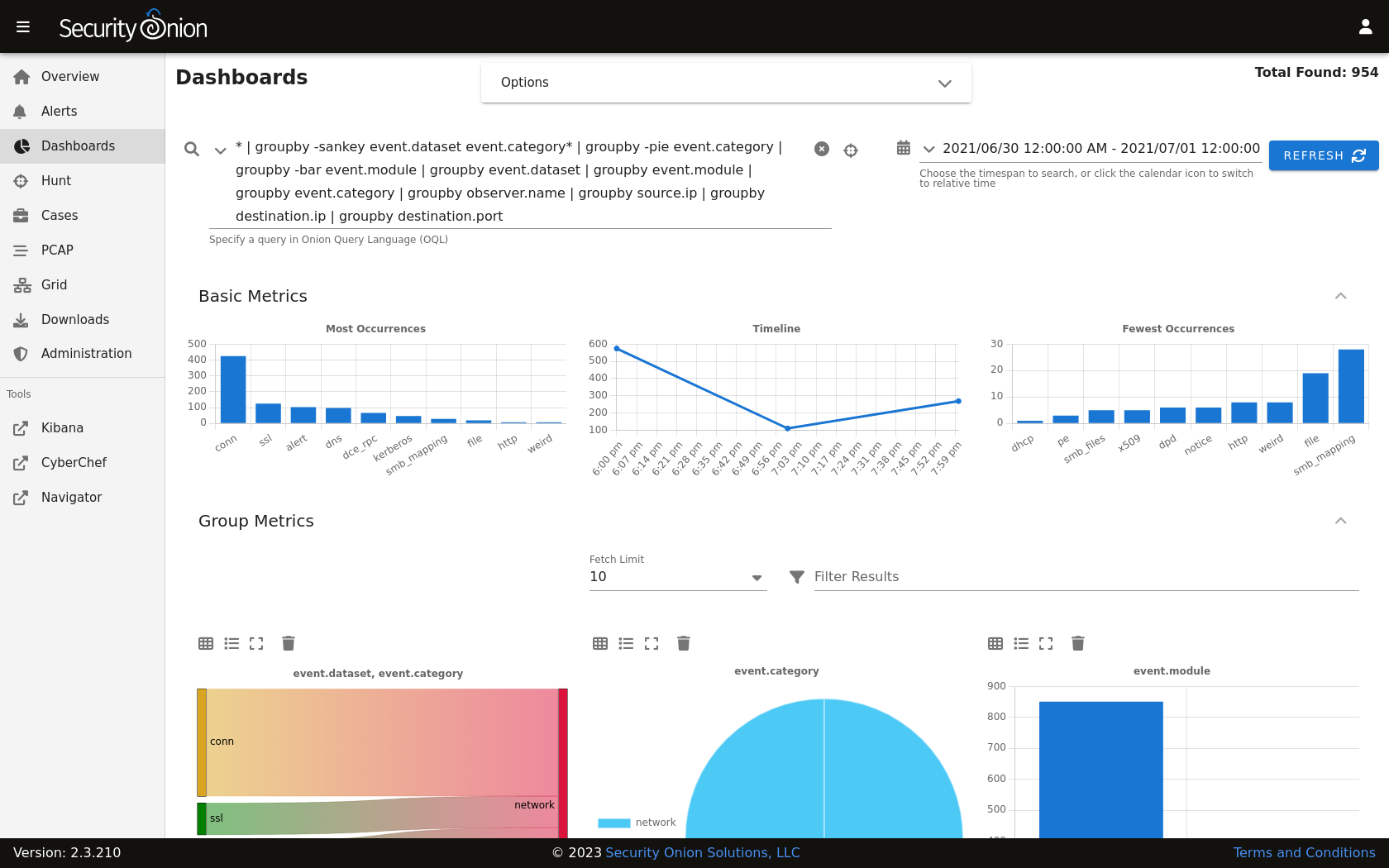

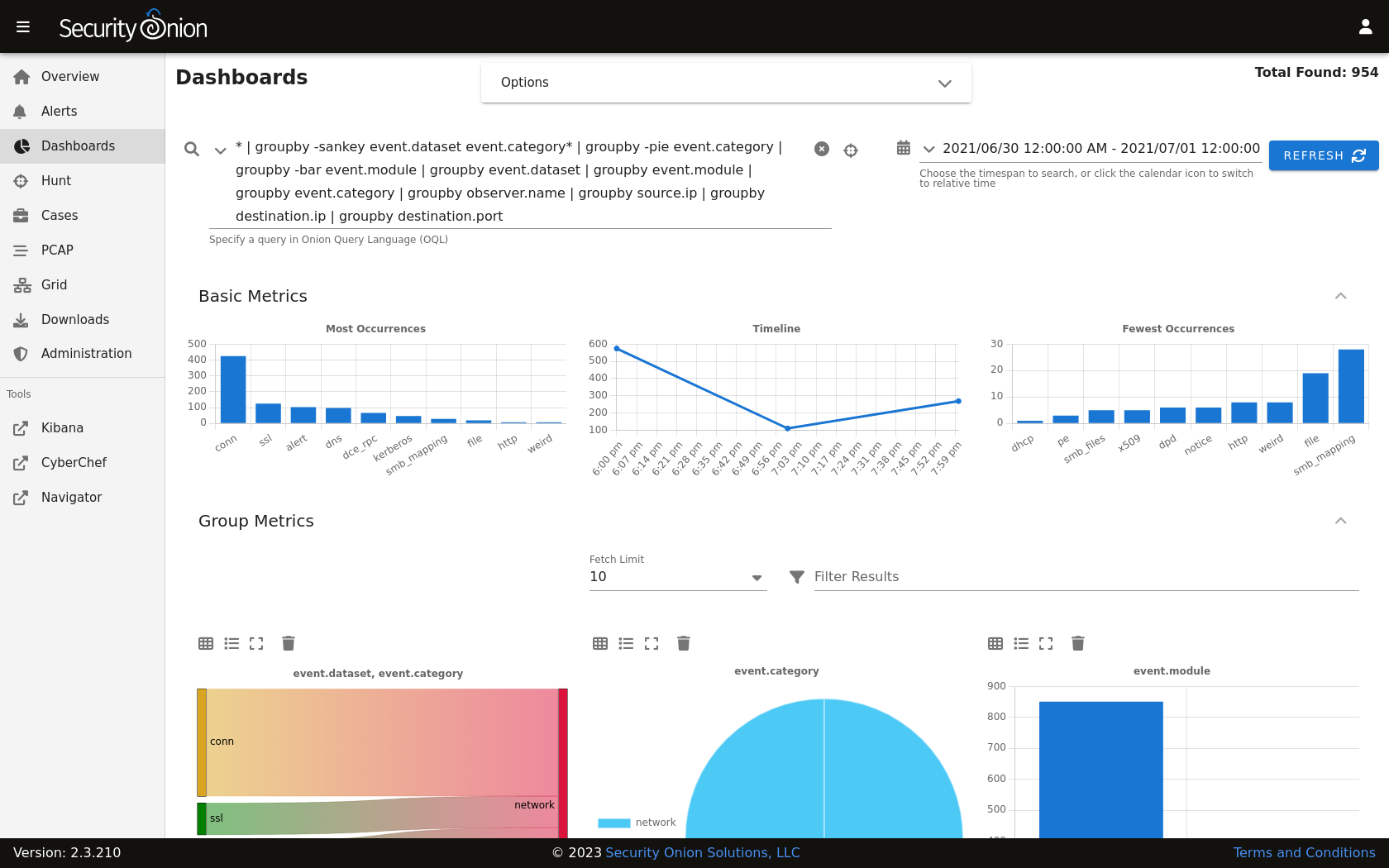

Security Onion 控制台 (SOC)还包括我们的仪表板界面,它不仅可以让您很好地了解您的 NIDS/HIDS 警报,还可以查看来自Zeek或Suricata的网络元数据日志以及您可能正在收集的任何其他日志。

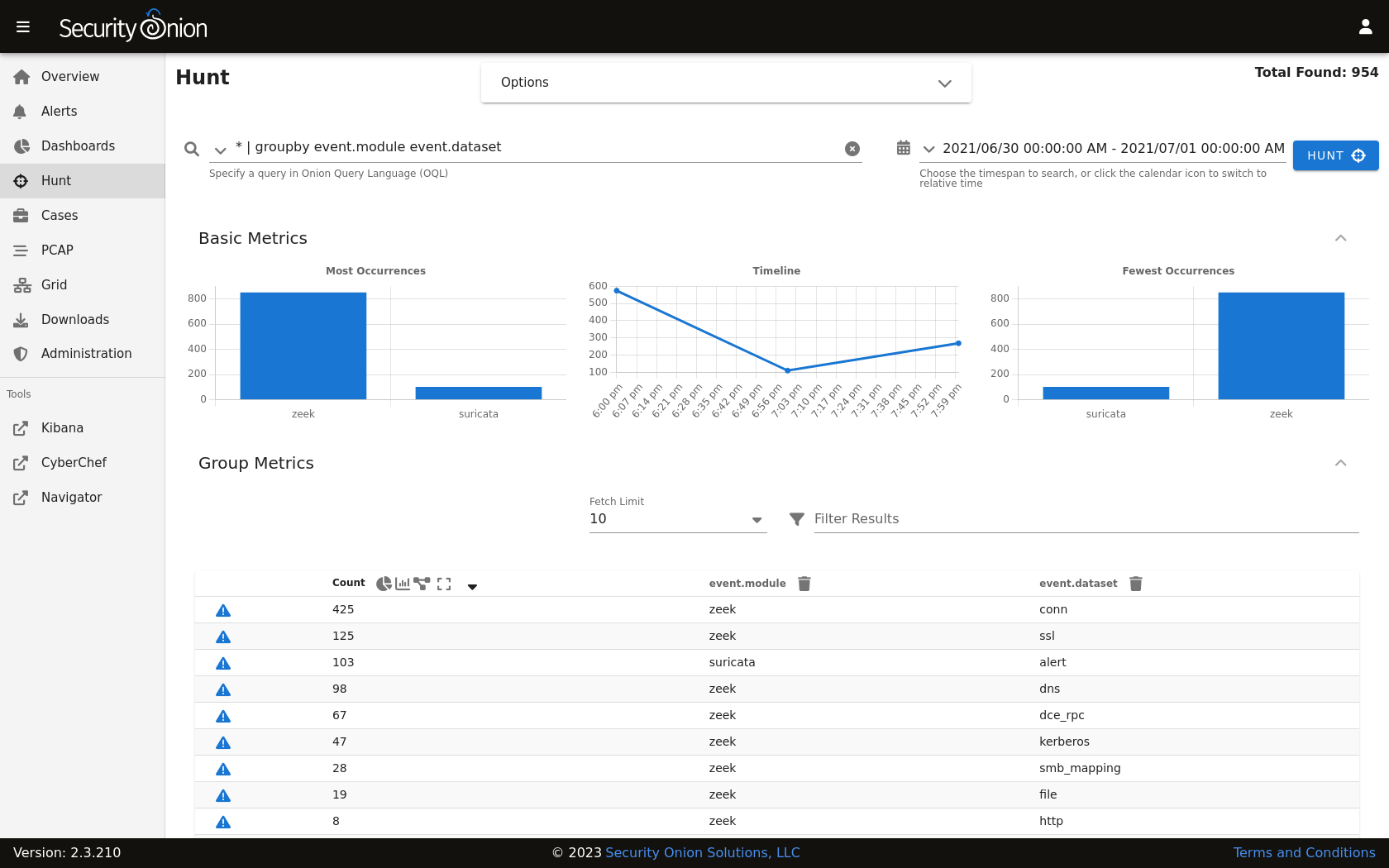

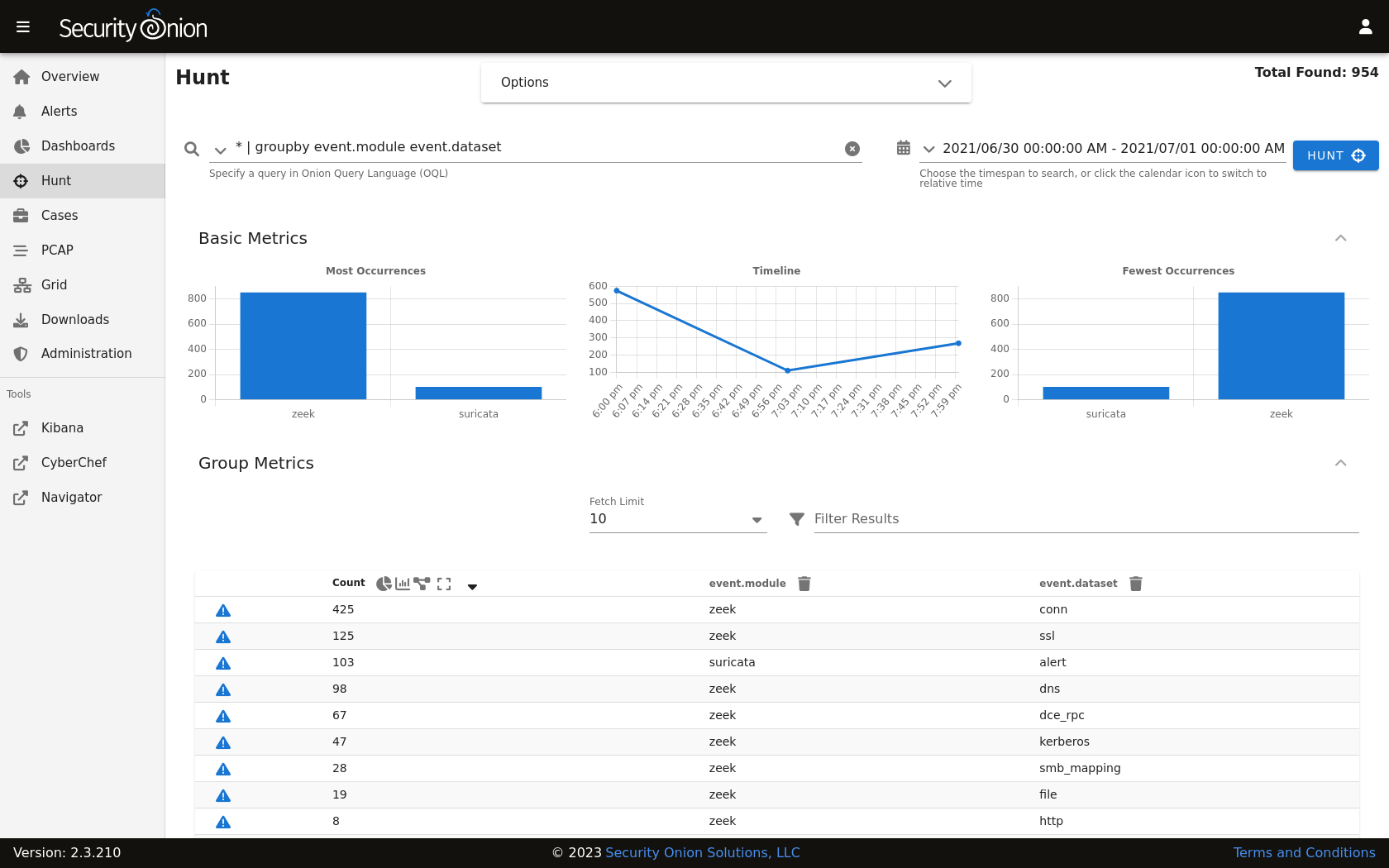

Hunt与Dashboards类似,但其默认查询更侧重于威胁搜寻。

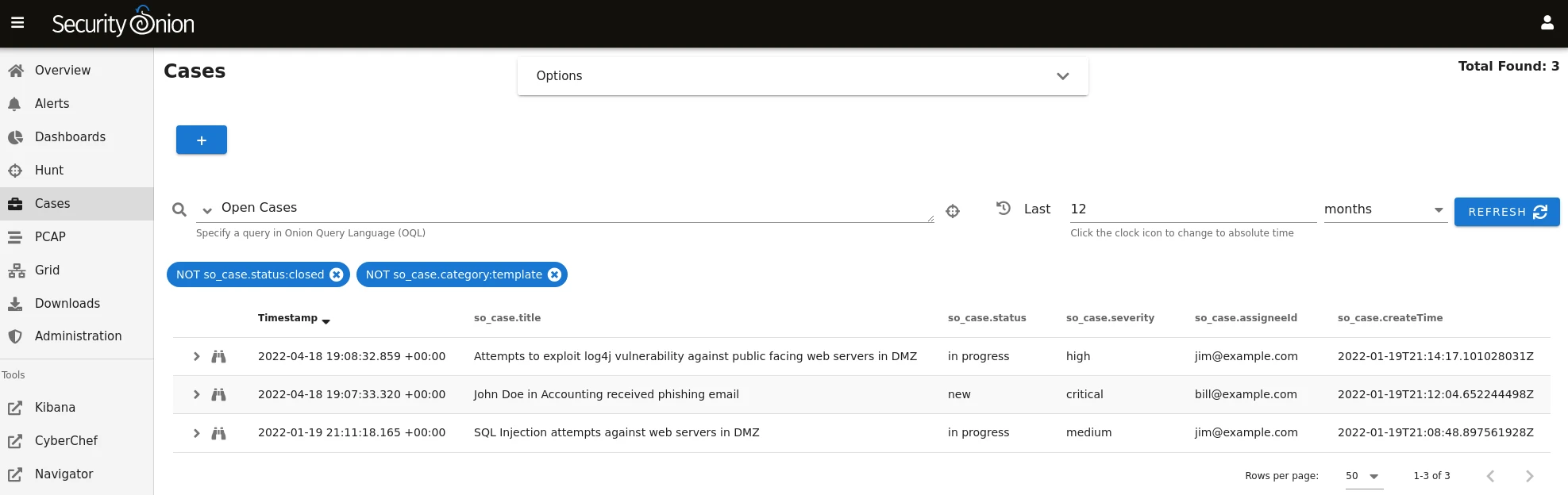

案例是案例管理界面。在Alerts、 Dashboards或Hunt中工作时,您可能会发现足够有趣的警报或日志,可以发送到Cases并创建案例。在您努力结案时,其他分析师可以与您合作。

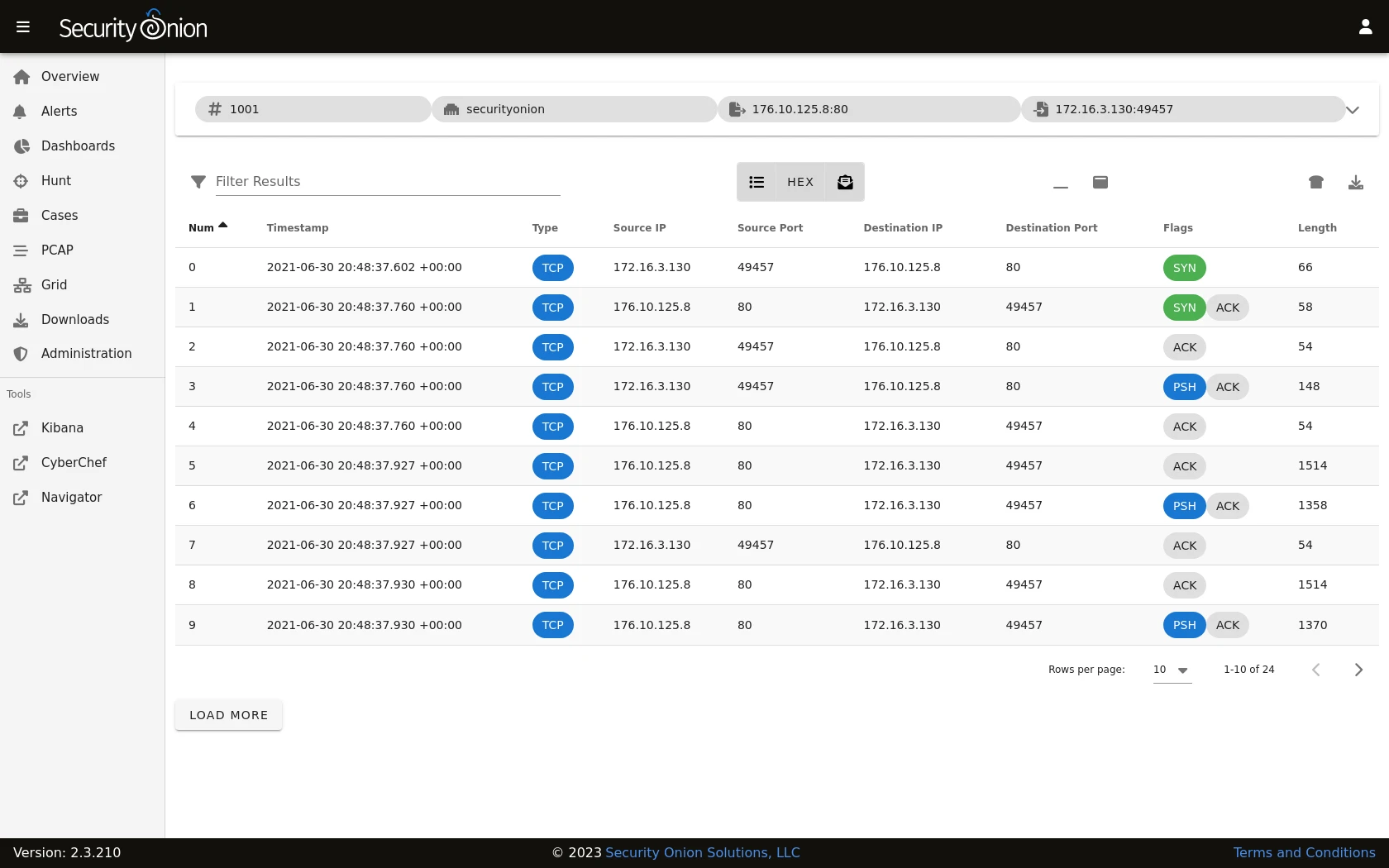

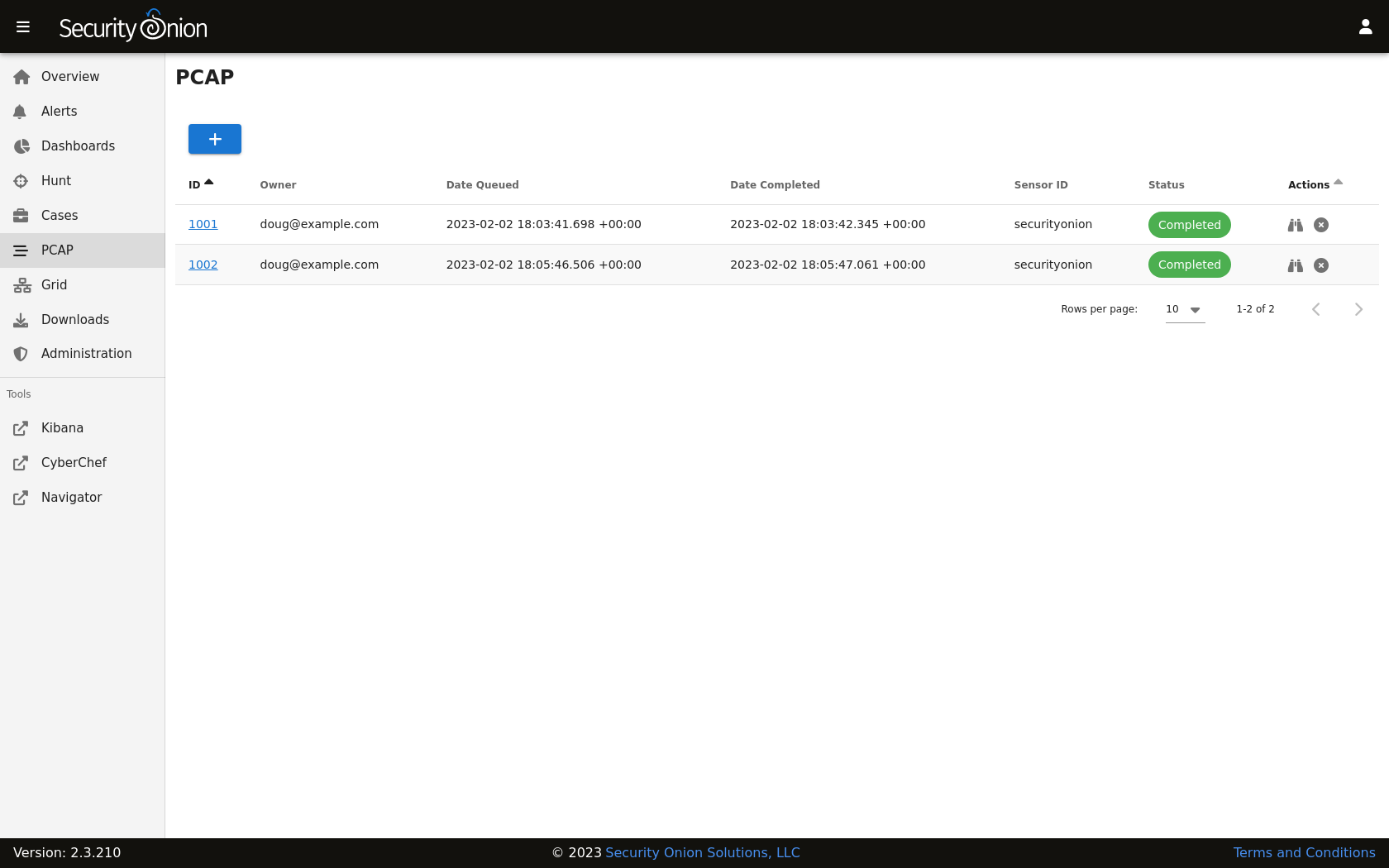

Security Onion 控制台 (SOC)还包括一个用于完整数据包捕获 ( PCAP ) 检索的界面。

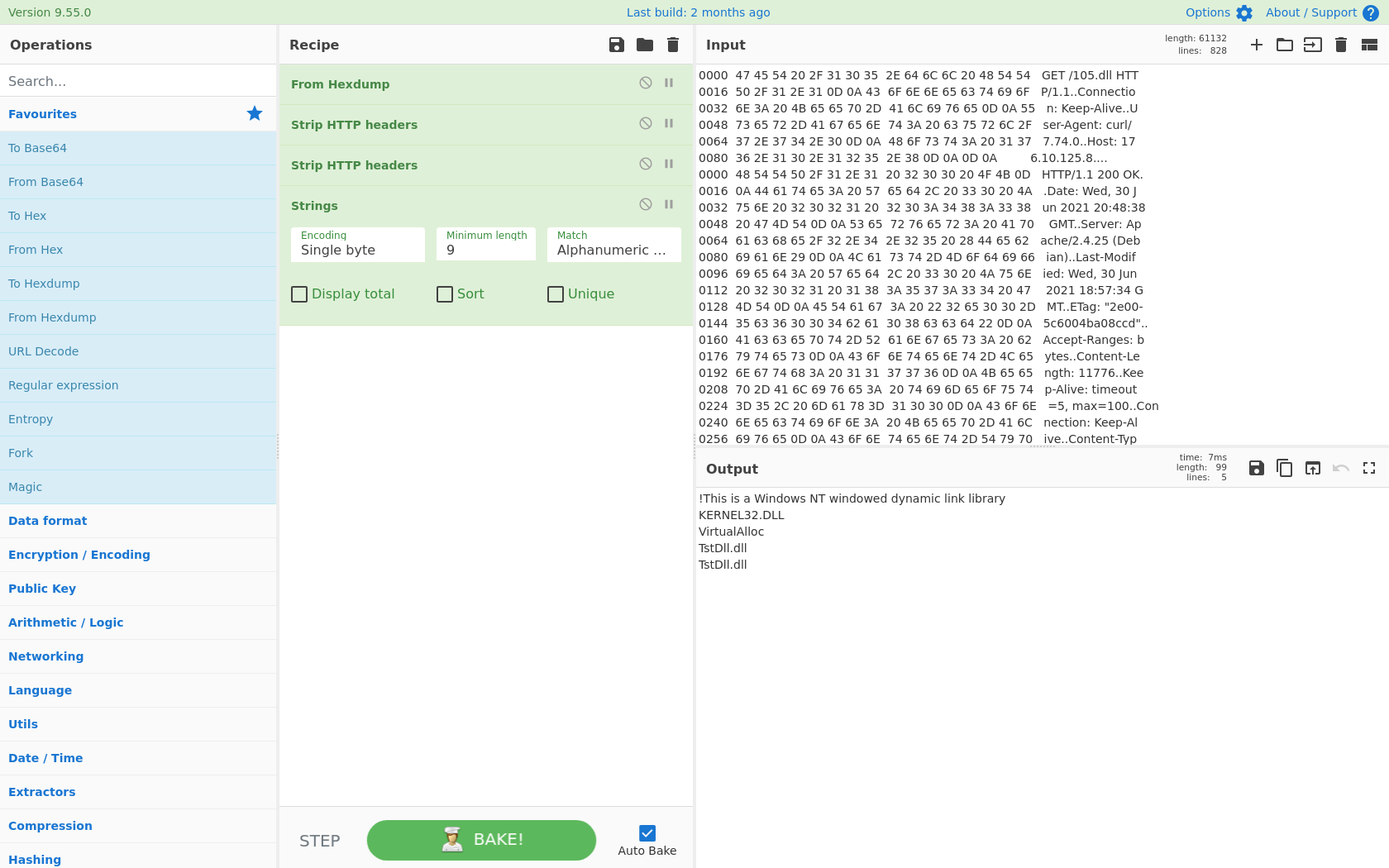

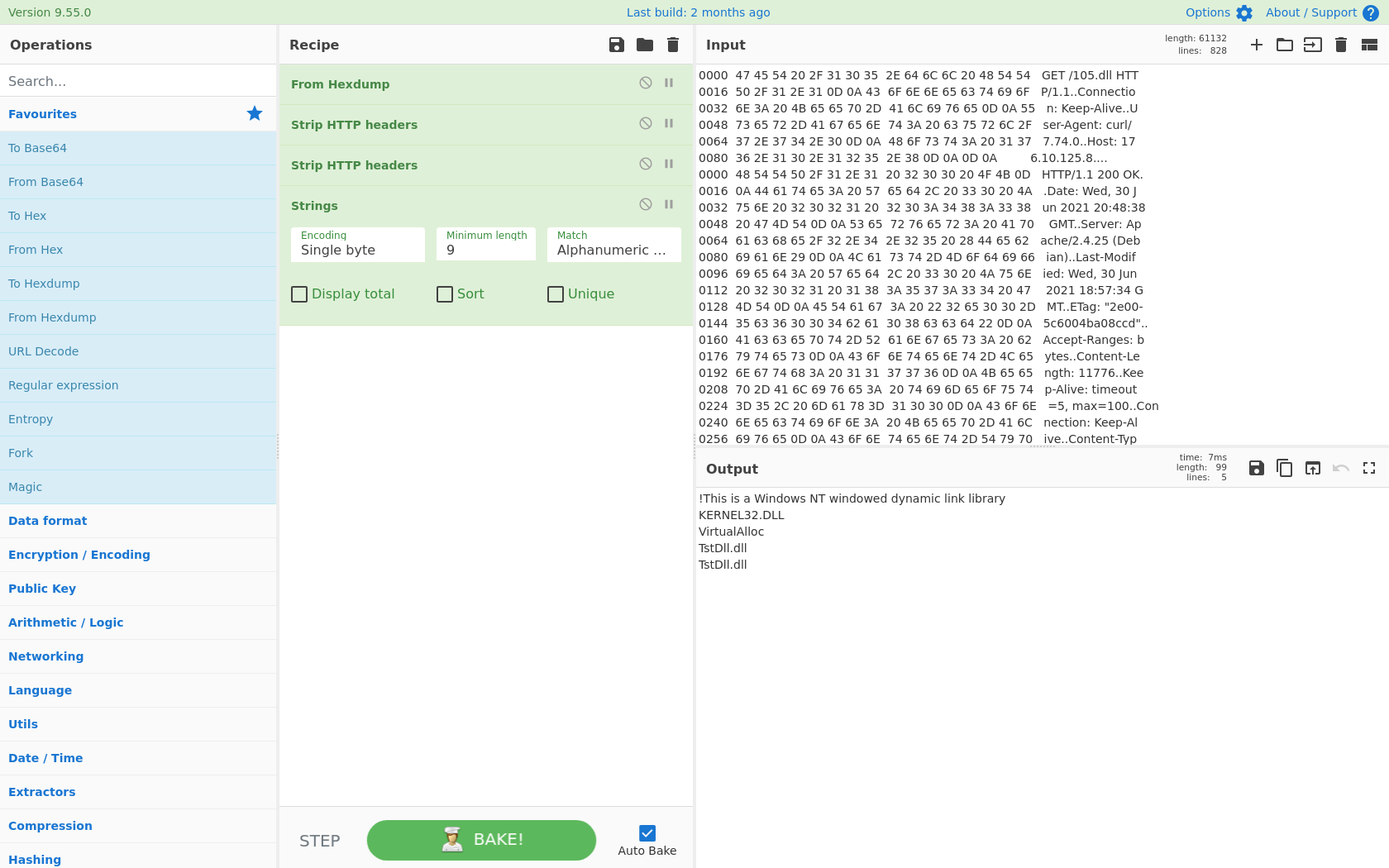

CyberChef

CyberChef允许您解码、解压缩和分析工件。Alerts、 Dashboards、 Hunt和PCAP都允许您快速轻松地将数据发送到CyberChef以进行进一步分析.

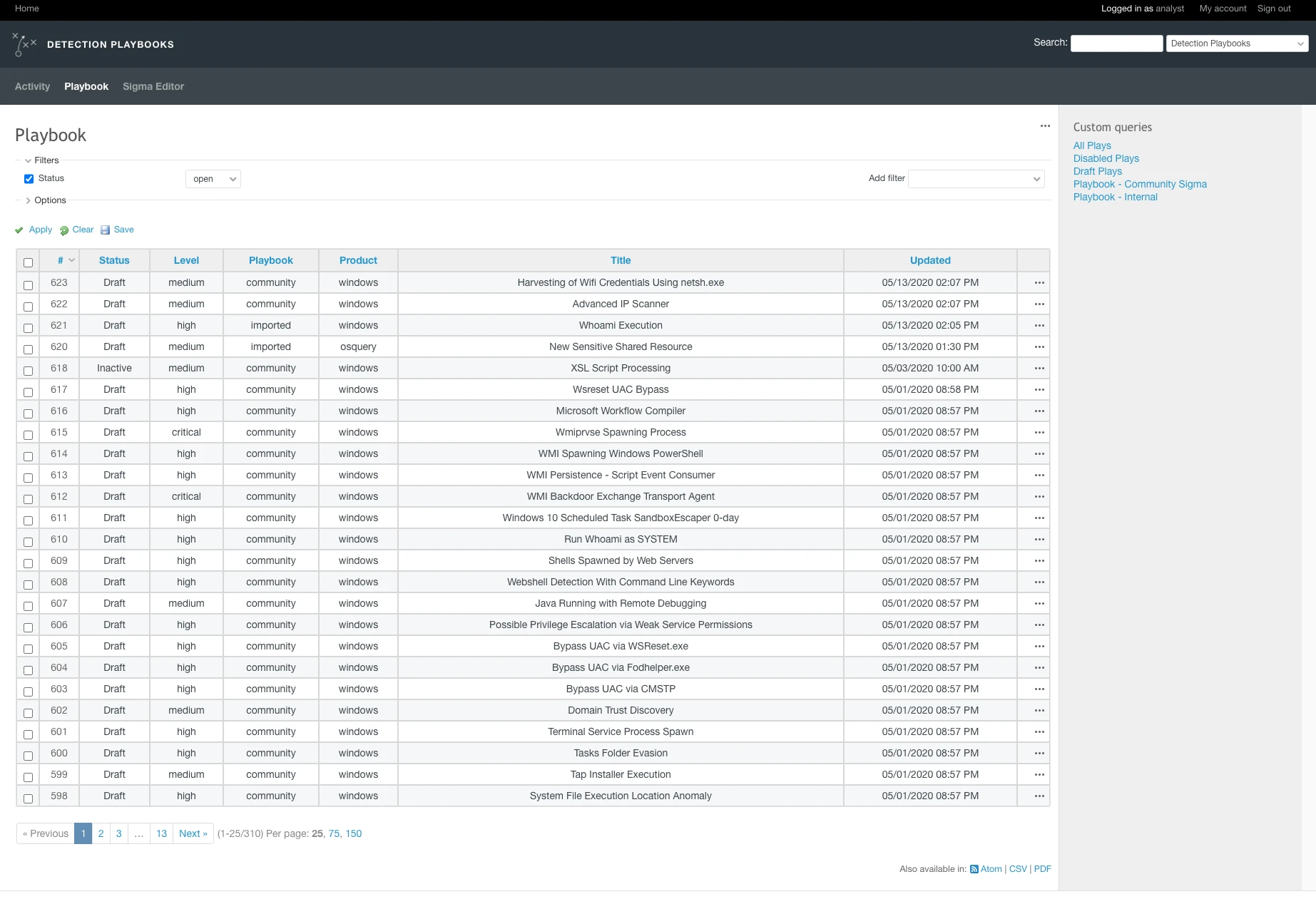

Playbook

Playbook允许您创建一个检测剧本,它本身由单独的剧本组成。这些剧本是完全独立的,描述了特定检测策略的不同方面。

工作流程

所有这些分析工具协同工作,提供高效、全面的分析能力。例如,这是一个潜在的工作流程:

- 转到“警报”页面并查看所有未确认的警报。

- 检查仪表板是否有任何看起来可疑的东西。

- 找到要调查的内容后,您可能希望转向Hunt以扩大搜索范围并查找与源 IP 地址和目标 IP 地址相关的其他日志。

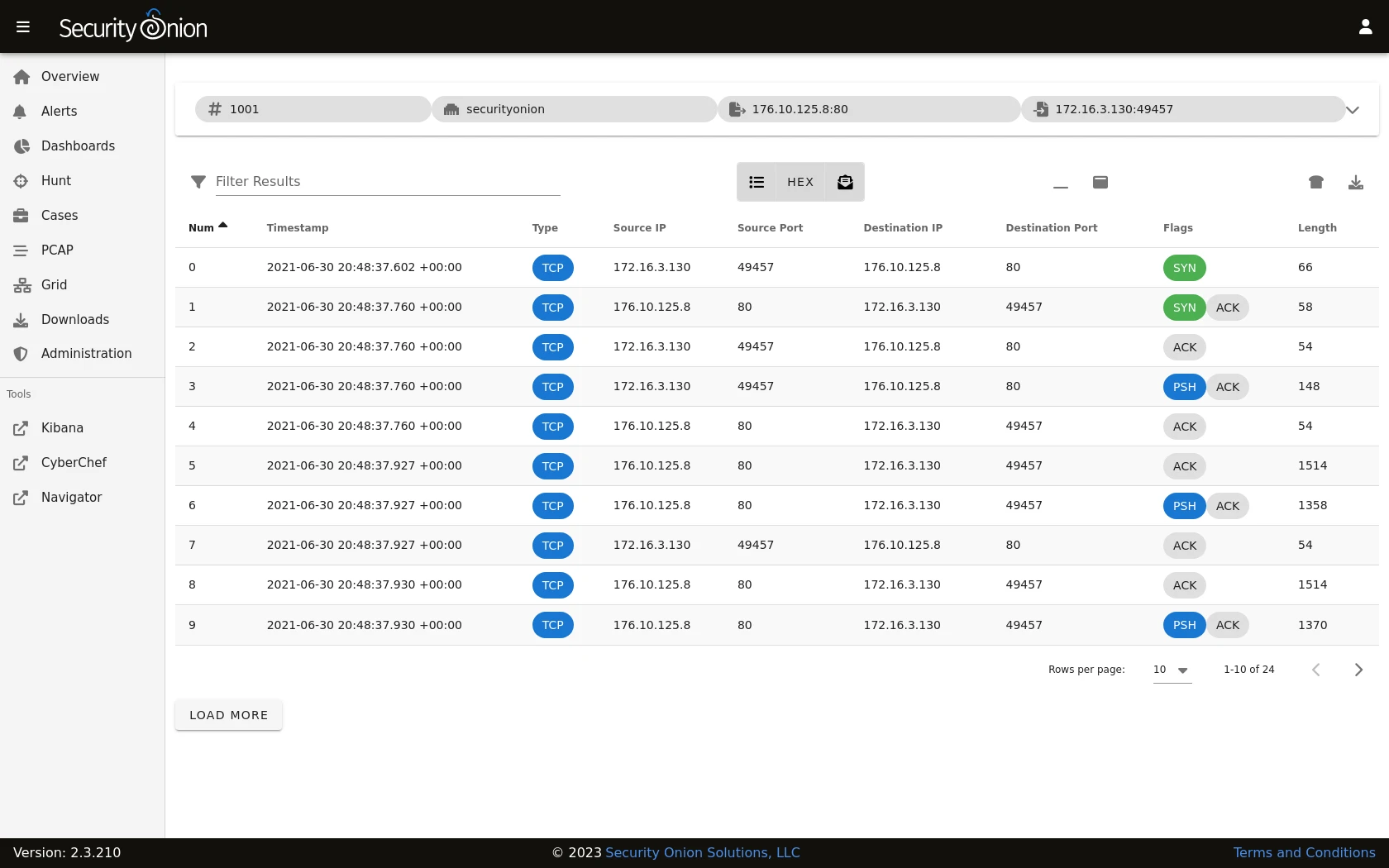

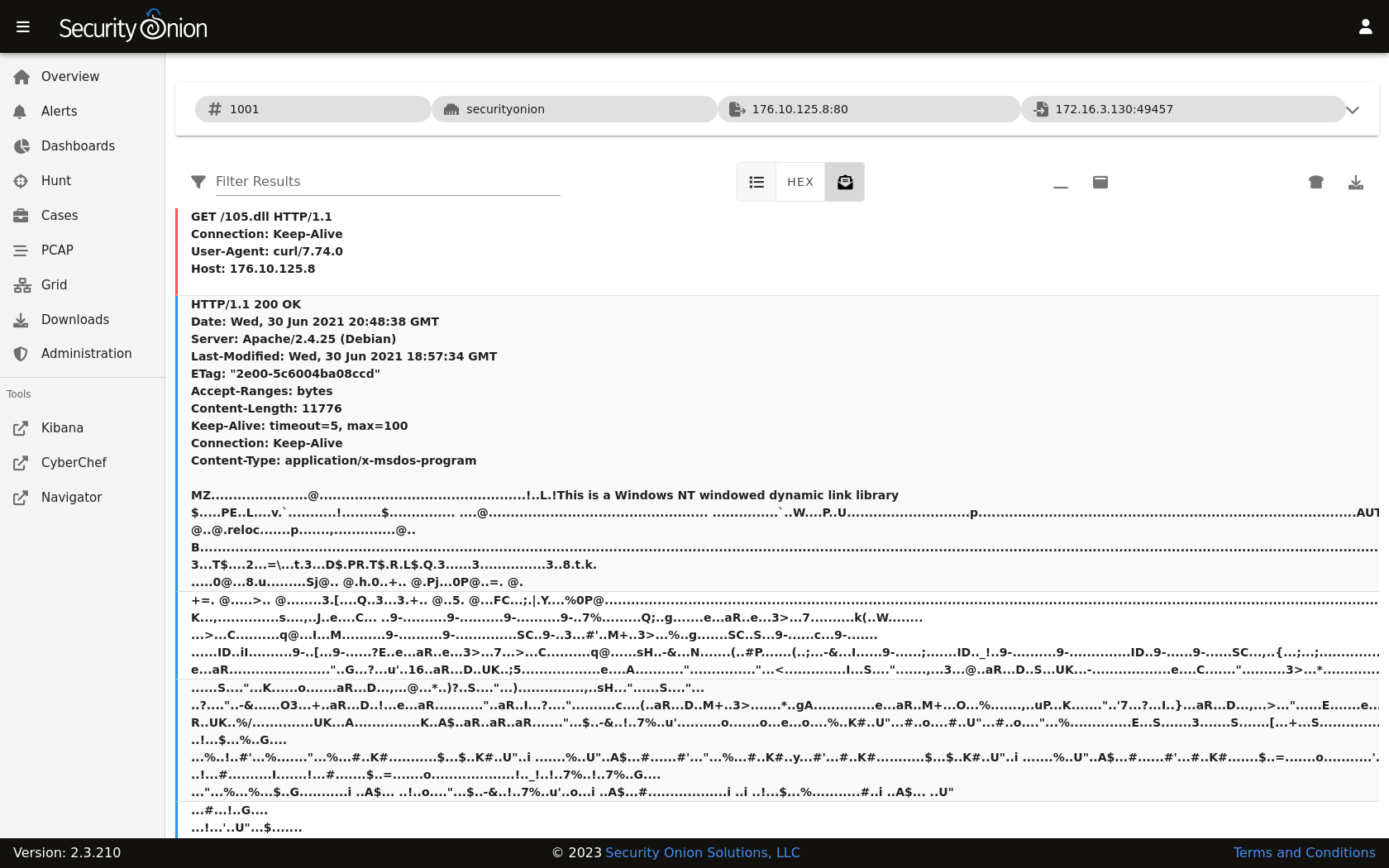

- 如果这些警报或日志中的任何一个看起来很有趣,您可能希望转向PCAP以查看整个流的完整数据包捕获。

- 根据您在流中看到的内容,您可能希望将其发送到CyberChef以进行进一步分析和解码。

- 将警报和日志升级为案例并记录任何观察结果。Pivot to Hunt为那些可观察的对象撒下更广泛的网络。

- 在Playbook中开发一个游戏,该游戏将自动提醒前进中的可观察对象并更新您在ATT&CK Navigator中的覆盖范围。

- 最后,返回案例并记录整个调查并结案。

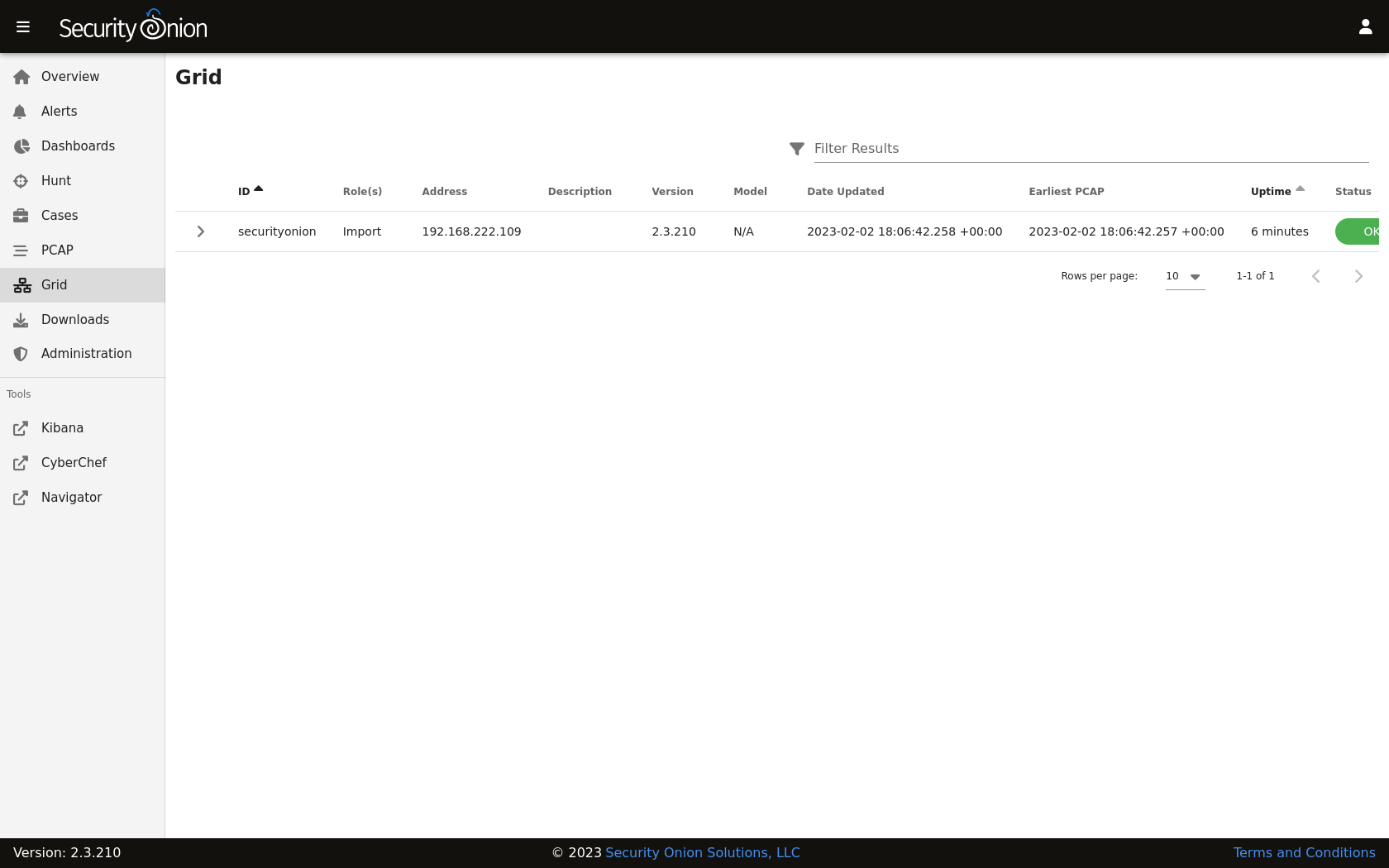

部署场景

如今,世界各地的分析师都在将 Security Onion 用于许多不同的架构。Security Onion 安装向导允许您轻松配置最佳部署方案以满足您的需求。

结论

安装 Security Onion 后,您将拥有网络和端点检测、全面的元数据和完整的数据包捕获。我们的分析工具将使您能够使用所有这些数据来更快地检测入侵者,并更全面地描绘他们在您的环境中所做的事情。准备好剥开你的企业层,让你的对手哭泣!

硬件要求

体系结构部分应该可以帮助您确定部署需要多少台机器。本节将帮助您确定每台机器需要什么样的硬件规格。

CPU架构

Security Onion 仅支持 x86-64 架构(标准 Intel 或 AMD 64 位处理器)。

警告

我们不支持 ARM 或任何其他非 x86-64 处理器!

最低规格

如果您只想使用so-import-pcap 导入 pcap,那么您可以将 Security Onion 2 配置为具有以下最低规格的导入节点:

- 4GB内存

- 2个CPU核心

- 200GB 存储空间

对于所有其他配置,运行 Security Onion 2 的最低规格是:

- 12GB 内存

- 4个CPU核心

- 200GB 存储空间

注释

这些最低规格适用于运行最少服务的 EVAL 模式。随着您启用更多服务、监控更多流量并使用更多日志,这些要求可能会急剧增加。有关详细信息,请参阅下面的详细部分。

警告

如果使用测试版本工具 logscan,则需要支持 AVX 的 CPU/vCPU,建议支持 AVX2。大多数自 2011 年以来生产的 CPU 都支持 AVX,但请务必检查您的特定处理器的规格。这对于虚拟化环境更为重要,因为默认的 vCPU 类型通常不支持任何一种指令集。

生产部署

Security Onion 2 是一个新平台,比以前版本的 Security Onion 具有更多功能。这些附加功能导致更高的硬件要求。为获得最佳效果,我们建议购买新硬件以满足新要求。

提示

如果您打算购买新硬件,请考虑使用 Security Onion Solutions ( https://securityonionsolutions.com ) 的官方 Security Onion 设备。我们的定制设备已经针对特定角色和流量级别进行了设计,并预装了 Security Onion。从 Security Onion Solutions 采购将为您节省时间和精力,并有助于支持 Security Onion 作为一个免费开放平台的发展!

存储

我们只支持本地存储。SAN/iSCSI/FibreChannel/NFS 等远程存储增加了复杂性和故障点,并且对性能有严重影响。您或许能够使远程存储正常工作,但我们不对此提供任何支持。通过使用本地存储,您可以将所有内容保持独立,而不必担心争夺资源。本地存储通常也是最具成本效益的解决方案。

网卡

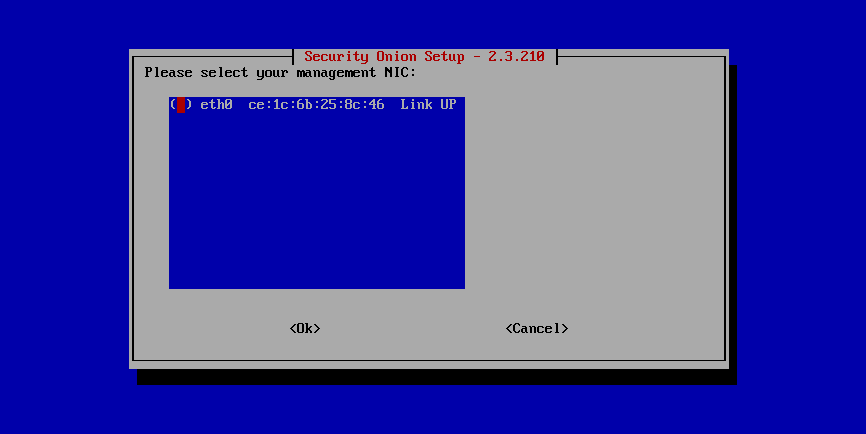

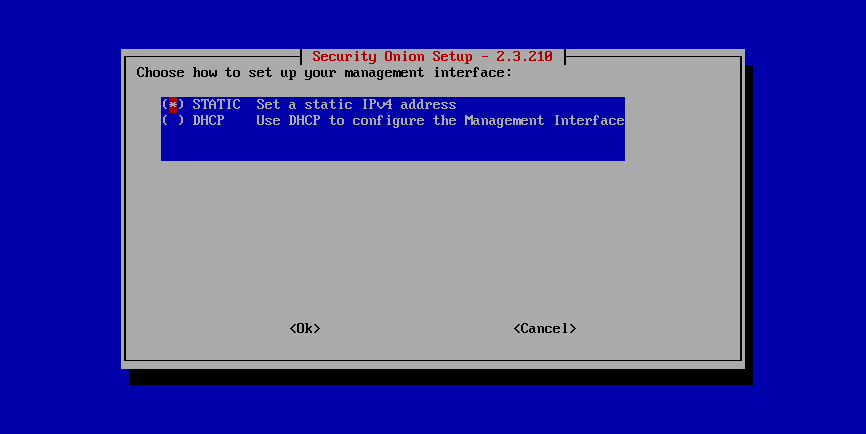

您至少需要一个专用于管理的有线网络接口(最好连接到专用管理网络)。我们建议尽可能使用静态 IP 地址。

如果您计划从分路器或跨接端口嗅探网络流量,那么您将需要一个或多个专用于嗅探的接口(无 IP 地址)。安装程序将在嗅探接口上自动禁用 NIC 卸载功能,例如tso、gso和gro,以确保Suricata和Zeek获得准确的流量视图。

确保您获得高质量的网卡,尤其是用于嗅探。大多数用户报告说使用英特尔卡的体验很好。

Security Onion 旨在使用有线接口。您也许可以使无线接口正常工作,但我们不推荐也不支持它。

UPS

与大多数 IT 系统一样,Security Onion 有数据库,而这些数据库不喜欢断电或其他不正常的关机。为避免停电和不得不手动修复数据库,请考虑使用 UPS。

弹性栈

有关详细的部署方案,请参阅架构部分。

我们建议将所有弹性存储 (/nsm/elasticsearch) 放在 RAID 10 配置中的 SSD 或高速旋转磁盘上。

独立部署

在独立部署中,管理器组件和传感器组件都在一个盒子上运行,因此,您的硬件要求将反映这一点。您至少需要 16GB RAM、4 个 CPU 内核和 200GB 存储空间。在最低 16GB RAM 的情况下,您很可能需要交换空间来避免出现问题。

建议将此部署类型用于评估目的、POC(概念验证)和中小型单传感器部署。虽然您可以通过这种方式部署 Security Onion,但建议您将后端组件和传感器组件分开。

- CPU:用于解析传入事件、索引传入事件、搜索元数据、捕获 PCAP、分析数据包以及运行前端组件。随着数据和事件消耗的增加,将需要更多的 CPU。

- RAM:用于 Logstash、Elasticsearch、Lucene、Suricata、Zeek等的磁盘缓存。可用 RAM 的数量将直接影响搜索速度和可靠性,以及处理和捕获流量的能力。

- 磁盘:用于存储索引元数据。更大的存储量允许更长的保留期。通常建议保留不超过 30 天的热 ES 索引。

有关详细的部署方案,请参阅架构部分。

具有本地日志存储和搜索功能的管理器节点

在企业分布式部署中,管理节点将存储来自自身的日志并转发节点。它还可以充当其他日志源的系统日志目标,以便将其索引到 Elasticsearch 中。企业管理器节点至少应具有 8 个 CPU 内核、16-128GB RAM 和足够的磁盘空间(建议数 TB)以满足您的保留要求。

- CPU:用于解析传入事件、索引传入事件、搜索元数据。随着数据和事件消耗的增加,将需要更多的 CPU。

- RAM:用于 Logstash、Elasticsearch 和 Lucene 的磁盘缓存。可用 RAM 的数量将直接影响搜索速度和可靠性。

- 磁盘:用于存储索引元数据。更大的存储量允许更长的保留期。通常建议保留不超过 30 天的热 ES 索引。

有关详细的部署方案,请参阅架构部分。

具有独立搜索节点的管理器节点

这种部署类型利用搜索节点来解析和索引事件。结果,降低了管理器节点的硬件要求。一个企业管理器节点应该至少有 4-8 个 CPU 内核、16GB RAM 和 200GB 到 1TB 的磁盘空间。许多人选择在他们的 VM 场中托管他们的管理器节点,因为它的硬件要求低于传感器,但需要更高的可靠性和可用性。

- CPU:用于接收传入的事件并将它们放入 Redis。用于运行所有前端 Web 组件并聚合来自搜索节点的搜索结果。

- RAM:用于 Logstash 和 Redis。可用 RAM 的数量直接影响 Redis 队列的大小。

- 磁盘:用于一般操作系统目的和存储 Kibana 仪表板。

有关详细的部署方案,请参阅架构部分。

搜索节点

搜索节点增加了 Elasticsearch 的搜索和保留能力。这些节点解析和索引事件,并提供随着整体数据摄入量的增加而水平扩展的能力。搜索节点应至少具有 4-8 个 CPU 内核、16-64GB RAM 和 200GB 磁盘空间或更多,具体取决于您的日志记录要求。

- CPU:用于解析传入事件和索引传入事件。随着数据和事件消耗的增加,将需要更多的 CPU。

- RAM:用于 Logstash、Elasticsearch 和 Lucene 的磁盘缓存。可用 RAM 的数量将直接影响搜索速度和可靠性。

- 磁盘:用于存储索引元数据。更大的存储量允许更长的保留期。通常建议保留不超过 30 天的热 ES 索引。

有关详细的部署方案,请参阅架构部分。

前向节点(传感器)

转发节点仅运行传感器组件,并将元数据转发到管理器节点。所有 PCAP 都位于传感器本地,并通过使用代理进行访问。

- CPU:用于分析和存储网络流量。随着受监控带宽的增加,将需要更多的 CPU。见下文。

- RAM:用于写入缓存和处理流量。

- 磁盘:用于存储 PCAP 和元数据。更大的存储量允许更长的保留期。

有关详细的部署方案,请参阅架构部分。

重节点(带有ES组件的传感器)

重节点在本地运行所有传感器组件和弹性组件。这大大增加了硬件要求。在这种情况下,所有索引元数据和 PCAP 都保留在本地。当通过 Kibana 执行搜索时,管理器节点会查询该节点的 Elasticsearch 实例。

- CPU:用于解析传入事件、索引传入事件、搜索元数据。随着受监控带宽(以及总体数据/事件的数量)的增加,将需要更多的 CPU。

- RAM:用于 Logstash、Elasticsearch 和 Lucene 的磁盘缓存。可用 RAM 的数量将直接影响搜索速度和可靠性。

- 磁盘:用于存储索引元数据。更大的存储量允许更长的保留期。通常建议保留不超过 30 天的热 ES 索引。

有关详细的部署方案,请参阅架构部分。

接收节点

由于接收方节点仅运行Logstash和Redis,因此它们不需要太多 CPU 或磁盘空间。但是,更多 RAM 意味着您可以为Redis设置更大的队列大小。

入侵检测蜜罐 (IDH) 节点

对于入侵检测蜜罐节点,整体系统要求很低:1GB RAM、2x CPU、1x NIC 和 100GB 磁盘空间。

传感器硬件注意事项

以下硬件注意事项适用于传感器。如果您使用的是重型节点或独立部署类型,请注意这将显着增加 CPU/RAM/存储要求。

虚拟化

我们建议使用专用物理硬件(尤其是在您监控大量流量时)以避免资源竞争。传感器可以虚拟化,但您必须确保为它们分配足够的资源。

CPU

Suricata和Zeek非常占用 CPU。您监控的流量越多,您需要的 CPU 内核就越多。一个非常粗略的估计是每个Suricata工作人员或Zeek工作人员 200Mbps。因此,如果您有一个完全饱和的 1Gbps 链接,并且正在为 NIDS 警报运行Suricata并为元数据运行Zeek,那么您将需要至少 5 个Suricata worker 和 5 个Zeek worker。这意味着您需要至少 10 个 CPU 内核用于Suricata和Zeek ,以及用于Stenographer的额外 CPU 内核和/或其他服务。如果您正在监控大量流量和/或拥有少量 CPU 内核,您可以考虑使用Suricata来处理警报和元数据。这消除了对Zeek的需求,并允许更有效地使用 CPU。

内存

RAM 使用高度依赖于几个变量:

- 您启用的服务

- 您正在监控的流量类型

- 您正在监控的实际流量(例如:您可能正在监控一个 1Gbps 的链接,但它大部分时间只使用 200Mbps)

- 您的组织“可接受”的丢包量

为获得最佳性能,请过度配置 RAM,以便您可以完全禁用交换。

以下 RAM 估计值是一个粗略的指南,并假设您将运行Suricata、Zeek和Stenographer(完整数据包捕获)并希望最大程度地减少/消除数据包丢失。你的旅费可能会改变!

- 如果您只想在 VM 中快速评估 Security Onion,则所需的最低 RAM 量为 12GB。显然越多越好!

- 如果您在小型网络(100Mbps 或更低)的生产环境中部署 Security Onion,您应该计划 16GB RAM 或更多。同样,显然越多越好!

- 如果您在生产环境中将 Security Onion 部署到中等网络(100Mbps – 1000Mbps),您应该计划 16GB – 128GB RAM 或更多。

- 如果您在生产环境中将 Security Onion 部署到大型网络(1000Mbps – 10Gbps),您应该计划 128GB – 256GB RAM 或更多。

- 如果您要购买新服务器,请继续并最大化 RAM(它很便宜!)。一如既往,显然越多越好!

存储

启用了完整数据包捕获的传感器需要大量存储空间。例如,假设您正在监控一个平均速率为 50Mbps 的链路,下面是一些快速计算:50Mb/s = 6.25 MB/s = 375 MB/分钟 = 22,500 MB/小时 = 540,000 MB/天。因此,一天的 pcaps 需要大约 540GB(将其乘以您要保留的 pcap 天数)。您拥有的磁盘空间越多,用于事后调查的 PCAP 保留就越多。磁盘很便宜,你可以得到!

数据包

您将需要某种方式将数据包送入您的传感器接口。如果您只是在评估 Security Onion,您可以重放PCAP 进行测试。对于生产部署,您需要现有交换机或专用 TAP 上的 SPAN/监控端口。我们建议尽可能使用专用 TAP。如果在 NAT 边界附近收集流量,请确保从 NAT 边界内部收集,以便您看到真实的内部 IP 地址。

便宜的tap/span选项(按字母顺序列出):

Enterprise Tap 选项(按字母顺序列出):

进一步阅读

笔记

对于大型网络和/或部署,另请参阅https://github.com/pevma/SEPTun。

安装

警告

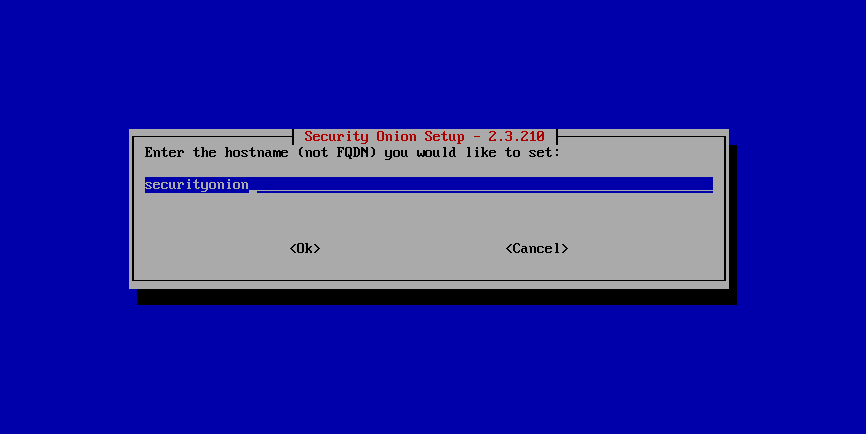

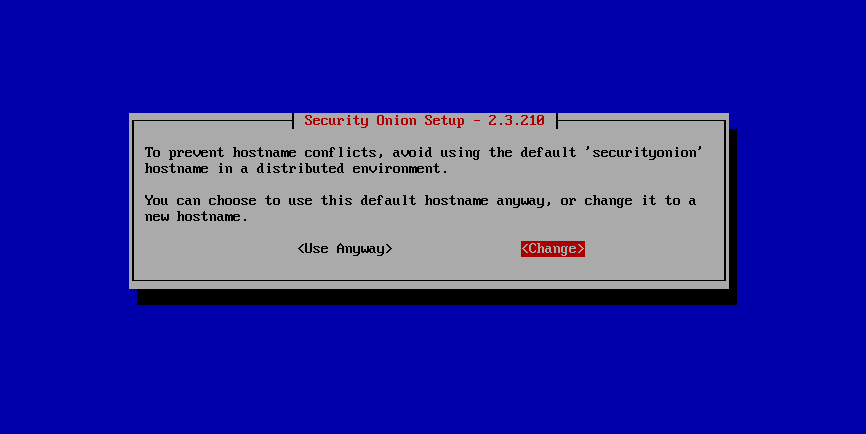

请确保您的主机名在安装过程中是正确的。安装程序根据主机名生成证书,我们不支持在安装后更改主机名。

笔记

如果您想使用我们的 AMI 在 Amazon AWS 中部署,您可以跳到AWS 云 AMI部分。如果您想使用我们的镜像在 Azure 中部署,您可以跳到Azure 云镜像部分。

根据下载部分下载所需的 ISO 后,现在是时候安装了!下面有单独的部分将引导您使用我们的 Security Onion ISO 映像(基于 CentOS 7)或安装标准的 CentOS 7、Ubuntu 18.04 或 Ubuntu 20.04,然后在上面安装我们的组件。

警告

对于大多数用例,我们建议使用我们的 Security Onion ISO 映像,因为它是最快、最简单且最一致的方法。如果您不打算使用我们的 Security Onion ISO 映像并且您正在构建分布式部署,那么我们建议在部署中的所有节点上保持基本操作系统一致。例如,尝试在管理器上运行 Ubuntu 18.04 并在传感器上运行 Ubuntu 20.04 时存在已知问题。

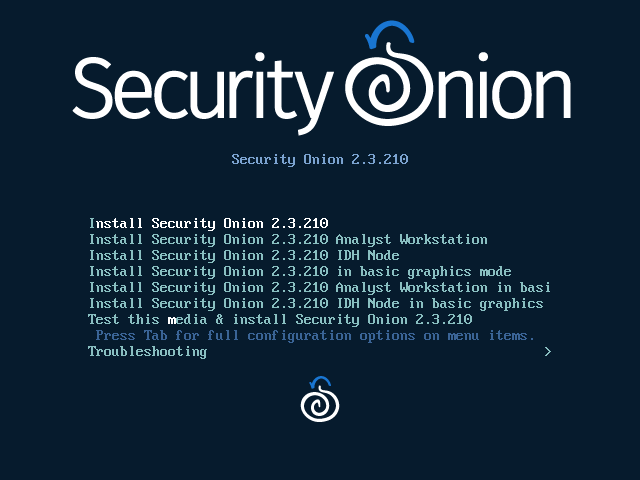

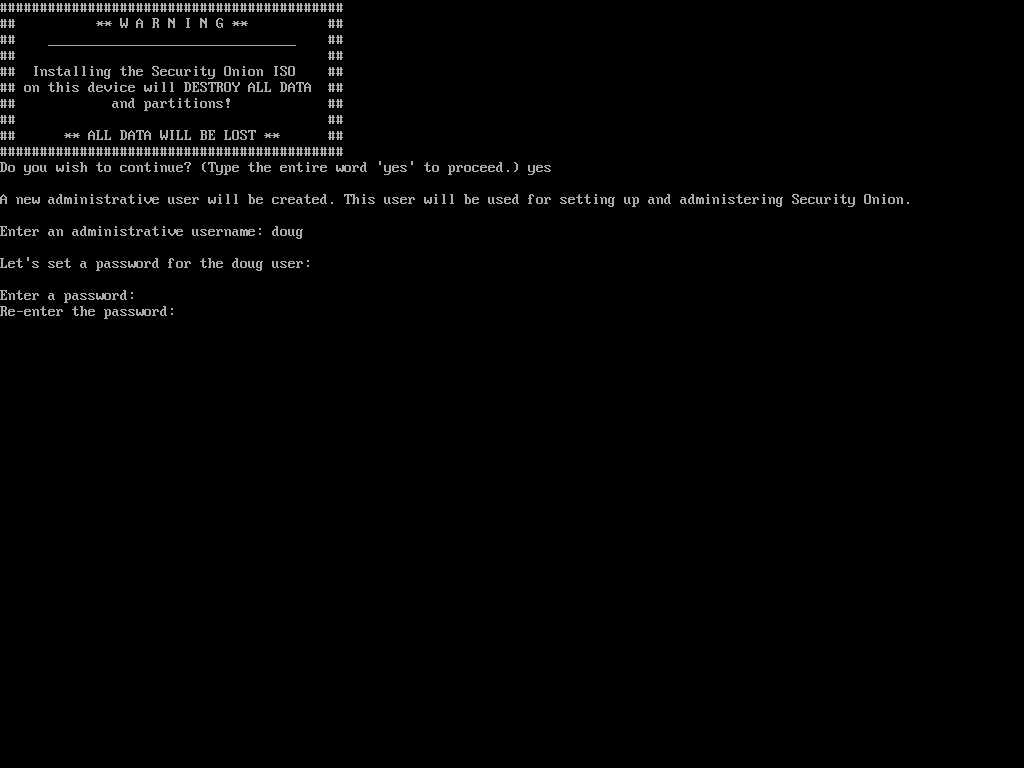

使用 Security Onion ISO 镜像安装

如果您想使用我们的 ISO 映像安装 Security Onion:

- 查看硬件要求和发行说明部分。

- 下载并验证我们的 Security Onion ISO 映像。

- 在满足最低硬件规格的机器中引导 ISO。

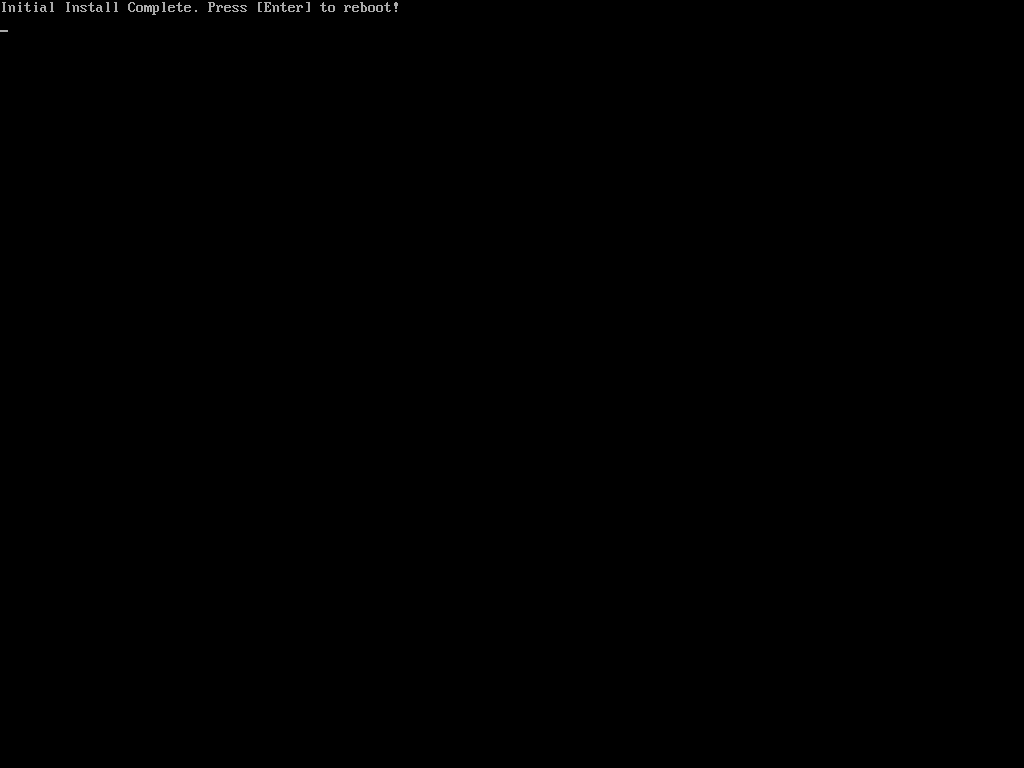

- 按照提示完成安装并重启。

- 您可能需要弹出 ISO 映像或更改机器的启动顺序以从新安装的操作系统启动。

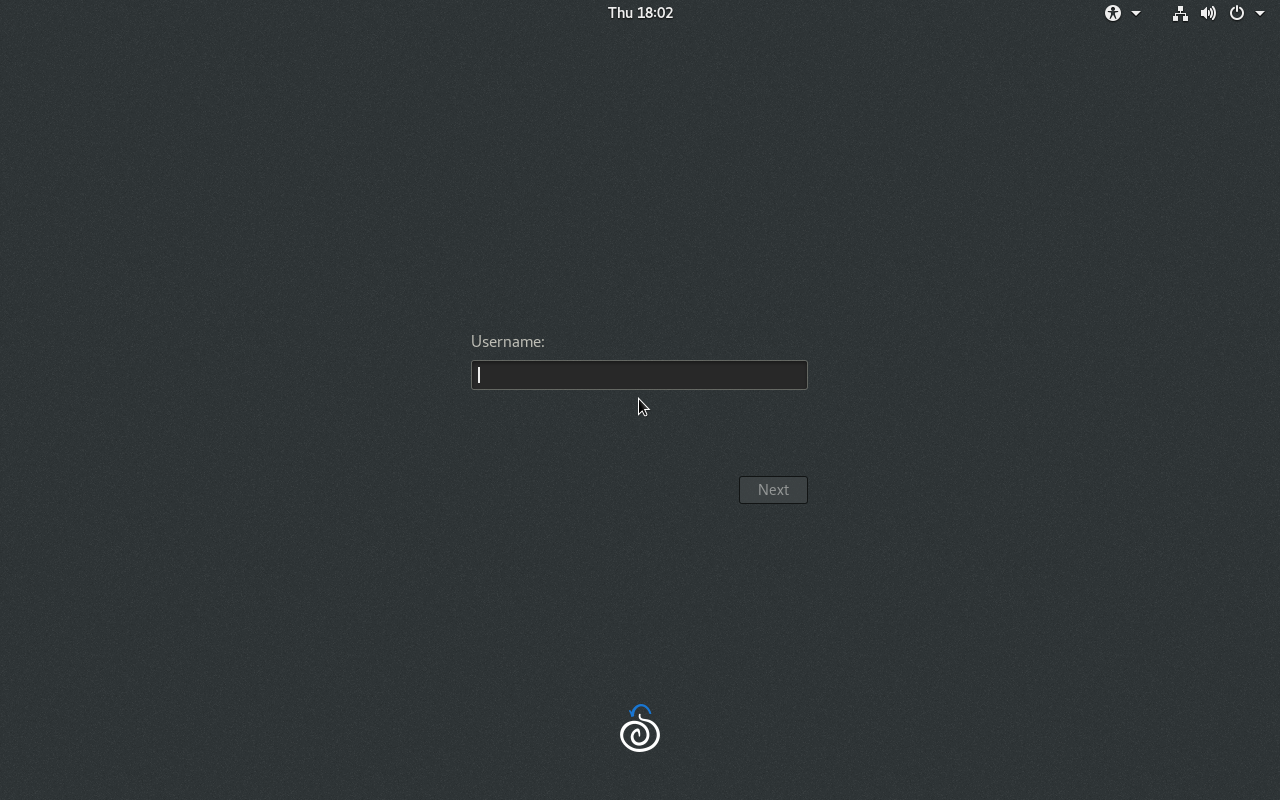

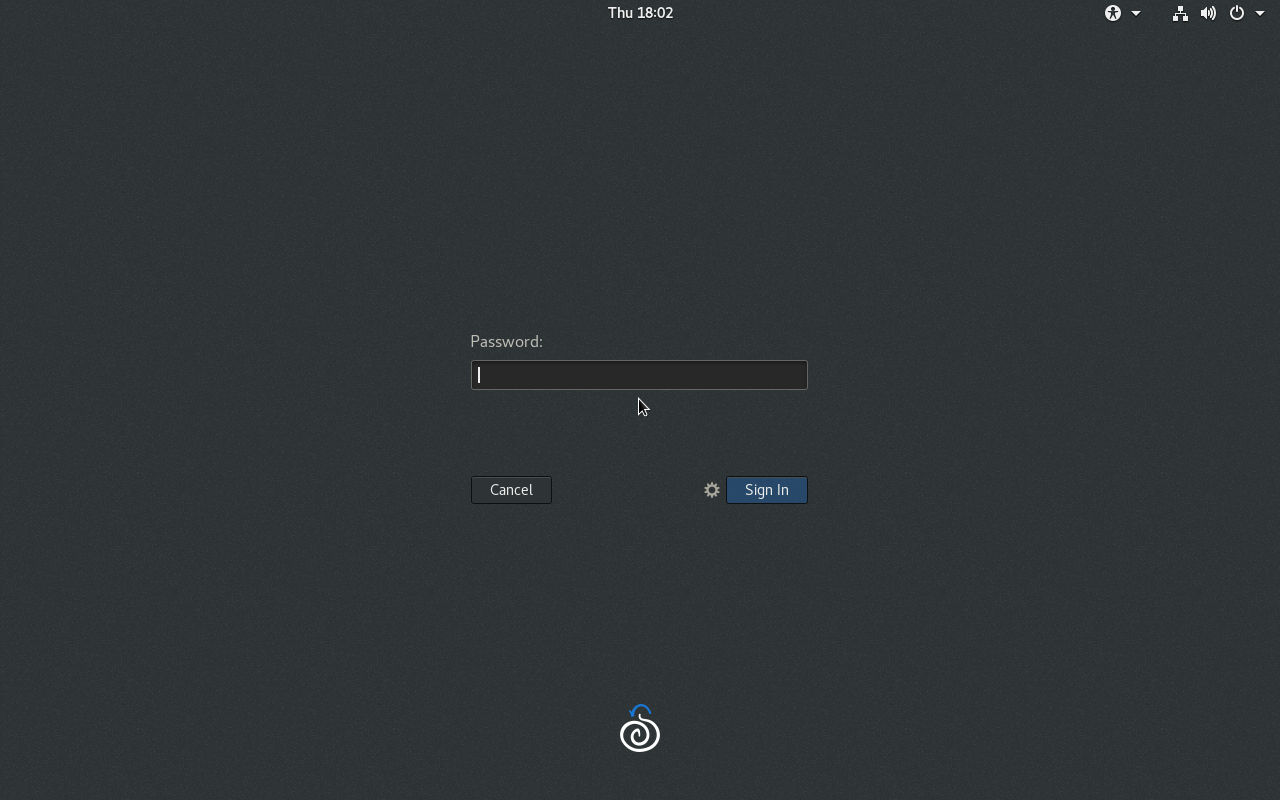

- 使用您在安装程序中设置的用户名和密码登录。

- Security Onion 安装程序将自动启动。如果出于某种原因您必须退出安装程序并需要重新启动它,您可以注销您的帐户然后重新登录,它应该会自动启动。如果这不起作用,您可以按如下方式手动运行它:

sudo SecurityOnion/setup/so-setup iso继续配置部分。

在 Ubuntu 或 CentOS 上安装

如果您想在 CentOS 7、Ubuntu 18.04 或 Ubuntu 20.04(不使用我们的 Security Onion ISO 映像)上安装 Security Onion,请按照以下步骤操作:

- 查看硬件要求和发行说明部分。

- 下载您喜欢的 64 位 CentOS 7、Ubuntu 18.04 或 Ubuntu 20.04 版本的 ISO 映像。验证 ISO 映像,然后从中启动。

- 按照安装程序中的提示进行操作。如果您正在构建生产部署,您可能希望使用 LVM 并将大部分磁盘空间专用于分区部分

/nsm中讨论的内容。 - 重新启动到您的新安装。

- 使用您在安装期间指定的用户名和密码登录。

- 安装先决条件。如果您使用的是 CentOS 7:

sudo yum -y install git如果您使用的是 Ubuntu 18.04 或 Ubuntu 20.04:

sudo apt -y install git curl ethtool

- 下载我们的 repo 并开始设置过程:

git clone https://github.com/Security-Onion-Solutions/securityonion

cd securityonion

sudo bash so-setup-network- 继续配置部分。

- 注意:如果在 Ubuntu 安装期间通过 DHCP 自动配置了任何旨在用于监控的接口,安装程序将要求您将它们从其他网络管理工具中删除。需要执行以下步骤以确保设备由以下人员管理

nmcli:

- 从中删除监视器接口声明

/etc/netplan/00-installer-config.yaml,然后运行:sudo netplan apply sudo touch /etc/NetworkManager/conf.d/10-globally-managed-devices.conf sudo service network-manager restart

- 重新运行安装程序。

安全洋葱下载地址

下载之前,我们强烈建议您查看发行说明部分,以便您了解所有最近的更改!

您可以下载我们的 Security Onion ISO 映像(基于 CentOS 7)或下载标准的 64 位 CentOS 7、Ubuntu 18.04 或 Ubuntu 20.04 ISO 映像,然后添加我们的 Security Onion 组件。请记住,我们仅支持 CentOS 7、Ubuntu 18.04 和 Ubuntu 20.04。

提示

对于大多数用例,我们建议使用我们的 Security Onion ISO 映像,因为这是最快捷、最简单的方法。

警告

始终验证任何下载的 ISO 映像的校验和!无论您是下载我们的 Security Onion ISO 映像还是标准的 CentOS 或 Ubuntu ISO 映像,您都应该始终验证下载的 ISO 映像,以确保它在下载过程中没有被篡改或损坏。

- 如果下载我们的 Security Onion 2.3 ISO 映像,您可以在此处找到下载链接和验证说明:

VERIFY_ISO.md - 如果下载 Ubuntu 或 CentOS ISO 映像,请使用它们提供的任何说明验证该 ISO 映像。

警告

如果您下载我们的 ISO 映像,然后使用防病毒软件对其进行扫描,则 ISO 映像中包含的一个或多个文件可能会产生误报。如果您查看防病毒扫描详细信息,它很可能会告诉您它对SecurityOnion\agrules\strelka\yara\. 这是Strelka的一部分,它被错误地标记为后门,而实际上它只是一个寻找后门的 Yara 规则集。在某些情况下,警报可能针对包含在Strelka中的示例 EXE,但同样是误报。

笔记

如果您要从上面的 ISO 映像之一创建可启动 USB,有很多方法可以做到这一点。Balena Etcher 是一种对许多人来说似乎都很有效的流行选择,可以从https://www.balena.io/etcher/下载。

2.3.210-20230202 ISO 镜像构建于 2023/02/02

下载并验证

2.3.210-20230202 ISO 镜像:

securityonion-2.3.210-20230202.iso

MD5:ED38C36DBE40509FC5E87D82B07141C0

SHA1:EDEBDBE75FF34DAD87E141CA8F8614295ED23FB5

SHA256:30068D4B910E83B63287EAB98E49497A584BAE0785436E75D68133ISO 镜像签名:

securityonion-2.3.210-20230202.iso.sig

签名密钥:

Security-Onion-Solutions/securityonion/master/KEYS

例如,以下是您可以在大多数 Linux 发行版上使用的步骤来下载和验证我们的 Security Onion ISO 镜像。

下载并导入签名密钥:

wget https://raw.githubusercontent.com/Security-Onion-Solutions/securityonion/master/KEYS -O - | gpg --import -

下载 ISO 的签名文件:

wget https://github.com/Security-Onion-Solutions/securityonion/raw/master/sigs/securityonion-2.3.210-20230202.iso.sig

下载 ISO 镜像:

wget https://download.securityonion.net/file/securityonion/securityonion-2.3.210-20230202.iso

使用签名文件验证下载的 ISO 镜像:

gpg --verify securityonion-2.3.210-20230202.iso.sig securityonion-2.3.210-20230202.iso

输出应该显示“Good signature”并且主键指纹应该与下面显示的相匹配:

gpg: Signature made Thu 02 Feb 2023 08:31:18 PM EST using RSA key ID FE507013

gpg: Good signature from "Security Onion Solutions, LLC <[email protected]>"

gpg: WARNING: This key is not certified with a trusted signature!

gpg: There is no indication that the signature belongs to the owner.

Primary key fingerprint: C804 A93D 36BE 0C73 3EA1 9644 7C10 60B7 FE50 7013安装指南

docs.securityonion.net/en/2.3/installation.html

初次使用者

如果这是您第一次使用 Security Onion 2,那么我们强烈建议您使用我们的 Security Onion ISO 镜像(请参阅下载部分)从简单的 IMPORT 安装开始。这可以在具有低至 4GB RAM、2 个 CPU 内核和 200GB 存储空间的最小虚拟机(请参阅VMware和VirtualBox部分)中完成。

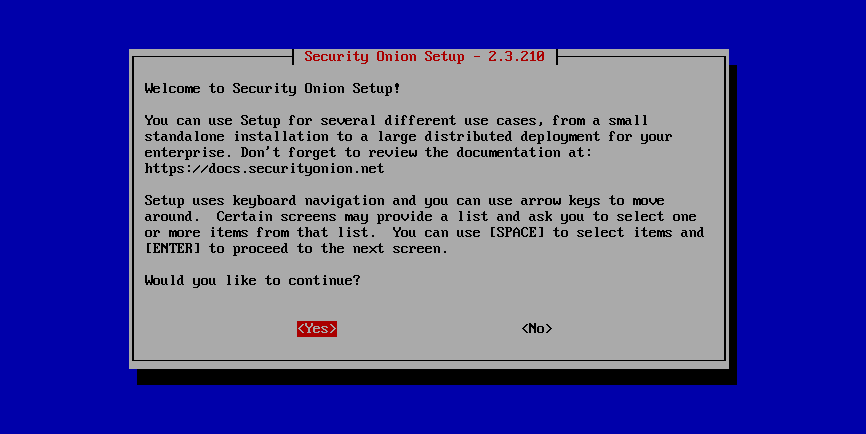

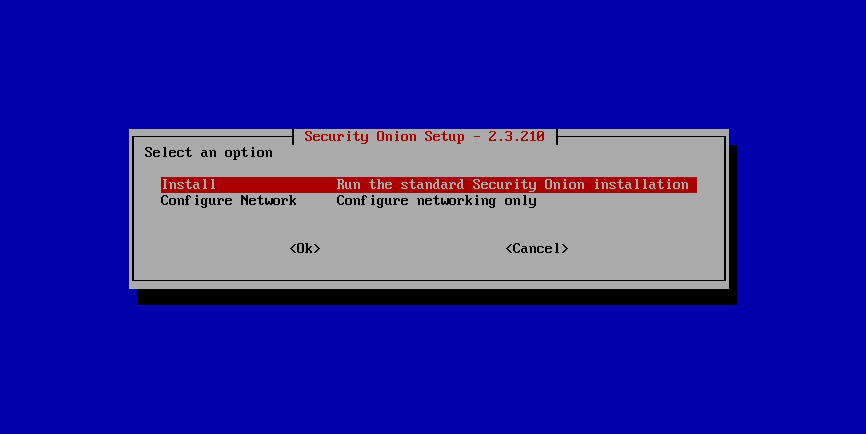

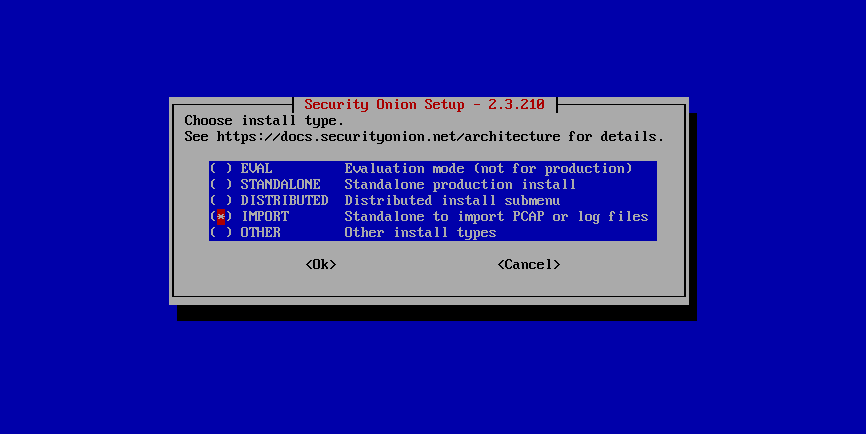

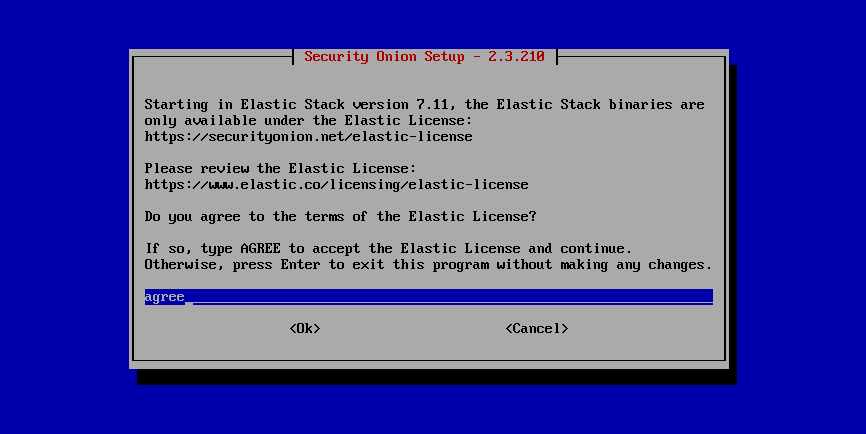

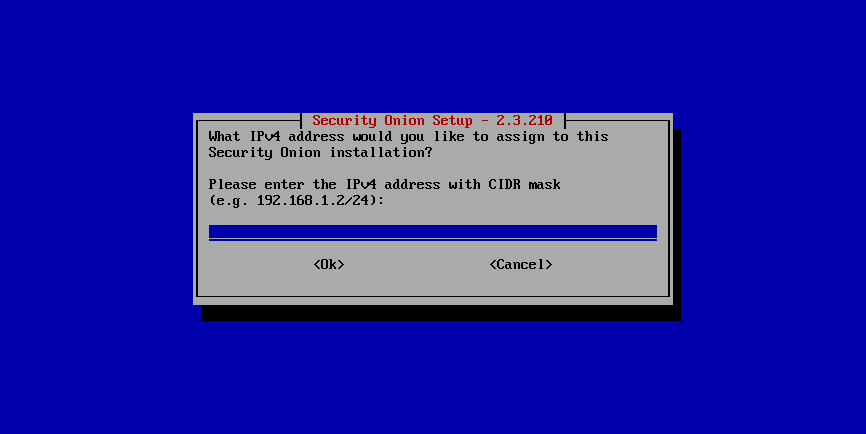

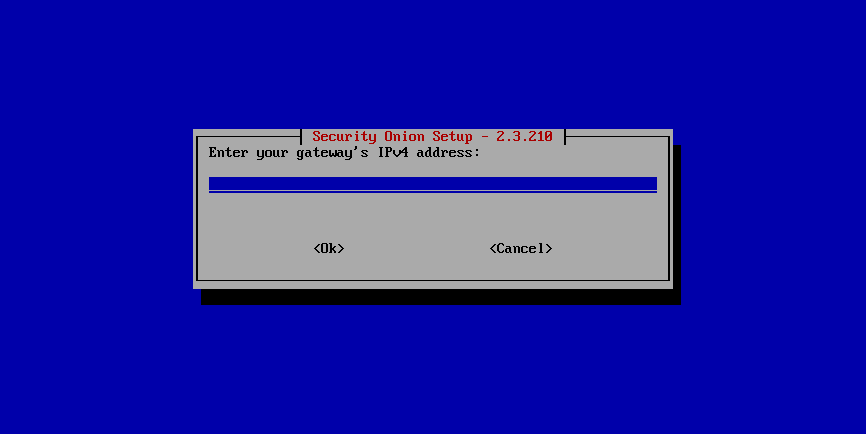

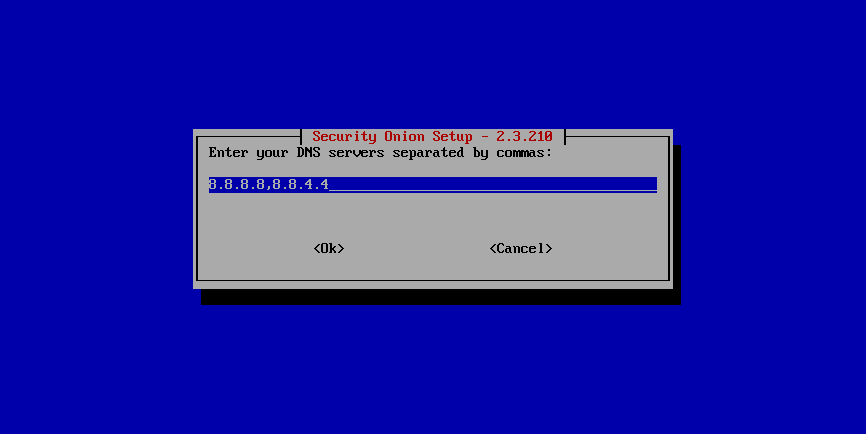

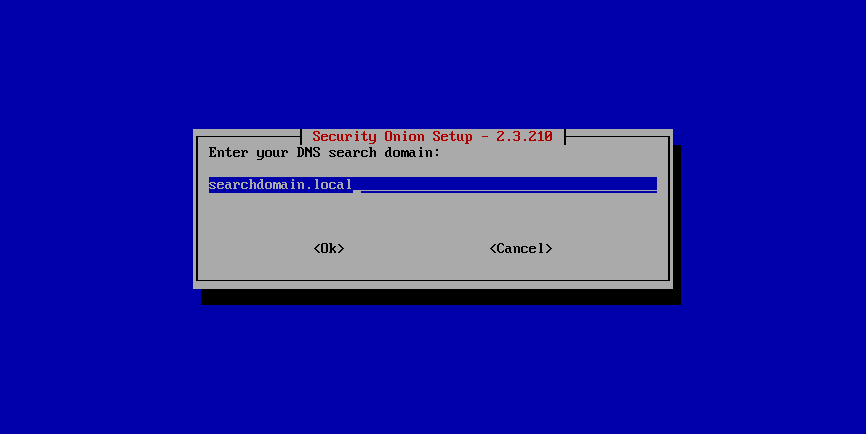

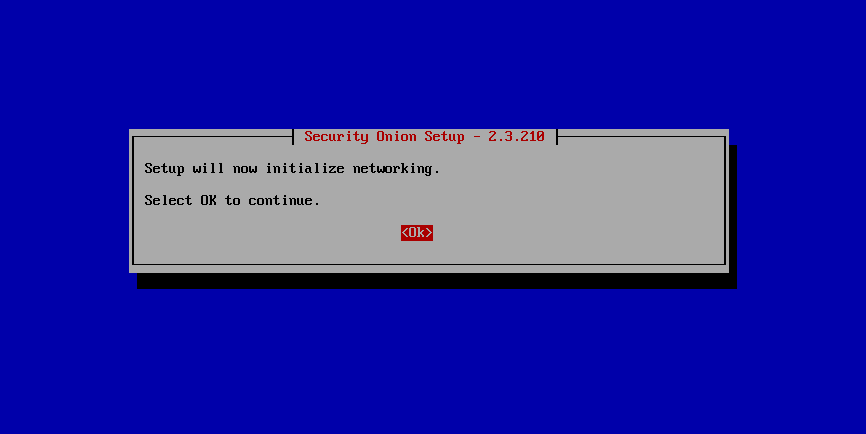

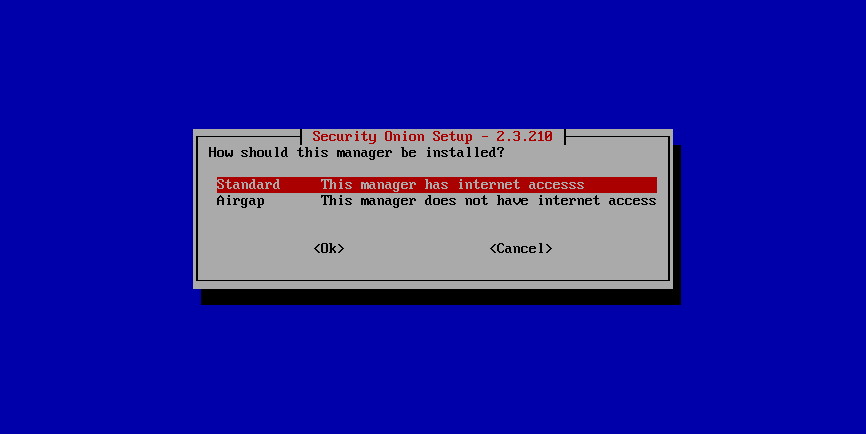

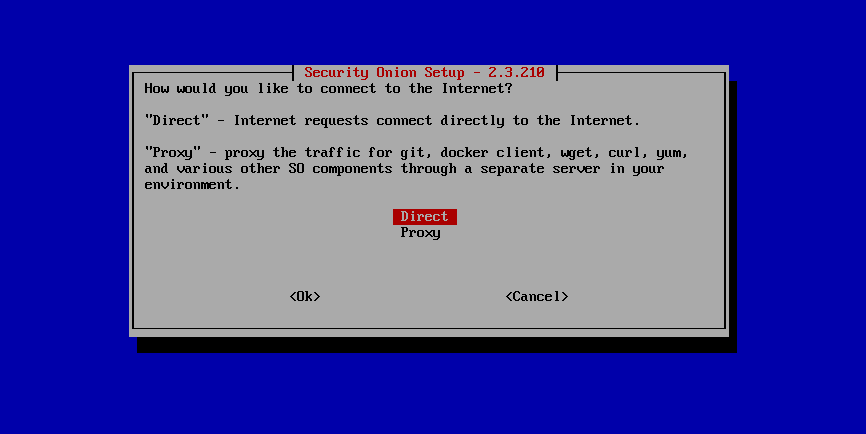

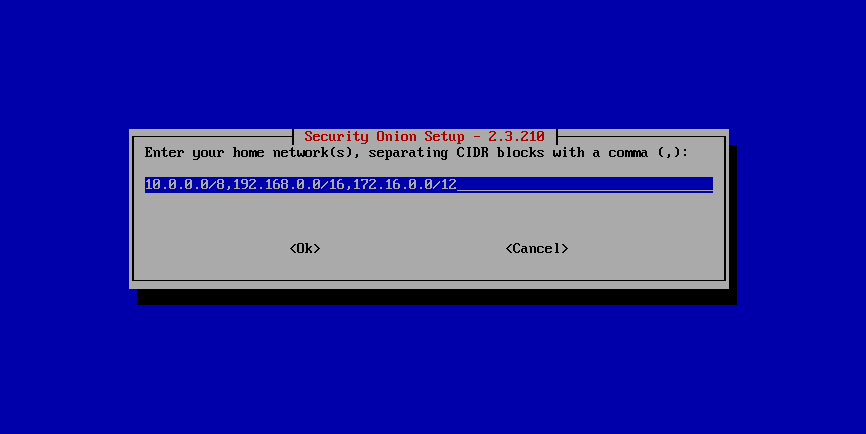

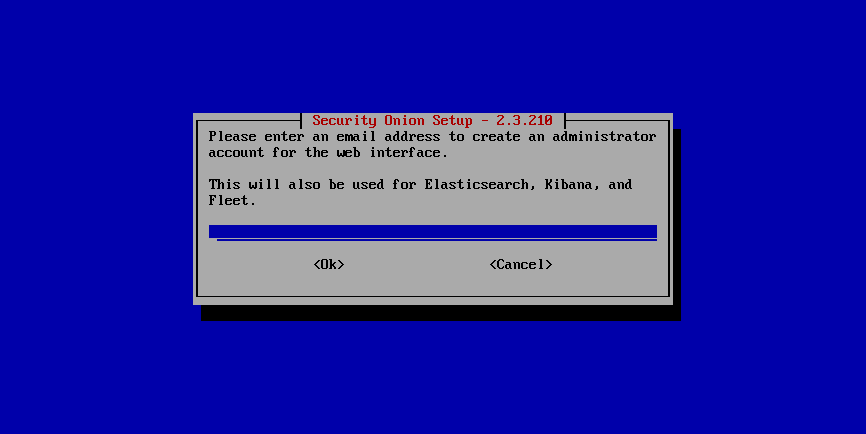

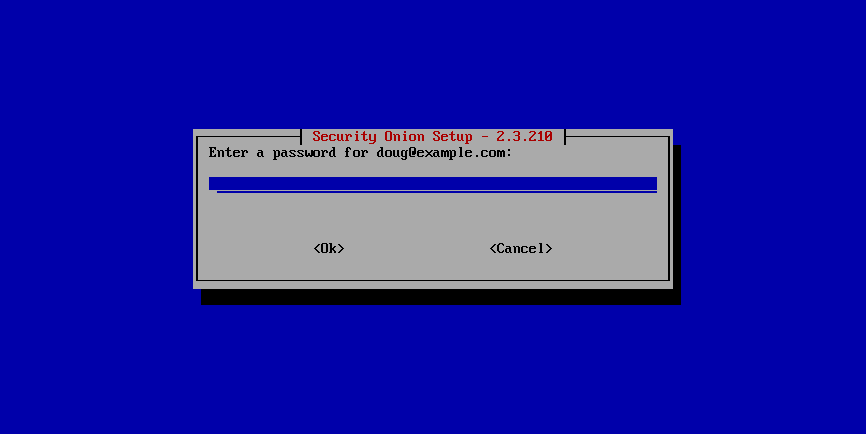

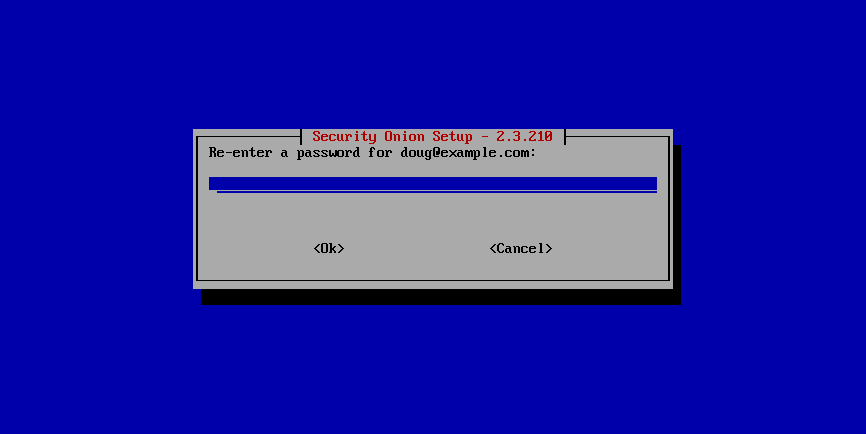

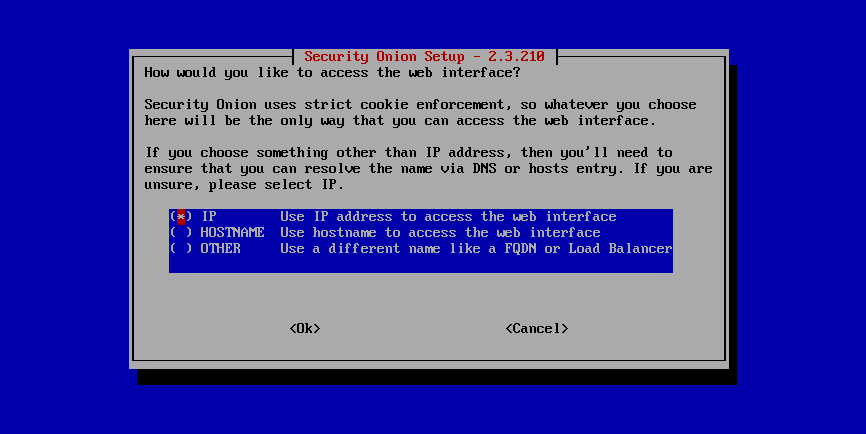

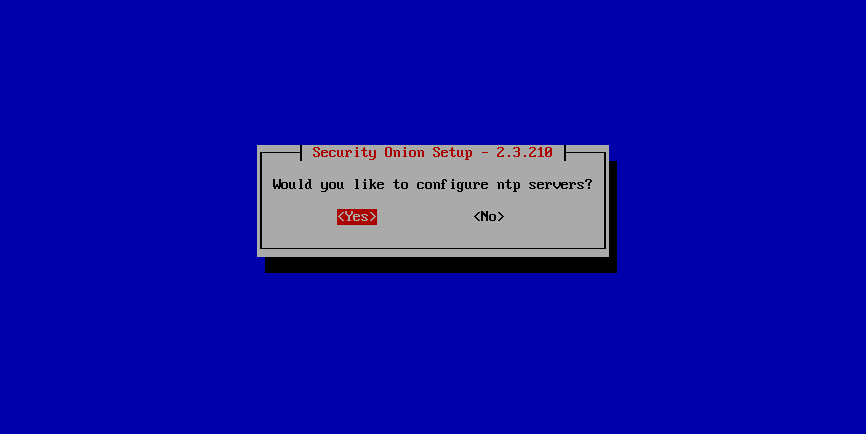

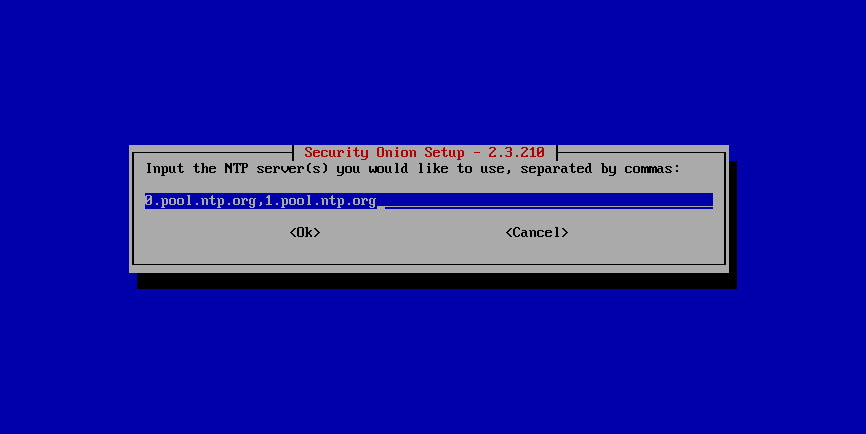

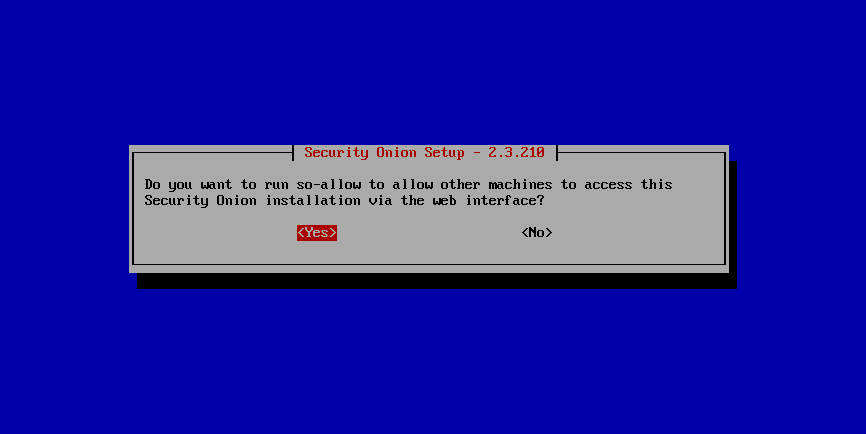

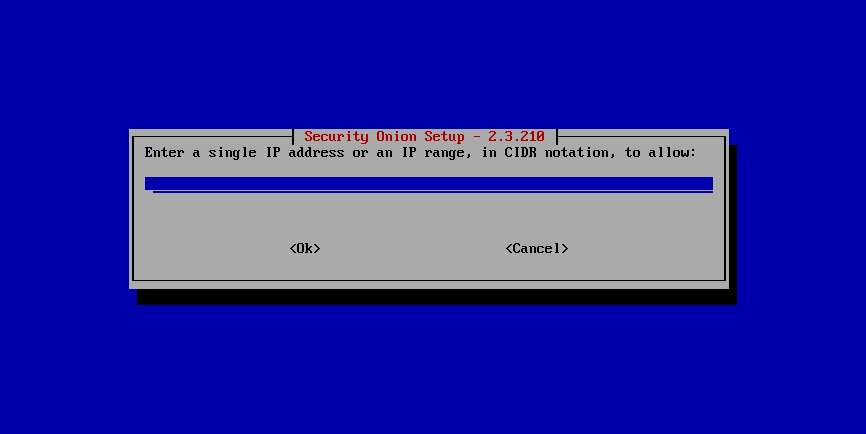

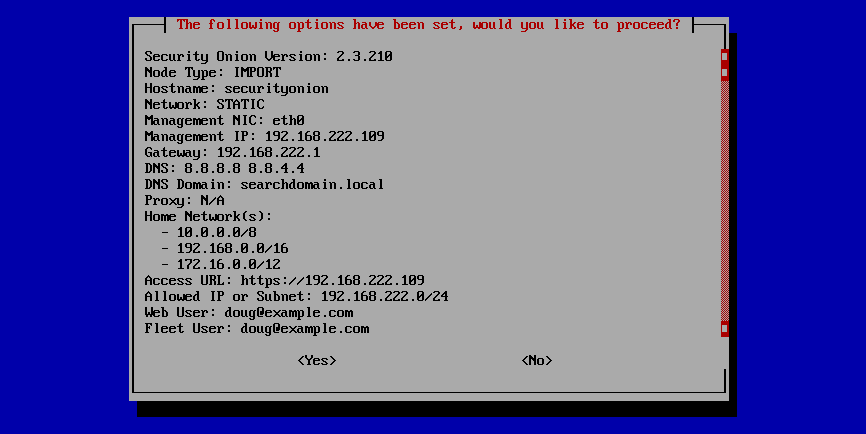

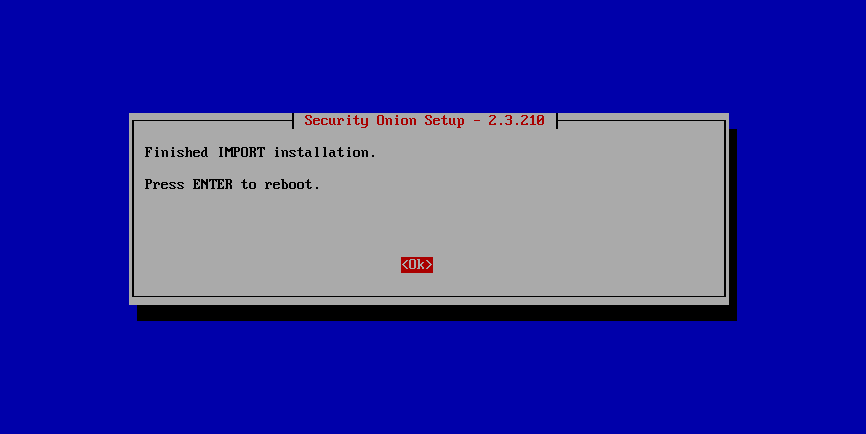

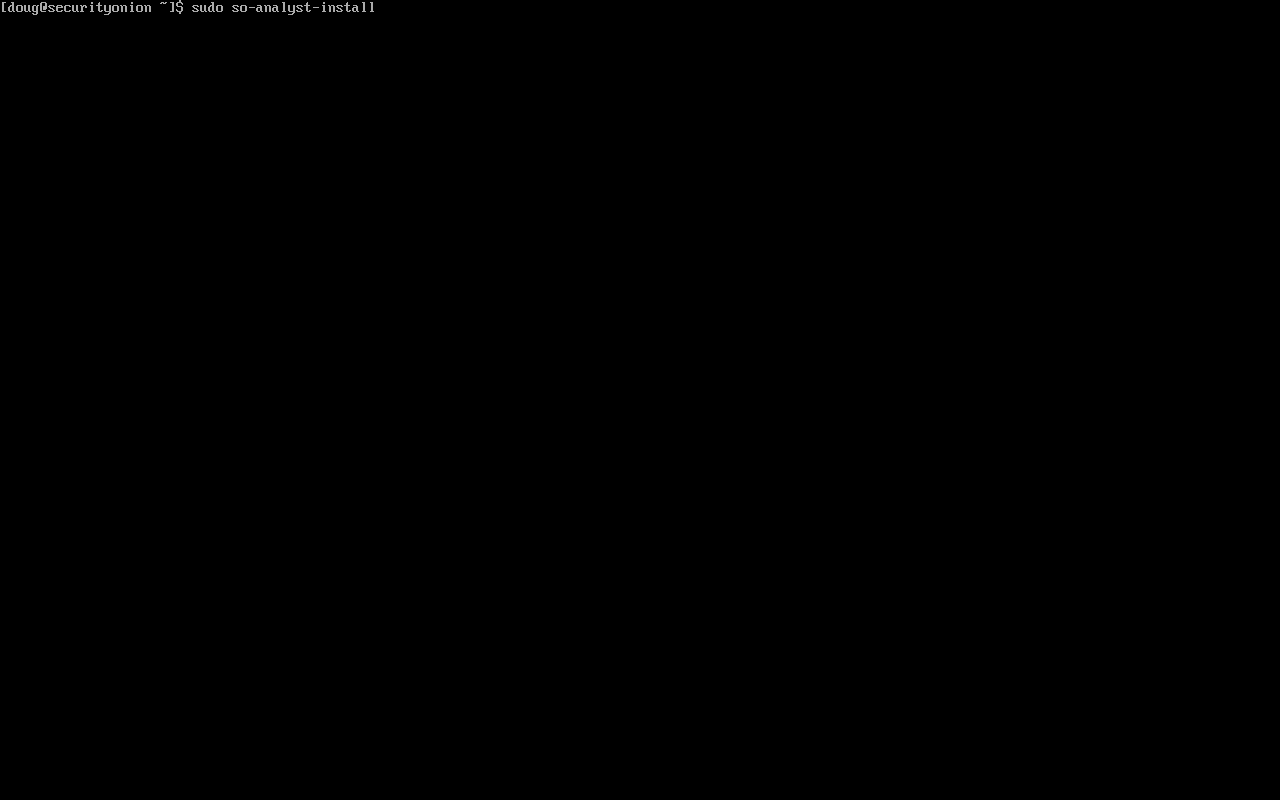

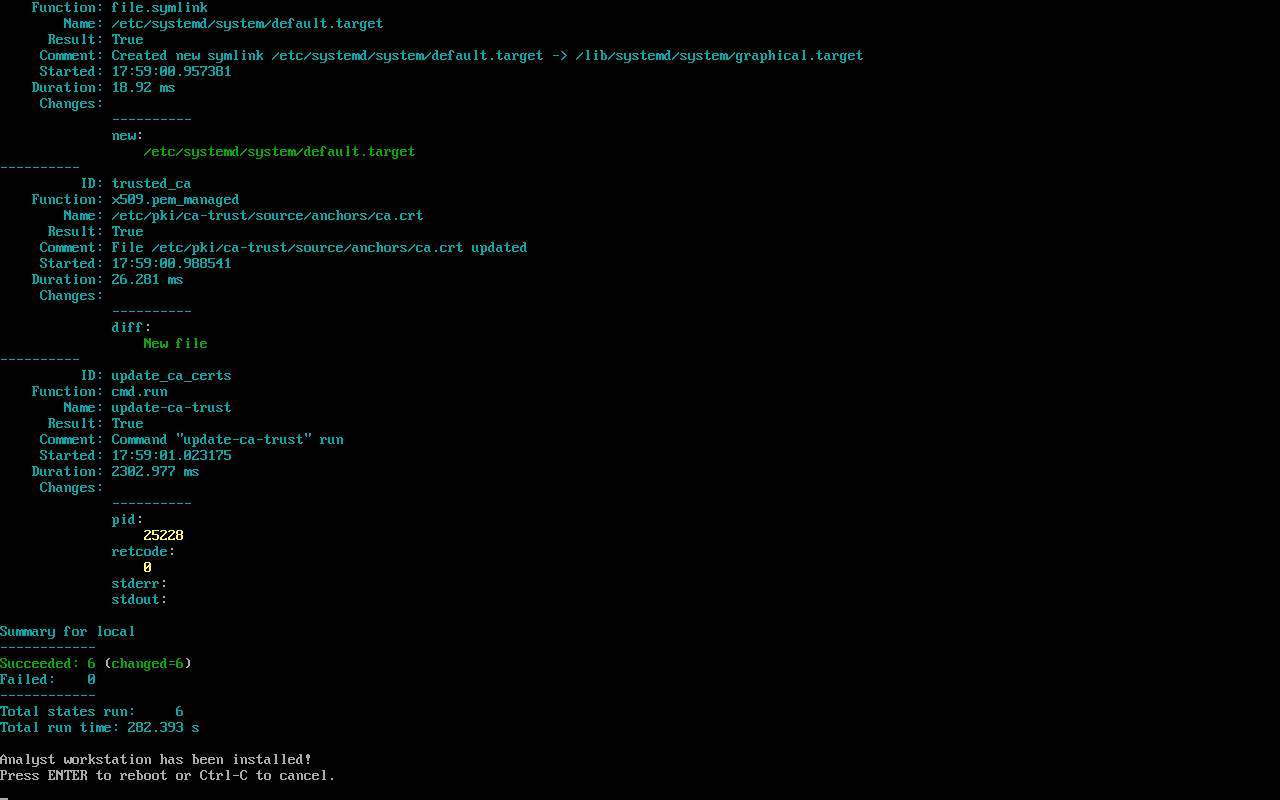

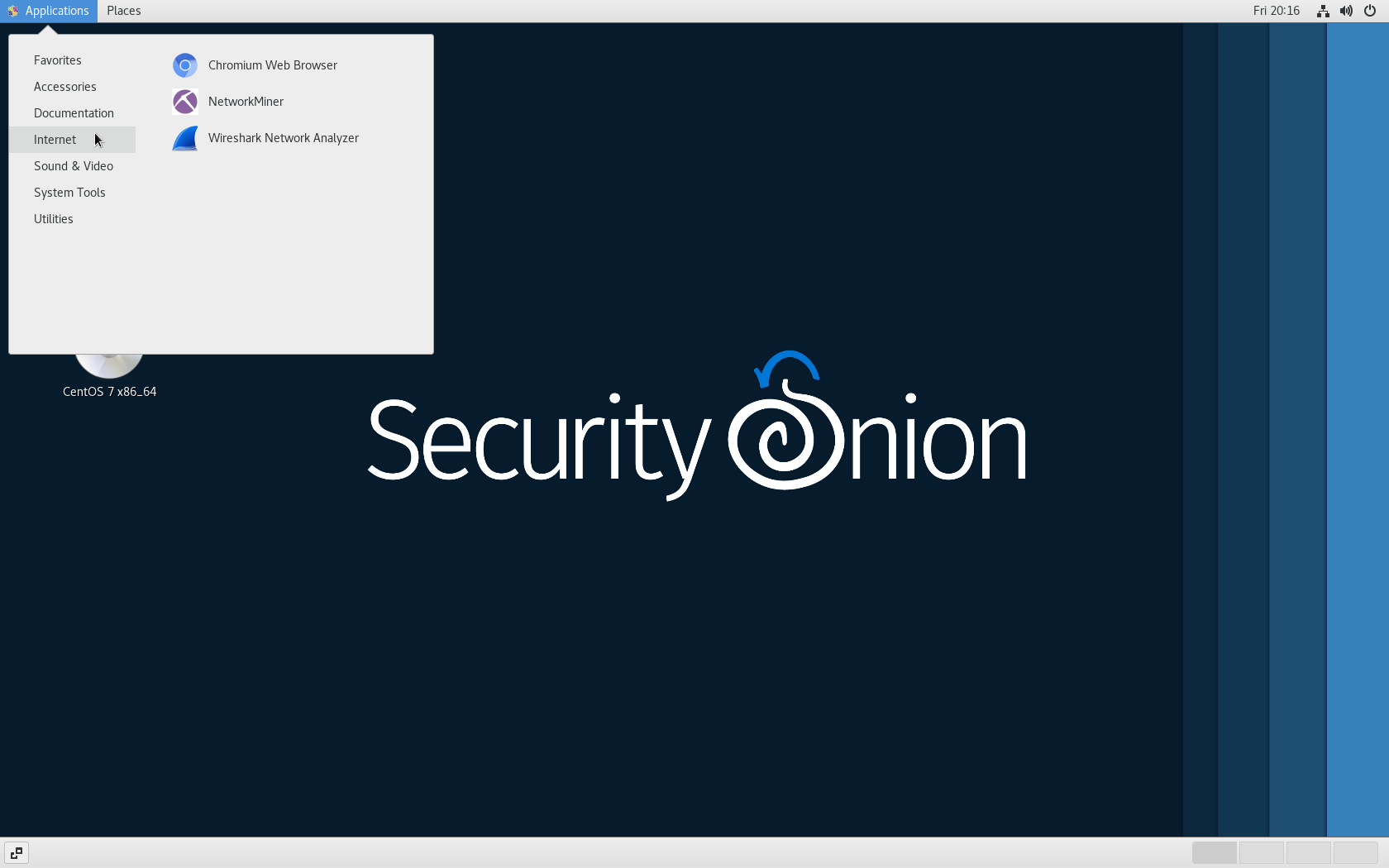

以下屏幕截图将引导您完成:

- 安装我们的 Security Onion ISO 镜像

- 配置导入

- 可选择启用 Analyst 环境(请参阅Analyst VM部分)

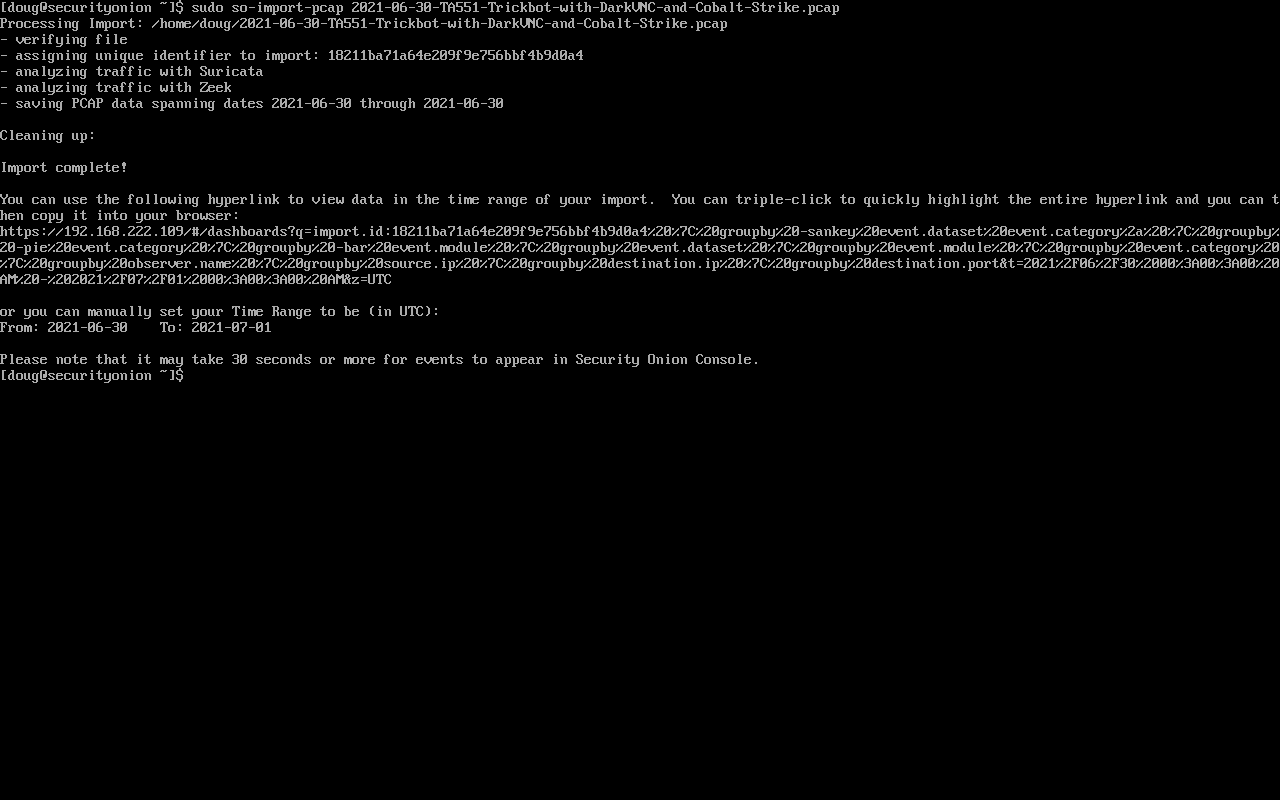

- 运行so-import-pcap并导入一个或多个 pcap 文件

按照屏幕截图操作后,您可以跳到Security Onion 控制台 (SOC)部分。

一旦您对 IMPORT 安装感到满意,就可以继续进行更高级的安装,如架构部分所示。

现有 2.3 安装注意事项

警告!如果您现有的 Security Onion 2.3 安装尚未更新到版本 2.3.140 或更高版本,那么您应该知道 Elastic 组件将进行主要版本升级到版本 8。请查看并按照以下步骤操作下面的链接。如果不这样做,可能会导致无法访问存储在 Elastic 中的所有数据以及无法正常运行的 Security Onion 安装。

docs.securityonion.net/en/2.3/soup.html#elastic-8

请注意,Kibana 中的自定义设置可能会在升级过程中被覆盖。我们建议您在部署到生产之前在测试部署上测试升级过程。如果您有分布式部署,那么我们建议在更新运行时监控 SOC 网格,以验证所有节点是否正确更新。如果有问题,您可以查看日志、服务和容器以获取任何其他线索。如果您需要帮助,请参阅下面的支持信息。

如果您有自定义 Elasticsearch 模板,请参阅:

docs.securityonion.net/en/2.3/elasticsearch.html

有关更新过程的更多信息,请参阅:

docs.securityonion.net/en/2.3/soup.html

官网地址

https://securityonionsolutions.com/

项目地址

GitHub:

github.com/Security-Onion-Solutions/securityonion

安全洋葱文档

https://docs.securityonion.net/en/2.3/index.html

转载请注明出处及链接