我最近一直在广泛使用 Shodan 进行漏洞赏金搜索,并且我发现了一些巧妙的技巧来扩大给定目标的攻击面。有很多关于“Shodan Recon”的博客和教程,其中大多数都在谈论相同的过滤器——ssl、ssl.cert.subject.cn、org、ip、主机名等,但我没有看到有人谈论这个过滤器——all。所以,我不会过多谈论 shodan 的基础知识,直接跳入主题。

Shodan 的常规搜索栏(没有任何过滤器)不一致,当您搜索关键字时,它仅在 https://www.shodan.io/host/<ip> 中查找“关键字”,但 shodan 的原始数据(https://www.shodan.io/host/<ip>/raw) 包含更多信息,或者我喜欢将其称为有关目标的“参考”。要找到那些参考资料和多汁的主机,这个“all”过滤器非常方便。我一直在使用这个过滤器,它发现了许多其他过滤器找不到的主机。用法也很简单 – all:”InternalDomain”, all:”SomethingInternalKeyword”.. 等等。

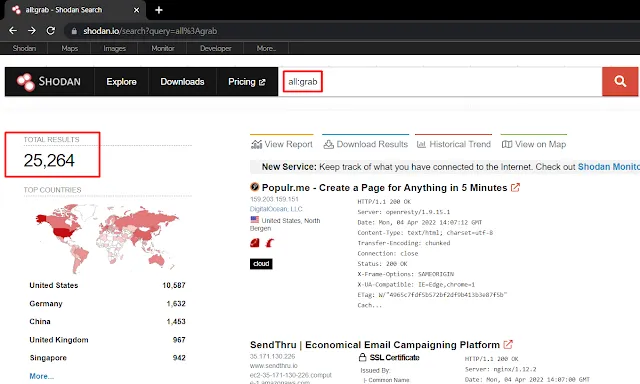

all:"InternalDomain", all:"SomethingInternalKeyword"结果可能包含误报或公司可能不拥有的资产,但可以通过结合其他过滤器来减少它们。例如,假设我的目标是Grab ,我正在寻找他们拥有的资产。我要做的是,将这个过滤器作为 all:grab 使用。

all:grab

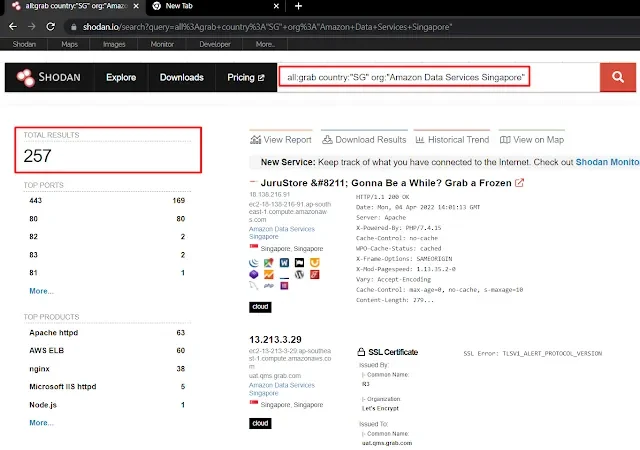

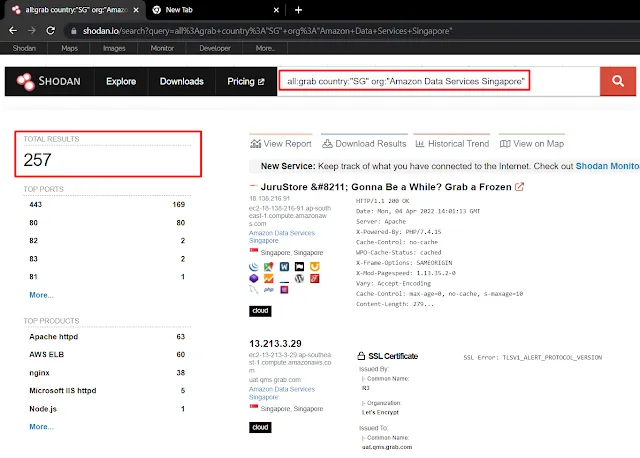

25k 主机! 让我们减少数字!Grab 位于东南亚(主要是新加坡),他们的基础设施主要在 AWS/Azure。使用相同的信息,我们可以制作另一个搜索查询 – all:grab country:”SG” org:”Amazon Data Services Singapore”

all:grab country:"SG" org:"Amazon Data Services Singapore"

25k 主机减少到 257。一一检查每个结果,您会惊讶于您可以找到有关目标的信息;)

转载请注明出处及链接