目录导航

SpiderFoot是一个开源智能 (OSINT) 自动化工具。它与几乎所有可用的数据源集成,并利用一系列数据分析方法,使数据易于导航。

SpiderFoot 有一个嵌入式 Web 服务器,用于提供干净直观的基于 Web 的界面,但也可以完全通过命令行使用。它是用Python 3和GPL-licensed编写的。

什么是spiderfoot?

SpiderFoot 是一种侦察工具,可自动查询 100 多个公共数据源 (OSINT),以收集有关 IP 地址、域名、电子邮件地址、名称等的情报。您只需指定要调查的目标,选择要启用的模块,然后 SpiderFoot 将收集数据以建立对所有实体及其相互关系的理解。

什么是开源情报?

OSINT(开源情报)是公共领域中可用的数据,可能会揭示有关您的目标的有趣信息。这包括 DNS、Whois、网页、被动 DNS、垃圾邮件黑名单、文件元数据、威胁情报列表以及 SHODAN、HaveIBeenPwned 等服务?和更多。

我可以用 SpiderFoot 做什么?

SpiderFoot 扫描返回的数据将揭示有关目标的大量信息,从而深入了解可能的数据泄漏、漏洞或其他敏感信息,这些信息可在渗透测试、红队演习或威胁情报中加以利用。在您自己的网络上尝试一下,看看您可能暴露了什么!

特征

- 基于 Web 的 UI 或 CLI

- 超过 200 个模块(见下文)

- python3

- CSV/JSON/GEXF 导出

- API 密钥导出/导入

- 用于自定义查询的 SQLite 后端

- 高度可配置

- 完整记录

- 可视化

- 用于暗网搜索的 TOR 集成

- 用于基于 Docker 的部署的 Dockerfile

- 可以调用其他工具,如 DNSTwist、Whatweb、Nmap 和 CMSeeK

- 自2012年以来积极开发!

想要更多?

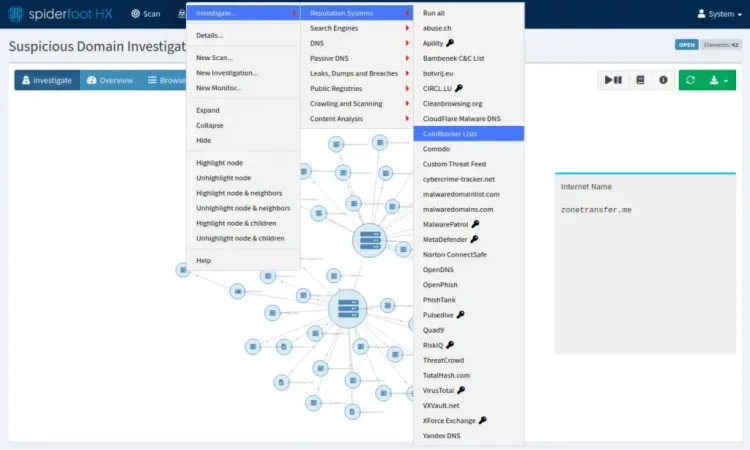

需要更多来自 SpiderFoot 的产品?查看SpiderFoot HX以了解:

- 100% 基于云并为您管理

- 通过电子邮件、REST 和 Slack 进行更改通知的攻击面监控

- 每次扫描多个目标

- 多用户协作

- 认证和2FA

- 相关性

- 调查

- 客户支持

- 预安装和配置的第三方工具

- 使用完全 RESTful API 驱动它

- 内置 TOR 集成

- 截图

- 将扫描数据馈送到 Splunk、ElasticSearch 和 REST 端点

见全套SpiderFoot HX和开源版本之间的差别在这里。

用途

SpiderFoot 可用于进攻(例如在红队演习或渗透测试中)侦察您的目标,或用于防御收集有关您或您的组织可能通过 Internet 暴露的信息的信息。

您可以在 SpiderFoot 扫描中定位以下实体:

- IP地址

- 域名/子域名

- 主机名

- 网络子网 (CIDR)

- ASN

- 电子邮件地址

- 电话号码

- 用户名

- 人名

- 比特币地址

SpiderFoot 的 200 多个模块在发布者/订阅者模型中相互馈送,以确保最大程度地提取数据以执行以下操作:

DNS 区域传输

与SHODAN、HaveIBeenPwned、GreyNoise、AlienVault、SecurityTrails 等的API 集成。

IP 地理位置

网页抓取、网页内容分析

暗网搜索

等等…

安装和运行

要安装和运行 SpiderFoot,您至少需要 Python 3.7 和许多 Python 库,您可以使用pip. 我们建议您安装打包版本,因为 master 通常具有未经充分测试的前沿功能和模块。

稳定构建(打包发布):

$ wget https://github.com/smicallef/spiderfoot/archive/v3.3.tar.gz

$ tar zxvf v3.3.tar.gz

$ cd spiderfoot

$ pip3 install -r requirements.txt

$ python3 ./sf.py -l 127.0.0.1:5001开发构建(克隆git master分支):

$ git clone https://github.com/smicallef/spiderfoot.git

$ cd spiderfoot

$ pip3 install -r requirements.txt

$ python3 ./sf.py -l 127.0.0.1:5001查看文档和我们的asciinema 视频以获取更多教程。

社区

无论您是贡献者、用户还是只是对 SpiderFoot 和 OSINT 感兴趣,我们都希望您加入我们的社区!SpiderFoot 现在有一个用于聊天的Discord 服务器,以及一个用作更永久知识库的Discourse 服务器。

模块/集成

SpiderFoot 有超过 200 个模块,其中大部分不需要 API 密钥,而且许多需要 API 密钥的模块都有免费层。

| 名称 | 描述 | 关联 | 类型 |

|---|---|---|---|

| abuse.ch | 根据abuse.ch 检查主机/域、IP 或网络块是否是恶意的。 | https://www.abuse.ch | 免费API |

| 滥用IPDB | 根据 AbuseIPDB.com 黑名单检查 IP 地址是否为恶意。 | https://www.abuseipdb.com | 分层API |

| 帐户查找器 | 在 Ebay、Slashdot、reddit 等近 200 个网站上寻找可能的关联帐户。 | 不适用 | 内部的 |

| 广告拦截检查 | 检查链接页面是否会被 AdBlock Plus 阻止。 | https://adblockplus.org/ | 分层API |

| Ahmia | 搜索 Tor ‘Ahmia’ 搜索引擎以获取目标域的提及。 | https://ahmia.fi/ | 免费API |

| AlienVault IP 声誉 | 根据 AlienVault IP 信誉数据库检查 IP 或网络块是否是恶意的。 | https://cybersecurity.att.com/ | 免费API |

| AlienVault OTX | 从 AlienVault Open Threat Exchange (OTX) 获取信息 | https://otx.alienvault.com/ | 分层API |

| Amazon S3 存储桶查找器 | 搜索与目标关联的潜在 Amazon S3 存储桶并尝试列出其内容。 | https://aws.amazon.com/s3/ | 免费API |

| Apility | 用于 IP 地址和域信誉的 Search Apility API。 | https://auth0.com/signals | 分层API |

| apple iTunes | 在 Apple iTunes 中搜索移动应用程序。 | https://itunes.apple.com/ | 内部的 |

| 档案馆 | 识别来自 Wayback Machine 的有趣文件/页面的历史版本。 | https://archive.org/ | 免费API |

| ARIN | 查询 ARIN 注册表以获取联系信息。 | https://www.arin.net/ | 免费API |

| Azure Blob 查找器 | 搜索与目标关联的潜在 Azure Blob 并尝试列出其内容。 | https://azure.microsoft.com/en-in/services/storage/blobs/ | 免费API |

| 坏包 | 获取有关发现的涉及 IP 地址的任何恶意活动的信息 | https://badpackets.net | 商业API |

| badips.com | 根据 BadIPs.com 检查 IP 地址是否是恶意的。 | https://www.badips.com/ | 免费API |

| 班贝内克 C&C 清单 | 检查主机/域或 IP 是否出现在 Bambenek Consulting 的 C&C 跟踪器列表中。 | http://www.bambenekconsulting.com/ | 免费API |

| Base64 解码器 | 识别 URL 中的 Base64 编码字符串,通常会揭示有趣的隐藏信息。 | 不适用 | 内部的 |

| BGP视图 | 从 BGPView API 获取网络信息。 | https://bgpview.io/ | 免费API |

| 二进制字符串提取器 | 尝试识别二进制内容中的字符串。 | 不适用 | 内部的 |

| 二元边 | 从 BinaryEdge.io 互联网扫描系统获取信息,包括漏洞、漏洞、种子和被动 DNS。 | https://www.binaryedge.io/ | 分层API |

| 必应(共享 IP) | 在 Bing 中搜索共享相同 IP 的主机。 | https://www.bing.com/ | 分层API |

| 必应 | 从 bing 获取信息以识别子域和链接。 | https://www.bing.com/ | 分层API |

| 比特币查找器 | 在抓取的网页中识别比特币地址。 | 不适用 | 内部的 |

| 比特币谁是谁 | 根据可疑/恶意地址的比特币名人录数据库检查比特币地址。 | https://bitcoinwhoswho.com/ | 分层API |

| 比特币滥用 | 根据可疑/恶意地址的 bitcoinabuse.com 数据库检查比特币地址。 | https://www.bitcoinabuse.com/ | 免费API |

| 区块链 | 查询 blockchain.info 以查找已识别比特币钱包地址的余额。 | https://www.blockchain.com/ | 免费API |

| 阻止列表文件 | 根据 blocklist.de 检查网络块或 IP 是否恶意。 | http://www.blocklist.de/en/index.html | 免费API |

| 机器人侦察兵 | 搜索 botscout.com 的垃圾邮件机器人 IP 和电子邮件地址数据库。 | http://botscout.com/ | 分层API |

| botvrij.eu | 根据 botvrij.eu 检查域是否是恶意的。 | https://botvrij.eu/ | 免费API |

| 内置 | 查询 BuiltWith.com 的域 API,以获取有关目标网络技术堆栈、电子邮件地址等的信息。 | https://builtwith.com/ | 分层API |

| C99 | 查询提供各种数据(地理位置、代理检测、电话查找等)的 C99 API。 | https://api.c99.nl/ | 商业API |

| 来电者姓名 | 查找美国电话号码位置和声誉信息。 | http://来电者姓名.com/ | 免费API |

| Censys | 从 Censys.io 获取信息 | https://censys.io/ | 分层API |

| 证书透明度 | 从 crt.sh 中的历史证书收集主机名。 | https://crt.sh/ | 免费API |

| CINS军队名单 | 根据 cinsscore.com 的军队列表检查网络块或 IP 地址是否是恶意的。 | https://cinsscore.com/ | 免费API |

| CIRCL | 从 CIRCL.LU 的被动 DNS 和被动 SSL 数据库获取信息。 | https://www.circl.lu/ | 免费API |

| CleanBrowsing.org | 检查主机是否会被 CleanBrowsing.org DNS 阻止 | https://cleanbrowsing.org/ | 免费API |

| CleanTalk 垃圾邮件列表 | 检查网络块或 IP 地址是否在 CleanTalk.org 的垃圾邮件 IP 列表中。 | https://cleantalk.org | 免费API |

| clearbit | 根据在 clearbit.com 上查找电子邮件地址来检查姓名、地址、域等。 | https://clearbit.com/ | 分层API |

| CloudFlare 恶意软件 DNS | 检查主机是否会被 CloudFlare 恶意软件阻止 DNS 阻止 | https://www.cloudflare.com/ | 免费API |

| CoinBlocker 列表 | 检查主机/域或 IP 是否出现在 CoinBlocker 列表中。 | https://zerodot1.gitlab.io/CoinBlockerListsWeb/ | 免费API |

| 通用爬网 | 搜索通过 CommonCrawl.org 找到的 URL。 | http://commoncrawl.org/ | 免费API |

| 科摩多 | 检查主机是否会被 Comodo DNS 阻止 | https://www.comodo.com/secure-dns/ | 免费API |

| 公司名称提取器 | 在任何获得的数据中识别公司名称。 | 不适用 | 内部的 |

| Cookie 提取器 | 从 HTTP 标头中提取 Cookie。 | 不适用 | 内部的 |

| 国名提取器 | 在任何获得的数据中识别国家名称。 | 不适用 | 内部的 |

| 信用卡号码提取器 | 识别任何数据中的信用卡号 | 不适用 | 内部的 |

| Crobat API | 在 Crobat API 中搜索子域。 | https://sonar.omnisint.io/ | 免费API |

| 交叉引用 | 通过查找返回目标站点的链接,确定其他域是否与目标相关联(“附属机构”)。 | 不适用 | 内部的 |

| CRX挖掘机 | 在 CRXcavator 中搜索 Chrome 扩展程序。 | https://crxcavator.io/ | 免费API |

| 自定义威胁源 | 根据您的自定义提要检查主机/域、网络块、ASN 或 IP 是否是恶意的。 | 不适用 | 内部的 |

| 网络犯罪追踪器.net | 根据cybercrime-tracker.net 检查主机/域或IP 是否恶意。 | http://cybercrime-tracker.net/ | 免费API |

| 暗网搜索 | 在 Darksearch.io Tor 搜索引擎中搜索目标域的提及。 | https://darksearch.io/ | 免费API |

| Debounce | 检查电子邮件是否是一次性的 | https://debounce.io/ | 免费API |

| Dehashed | 从 Dehashed API 收集违规数据。 | https://www.dehashed.com/ | 商业API |

| 数字海洋空间探测器 | 搜索与目标相关的潜在数字海洋空间并尝试列出其内容。 | https://www.digitalocean.com/products/spaces/ | 免费API |

| DNS 暴力破解 | 尝试通过强制通用名称和迭代来识别主机名。 | 不适用 | 内部的 |

| DNS 通用 SRV | 尝试通过暴力破解通用 DNS SRV 记录来识别主机名。 | 不适用 | 内部的 |

| DNS Look-aside | 尝试反向解析目标旁边的 IP 地址以查看它们是否相关。 | 不适用 | 内部的 |

| DNS 原始记录 | 检索原始 DNS 记录,例如 MX、TXT 等。 | 不适用 | 内部的 |

| DNS解析器 | 解析标识的主机和 IP 地址,也从原始内容中提取。 | 不适用 | 内部的 |

| DNS 区域传输 | 尝试执行完整的 DNS 区域传输。 | 不适用 | 内部的 |

| 域名系统数据库 | 查询 FarSight 的 DNSDB 以获取历史和被动 DNS 数据。 | https://www.farsightsecurity.com | 分层API |

| 域名解析 | 使用 DNSGrep API 从 Rapid7 Sonar Project 获取被动 DNS 信息。 | https://opendata.rapid7.com/ | 免费API |

| 无人机BL | 查询 DroneBL 数据库中的开放中继、开放代理、易受攻击的服务器等。 | https://dronebl.org/ | 免费API |

| DuckDuckGo | 查询 DuckDuckGo 的 API 以获取有关目标的描述性信息。 | https://duckduckgo.com/ | 免费API |

| 电子邮件地址提取器 | 在任何获得的数据中识别电子邮件地址。 | 不适用 | 内部的 |

| 电子邮件爬虫 | 在 EmailCrawlr 中搜索与域关联的电子邮件地址和电话号码。 | https://emailcrawlr.com/ | 分层API |

| 电子邮件格式 | 在 email-format.com 上查找电子邮件地址。 | https://www.email-format.com/ | 免费API |

| 电子邮件代表 | 在 EmailRep.io 中搜索电子邮件地址信誉。 | https://emailrep.io/ | 分层API |

| 新出现的威胁 | 根据emergingthreats.net 检查网络块或IP 是否是恶意的。 | https://rules.emergingthreats.net/ | 免费API |

| 错误字符串提取器 | 识别内容中的常见错误消息,如 SQL 错误等。 | 不适用 | 内部的 |

| 以太坊地址提取器 | 在抓取的网页中识别以太坊地址。 | 不适用 | 内部的 |

| 以太网扫描仪 | 查询 etherscan.io 以查找已识别以太坊钱包地址的余额。 | https://etherscan.io | 免费API |

| F-Secure Riddler.io | 从 F-Secure Riddler.io API 获取网络信息。 | https://riddler.io/ | 商业API |

| 文件元数据提取器 | 从文档和图像中提取元数据。 | 不适用 | 内部的 |

| Flickr | 在 Flickr 中搜索与指定域相关的域、URL 和电子邮件。 | https://www.flickr.com/ | 免费API |

| Fortiguard.com | 根据 Fortiguard.com 检查 IP 是否恶意。 | https://fortiguard.com/ | 免费API |

| 欺诈防范 | 从 Fraudguard.io 获取威胁信息 | https://fraudguard.io/ | 分层API |

| 边缘项目 | 从边缘项目 API 获取网络信息。 | https://fringeproject.com/ | 免费API |

| 全接触 | 从 FullContact.com API 收集域和电子邮件信息。 | https://www.fullcontact.com | 分层API |

| GitHub | 确定 Github 上相关的公共代码存储库。 | https://github.com/ | 免费API |

| 谷歌地图 | 识别潜在的物理地址和纬度/经度坐标。 | https://cloud.google.com/maps-platform/ | 分层API |

| 谷歌对象存储查找器 | 搜索与目标关联的潜在 Google Object Storage 存储桶并尝试列出其内容。 | https://cloud.google.com/storage | 免费API |

| 谷歌安全浏览 | 检查该 URL 是否包含在任何安全浏览列表中。 | https://developers.google.com/safe-browsing/v4/lookup-api | 免费API |

| 谷歌 | 从 Google 自定义搜索 API 获取信息以识别子域和链接。 | https://developers.google.com/custom-search | 分层API |

| 头像 | 从 Gravatar API 检索用户信息。 | https://secure.gravatar.com/ | 免费API |

| 灰帽战 | 查找与从 Grayhat API 的域中提取的关键字匹配的存储桶名称。 | https://buckets.grayhatwarfare.com/ | 分层API |

| greensnow | 根据 greensnow.co 检查网络块或 IP 地址是否是恶意的。 | https://greensnow.co/ | 免费API |

| 应用程序 | 在 grep.app API 中搜索与指定域相关的链接和电子邮件。 | https://grep.app/ | 免费API |

| Greynoise | 从 Greynoise.io 的 Enterprise API 获取信息。 | https://greynoise.io/ | 分层API |

| HackerOne(非官方) | 检查外部漏洞扫描/报告服务 h1.nobbd.de 以查看是否列出了目标。 | http://www.nobbd.de/ | 免费API |

| 黑客目标 | 在 HackerTarget.com 上搜索共享相同 IP 的主机。 | https://hackertarget.com/ | 免费API |

| 哈希提取器 | 识别 Web 内容、文件等中的 MD5 和 SHA 哈希值。 | 不适用 | 内部的 |

| 是否已被Pwned | 检查 HaveIBeenPwned.com 是否有被入侵的电子邮件地址。 | https://haveibeenpwned.com/ | 商业API |

| 蜜罐检查器 | 查询 projecthoneypot.org 数据库中的条目。 | https://www.projecthoneypot.org/ | 免费API |

| 主机.io | 从host.io获取域名信息。 | https://host.io | 分层API |

| 主机提供商标识符 | 找出识别出的任何 IP 地址是否属于已知的 3rd 方托管范围,例如 Amazon、Azure 等。 | 不适用 | 内部的 |

| 人名提取器 | 尝试在获取的内容中识别人名。 | 不适用 | 内部的 |

| 猎人网 | 在hunter.io 上检查电子邮件地址和姓名。 | https://hunter.io/ | 分层API |

| 混合分析 | 搜索与目标相关的域和 URL 的混合分析。 | https://www.hybrid-analysis.com | 免费API |

| IBAN 号码提取器 | 识别任何数据中的 IBAN 号码 | 不适用 | 内部的 |

| Iknowwhatyoudownload.com | 检查 iknowwhatyoudownload.com 以获取一直在使用 BitTorrent 的 IP 地址。 | https://iknowwhatyoudownload.com/en/peer/ | 分层API |

| 从 Instagram 个人资料中收集信息。 | https://www.instagram.com/ | 免费API | |

| IntelligenceX | 从 IntelligenceX 获取有关已识别 IP 地址、域、电子邮件地址和电话号码的信息。 | https://intelx.io/ | 分层API |

| 有趣的文件查找器 | 识别可能感兴趣的文件,例如办公文档、zip 文件。 | 不适用 | 内部的 |

| 互联网风暴中心 | 根据 SANS ISC 检查 IP 是否恶意。 | https://isc.sans.edu | 免费API |

| ipapi.com | 使用 ipapi.com API 查询 ipapi.com 以识别 IP 地址的地理位置 | https://ipapi.com/ | 分层API |

| ipapi.co | 使用 ipapi.co API 查询 ipapi.co 以识别 IP 地址的地理位置 | https://ipapi.co/ | 分层API |

| ipinfo | 标识使用 ipinfo.io 标识的 IP 地址的物理位置。 | https://ipinfo.io | 分层API |

| 知识产权质量得分 | 使用 IPQualityScore API 确定目标是否恶意 | https://www.ipqualityscore.com/ | 分层API |

| 知识产权 | 查询 ipregistry.co 数据库的声誉和地理位置。 | https://ipregistry.co/ | 分层API |

| ipstack | 标识使用 ipstack.com 标识的 IP 地址的物理位置。 | https://ipstack.com/ | 分层API |

| JsonWHOIS.com | 在 JsonWHOIS.com 中搜索与域关联的 WHOIS 记录。 | https://jsonwhois.com | 分层API |

| 垃圾文件查找器 | 查找旧的/临时的和其他类似的文件。 | 不适用 | 内部的 |

| 密钥库 | 获取有关目标用户名的附加信息 | https://keybase.io/ | 免费API |

| Koodous | 搜索 Koodous 以获取移动应用程序。 | https://koodous.com/apks/ | 免费API |

| 泄漏查找 | 搜索 Leak-Lookup.com 的违规数据库。 | https://leak-lookup.com/ | 免费API |

| 泄漏IX | 在 LeakIX 中搜索主机数据泄漏、开放端口、软件和 geoip。 | https://leakix.net/ | 免费API |

| 马尔代夫 | 获取有关任何涉及 IP 地址的恶意活动的信息 | https://maltiverse.com | 免费API |

| 恶意软件域名列表.com | 根据malwaredomainlist.com 检查主机/域、IP 或网络块是否是恶意的。 | http://www.malwaredomainlist.com/ | 免费API |

| 恶意软件域名.com | 根据malwaredomains.com 检查主机/域是否是恶意的。 | http://www.malwaredomains.com/ | 免费API |

| 恶意软件巡逻 | 搜索malwarepatrol.net 的恶意URL/IP 数据库。 | https://www.malwarepatrol.net/ | 分层API |

| 元防御者 | 搜索 MetaDefender API 以获取 IP 地址和域 IP 信誉。 | https://metadefender.opswat.com/ | 分层API |

| 助记被动DNS | 从 PassiveDNS.mnemonic.no 获取被动 DNS 信息。 | https://www.mnemonic.no | 免费API |

| multiproxy.org 开放代理 | 根据 multiproxy.org 的开放代理列表检查 IP 是否为开放代理。 | https://multiproxy.org/ | 免费API |

| MySpace | 从 MySpace.com 个人资料中收集用户名和位置。 | https://myspace.com/ | 免费API |

| 名称API | 检查电子邮件是否是一次性的 | https://www.nameapi.org/ | 分层API |

| 网络数据库 | 搜索 NetworksDB.io API 以获取 IP 地址和域信息。 | https://networksdb.io/ | 分层API |

| 中微子API | 在 NeutrinoAPI 中搜索 IP 地址信息并检查 IP 信誉。 | https://www.neutrinoapi.com/ | 分层API |

| 数字验证 | 从 numverify.com 查找电话号码位置和运营商信息。 | http://numverify.com/ | 分层API |

| 洋葱.link | 在 Tor ‘Onion City’ 搜索引擎中搜索目标域的提及。 | https://onion.link/ | 免费API |

| 洋葱搜索引擎 | 在 Tor onionsearchengine.com 中搜索目标域的提及。 | https://as.onionsearchengine.com | 免费API |

| Onyphe | 检查有关给定 IP 的 Onyphe 数据(威胁列表、地理位置、糕点、漏洞)。 | https://www.onyphe.io | 分层API |

| 开放漏洞赏金 | 检查外部漏洞扫描/报告服务 openbugbounty.org 以查看目标是否已列出。 | https://www.openbugbounty.org/ | 免费API |

| 打开被动 DNS 数据库 | 从 pdns.daloo.de 获取被动 DNS 信息 打开被动 DNS 数据库。 | http://pdns.daloo.de/ | 免费API |

| 开放企业 | 从 OpenCorporates 查找公司信息。 | https://opencorporates.com | 分层API |

| 开放式DNS | 检查主机是否会被 OpenDNS DNS 阻止 | https://www.opendns.com/ | 免费API |

| 开放式网络钓鱼 | 根据 OpenPhish.com 检查主机/域是否是恶意的。 | https://openphish.com/ | 免费API |

| 开放街道地图 | 从 OpenStreetMap API 检索物理地址的纬度/经度坐标。 | https://www.openstreetmap.org/ | 免费API |

| 页面信息 | 获取有关网页的信息(是否需要密码,是否包含表单等) | 不适用 | 内部的 |

| 粘贴箱 | PasteBin 搜索(通过 Google Search API)以识别相关内容。 | https://pastebin.com/ | 分层API |

| PGP 密钥服务器 | 在 PGP 公钥服务器中查找电子邮件地址。 | 不适用 | 内部的 |

| 网络钓鱼统计 | 确定 IP 地址是否恶意 | https://phishstats.info/ | 免费API |

| 鱼缸 | 根据 PhishTank 检查主机/域是否是恶意的。 | https://phishtank.com/ | 免费API |

| 电话号码提取器 | 识别抓取网页中的电话号码。 | 不适用 | 内部的 |

| 端口扫描器 – TCP | 在面向 Internet 的系统上扫描通常打开的 TCP 端口。 | 不适用 | 内部的 |

| 项目发现混乱 | 使用 Chaos.projectdiscovery.io 搜索主机/子域 | https://chaos.projectdiscovery.io | 商业API |

| psdmp | 检查 psbdmp.cc (PasteBin Dump) 是否有可能被黑的电子邮件和域。 | https://psbdmp.cc/ | 免费API |

| Pulsedive | 从 Pulsedive 的 API 获取信息。 | https://pulsedive.com/ | 分层API |

| Quad9 | 检查主机是否会被 Quad9 阻止 | https://quad9.net/ | 免费API |

| 侦察开发 | 在 Recon.dev 中搜索子域。 | https://recon.dev | 内部的 |

| 成熟 | 查询 RIPE 注册表(包括 ARIN 数据)以识别网络块和其他信息。 | https://www.ripe.net/ | 免费API |

| 风险智商 | 从 RiskIQ(以前称为 PassiveTotal)的被动 DNS 和被动 SSL 数据库中获取信息。 | https://community.riskiq.com/ | 分层API |

| Robtex | 在 Robtex.com 上搜索共享相同 IP 的主机。 | https://www.robtex.com/ | 免费API |

| Scylla | 从 Scylla API 收集违规数据。 | https://scylla.so/ | 免费API |

| 安全路线 | 从 SecurityTrails 获取被动 DNS 和其他信息 | https://securitytrails.com/ | 分层API |

| seon | 查询 seon.io 以收集有关 IP 地址、电子邮件地址和电话号码的情报 | https://seon.io/ | 商业API |

| SHODAN | 从 SHODAN 获取有关已识别 IP 地址的信息。 | https://www.shodan.io/ | 分层API |

| 类似域查找器 | 搜索各种来源以识别外观相似的域名,例如抢注域名。 | 不适用 | 内部的 |

| Skymem | 在 Skymem 上查找电子邮件地址。 | http://www.skymem.info/ | 免费API |

| 幻灯片共享 | 从 SlideShare 个人资料中收集名称和位置。 | https://www.slideshare.net | 免费API |

| 斯诺夫 | 从已识别的域中收集可用的电子邮件 ID | https://snov.io/ | 分层API |

| 社交链接 | 查询 mtg-bi.com 以从社交媒体平台和暗网收集情报 | https://mtg-bi.com/ | 商业API |

| 社交媒体资料查找器 | 尝试发现已识别人名的社交媒体资料。 | https://developers.google.com/custom-search | 分层API |

| 社交网络标识符 | 确定在社交媒体网络(如 LinkedIn、Twitter 等)上的存在。 | 不适用 | 内部的 |

| 吸附剂 | 查询 SORBS 数据库中的开放中继、开放代理、易受攻击的服务器等。 | http://www.sorbs.net/ | 免费API |

| 垃圾邮件警察 | 查询各种 spamcop 数据库中的开放中继、开放代理、易受攻击的服务器等。 | https://www.spamcop.net/ | 免费API |

| 垃圾房 | 查询 Spamhaus 数据库中的开放中继、开放代理、易受攻击的服务器等。 | https://www.spamhaus.org/ | 免费API |

| spur.us | 获取有关发现的涉及 IP 地址的任何恶意活动的信息 | https://spur.us/ | 商业API |

| 网络间谍( SpyOnWeb ) | 在 SpyOnWeb 中搜索共享相同 IP 地址、Google Analytics 代码或 Google Adsense 代码的主机。 | http://spyonweb.com/ | 分层API |

| 间谍 | 在 Spyse.com 互联网资产注册表中搜索有关域、IPv4 主机、潜在漏洞、被动 DNS 等的信息。 | https://spyse.com | 分层API |

| SSL 证书分析器 | 收集有关目标的 HTTPS 站点使用的 SSL 证书的信息。 | 不适用 | 内部的 |

| 奇怪的标题标识符 | 获取 Web 服务器返回的非标准 HTTP 标头。 | 不适用 | 内部的 |

| 子域接管检查器 | 检查附属子域是否容易被接管。 | 不适用 | 内部的 |

| 塔洛斯情报 | 根据 talosintelligence.com 检查网络块或 IP 是否恶意。 | https://talosintelligence.com/ | 免费API |

| 文字魔术 | 从 TextMagic API 获取电话号码类型 | https://www.textmagic.com/ | 分层API |

| 威胁人群 | 从 ThreatCrowd 获取有关已识别 IP 地址、域和电子邮件地址的信息。 | https://www.threatcrowd.org | 免费API |

| 威胁矿工 | 从 ThreatMiner 的数据库中获取有关被动 DNS 和威胁情报的信息。 | https://www.threatminer.org/ | 免费API |

| 顶级域名搜索器 | 在所有 Internet TLD 中搜索与目标名称相同的域(这可能非常慢。) | 不适用 | 内部的 |

| 工具 – CMSeeK | 确定可能使用的内容管理系统 (CMS)。 | https://github.com/Tuhinshubhra/CMSeeK | 工具 |

| 工具 – DNSTwist | 使用本地 DNSTwist 安装识别目标的位占用、错别字和其他类似域。 | https://github.com/elceef/dnstwist | 工具 |

| 工具 – Nmap | 确定可能使用的操作系统。 | https://nmap.org/ | 工具 |

| 工具 – WhatWeb | 确定指定网站上正在使用的软件。 | https://github.com/urbanadventurer/whatweb | 工具 |

| TOR 出口节点 | 检查 IP 或网络块是否出现在 torproject.org 出口节点列表中。 | 不适用 | 内部的 |

| 火炬暗网搜索引擎 | 搜索 Tor ‘TORCH’ 搜索引擎以获取目标域的提及。 | https://torchsearch.wordpress.com/ | 免费API |

| TotalHash.com | 根据 TotalHash.com 检查主机/域或 IP 是否为恶意。 | https://totalhash.cymru.com/ | 免费API |

| 特鲁梅尔 | 检查电子邮件是否是一次性的 | https://trumail.io/ | 免费API |

| Twilio | 从 Twilio 获取有关电话号码的信息。确保您在 Twilio 中安装了来电者姓名插件。 | https://www.twilio.com/ | 分层API |

| 推特 | 从 Twitter 个人资料中收集姓名和位置。 | https://twitter.com/ | 免费API |

| UCEPROTECT | 查询 UCEPROTECT 数据库中的开放中继、开放代理、易受攻击的服务器等。 | http://www.uceprotect.net/ | 免费API |

| 网址扫描 | 在 URLScan.io 缓存中搜索域信息。 | https://urlscan.io/ | 免费API |

| Venmo | 从 Venmo API 收集用户信息。 | https://venmo.com/ | 免费API |

| 查看DNS.info | 使用 ViewDNS.info 反向查询 Whois。 | https://viewdns.info/ | 分层API |

| VirusTotal | 从 VirusTotal 获取有关已识别 IP 地址的信息。 | https://www.virustotal.com/ | 分层API |

| VoIPBL OpenPBX IP | 根据 VoIPBL OpenPBX IPs 检查一个 IP 或 netblock 是否是一个开放的 PBX。 | http://www.voipbl.org/ | 免费API |

| VXVault.net | 根据 VXVault.net 检查域或 IP 是否为恶意。 | http://vxvault.net/ | 免费API |

| 守望者 | 根据 Watchguard 的信誉权威网站检查 IP 是否为恶意。 | http://reputationauthority.org/ | 免费API |

| 网络分析提取器 | 在抓取的网页和 DNS TXT 记录中识别网络分析 ID。 | 不适用 | 内部的 |

| Web 框架标识符 | 了解流行的 Web 框架(如 jQuery、YUI 等)的使用情况。 | 不适用 | 内部的 |

| Web 服务器标识符 | 获取 Web 服务器横幅以识别正在使用的 Web 服务器的版本。 | 不适用 | 内部的 |

| 网络蜘蛛 | 抓取网页以提取内容进行搜索。 | 不适用 | 内部的 |

| 内容管理系统 | 使用 WhatCMS.org API 检查网络技术。 | https://whatcms.org/ | 分层API |

| Whoisology | 使用 Whoisology.com 反向查询 Whois。 | https://whoisology.com/ | 商业API |

| WHOIS | 对域名和拥有的网络块执行 WHOIS 查询。 | 不适用 | 内部的 |

| Whoxy | 使用 Whoxy.com 反向查询 Whois。 | https://www.whoxy.com/ | 商业API |

| WiGLE | 查询 WiGLE 以识别附近的 WiFi 接入点。 | https://wigle.net/ | 免费API |

| 维基解密 | 在维基解密中搜索域名和电子邮件地址。 | https://wikileaks.org/ | 免费API |

| 维基百科编辑 | 识别使用给定 IP 地址或用户名对 Wikipedia 文章进行的编辑。 | https://www.wikipedia.org/ | 免费API |

| XForce交易所 | 从 IBM X-Force Exchange 获取 IP 信誉和被动 DNS 信息 | https://exchange.xforce.ibmcloud.com/ | 分层API |

| Yandex DNS | 检查主机是否会被 Yandex DNS 阻止 | https://yandex.com/ | 免费API |

| Zetalytics | 在 Zetalytics 数据库中查询目标域上的主机。 | https://zetalytics.com/ | 分层API |

| H区污损检查 | 检查主机名/域是否出现在 zone-h.org ‘special defacements’ RSS 提要中。 | https://zone-h.org/ | 免费API |

文件

在项目网站上阅读更多内容,包括更完整的文档、包含教程/指南的博客文章,以及有关SpiderFoot HX 的信息。

详细使用介绍请到官网查看