目录导航

CLI工具

▪️ 炮弹

? GNU Bash-是与sh兼容的shell,其中融合了Korn shell和C shell的有用功能。

? Zsh-是一种设计用于交互式使用的外壳程序,尽管它也是一种功能强大的脚本语言。

? tclsh-是功能非常强大的跨平台外壳,适用于广泛的用途。

? bash-it-是一个用于使用,开发和维护Shell脚本和自定义命令的框架。

? 哦,我的ZSH!-是管理Zsh配置的最佳框架。

? 哦,我的鱼-Fishshell框架。

? Starship-用Rust编写的跨外壳提示。

? powerlevel10k-是Powerlevel9k ZSH主题的快速实现。

▪️ Shell插件

? z-跟踪您最常用的文件夹并允许您跳转,而无需键入整个路径。

? fzf-是通用的命令行模糊查找器。

? zsh-autosuggestions -Zsh的类似于鱼的自动建议。

? zsh-syntax-highlighting-鱼壳,如Zsh的语法突出显示。

? 很棒的ZSH插件-ZSH的框架,插件,主题和教程的列表。

▪️ 管理人员

? Midnight Commander-是一个视觉文件管理器,已获得GNU通用公共许可证的许可。

? 护林员-是受VIM启发的控制台文件管理器。

? nnn-是一个小巧,功能强大的闪电文件管理器。

? screen-是全屏窗口管理器,用于多路复用物理终端。

? tmux-是一个终端多路复用器,使您可以在一个终端中的多个程序之间轻松切换。

? tmux-cssh-是用于设置舒适且易于使用的功能,群集和同步tmux会话的工具。

▪️ 文字编辑器

? vi-是Unix上最常见的文本编辑器之一。

? vim-是一个高度可配置的文本编辑器。

? emacs-是可扩展的,可自定义的,自由/自由的文本编辑器,以及更多。

? micro-是一种现代且直观的基于终端的文本编辑器。

? neovim-是免费的开源,功能强大,可扩展且可用的代码编辑器。

? spacemacs-社区驱动的Emacs发行版。

? spacevim-社区驱动的vim发行版。

▪️ 文件和目录

? fd-是一种简单,快速且用户友好的替代方法。

? ncdu-是一种易于使用的快速磁盘使用分析器。

▪️ 网络

? PuTTY-是SSH和telnet客户端,最初由Simon Tatham开发。

? Mosh-是SSH包装器,旨在使SSH会话通过易失性连接保持活动状态。

? 永恒终端-在SSH会话中启用鼠标滚动和tmux命令。

? nmap-是免费的开源(许可证)实用程序,用于网络发现和安全审核。

? zmap-是一种快速的单包网络扫描仪,专门用于Internet范围内的网络调查。

? 锈扫描-查找所有打开的端口比Nmap更快。

? masscan-是最快的Internet端口扫描程序,异步发出SYN数据包。

? pbscan-是一种更快,更高效的无状态SYN扫描器和横幅抓取器。

? hping-是一个面向命令行的TCP / IP数据包汇编器/分析器。

? mtr-是在单个工具中结合了“ traceroute”和“ ping”程序功能的工具。

? mylg-在一个诊断工具中将不同网络探针的功能结合在一起的实用程序。

? netcat-使用TCP / IP协议跨网络连接读写数据的实用程序。

? tcpdump-是功能强大的命令行数据包分析器。

? tshark-是允许我们转储和分析网络流量的工具(wireshark cli)。

? Termshark-是tshark的简单终端用户界面。

? ngrep-类似于应用于网络层的GNU grep。

? netsniff-ng-如果您愿意的话,它是您日常Linux网络管道的瑞士军刀。

? sockdump-转储Unix域套接字流量。

? stenographer-是一种数据包捕获解决方案,旨在将所有数据包快速假脱机到磁盘。

? tcpterm-在TUI中可视化数据包。

? bmon-是一个监视和调试工具,用于捕获与网络相关的统计信息并以可视方式进行准备。

? iptraf-ng-是用于Linux的基于控制台的网络监视程序,它显示有关IP流量的信息。

? vnstat-是Linux和BSD的网络流量监视器。

? iPerf3-是用于主动测量IP网络上可达到的最大带宽的工具。

? ethr-是用于TCP,UDP和HTTP的网络性能评估工具。

? Etherate-是基于Linux CLI的以太网和MPLS流量测试工具。

? echoip-是IP地址查找服务。

? Nemesis-数据包处理CLI工具;工艺和注入几种协议的数据包。

? packetfu -Ruby的中级数据包处理库。

? Scapy-数据包处理库;伪造,发送,解码,捕获多种协议的数据包。

? impacket-是用于处理网络协议的Python类的集合。

? ssh-audit-是用于SSH服务器审核的工具。

? aria2-是轻量级的多协议和多源命令行下载实用程序。

? iptables-tracer-观察通过iptables链的数据包的路径。

? inception-一种高度可配置的工具,可以针对任意数量的主机检查您喜欢的内容。

▪️ 网络(DNS)

? dnsdiag-是DNS诊断和性能评估工具。

? 激烈-是用于定位非连续IP空间的DNS侦查工具。

? subfinder-是一个子域发现工具,用于发现网站的有效子域。

? sublist3r-是渗透测试人员的快速子域枚举工具。

? amass-是一种工具,可通过抓取数据源,抓取Web存档等来获取子域名。

? namebench-根据您的浏览历史记录提供个性化的DNS服务器建议。

? massdns-是用于批量查找和侦察的高性能DNS存根解析器。

? 敲-是一种通过单词列表枚举目标域上的子域的工具。

? dnsperf -DNS性能测试工具。

? dnscrypt-proxy 2-灵活的DNS代理,支持加密的DNS协议。

? dnsdbq-提供对被动DNS数据库系统的访问的API客户端。

? grimd-快速的dns代理,用于黑洞互联网广告和恶意软件服务器。

▪️ 网路(HTTP)

? curl-是用于通过URL传输数据的命令行工具和库。

? kurly-是用Golang编写的广受欢迎的curl程序的替代方案。

? HTTPie-是用户友好的HTTP客户端。

? wuzz-是用于HTTP检查的交互式cli工具。

? h2spec-是用于HTTP / 2实现的一致性测试工具。

? h2t-是帮助系统管理员加固其网站的简单工具。

? htrace.sh-是用于http / https故障排除和性能分析的简单瑞士军刀。

? httpstat-是一种以美观和清晰的方式可视化卷曲统计信息的工具。

? httplab-是一个交互式Web服务器。

? Lynx-是用于万维网的文本浏览器。

? Browsh-是一种完全交互式,实时且基于现代文本的浏览器。

? HeadlessBrowsers-现有(几乎)所有无头Web浏览器的列表。

? ab-是用于测量HTTP Web服务器性能的单线程命令行工具。

? siege-是一个http负载测试和基准测试实用程序。

? wrk-是一种现代的HTTP基准测试工具,能够产生大量负载。

? wrk2-是wrk的恒定吞吐量,正确的延迟记录变体。

? vegeta-是恒定的吞吐量,正确的wrk延迟记录变体。

? bombardier-是用Go语言编写的快速跨平台HTTP基准测试工具。

? gobench -http / https负载测试和基准测试工具。

? 嘿-HTTP负载生成器,ApacheBench(ab)替代,以前称为rakyll / boom。

? boom-是一个脚本,可用于快速抽烟测试Web应用程序部署。

? SlowHTTPTest-是一种通过延长HTTP模拟某些“应用程序层拒绝服务”攻击的工具。

? gobuster-是一个免费的开源Go目录编写的目录/文件和DNS清除工具。

? ssllabs-scan -SSL Labs API的命令行参考实现客户端。

? http-observatory -Mozilla HTTP Observatory cli版本。

▪️ SSL协议

? openssl-是用于TLS和SSL协议的功能强大的,商业级且功能齐全的工具包。

? gnutls-cli-客户端程序,用于建立到其他计算机的TLS连接。

? sslyze- 快速而强大的SSL / TLS服务器扫描库。

? sslscan-测试启用SSL / TLS的服务以发现受支持的密码套件。

? testssl.sh-在任何端口上的任何地方测试TLS / SSL加密。

? cipherscan-一种非常简单的方法来找出目标支持哪些SSL密码套件。

? spiped-是一个实用程序,用于在套接字地址之间创建对称加密和经过身份验证的管道。

? Certbot-是EFF的工具,用于从Let’s Encrypt获取证书,并(可选)在服务器上自动启用HTTPS。

? mkcert-简单的零配置工具,可以使用您想要的任何名称制作本地信任的开发证书。

? certstrap-用于引导CA,证书请求和签名证书的工具。

? Sublert-是一种安全和侦察工具,可以自动监视新的子域。

? mkchain-开源工具,可帮助您构建有效的SSL证书链。

▪️ 安全

? SELinux-提供内置在Linux内核中的灵活的强制性访问控制(MAC)系统。

? AppArmor-主动保护操作系统和应用程序免受外部或内部威胁。

? grapheneX-自动化系统强化框架。

? DevSec强化框架-安全性+ DevOps:自动服务器强化。

▪️ 审核工具

? ossec-通过文件完整性监视来主动监视系统活动的所有方面。

? 已审核-提供一种在系统上跟踪与安全相关的信息的方法。

? Tiger-是一种安全工具,可以同时用作安全审核和入侵检测系统。

? Lynis-经过考验的安全工具,用于运行Linux,macOS或基于Unix操作系统的系统。

? LinEnum-脚本化的本地Linux枚举和特权升级检查。

? Rkhunter -Linux系统的扫描程序工具,用于扫描系统上的后门,rootkit和本地漏洞。

? PE-sieve-是一种轻量级的工具,有助于检测系统上运行的恶意软件。

▪️ 系统诊断/调试器

? strace-用于Linux的诊断,调试和说明性用户空间实用程序。

? DTrace-是一种性能分析和故障排除工具。

? ltrace-是一个库调用跟踪器,用于跟踪程序对库函数的调用。

? ptrace-burrito-是ptrace的友好包装器。

? perf- tools-基于Linux perf_events(aka perf)和ftrace的性能分析工具。

? bpftrace -Linux eBPF的高级跟踪语言。

? sysdig-具有对容器的一流支持的系统探索和故障排除工具。

? Valgrind-是用于构建动态分析工具的仪器框架。

? gperftools-高性能多线程malloc()实现,以及一些性能分析工具。

? glances-用Python编写的跨平台系统监视工具。

? htop -Unix系统的交互式文本模式进程查看器。它旨在成为一个更好的“顶级”。

? bashtop-用纯Bash编写的Linux资源监视器。

? nmon-用于性能监视和数据分析的单个可执行文件。

? 顶部-ASCII性能监视器。包括有关CPU,内存,磁盘,交换,网络和进程的统计信息。

? lsof-在其输出中显示有关进程打开的文件的信息。

? FlameGraph-堆栈跟踪可视化器。

? lsofgraph-将Unix lsof输出转换为显示FIFO和UNIX进程间通信的图形。

? rr-是一个轻量级的工具,用于记录,重放和调试应用程序的执行。

? Performance Co-Pilot-系统性能分析工具包。

? hexyl-命令行十六进制查看器。

▪️ 日志分析仪

? angle-grinder-在命令行上切片和切块日志文件。

? lnav-具有搜索和自动刷新功能的日志文件导航器。

? GoAccess-在终端中运行的实时Web日志分析器和交互式查看器。

? ngxtop – Nginx服务器的实时指标。

▪️ 资料库

? usql -SQL数据库的通用命令行界面。

? pgcli-具有自动完成功能和语法突出显示功能的Postgres CLI。

? mycli-具有自动完成功能和语法突出显示功能的MySQL终端客户端。

? litecli-具有自动完成功能和语法突出显示功能的SQLite CLI。

? OSQuery-是一个由SQL驱动的操作系统仪表,监视和分析框架。

? pgsync-将数据从一个Postgres数据库同步到另一个数据库。

? iredis-具有自动完成功能和语法突出显示功能的redis终端客户端。

▪️ TOR

? Nipe-使Tor Network成为默认网关的脚本。

? multitor-一种工具,可让您使用负载平衡创建多个TOR实例。

▪️ Messenger / IRC客户

? Irssi-是基于IRC客户端的免费开源终端。

? WeeChat-是一个非常可扩展的轻量级IRC客户端。

▪️ 其他

? sysadmin-util-用于Linux / Unix sysadmins的工具。

? incron-是基于inode的文件系统通知技术。

? lsyncd-将本地目录与远程目标同步(实时同步守护程序)。

? GRV-是用于查看Git信息库的基于终端的界面。

? Tig -Git的文本模式界面。

? tldr-简化的社区驱动手册页。

? 存档器-轻松创建和提取.zip,.tar,.tar.gz,.tar.bz2,.tar.xz,.tar.lz4,.tar.sz和.rar。

? commander.js -JavaScript中最少的CLI创建者。

? GRON -使JSON greppable!

? 床-写在围棋二进制编辑器。

GUI工具

▪️ 终端模拟器

? Guake-是用于GNOME桌面环境的下拉终端。

? 终结器-基于GNOME终端,对sysadmin和其他用户有用的功能。

? Kitty-是基于GPU的终端仿真器,支持平滑滚动和图像。

▪️ 网络

? Wireshark-是世界上最广泛使用的网络协议分析器。

? Ettercap-是一个全面的网络监控工具。

? EtherApe-是图形网络监控解决方案。

? 数据包发送方-是一种网络实用程序,用于数据包生成以及内置的UDP / TCP / SSL客户端和服务器。

? Ostinato-是一个包制作者和流量生成器。

? JMeter™ -开源软件,用于加载测试功能行为并评估性能。

? locust-用Python编写的可扩展的用户负载测试工具。

▪️ 浏览器

? TOR浏览器-保护您的隐私并防御网络监视和流量分析。

▪️ 密码管理员

? KeePassXC-安全存储您的密码,并将其自动输入到您的日常网站和应用中。

? 进入-密码管理器和安全钱包。

▪️ Messenger / IRC客户

? HexChat-是基于XChat的IRC客户端。

? Pidgin-是一个易于使用且免费的聊天客户端,已有数百万人使用。

▪️ 信使(端到端加密)

? 信号-是一个加密的通信应用程序。

? 有线-安全的消息传递,文件共享,语音呼叫和视频会议。所有内容均通过端到端加密进行保护。

? TorChat -Tor隐藏服务之上的分散式匿名即时通讯程序。

? Matrix-一个开放的网络,用于安全,分散,实时的通信。

▪️ 文字编辑器

? Sublime Text-是一种轻量级,跨平台的代码编辑器,以其快速,易用而著称。

? Visual Studio Code-由Microsoft开发的开放源代码和免费源代码编辑器。

? Atom -21世纪可入侵的文本编辑器。

网页工具

▪️ 浏览器

? 浏览器的SSL / TLS功能-测试浏览器的SSL实施。

? 我可以使用-提供最新的浏览器支持表以支持前端Web技术。

? Panopticlick 3.0-您的浏览器可以安全进行跟踪吗?

? 隐私分析器-查看您的浏览器公开了哪些数据。

? Web浏览器安全性-全部与Web浏览器指纹有关。

? 我的SSL怎么样?-帮助网络服务器开发人员了解现实中的TLS客户端具备的功能。

? sslClientInfo-客户端测试(包括TLSv1.3信息)。

▪️ SSL /安全性

? SSLLabs服务器测试-对任何SSL Web服务器的配置进行深入分析。

? SSLLabs服务器测试(DEV) -对任何SSL Web服务器的配置进行深入分析。

? ImmuniWeb®SSLScan-测试SSL / TLS(PCI DSS,HIPAA和NIST)。

? SSL检查-在您的网站上扫描不安全的内容。

? SSL扫描程序-分析网站安全性。

? CryptCheck-测试您的TLS服务器配置(例如密码)。

? urlscan.io-扫描和分析网站的服务。

? 报告URI-监视安全策略,例如CSP和HPKP。

? CSP评估程序-开发人员和安全专家可以检查内容安全策略。

? 无用的CSP-一些大型公司有关CSP的公开列表(可能会使他们更加关心)。

? 为什么没有HTTPS?-Alexa排名前100位的网站不会自动重定向不安全的请求。

? TLS密码套件搜索

? cipherli.st-适用于Apache,Nginx,Lighttpd等的强密码。*

? dhtool-公共Diffie-Hellman参数服务/工具。

? badssl.com-令人难忘的网站,用于针对错误的SSL配置测试客户端。

? tlsfun.de-已注册有关TLS / SSL协议的各种测试。

? CAA Record Helper-生成CAA策略。

? 通用CA数据库-有关CA及其根证书和中间证书的信息的存储库。

? CERTSTREAM-实时证书透明性日志更新流。

? crt.sh-通过持续监视所有公共CT来发现证书。

? 强化-部署安全标准。

? 密码套件兼容性-测试TLS密码套件兼容性。

? urlvoid-此服务可帮助您检测潜在的恶意网站。

? security.txt-一项提议的标准(生成器),允许网站定义安全策略。

? ssl-config-generator-帮助您遵循Mozilla服务器端TLS配置准则。

▪️ HTTP标头和Web Linter

? 安全标头-分析HTTP响应标头(对结果进行评分系统)。

? Mozilla的Observatory-用于分析您的网站的工具集。

? webhint-是一种整理工具,可以帮助您改善网站的可访问性,速度,安全性等。

▪️ 域名解析

? ViewDNS-一种与DNS相关的免费工具和信息的来源。

? DNSLookup-是高级DNS查找工具。

? DNSlytics-在线DNS调查工具。

? DNS间谍-监视,验证和验证您的DNS配置。

? Zonemaster-帮助您控制DNS的工作方式。

? Leaf DNS-全面的DNS测试仪。

? 在线查找子域-查找用于安全评估渗透测试的子域。

? DNSdumpster -DNS侦查和研究,查找和查找DNS记录。

? 在线DNS表-按域,IP,CIDR,ISP搜索DNS记录。

? intoDNS -DNS和邮件服务器运行状况检查程序。

? DNS Bajaj-检查您的域的委派。

? BuddyDNS授权实验室-检查,跟踪和可视化您的域的授权。

? dnssec-debugger -DS或DNSKEY记录验证器。

? PTRarchive.com-此网站负责保存历史反向DNS记录。

? xip.io-每个人的通配符DNS。

? nip.io-任何IP地址的简单通配符DNS无效。

? dnslookup(ceipam) -最好的DNS传播检查器之一(不仅如此)。

? 什么是我的DNS -DNS传播检查工具。

? DNSGrep-快速搜索大型DNS数据集。

▪️ 邮件

? smtp-tls-checker-检查电子邮件域中的SMTP TLS支持。

? MX工具箱-在一个集成工具中的所有MX记录,DNS,黑名单和SMTP诊断。

? 安全电子邮件-面向电子邮件技术人员的完整电子邮件测试工具。

? blacklistalert-检查您的域是否在实时垃圾邮件黑名单中。

? MultiRBL-用于发送邮件服务器的完整IP检查。

? DKIM SPF和垃圾邮件刺客验证器-检查邮件身份验证并使用垃圾邮件刺客对邮件进行评分。

▪️ 编码器/解码器和Regex测试

? URL编码/解码-上面的工具,用于编码或解码文本字符串。

? Uncoder-用于对日志数据进行搜索查询的在线翻译器。

? Regex101-在线正则表达式测试器和调试器:PHP,PCRE,Python,Golang和JavaScript。

? RegExr-在线工具,用于学习,构建和测试正则表达式(RegEx / RegExp)。

? RegEx Testing-在线正则表达式测试工具。

? RegEx Pal-在线正则表达式测试工具+其他工具。

? Cyber Swiss Army Knife-用于加密,编码,压缩和数据分析的网络应用程序。

▪️ 网络工具

? Netcraft-有关该站点的详细报告,可帮助您做出有关其完整性的明智选择。*

? RIPE NCC Atlas-全球,开放,分布式Internet测量平台。

? Robtex-使用各种来源收集有关IP号,域名,主机名等的公共信息。

? 安全跟踪-适用于安全公司,研究人员和团队的API。

? 在线卷曲-卷曲测试,分析HTTP响应头。

? 开发人员在线工具-HTTP API工具,测试器,编码器,转换器,格式化程序和其他工具。

? Ping.eu-在线Ping,Traceroute,DNS查找,WHOIS等。

? 网络工具-用于网站管理员,IT技术人员和极客的网络工具。

? BGPview-搜索任何ASN,IP,前缀或资源名称。

? BGP安全吗?-检查ISP和其他主要Internet播放器的BGP(RPKI)安全性。

? Riseup-为致力于解放性社会变革的人们和团体提供在线交流工具。

? VirusTotal-分析可疑文件和URL,以检测恶意软件的类型。

▪️ 隐私

? privacytools.io-提供知识和工具来保护您的隐私免受全球大规模监视。

? DNS隐私测试服务器-DNS隐私递归服务器列表(具有“不记录”策略)。

▪️ 代码解析器/操场

? ShellCheck-在您的Shell脚本中查找错误。

? describeshell-获取shell命令的交互式帮助文本。

? jsbin-用于HTML,CSS和JavaScript等的实时pastebin。

? CodeSandbox-用于Web应用程序开发的在线代码编辑器。

? PHP Sandbox-使用此代码测试器测试您的PHP代码。

? Repl.it-一个即时的IDE,可以在一个地方学习,构建,协作和托管所有内容。

? vclFiddle-是用于试用Varnish Cache VCL的在线工具。

▪️ 网站性能分析

? GTmetrix-分析您网站的速度并使其更快。

? Sucuri loadtimetester-在这里测试全球任何站点的性能。

? Pingdom工具-分析您的网站在世界各地的速度。

? PingMe.io-在多个地理区域运行网站延迟测试。

? PageSpeed Insights-分析网站的速度并使其更快。

? web.dev-帮助像您这样的开发人员学习并将Web的现代功能应用于您自己的站点和应用程序。

? Lighthouse-网络的自动化审核,性能指标和最佳实践。

▪️ 大众扫描仪(搜索引擎)

? Censys-帮助信息安全从业人员发现,监视和分析设备的平台。

? Shodan-世界上第一个互联网连接设备搜索引擎。

? Shodan 2000-日常使用Shodan吗?该工具从Shodan中查找随机生成的数据。

? GreyNoise-大型扫描仪,例如Shodan和Censys。

? ZoomEye-网络空间搜索引擎,可让用户查找特定的网络组件。

? netograph-监视和了解网络深层结构的工具。

? FOFA-是一个网络空间搜索引擎。

? onyphe-是用于收集开源和网络威胁情报数据的搜索引擎。

? IntelligenceX-是搜索引擎和数据存档。

? binaryedge-它扫描整个Internet空间并创建实时威胁情报流和报告。

? Wiggle-是基于提交的无线网络目录。所有网络。被大家发现。

? PublicWWW-在网页HTML,JS和CSS代码中找到任何字母数字代码段,签名或关键字。

? 英特尔技术-该存储库包含数百个在线搜索实用程序。

? 猎人-可让您在几秒钟内找到电子邮件地址,并与对您的业务至关重要的人保持联系。

? GhostProject?-通过完整的电子邮件地址或用户名搜索。

? databreaches-我的电子邮件是否受到数据泄露的影响?

? 我们泄漏信息-世界上最快,最大的数据泄露搜索引擎。

? Pulsedive-扫描恶意URL,IP和域,包括端口扫描和Web请求。

? Grayhatwarfar的存储桶-公开搜索Open Amazon S3存储桶及其内容的数据库。

? Vigilante.pw-违反的数据库目录。

? buildwith-找出使用什么网站。

? NerdyData-在数百万个站点中的Web源代码中搜索技术。

? zorexeye-搜索网站,图像,应用程序,软件等。

? Mamont的开放FTP索引-如果目标具有可访问内容的开放FTP站点,它将在此处列出。

? OSINT Framework-专注于从免费工具或资源中收集信息。

? maltiverse-是面向网络安全分析师的服务,用于对危害指标进行高级分析。

? 泄漏源-是一种在线查找形式的数据协作。

? 我们泄漏信息-帮助日常个人保护他们的在线生活,避免被黑。

? pipl-是在电子邮件地址,社交用户名或电话号码后面找到该人的地方。

? abuse.ch-由一个随机的瑞士佬与非赢利性恶意软件作战。

? malc0de-恶意软件搜索引擎。

? 网络犯罪追踪器-监视和跟踪用于实施网络犯罪的各种恶意软件系列。

? shhgit-实时查找GitHub的秘密。

? searchcode-帮助您找到功能,API和库的真实示例。

? Insecam-世界上最大的在线监视安全摄像机目录。

? 索引-包含诸如安全性,黑客,逆向工程,密码学,编程等重要内容。

? Rapid7 Labs开放数据-是来自Sonar项目的大量数据集资源。

? 通用响应头-最大的HTTP响应头数据库。

▪️ 发电机

? thispersondoesnotexist-一键生成假脸-无限的可能性。

? AI生成的照片-100.000 AI生成的面孔。

? fakeface-假脸浏览器。

? fakenamegenerator-您随机生成的身份。

? Intigriti重定向器-打开重定向/ SSRF有效负载生成器。

▪️ 密码

? 我被刺了吗?-检查您的帐户是否因数据泄露而遭到入侵。

? 已废除-是被黑的数据库搜索引擎。

? 泄漏源-是一种在线查找形式的数据协作。

▪️ CVE /漏洞数据库

? CVE Mitre-众所周知的网络安全漏洞列表。

? CVE详细信息-CVE安全漏洞高级数据库。

? 漏洞数据库-公共漏洞和相应漏洞软件的CVE兼容存档。

? 0day.today-漏洞利用市场为您提供了购买零日漏洞和零日漏洞的可能性。

? sploitus-漏洞利用和工具数据库。

? cxsecurity-免费的漏洞数据库。

? Vulncode-DB-是有关漏洞及其相应源代码(如果可用)的数据库。

? cveapi -CVE数据的免费API。

▪️ 移动应用扫描仪

? ImmuniWeb®移动应用程序扫描程序-测试移动应用程序(iOS和Android)的安全性和隐私性。

? Quixxi-免费的Android和iOS移动应用漏洞扫描程序。

? Ostorlab-分析移动应用程序以识别漏洞和潜在漏洞。

▪️ 私人搜寻引擎

? 起始页-世界上最私密的搜索引擎。

? searX-尊重隐私,可入侵的元搜索引擎。

? darksearch-第一个真正的Dark Web搜索引擎。

? Qwant-尊重您隐私的搜索引擎。

? DuckDuckGo-不会追踪您的搜索引擎。

? Swisscows-隐私安全的网络搜索

? 断开连接-使搜索匿名的搜索引擎。

? MetaGer-使用匿名代理和隐藏的Tor分支的搜索引擎。

▪️ 安全的网络邮件提供商

? CounterMail-在线电子邮件服务,旨在提供最大的安全性和隐私性。

? Mail2Tor-是一项Tor隐藏服务,允许任何人匿名发送和接收电子邮件。

? Tutanota-是世界上最安全的电子邮件服务,易于使用。

? Protonmail-是CERN和MIT科学家开发的世界上最大的安全电子邮件服务。

? Startmail-私人和加密电子邮件变得容易。

▪️ 加密货币

? 密钥库-它是开放源代码,并由公共密钥加密技术提供支持。

▪️ PGP密钥服务器

? SKS OpenPGP密钥服务器-OpenPGP使用的SKS密钥服务器的服务。

系统/服务

▪️ 操作系统

? Slackware-最“类Unix”的Linux发行版。

? OpenBSD的基于4.4BSD的类UNIX操作系统的多平台- 。

? HardenedBSD -HardenedBSD旨在实施创新的漏洞缓解和安全解决方案。

? Kali Linux-用于渗透测试,道德黑客和网络安全评估的Linux发行版。

? Parrot Security OS-网络安全GNU / Linux环境。

? Backbox Linux-基于渗透测试和安全评估的基于Ubuntu的Linux发行版。

? BlackArch-是用于渗透测试人员的基于Arch Linux的渗透测试发行版。

? Pentoo-是基于Gentoo的注重安全的livecd。

? Security Onion -Linux发行版,用于入侵检测,企业安全监视和日志管理。

? 尾巴-是一个实时系统,旨在保留您的隐私和匿名性。

? vedetta -OpenBSD路由器样板。

? Qubes操作系统-是一种基于安全的操作系统,使用基于Xen的虚拟化。

▪️ HTTP服务

? Varnish Cache -HTTP加速器,用于内容繁多的动态网站。

? Nginx-开源Web和反向代理服务器,与Apache类似,但重量很轻。

? OpenResty-是基于NGINX和LuaJIT的动态Web平台。

? Tengine-具有一些高级功能的Nginx发行版。

? Caddy服务器-默认情况下是具有HTTPS的开放源代码,启用HTTP / 2的Web服务器。

? HAProxy-可靠的高性能TCP / HTTP负载平衡器。

▪️ DNS服务

? 无限制-验证,递归和缓存DNS解析器(使用TLS)。

? 结解析器-缓存完整的解析器实现,包括解析器库和守护程序。

? PowerDNS-是一种开放源代码的权威DNS服务器,用C ++编写,并根据GPL许可。

▪️ 其他服务

? 3proxy-小型免费代理服务器。

▪️ 安全/加固

? Emerald Onion-是位于西雅图的501(c)(3)非营利组织和公交互联网服务提供商(ISP)。

? pi-hole -Pi-hole®是一个DNS漏洞,可保护您的设备免受有害内容的侵害。

? maltrail-恶意流量检测系统。

? security_monkey-监视AWS,GCP,OpenStack和GitHub组织的资产及其随时间的变化。

? 爆竹-用于无服务器计算的安全,快速的microVM。

? streisand-设置一个新服务器,运行您选择的WireGuard,OpenSSH,OpenVPN等。

网络

▪️ 工具类

? CapAnalysis -Web可视工具,用于分析捕获的大量网络流量(PCAP分析器)。

? netbox -IP地址管理(IPAM)和数据中心基础结构管理(DCIM)工具。

▪️ 实验室

? NRE Labs-通过学习来学习自动化。现在,在这里,在您的浏览器中。

▪️ 其他

? LBNL的网络研究小组-网络研究小组(NRG)的主页。

容器/编排

▪️ CLI工具

? gvisor-容器运行时沙箱。

? ctop-容器指标的类顶部接口。

▪️ 网页工具

? Moby-一个用于容器生态系统的协作项目,以组装基于容器的系统。

? Traefik-开源反向代理/负载均衡器提供了与Docker的更轻松集成,并让我们进行加密。

? kong -Cloud-Native API网关。

? 牧场主-完整的容器管理平台。

? portainer-使Docker管理变得容易

? nginx- proxy-使用docker-gen的Docker容器的自动nginx代理。

▪️ 安全

? docker-bench-security-是一个脚本,用于检查数十种有关部署Docker的常见最佳实践。

? trivy-适用于CI的容器漏洞扫描程序。

? Harbor-存储,签名和扫描内容的云原生注册表项目。

▪️ 手册/教程/最佳实践

? docker-cheat-sheet -Docker快速参考速查表。

? awesome-docker-精选的Docker资源和项目列表。

? docker_practice-通过真正的DevOps实践学习和理解Docker技术!

? 实验室 -是用于学习如何通过各种工具使用Docker的教程的集合。

? dockerfiles-我在台式机和服务器上使用的各种Dockerfile。

? kubernetes-the-hard- way-引导Kubernetes在Google Cloud Platform上进行艰难的尝试。没有脚本。

? kubernetes-the-easy- way-在Google Cloud Platform上引导Kubernetes的简便方法。没有脚本。

? cheatsheet-kubernetes-A4-A4中的Kubernetes秘籍。

? k8s-security -kubernetes安全说明和最佳实践。

? kubernetes生产最佳实践-具有生产准备就绪的Kubernetes最佳实践的清单。

? kubernetes生产最佳实践-kubernetes安全-最佳实践指南。

? kubernetes-failure-stories-是与Kubernetes相关的公共失败/恐怖故事的汇编。

手册/方法/教程

▪️ Shell /命令行

? pure-bash-bible-是外部流程的纯bash替代品的集合。

? pure-sh-bible-是外部流程的纯POSIX sh替代品的集合。

? bash指南-是学习bash的指南。

? bash手册-适用于想要学习Bash的人。

? Bash Hackers Wiki-拥有有关GNU Bash的任何形式的文档。

? Shell&Utilities-描述符合POSIX的系统提供给应用程序的命令。

? 命令行的最新技术-在一页中掌握命令行。

? Shell样式指南-用于源自Google的开源项目的Shell样式指南。

▪️ 文字编辑器

? Vim备忘单-很棒的多语言vim指南。

▪️ python

? Awesome Python-精选的Python框架,库,软件和资源的精选清单。

? python-cheatsheet-全面的Python速查表。

? pythoncheatsheet.org-适用于初学者和高级开发人员的基本参考。

▪️ Sed&Awk和其他

? F’Awk是的!-高级sed和awk用法(针对渗透测试者3的解析)。

▪️ * nix和网络

? nixCraft-适用于新的和经验丰富的sysadmin的Linux和Unix教程。

? TecMint -Sysadmins&Geeks的理想Linux博客。

? Omnisecu-免费的网络,系统管理和安全性教程。

? linux-cheat -Linux教程和备忘单。最少的例子。主要是用户级CLI实用程序。

? linuxupskillchallenge-学习sysadmin所需的技能。

? Unix工具箱-对IT工作或高级用户有用的Unix / Linux / BSD命令和任务。

? Linux内核教学-是讲座和实验室Linux内核主题的集合。

? htop解释-对Linux上htop / top中可以看到的所有内容的解释。

? Linux指南和提示-Fedora和CentOS中的系统管理教程。

? strace-little- book-介绍strace的一本小书。

? linux-tracing-workshop -Linux跟踪工具研讨会的示例和动手实验。

? http2-explained-解释和记录HTTP / 2的详细文档。

? http3-explained-描述HTTP / 3和QUIC协议的文档。

? HTTP / 2实战-对新HTTP / 2标准的出色介绍。

? 让我们编写一个TCP / IP堆栈代码-深入学习网络和系统编程的好东西。

? Nginx管理员手册-描述如何提高NGINX的性能,安全性和其他重要方面。

? nginxconfig.io-类固醇上的NGINX配置生成器。

? openssh指南-用于帮助运营团队配置OpenSSH服务器和客户端。

? SSH握手说明-是SSH握手的相对简短描述。

? ISC的知识库-您将找到有关BIND 9,ISC DHCP和Kea DHCP的一些常规信息。

? PacketLife.net-在学习思科CCNP认证时记录笔记的地方。

▪️ 微软

? AD-Attack-Defense-使用现代的后期利用活动来攻击和防御活动目录。

▪️ 大型系统

? 系统设计入门-学习如何设计大型系统。

? 出色的可伸缩性-构建高可伸缩性,高可用性,高稳定性等方面的最佳实践。

? Web Architecture 101-基本的体系结构概念。

▪️ 系统强化

? CIS基准-超过100种技术的安全配置设置,免费提供PDF。

? 安全强化CentOS 7-这将引导您完成安全强化CentOS所需的步骤。

? CentOS 7服务器强化指南-强化CentOS的绝佳指南;熟悉OpenSCAP。

? awesome-security-hardening-包括安全强化指南,工具和其他资源的集合。

? 《实用Linux强化指南》 -概述了GNU / Linux系统的强化。

? Linux强化指南-如何尽可能地强化Linux以获得安全性和私密性。

▪️ 安全与隐私

? 黑客文章-LRaj Chandel的安全和黑客博客。

? AWS安全工具-使您的AWS云环境更加安全。

? Rawsec的网络安全清单-有关网络安全的工具和资源的清单。

? 图解TLS连接-解释并复制了TLS连接的每个字节。

? SSL研究-SSL Labs的SSL和TLS部署最佳实践。

? SELinux游戏-边做边学习SELinux。解决难题,显示技能。

? 证书和PKI-您应该了解的有关证书和PKI的所有信息,但又害怕问。

? 子域枚举的技巧-子域枚举技术的参考。

? 退出Google-退出Google的综合指南。

▪️ 网络应用

? OWASP-全球非营利性慈善组织,致力于改善软件的安全性。

? OWASP ASVS 3.0.1 -OWASP应用程序安全验证标准项目。

? OWASP ASVS 3.0.1 Web App-简单的Web应用程序,可帮助开发人员了解ASVS要求。

? OWASP ASVS 4.0-是应用程序安全要求或测试的列表。

? OWASP测试指南v4-包括“最佳实践”渗透测试框架。

? OWASP开发人员指南-这是OWASP开发人员指南的开发版本。

? OWASP WSTG-是全面的开源指南,用于测试Web应用程序的安全性。

? OWASP API安全项目-专门针对API安全中的十大漏洞。

? Mozilla Web安全性-帮助运营团队创建安全的Web应用程序。

? 安全公告-与Netflix开放源相关的安全公告。

? API安全检查清单-设计,测试和发布API时的安全对策。

? 启用CORS-启用跨域资源共享。

? 应用程序安全性Wiki-是一项旨在在一处提供所有与应用程序安全性相关的资源的计划。

? 怪异代理-与反向代理相关的攻击;它是各种代理分析的结果。

? Webshells-有关恶意有效负载的精彩系列。

? 实用的Web缓存中毒-向您展示如何通过深奥的Web功能破坏网站。

? 隐藏的目录和文件-作为有关Web应用程序的敏感信息的来源。

? 爆炸性博客-关于Cybersec和渗透测试的出色博客。

? 安全性Cookie-本文将仔细研究Cookie的安全性。

? APISecurityBestPractices-帮助您将秘密(API密钥,数据库凭据,证书)置于源代码之外。

▪️ 一体

? LZone备忘单-所有备忘单。

? Dan的备忘单-大量备忘单文档。

? Rico的备忘单-这是少量的备忘单。

? DevDocs API-在快速,有条理和可搜索的界面中结合了多个API文档。

? cheat.sh-您唯一需要的备忘单。

? gnulinux.guru-关于bash,vim和网络的备忘单的集合。

▪️ 电子书

? 免费编程书籍-多种语言的免费学习资源列表。

▪️ 其他

? CTF系列:易受攻击的机器-可以按照以下步骤查找漏洞和漏洞。

? 50M_CTF_Writeup – Hackerone提供的5,000万美元CTF-撰写。

? ctf-tasks-多年来开发的低级CTF挑战的存档。

? 如何开始RE /恶意软件分析?-为初学者收集一些提示和有用的链接。

? C10K问题-现在是Web服务器同时处理一万个客户端的时候了,您不觉得吗?

? 1500字节如何成为Internet的MTU-有关最大传输单位的精彩故事。

? 穷人的探查器-像dtrace的探查器一样,实际上并没有提供查看程序被阻止的方法。

? 堆栈溢出上的HTTPS-这是关于SSL实施的漫长旅程的故事。

? 朱莉娅的图纸-有关编程和Unix世界的一些图纸,有关系统和调试工具的杂志。

? 哈希冲突-这个很棒的存储库专注于哈希冲突开发。

? sha256动画-终端中SHA-256哈希函数的动画。

? BGP遇见Cat-经过3072小时的BGP操作后,Job Snijders成功绘制了Nyancat。

? bgp-battleships-通过BGP玩战舰。

? 当…-您在浏览器中输入google.com并按Enter时会发生什么?

? 网络工作原理-基于“ …时将发生什么”存储库。

? 现实世界中的HTTPS-精彩的教程介绍了HTTPS在现实世界中的工作方式。

? Gitlab和NFS错误-我们如何花两周的时间在Linux内核中查找NFS错误。

? Gitlab融化了-根据我们汲取的教训,对2017年1月31日数据库中断进行了事后分析。

? 如何成为一名黑客-如果您想成为一名黑客,请继续阅读。

? CPU的操作成本-应该有助于估计CPU时钟中某些操作的成本。

? 让我们建立一个简单的数据库-用C从头开始编写一个sqlite克隆。

? 简单计算机-了解计算机幕后工作方式的丰富资源。

? 故事“我已经被捏过了吗?” -在Azure Table Storage上处理1.54亿条记录。

? TOP500超级计算机-显示我们已知的500种最强大的商用计算机系统。

? 如何构建一个8 GPU密码破解程序-任何“黑魔法”或像台式机组件一样令人沮丧的小时。

? CERN数据中心-CERN计算环境(及更多)的3D可视化。

? 我的数据库有多糟-通过这个方便的网站评估您的数据库有多糟。

? Linux疑难排解101(2016版) -一切都是DNS问题…

? 五个原因-您知道问题所在,但无法解决?

? 马士基,我而不是Petya-勒索软件如何成功劫持数百个域控制器?

? https.works的工作原理-HTTPS的工作原理…在漫画中!

? howdns.works-有关DNS工作原理的有趣且丰富多彩的解释。

? POSTGRESQLCO.NF-您的postgresql.conf文档和建议。

启发名单

▪️ SysOps / DevOps

? 很棒的Sysadmin-很棒的开源sysadmin资源。

? 很棒的Shell-很棒的命令行框架,工具包,指南和小玩意。

? 命令行文本处理-查找要搜索和替换的文本,排序以美化文本,等等。

? 很棒的Pcaptools-其他研究人员开发的用于处理网络跟踪的工具的集合。

? awesome-ebpf-与eBPF相关的精选项目的精选列表。

? Linux网络性能-一些网络sysctl变量适合Linux /内核网络流。

? Agresome Postgres-很棒的PostgreSQL软件,库,工具和资源的列表。

? quick-SQL-cheatsheet-快速提醒所有SQL查询以及有关如何使用它们的示例。

? Awesome-Selfhosted-可以在本地托管的免费软件网络服务和Web应用程序列表。

? 应用程序列表-巨大的应用程序列表,按类别排序,以作为寻找软件包的参考。

? CS-Interview-Knowledge-Map-建立最佳的采访地图。

? DevOps指南-《 DevOps指南》从基础到高级,包括面试问题和注释。

? FreeBSD Journal-它是有关FreeBSD和其他重要内容的期刊杂志的好清单。

? devops-interview-questions-包含有关各种DevOps和SRE相关主题的采访问题。

▪️ 开发者

? Web开发人员路线图-路线图,文章和资源可帮助您选择路径,学习和改进。

? 前端清单–适用于现代网站和细致开发人员的完美前端清单。

? 前端性能检查表-唯一运行速度比其他性能检查表更快的前端性能检查表。

? Python的魔术方法-什么是魔术方法?它们是面向对象的Python中的所有内容。

? wtfpython-令人惊讶的Python片段和鲜为人知的功能的集合。

? js-dev-reads-敏锐的Web开发人员阅读的书籍和文章的列表。

? 提交消息指南-了解提交消息重要性的指南。

▪️ 安全/防护

? 出色的Web安全性-网络安全性材料和资源的精选列表。

? 令人敬畏的网络技能-精选的黑客环境列表,您可以在其中培训网络技能。

? awesome-devsecops-令人敬畏的devsecops工具的权威列表。

? awesome-osint-精选了令人赞叹的OSINT。

? awesome-threat-intelligence-精选的Awesome Threat Intelligence资源列表。

? Red-Teaming-Toolkit-有助于红队运营的开源和商业工具的集合。

? awesome-burp-extensions-令人敬畏的Burp Extensions精选列表。

? 免费安全电子书-免费安全和黑客电子书列表。

? Hacking-Security-Ebooks-排名前100的Hacking&Security电子书。

? 尊重隐私-尊重隐私的服务和软件的精选列表。

? 逆向工程-很棒的逆向工程资源列表。

? linux-re-101 -linux逆向工程的资源集合。

? reverseengineering-reading-list-反向工程文章,书籍和论文的列表。

? Awesome-WAF-精选的Web应用程序防火墙(WAF)内容的精选列表。

? 真棒shodan查询-有趣,有趣且令人沮丧的搜索查询,可插入shodan.io。

? RobotsDisallowed-最常见和最有趣的robots.txt不允许目录的精选列表。

? HackingNeuralNetworks-是一门关于利用和防御神经网络的小课程。

? 通配符证书-为什么您可能不应该使用通配符证书。

? 不要使用VPN服务-每个第三方“ VPN提供商”都会这样做。

? awesome-yara-精湛的YARA规则,工具和人员的精选列表。

? macOS安全和隐私指南-关于保护和改善macOS隐私的指南。

? awesome-sec-talks-是真棒安全性演讲的汇总列表。

? 黑客电影-每个黑客和赛博朋克必须观看的电影列表。

? 密码学_1-丹·博内·斯坦福教授密码课程学习时使用的材料。

? rypto-学习和实践进攻性和防御性密码学的图书馆。

▪️ 其他

? 摄影术-3,000多种免费备忘单,修订帮助和快速参考。

? 真棒静态分析-适用于所有编程语言的静态分析工具。

? 计算机科学-通往计算机科学免费自学教育的道路。

? 验尸–验尸的集合(配置错误,硬件故障等)。

? build-your-own-x-构建您自己的(在此处插入技术)。

? C中的基于项目的教程-是C中基于项目的教程的精选列表。

? TheDocumentation-Compendium-各种README模板和有关编写高质量文档的提示。

? awesome-python-applications-非常有用的免费软件,并且恰巧是开源Python。

? awesome-public-datasets-总部开放数据集的以主题为中心的列表。

? 机器学习算法-所有机器学习算法和概念的精选列表。

博客/播客/视频

▪️ SysOps / DevOps

? 适用于PHP开发人员的Varnish-Mattias Geniar提供的非常有趣的Varnish演示。

? Netflix微服务指南-讲述Netflix微服务充满混乱和充满活力的世界。

▪️ 开发者

? 将C与机器语言进行比较-将简单的C应用程序与该程序的已编译机器代码进行比较。

▪️ 令人讨厌的人

? Brendan Gregg的博客-是计算性能和云计算的行业专家。

? Gynvael“ GynDream” Coldwind-是Google的IT安全工程师。

? Michał“ lcamtuf” Zalewski-白帽黑客,计算机安全专家。

? Mattias Geniar-开发人员,系统管理员,博客作者,播客和公开演讲者。

? Nick Craver -Stack Exchange的软件开发人员和系统管理员。

? 斯科特·赫尔姆( Scott Helme) -安全研究员,国际演讲者,securityheaders.com和report-uri.com的创始人。

? Brian Krebs-《华盛顿邮报》,现为独立调查记者。

? Bruce Schneier-是国际知名的安全技术专家,被称为“安全专家”。

? 克里斯西·摩根( Chrissy Morgan) -实践学习的倡导者,克里斯西还参加了漏洞赏金计划。

? 安迪·吉尔( Andy Gill) -是一名内心的黑客,曾担任高级渗透测试人员。

? Daniel Miessler-网络安全专家兼作家。

? Samy Kamkar-是美国隐私和安全研究人员,计算机黑客。

? Javvad Malik-是AlienVault(博客活动发言人和行业评论员)的安全倡导者。

? Graham Cluley-公开演讲者和独立计算机安全分析师。

? Kacper Szurek -ESET的检测工程师。

? 特洛伊·亨特( Troy Hunt) -网络安全专家,以关于安全主题的公共教育和宣传而闻名。

? raymii.org-专门从事构建高可用性云环境的系统管理员。

? Robert Penz -IT安全专家。

▪️ 令人讨厌的博客

? Linux Audit -Linux安全博客,有关Michael Boelen的审计,强化和合规性。

? Linux Security Expert-培训,howtos,清单,安全工具等。

? Grymoire-向导的有用咒语的集合,无论您是计算机向导,魔术师还是其他人。

? Secjuice-是信息安全领域中唯一的非盈利性,独立性和志愿者主导的出版物。

? 解密-通知和启发安全信息。

▪️ 怪异的供应商博客

? 可持续的播客-与网络曝光等相关的对话和采访。

? Sophos-威胁新闻编辑室,为您提供有关计算机安全性问题的新闻,意见,建议和研究。

? Tripwire安全状态-博客,包含有关当前安全问题的最新新闻,趋势和见解。

? Malwarebytes Labs博客-安全博客旨在提供有关网络安全的内部消息。

? TrustedSec-有关网络安全的最新新闻和趋势。

? PortSwigger网络安全博客-有关网络应用安全漏洞和我们网络安全团队的重要提示。

? AT&T网络安全博客-有关新兴威胁的新闻以及简化威胁检测的实用建议。

? Thycotic -CISO和IT管理员可以在此了解行业趋势,IT安全性等等。

▪️ 令人讨厌的网络安全播客

? 风险业务-是每周一次的信息安全播客,以新闻和深度访谈为特色。

? 主板上的网络-故事,并专注于有关网络安全的想法。

? 可持续的播客-与网络曝光等相关的对话和采访。

? 网络犯罪调查-Geoff White关于网络犯罪的播客。

? 众多帽子俱乐部-收录来自各种Infosec人(Whitehat,Greyhat和Blackhat)的故事。

? Darknet日记-来自互联网黑暗面的真实故事。

? OSINTCurious网络广播-是一种好奇心调查,可以帮助人们成功获得OSINT。

? 安全周刊-最新的信息安全和黑客新闻。

▪️ 令人讨厌的网络安全视频博客

? rev3rse安全-攻击性,二进制攻击,Web应用程序安全性,漏洞,强化,红色团队,蓝色团队。

? LiveOverflow-比付费在线课程通常提供的主题要高级得多-但免费。

? J4vv4D-有关我们的互联网安全的重要信息。

? CyberTalks-有关网络安全的讨论,访谈和文章。

▪️ 最佳个人Twitter帐户

? @blackroomsec-白帽黑客/ pentester。1990年星际扫雷冠军。

? @MarcoCiappelli-@ITSPmagazine的联合创始人,位于IT安全与社会的交汇处。

? @binitamshah -Linux传播者。恶意软件。内核开发 安全爱好者。

? @joe_carson -InfoSec专业技术怪才。

? @mikko -F-Secure的CRO,反向工程师,TED演讲者,Supervillain。

? @esrtweet-通常称为ESR,是美国软件开发人员和开源软件的倡导者。

? @gynvael-安全研究员/程序员,@ DragonSectorCTF创始人/玩家,技术流光。

? @ x0rz-安全研究员和网络观察员。

? @hasherezade-程序员,恶意软件分析师。PEbear,PEsieve,libPeConv的作者。

? @TinkerSec-修补匠,密码朋克,黑客。

? @alisaesage-独立的黑客和研究员。

? @SwiftOnSecurity-系统安全,工业安全,系统管理员,decentsecurity.com的作者。

? @dakami-是有权还原DNS根密钥的七个人之一。

? @samykamkar-是著名的“灰色帽子”黑客,安全研究员,MySpace“ Samy”蠕虫的创建者。

? @ securityweekly-《安全周刊》播客网络的创始人兼CTO。

? @ jack_daniel- @ SecurityBSides联合创始人。

? @thegrugq-安全研究员。

? @matthew_d_green-约翰·霍普金斯大学的密码学家兼教授。

▪️ 最佳商业Twitter帐户

? @haveibeenpwned-检查您的帐户是否因数据泄露而受到损害。

? @bugcrowd-比任何其他众包安全平台更受财富500强公司的信任。

? @Malwarebytes-最受信任的安全公司。无与伦比的威胁可视性。

? @sansforensics-世界领先的数字取证和事件响应提供商。

? @attcyber -AT&T网络安全的边缘到边缘技术可提供威胁情报等。

? @TheManyHatsClub-以信息安全为中心的播客,以及来自各行各业的一群人。

? @ hedgehogsec-刺猬网络。直布罗陀和曼彻斯特的顶级精品信息安全公司。

? @NCSC-国家网络安全中心。帮助英国成为最安全的在线生活和工作场所。

? @Synacktiv -IT安全专家。

▪️ 一段历史

? 如何在ARL处进行操作-如何配置调制解调器,扫描图像,刻录CD-ROM等。*

▪️ 其他

? Diffie-Hellman密钥交换(简短版本) -Diffie-Hellman密钥交换的工作方式。

黑客/渗透测试

▪️ 渗透测试工具库

? Sandcat Browser-一种面向渗透的浏览器,已内置许多高级功能。

? Metasploit-用于渗透测试系统,Web等的工具和框架,包含许多易于使用的利用。

? Burp Suite-用于测试Web应用程序安全性,拦截代理以重播,注入,扫描和模糊HTTP请求的工具。

? OWASP Zed攻击代理-拦截代理以重播,注入,扫描和模糊HTTP请求。

? w3af-是一个Web应用程序攻击和审核框架。

? mitmproxy-用于渗透测试人员和软件开发人员的交互式TLS拦截HTTP代理。

? Nikto2 -Web服务器扫描程序,可针对多个项目针对Web服务器执行全面的测试。

? sqlmap-自动检测和利用SQL注入漏洞的过程的工具。

? Recon-ng-是用Python编写的功能齐全的Web侦察框架。

? AutoRecon-是一种网络侦察工具,可以执行服务的自动枚举。

? 法拉第-集成的多用户渗透测试环境。

? 光子-专为OSINT设计的速度极快的爬虫。

? XSStrike-最先进的XSS检测套件。

? Sn1per-攻击性安全专家的自动渗透测试框架。

? vuls-是用于Linux,FreeBSD和其他操作系统的无代理漏洞扫描程序。

? 海啸-是一款具有可扩展插件系统的通用网络安全扫描程序。

? Aquatone-用于域跨接的工具。

? BillCipher-网站或IP地址的信息收集工具。

? WhatWaf-检测并绕过Web应用程序防火墙和保护系统。

? Corsy -CORS配置错误的扫描仪。

? Raccoon-是用于侦察和漏洞扫描的高性能进攻性安全工具。

? dirhunt-查找没有bruteforce的Web目录。

? John The Ripper-是一种快速的密码破解程序,目前可用于Unix,Windows等多种形式。

? hashcat-世界上最快,最先进的密码恢复实用程序。

? p0f-是一种工具,用于识别任何偶然的TCP / IP通信背后的参与者。

? ssh_scan -SSH配置和策略扫描器原型。

? LeakLooker-查找打开的数据库-由Binaryedge.io支持

? exploitdb-漏洞利用数据库中的可搜索存档。

? getsploit-是用于搜索和下载漏洞利用的命令行实用程序。

? ctf-tools-用于安全研究工具的一些设置脚本。

? pwntools -CTF框架和漏洞利用开发库。

? security-tools-主要使用Python创建的小型安全工具的集合。CTF,渗透测试等。

? pentestpackage-是Pentest脚本的软件包。

? python-pentest-tools-用于渗透测试人员的python工具。

? fuzzdb-用于黑盒应用程序故障注入的攻击模式和原语字典。

? AFL-由Google维护的免费软件模糊器。

? AFL ++ -是带有社区补丁的AFL。

? syzkaller-是无监督的,覆盖率指导的内核模糊器。

? pwndbg-利用GDB进行开发和逆向工程变得容易。

? GDB PEDA – GDB的Python漏洞利用开发协助。

? IDA-多处理器反汇编器和调试器,可用于逆向工程恶意软件。

? Radar2-逆向工程和分析二进制文件的框架。

? routersploit-嵌入式设备的利用框架。

? Ghidra-是一个软件逆向工程(SRE)框架。

? Vulnreport -Salesforce产品安全性的开源渗透测试管理和自动化平台。

? 心理学家-是用于自定义单词列表生成的图形工具。

? archerysec-漏洞评估和管理有助于执行扫描和管理漏洞。

? Osmedeus-用于侦察和漏洞扫描的全自动进攻性安全工具。

? 牛肉-浏览器开发框架项目。

? AutoSploit-自动大规模开发者。

? SUDO_KILLER-是识别和利用sudo规则的错误配置和漏洞的工具。

? yara-与瑞士刀匹配的图案。

? mimikatz-一个可与Windows安全性配合使用的小工具。

? 夏洛克-通过社交网络上的用户名查找社交媒体帐户。

? OWASP Threat Dragon-是用于创建威胁模型图和记录可能威胁的工具。

▪️ Pentests书签收藏

? PTES-渗透测试执行标准。

? Pentests MindMap-带有易受攻击的应用程序和系统的惊人思维导图。

? WebApps安全测试MindMap – WebApps安全测试的令人难以置信的思维导图。

? Brute XSS-掌握跨站点脚本的艺术。

? XSS备忘单-包含许多向量,可以帮助您绕过WAF和过滤器。

? 进攻性安全书签-安全书签集合,作者需要通过OSCP的所有内容。

? 很棒的Pentest备忘单-有用的备忘单收集。

? HackWithGithub撰写的真棒骇客-骇客,渗透测试者和安全研究人员的绝妙清单。

? carpedm20的“骇客骇客”-精选的骇客骇客教程,工具和资源清单。

? 很棒的黑客资源-收集的黑客/渗透测试资源,可以使您更好。

? 很棒的Pentest-很棒的渗透测试资源,工具和其他有趣的东西的集合。

? 令人敬畏的黑客工具-精选的令人敬畏的黑客工具列表。

? 黑客备忘单-作者黑客和渗透测试笔记。

? blackhat-arsenal-tools-官方的Black Hat阿森纳安全工具存储库。

? 渗透测试和WebApp备忘单-与Infosec相关的备忘单的完整列表。

? 网络安全资源-包括数千个与网络安全相关的参考和资源。

? 渗透测试书签-有很多渗透测试博客。

? Cheatsheet-God-渗透测试参考库-OSCP / PTP和PTX备忘单。

? ThreatHunter-Playbook-帮助开发狩猎活动的技术和假设。

? 初学者网络渗透-初学者网络渗透测试笔记。

? OSCPRepo-是作者为准备OSCP而收集的资源列表。

? PayloadsAllTheThings -Web应用程序安全性和Pentest / CTF的有用有效负载和绕过列表。

? 有效负载-git所有有效负载!Web攻击有效负载的集合。

? command-injection-payload-list-命令注入有效负载列表。

? AwesomeXSS-是Awesome XSS资源的集合。

? php-webshells-常见的php webshells。

? 渗透测试工具备忘单-典型渗透测试的快速参考高级概述。

? OWASP备忘单系列-包含有关特定应用程序安全主题的高价值信息。

? OWASP依赖项检查-是OWASP 2013年十大热门项目的开源解决方案。

? OWASP ProActive控件-OWASP 2018十大主动控件。

? PENTESTING-BIBLE-黑客和渗透测试以及红色团队,网络安全和计算机科学资源。

? pentest-wiki-是一个面向渗透测试人员/研究人员的免费在线安全知识库。

? DEF CON媒体服务器-DEFCON的出色产品。

? 很棒的恶意软件分析-精选的很棒的恶意软件分析工具和资源列表。

? SQL Injection Cheat Sheet-有关SQL Injection的许多不同变体的详细技术信息。

? Entersoft知识库-有关漏洞的详尽详细参考。

? HTML5安全备忘单-与HTML5相关的XSS攻击向量的集合。

? XSS字符串编码器-用于生成XSS代码以针对XSS检查您的输入验证过滤器。

? GTFOBins-攻击者可以利用Unix二进制文件列表来绕过本地安全限制。

? Guifre Ruiz Notes-安全性,系统,网络和渗透性备忘单的集合。

? SSRF技巧-SSRF技巧的集合。

? shell-storm repo CTF-CTF的强大存档。

? ctf -CTF(捕获标志)文字,代码段,注释,脚本。

? My-CTF-Web-Challenges-CTF Web挑战的集合。

? MSTG-移动安全测试指南(MSTG)是用于移动应用安全测试的综合手册。

? Internal-Pentest-Playbook-内部网络渗透测试最常见的注意事项。

? KeyHacks-显示了一种快速方法,可以用来检查由漏洞赏金计划泄漏的API密钥。

? securitum /研究-Securitum执行的各种安全研究概念证明。

? public-pentesting-reports-是由一些咨询安全组织发布的公共渗透测试报告的列表。

? awesome-bug-bounty-是可用的Bug Bounty的综合精选列表。

? 错误赏金参考-是错误赏金记录的列表。

? Awesome-Bugbounty-Writeups-是Bugbounty撰写的精选列表。

? 错误赏金记录–错误赏金记录列表(2012-2020)。

? hackso.me-迈向安全的伟大旅程。

▪️ 后门/漏洞

? PHP后门-PHP后门的集合。仅用于教育或测试目的。

▪️ 词表和弱密码

? 弱通-对于任何形式的暴力破解,请找到单词表或立即释放它们的全部功能!

? Hashes.org-是一种免费的在线哈希解析服务,其中包含许多无与伦比的技术。

? SecLists-安全评估期间使用的多种类型的列表的收集,收集在一个地方。

? 概率单词列表-按最初为密码生成和测试创建的概率排序。

? Skullsecurity密码-密码词典和泄漏的密码存储库。

? 波兰语高级词典-团队在论坛bezpieka.org上创建的官方词典。* 1

? 统计可能的用户名-用于创建统计可能的用户名列表的单词列表。

▪️ 赏金平台

? YesWeHack-具有信息安全工作的漏洞赏金平台。

? Openbugbounty-允许任何安全研究人员报告任何网站上的漏洞。

? hackerone-全球黑客社区,用于显示最相关的安全问题。

? bugcrowd-企业的众包网络安全。

? Crowdshield-众包安全性和漏洞赏金管理。

? Synack-众包安全和漏洞赏金计划,众包安全情报平台等。

? Hacktrophy-错误赏金平台。

▪️ 网络培训应用程序(本地安装)

? OWASP-VWAD-全面维护良好的所有已知漏洞Web应用程序的注册表。

? DVWA-该死的脆弱的PHP / MySQL Web应用程序。

? metasploitable2-安全研究人员中易受攻击的Web应用程序。

? metasploitable3-是从头构建的VM,具有大量安全漏洞。

? DSVW-是一种故意易受攻击的Web应用程序,用不到100行代码编写。

? OWASP Mutillidae II-免费,开源,故意易受攻击的Web应用程序。

? OWASP果汁商店项目-现有的最没有漏洞的易受攻击的应用程序。

? OWASP Node js山羊项目-OWASP十大安全风险适用于使用Node.js开发的Web应用程序。

? juicy-ctf-使用OWASP Juice Shop运行捕获标志和安全培训。

? SecurityShepherd -Web和移动应用程序安全培训平台。

? 安全忍者-开源应用程序安全培训计划。

? hackazon-一个易受攻击的现代Web应用程序。

? dvna-该死的易受攻击的NodeJS应用程序。

? django-DefectDojo-是一个开源应用程序漏洞关联和安全协调工具。

? Google Gruyere -Web应用程序的利用和防御。

? Bodhi-是一个游乐场,致力于学习利用客户端Web漏洞。

? Websploit-单个虚拟机实验室,旨在在一个环境中组合多个易受攻击的应用程序。

? vulhub-基于docker -compose的预先构建的脆弱环境。

? CloudGoat 2-新增和改进的“设计易受攻击” AWS部署工具。

? secDevLabs-是一个以实际方式学习安全Web开发的实验室。

? CORS-vulnerable-Lab-示例易受攻击的代码及其利用代码。

? RootTheBox-黑客游戏(CTF记分牌和游戏管理器)。

▪️ 实验室(道德黑客平台/培训/ CTF)

? 进攻性安全-十多年来,真正的基于性能的渗透测试培训。

? Hack The Box-在线平台,可让您测试渗透测试技能。

? Hacking-Lab-在线道德黑客,计算机网络和安全挑战平台。

? pwnable.kr-非商业战争游戏网站,提供各种pwn挑战。

? Pwnable.tw-是一个供黑客测试和扩展其二进制利用技能的战争游戏网站。

? picoCTF-是一款针对中学生和高中生的免费计算机安全游戏。

? CTFlearn-是一个在线平台,旨在帮助道德黑客学习和实践其网络安全知识。

? ctftime -CTF存档和一个地方,您可以在其中获得其他一些与CTF相关的信息。

? 西里西亚安全实验室-高质量的安全测试服务。

? 实用的Pentest实验室-Pentest实验室,将您的Hacking技能提高到一个新的水平。

? Root Me-快速,轻松且负担得起的培训黑客技能的方法。

? rozwal.to-一个很好的平台来训练您的笔测技巧。

? TryHackMe-学习网络安全变得容易。

? hackxor-是一款逼真的Web应用程序黑客游戏,旨在帮助各种能力的玩家提高技能。

? 首先入侵自己-充满了讨厌的应用程序安全漏洞。

? OverTheWire-可以帮助您以充满乐趣的游戏形式学习和实践安全概念。

? 向导实验室-是一个在线渗透测试实验室。

? PentesterLab-提供易受攻击的系统,可用于测试和了解漏洞。

? RingZer0-旨在测试和提高黑客技能的大量挑战。

? try2hack-娱乐方面的一些面向安全性的挑战。

? Ubeeri-预配置的实验室环境。

? Pentestit-模拟真实公司的IT基础架构,以进行合法的笔测试和提高笔测试技能。

? 微腐败-在Web界面中完成的逆向挑战。

? Crackmes-下载crames,以帮助提高您的逆向工程技能。

? DomGoat -DOM XSS安全学习和实践平台。

? 刻板印象的挑战-立即升级您的网络黑客技术!

? Vulnhub-使任何人都可以获得数字安全方面的实践经验。

? W3Challs-是一个渗透测试培训平台,它提供各种计算机挑战。

? RingZer0 CTF-为您提供大量旨在测试和提高黑客技能的挑战。

? Hack.me-一个用于教育目的的平台,您可以在其中构建,托管和共享易受攻击的Web应用程序。

? 哈克!-了解如何进行黑客行为,转储和污损行为并保护您的网站安全。

? Enigma Group WebApp培训-这些挑战涵盖了OWASP十大项目中列出的漏洞。

? 逆向工程挑战-挑战,练习,问题和任务-按级别,按类型等等。

? 0x00sec-黑客的故乡-恶意软件,逆向工程和计算机科学。

? 我们挑战-存在许多不同的挑战类型。

? 黑客网关-是想要测试其技能的黑客的首选之地。

? Hacker101-是用于网络安全的免费类。

? contains.af-一个愚蠢的游戏,用于学习有关容器,功能和系统调用的信息。

? flAWS挑战!-使用AWS时,您将了解一系列级别的常见错误和陷阱。

? CyberSec WTF-提供了来自赏金文字的网络黑客挑战。

? CTF挑战-CTF Web App挑战。

? gCTF -Google CTF 2017中使用的大多数挑战。

? 入侵此网站-为黑客提供免费,安全和合法的培训基地。

? 攻击与防御-是基于浏览器的云实验室。

? Cryptohack-一个学习现代密码学的有趣平台。

? 隐密加密货币-隐密加密货币挑战。

▪️ CTF平台

? fbctf-举办夺旗大赛的平台。

? ctfscoreboard-夺旗大赛的计分板。

▪️ 其他资源

? Bugcrowd University-研究人员社区的开源教育内容。

? OSCPRepo-为准备OSCP而收集的资源和脚本的列表。

? OWASP Top 10:真实示例-使用真实示例(分为两部分的系列)测试您的Web应用程序。

? phrack.org-来自一些受尊敬的黑客和其他思想家的真棒文章集。

? 实用伦理黑客资源-中医Udemy课程的资源汇编。

您的日常知识和新闻

▪️ RSS阅读器

? Feedly-组织,阅读和分享对您重要的事情。

? Inoreader-与feedly类似,支持过滤您从rss获取的内容。

▪️ IRC频道

? #hackerspaces -hackerspace IRC频道。

▪️ 安全

? 黑客新闻-致力于提高安全专家和黑客意识的领先新闻源。

? 最新的黑客新闻-为道德黑客提供最新的黑客新闻,漏洞利用和漏洞。

? 安全通讯-每周摘要的安全新闻(电子邮件通知)。

? Google在线安全博客-Google关于互联网安全性的最新新闻和见解。

? Qualys Blog-专家网络安全指南和新闻。

? DARKReading-连接信息安全社区。

? Darknet-最新的黑客工具,黑客新闻,网络安全最佳做法,道德黑客和笔测试。

? publiclyDisclosed-公共披露观察者,可以让您了解最新披露的错误。

? reddit的-黑客-一个致力于黑客和骇客版(Subreddit)。

? Packet Storm-信息安全服务,新闻,文件,工具,漏洞利用,咨询和白皮书。

? Sekurak-有关安全性,渗透测试,漏洞和许多其他问题(PL / EN)。

? nf.sec -Linux操作系统安全性(PL)的基本方面和机制。

▪️ 其他/多合一

? Changelog-是一个黑客社区;针对开发人员和黑客的新闻和播客。

其他备忘单

建立自己的DNS服务器

? Unbound DNS教程-验证,递归和缓存DNS服务器。

? Fedora上的Knot Resolver-如何在Fedora上使用Knot Resolver获得更快,更安全的DNS解析。

? DNS-over-HTTPS-教程,用于设置自己的HTTP-over-HTTPS(DoH)服务器。

? dns-over-https -HTTPs上DNS的卡通简介。

? TLS上的DNS-在DoH服务器之后,设置TLS上的DNS(DoT)服务器。

? DNS服务器-我如何(以及为什么)运行自己的DNS服务器。

建立自己的证书颁发机构

? OpenSSL证书颁发机构-使用OpenSSL工具构建自己的证书颁发机构(CA)。

? step-ca证书颁发机构-使用开源step-ca构建您自己的证书颁发机构(CA)。

构建自己的系统/虚拟机

? os-tutorial-如何从头开始创建操作系统。

? 编写自己的虚拟机-如何编写自己的虚拟机(VM)。

? x86裸机示例-数十种最小的操作系统,用于学习x86系统编程。

? 简单计算机-“但是它怎么知道?”中的斯科特CPU 作者:J。Clark Scott。

? littleosbook-有关OS开发的小书。

DNS服务器列表(隐私)

| ip | 网址 |

|---|---|

84.200.69.80 | dns.watch |

94.247.43.254 | opennic.org |

64.6.64.6 | verisign.com |

89.233.43.71 | censurfridns.dk |

1.1.1.1 | cloudflare.com |

94.130.110.185 | dnsprivacy.at |

TOP浏览器扩展

| 扩展名 | 描述 |

|---|---|

IPvFoo | 在所有页面元素中显示服务器IP地址和HTTPS信息。 |

FoxyProxy | 简化了配置浏览器以访问代理服务器的过程。 |

HTTPS Everywhere | 在许多站点上自动使用HTTPS安全性。 |

uMatrix | 指向并单击以禁止/允许您的浏览器发出的任何类别的请求。 |

uBlock Origin | 一个高效的阻止程序:易于占用内存和CPU内存。 |

Session Buddy | 轻松管理浏览器标签和书签。 |

SuperSorter | 递归地对书签排序,删除重复项,合并文件夹等等。 |

Clear Cache | 清除缓存并浏览数据。 |

d3coder | 用于各种编码类型的编码/解码插件。 |

Web Developer | 添加带有各种Web开发人员工具的工具栏按钮。 |

ThreatPinch Lookup | 添加威胁情报悬停工具提示。 |

TOP Burp扩展

| 扩展名 | 描述 |

|---|---|

Active Scan++ | 扩展了Burp的主动和被动扫描功能。 |

Autorize | 自动检测授权执行。 |

AuthMatrix | 一个简单的矩阵网格,用于定义所需的访问权限级别。 |

Logger++ | 将所有Burp工具的请求和响应记录在可排序的表中。 |

Bypass WAF | 添加可用于绕过某些WAF设备的头。 |

JSON Beautifier | 在HTTP消息查看器中美化JSON内容。 |

JSON Web Tokens | 使Burp能够解码和操作JSON Web令牌。 |

CSP Auditor | 显示用于响应的CSP标头,并被动报告CSP弱点。 |

CSP-Bypass | 被动扫描包含已知旁路的CSP标头。 |

Hackvertor | 使用基于标签的配置转换数据以应用各种编码。 |

HTML5 Auditor | 扫描有风险的HTML5功能的使用。 |

Software Vulnerability Scanner | 基于vulners.com审核API的漏洞扫描程序。 |

Turbo Intruder | 是强大的暴力破解工具。 |

Upload Scanner | 上载许多不同类型的文件,并带有不同形式的有效负载。 |

Hack Mozilla Firefox地址栏

在Firefox的地址栏中,您可以通过在字词前后输入特殊字符来限制结果:

^-浏览历史记录中的匹配项*-用于书签中的匹配项。%-用于当前打开的标签页中的匹配项。#-用于页面标题中的匹配项。@-用于网址匹配。

Chrome隐藏命令

chrome://chrome-urls-所有命令列表chrome://flags-启用实验和开发功能chrome://interstitials-错误和警告chrome://net-internals-网络内部(事件,dns,缓存)chrome://network-errors-网络错误chrome://net-export-开始将将来的网络活动记录到文件中chrome://safe-browsing-安全的浏览选项chrome://user-actions-记录所有用户动作chrome://restart-重新启动Chromechrome://dino-ERR_INTERNET_DISCONNECTED …cache:<website-address>-查看网页的缓存版本

通过缩短IP地址(通过0xInfection)绕过WAF

可以通过删除零来缩短IP地址:

http://1.0.0.1 → http://1.1

http://127.0.0.1 → http://127.1

http://192.168.0.1 → http://192.168.1

http://0xC0A80001 or http://3232235521 → 192.168.0.1

http://192.168.257 → 192.168.1.1

http://192.168.516 → 192.168.2.4

这会绕过用于SSRF,开放重定向等的WAF过滤器,在这些过滤器中,任何输入IP都被列入黑名单。

有关更多信息,请参见如何隐藏任何URL和Magic IP地址的快捷方式。

命令备忘单

工具:terminal

重新加载shell而不退出

exec $ SHELL -l

关闭shell,使所有子进程保持运行

disown -a && exit

退出而不保存shell历史记录

kill -9 $$ unset HISTFILE && exit

有条件地执行分支

true && echo success false || echo failed

将stdout和stderr传递给单独的命令

some_command > >(/bin/cmd_for_stdout) 2> >(/bin/cmd_for_stderr)

将stdout和stderr分别重定向到单独的文件,并将它们都输出到屏幕上

(some_command 2>&1 1>&3 | tee errorlog ) 3>&1 1>&2 | tee stdoutlog

您最常使用的命令列表

history | \

awk '{CMD[$2]++;count++;}END { for (a in CMD)print CMD[a] " " CMD[a]/count*100 "% " a;}' | \

grep -v "./" | \

column -c3 -s " " -t | \

sort -nr | nl | head -n 20禁用bash历史记录

function sterile() {

history | awk '$2 != "history" { $1=""; print $0 }' | egrep -vi "\

curl\b+.*(-E|--cert)\b+.*\b*|\

curl\b+.*--pass\b+.*\b*|\

curl\b+.*(-U|--proxy-user).*:.*\b*|\

curl\b+.*(-u|--user).*:.*\b*

.*(-H|--header).*(token|auth.*)\b+.*|\

wget\b+.*--.*password\b+.*\b*|\

http.?://.+:.+@.*\

" > $HOME/histbuff; history -r $HOME/histbuff;

}

export PROMPT_COMMAND="sterile"快速备份文件

cp filename{,.orig}清空文件(截断为0大小)

>filename

删除文件夹中与特定文件扩展名不匹配的所有文件

rm !(*.foo|*.bar|*.baz)

将多行字符串传递到文件

# cat >filename ... - overwrite the file # cat >>filename ... - append to a file cat > filename << __EOF__ data data data __EOF__

使用vim在远程主机上编辑文件

vim scp://user@host//etc/fstab

创建目录并同时更改到该目录

mkd() { mkdir -p "$@" && cd "$@"; }将大写文件转换为小写文件

rename 'y/A-Z/a-z/' *

在终端上打印一行字符

printf "%`tput cols`s" | tr ' ' '#'

显示没有行号的shell历史记录

history | cut -c 8- fc -l -n 1 | sed 's/^\s*//'

退出会话后运行命令

cat > /etc/profile << __EOF__

_after_logout() {

username=$(whoami)

for _pid in $(ps afx | grep sshd | grep "$username" | awk '{print $1}') ; do

kill -9 $_pid

done

}

trap _after_logout EXIT

__EOF__生成数字序列

for ((i=1; i<=10; i+=2)) ; do echo $i ; done

# alternative: seq 1 2 10

for ((i=5; i<=10; ++i)) ; do printf '%02d\n' $i ; done

# alternative: seq -w 5 10

for i in {1..10} ; do echo $i ; done简单的Bash文件监视

unset MAIL; export MAILCHECK=1; export MAILPATH='$FILE_TO_WATCH?$MESSAGE'

工具:busybox

静态HTTP Web服务器

busybox httpd -p $PORT -h $HOME [-c httpd.conf]

工具:mount

挂载一个临时的ram分区

mount -t tmpfs tmpfs /mnt -o size=64M

-t-文件系统类型-o-安装选项

重新挂载文件系统为读/写

mount -o remount,rw /

工具:fuser

显示哪些进程使用文件/目录

fuser /var/log/daemon.log fuser -v /home/supervisor

杀死正在锁定文件的进程

fuser -ki filename

-i-互动选项

杀死使用特定信号锁定文件的进程

fuser -k -HUP filename

--list-signals-列出可用的信号名称

显示特定端口正在侦听的PID

fuser -v 53/udp

显示使用命名文件系统或块设备的所有进程

fuser -mv /var/www

工具:lsof

显示当前使用互联网连接的进程

lsof -P -i -n

显示使用特定端口号的进程

lsof -i tcp:443

列出所有侦听端口以及相关进程的PID

lsof -Pan -i tcp -i udp

列出所有打开的端口及其拥有的可执行文件

lsof -i -P | grep -i "listen"

显示所有打开的端口

lsof -Pnl -i

显示打开的端口(LISTEN)

lsof -Pni4 | grep LISTEN | column -t

列出由特定命令打开的所有文件

lsof -c "process"

查看每个目录的用户活动

lsof -u username -a +D /etc

显示10个最大的打开文件

lsof / | \

awk '{ if($7 > 1048576) print $7/1048576 "MB" " " $9 " " $1 }' | \

sort -n -u | tail | column -t显示进程的当前工作目录

lsof -p <PID> | grep cwd

工具:ps

显示具有全部详细信息的4向可滚动过程树

ps awwfux | less -S

每个用户计数器的进程

ps hax -o user | sort | uniq -c | sort -r

按名称显示所有带有主标题的进程

ps -lfC nginx

工具:find

查找过去60分钟内在系统上修改过的文件

find / -mmin 60 -type f

查找所有大于200M的文件

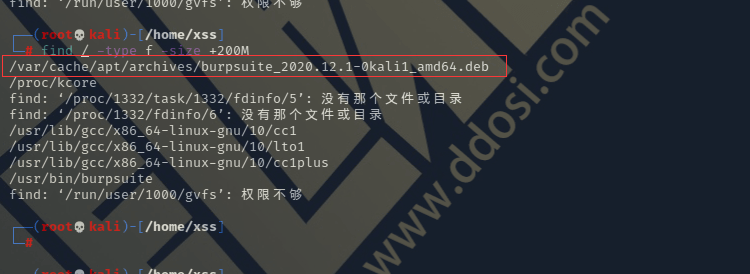

find / -type f -size +200M

查找重复文件(基于MD5哈希)

find -type f -exec md5sum '{}' ';' | sort | uniq --all-repeated=separate -w 33仅更改文件权限

cd /var/www/site && find . -type f -exec chmod 766 {} \;

cd /var/www/site && find . -type f -exec chmod 664 {} +仅更改目录权限

cd /var/www/site && find . -type d -exec chmod g+x {} \;

cd /var/www/site && find . -type d -exec chmod g+rwx {} +查找特定用户/组的文件和目录

# 用户: find . -user <username> -print find /etc -type f -user <username> -name "*.conf" # 组: find /opt -group <group> find /etc -type f -group <group> -iname "*.conf"

查找所有没有特定用户/组的文件和目录

# User: find . \! -user <username> -print # Group: find . \! -group <group>

查找仅具有特定权限的文件/目录

# User find . -user <username> -perm -u+rw # -rw-r--r-- find /home -user $(whoami) -perm 777 # -rwxrwxrwx # Group: find /home -type d -group <group> -perm 755 # -rwxr-xr-x

删除超过60天的旧文件

find . -type f -mtime +60 -delete

从目录中递归删除所有空子目录

find . -depth -type d -empty -exec rmdir {} \;如何查找文件的所有硬链接

find </path/to/dir> -xdev -samefile filename

递归查找最新的修改文件

find . -type f -exec stat --format '%Y :%y %n' "{}" \; | sort -nr | cut -d: -f2- | head用sed递归查找/替换字符串

find . -not -path '*/\.git*' -type f -print0 | xargs -0 sed -i 's/foo/bar/g'

在目录和文件名中递归查找/替换字符串

find . -depth -name '*test*' -execdir bash -c 'mv -v "$1" "${1//foo/bar}"' _ {} \;递归查找suid可执行文件

find / \( -perm -4000 -o -perm -2000 \) -type f -exec ls -la {} \;工具:top

使用top仅监视具有特定字符串的所有进程

top -p $(pgrep -d , <str>)

<str>-包含字符串的进程(例如,nginx,worker)

工具:vmstat

显示当前系统利用率(以千字节为单位的字段)

vmstat 2 20 -t -w

2-具有定义的时间间隔(延迟)的次数20-每次执行命令(计数)-t-显示时间戳-w-宽输出-S M-以兆字节而不是千字节为单位的字段输出

显示当前系统利用率每5秒刷新一次

vmstat 5 -w

显示报告磁盘操作摘要

vmstat -D

显示事件计数器和内存状态的报告

vmstat -s

显示有关存储在平板层缓存中的内核对象的报告

vmstat -m

工具:iostat

显示有关CPU使用率的信息以及有关所有分区的I / O统计信息

iostat 2 10 -t -m

2-具有定义的时间间隔(延迟)的次数10-每次执行命令(计数)-t-显示时间戳-m-以兆字节为单位的字段(-k默认为-以千字节为单位)

仅显示有关CPU利用率的信息

iostat 2 10 -t -m -c

仅显示有关磁盘利用率的信息

iostat 2 10 -t -m -d

仅显示有关LVM利用率的信息

iostat -N

工具:strace

跟踪子进程

# 1) strace -f -p $(pidof glusterfsd) # 2) strace -f $(pidof php-fpm | sed 's/\([0-9]*\)/\-p \1/g')

跟踪过程不超过30秒

timeout 30 strace $(< /var/run/zabbix/zabbix_agentd.pid)

跟踪进程并将输出重定向到文件

ps auxw | grep '[a]pache' | awk '{print " -p " $2}' | \

xargs strace -o /tmp/strace-apache-proc.out跟踪每个系统调用中花费的打印时间并限制打印字符串的长度

ps auxw | grep '[i]init_policy' | awk '{print " -p " $2}' | \

xargs strace -f -e trace=network -T -s 10000跟踪网络端口的打开请求

strace -f -e trace=bind nc -l 80

跟踪网络端口的打开请求(显示TCP / UDP)

strace -f -e trace=network nc -lu 80

工具:kill

杀死端口上运行的进程

kill -9 $(lsof -i :<port> | awk '{l=$2} END {print l}')工具:diff

比较两个目录树

diff <(cd directory1 && find | sort) <(cd directory2 && find | sort)

比较两个命令的输出

diff <(cat /etc/passwd) <(cut -f2 /etc/passwd)

工具:vimdiff

根据字符和单词突出显示确切的差异

vimdiff file1 file2

比较两个JSON文件

vimdiff <(jq -S . A.json) <(jq -S . B.json)

比较十六进制转储

d(){ vimdiff <(f $1) <(f $2);};f(){ hexdump -C $1|cut -d' ' -f3-|tr -s ' ';}; d ~/bin1 ~/bin2diffchar

保存diffchar @~/.vim/plugins

单击F7以在差异模式之间切换

有用的vimdiff命令:

qa退出所有窗口:vertical resize 70调整窗口大小- 设定windows宽度

Ctrl+W [N columns]+(Shift+)<\>

工具:tail

用时间戳注释tail -f

tail -f file | while read ; do echo "$(date +%T.%N) $REPLY" ; done

分析Apache访问日志以获取最常用的IP地址

tail -10000 access_log | awk '{print $1}' | sort | uniq -c | sort -n | tail分析Web服务器日志并仅显示5xx http代码

tail -n 100 -f /path/to/logfile | grep "HTTP/[1-2].[0-1]\" [5]"

工具:tar

排除特定目录的系统备份

cd / tar -czvpf /mnt/system$(date +%d%m%Y%s).tgz --directory=/ \ --exclude=proc/* --exclude=sys/* --exclude=dev/* --exclude=mnt/* .

具有排除特定目录的系统备份(pigz)

cd / tar cvpf /backup/snapshot-$(date +%d%m%Y%s).tgz --directory=/ \ --exclude=proc/* --exclude=sys/* --exclude=dev/* \ --exclude=mnt/* --exclude=tmp/* --use-compress-program=pigz .

工具:dump

系统备份到文件

dump -y -u -f /backup/system$(date +%d%m%Y%s).lzo /

从LZO文件还原系统

cd / restore -rf /backup/system$(date +%d%m%Y%s).lzo

工具:cpulimit

限制进程的CPU使用率

cpulimit -p pid -l 50

工具:pwdx

显示进程的当前工作目录

pwdx <pid>

工具:taskset

仅在一个CPU内核上启动命令

taskset -c 0 <command>

工具:tr

在PATH中显示目录,每行一个

tr : '\n' <<<$PATH

工具:chmod

从当前目录中的所有文件中删除可执行文件位

chmod -R -x+X *

恢复对/ bin / chmod的权限

# 1: cp /bin/ls chmod.01 cp /bin/chmod chmod.01 ./chmod.01 700 file # 2: /bin/busybox chmod 0700 /bin/chmod # 3: setfacl --set u::rwx,g::---,o::--- /bin/chmod

工具:who

查找上次重启时间

who -b

检测到用户在当前shell中的状态

[[ $(who -m | awk '{ print $1 }') == $(whoami) ]] || echo "You are su-ed to $(whoami)"工具: last

上次重启是否会引起恐慌?

(last -x -f $(ls -1t /var/log/wtmp* | head -2 | tail -1); last -x -f /var/log/wtmp) | \ grep -A1 reboot | head -2 | grep -q shutdown && echo "Expected reboot" || echo "Panic reboot"

工具:screen

分离模式下的开始屏幕

screen -d -m <command>

附加到现有的屏幕会话

screen -r -d <pid>

工具: script

记录并重播终端会话

### Record session # 1) script -t 2>~/session.time -a ~/session.log # 2) script --timing=session.time session.log ### Replay session scriptreplay --timing=session.time session.log

工具:du

显示“ KMG”的20个最大目录

du | \

sort -r -n | \

awk '{split("K M G",v); s=1; while($1>1024){$1/=1024; s++} print int($1)" "v[s]"\t"$2}' | \

head -n 20工具:inotifywait

每次修改目录中的文件时使用Init工具

while true ; do inotifywait -r -e MODIFY dir/ && ls dir/ ; done;

工具:openssl

测试与远程主机的连接

echo | openssl s_client -connect google.com:443 -showcerts

测试与远程主机的连接(调试模式)

echo | openssl s_client -connect google.com:443 -showcerts -tlsextdebug -status

测试与远程主机的连接(具有SNI支持)

echo | openssl s_client -showcerts -servername google.com -connect google.com:443

使用特定的SSL版本测试与远程主机的连接

openssl s_client -tls1_2 -connect google.com:443

使用特定的SSL密码测试与远程主机的连接

openssl s_client -cipher 'AES128-SHA' -connect google.com:443

验证0-RTT

_host="example.com"

cat > req.in << __EOF__

HEAD / HTTP/1.1

Host: $_host

Connection: close

__EOF__

openssl s_client -connect ${_host}:443 -tls1_3 -sess_out session.pem -ign_eof < req.in

openssl s_client -connect ${_host}:443 -tls1_3 -sess_in session.pem -early_data req.in生成没有密码的私钥

# _len: 2048, 4096

( _fd="private.key" ; _len="2048" ; \

openssl genrsa -out ${_fd} ${_len} )使用密码生成私钥

# _ciph: des3, aes128, aes256

# _len: 2048, 4096

( _ciph="aes128" ; _fd="private.key" ; _len="2048" ; \

openssl genrsa -${_ciph} -out ${_fd} ${_len} )从私钥中删除密码短语

( _fd="private.key" ; _fd_unp="private_unp.key" ; \ openssl rsa -in ${_fd} -out ${_fd_unp} )使用密码对现有私钥进行加密

# _ciph: des3, aes128, aes256

( _ciph="aes128" ; _fd="private.key" ; _fd_pass="private_pass.key" ; \

openssl rsa -${_ciph} -in ${_fd} -out ${_fd_pass}检查私钥

( _fd="private.key" ; \

openssl rsa -check -in ${_fd} )从私钥获取公钥

( _fd="private.key" ; _fd_pub="public.key" ; \

openssl rsa -pubout -in ${_fd} -out ${_fd_pub} )生成私钥和CSR

( _fd="private.key" ; _fd_csr="request.csr" ; _len="2048" ; \

openssl req -out ${_fd_csr} -new -newkey rsa:${_len} -nodes -keyout ${_fd} )生成csr

( _fd="private.key" ; _fd_csr="request.csr" ; \

openssl req -out ${_fd_csr} -new -key ${_fd} )生成CSR(来自现有证书的元数据)

private.key现有私钥在哪里?如您所见,您不会从证书(公钥)生成此CSR。另外,您不会生成“相同的” CSR,而只是生成一个新的CSR来请求新的证书。

( _fd="private.key" ; _fd_csr="request.csr" ; _fd_crt="cert.crt" ; \

openssl x509 -x509toreq -in ${_fd_crt} -out ${_fd_csr} -signkey ${_fd} )使用-config参数生成CSR

( _fd="private.key" ; _fd_csr="request.csr" ; \

openssl req -new -sha256 -key ${_fd} -out ${_fd_csr} \

-config <(

cat << __EOF__

[req]

default_bits = 2048

default_md = sha256

prompt = no

distinguished_name = dn

req_extensions = req_ext

[ dn ]

C = "<two-letter ISO abbreviation for your country>"

ST = "<state or province where your organisation is legally located>"

L = "<city where your organisation is legally located>"

O = "<legal name of your organisation>"

OU = "<section of the organisation>"

CN = "<fully qualified domain name>"

[ req_ext ]

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = <fully qualified domain name>

DNS.2 = <next domain>

DNS.3 = <next domain>

__EOF__

))中的其他值[ dn ]:

countryName = "DE" # C=

stateOrProvinceName = "Hessen" # ST=

localityName = "Keller" # L=

postalCode = "424242" # L/postalcode=

postalAddress = "Keller" # L/postaladdress=

streetAddress = "Crater 1621" # L/street=

organizationName = "apfelboymschule" # O=

organizationalUnitName = "IT Department" # OU=

commonName = "example.com" # CN=

emailAddress = "[email protected]" # CN/emailAddress=

示例oids(您可能还必须通过在下添加以下内容,使OpenSSL知道EV所需的新字段[new_oids]):

[req]

...

oid_section = new_oids

[ new_oids ]

postalCode = 2.5.4.17

streetAddress = 2.5.4.9

有关更多信息,请查看以下出色的解释:

列出可用的EC曲线

openssl ecparam -list_curves

输出ECDSA私钥和公钥

( _fd="private.key" ; \

openssl ec -in ${_fd} -noout -text )

# For x25519 only extracting public key

( _fd="private.key" ; _fd_pub="public.key" ; \

openssl pkey -in ${_fd} -pubout -out ${_fd_pub} )生成ECDSA私钥

# _curve: prime256v1, secp521r1, secp384r1

( _fd="private.key" ; _curve="prime256v1" ; \

openssl ecparam -out ${_fd} -name ${_curve} -genkey )

# _curve: X25519

( _fd="private.key" ; _curve="x25519" ; \

openssl genpkey -algorithm ${_curve} -out ${_fd} )生成私钥和CSR(ECC)

# _curve: prime256v1, secp521r1, secp384r1

( _fd="domain.com.key" ; _fd_csr="domain.com.csr" ; _curve="prime256v1" ; \

openssl ecparam -out ${_fd} -name ${_curve} -genkey ; \

openssl req -new -key ${_fd} -out ${_fd_csr} -sha256 )生成自签名证书

# _len: 2048, 4096

( _fd="domain.key" ; _fd_out="domain.crt" ; _len="2048" ; _days="365" ; \

openssl req -newkey rsa:${_len} -nodes \

-keyout ${_fd} -x509 -days ${_days} -out ${_fd_out} )从现有私钥生成自签名证书

# _len: 2048, 4096

( _fd="domain.key" ; _fd_out="domain.crt" ; _days="365" ; \

openssl req -key ${_fd} -nodes \

-x509 -days ${_days} -out ${_fd_out} )从现有私钥和csr生成自签名证书

# _len: 2048, 4096

( _fd="domain.key" ; _fd_csr="domain.csr" ; _fd_out="domain.crt" ; _days="365" ; \

openssl x509 -signkey ${_fd} -nodes \

-in ${_fd_csr} -req -days ${_days} -out ${_fd_out} )生成DH公共参数

( _dh_size="2048" ; \

openssl dhparam -out /etc/nginx/ssl/dhparam_${_dh_size}.pem "$_dh_size" )显示DH的公共参数

openssl pkeyparam -in dhparam.pem -text

从pfx提取私钥

( _fd_pfx="cert.pfx" ; _fd_pem="key_certs.pem" ; \

openssl pkcs12 -in ${_fd_pfx} -nodes -out ${_fd_pem} )从pfx中提取私钥和证书

( _fd_pfx="cert.pfx" ; _fd_pem="key_certs.pem" ; \

openssl pkcs12 -in ${_fd_pfx} -nodes -out ${_fd_pem} )从p7b提取证书

# PKCS#7 file doesn't include private keys.

( _fd_p7b="cert.p7b" ; _fd_pem="cert.pem" ; \

openssl pkcs7 -inform DER -outform PEM -in ${_fd_p7b} -print_certs > ${_fd_pem})

# or:

openssl pkcs7 -print_certs -in -in ${_fd_p7b} -out ${_fd_pem})将DER转换为PEM

( _fd_der="cert.crt" ; _fd_pem="cert.pem" ; \

openssl x509 -in ${_fd_der} -inform der -outform pem -out ${_fd_pem} )将PEM转换为DER

( _fd_der="cert.crt" ; _fd_pem="cert.pem" ; \

openssl x509 -in ${_fd_pem} -outform der -out ${_fd_der} )私钥验证

( _fd="private.key" ; \

openssl rsa -noout -text -in ${_fd} )验证公钥

# 1)

( _fd="public.key" ; \

openssl pkey -noout -text -pubin -in ${_fd} )

# 2)

( _fd="private.key" ; \

openssl rsa -inform PEM -noout -in ${_fd} &> /dev/null ; \

if [ $? = 0 ] ; then echo -en "OK\n" ; fi )证书验证

( _fd="certificate.crt" ; # format: pem, cer, crt \ openssl x509 -noout -text -in ${_fd} )CSR验证

( _fd_csr="request.csr" ; \

openssl req -text -noout -in ${_fd_csr} )检查私钥和证书是否匹配

(openssl rsa -noout -modulus -in private.key | openssl md5 ; \ openssl x509 -noout -modulus -in certificate.crt | openssl md5) | uniq

检查私钥和CSR是否匹配

(openssl rsa -noout -modulus -in private.key | openssl md5 ; \ openssl req -noout -modulus -in request.csr | openssl md5) | uniq

工具:secure-delete

安全删除

shred -vfuz -n 10 file shred --verbose --random-source=/dev/urandom -n 1 /dev/sda

使用清理安全删除

scrub -p dod /dev/sda scrub -p dod -r file

使用坏块安全删除

badblocks -s -w -t random -v /dev/sda badblocks -c 10240 -s -w -t random -v /dev/sda

使用安全删除功能安全删除

srm -vz /tmp/file sfill -vz /local sdmem -v swapoff /dev/sda5 && sswap -vz /dev/sda5

工具:dd

经常显示dd状态

dd <dd_params> status=progress watch --interval 5 killall -USR1 dd

使用dd将输出重定向到文件

echo "string" | dd of=filename

工具:gpg

导出公钥

gpg --export --armor "<username>" > username.pkey

--export-从所有钥匙圈或特定钥匙中导出所有钥匙-a|--armor-创建ASCII铠装输出

加密文件

gpg -e -r "<username>" dump.sql

-e|--encrypt-加密数据-r|--recipient-加密特定

解密文件

gpg -o dump.sql -d dump.sql.gpg

-o|--output-用作输出文件-d|--decrypt-解密数据(默认)

搜索收件人

gpg --keyserver hkp://keyserver.ubuntu.com --search-keys "<username>"

--keyserver-设置特定的密钥服务器--search-keys-在密钥服务器上搜索密钥

列出加密文件中的所有数据包

gpg --batch --list-packets archive.gpg gpg2 --batch --list-packets archive.gpg

工具:system-other

从init重新启动系统

exec /sbin/init 6

从单用户模式启动系统

exec /sbin/init

显示进程的当前工作目录

readlink -f /proc/<PID>/cwd

显示执行命令的实际路径名

readlink -f /proc/<PID>/exe

工具:curl

curl -Iks https://www.google.com

-I-仅显示响应标题-k-使用ssl时连接不安全-s-静音模式(不显示主体)

curl -Iks --location -X GET -A "x-agent" --proxy http://127.0.0.1:16379 https://www.google.com

--location-跟随重定向-X-设置方法-A-设置用户代理

curl -Iks --location -X GET -A "x-agent" --proxy http://127.0.0.1:16379 https://www.google.com

--proxy [socks5://|http://]-设置代理服务器

curl -o file.pdf -C - https://example.com/Aiju2goo0Ja2.pdf

-o-将输出写入文件-C-恢复转账

查找您的外部IP地址(外部服务)

curl ipinfo.io curl ipinfo.io/ip curl icanhazip.com curl ifconfig.me/ip ; echo

重复网址请求

# URL sequence substitution with a dummy query string:

curl -ks https://example.com/?[1-20]

# With shell 'for' loop:

for i in {1..20} ; do curl -ks https://example.com/ ; done使用特定域的标头检查DNS和HTTP跟踪

### Set domains and external dns servers.

_domain_list=(google.com) ; _dns_list=("8.8.8.8" "1.1.1.1")

for _domain in "${_domain_list[@]}" ; do

printf '=%.0s' {1..48}

echo

printf "[\\e[1;32m+\\e[m] resolve: %s\\n" "$_domain"

for _dns in "${_dns_list[@]}" ; do

# Resolve domain.

host "${_domain}" "${_dns}"

echo

done

for _proto in http https ; do

printf "[\\e[1;32m+\\e[m] trace + headers: %s://%s\\n" "$_proto" "$_domain"

# Get trace and http headers.

curl -Iks -A "x-agent" --location "${_proto}://${_domain}"

echo

done

done

unset _domain_list _dns_list工具:httpie

http -p Hh https://www.google.com

-p-打印请求和响应头H-请求标头B-请求主体h-响应头b-反应体

http -p Hh https://www.google.com --follow --verify no

-F, --follow-跟随重定向--verify no-跳过SSL验证

http -p Hh https://www.google.com --follow --verify no \ --proxy http:http://127.0.0.1:16379

--proxy [http:]-设置代理服务器

工具:ssh

转义序列

# Supported escape sequences:

~. - terminate connection (and any multiplexed sessions)

~B - send a BREAK to the remote system

~C - open a command line

~R - Request rekey (SSH protocol 2 only)

~^Z - suspend ssh

~# - list forwarded connections

~& - background ssh (when waiting for connections to terminate)

~? - this message

~~ - send the escape character by typing it twice比较远程文件和本地文件

ssh user@host cat /path/to/remotefile | diff /path/to/localfile -

通过中间主机进行SSH连接

ssh -t reachable_host ssh unreachable_host

在远程主机上通过SSH运行命令

cat > cmd.txt << __EOF__ cat /etc/hosts __EOF__ ssh host -l user $(<cmd.txt)

从私钥获取公钥

ssh-keygen -y -f ~/.ssh/id_rsa

获取所有指纹

ssh-keygen -l -f .ssh/known_hosts

SSH身份验证和用户密码

ssh -o PreferredAuthentications=password -o PubkeyAuthentication=no user@remote_host

使用公钥进行SSH身份验证

ssh -o PreferredAuthentications=publickey -o PubkeyAuthentication=yes -i id_rsa user@remote_host

简单记录SSH会话

function _ssh_sesslog() {

_sesdir="<path/to/session/logs>"

mkdir -p "${_sesdir}" && \

ssh $@ 2>&1 | tee -a "${_sesdir}/$(date +%Y%m%d).log"

}

# Alias:

alias ssh='_ssh_sesslog'

使用钥匙串进行SSH登录

### Delete all of ssh-agent's keys.

function _scl() {

/usr/bin/keychain --clear

}

### Add key to keychain.

function _scg() {

/usr/bin/keychain /path/to/private-key

source "$HOME/.keychain/$HOSTNAME-sh"

}SSH登录,无需处理任何登录脚本

ssh -tt user@host bash

SSH本地端口转发

范例1:

# Forwarding our local 2250 port to nmap.org:443 from localhost through localhost host1> ssh -L 2250:nmap.org:443 localhost # Connect to the service: host1> curl -Iks --location -X GET https://localhost:2250

范例2:

# Forwarding our local 9051 port to db.d.x:5432 from localhost through node.d.y host1> ssh -nNT -L 9051:db.d.x:5432 node.d.y # Connect to the service: host1> psql -U db_user -d db_dev -p 9051 -h localhost

-n-从重定向标准输入/dev/null-N-不要执行远程命令-T-禁用伪终端分配

SSH远程端口转发

# Forwarding our local 9051 port to db.d.x:5432 from host2 through node.d.y host1> ssh -nNT -R 9051:db.d.x:5432 node.d.y # Connect to the service: host2> psql -U postgres -d postgres -p 8000 -h localhost

工具:linux-dev

测试与端口的远程连接

timeout 1 bash -c "</dev/<proto>/<host>/<port>" >/dev/null 2>&1 ; echo $?

<proto-设置协议(tcp / udp)<host>-设置远程主机<port>-设置目标端口

使用常见的bash工具读写TCP或UDP套接字

exec 5<>/dev/tcp/<host>/<port>; cat <&5 & cat >&5; exec 5>&-

工具:tcpdump

过滤传入(接口上)流量(特定的ip:port)

tcpdump -ne -i eth0 -Q in host 192.168.252.1 and port 443

-n-不转换地址(-nn不会解析主机名或端口)-e-打印链接级标题-i [iface|any]-设置界面-Q|-D [in|out|inout]-选择发送/接收方向(-D-对于旧的tcpdump版本)host [ip|hostname]-设置主机[host not][and|or]-设定逻辑port [1-65535]-设置端口号[port not]

过滤传入的(接口上的)流量(特定的ip:port)并写入文件

tcpdump -ne -i eth0 -Q in host 192.168.252.1 and port 443 -c 5 -w tcpdump.pcap

-c [num]-仅捕获num个数据包-w [filename]-将数据包写入文件,-r [filename]-从文件读取

捕获所有ICMP数据包

tcpdump -nei eth0 icmp

检查用于服务的协议(TCP或UDP)

tcpdump -nei eth0 tcp port 22 -vv -X | egrep "TCP|UDP"

显示ASCII文本(使用grep或其他解析输出)

tcpdump -i eth0 -A -s0 port 443

抓住两个关键字之间的一切

tcpdump -i eth0 port 80 -X | sed -n -e '/username/,/=ldap/ p'

抓住用户并通过普通的http

tcpdump -i eth0 port http -l -A | egrep -i \ 'pass=|pwd=|log=|login=|user=|username=|pw=|passw=|passwd=|password=|pass:|user:|username:|password:|login:|pass |user ' \ --color=auto --line-buffered -B20

从HTTP请求标头中提取HTTP用户代理

tcpdump -ei eth0 -nn -A -s1500 -l | grep "User-Agent:"

仅捕获HTTP GET和POST数据包

tcpdump -ei eth0 -s 0 -A -vv \ 'tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x47455420' or 'tcp[((tcp[12:1] & 0xf0) >> 2):4] = 0x504f5354'

或者简单地:

tcpdump -ei eth0 -s 0 -v -n -l | egrep -i "POST /|GET /|Host:"

旋转捕获文件

tcpdump -ei eth0 -w /tmp/capture-%H.pcap -G 3600 -C 200

-G <num>– PCAP将在每次创建<num>秒-C <size>-关闭当前的pcap,如果大于则打开一个新的pcap<size>

按数据包排列的主机数

tcpdump -ei enp0s25 -nnn -t -c 200 | cut -f 1,2,3,4 -d '.' | sort | uniq -c | sort -nr | head -n 20

不包括任何RFC 1918专用地址

tcpdump -nei eth0 'not (src net (10 or 172.16/12 or 192.168/16) and dst net (10 or 172.16/12 or 192.168/16))'

工具:tcpick

实时分析数据包

while true ; do tcpick -a -C -r dump.pcap ; sleep 2 ; clear ; done

工具:ngrep

ngrep -d eth0 "www.domain.com" port 443

-d [iface|any]-设置界面[domain]-设置主机名port [1-65535]-设置端口号

ngrep -d eth0 "www.domain.com" src host 10.240.20.2 and port 443

(host [ip|hostname])-按IP或主机名过滤(port [1-65535])-按端口号过滤

ngrep -d eth0 -qt -O ngrep.pcap "www.domain.com" port 443

-q-安静模式(仅有效载荷)-t-增加了时间戳-O [filename]-将输出保存到文件,-I [filename]-从文件读取

ngrep -d eth0 -qt 'HTTP' 'tcp'

HTTP-显示http标头tcp|udp-设置协议[src|dst] host [ip|hostname]-设置特定节点的方向

ngrep -l -q -d eth0 -i "User-Agent: curl*"

-l-标准输出线缓冲-i-不区分大小写的搜索

工具:hping3

hping3 -V -p 80 -s 5050 <scan_type> www.google.com

-V|--verbose-详细模式-p|--destport-设置目标端口-s|--baseport-设置源端口<scan_type>-设置扫描类型-F|--fin-设置FIN标志,如果没有回复则打开端口-S|--syn-设置SYN标志-P|--push-设置PUSH标志-A|--ack-设置ACK标志(在ping阻塞时使用,如果端口打开则RST响应返回)-U|--urg-设置URG标志-Y|--ymas-设置Y未使用标志(0x80-nullscan),如果没有回复则打开端口-M 0 -UPF-设置TCP序列号和扫描类型(URG + PUSH + FIN),如果没有回复则打开端口

hping3 -V -c 1 -1 -C 8 www.google.com

-c [num]-包数-1-设置ICMP模式-C|--icmptype [icmp-num]-设置icmp类型(默认icmp-echo = 8)

hping3 -V -c 1000000 -d 120 -S -w 64 -p 80 --flood --rand-source <remote_host>

--flood-尽快发送数据包(不显示回复)--rand-source-随机源地址模式-d --data-数据大小-w|--win-winsize(默认64)

工具:nmap

Ping扫描网络

nmap -sP 192.168.0.0/24

仅显示开放端口

nmap -F --open 192.168.0.0/24

完整的TCP端口扫描与服务版本检测一起使用

nmap -p 1-65535 -sV -sS -T4 192.168.0.0/24

Nmap扫描并将输出传递给Nikto

nmap -p80,443 192.168.0.0/24 -oG - | nikto.pl -h -

用Nmap NSE脚本堆栈侦查特定的ip:service

# Set variables:

_hosts="192.168.250.10"

_ports="80,443"

# Set Nmap NSE scripts stack:

_nmap_nse_scripts="+dns-brute,\

+http-auth-finder,\

+http-chrono,\

+http-cookie-flags,\

+http-cors,\

+http-cross-domain-policy,\

+http-csrf,\

+http-dombased-xss,\

+http-enum,\

+http-errors,\

+http-git,\

+http-grep,\

+http-internal-ip-disclosure,\

+http-jsonp-detection,\

+http-malware-host,\

+http-methods,\

+http-passwd,\

+http-phpself-xss,\

+http-php-version,\

+http-robots.txt,\

+http-sitemap-generator,\

+http-shellshock,\

+http-stored-xss,\

+http-title,\

+http-unsafe-output-escaping,\

+http-useragent-tester,\

+http-vhosts,\

+http-waf-detect,\

+http-waf-fingerprint,\

+http-xssed,\

+traceroute-geolocation.nse,\

+ssl-enum-ciphers,\

+whois-domain,\

+whois-ip"

# Set Nmap NSE script params:

_nmap_nse_scripts_args="dns-brute.domain=${_hosts},http-cross-domain-policy.domain-lookup=true,"

_nmap_nse_scripts_args+="http-waf-detect.aggro,http-waf-detect.detectBodyChanges,"

_nmap_nse_scripts_args+="http-waf-fingerprint.intensive=1"

# Perform scan:

nmap --script="$_nmap_nse_scripts" --script-args="$_nmap_nse_scripts_args" -p "$_ports" "$_hosts"工具:netcat

nc -kl 5000

-l-监听传入的连接-k-在客户端断开连接后进行监听>filename.out-将接收数据保存到文件(可选)

nc 192.168.0.1 5051 < filename.in

< filename.in-将数据发送到远程主机

nc -vz 10.240.30.3 5000

-v-详细输出-z-扫描监听守护进程

nc -vzu 10.240.30.3 1-65535

-u-仅扫描udp端口

传输数据文件(存档)

server> nc -l 5000 | tar xzvfp - client> tar czvfp - /path/to/dir | nc 10.240.30.3 5000

启动远程shell

# 1) server> nc -l 5000 -e /bin/bash client> nc 10.240.30.3 5000 # 2) server> rm -f /tmp/f; mkfifo /tmp/f server> cat /tmp/f | /bin/bash -i 2>&1 | nc -l 127.0.0.1 5000 > /tmp/f client> nc 10.240.30.3 5000

简单文件服务器

while true ; do nc -l 5000 | tar -xvf - ; done

简单的最小HTTP服务器

while true ; do nc -l -p 1500 -c 'echo -e "HTTP/1.1 200 OK\n\n $(date)"' ; done

简单的HTTP服务器

在每个请求之后重新启动Web服务器-

while仅删除单个连接的条件。

cat > index.html << __EOF__ <!doctype html> <head> <meta charset="utf-8"> <meta http-equiv="X-UA-Compatible" content="IE=edge,chrome=1"> <title></title> <meta name="description" content=""> <meta name="viewport" content="width=device-width, initial-scale=1"> </head> <body> <p> Hello! It's a site. </p> </body> </html> __EOF__

server> while : ; do \ (echo -ne "HTTP/1.1 200 OK\r\nContent-Length: $(wc -c <index.html)\r\n\r\n" ; cat index.html;) | \ nc -l -p 5000 \ ; done

-p-端口号

简单的HTTP代理(单个连接)

#!/usr/bin/env bash if [[ $# != 2 ]] ; then printf "%s\\n" \ "usage: ./nc-proxy listen-port bk_host:bk_port" fi _listen_port="$1" _bk_host=$(echo "$2" | cut -d ":" -f1) _bk_port=$(echo "$2" | cut -d ":" -f2) printf " lport: %s\\nbk_host: %s\\nbk_port: %s\\n\\n" \ "$_listen_port" "$_bk_host" "$_bk_port" _tmp=$(mktemp -d) _back="$_tmp/pipe.back" _sent="$_tmp/pipe.sent" _recv="$_tmp/pipe.recv" trap 'rm -rf "$_tmp"' EXIT mkfifo -m 0600 "$_back" "$_sent" "$_recv" sed "s/^/=> /" <"$_sent" & sed "s/^/<= /" <"$_recv" & nc -l -p "$_listen_port" <"$_back" | \ tee "$_sent" | \ nc "$_bk_host" "$_bk_port" | \ tee "$_recv" >"$_back"

server> chmod +x nc-proxy && ./nc-proxy 8080 192.168.252.10:8000 lport: 8080 bk_host: 192.168.252.10 bk_port: 8000 client> http -p h 10.240.30.3:8080 HTTP/1.1 200 OK Accept-Ranges: bytes Cache-Control: max-age=31536000 Content-Length: 2748 Content-Type: text/html; charset=utf-8 Date: Sun, 01 Jul 2018 20:12:08 GMT Last-Modified: Sun, 01 Apr 2018 21:53:37 GMT

创建一次性使用的TCP或UDP代理

### TCP -> TCP nc -l -p 2000 -c "nc [ip|hostname] 3000" ### TCP -> UDP nc -l -p 2000 -c "nc -u [ip|hostname] 3000" ### UDP -> UDP nc -l -u -p 2000 -c "nc -u [ip|hostname] 3000" ### UDP -> TCP nc -l -u -p 2000 -c "nc [ip|hostname] 3000"

工具:gnutls-cli

测试与远程主机的连接(具有SNI支持)

gnutls-cli -p 443 google.com

测试与远程主机的连接(不支持SNI)

gnutls-cli --disable-sni -p 443 google.com

工具:socat

测试与端口的远程连接

socat - TCP4:10.240.30.3:22

--标准输入(STDIO)TCP4:<params>-使用特定参数设置tcp4连接[hostname|ip]-设置主机名/ IP[1-65535]-设置端口号

在Linux下将TCP流量重定向到UNIX域套接字

socat TCP-LISTEN:1234,bind=127.0.0.1,reuseaddr,fork,su=nobody,range=127.0.0.0/8 UNIX-CLIENT:/tmp/foo

TCP-LISTEN:<params>-使用特定的参数设置tcp监听[1-65535]-设置端口号bind=[hostname|ip]-设置绑定主机名/ IPreuseaddr-允许其他套接字绑定到地址fork-保持父进程尝试产生更多连接su=nobody-设置用户range=[ip-range]-IP范围

UNIX-CLIENT:<params>-与指定的对等套接字通信filename-定义插座

工具:p0f

将iface设置为混杂模式,并将流量转储到日志文件

p0f -i enp0s25 -p -d -o /dump/enp0s25.log

-i-在指定的界面上监听-p-将接口设置为混杂模式-d-进入背景-o– 输出文件

工具:netstat

每个主机的连接图数

netstat -an | awk '/ESTABLISHED/ { split($5,ip,":"); if (ip[1] !~ /^$/) print ip[1] }' | \

sort | uniq -c | awk '{ printf("%s\t%s\t",$2,$1) ; for (i = 0; i < $1; i++) {printf("*")}; print "" }'监视特定端口的开放连接,包括每个IP的监听,计数和排序

watch "netstat -plan | grep :443 | awk {'print \$5'} | cut -d: -f 1 | sort | uniq -c | sort -nk 1"从本地IPv4侦听端口获取横幅

netstat -nlt | grep 'tcp ' | grep -Eo "[1-9][0-9]*" | xargs -I {} sh -c "echo "" | nc -v -n -w1 127.0.0.1 {}"工具:rsync

使用sudo以root身份远程同步远程数据

rsync --rsync-path 'sudo rsync' username@hostname:/path/to/dir/ /local/

工具:host

解析域名(使用外部DNS服务器)

host google.com 9.9.9.9

检查域管理员(SOA记录)

host -t soa google.com 9.9.9.9

工具:dig

解析域名(简短输出)

dig google.com +short

查找特定域的NS记录

dig @9.9.9.9 google.com NS

仅查询答案部分

dig google.com +nocomments +noquestion +noauthority +noadditional +nostats

查询所有DNS记录

dig google.com ANY +noall +answer

DNS反向查询

dig -x 172.217.16.14 +short

工具:certbot

生成多域证书

certbot certonly -d example.com -d www.example.com

生成通配符证书

certbot certonly --manual --preferred-challenges=dns -d example.com -d *.example.com

使用4096位私钥生成证书

certbot certonly -d example.com -d www.example.com --rsa-key-size 4096

工具:网络其他

获取特定AS(自治系统)的所有子网

AS="AS32934"

whois -h whois.radb.net -- "-i origin ${AS}" | \

grep "^route:" | \

cut -d ":" -f2 | \

sed -e 's/^[ \t]//' | \

sort -n -t . -k 1,1 -k 2,2 -k 3,3 -k 4,4 | \

cut -d ":" -f2 | \

sed -e 's/^[ \t]/allow /' | \

sed 's/$/;/' | \

sed 's/allow */subnet -> /g'使用curl和jq从dns.google.com解析域名

_dname="google.com" ; curl -s "https://dns.google.com/resolve?name=${_dname}&type=A" | jq .工具:git

记录别名以查看您的仓库

# 1) git log --oneline --decorate --graph --all # 2) git log --graph \ --pretty=format:'%Cred%h%Creset -%C(yellow)%d%Creset %s %Cgreen(%cr) %C(bold blue)<%an>%Creset' \ --abbrev-commit

工具:python

静态HTTP Web服务器

# Python 3.x python3 -m http.server 8000 --bind 127.0.0.1 # Python 2.x python -m SimpleHTTPServer 8000

具有SSL支持的静态HTTP Web服务器

# Python 3.x

from http.server import HTTPServer, BaseHTTPRequestHandler

import ssl

httpd = HTTPServer(('localhost', 4443), BaseHTTPRequestHandler)

httpd.socket = ssl.wrap_socket (httpd.socket,

keyfile="path/to/key.pem",

certfile='path/to/cert.pem', server_side=True)

httpd.serve_forever()

# Python 2.x

import BaseHTTPServer, SimpleHTTPServer

import ssl

httpd = BaseHTTPServer.HTTPServer(('localhost', 4443),

SimpleHTTPServer.SimpleHTTPRequestHandler)

httpd.socket = ssl.wrap_socket (httpd.socket,

keyfile="path/tp/key.pem",

certfile='path/to/cert.pem', server_side=True)

httpd.serve_forever()编码base64

python -m base64 -e <<< "sample string"

解码base64

python -m base64 -d <<< "dGhpcyBpcyBlbmNvZGVkCg=="

工具:awk

搜索匹配的行

# egrep foo awk '/foo/' filename

搜索不匹配的行

# egrep -v foo awk '!/foo/' filename

用数字打印匹配的行

# egrep -n foo

awk '/foo/{print FNR,$0}' filename打印最后一列

awk '{print $NF}' filename查找所有超过80个字符的行

awk 'length($0)>80{print FNR,$0}' filename仅打印少于80个字符的行

awk 'length < 80 filename

打印文件中的双换行

awk '1; { print "" }' filename打印行号

awk '{ print FNR "\t" $0 }' filename

awk '{ printf("%5d : %s\n", NR, $0) }' filename # in a fancy manner仅打印非空白行的行号

awk 'NF { $0=++a " :" $0 }; { print }' filename在匹配正则表达式的行之后打印该行和接下来的两行(i = 5)

awk '/foo/{i=5+1;}{if(i){i--; print;}}' filename从匹配“ server {”的行开始打印行,直到匹配“}”的行

awk '/server {/,/}/' filename使用分隔符打印多列

awk -F' ' '{print "ip:\t" $2 "\n port:\t" $3' filename删除空行

awk 'NF > 0' filename # alternative: awk NF filename

删除尾随空白(空格,制表符)

awk '{sub(/[ \t]*$/, "");print}' filename删除前导空白

awk '{sub(/^[ \t]+/, ""); print}' filename

删除重复的连续行

# uniq

awk 'a !~ $0{print}; {a=$0}' filename删除文件中的重复条目而不进行排序

awk '!x[$0]++' filename

排除多列

awk '{$1=$3=""}1' filename用foo替换匹配正则表达式的行上的bar

awk '/regexp/{gsub(/foo/, "bar")};{print}' filename在匹配行的开头添加一些字符

awk '/regexp/{sub(/^/, "++++"); print;next;}{print}' filename获取Apache日志的最后一小时

awk '/'$(date -d "1 hours ago" "+%d\\/%b\\/%Y:%H:%M")'/,/'$(date "+%d\\/%b\\/%Y:%H:%M")'/ { print $0 }' \

/var/log/httpd/access_log工具:sed

打印文件中的特定行

sed -n 10p /path/to/file

从文件中删除特定行

sed -i 10d /path/to/file # alternative (BSD): sed -i'' 10d /path/to/file

从文件中删除一系列行

sed -i <file> -re '<start>,<end>d'

用空格替换换行符

sed ':a;N;$!ba;s/\n/ /g' /path/to/file # cross-platform compatible syntax: sed -e ':a' -e 'N' -e '$!ba' -e 's/\n/ /g' /path/to/file

:a创建标签aN将下一行附加到模式空间$!如果不是最后一行,则ba分支(转到)标签as用空格,全局匹配替换/\n/正则表达式,以换行(尽可能多的次数)/ //g

备择方案:

# perl version (sed-like speed):

perl -p -e 's/\n/ /' /path/to/file

# bash version (slow):

while read line ; do printf "%s" "$line " ; done < file

删除字符串+ N下一行

sed '/start/,+4d' /path/to/file

工具:grep

在当前目录的所有文件中搜索“模式”

grep -rn "pattern" grep -RnisI "pattern" * fgrep "pattern" * -R

仅针对多种模式显示

grep 'INFO*'\''WARN' filename grep 'INFO\|WARN' filename grep -e INFO -e WARN filename grep -E '(INFO|WARN)' filename egrep "INFO|WARN" filename

除了多种模式

grep -vE '(error|critical|warning)' filename

显示文件中的数据而无注释

grep -v ^[[:space:]]*# filename

显示文件中的数据,无需注释和换行

egrep -v '#|^$' filename

显示带有破折号/连字符的字符串

grep -e -- filename grep -- -- filename grep "\-\-" filename

从文件中删除空白行并将输出保存到新文件

grep . filename > newfilename

工具:perl

搜索并替换(就位)

perl -i -pe's/SEARCH/REPLACE/' filename

编辑*.conf将所有foo更改为bar的文件(并备份原始文件)

perl -p -i.orig -e 's/\bfoo\b/bar/g' *.conf

打印*.conf文件的前20行

perl -pe '如果$退出。> 20 ' * .conf

搜索行10到20

perl -pe 'exit if $. > 20' *.conf

删除前10行(并备份原始行)

perl -i.orig -ne 'print unless 1 .. 10' filename

删除除foo和bar之间的所有行(以及备份原始行)

perl -i.orig -ne 'print unless /^foo$/ .. /^bar$/' filename

将多行空白减少为一行

perl -p -i -00pe0 filename

将制表符转换为空格(1t = 2sp)

perl -p -i -e 's/\t/ /g' filename

读取文件中的输入并报告行数和字符数

perl -lne '$i++; $in += length($_); END { print "$i lines, $in characters"; }' filenameShell函数

目录

域解析

# Dependencies:

# - curl

# - jq

function DomainResolve() {

local _host="$1"

local _curl_base="curl --request GET"

local _timeout="15"

_host_ip=$($_curl_base -ks -m "$_timeout" "https://dns.google.com/resolve?name=${_host}&type=A" | \

jq '.Answer[0].data' | tr -d "\"" 2>/dev/null)

if [[ -z "$_host_ip" ]] || [[ "$_host_ip" == "null" ]] ; then

echo -en "Unsuccessful domain name resolution.\\n"

else

echo -en "$_host > $_host_ip\\n"

fi

}例:

shell> DomainResolve nmap.org nmap.org > 45.33.49.119 shell> DomainResolve nmap.org Unsuccessful domain name resolution.

获取ASN

# Dependencies:

# - curl

function GetASN() {

local _ip="$1"

local _curl_base="curl --request GET"

local _timeout="15"

_asn=$($_curl_base -ks -m "$_timeout" "http://ip-api.com/line/${_ip}?fields=as")

_state=$(echo $?)

if [[ -z "$_ip" ]] || [[ "$_ip" == "null" ]] || [[ "$_state" -ne 0 ]]; then

echo -en "Unsuccessful ASN gathering.\\n"

else

echo -en "$_ip > $_asn\\n"

fi

}例:

shell> GetASN 1.1.1.1 1.1.1.1 > AS13335 Cloudflare, Inc. shell> GetASN 0.0.0.0 Unsuccessful ASN gathering.