目录导航

大型电信公司西班牙电信 (Telefonica) 最近证实其内部票务系统出现漏洞,导致大量数据泄露。此次漏洞涉及未经授权的访问和提取敏感信息,包括大量员工和运营数据。

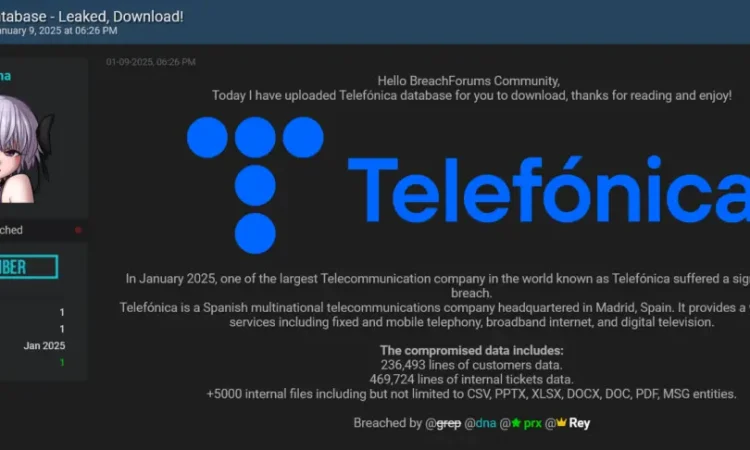

数据被黑客发布到论坛售卖截图

信息窃取恶意软件和社会工程策略

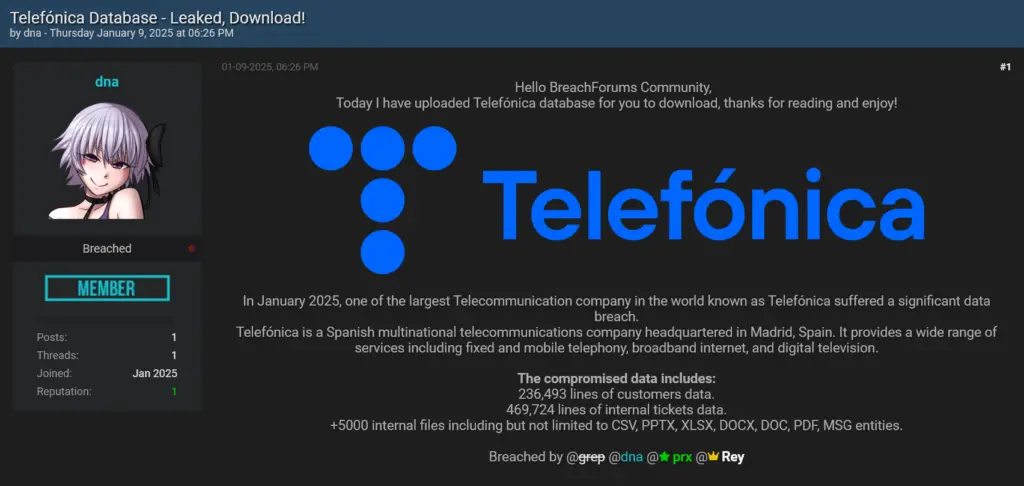

有新信息表明,此次入侵是由信息窃取恶意软件和复杂的社会工程技术共同造成的。

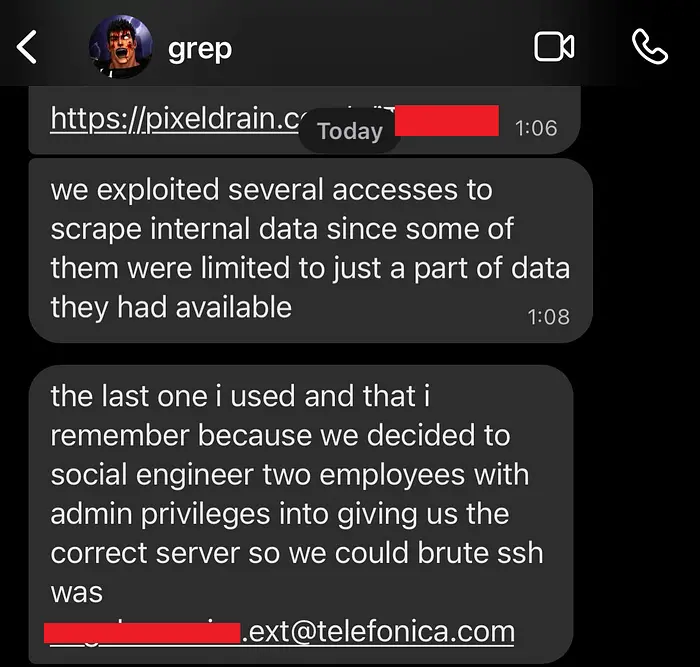

Hudson Rock 研究人员与参与此次黑客攻击的威胁行为者进行了交谈,据他们称,私人信息窃取恶意软件被用来攻击超过 15 名员工。这为攻击者提供了关键凭证,使他们能够获得初始访问权限。

与威胁行为者 Pryx 的对话:

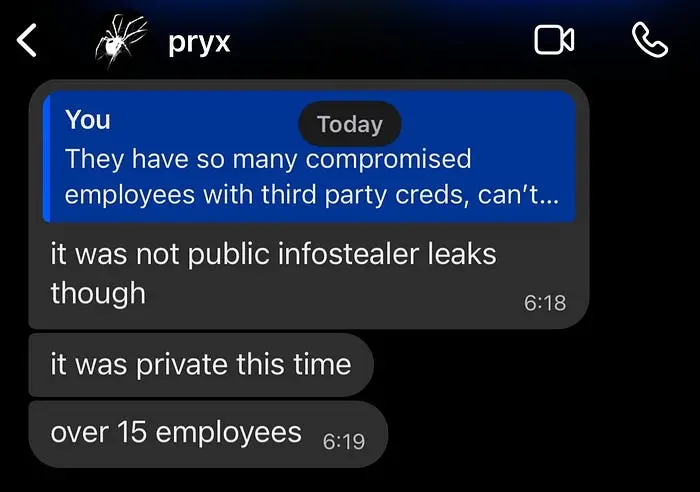

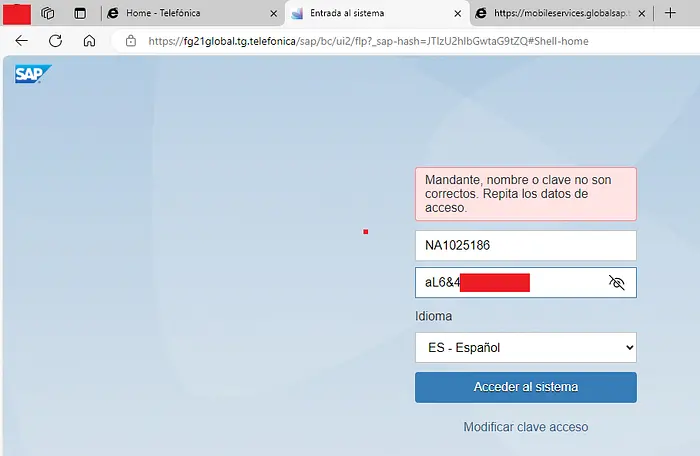

初始访问权限是通过

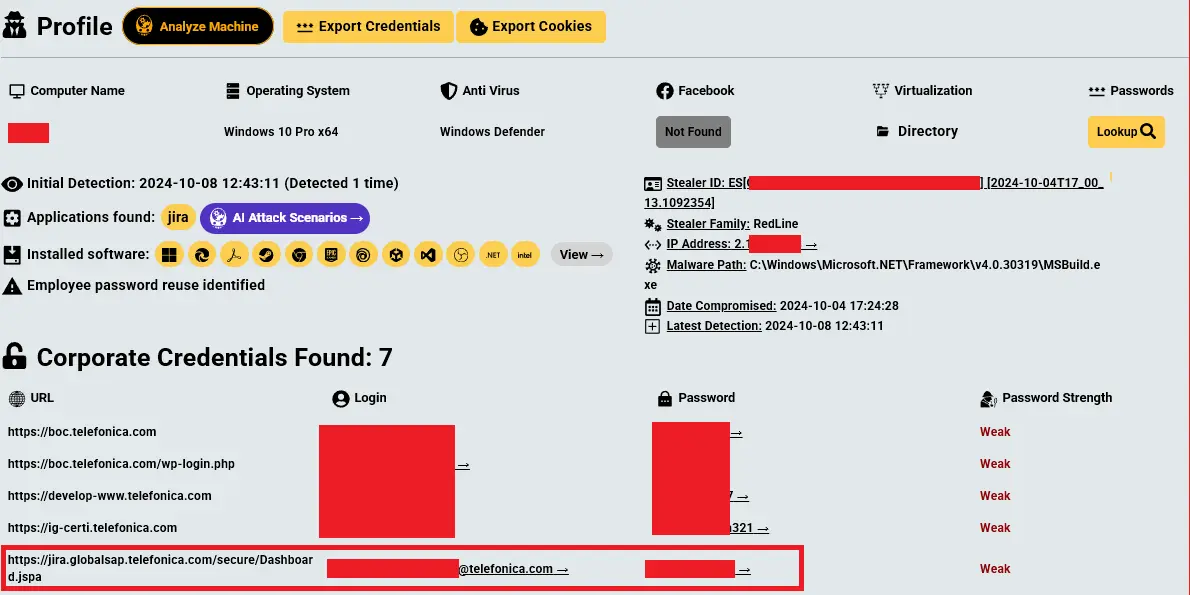

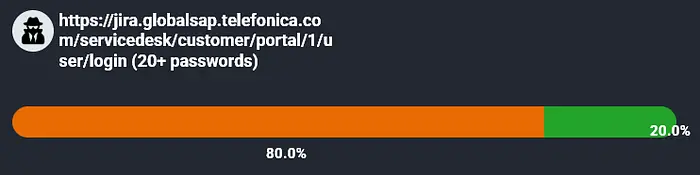

https://jira.globalsap.telefonica.com获得的。虽然 Hudson Rock 没有此访问的特定凭据,但仅在 2024 年,我们就发现有 10 名 Telefonica 员工受到 Infostealers 的感染,并且拥有访问同一 Jira 平台的凭据。

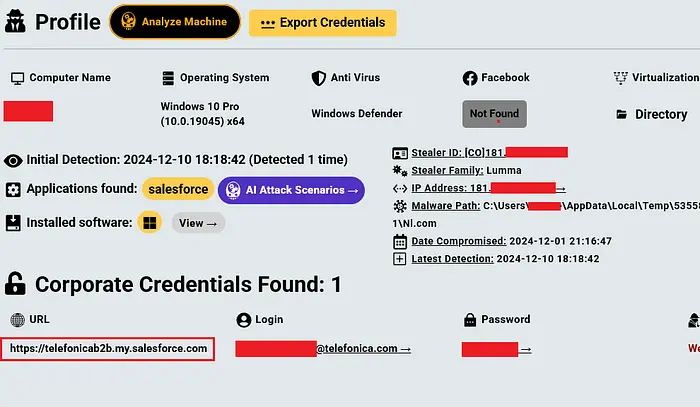

在西班牙电信公司员工的计算机中发现与 Hellcat 组织使用的类似访问权限:

进入系统后,作为 Hellcat 组织成员的攻击者策略性地使用社交工程来扩大访问权限。值得注意的是,他们瞄准了两名具有管理权限的员工,诱骗他们透露正确的服务器以进行暴力破解 SSH 访问。这种多方面的手段凸显了网络威胁日益复杂的特点。

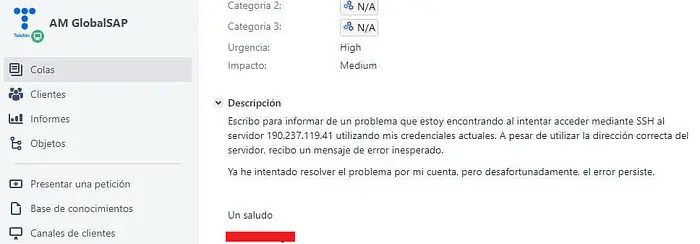

Jira 票证由一名受感染的 Telefonica 员工提交,内容如下:“我写信是为了报告我在尝试使用我当前的凭据通过 SSH 访问服务器 190.237.119.41 时遇到的问题。尽管使用了正确的服务器地址,我还是收到了一条意外的错误消息。”

被盗数据详情

攻击者成功抓取并窃取了大量内部数据。关键细节包括:

- 24,000 名员工的电子邮件和姓名:该列表包含西班牙电信员工的电子邮件和姓名,可能会使他们面临进一步的网络钓鱼和冒充风险。

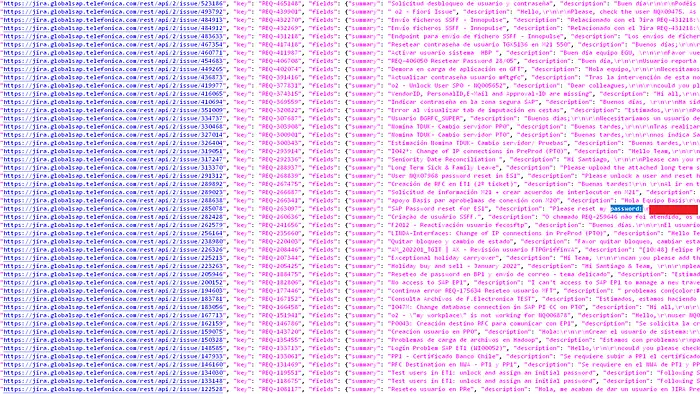

500,000 个 JIRA 问题和摘要:这些数据包括内部 JIRA 问题的摘要,可以揭示敏感的运营细节、项目计划以及 Telefonica 基础设施中的漏洞。这带来了巨大的风险,因为它可能被用来规划内部工作流程并利用弱点。

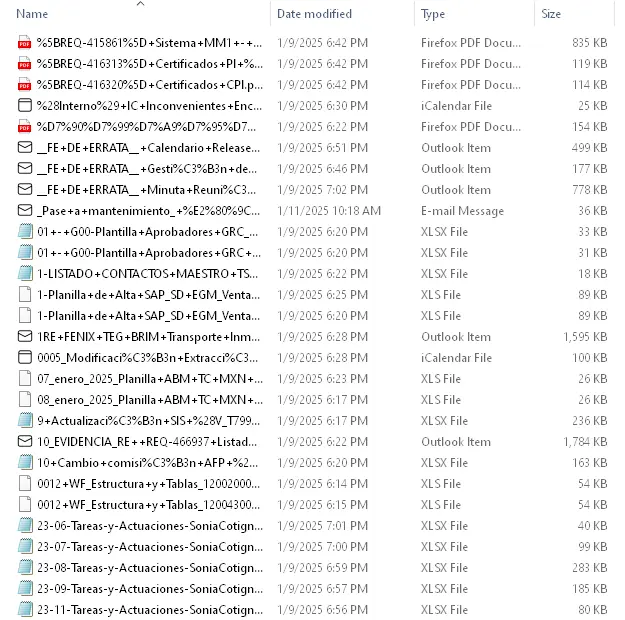

5,000 份内部文件:此次泄密还导致内部电子邮件通讯和各种文件被盗。这些文件可能包含机密信息、战略计划和内部通讯,进一步危及西班牙电信的运营安全。

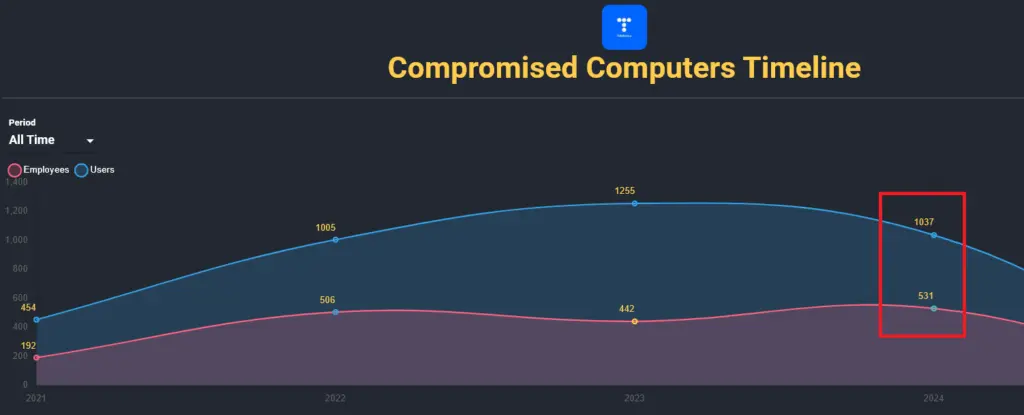

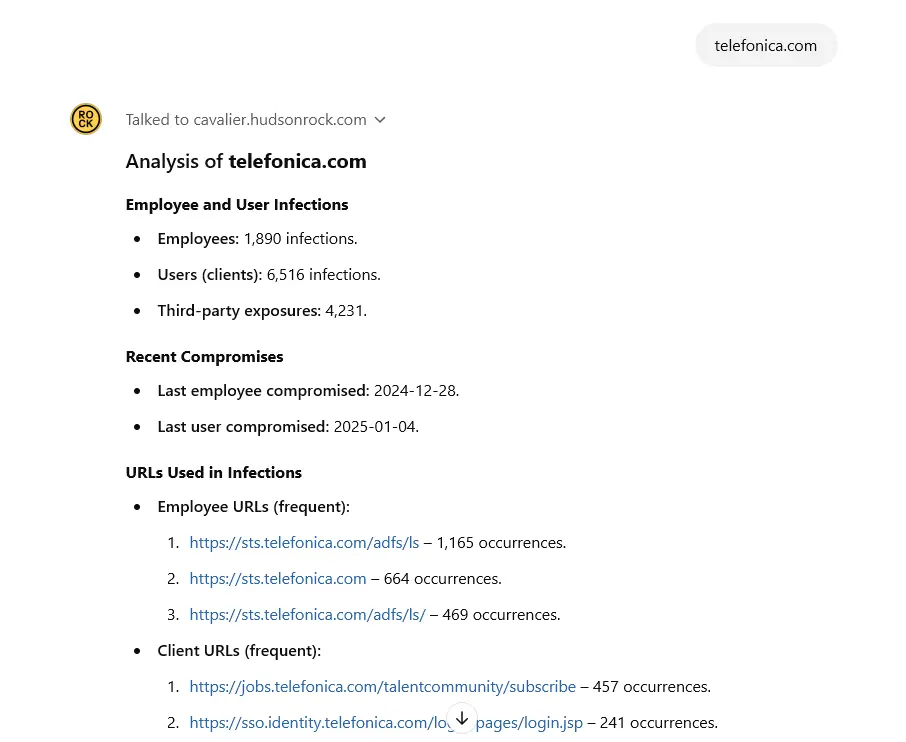

更广泛的信息窃取问题

数据泄露几乎迫在眉睫。仅在 2024 年,Hudson Rock 就发现 Telefonica 就有 531 台员工电脑被信息窃取者感染,这意味着 531 名不同的员工下载并执行了信息窃取恶意软件。每次感染都会导致公司凭证从他们的电脑中被盗,并落入黑客手中。

通过 CavalierGPT 获得的信息包含有关被信息窃取程序感染的 30,000,000 多台计算机的信息 –

www.hudsonrock.com/cavaliergpt

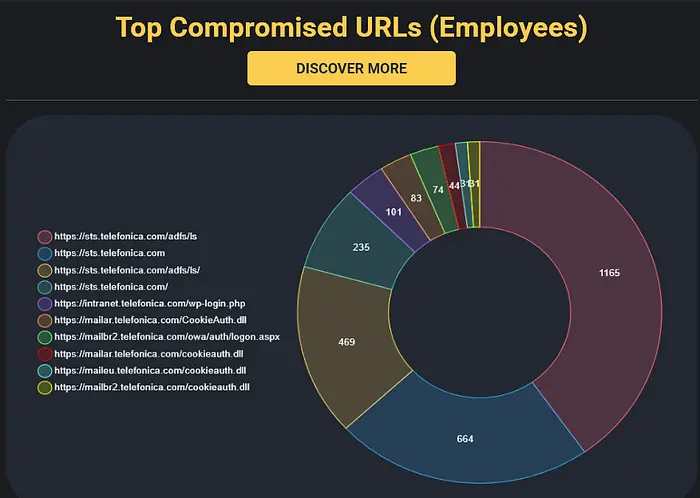

在 Telefonica 公司感染病毒的 1890 名员工中,员工主要拥有与 Active Directory 访问 Telefonica 云服务、内联网登录和网络邮件帐户相关的凭据。

通过 Hudson Rock 的网络犯罪情报数据库检查员工的整体密码强度时,值得注意的是,Telefonica 并未对公司基础设施强制执行强密码要求。发现的密码中约有 66% 被认为是弱密码(6-8 个字符,只有 2-3 种字符)。

具体来说,对于链接到初始访问的 URL,密码甚至更弱,这表明黑客不需要信息窃取程序感染就可以强行进入。

除了这一严重的网络安全问题之外,Telefonica 还有 4,200 名员工受到信息窃取者的感染,这些信息窃取者使用公司的第三方系统(例如 Office365、Salesforce、Fortinet 等)登录信息。

通常在 Telefonica 员工的受感染计算机上发现的第三方凭证:

结论

西班牙电信公司的泄密事件凸显了信息窃取恶意软件日益严重的威胁,这种恶意软件仍然是获取公司网络初始访问权限的主要方法。

这些感染为黑客提供了入侵系统的必要凭证,并且如本案例所示,可以利用这些凭证通过复杂的社会工程策略进一步扩大访问权限。信息窃取者是更高级攻击的垫脚石,因此成为全球组织关注的焦点。

超过 500 名员工受到影响,证明了这些感染的广泛性,并强调了加强安全协议的必要性,包括更好的凭证管理、员工意识和强大的恶意软件防御能力。

转载请注明出处及链接