目录导航

主动寻找恶意基础设施是威胁研究人员工作和解决的持久难题。这是一个复杂且不断演变的问题,域隐私 和GDPR使该问题变得更加复杂(尽管并非无法管理),它们掩盖了分析员和研究人员原本用来识别趋势和证实其他观察结果以增加对基础设施集群归因的信心的 WHOIS 信息。这迫使研究人员确定其他方法来主动寻找恶意基础设施。

如何利用 TLS 证书

在解决这一问题的深思熟虑、具有前瞻性的分析师所积累的越来越多的知识 {1-9} 的帮助下,Prevailion Adversarial Counterintelligence Team (PACT) 利用 TLS 证书来弥补 WHOIS 修订留下的调查真空。但是,在我们深入研究分析方法以及利用此信息源的示例之前,先简要介绍一下互联网的工作原理:

- 网络通信不需要像“Wikipedia.org”这样的域名,但 IP 地址是必需的(毕竟互联网是在 TCP/IP 上运行的)。

- 域名提供了 IP 地址无法提供的品牌感、认知度和实用性(IP 地址用于机器,域名用于人)。

- 大多数合法站点都有一个映射到(一个或多个)IP 地址的域名。

互联网上加密通信的推动,主要是由于电子商务的影响,使得用户计算机和使用 TLS(传输层安全)协议加密的网站(在域上)之间的大部分日常通信成为可能。要实施和使用 TLS,网站必须首先通过提供 TLS 证书来证明其身份。TLS 证书包含有关网站(域)以及运行和拥有该域的组织的信息。它由受信任方(证书颁发机构或 CA)进一步签署,其唯一工作是验证该站点是否真正由声称拥有所有权的实体拥有和运营。

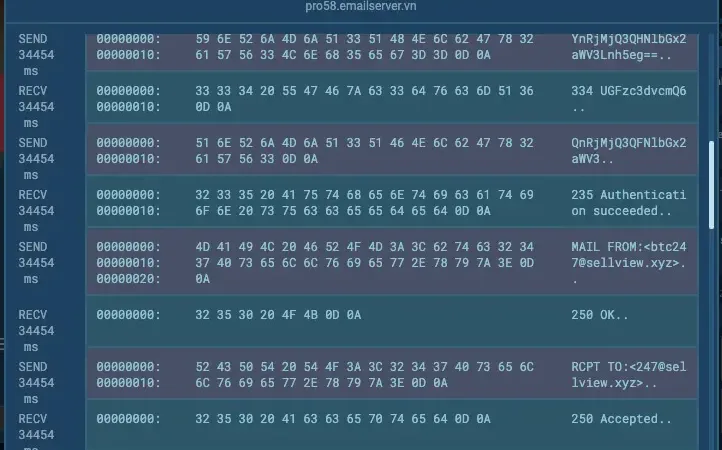

TLS 证书旨在将域名与组织身份 {10} 绑定在一起。例如,维基百科的 TLS 证书{图 1,下面}显示主题通用名称 (CN=*.wikipedia.org),有效地证明了网络服务器提供来自域(或任何子域)的任何网页的合法权利“wikipedia.org”。此外,它可以根据实体 (Wikipedia) 和 CA (Let’s Encrypt) 的约定提供来自证书上其他域的网页。

了解计算机和网站(域)之间的加密通信需要 TLS 证书,网络通信需要 IP 地址(但不需要域名),TLS 证书必须与托管给定域的 IP 地址。

恶意行为者必须执行大部分(如果不是全部)以下步骤来为其操作创建支持基础设施{7}:

- 创建注册角色

- 从注册商/经销商处购买域名

- 在 IP 地址上设置主机

- 设置目标或特定于操作的子域基础结构

- 如果需要 HTTPS 通信,请创建 SSL 证书

- 在托管 IP 地址或域上启用服务

- 使用网站或重定向设置域

这些步骤中的每一步都为研究人员提供了识别可用于集群对手活动或基础设施的策略或工件的机会。PACT 最近使用这种方法来发现似乎是一组尚未报告的未归因活动,主要托管在越南基础设施上,并使用具有技术和加密货币主题的域名。

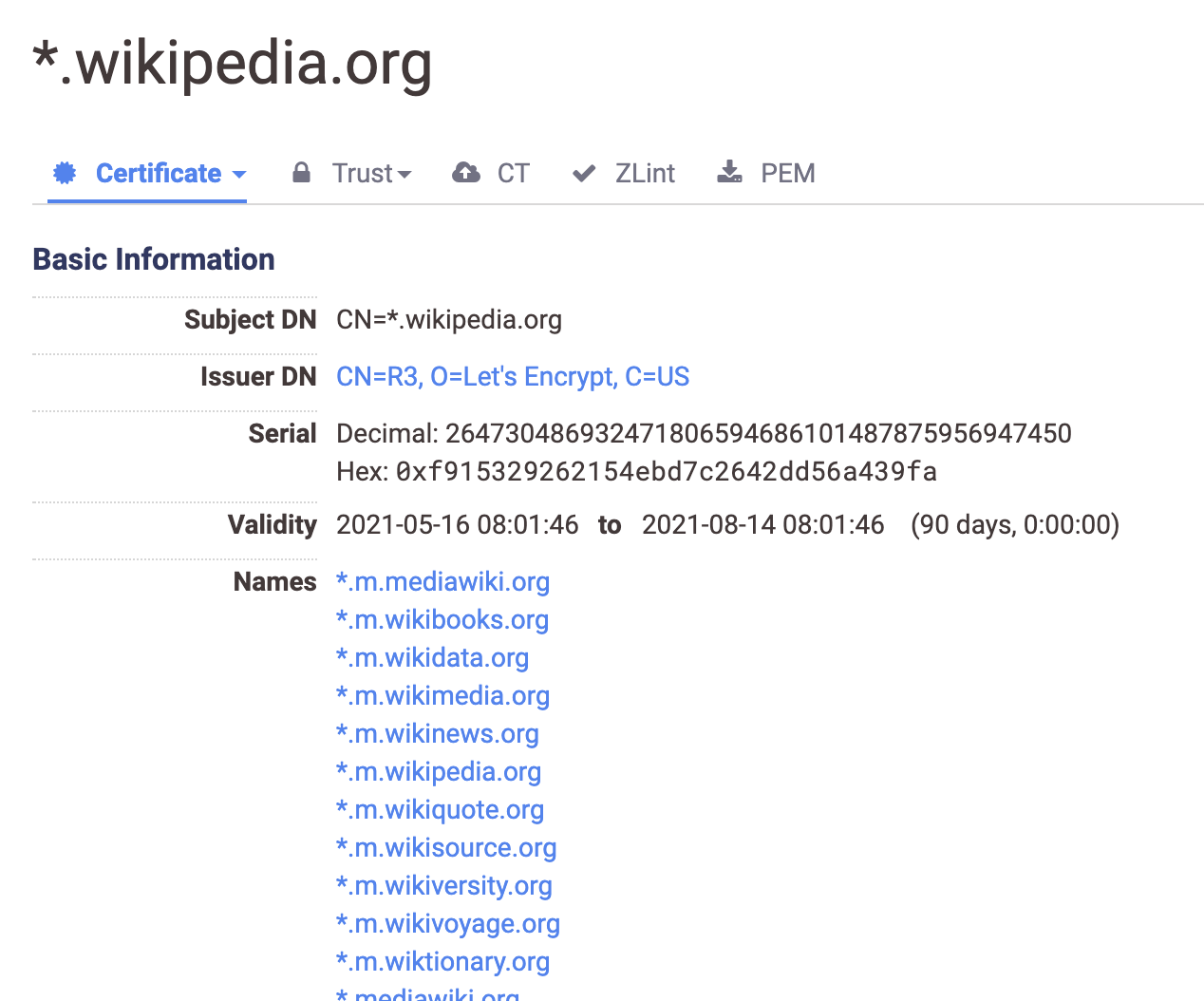

PACT 最初在 ABUSE.ch {11} 的杰出人士提供的 SSL 证书黑名单 (SSLBL) 中确定了一个列入黑名单的证书,列为通用“恶意软件 C&C”。分析师通过其 SHA1 指纹识别了 Censys.io 上的证书,该指纹与“google247[.]xyz”相关联{下图 2}

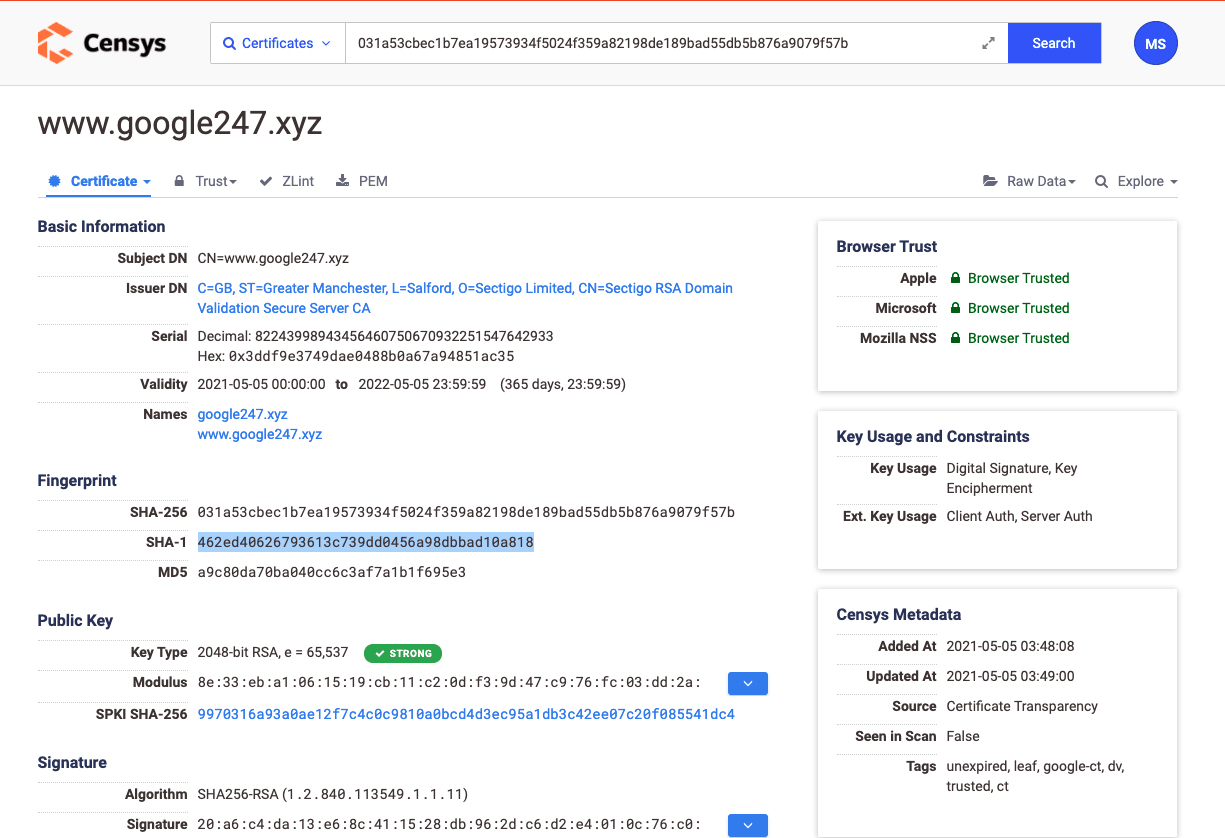

为了识别托管基础设施,分析师使用 DomainTools 的 WHOIS 工具来查询与证书关联的域。确定了两个值得注意的事实:

- 该域托管在 14.241.72[.]25

- 其他四个域托管在同一个 IP 上{图 3,下面}。

分析师还注意到以下有关未来支点的额外事实:

- 注册机构:Nguyễn Quang Thuỷ

- 注册商:Mat Bao Corporation

- 名称服务器:NS1.MATBAO.COM & NS2.MATBAO.COM

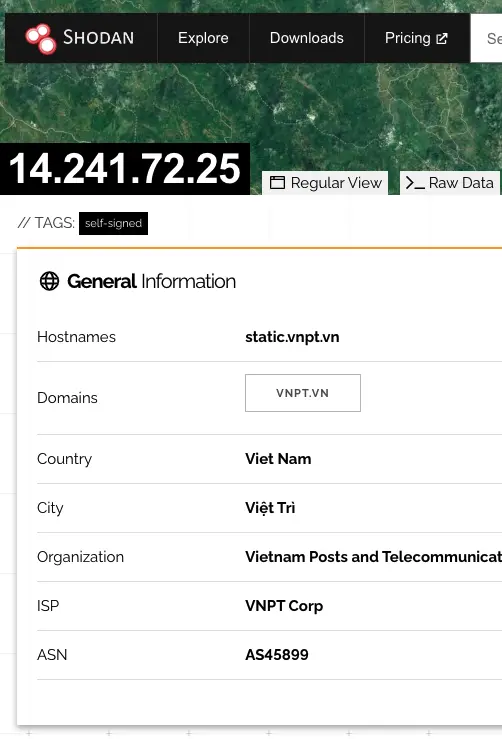

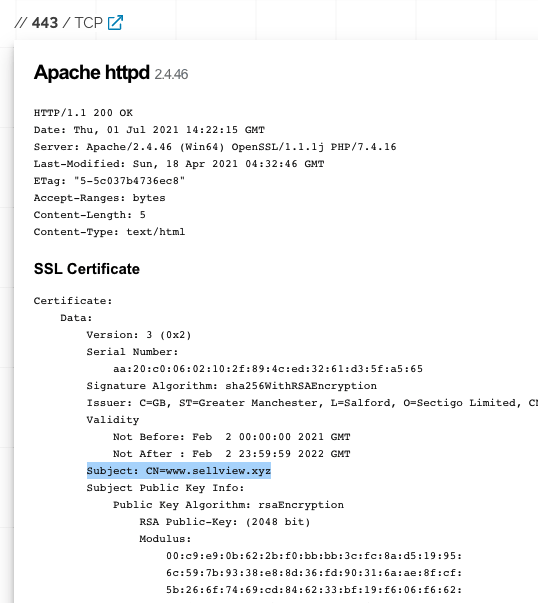

识别域的托管地址启用了 Shodan {Figures 4,5, below},它识别了与该 IP 关联的附加域:sellview[.]xyz。

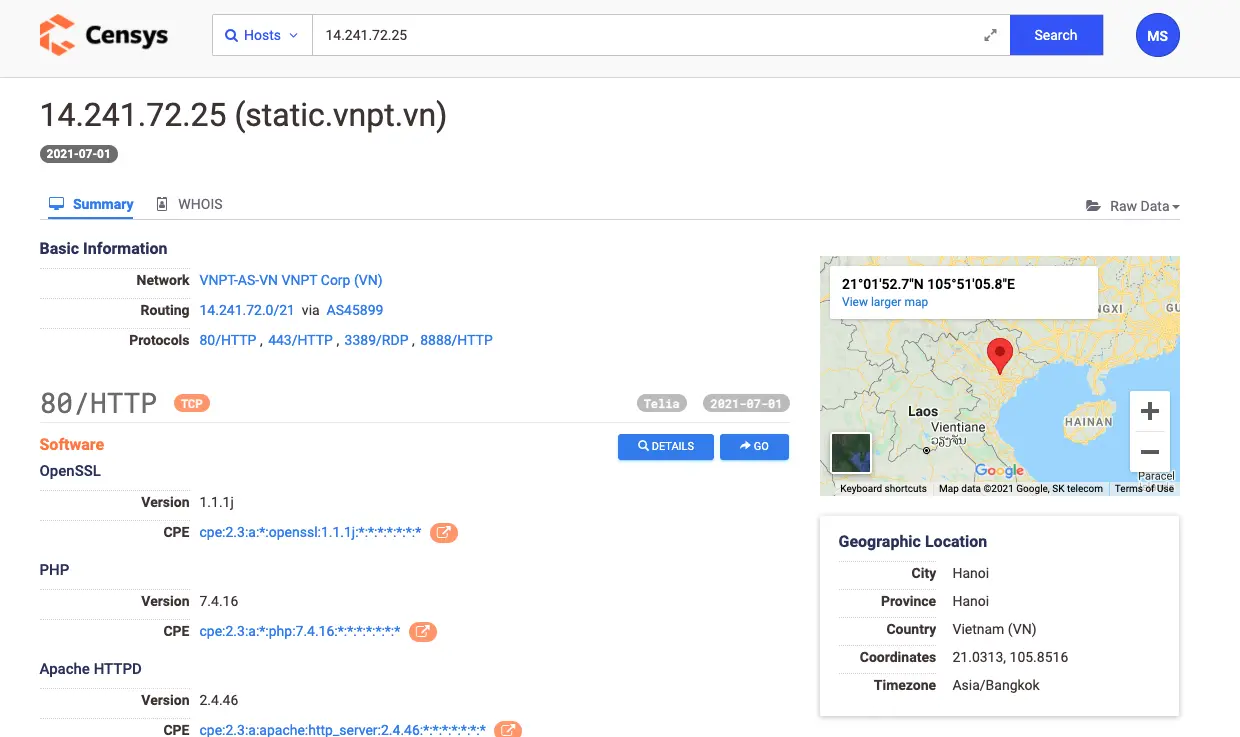

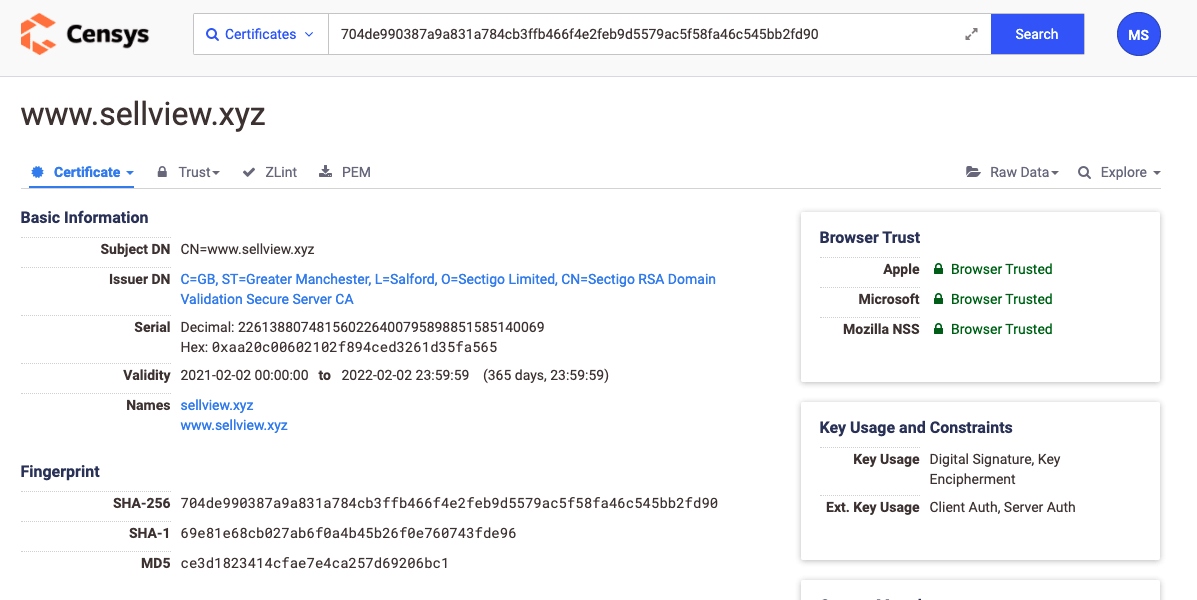

Censys 用于支持 Shodan 的调查结果,积极识别在 Shodan 中的目标 IP 上看到的 IP 和证书{图 6,7,下面}:

sellview[.]xyz 的证书结构在结构上类似于 google247[.]xyz 的原始证书(来自 SSLBL):“Issuer DN”字符串相同;有效期为 1 年,“名称”值的结构相同。现在有两个具有重叠证书特征的域托管在 IP 14.241.72[.]25 上。在 WHOIS 注册数据中还可以看到其他相似之处:注册人信息相同(注册人组织:Nguyễn Quang Thuỷ;注册人:Mat Bao Corporation 和域名服务器)。使用 URLSCAN.io 的两个域的屏幕截图也被证明是相同的:空白屏幕显示“你好”。在左上角用黑色文字书写{图 8}。

匹配的 WHOIS 注册数据,以及相同的证书结构、托管基础设施和 URLSCAN 网站截图,表明该活动极有可能被聚集在一起。

接下来,PACT 以 IP 为中心,试图识别可能与观察到的活动聚集在一起的其他域。使用被动 DNS 和域智能工具查询 IP 证实了先前识别的域以及在 *.xyz TLD 下注册的数十个其他域的托管。

有些人由于名称或主题的相似性而立即引人注目:

google360[.]xyz

shippro[.]xyz

btc247[.]xyz

btc360[.]xyz

follow247[.]xyz

follow360[.]xyz

forex247[.]xyz

forex24h[.]xyz

gold247[.]xyz

gold360[.]xyz

googlevn[.]xyz

guess247[.]xyz

guess360[.]xyz

mailgoogle[.]xyz其他人似乎针对讲越南语的人:

Giaovat[.]xyz (翻译*:“giao vat”=交付)

Timviec[.]xyz (翻译*:“tim viec”= heart)

Xemhang[.]vn (翻译*:“xem hang” = 见洞穴)

Xemhang[.]xyz (见上文)

Xuatban[.]xyz (翻译*:“xuat ban”=离开你)*翻译使用谷歌翻译提供

域的共享主题(技术、加密货币、编号方案的重用 [例如 btc247、gold247、guess247] 和“.xyz”TLD 的一致使用),以及共享托管基础设施(IP 14.241. 72[.]25),连同重叠的 WHOIS 数据,用于松散地聚类此活动。

上面列出的所有域(共 22 个)都具有以下特征:

- 托管(当前或以前)在 IP 14.241.72.25 上

- 注册机构:Nguyễn Quang Thuỷ

- 注册商:Mat Bao Corporation

- 名称服务器:NS1.MATBAO.COM & NS2.MATBAO.COM

附加分析

与这篇文章的主题一致,对所有 22 个域的证书分析继续加强了对这一活动进行聚类的案例。22 个域中的 20 个具有重叠的证书特征:它们之前注册了来自证书颁发机构“ZeroSSL”的 90 天证书,而 13 个拥有来自证书颁发机构 Sectigo 的当前 12 个月证书。Sectigo 证书在通用名称 (CN) 和主题备用名称 (SAN) 以及“颁发者 DN”字符串“C=GB、ST=Greater Manchester、L=Salford、 O=Sectigo Limited,CN=Sectigo RSA 域验证安全服务器 CA”。Sectigo 和 ZeroSSL 证书在 CN 和 SAN 字段中共享相同的命名模式。

早在 2016 年就可以使用某些域的证书历史记录,这也表明该参与者一直在使用多个证书颁发机构(Sectigo/Comodo、ZeroSSL、Let’s Encrypt)。某些域的过期证书还显示了其他域(通过 CN 或 SAN 字段中的条目),但由于历史托管数据不可用,这些域未包含在调查结果中。从证书时间戳看来,攻击者在 2021 年初使用了 ZeroSSL 证书,然后在 ZeroSSL 证书开始到期时使用 Sectigo 重新认证了他们的域。最近的认证有效期从 2021 年 7 月 8 日开始(对于 btc360[.]xyz 和 btc247[.]xyz),表明恶意参与者正在积极维护此基础设施。

为了可视化当前和潜在的连接,指标被加载到 VirusTotal Graph 中。VT Graph 使分析人员能够进一步分析从域和托管基础设施下载并与之通信的恶意样本,以及识别 URL 和与已识别域聚集的子域。

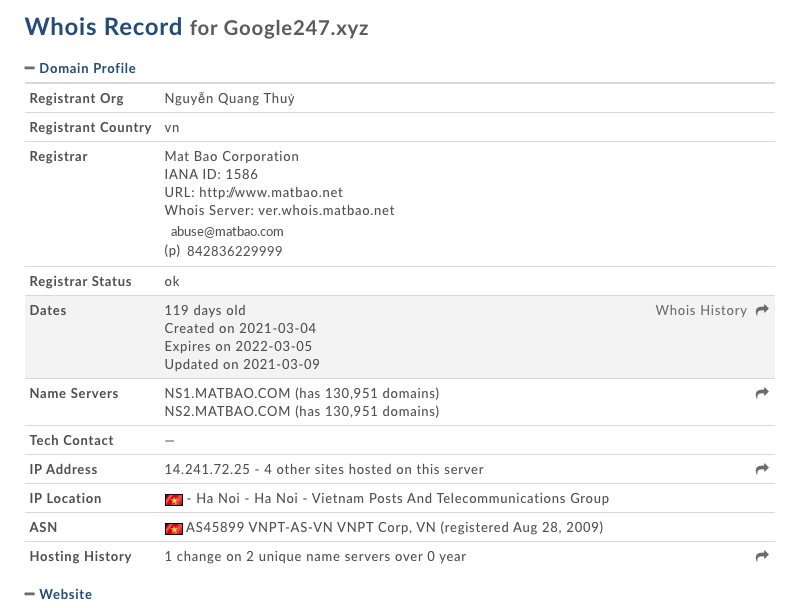

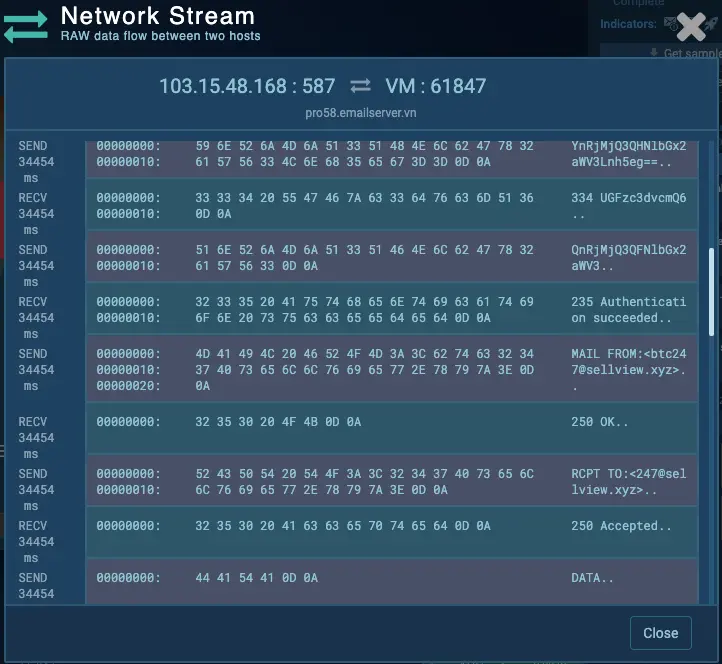

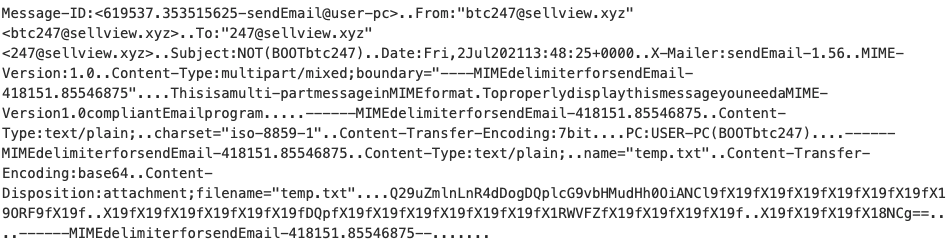

对托管在这些域中的恶意软件的进一步分析加强了网络的互连性。识别出的样本严重依赖脚本和 LOLbins 在受害者机器中建立持久性并与威胁参与者进行通信。额外的有效载荷和脚本是从 btc247[.]xyz 中检索到的。通信是通过 SMTP 从 btc247[@]sellview[.]xyz 到 247@sellview[.]xyz 利用 emailserver[.]vn(一家大型越南网络邮件提供商)的邮件服务器进行的。{图 9,10}

电子邮件附件包含来自受害者机器的信息,表明它是否有 TeamViewer 或特定加密矿工的配置文件。在该网络中某个域的一个开放目录中发现了该加密矿工的样本。AeroAdmin 是为了远程控制受害机器而安装的,但此时我们无法将 AeroAdmin 帐户链接回任何特定的组或参与者。

结论

以前通过 WHOIS 提供的注册数据的编辑给威胁研究人员和英特尔威胁分析师留下了一个差距,可以通过调查和集群 TLS 证书来识别对手基础设施来弥补这一差距。由于推动了证书透明度{12,13},每个 CA 不断更新与域关联的所有证书的永久、仅附加记录,然后可以利用这些记录来识别托管基础设施(甚至对手 TTP)搜索由从事扫描 Internet 的公共服务的好人提供的数据{14}。在社会努力应对 GDPR 和隐私法的同时,寻找恶意基础设施的研究人员可以继续进行他们的交易。

关于分析差距的注意事项:

- Prevailion Analysts 目前对越南网络托管市场不具备特定区域的、细致入微的知识,因此诸如选择注册商之类的事情可能会受到足够的限制,以至于多个实体可能被迫使用相同的注册商和名称服务器(导致对越南互联网托管市场的错误信心)聚类活动)。

- 长期托管数据(SSL 证书扫描或 pDNS 数据)可能会根据在过期证书中观察到的域实现进一步的转向机会。

参考资料:

- https://medium.com/@mark.parsons/hunting-a-tls-certificate-series-post-1-6ad7adfebe44

- [Mark Parsons @ SANS DFIR:使用 TLS 证书寻找网络威胁参与者]( https://www.youtube.com/watch?v=SieSrv8RGic )

- [Ryan Kovar @ SANS DFIR:]( https://www.youtube.com/watch?v=QA5OTUVqJiw )

- https://www.riskiq.com/blog/external-threat-management/threat-hunting-post-whois/

- https://www.domaintools.com/resources/blog/analyzing-network-infrastructure-as-composite-objects?utm_campaign=current-events-to-widespread-campaigns-pivoting-from-samples-to-identify&utm_source=Blog

- https://osintcurio.us/2019/03/12/certificates-the-osint-gift-that-keeps-on-giving/

- https://threatconnect.com/blog/infrastructure-research-hunting/

- https://threatconnect.com/blog/track-to-the-future/

- https://threatconnect.com/blog/using-fancy-bear-ssl-certificate-information-to-identify-their-infrastructure/

- https://www.globalsign.com/en/ssl-information-center/what-is-an-ssl-certificate

- https://sslbl.abuse.ch/

- https://www.rapid7.com/blog/post/2018/01/04/certificate-transparency-the-gift-that-keeps-giving/

- https://transparencyreport.google.com/https/certificates?hl=en

- https://scans.io/