目录导航

Vajra介绍

Vajra是一个自动化的Web黑客框架,可在Web应用程序渗透测试期间自动执行无聊的侦查任务和对多个目标的相同扫描。Vajra具有高度可定制的基于目标范围的扫描功能。它不运行所有目标扫描,而是仅运行您选择的那些扫描,这将最大程度地减少不必要的流量,并将输出存储在CouchDB的一个位置。

Vajra采用最常见的开源工具,小号其中每一个Bug的猎人他们对目标的测试过程中运行。它通过具有非常简单的UI的Web浏览器来完成所有工作,使其成为绝对的初学者友好框架。Vajra与移动设备完全兼容。因此,您也可以通过手机进行侦察。

在漏洞赏金中,从扫描结果中分析数据非常重要。仅当您可以以正确的方式可视化数据并且Vajra使用大量过滤器进行可视化时,丢失任何内容的机会才会减少。

我创建了这个项目供个人使用(大约6个月前),但考虑到它的用处,我决定将其开源,以节省您的时间并从社区中获得更多的改进。我不是开发人员,但是我知道如何自动化我的东西,因此我的代码可能不太干净。

目前,我仅添加了27个独特的漏洞赏金功能,但不久之后会添加更多功能。

在线演示版本

访问此URL进行演示: https ://hackwithproxy.tech/login

扫描均无法在演示网站中进行。

用户名:root

密码:toor

主要特色

- 高度针对特定目标的扫描

- 并行运行多个扫描

- 根据用户要求的高度可定制的扫描

- 绝对适合初学者的Web UI

- 快速(因为它是异步的)

- 以CSV格式导出结果或直接复制到剪贴板

- 电报通知扫描结果

Vajra可以做的事

- 带有IP,状态代码和标题的子域扫描。

- 子域接管扫描

- 端口扫描

- 端点发现

- 带有参数发现的端点

- 24/7监控子域

- 24/7监控JavaScript

- 使用Nuclei进行模板扫描

- 模糊测试端点以查找隐藏的端点或关键文件(例如.env)

- 提取JavaScript

- 使用自定义生成的单词表进行模糊测试

- 提取秘密(例如api key,隐藏的javascripts端点)

- 检查断开的链接

- 根据扩展过滤端点

- Favicon哈希

- Github Dorks

- CORS扫描

- CRLF扫描

- 403 绕过

- 查找隐藏参数

- 谷歌黑客

- Shodan搜索查询

- 从JavaScript提取隐藏的端点

- 创建基于目标的自定义单词列表

- 漏洞扫描

- CVE扫描

- CouchDB存储所有扫描输出

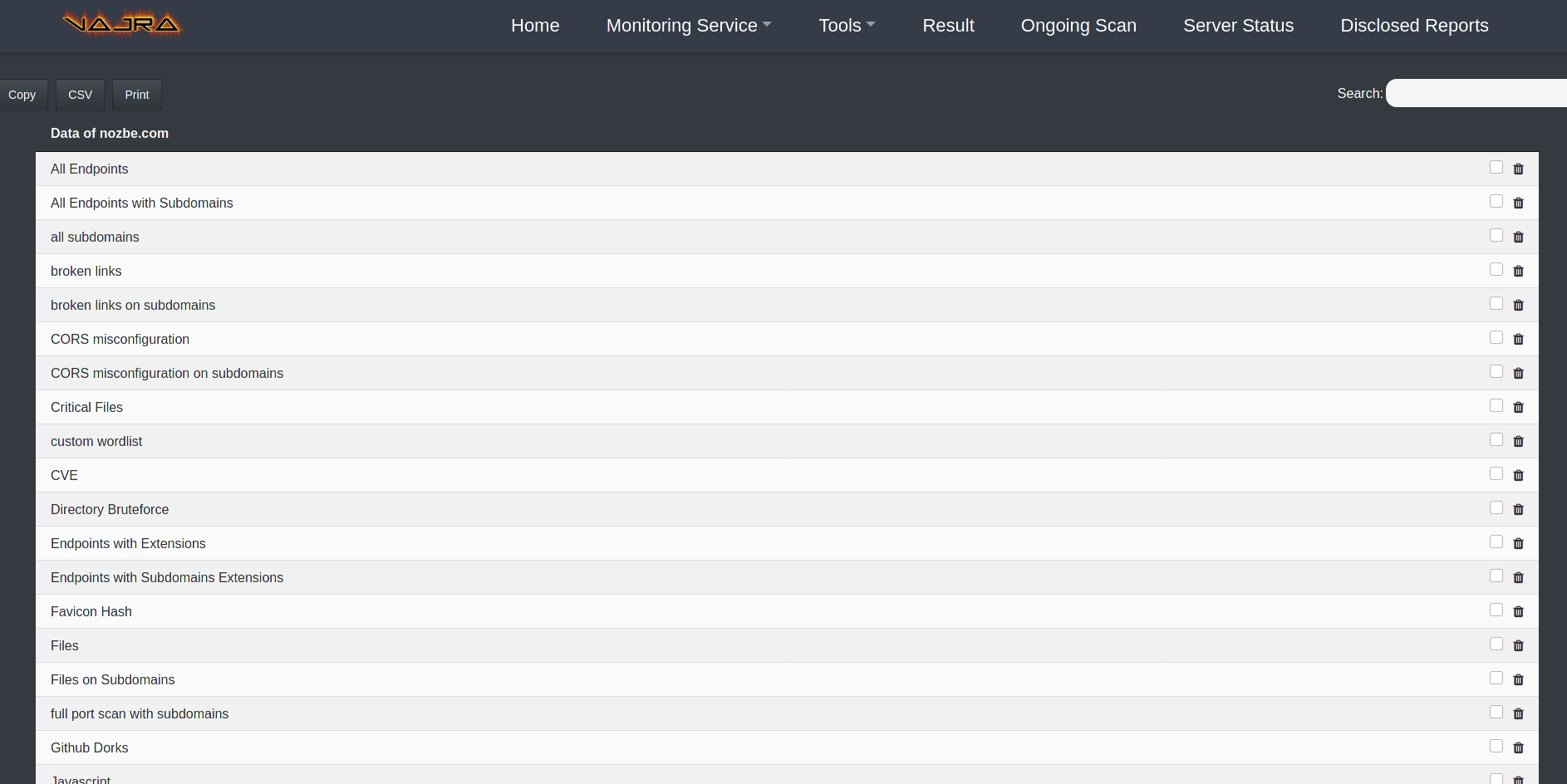

综合扫描截图

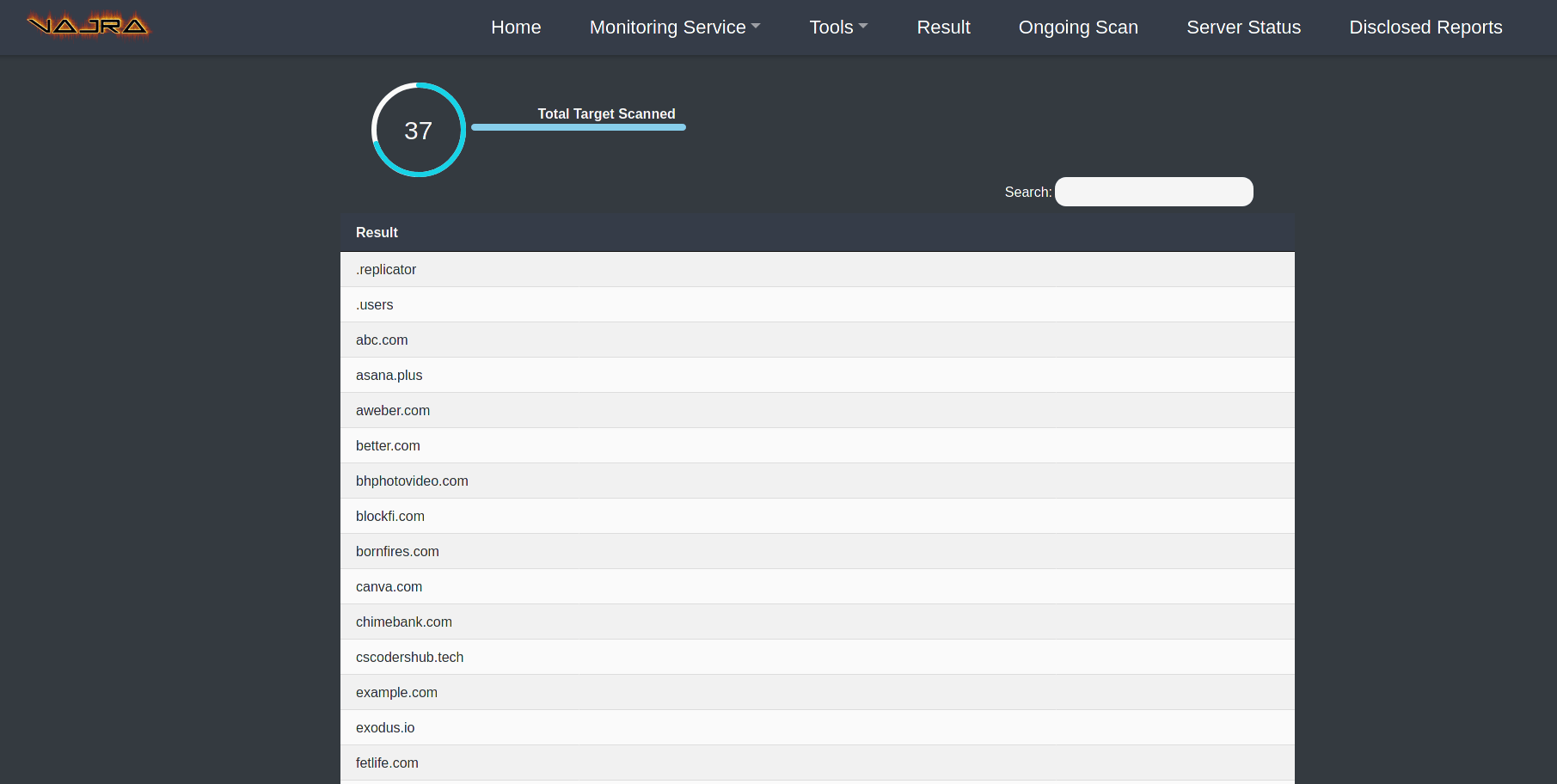

扫描结果截图

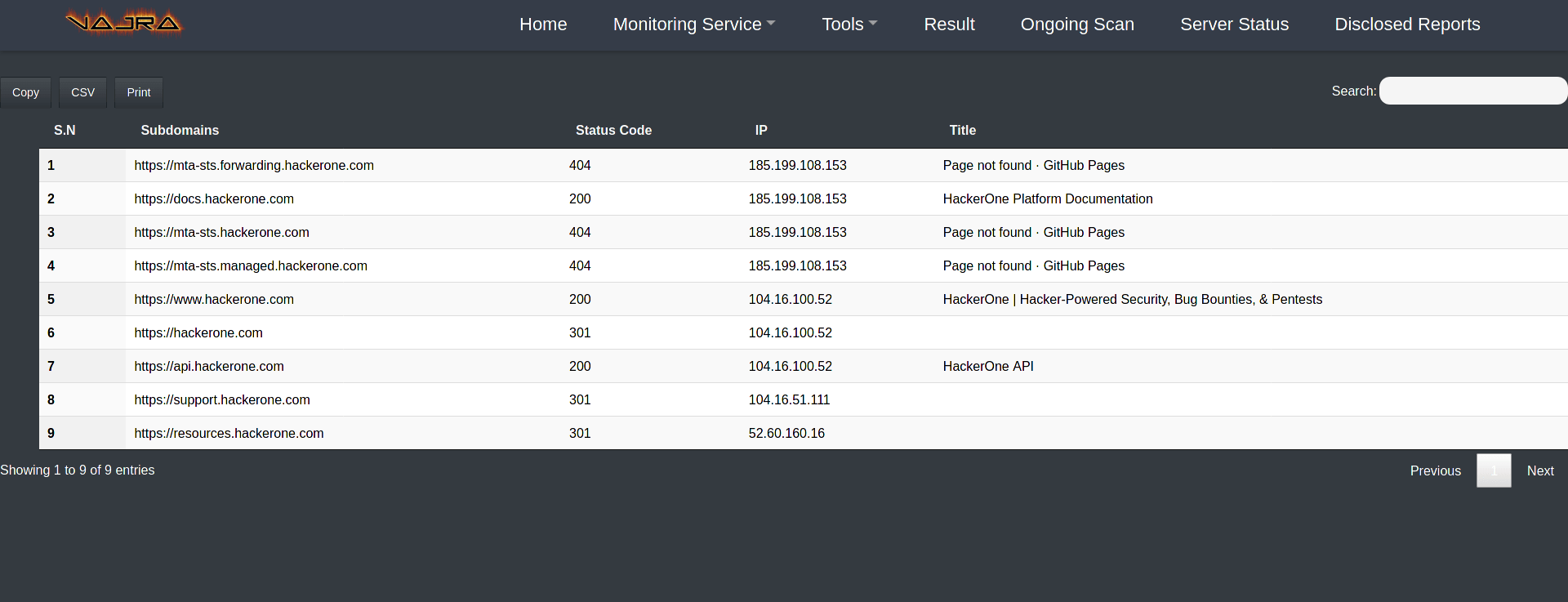

找到的子域名截图

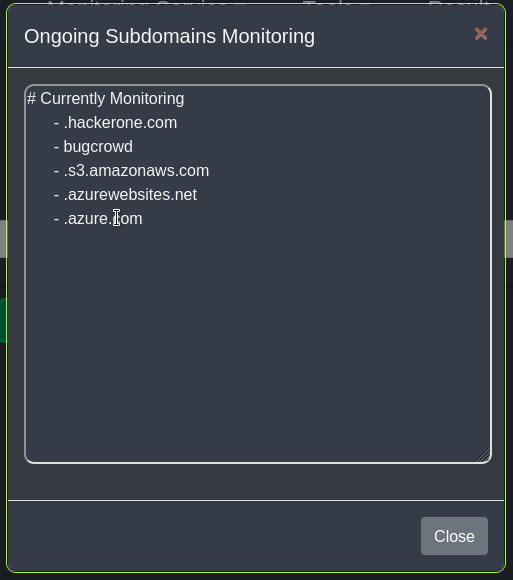

子域监控截图

Vajra使用的工具

子域扫描

端口扫描

解析子域

带有参数的URL

CVE扫描

模糊测试

提取端点

提取Javascript

- gau

- Custom Script

提取带有扩展的端点

提取秘密

损坏的链接检查器

Favicon哈希

Github Dorks

模板扫描

自定义字典

CORS

JS的隐藏端点

CRLF

403绕过

查找隐藏参数

Javascript监控器

子域监控器

电报通知

vajra安装方法

要求:

- 至少1 GB的RAM

- 建议的RAM大于2 GB

- 基于Debian的操作系统(当前已在Ubuntu 20.04 LTS中进行了测试)

- 最小存储量为12 GB

- 建议使用VPS

您可以按照以下视频教程进行安装: www.youtube.com/watch?v=YKAKIaHYKP0

安装vajra的步骤

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git

# sudo su (root access is required)

# cd vajra/tools/ && chmod +x *

# cd ../../

# cd vajra/install

# chmod +x ./install.sh

# ./install.sh下载地址:

GitHub: github.com/r3curs1v3-pr0xy

雨苁网盘:w.ddosi.workers.dev

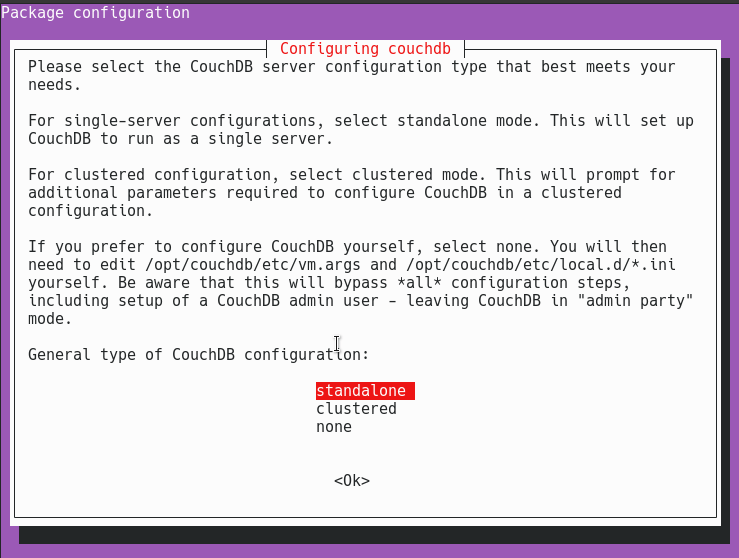

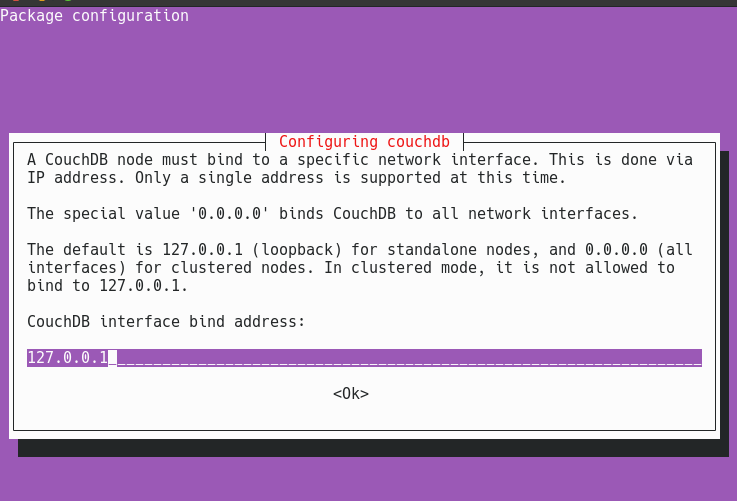

2-3分钟后,它将要求您设置将在其上运行CouchDB的IP。将其保留为默认值。即127.0.0.1

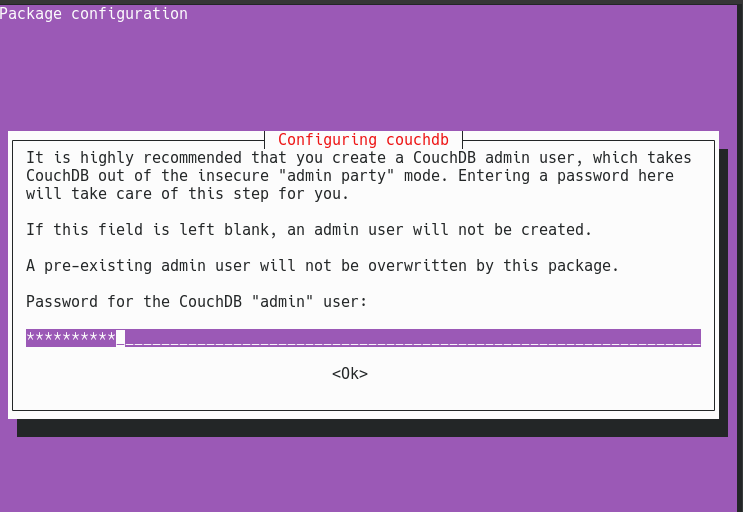

现在我们需要为CouchDB设置密码。必须将密码设置为hackwithme

不用担心 CouchDB在127.0.0.1的localhost上运行。因此,无法从外部访问它。

在此之后,Vajra准备运行:)

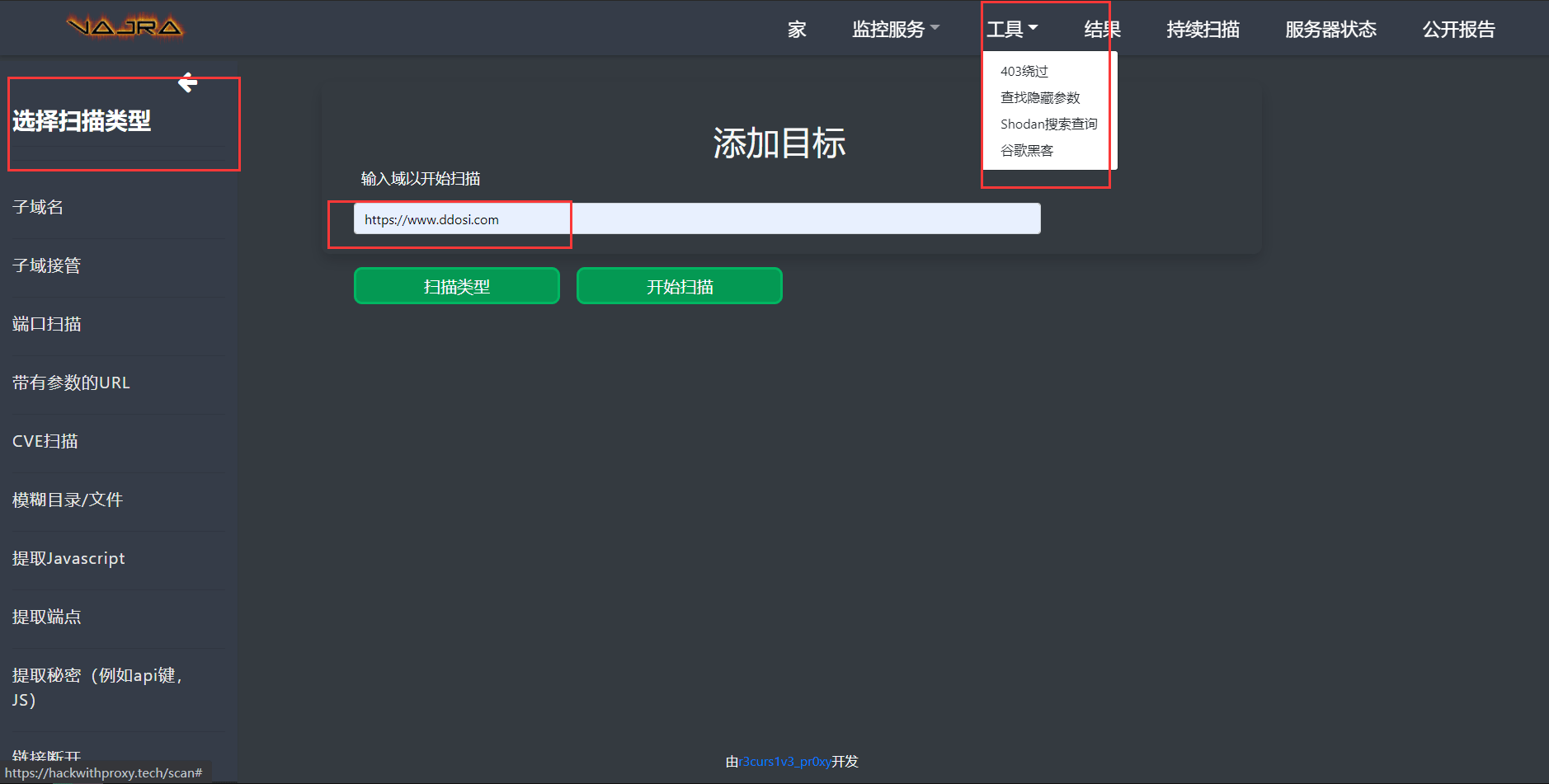

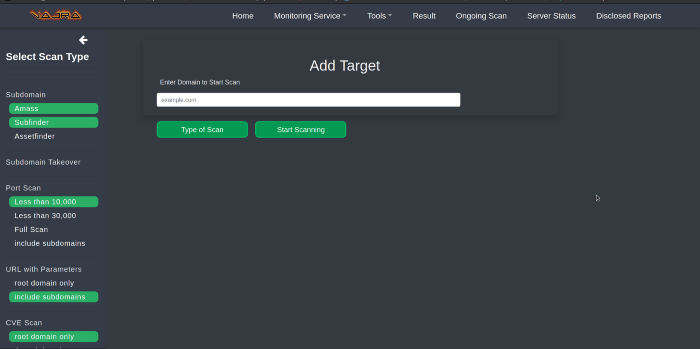

用法

要添加目标,请转到主页并添加任何域名,然后选择“扫描类型”,然后单击“开始扫描”。您可以在导航栏中的“正在进行的扫描”选项卡中检查正在进行的扫描。

Vajra的优点在于它具有高度针对性,可以在选择“扫描类型”时提供多种选择。

笔记:

如果要对包括子域的目标执行任何扫描,请确保首先找到子域,因为它需要子域才能完成扫描。

同样,JS的隐藏端点依赖于Javascript。因此,必须首先扫描javascript,然后再从JS中隐藏点。

选择扫描类型

该框架的用户界面非常简单。您只需要输入目标名称并选择扫描类型即可开始扫描。

Vajra的工作原理(模块的明智描述)

如果您正在使用任何开源工具或框架,那么了解它的工作方式非常重要,这样您就可以信任它的功能并对其进行最佳利用。为了牢记这一点,我已经解释了Vajra的工作原理。

子域枚举:

Vajra使用Amass,AssetFinder和Subfinder来枚举子域。从所有来源获得子域后,它会借助httpx进行解析以获取子域的IP,标题和响应代码,并将其保存到数据库中的所有子域行中。此后,它将行中有效子域中具有200和302响应代码的子域分开,以进行进一步处理。

子域接管:

对于子域接管,Vajra使用httpx过滤带有404响应代码的所有子域,然后检查CNAME。如果CNAME中没有目标名称,则Vajra会将其标记为容易受到子域接管。如果目标不易受攻击,则它将不会显示在数据库中。

端口扫描:

有三个选项可用于端口扫描。您可以选择少于10,000个端口或少于30,000个甚至全端口扫描。为了完成此任务,masscan开始发挥作用。Masscan以1000速率运行以进行端口扫描。

模糊测试目录/文件:

为了进行模糊测试,我使用了30个线程的ffuf工具。金刚语中的单词表有3个选项。一个是目录列表,其中包含87,000个目录列表,这些列表来自一些好的来源。另一个是关键文件,其中包含一些敏感文件,例如.bak,.git等。最后一个是自定义单词列表。自定义单词列表是特定于目标的单词列表,您需要先生成它才能使用。

当前尚无Web界面可上传任何其他单词列表,但您可以使用SSH进行上传。将vajra/tools/wordlist目录中的单词列表替换为另一个单词列表。

提取JavaScript:

为此,Vajra使用gau获取所有网址,并使用自定义脚本来过滤其中的实时javascript。

注意:它会删除网址中包含jquery或.min.js的javascript 。

提取端点:

Vajra仅使用gau获取目标的所有端点。获取端点后,它将根据扩展名(例如php,js,json)分隔端点,以便于进一步分析,并将其保存在具有扩展名的端点中。

提取秘密:

Secret Finder可以发挥作用,以获取api密钥,javascripts之类的秘密。如果仅选择了根域,则秘密查找程序仅在根域上运行,而不在Javascript上运行。但是选择了include subdomains选项,然后它也可以与子域一起在Javascript上运行,并且此Javascript必须在数据库中可用。

Favicon哈希:

FavFreak工具用于获取目标的网站图标哈希。它只会生成收藏图标哈希,并且不会根据收藏哈希检查其服务。

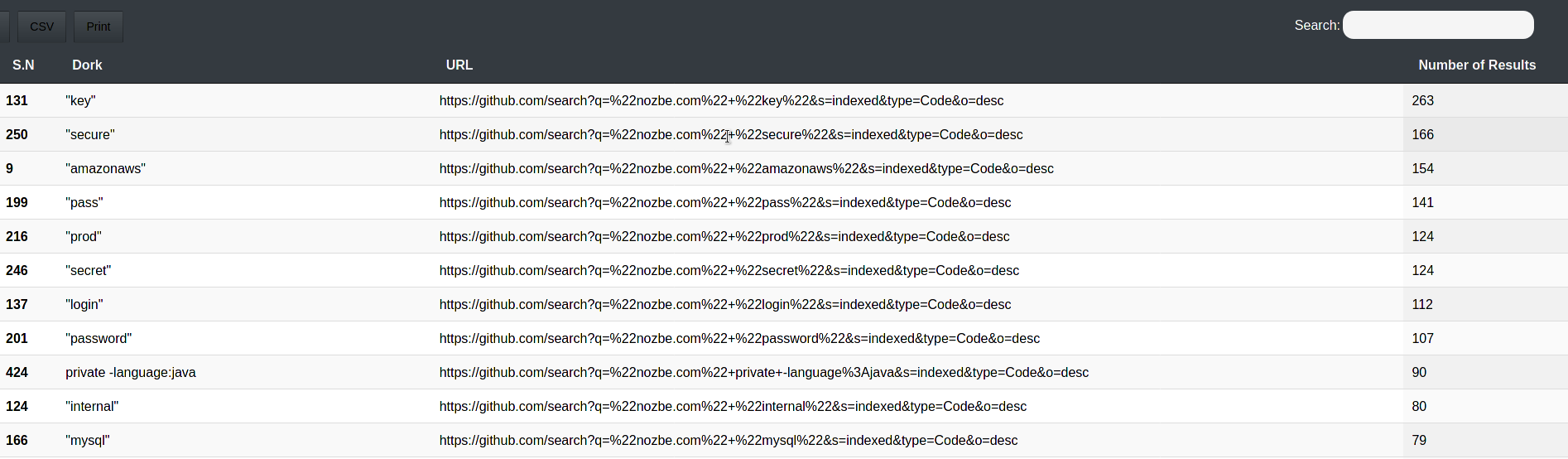

Github Dorks:

Vajra具有GitDorker工具来生成github dork。好了,这个工具为github recon节省了大量时间。Vajra中有很多过滤器,过滤器会根据最大匹配数来过滤生成所有垃圾邮件的垃圾邮件,例如过滤所有垃圾邮件。

模板扫描:

只有一种工具可用于模板扫描,即Nuclei。它具有很大的潜力。所有模板都可以在vajra/tools/nuclei-templates中找到。

要更新模板,请转到vajra/tools/并删除nuclei-templates目录。在此git之后,在同一目录中克隆核模板的最新更新。

自订字词清单:

这会生成特定于目标的单词列表以查找隐藏的目录或文件。vajra用途GAU让所有URL和展开吧,从它使单词表。

CORS扫描:

为了检查CORS漏洞,Vajra使用了两种工具。一个是Corsy,另一个是CORS Scanner。从这两个工具获得输出后,它将结果存储在数据库中。

JS的隐藏端点:

首先,Vajra从数据库下载所有javascript,然后在其上运行linkfinder以从中获取所有敏感的隐藏端点。要运行此扫描,数据库中应存在javascript。

403绕过:

byp4xx用于此服务。您需要提供一个URL,如果绕过成功,它将以输出警告您,否则会显示“绕过失败”。

注意:检查旁路需要1-2分钟。

查找隐藏参数:

Arjun工具用于查找隐藏的参数。您还可以发送cookie来执行经过身份验证的蛮力查找参数。完成此过程需要3-4分钟。直到此为止,不要移动到另一个选项卡。运行扫描后,它将在警报中显示输出。