目录导航

在乌克兰战争的同时,网络安全研究人员目睹了擦除数据类型的恶意软件部署数量的突然增加。尽管这些尚未正式归因于俄罗斯国家支持的威胁行为者,但他们的目标与俄罗斯军方的目标一致。人们普遍认为,这些网络攻击是故意与入侵一起发起的。

随着擦除器恶意软件成为人们关注的焦点,我们 FortiGuard Labs 希望提供有关此威胁的更多信息,以帮助组织了解它并实施更好的保护措施。在本博客中,将讨论以下主题:

- 什么是擦除数据的恶意软件?

- 威胁参与者使用它们的动机

- 可能影响恶意软件有效性的有趣属性

- 引擎盖下的擦除器技术

- Fortinet 提供的保护

定义

擦除器恶意软件中的擦除器术语来自其最基本的功能,此时恶意软件的目标是擦除(清除)受害机器的硬盘。更一般地说,wiper 恶意软件可以定义为试图破坏数据的恶意软件。正如我们将在以下部分中看到的,有不同的方法可以实现这一点。

历史

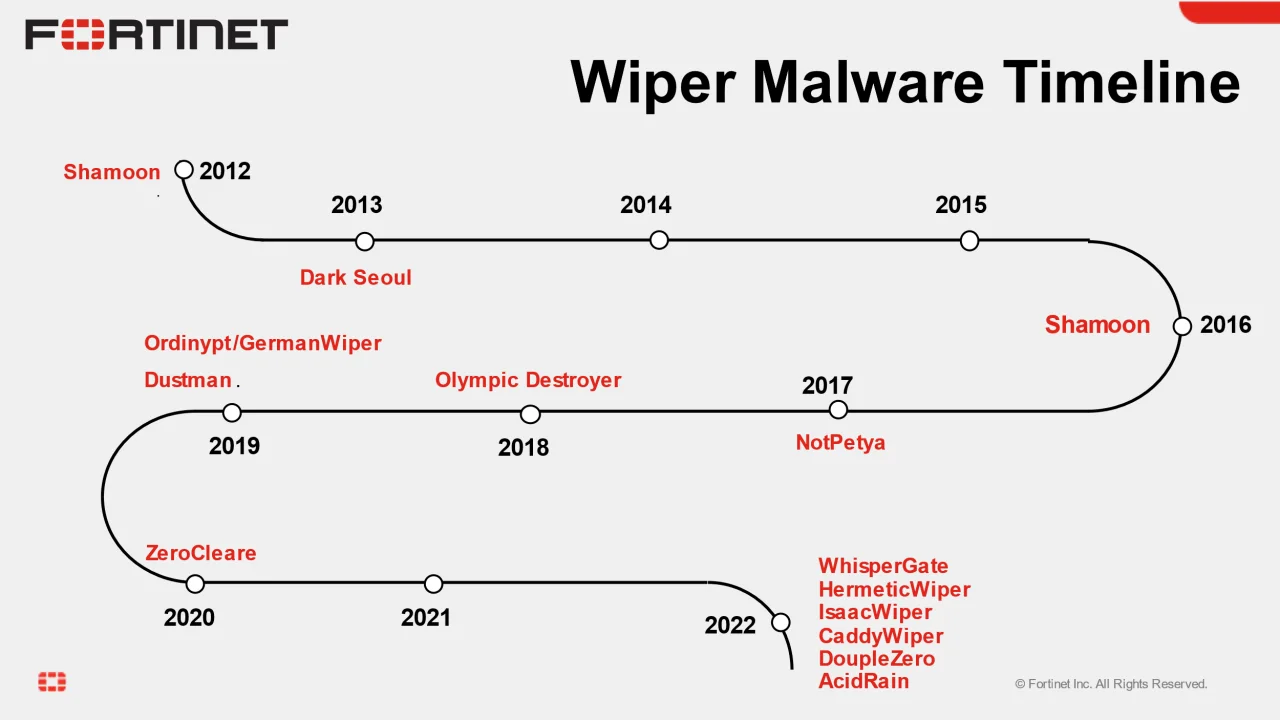

以下是著名的擦除恶意软件的简短历史(也显示在图 1 中):

- Shamoon,2012:用于攻击沙特阿美和卡塔尔的 RasGas 石油公司。

- Dark Seoul,2013 年:攻击韩国媒体和金融公司。

- Shamoon,2016 年:返回再次攻击沙特阿拉伯组织。

- NotPetya,2017:最初针对乌克兰组织,但由于其自我传播能力,它成为迄今为止最具破坏性的恶意软件。

- Olympic Destroyer,2018:针对韩国冬季奥运会的攻击。

- Ordinypt/GermanWiper,2019 年:针对德国组织的网络钓鱼电子邮件使用德语。

- Dustman,2019 年:伊朗国家支持的威胁行为者袭击了巴林的国家石油公司 Bapco。

- ZeroCleare,2020 年:被攻击的中东能源公司。

- WhisperKill,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- WhisperGate,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- HermeticWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- IsaacWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- CaddyWiper,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- DoupleZero,2022:在乌克兰-俄罗斯战争的同时袭击了乌克兰组织。

- AcidRain,2022:攻击 Viasat 的 KA-SAT 卫星服务提供商。

动机

在本节中,我们将研究部署擦除恶意软件的不同动机。虽然它的目标很简单,但这并不意味着动机总是一样的。我们区分了以下四种潜在动机:经济利益、证据破坏、破坏和网络战。

经济利益

一般来说,经济收益是擦除恶意软件最不重要的动机。这是可以理解的,因为很难将破坏货币化。然而,我们想在这里指出的一个方面是假勒索软件变种,它假装加密数据并要求赎金,但没有恢复数据的能力。这可以称为勒索软件骗局,因为勒索软件概念是欺诈性的。使用此类技术的威胁参与者只是想快速赚钱,而无需投资开发实际的勒索软件工具或实际勒索软件操作背后的管理工作。当然,这样的企业是昙花一现的,因为一旦知道无法恢复数据,就没有人会支付赎金。

一个很好的例子是Ordinypt或GermanWiper,它于 2017 年活跃。就像勒索软件一样,它改变了文件并添加了一个随机的 5 个字符的扩展名。它还破坏了恢复选项,例如 Windows 卷影副本。并且它改变了桌面背景以显示带有比特币地址的赎金票据,预计赎金支付将发送到该地址。但是,它并没有真正加密文件。相反,它用零字节填充它们并截断它们。使用这种方法,无法恢复任何受影响的文件。

销毁证据

这是一个难以证明的动机,但有时当没有其他理由在攻击中部署擦除器时,可能会得出结论,真正的原因是其他原因,例如间谍活动。只有在达到攻击的真正目标后才会部署擦除器。攻击者没有一丝不苟地擦除他们的踪迹和所有攻击证据,而是简单地在组织中部署了一个擦除恶意软件。这不仅抹杀了证据,而且破坏的规模导致防御者专注于数据和操作的恢复,而不是调查入侵。

破坏

破坏是部署擦除器的最明显原因。正如 Stuxnet 恶意软件被用来破坏离心机以减缓伊朗发展核武器的努力一样,wiper 恶意软件也可用于破坏数据、破坏开发、造成经济损失或只是造成混乱。

此类中的一个示例是Shamoon恶意软件,用于攻击沙特阿美公司和其他石油公司。这次袭击摧毁了沙特阿美公司的 30,000 个工作站。在这样的规模下,即使更换这些计算机也成为后勤方面的噩梦。这次袭击还安排在一个假期刚刚开始的时候,通过依靠有限的工作人员来应对袭击,从而最大限度地发挥其影响。

网络战

几个月前,将这种动机包括在列表中并不是那么简单。但在本文发布时,已发现七种不同的擦除恶意软件攻击(WhisperKill、WhisperGate、HermeticWiper、IsaacWiper、CaddyWiper、DoubleZero、AcidRain)针对乌克兰基础设施或乌克兰公司——所有这些都明显符合俄罗斯对乌克兰-俄罗斯的兴趣战争。通常,此类清除操作会攻击目标,其破坏符合对方军队的利益。例如,此类攻击背后的动机可能是削弱关键基础设施。这样做可以造成混乱并增加敌人的精神压力,或者对战术目标造成破坏。擦除器攻击也可能对 OT 和关键基础设施目标产生破坏性影响.

最近的一个有趣的例子是怀疑AcidRain擦除器被用于攻击 Viasat KA-SAT 卫星宽带服务提供商。攻击者获得了供应商管理基础设施的访问权限,以便在乌克兰使用的 KA-SAT 调制解调器上部署 AcidRain。这次袭击还导致德国 5,800 台风力涡轮机无法使用。

有趣的属性

尽管擦除恶意软件的总体目标非常简单,但其中一些具有值得讨论的有趣特性。

假勒索软件

如前所述,许多擦除恶意软件样本伪装成勒索软件。这意味着他们利用了许多实际勒索软件使用的典型策略、技术和程序 (TTP),但他们这样做是不可能恢复文件的。理论上,如果从未向受害者提供解密密钥,标准勒索软件也可以用作擦除器。在这种情况下,加密文件实际上会丢失。然而,经过详细分析,很明显在许多情况下,勒索软件的功能只是一个诡计,而实际上,该恶意软件是一个擦除器。这样做可能有几个原因:

- 正如之前在 Ordinypt 中看到的那样,样本可以遵循勒索软件业务模型,而不打算恢复文件。

- 它可以用来误导事件响应团队,从而减缓对策。

- 隐藏攻击背后的动机。勒索软件会暗示网络犯罪,这可能是一种隐藏真正动机是破坏或网络战争的方式。

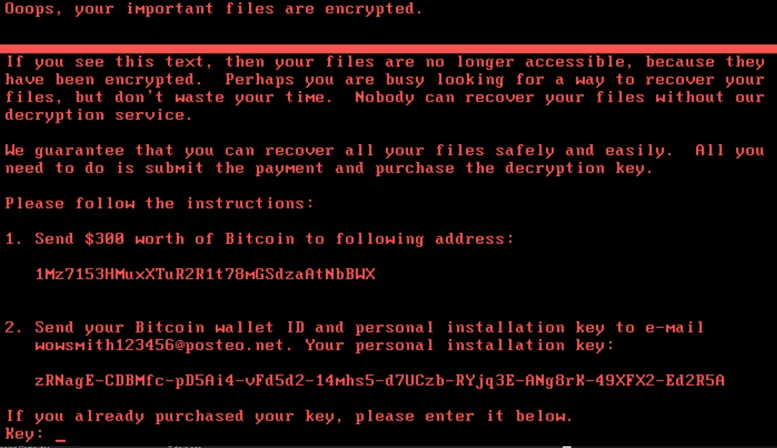

后者的一个很好的例子是臭名昭著的NotPetya2017 年的恶意软件。它是迄今为止最具破坏性的恶意软件。它始于乌克兰一家小型会计软件公司的更新对乌克兰公司的供应链攻击。然而,它并没有就此止步。由于 NotPetya 是一种蠕虫病毒,它还利用其他软件中的漏洞进行传播。这非常有效,以至于很快成为一个全球性问题,毫无歧视地破坏网络。它不遗余力地模仿勒索软件,例如加密文件、提供用于支付的比特币地址以及交付赎金票据。然而,实际上,它只是一个破坏数据的擦除器。它归因于沙虫威胁参与者,他们与俄罗斯联邦武装部队总参谋部(通常称为 GRU)有关联。

自我传播

与 NotPetya 一样,我们可以看到擦除器的一个重要属性是它们是否是自传播的。如果是蠕虫,比如 NotPetya,一旦放开它就会自我传播到其他机器。在这种情况下,不一定可以再控制它们。

恶意软件可以通过多种方式进行自我传播:

- 通过利用网络服务中的漏洞。

- 收集受感染机器上的凭据并使用它们连接到网络中的其他机器。

- 使用合法方式从一台设备移动到另一台设备,例如更新流程。

当然,这并不意味着非自我传播的恶意软件不会具有破坏性。如果域控制器在网络中受到威胁,它可用于在组织中的所有计算机上部署擦除器。主要区别在于,自我传播的恶意软件一旦被释放就无法控制。

擦除技术

现在让我们卷起袖子,亲自动手,深入了解wiper 恶意软件,了解它们用来破坏受害者数据的技术。

覆盖文件

擦除器最简单的方法是简单地枚举文件系统并用数据覆盖选定的文件。我们之前讨论过 Ordinypt 使用这种方法,用零字节 (0x00) 覆盖文件。

另一个很好的例子是今年早些时候针对乌克兰组织部署的WhisperGate擦除器。它有不同的阶段和组件,但第二阶段 (stage2.exe) 从硬编码的 Discord 频道下载文件损坏组件。该组件通过特定文件夹查找文件扩展名硬编码在恶意软件中的文件。这些文件是不同的数据文件。该恶意软件将文件内容替换为 1 MB 的 0xCC 字节,并添加一个 4 字符长的随机扩展名。值得注意的是,WhisperGate 也伪装成勒索软件,尽管它会损坏无法修复的文件。

加密文件

如前所述,加密文件并销毁密钥本质上等同于销毁文件。当然,可以通过暴力破解尝试来恢复文件,但如果使用适当的加密算法,这种方法是毫无希望的。但是,加密而不是简单地覆盖是非常耗费资源的,并且会减慢恶意软件的速度。在擦除器中实现加密的唯一用例是作者希望尽可能长时间地保持被勒索软件的外观。NotPetya 就是这种情况,它确实正确加密了文件。

覆盖 MBR

许多擦除器还确保覆盖磁盘的主引导记录 (MBR)。磁盘的这一部分告诉计算机如何引导操作系统。如果 MBR 被破坏,计算机将无法启动。但是,这并不意味着硬盘上的数据已经被破坏。如果只有 MBR 损坏,数据仍然可以恢复。就其本身而言,它只能用于造成混乱和混乱,而不会造成实际的数据丢失。这就是为什么它通常与其他技术一起使用的原因。

例如,ZeroClear2019 年针对中东能源公司的恶意软件也使用了这种技术。它使用第三方驱动程序管理工具 EldoS RawDisk(稍后会详细介绍)绕过操作系统 (OS) 的保护机制直接访问硬盘驱动器。ZeroCleare 不是在操作系统级别覆盖文件,而是直接用 0x55 字节覆盖磁盘。当然,这从 MBR 开始,然后是所有分区。在谈论 ZeroCleare 时我们应该提到的一个非常聪明的技术是它绕过了 Windows 驱动程序签名强制 (DSG),它可以保护 Windows 不加载未签名的驱动程序(RawDisk 驱动程序)。为此,它首先加载了一个公开可用的已知易受攻击的 VirtualBox 签名驱动程序。然后它利用这个合法驱动程序中的漏洞来加载 RawDisk 的未签名驱动程序。

覆盖 MFT

MFT 代表主文件表,它存在于每个 NTFS 文件系统上。这基本上是文件系统上存在的所有文件、它们的元数据以及文件内容或文件内容存储位置的目录。如果 MFT 损坏,操作系统将无法找到文件。这是擦除恶意软件使文件消失的一种非常简单快捷的方法。一个缺点类似于破坏 MBR:文件内容不一定被破坏。虽然直接存储在 MFT 中的少数文件会被删除,但大多数文件都存储在磁盘上的其他位置,并且 MFT 仅将它们的位置提供给操作系统。如果没有 MFT,操作系统将无法找到内容,但内容仍然存在于磁盘上。

NotPetya又是一个引人入胜的例子。它使用自定义引导加载程序覆盖了目标机器的 MBR,并存储了该引导加载程序调用的自定义低级代码。此代码在感染后第一次重启时加密了 MFT。一旦 MFT 被加密,它就会强制机器重新启动。在第二次重新启动后,设备将不再启动,而只会显示赎金记录(图 2)。

使用 IOCTL

IOCTL是Windows中的设备输入输出控制接口。DeviceIoControl() 函数是用于向设备发送控制代码的通用接口。控制代码本质上是设备驱动程序要执行的操作。恶意软件使用此接口收集有关实际擦除目标磁盘的信息。

在HermeticWiper的情况下,IOCTL 用于以下目的:

- 驱动器碎片(相对于碎片整理):在驱动器周围散布文件使恢复更加困难。为此,使用了 FSCTL_GET_RETRIEVAL_POINTERS 和 FSCTL_GET_MOVE_FILES IOCTL 代码。

- 解析驱动器的内容以识别要销毁的部分:为此,使用 IOCTL_DISK_GET_DRIVE_LAYOUT_EX 和 IOCTL_DISK_GET_DRIVE_GEOMETRY_EX 代码。

- 收集占用的集群以暂存它们以进行擦除:这是一种忽略未使用集群的性能改进。为此,使用了 FSCTL_GET_VOLUME_BITMAP 和 FSCTL_GET_VOLUME_BITMAP IOCTL 代码。

- 最后,FSCTL_GET_NTFS_FILE_RECORD 代码用于从 NTFS 文件系统加载记录。

一旦 HermeticWiper 收集到它想要擦除的所有数据以最大限度地发挥擦除的影响,它就会使用 EaseUS Partition Master 驱动程序用随机数据覆盖磁盘的选定部分。

第三方工具

之前提到过,恶意软件有时会使用第三方工具来覆盖数据。他们通常使用现成产品的Windows驱动程序绕过Windows的保护机制,直接操作磁盘。使用第三方驱动的主要原因可能是执行不善的驱动很容易使整个系统崩溃,从而导致调查和检测。攻击者可能不想花时间编写自己的驱动程序。另一个原因可能是在现代 Windows 系统上只允许加载已签名的驱动程序,因此如果他们编写自己的驱动程序,他们将需要绕过此安全机制。当然,这并非不可能,正如我们在 ZeroCleare 中看到的那样,它首先加载一个签名但易受攻击的驱动程序,然后利用该漏洞加载未签名的驱动程序。

使用的第三方工具的两个最广泛使用的示例是:

- EldoS RawDisk被 Shamoon 和 ZeroCleare 擦除器以及 Lazarus Group 在他们臭名昭著的 Sony Hack 中使用。

- HermeticWiper 使用的 EaseUS Partition Master

总结

如上面的示例所示,大多数擦除器不只使用一种技术,而是组合使用。擦除器在尝试实现其目标时采用了不同的复杂性。恶意软件越复杂,它需要使用的技术就越多。当然,使用的技术越多,恢复数据的可能性就越低。

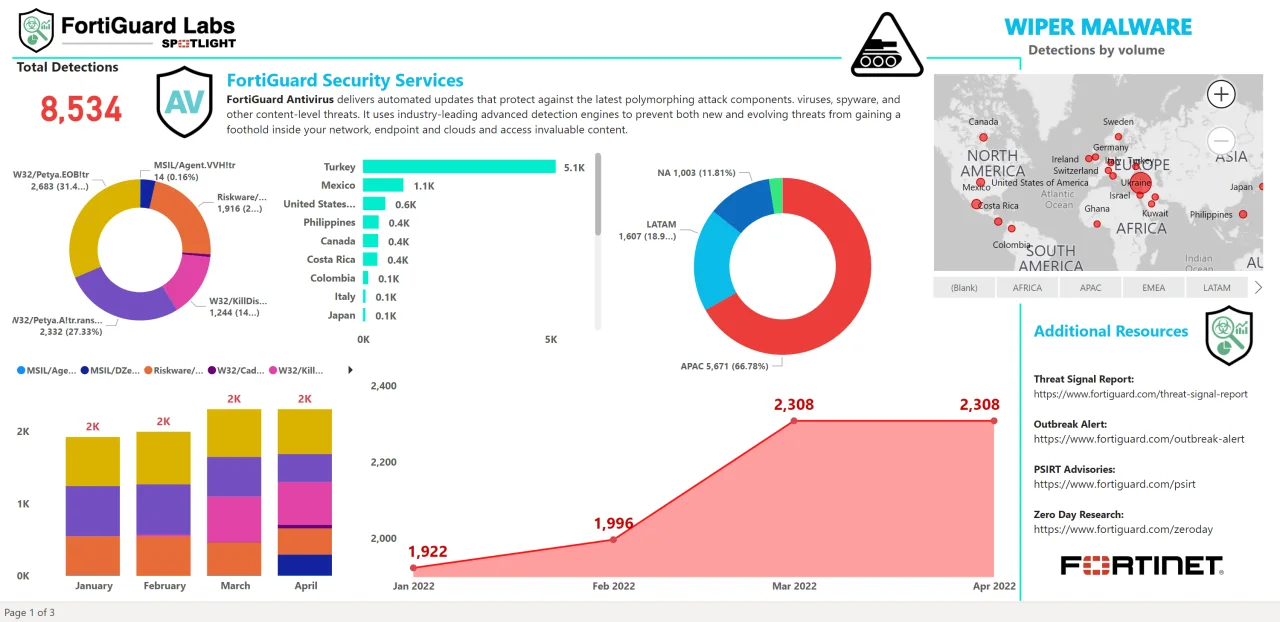

Fortinet 遥测

图 3 显示了自 2022 年 1 月以来对各种擦除恶意软件签名的 Fortinet 防病毒 (AV) 检测数量。我们可以看到有显着的增加。有趣的是,仍然有很多 NotPetya 检测,这可以解释为它是一种蠕虫病毒,只要存在易受攻击的机器,NotPetya 就会继续自我传播。我们还可以看到战争专用的新擦除器是如何在 3 月份出现并显着增加数量的。

建议

敦促组织实施一些最佳实践,以尽量减少擦除恶意软件的影响:

备份:对勒索软件和擦除恶意软件最有用的对策是提供可用备份。恶意软件经常主动搜索机器上的备份(如 Windows Shadow Copy)或网络上的备份进行破坏。因此,必须将备份存储在异地和脱机中,才能经受住复杂的攻击。而当我们谈到备份的时候,重要的是要提到备份的存在是必不可少的,但也存在一个详细的恢复过程。并且 IT 团队会定期进行备份恢复,以最大限度地减少停机时间。

分段:适当的网络分段可以在多个级别上有用。例如,它可以将攻击的影响限制在网络的某一段。此外,防火墙与防病毒和入侵防御系统(如FortiGate、FortiGuard IPS和FortiGuard Content Security )结合使用,可以检测网络上恶意软件的传播、与已知命令和控制服务器的通信以及恶意文件作为他们通过网络移动。

灾难恢复计划: 一旦在网络中部署了擦除器,问题是组织对这种情况的准备情况如何。在没有 IT 的情况下,为业务连续性定义了哪些流程?如何从备份中恢复,组织将如何将事件传达给客户和媒体?这些都是攻击前应该解决的问题。所有这些以及更多内容都应该在灾难恢复计划中进行定义,这在积极妥协的极端压力下将是无价的。

事件响应:事件响应的速度和质量至关重要,攻击的结果很大程度上取决于它。在部署擦除恶意软件之前检测到危害的情况下,事件响应团队处理和响应危害的方式可能意味着成功避免数据丢失和完全破坏数据之间的区别。FortiGuard 事件响应和准备服务是许多组织为此目的值得信赖的合作伙伴。

Fortinet 保护

Fortinet 产品检测本博客中讨论的所有恶意软件。

Fortinet 反病毒签名

HermeticWiper:

W32/KillDisk.NCV!tr

W32/Agent.OJC!worm

IsaacWiper:

W32/KillMBR.NHQ!tr

CaddyWiper:

W32/CaddyWiper.NCX!tr

WhisperKill:

W32/KillFiles.NKU!tr.ransom

WhisperGate:

W32/KillMBR.NGI!tr

MSIL/Agent.FP!tr.dldr

MSIL/Agent.QWILJV!tr

W32/KillFiles.NKU!tr.ransom

MSIL/VVH!tr

MSIL/Agent.VVH!tr

Shamoon:

W32/DISTTRACK.C!tr

W32/Generic.BQYIIWO!tr

W64/DistTrack.A!tr

Malware_Generic.P0

DistTrack.Botnet

Ordinypt:

W32/Ordinypt.5873!tr.ransom

Olympic Destroyer:

W32/OlympicDestroyer.A!tr

NotPetya:

W32/Petya.EOB!tr

W32/Petya.A!tr.ransom

W64/Petya.BG!tr

Dustman:

W32/Agent.F0FC!tr

W64/Dustman.KH!tr

W32/Distrack!tr

ZeroCleare:

W32/Agent.XACVYS!tr

W32/Distrack!tr

DoubleZero:

MSIL/DZeroWiper.CK!tr

AcidRain:

ELF/AcidRain.A!tr侵害指标IOCs

样本sha256:

Shamoon:

128fa5815c6fee68463b18051c1a1ccdf28c599ce321691686b1efa4838a2acd

394a7ebad5dfc13d6c75945a61063470dc3b68f7a207613b79ef000e1990909b

448ad1bc06ea26f4709159f72ed70ca199ff2176182619afa03435d38cd53237

47bb36cd2832a18b5ae951cf5a7d44fba6d8f5dca0a372392d40f51d1fe1ac34

61c1c8fc8b268127751ac565ed4abd6bdab8d2d0f2ff6074291b2d54b0228842

772ceedbc2cacf7b16ae967de310350e42aa47e5cef19f4423220d41501d86a5

c7fc1f9c2bed748b50a599ee2fa609eb7c9ddaeb9cd16633ba0d10cf66891d8a

4744df6ac02ff0a3f9ad0bf47b15854bbebb73c936dd02f7c79293a2828406f6

5a826b4fa10891cf63aae832fc645ce680a483b915c608ca26cedbb173b1b80a

Ordinypt

085256b114079911b64f5826165f85a28a2a4ddc2ce0d935fa8545651ce5ab09

Olympic Destroyer:

edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9

19ab44a1343db19741b0e0b06bacce55990b6c8f789815daaf3476e0cc30ebea ab5bf79274b6583a00be203256a4eacfa30a37bc889b5493da9456e2d5885c7f

f188abc33d351c2254d794b525c5a8b79ea78acd3050cd8d27d3ecfc568c2936

ae9a4e244a9b3c77d489dee8aeaf35a7c3ba31b210e76d81ef2e91790f052c85

D934CB8D0EADB93F8A57A9B8853C5DB218D5DB78C16A35F374E413884D915016

EDB1FF2521FB4BF748111F92786D260D40407A2E8463DCD24BB09F908EE13EB9

3E27B6B287F0B9F7E85BFE18901D961110AE969D58B44AF15B1D75BE749022C2

28858CC6E05225F7D156D1C6A21ED11188777FA0A752CB7B56038D79A88627CC

NotPetya:

be2fb06b0a61f72d901ea3d650912bb12ef94896528cca6f8f9466e49c1d0721

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998

02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f

Dustman:

18c92f23b646eb85d67a890296000212091f930b1fe9e92033f123be3581a90f

f07b0c79a8c88a5760847226af277cf34ab5508394a58820db4db5a8d0340fc7

2fc39463b6db44873c9c07724ac28b63cdd72f5863a4a7064883e3afdd141f8d

ZeroCleare:

becb74a8a71a324c78625aa589e77631633d0f15af1473dfe34eca06e7ec6b86

2fc39463b6db44873c9c07724ac28b63cdd72f5863a4a7064883e3afdd141f8d

05aae309d7a8c562b3cf364a906b3fcb764c122855c7260697d96f83fc8ccee8

HermeticWiper:

0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

a259e9b0acf375a8bef8dbc27a8a1996ee02a56889cba07ef58c49185ab033ec

3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767

06086c1da4590dcc7f1e10a6be3431e1166286a9e7761f2de9de79d7fda9c397

2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf

IsaacWiper:

13037b749aa4b1eda538fda26d6ac41c8f7b1d02d83f47b0d187dd645154e033

CaddyWiper:

a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea

b66b179eac03afafdc69f62c207819eceecfbf994c9efa464fda0d2ba44fe2d7

WhisperGate:

a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92

dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78

WhisperKill:

34ca75a8c190f20b8a7596afeb255f2228cb2467bd210b2637965b61ac7ea907

191ca4833351e2e82cb080a42c4848cfbc4b1f3e97250f2700eff4e97cf72019

24e9b86b92918c3731fa6126c70532c79507c8041b8e6bf1e1c007aa8a9ac025

6aa4081d4028116bb50315774f0d5dfd45dfb9b9f61f172cfa53bfc65eddf229

DoubleZero:

3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe

8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5

30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a

d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53

AcidRain

9b4dfaca873961174ba935fddaf696145afe7bbf5734509f95feb54f3584fd9aATT&CK攻击技术列表

| ID | 名称 |

| T1485 | 数据销毁 |

| T1486 | 为影响而加密的数据 |

| T1561 | 磁盘擦除 |

| T1561.001 | 磁盘擦除:磁盘内容擦除 |

| T1561.002 | 磁盘擦除:磁盘结构擦除 |

| T1495 | 固件损坏 |

| T1529 | 系统关机/重启 |

| T1053.005 | 计划任务/作业:计划任务 |

| T1569.002 | 系统服务:服务执行 |

| T1542.001 | 操作系统前引导:系统固件 |

| T1542.002 | 操作系统前引导:组件固件 |

| T1542.003 | 操作系统前引导:Bootkit |

| T1006 | 直接卷访问 |

| T1562.001 | 削弱防御:禁用或修改工具 |

| T1070.004 | 主机上的指示器删除:文件删除 |

| T1083 | 文件和目录发现 |

扩展阅读

Shamoon – https://www.fortinet.com/blog/threat-research/research-furtive-malware-rises-again

Olympic Destroyer – https://blog.talosintelligence.com/2018/02/olympic-destroyer.html

NotPetya – https://www.fortinet.com/blog/threat-research/key-differences-between-petya-and-notpetya

ZeroCleare – https://www.ibm.com/downloads/cas/OAJ4VZNJ

CaddyWiper – https://www.fortiguard.com/encyclopedia/virus/10082978

HermeticWiper – https://blog.malwarebytes.com/threat-intelligence/2022/03/hermeticwiper-a-detailed-analysis-of-the-destructive-malware-that-targeted-ukraine/

WhisperGate – https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

AcidRain – https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

DoubleZero – https://cert.gov.ua/article/38088

WhisperKill – https://cert.gov.ua/article/18101

转载请注明出处及链接