目录导航

xray介绍

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

- 检测速度快。发包速度快; 漏洞检测算法高效。

- 支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

- 代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

- 高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

- 安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

目前支持的漏洞检测类型包括:

- XSS漏洞检测 (key: xss)

- SQL 注入检测 (key: sqldet)

- 命令/代码注入检测 (key: cmd-injection)

- 目录枚举 (key: dirscan)

- 路径穿越检测 (key: path-traversal)

- XML 实体注入检测 (key: xxe)

- 文件上传检测 (key: upload)

- 弱口令检测 (key: brute-force)

- jsonp 检测 (key: jsonp)

- ssrf 检测 (key: ssrf)

- 基线检查 (key: baseline)

- 任意跳转检测 (key: redirect)

- CRLF 注入 (key: crlf-injection)

- Struts2 系列漏洞检测 (高级版,key: struts)

- Thinkphp系列漏洞检测 (高级版,key: thinkphp)

- POC 框架 (key: phantasm)

其中 POC 框架默认内置 Github 上贡献的 poc,用户也可以根据需要自行构建 poc 并运行。

设计理念

- 发最少的包做效果最好的探测。如果一个请求可以确信漏洞存在,那就发一个请求。如果两种漏洞环境可以用同一个 payload 探测出来,那就 不要拆成两个。

- 允许一定程度上的误报来换取扫描速度的提升漏洞检测工具无法面面俱到,在漏报和误报的选择上必然要选择误报。如果在使用中发现误报比较严重,可以进行反馈。

- 尽量不用时间盲注等机制检测漏洞。时间检测受影响因素太多且不可控,而且可能会影响其他插件的运行。因此除非必要(如 sql)请尽量使用与时间无关的 payload。

- 尽量不使用盲打平台如果一个漏洞能用回显检测就用回显检测,因为盲打平台增加了漏洞检测过程的不确定性和复杂性。

- 耗时操作谨慎处理全局使用 Context 做管理,不会因为某个请求而导致全局卡死。

简易架构

了解 xray 的整体架构可以更好的理解 cli 和配置文件的设置,方便大家更好的使用。

整体来看,扫描器这类工具大致都是由三部分组成:

- 来源处理

- 漏洞检测

- 结果输出

来源处理

这一部分的功能是整个漏洞检测的入口,在 xray 中我们定义了 5 个入口,分别是

- HTTP 被动代理

- 简易爬虫

- 单个 URL

- URL列表的文件

- 单个原始 HTTP 请求文件

漏洞检测

这一部分是引擎的核心功能,用于处理前面 来源处理 部分产生的标准化的请求。用户可以针对性的启用插件,配置扫描插件的参数,配置 HTTP 相关参数等。

结果输出

漏洞扫描和运行时的状态统称为结果输出,xray 定义了如下几种输出方式:

- Stdout (屏幕输出, 默认开启)

- JSON 文件输出

- HTML 报告输出

- Webhook 输出

在使用 xray 的过程中只要谨记这三个部分,所有的命令行用法就看起来很简单了。 接下来就让我们上路吧。

高级使用方法

使用 Burp 与 xray 进行联动

在实际测试过程中,除了被动扫描,也时常需要手工测试。这里使用 Burp 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中。

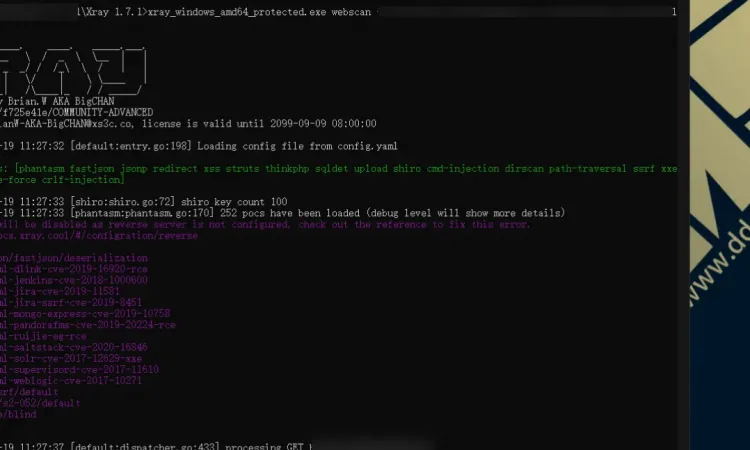

首先 xray 建立起 webscan 的监听

进入 Burp 后,打开 User options 标签页,然后找到 Upstream Proxy Servers 设置。

点击 Add 添加上游代理以及作用域,Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

接下来,在浏览器端使用 Burp 的代理地址

此时,请求已经通过了 Burp

转发到了 xray 中

至此,联动成功。

xray 与 awvs 爬虫联动

awvs 的爬虫很好用,支持表单分析和单页应用的爬取,xray 的扫描能力比较强,速度也更快。awvs 和 xray 搭配使用则是如虎添翼。这里演示的是扫描 awvs 的在线靶站 http://testphp.vulnweb.com/

首先启动 xray 的被动代理,下面的命令将启动一个监听在所有网卡 1111 端口的 HTTP 代理, 并将扫描结果保存在 awvs.html 内。

./xray webscan --listen 0.0.0.0:1111 --html-output awvs.html以 awvs 12 web 版为例,登入管理页后,点击 Targets, 然后点击 Add Target 添加扫描目标:

然后切换到 HTTP 的部分,填写 xray 的 HTTP 代理。

地址需要根据实际情况填写,需要填写为 awvs 所在机器(容器)内能够访问到 xray 代理的地址。如果 xray 在外网,则填写为外网主机的 IP 地址。端口填写为上面启动时设置的端口号。

其他项可以按需调整或保持默认,然后点击 scan 按钮,按图示选择 Crawl Only 即仅使用爬虫,然后点击 Create Scan 就可以开始扫描了。

检查 xray 的界面有没有在扫描,如果有类似下图的结果说明工作正常,等待扫描完成即可。

扫描完成后可以查看 avws.html 查看漏洞详情。

其他具体用法可自行到官网查看

https://docs.xray.cool/#/

xray1.7.1 pro破解版下载地址

云中转网盘:

yunzhongzhuan.com/#sharefile=msSkEOd6_7756

解压密码: www.ddosi.org

sha256-MD5校验值:

xray_windows_amd64_protected.exe

sha256:

90d634d43ca3a01b178233ac94329a756b4503268ac2030db426f0e714d1f61f

MD5:

01c6cb0d9d6103ce63b4812fdd744336命令列表:

Z:\www.ddosi.org\Xray 1.7.1>xray_windows_amd64_protected.exe -h

____ ___.________. ____. _____.___.

\ \/ /\_ __ \ / _ \ \__ | |

\ / | _ _/ / /_\ \ / | |

/ \ | | \/ | \ \____ |

\___/\ \ |____| /\____|_ / / _____/

Cracked By Brian.W AKA BigCHAN

Version: 1.7.1/f725e41e/COMMUNITY-ADVANCED

Licensed to [email protected], license is valid until 2099-09-09 08:00:00

描述:

xray - A powerful scanner engine [https://docs.xray.cool]

用法:

[global options] command [command options] [参数...]

命令:

webscan, ws 运行网站扫描任务

servicescan, ss 运行服务扫描任务

subdomain, sd 运行子域任务

poclint, pl lint yaml poc

reverse 运行一个独立的反向服务器

convert 转换结果从json到HTML或从HTML到json

genca GenerateToFile CA证书和密钥

upgrade 检查新版本和升级自我,如果有任何更新发现

version 显示版本信息

help, h 显示命令列表或一个命令的帮助

全局选项:

--config FILE 从文件加载配置(默认:"config.yaml")

--log-level value 日志级别,选择debug, info, warn, error, fatal

--help, -h 显示帮助信息config.yaml配置文件:

version: 4.0

parallel: 30 # 漏洞探测的 worker 数量,可以简单理解为同时有 30 个 POC 在运行

# 全局 http 发包配置

# 更多解释见 https://docs.xray.cool/#/configration/http

http:

proxy: "" # 漏洞扫描时使用的代理,如: http://127.0.0.1:8080。 如需设置多个代理,请使用 proxy_rule 或自行创建上层代理

proxy_rule: [] # 漏洞扫描使用多个代理的配置规则, 具体请参照文档

dial_timeout: 5 # 建立 tcp 连接的超时时间

read_timeout: 10 # 读取 http 响应的超时时间,不可太小,否则会影响到 sql 时间盲注的判断

max_conns_per_host: 50 # 同一 host 最大允许的连接数,可以根据目标主机性能适当增大

enable_http2: false # 是否启用 http2, 开启可以提升部分网站的速度,但目前不稳定有崩溃的风险

fail_retries: 0 # 请求失败的重试次数,0 则不重试

max_redirect: 5 # 单个请求最大允许的跳转数

max_resp_body_size: 2097152 # 最大允许的响应大小, 默认 2M

max_qps: 500 # 每秒最大请求数

allow_methods: # 允许的请求方法

- HEAD

- GET

- POST

- PUT

- PATCH

- DELETE

- OPTIONS

- CONNECT

- TRACE

- MOVE

- PROPFIND

headers:

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0

# Cookie: key=value

# 漏洞探测的插件配置

# 更多解释见 https://docs.xray.cool/#/configration/plugins

plugins:

baseline:

enabled: true

detect_cors_header_config: true # 检查 cors 相关配置

detect_server_error_page: true # 检查服务器错误信息

detect_system_path_leak: false # 检查响应是否包含系统路径泄露

detect_outdated_ssl_version: false # 检查 ssl 版本问题

detect_http_header_config: false # 检查 http 安全相关 header 是否配置

detect_cookie_httponly: false # 检查 set-cookie 时是否设置 http only

detect_china_id_card_number: false # 检查响应是否存在身份证号

detect_china_phone_number: false # 检查响应是否存在电话号码

detect_china_bank_card: false # 检查响应是否存在银行卡号

detect_private_ip: false # 检查响应是否包含内网 ip

brute-force:

enabled: true

username_dictionary: "" # 自定义用户名字典, 为空将使用内置 TOP10, 配置后将与内置字典**合并**

password_dictionary: "" # 自定义密码字典,为空将使用内置 TOP100, 配置后将与内置字典**合并**

cmd-injection:

enabled: true

crlf-injection:

enabled: true

dirscan:

enabled: true

depth: 1 # 检测深度,定义 http://t.com/a/ 深度为 1, http://t.com/a 深度为 0

dictionary: "" # 自定义检测字典, 配置后将与内置字典**合并**

fastjson:

enabled: true

jsonp:

enabled: true

path-traversal:

enabled: true

phantasm: # poc 插件

enabled: true

depth: 1

auto_load_poc: false # 除内置 poc 外,额外自动加载当前目录以 "poc-" 为文件名前缀的POC文件,等同于在 include_poc 中增加 "./poc-*"

exclude_poc: [] # 排除哪些 poc, 支持 glob 语法, 如: "/home/poc/*thinkphp*" 或 "poc-yaml-weblogic*"

include_poc: [] # 只使用哪些内置 poc 以及 额外加载哪些本地 poc, 支持 glob 语法, 如:"*weblogic*" 或 "/home/poc/*"

# 也可使用 --poc 仅运行 指定的内置或本地 poc,进行测试。

# 例如,可使用如下命令,仅运行当前目录下的 poc 且 不运行内置 poc 进行测试:

# webscan -poc ./poc-* -url http://example.com

redirect:

enabled: true

shiro:

enabled: true

cookie_name: rememberMe # 默认使用哪个 shiro cookie name

aes_key: [] # 自定义 shiro key,配置后将与内置 100 key 做合并

sqldet:

enabled: true

boolean_based_detection: true # 是否检测布尔盲注

error_based_detection: true # 是否检测报错注入

time_based_detection: true # 是否检测时间盲注

use_comment_in_payload: false # 在 payload 中使用 or, 慎用!可能导致删库!

detect_sqli_in_cookie: true # 是否检查在 cookie 中的注入

ssrf:

enabled: true

struts:

enabled: true

thinkphp:

enabled: true

detect_thinkphp_sqli: true # 检查 thinkphp 特定语法的 sqli 注入漏洞

upload:

enabled: true

xss:

enabled: true

detect_xss_in_cookie: true # 是否探测入口点在 cookie 中的 xss

ie_feature: false # 是否扫描仅能在 ie 下利用的 xss

xxe:

enabled: true

# 反连平台配置,更多解释见 https://docs.xray.cool/#/configration/reverse

# 注意: 默认配置为禁用反连平台,这是无法扫描出依赖反连平台的漏洞,这些漏洞包括 fastjson,ssrf 以及 poc 中依赖反连的情况等

reverse:

db_file_path: "" # 反连平台数据库文件位置, 这是一个 KV 数据库

token: "" # 反连平台认证的 Token, 独立部署时不能为空

http:

enabled: false

listen_ip: 0.0.0.0

listen_port: ""

ip_header: "" # 在哪个 http header 中取 ip,为空代表从 REMOTE_ADDR 中取

dns:

enabled: false

listen_ip: 0.0.0.0

domain: "" # DNS 域名配置

is_domain_name_server: false # 是否修改了域名的 ns 为反连平台,如果是,那 nslookup 等就不需要指定 dns 了

resolve: # DNS 静态解析规则

- type: A # A, AAAA, TXT 三种

record: localhost

value: 127.0.0.1

ttl: 60

client:

remote_server: false # 是否是独立的远程 server,如果是要在下面配置好远程的服务端地址

http_base_url: "" # 默认将根据 ListenIP 和 ListenPort 生成,该地址是存在漏洞的目标反连回来的地址, 当反连平台前面有反代、绑定域名、端口映射时需要自行配置

dns_server_ip: "" # 和 http_base_url 类似,实际用来访问 dns 服务器的地址

# 被动代理配置

# 更多解释见 https://docs.xray.cool/#/configration/mitm

mitm:

ca_cert: ./ca.crt # CA 根证书路径

ca_key: ./ca.key # CA 私钥路径

basic_auth: # 基础认证的用户名密码

username: ""

password: ""

allow_ip_range: [] # 允许的 ip,可以是 ip 或者 cidr 字符串

restriction: # 代理能够访问的资源限制, 以下各项为空表示不限制

hostname_allowed: [] # 允许访问的 Hostname,支持格式如 t.com、*.t.com、1.1.1.1、1.1.1.1/24、1.1-4.1.1-8

hostname_disallowed: # 不允许访问的 Hostname,支持格式如 t.com、*.t.com、1.1.1.1、1.1.1.1/24、1.1-4.1.1-8

- '*google*'

- '*github*'

- '*.gov.cn'

- '*.edu.cn'

- '*chaitin*'

- '*.xray.cool'

port_allowed: [] # 允许访问的端口, 支持的格式如: 80、80-85

port_disallowed: [] # 不允许访问的端口, 支持的格式如: 80、80-85

path_allowed: [] # 允许访问的路径,支持的格式如: test、*test*

path_disallowed: [] # 不允许访问的路径, 支持的格式如: test、*test*

query_key_allowed: [] # 允许访问的 Query Key,支持的格式如: test、*test*

query_key_disallowed: [] # 不允许访问的 Query Key, 支持的格式如: test、*test*

fragment_allowed: [] # 允许访问的 Fragment, 支持的格式如: test、*test*

fragment_disallowed: [] # 不允许访问的 Fragment, 支持的格式如: test、*test*

post_key_allowed: [] # 允许访问的 Post Body 中的参数, 支持的格式如: test、*test*

post_key_disallowed: [] # 不允许访问的 Post Body 中的参数, 支持的格式如: test、*test*

queue:

max_length: 3000 # 队列长度限制, 也可以理解为最大允许多少等待扫描的请求, 请根据内存大小自行调整

proxy_header:

via: "" # 是否为代理自动添加 Via 头

x_forwarded: false # 是否为代理自动添加 X-Forwarded-{For,Host,Proto,Url} 四个 http 头

upstream_proxy: "" # 为 mitm 本身配置独立的代理

# 基础爬虫配置

# 更多解释见 https://docs.xray.cool/#/configration/basic-crawler

basic-crawler:

max_depth: 0 # 最大爬取深度, 0 为无限制

max_count_of_links: 0 # 本次爬取收集的最大链接数, 0 为无限制

allow_visit_parent_path: false # 是否允许爬取父目录, 如果扫描目标为 t.com/a/且该项为 false, 那么就不会爬取 t.com/ 这级的内容

restriction: # 爬虫的允许爬取的资源限制, 为空表示不限制。爬虫会自动添加扫描目标到 Hostname_allowed。

hostname_allowed: [] # 允许访问的 Hostname,支持格式如 t.com、*.t.com、1.1.1.1、1.1.1.1/24、1.1-4.1.1-8

hostname_disallowed: # 不允许访问的 Hostname,支持格式如 t.com、*.t.com、1.1.1.1、1.1.1.1/24、1.1-4.1.1-8

- '*google*'

- '*github*'

- '*.gov.cn'

- '*.edu.cn'

- '*chaitin*'

- '*.xray.cool'

port_allowed: [] # 允许访问的端口, 支持的格式如: 80、80-85

port_disallowed: [] # 不允许访问的端口, 支持的格式如: 80、80-85

path_allowed: [] # 允许访问的路径,支持的格式如: test、*test*

path_disallowed: [] # 不允许访问的路径, 支持的格式如: test、*test*

query_key_allowed: [] # 允许访问的 Query Key,支持的格式如: test、*test*

query_key_disallowed: [] # 不允许访问的 Query Key, 支持的格式如: test、*test*

fragment_allowed: [] # 允许访问的 Fragment, 支持的格式如: test、*test*

fragment_disallowed: [] # 不允许访问的 Fragment, 支持的格式如: test、*test*

post_key_allowed: [] # 允许访问的 Post Body 中的参数, 支持的格式如: test、*test*

post_key_disallowed: [] # 不允许访问的 Post Body 中的参数, 支持的格式如: test、*test*

basic_auth: # 基础认证信息

username: ""

password: ""

# 子域名扫描配置,配置解释见 https://docs.xray.cool/#/configration/subdomain

# 注意:该功能仅限高级版用户使用

subdomain:

max_parallel: 30 # 子域名探测的并发度

allow_recursion: false # 是否允许递归探测, 开启后,扫描完一级域名后,会自动将一级的每个域名作为新的目标

max_recursion_depth: 3 # 最大允许的递归深度, 3 表示 3 级子域名 仅当 allow_recursion 开启时才有意义

web_only: false # 结果中仅显示有 web 应用的, 没有 web 应用的将被丢弃

ip_only: false # 结果中仅展示解析出 IP 的,没有解析成功的将被丢弃

servers: # 子域名扫描过程中使用的 DNS Server

- 8.8.8.8

- 8.8.4.4

- 223.5.5.5

- 223.6.6.6

- 114.114.114.114

sources:

brute:

enabled: true

main_dict: "" # 一级大字典路径,为空将使用内置的 TOP 30000 字典

sub_dict: "" # 其他级小字典路径,为空将使用内置过的 TOP 100 字典

httpfinder:

enabled: true # 使用 http 的一些方式来抓取子域名,包括 js, 配置文件,http header 等等

dnsfinder:

enabled: true # 使用 dns 的一些错误配置来找寻子域名,如区域传送(zone transfer)

certspotter: # 下面的通过 api 获取的了

enabled: true

crt:

enabled: true

hackertarget:

enabled: true

qianxun:

enabled: true

rapiddns:

enabled: true

sublist3r:

enabled: true

threatminer:

enabled: true

virusTotal:

enabled: true

注意事项:

①本工具仅作为渗透测试人员/研究人员在有授权的情况下使用,切勿用于违法犯罪.

②工具来源于俄罗斯黑客论坛,安全性未知,为了你的安全请放虚拟机中运行!

转载请注明出处及连接.

有linux版本的吗

linux没有

链接没了

等一会就出来了,https://www.yunzhongzhuan.com/#sharefile=msSkEOd6_7756