目录导航

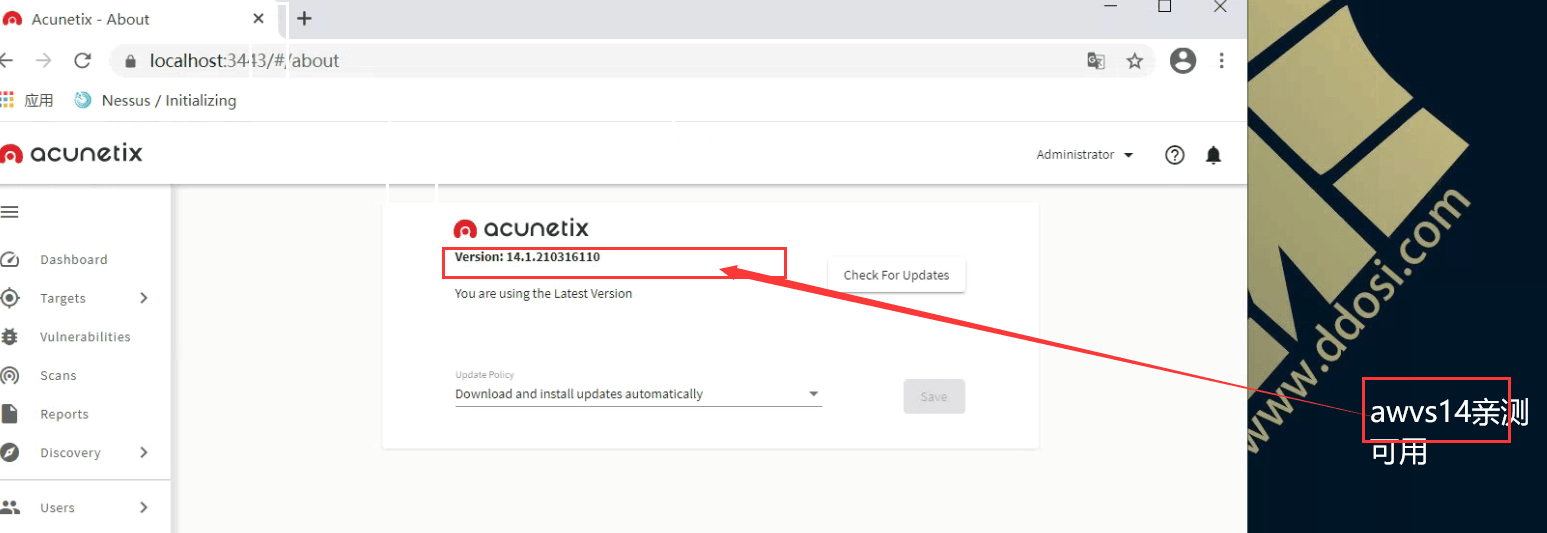

Awvs14更新日期

Awvs14.1.210316110更新日期为2021年3月17日

Awvs14更新日志

新的功能

- Web资产发现,允许用户发现与其组织或Web资产相关的域,这些域已在Acunetix中配置

- 新页面显示所有消耗目标许可证的目标FQDN

新漏洞检查

- 通过ShellShock漏洞对SonicWall SSL-VPN 8.0.0.0 RCE进行的新测试

- Node.js调试器未经授权的访问漏洞的新测试

- Node.js Inspector未经授权访问漏洞的新测试

- Apache Shiro身份验证绕过的新测试(CVE-2020-17523)

- PAN-OS管理Web界面中的反映跨站点脚本(XSS)漏洞的新测试(CVE-2020-2036)

- SAP解决方案管理器中缺少身份验证检查的新测试(CVE-2020-6207)

- VMware vCenter Server未经授权的远程执行代码的新测试(CVE-2021-21972)

- Delve Debugger未经授权的访问漏洞的新测试

- 通过云存储进行HTTP响应拆分的新检查

- WordPress插件的新测试

更新

- 更新了Acunetix以完全支持NTLM身份验证以进行代理身份验证

- 多个LSR / BLR和DeepScan更新和修复

- 将Chromium更新为v88.0.4298.0

- 将Postgres数据库更新到v13.2

- 引擎页面已更新为显示以下内容:

- 每个引擎的状态(在线或其他)

- 每个引擎的内部版本号

- 任何许可证问题都将报告为每个引擎状态的一部分

- 主安装程序更新后,多引擎安装程序将开始自动更新仅引擎安装程序

- 升级Acunetix后,UI将重新加载

- “ WAF导出”按钮已重命名为“导出到”,并且功能已添加到“扫描”页面

- 综合报告的多个更新

- 现在可以为每个问题跟踪器指定代理设置

- 更新了JavaScript库审核检查,以涵盖未托管在扫描目标上的库

- 现在可以从API创建用户

- 更新了CORS检查

修正

- 修复了“ SharePoint中的漏洞可能允许特权提升”检查中的错误

- 修复了导致更新检查偶尔在MacOS上失败的问题

- 修复了导致DOM XSS接收器不总是显示在警报中显示的代码摘录中的问题

- 修复了在TFS问题跟踪器配置中使用自定义集合时导致的问题

- 修复了WordPress XML-RPC pingback滥用检查中的问题

- 修复了Deepscan崩溃

- 修复了断开链接劫持检查中的误报

- 漏洞CSV导出现在包括检测到漏洞的URL

之前版本更新日志

适用于Windows,Linux和macOS的版本13内部版本13.0.210308088-2021年3月8日

新漏洞检查

适用于Windows,Linux和macOS的版本13内部版本13.0.210226118 – 2021年2月26日

修正

- 修复与AcuSensor相关的后端问题

Awvs14官网更新日志:

https://www.acunetix.com/support/build-history/

Awvs14下载地址

①迅雷网盘:https://pan.xunlei.com/ 提取码: xt67

②雨苁网盘: w.ddosi.workers.dev

[下载速度慢复制链接用迅雷下]

解压密码: www.ddosi.org

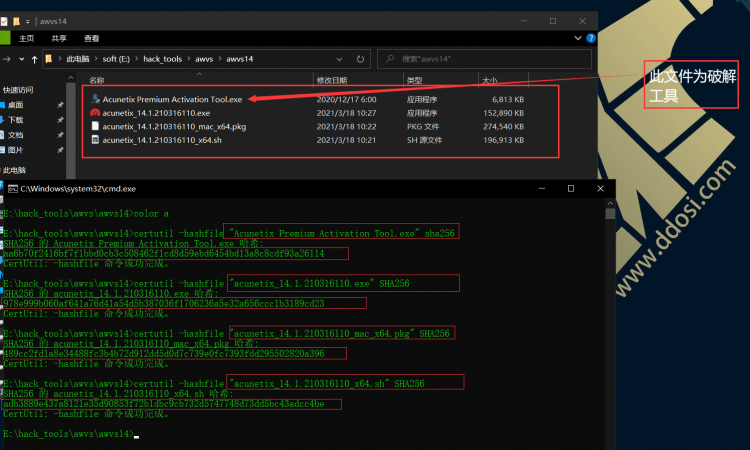

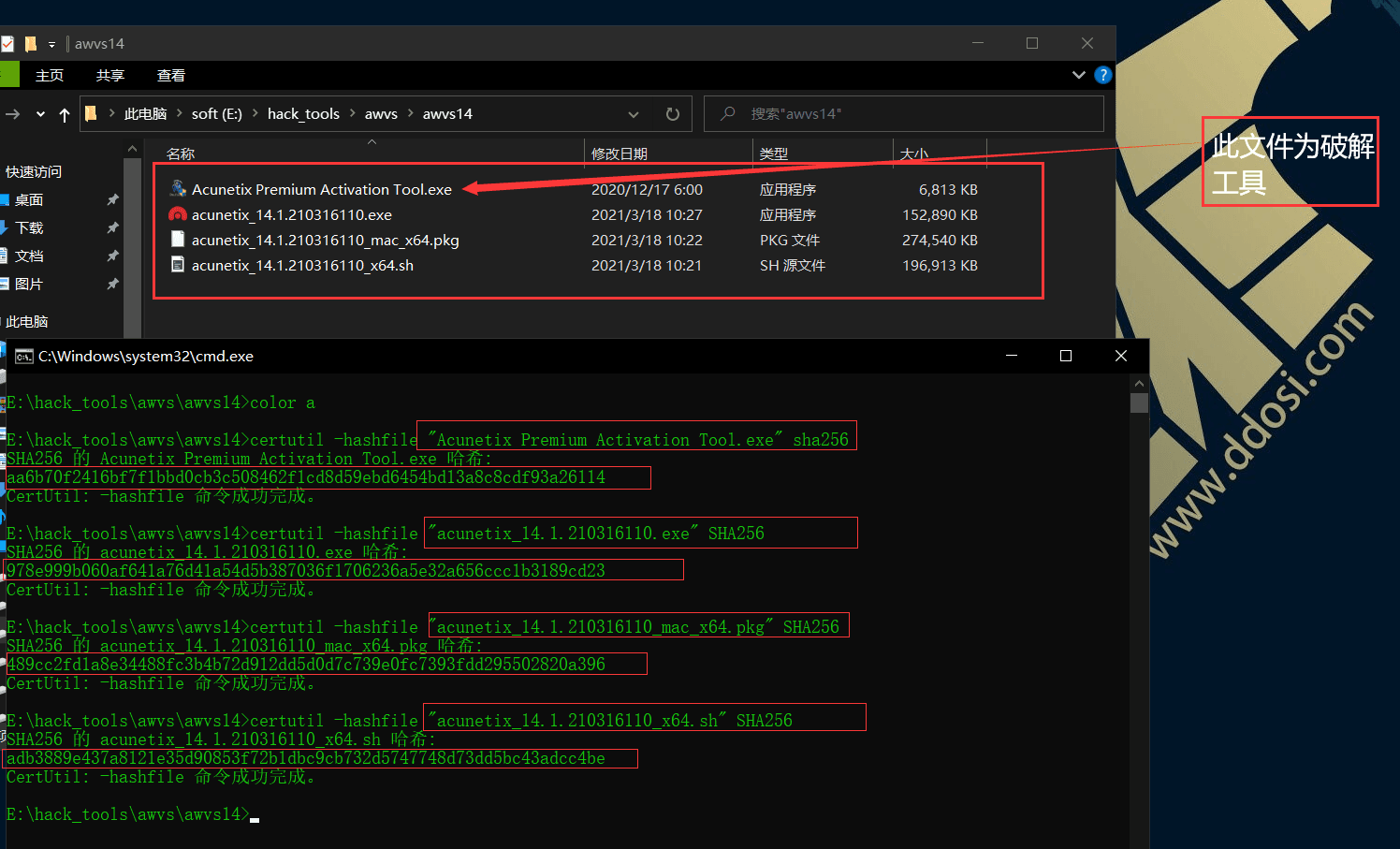

awvs14文件校验码

Acunetix Premium Activation Tool.exe

sha256:

aa6b70f2416bf7f1bbd0cb3c508462f1cd8d59ebd6454bd13a8c8cdf93a26114

acunetix_14.1.210316110.exe

SHA256:

978e999b060af641a76d41a54d5b387036f1706236a5e32a656ccc1b3189cd23

acunetix_14.1.210316110_mac_x64.pkg

SHA256:

489cc2fd1a8e34488fc3b4b72d912dd5d0d7c739e0fc7393fdd295502820a396

acunetix_14.1.210316110_x64.sh

SHA256:

adb3889e437a8121e35d90853f72b1dbc9cb732d5747748d73dd5bc43adcc4be

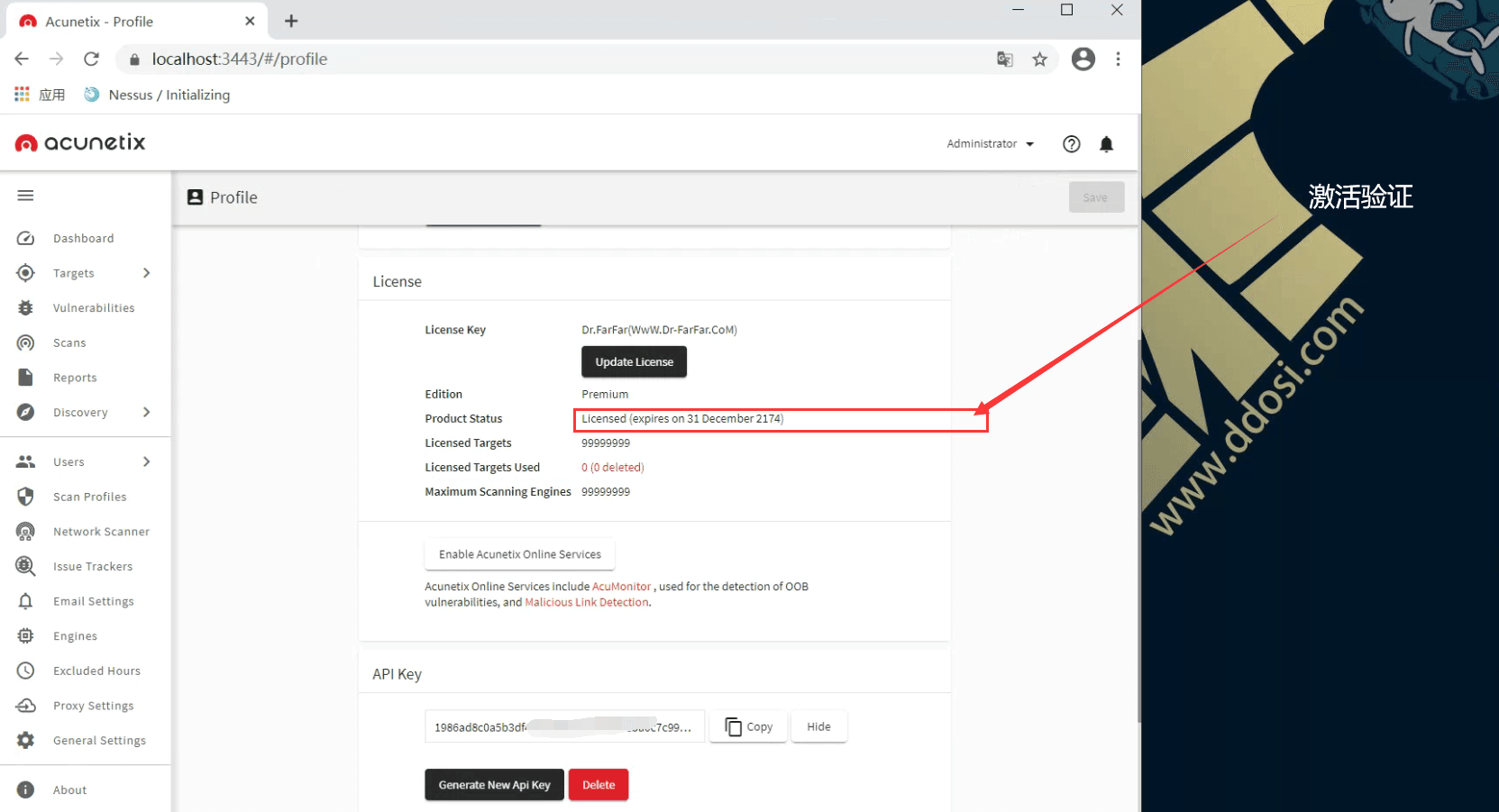

Awvs14.1.210316110正确打开方式[破解方法]

①卸载旧版awvs

②重启电脑

③删除旧版残留文件夹[ C:\Program Files (x86)\Acunetix ]

[ C:\ProgramData\Acunetix ]

④安acunetix_14.1.210316110.exe

⑤运行Acunetix Premium Activation Tool.exe

awvs14亲测可激活

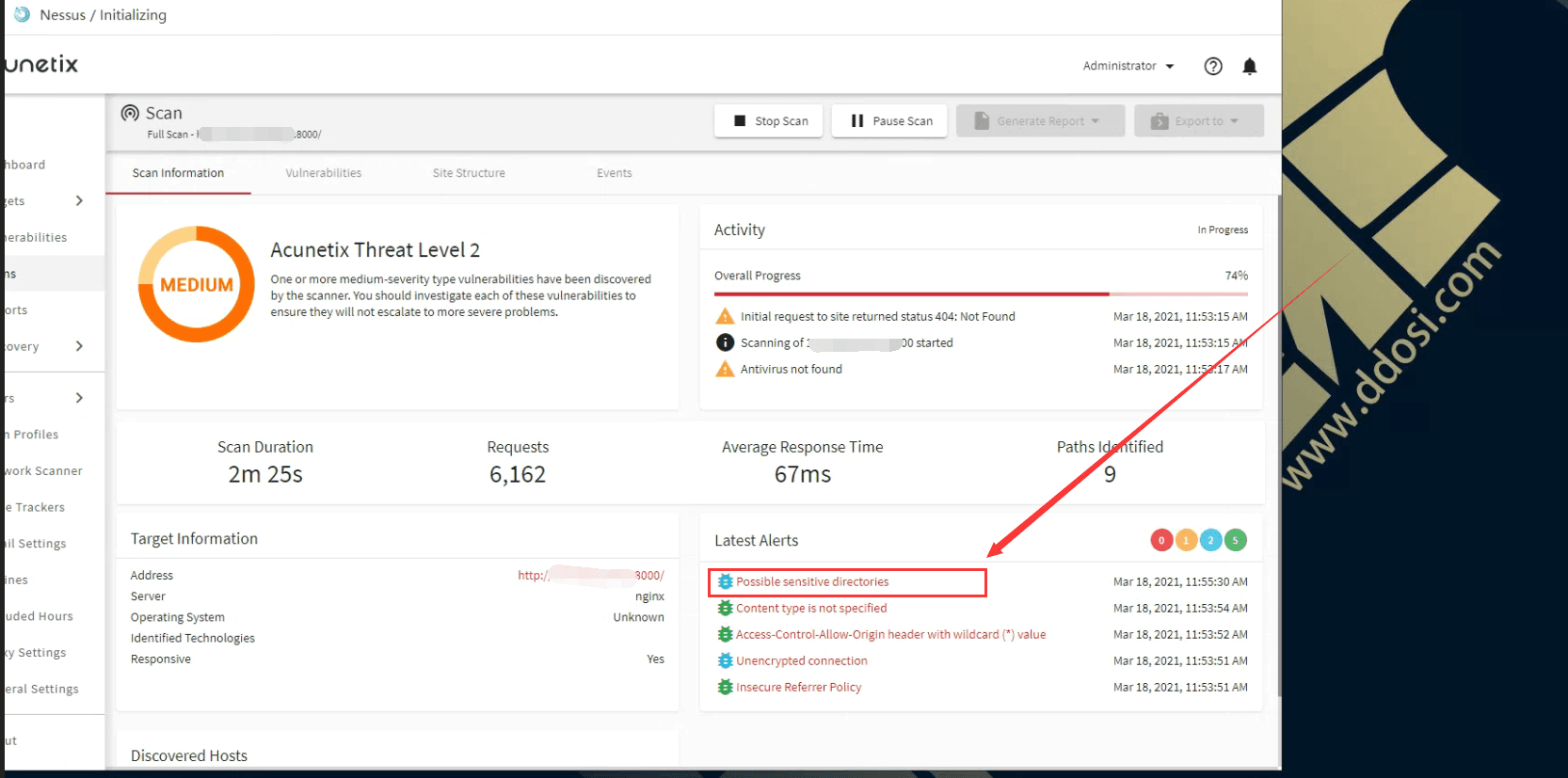

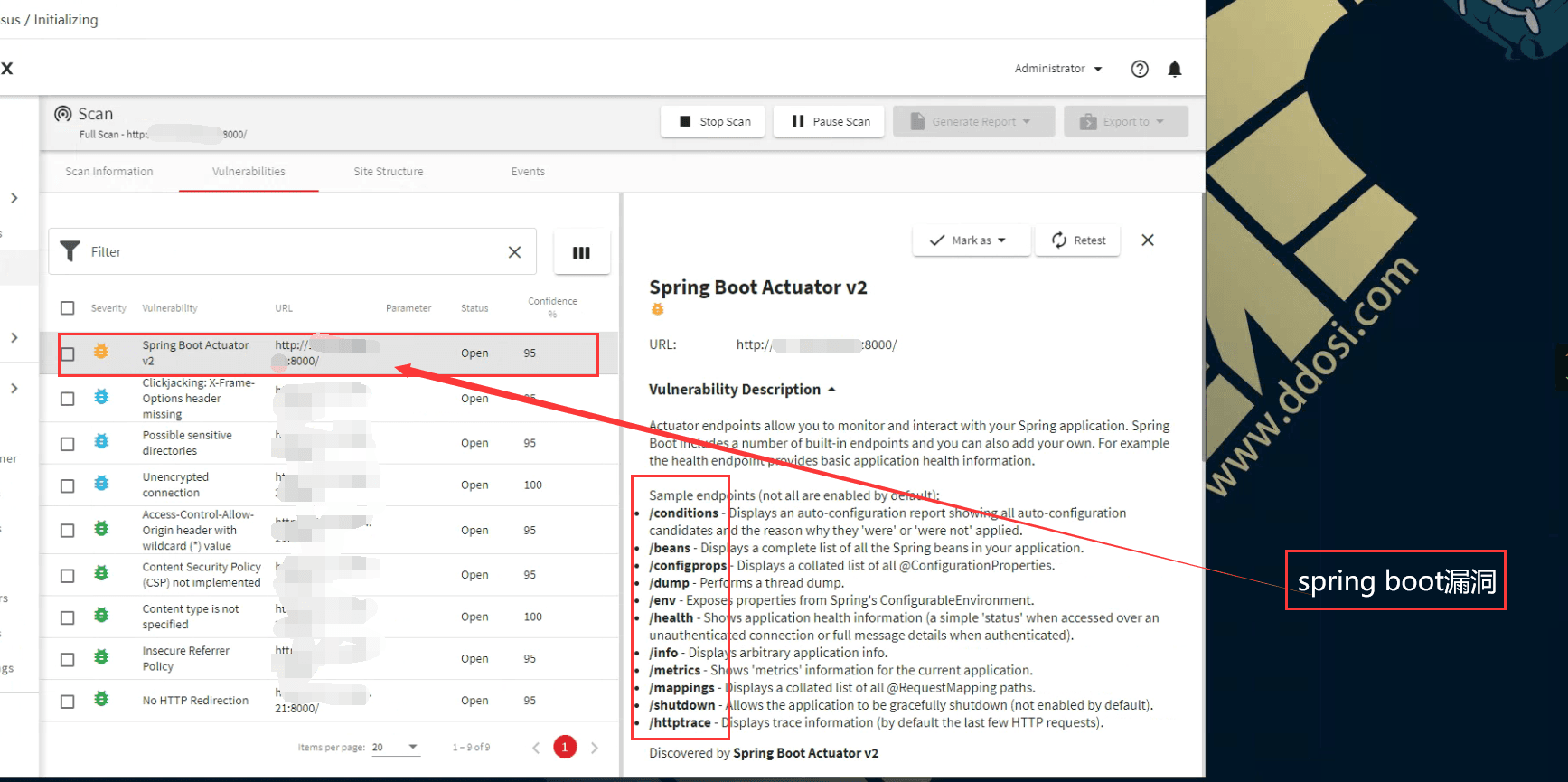

Awvs14扫描测试

扫描出的漏洞示例

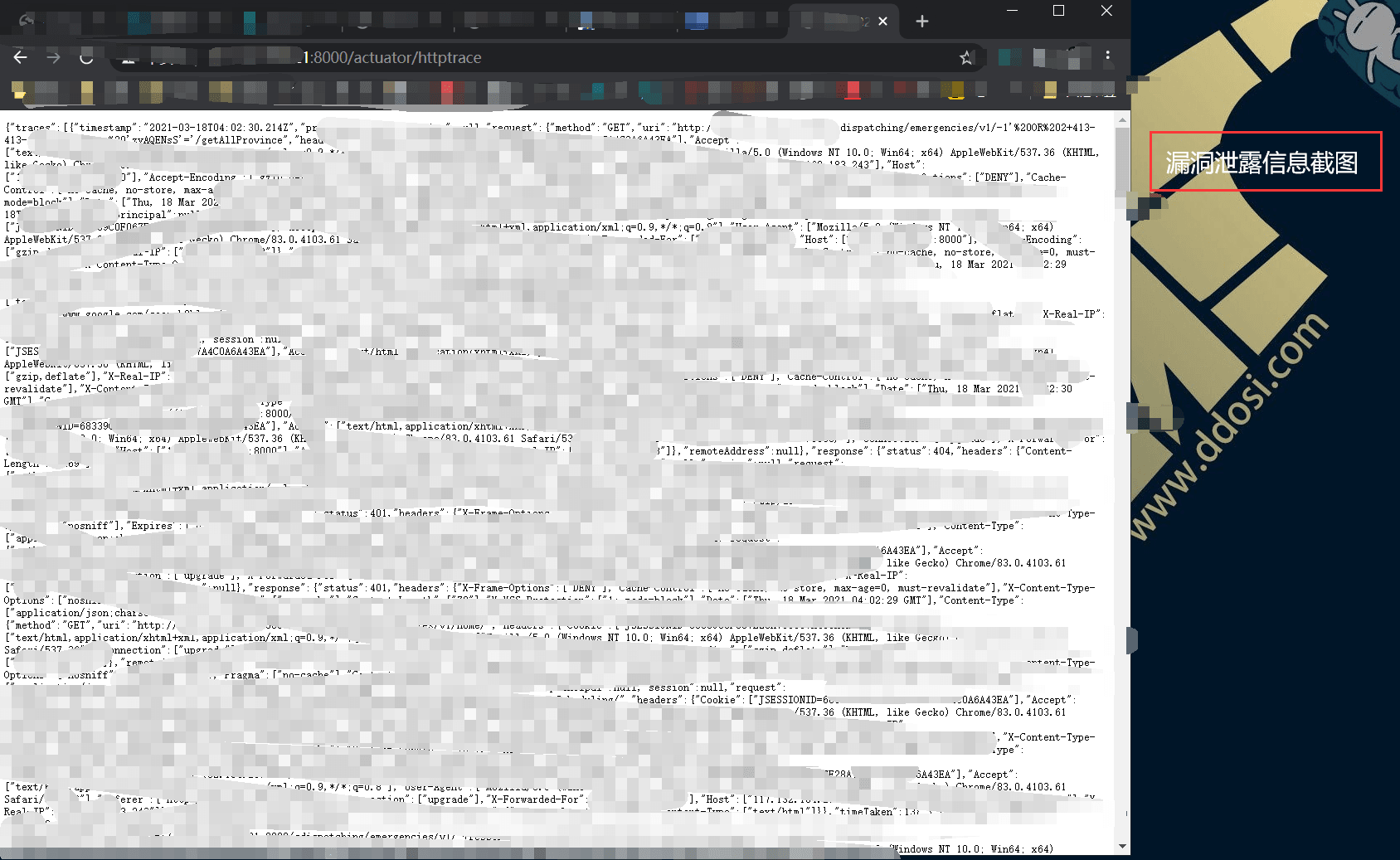

Spring Boot漏洞

漏洞截图

注意事项

该工具仅可用于研究使用,切勿用于非法犯罪活动,

未经双方同意使用此工具攻击目标是非法的.

工具安全性自测,For your safety请放虚拟机运行

关于Awvs扫描器的旧版本/技巧请参考往期文章

http://www.ddosi.org/?s=awvs

转载请注明出处及链接