目录导航

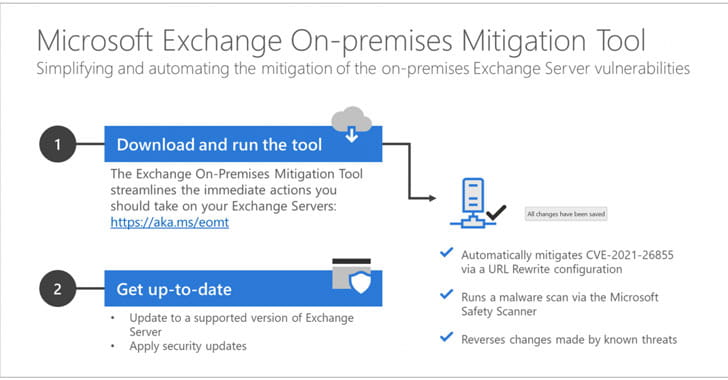

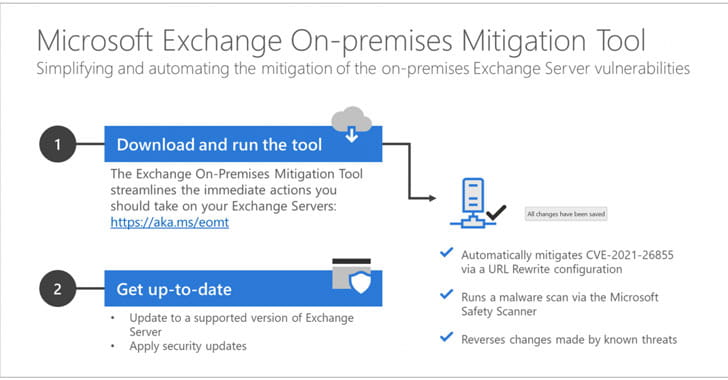

微软周一发布了一种一键缓解软件,该软件应用了所有必要的对策,以保护易受攻击的环境免受不断发展的ProxyLogon Exchange Server网络攻击的侵害。

基于PowerShell的脚本称为Exchange本地缓解工具(EOMT),用于缓解使用CVE-2021-26855的当前已知攻击,使用Microsoft安全扫描器扫描Exchange Server的所有已部署Web Shell,并尝试修复该漏洞。检测到的妥协。

微软表示: “此新工具旨在为不熟悉补丁程序/更新过程或尚未应用本地Exchange安全更新的客户提供临时缓解。”

这项发展是在十多个高级持久威胁参与者(大多数由政府支持的网络间谍组织)对后门,矿工和勒索软件进行不分青红皂白的攻击之后发布的。概念(PoC)进一步加剧了黑客热潮。

根据RiskIQ的遥测,截至3月12日,全球400,000台本地Exchange服务器中有317,269台已得到修补,美国,德国,英国,法国和意大利在服务器脆弱的国家中处于领先地位。

此外,美国网络安全和基础设施安全局(CISA)更新了其指南,以详细描述多达七种变种形式的China Chopper(中国菜刀) Web Shell,这些变体已被恶意攻击者利用。

Web Shell仅占用了4 KB,近十年来一直是网络攻击者首选的流行的利用后的开发工具。

在评估入侵的广度的同时,据报道,微软还在调查其在1月初检测到的“有限和针对性”攻击如何迅速发展为大规模的大规模利用活动,迫使其每周发布安全修复程序在到期之前。

《华尔街日报》周五报道说,调查人员的重点是微软合作伙伴是否与微软合作伙伴通过其Microsoft Active Protections计划(MAPP)分享了有关漏洞的信息,是否是有意或无意地将其泄露给了其他组织。

还据称,在2月底的“第二波”攻击中使用的某些工具类似于Microsoft在2月23日与防病毒公司和其他安全合作伙伴共享的概念验证攻击代码。威胁参与者可能已经掌握了Microsoft与安全合作伙伴共享的秘密公开信息。

另一个理论是,威胁行为者独立地发现了同一组漏洞,然后利用这些漏洞来秘密地对目标网络进行侦察并窃取邮箱,一旦黑客发现微软正在准备补丁,就会加大攻击力度。

微软说: “这是过去四个月来,民族国家行为者第二次进行网络攻击,有可能影响各种规模的企业和组织。” “虽然这始于民族国家的攻击,但该漏洞已被其他犯罪组织利用,包括新的勒索软件攻击,并且有可能进行其他恶意活动。”

工具下载地址:

GitHub: https://github.com/microsoft

| 脚本 | 更多信息 | 下载 |

|---|---|---|

| EOMT | 更多信息 | 下载 |

| ExchangeMitigations.ps1 | 更多信息 | 下载 |

| http-vuln-cve2021-26855.nse | 更多信息 | 下载 |

| Test-ProxyLogon.ps1 | 更多信息 | 下载 |

Exchange内部部署缓解工具(EOMT)

该脚本包含缓解措施,以帮助解决以下漏洞。

- CVE-2021-26855

这是在修补之前帮助快速保护和缓解Exchange Server的最有效方法。我们建议您在以前的ExchangeMitigations.ps1脚本之前使用此脚本。Exchange本地缓解工具自动下载所有依赖项并运行Microsoft安全扫描程序。对于具有Internet访问权限的Exchange部署以及想要进行自动修复的用户来说,这是一种更好的方法。我们尚未观察到通过这些缓解方法对Exchange Server功能的任何影响。EOMT.ps1是完全自动化的,并使用以前记录的熟悉的缓解方法。该脚本执行三个操作:

- 通过URL重写配置使用CVE-2021-26855缓解当前已知的攻击

- 使用Microsoft安全扫描仪扫描Exchange Server

- 尝试修复Microsoft安全扫描程序检测到的危害。

对于具有Internet访问权限的Exchange部署以及想要进行自动修复的用户来说,这是一种更好的方法。我们没有观察到通过这些缓解方法对Exchange Server功能的任何影响,也没有对这些缓解方法进行任何直接更改以禁用Exchange功能。

使用Exchange本地缓解工具和Microsoft Saftey扫描程序必须遵守Microsoft隐私声明的条款:aka.ms/privacy

运行Exchange内部部署缓解工具的要求

- 来自Exchange服务器的外部Internet连接(需要下载Microsoft安全扫描程序和IIS URL重写模块)。

- PowerShell脚本必须以管理员身份运行。

系统要求

- PowerShell 3或更高版本

- IIS 7.5及更高版本

- Exchange 2013、2016或2019

- Windows Server 2008 R2,Server 2012,Server 2012 R2,Server 2016,Server 2019

谁应运行Exchange内部部署缓解工具

| 情况 | 指导 |

|---|---|

| 如果您迄今未采取任何措施来修补或缓解此问题,则… | 尽快运行EOMT.PS1。这将尝试修复并减轻服务器的攻击。完成后,请按照修补程序指南在http://aka.ms/exchangevulns上更新服务器 |

| 如果您已使用Microsoft提供的任何/所有缓解指南来缓解(Exchangemitigations.Ps1,博客文章等)。 | 尽快运行EOMT.PS1。这将尝试补救并减轻服务器遭受进一步攻击的风险。完成后,请按照修补程序指南在http://aka.ms/exchangevulns上更新服务器 |

| 如果您已经打好系统补丁并受到保护,但没有调查任何攻击活动,危害指标等…。 | 尽快运行EOMT.PS1。这将尝试修复在修补之前可能尚未完全修复的任何现有折衷方案。 |

| 如果您已经对系统进行了修补和调查,以发现是否存在危害等迹象……。 | 无需采取任何措施 |

有关Microsoft安全扫描程序的重要说明

Exchange本地缓解工具在快速扫描模式下运行Microsoft安全扫描程序。如果您怀疑有任何妥协,我们强烈建议您在FULL SCAN模式下运行它。完全扫描模式可能需要很长时间,但是如果您没有将Microsoft Defender AV作为默认AV运行,则需要完全扫描来补救威胁。

Exchange内部部署缓解工具示例

建议的默认使用EOMT.ps1的方式。这将确定您的服务器是否容易受到攻击,是否容易受到攻击,并在快速扫描模式下运行MSERT。如果服务器不容易受到攻击,则仅运行MSERT快速扫描。

.\EOMT.ps1运行完整的MSERT扫描-仅在初始快速扫描发现威胁时,才建议使用此选项。完整扫描可能需要数小时或数天才能完成。

.\EOMT.ps1 -RunFullScan -DoNotRunMitigation回滚Exchange本地缓解工具缓解措施

.\EOMT.ps1 -Rollbackmitigation注意:如果以前使用ExchangeMitigations.ps1来应用缓解措施,请使用ExchangeMitigations.ps1进行回滚。

Exchange本地缓解工具问答

问题:默认情况下,我应在哪种模式下运行EOMT.ps1?

答:默认情况下,EOMT.ps1应该在没有任何参数的情况下运行:

这将运行默认模式,该模式将执行以下操作:

- 根据是否存在SU修补程序或Exchange版本检查服务器是否易受攻击。

- 下载并安装IIS URL重写工具(仅在易受攻击的情况下)。

- 应用URL重写缓解措施(仅在易受攻击的情况下)。

- 在“快速扫描”模式下运行Microsoft安全扫描程序(是否有漏洞)。

问题:如果运行全面扫描并且影响服务器资源,该怎么办?

答:您可以通过在管理PowerShell会话中运行以下命令来终止扫描过程。

Stop-Process -Name msert问题:此脚本(EOMT.PS1)与Microsoft先前发布的脚本(ExchangeMitigations.Ps1)之间的真正区别是什么。

答:发布了Exchange本地缓解工具,以帮助汇总多个缓解和响应步骤,而以前的脚本只是启用了缓解。有关每个操作的一些详细信息:

EOMT.PS1

- 通过URL重写配置缓解CVE-2021-26855。

- 缓解措施不会影响Exchange功能。

- 通过Microsoft安全扫描仪对Exchange Server进行恶意软件扫描

- 尝试撤消已识别威胁所做的任何更改。

ExchangeMitigations.ps1:

- 对所有4个CVE都进行缓解-CVE-2021-26855,CVE-2021-26857,CVE-2021-27065和CVE-2021-26858。

- 某些缓解方法会影响Exchange功能。

- 不对现有的危害或利用进行任何扫描。

- 不对已发现的活动威胁采取响应措施。

问题: 如果我的Exchange服务器没有外部Internet连接怎么办?

答: 如果没有外部Internet连接,您仍然可以使用旧脚本(ExchangeMitigations.ps1)和缓解博客文章中的其他步骤: Microsoft Exchange Server漏洞缓解– 2021年3月

问:如果我以前已经运行过缓解措施,那么Exchange本地缓解措施工具会回滚任何缓解措施吗?

答:否,请使用旧脚本(ExchangeMitigations.ps1)进行回滚。旧版脚本支持对Exchange本地缓解工具应用的缓解进行回滚。

Test-ProxyLogon.ps1

该脚本以前称为Test-Hafnium,可自动执行Hafnium博客文章中找到的所有四个命令。它还具有进度条和一些性能调整,以使CVE-2021-26855测试运行得更快。

在此处下载最新版本:

用法

此脚本最典型的用法是使用Exchange命令行管理程序中的以下语法检查所有Exchange服务器并保存报告:

Get-ExchangeServer | .\Test-ProxyLogon.ps1 -OutPath $home\desktop\logs要仅检查本地服务器,只需运行脚本:

.\Test-ProxyLogon.ps1 -OutPath $home\desktop\logs要检查本地服务器并将标识的日志和文件复制到OutPath,请执行以下操作:

.\Test-ProxyLogon.ps1 -OutPath $home\desktop\logs -CollectFiles要显示结果而不保存结果,请传递-DisplayOnly:

.\Test-ProxyLogon.ps1 -DisplayOnly经常问的问题

该脚本说它发现了可疑文件,并且列出了一堆zip文件。这是什么意思?

该脚本将标记在ProgramData中找到的所有zip / 7x / rar文件。如 本博文所述,使用此类文件进行渗透已观察到Web外壳。管理员应检查文件以确定它们是否有效。确定zip文件是否为已安装产品的有效部分不在此脚本的范围内,并且按名称将文件列入白名单只会鼓励攻击者使用这些特定名称。

我在Exchange 2010上运行脚本时遇到问题。

如果存在PowerShell 3,则该脚本可以在Exchange 2010上运行。它将不能在PowerShell 2上运行。还可以启用PS Remoting并针对Exchange 2010远程运行该脚本。但是,在这些情况下,该脚本的功能很少,因为Exchange 2010仅受四个已宣布利用程序之一-CVE-2021-26857的影响。此外,仅当存在统一消息角色时,此漏洞利用才可用。结果,通常简单地从博客文章中运行Get-EventLog命令 ,而不是使用Test-ProxyLogon。

ExchangeMitigations.ps1

该脚本包含4个缓解措施,以帮助解决以下漏洞:

- CVE-2021-26855

- CVE-2021-26857

- CVE-2021-27065

- CVE-2021-26858

有关每种缓解措施的更多信息,请访问https://aka.ms/exchangevulns

这只能用作临时缓解措施,直到可以对Exchange Server进行完全修补为止,建议的指南是一次应用所有缓解措施。

为了使此脚本正常工作,您必须安装IIS URL重写模块,可以使用-FullPathToMSI参数通过此脚本来完成。

对于必须安装IIS 10和更高版本的URL重写模块2.1,可以在此处下载版本2.1:

对于必须安装IIS 8.5及更低版本的Rewrite Module 2.0,可以在此处下载版本2.0:

- x86- https://www.microsoft.com/zh-cn/download/details.aspx?id=5747

- x64- https://www.microsoft.com/zh-cn/download/details.aspx? id =7435

在IIS 8.5及更低版本上安装URL Rewrite 2.1版可能会导致IIS和Exchange变得不稳定。如果URL重写模块和IIS版本之间不匹配,则ExchangeMitigations.ps1将不对CVE-2021-26855应用缓解措施。您必须卸载URL重写模块并重新安装正确的版本。

该脚本需要PowerShell 3.0及更高版本,并且必须从提升的PowerShell会话中执行。

在此处下载最新版本:

在MSI安装中应用所有缓解措施

.\ExchangeMitigations.ps1 -FullPathToMSI "FullPathToMSI" -WebSiteNames "Default Web Site" -ApplyAllMitigations在不安装MSI的情况下应用所有缓解措施

.\ExchangeMitigations.ps1 -WebSiteNames "Default Web Site" -ApplyAllMitigations -Verbose回滚所有缓解措施

.\ExchangeMitigations.ps1 -WebSiteNames "Default Web Site" -RollbackAllMitigation应用多种或特定的缓解措施(共4种)

.\ExchangeMitigations.ps1 -WebSiteNames "Default Web Site" -ApplyECPAppPoolMitigation -ApplyOABAppPoolMitigation回滚多个或特定缓解措施

.\ExchangeMitigations.ps1 -WebSiteNames "Default Web Site" -RollbackECPAppPoolMitigation -RollbackOABAppPoolMitigationhttp-vuln-cve2021-26855.nse

该文件与nmap一起使用。它检测指定的URL是否容易受到Exchange Server SSRF漏洞(CVE-2021-26855)的攻击。有关使用情况的信息,请阅读文件顶部。

在此处下载最新版本: