目录导航

这是对信息安全,渗透测试,漏洞研究,漏洞搜寻以及最终对漏洞赏金感兴趣的黑客所写的

介绍

世界各地有许多安全研究人员和Bug猎手在Twitter上发布了他们的宝贵技巧,试图帮助我们所有人发现更多漏洞并收集漏洞赏金。

本博客系列旨在捕获这些漏洞赏金提示,并将它们收集在一个地方,以备将来使用,从而使它们永远不会在Twitterverse似乎永无止境的潮流中消失。

这是第一部分,我们将在每个部分中发布10个或更多技巧。开始了..

1.心脏滴血漏洞

作者:@ imranparray101

来源:链接

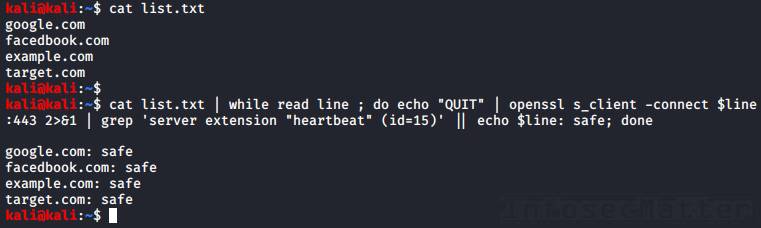

这是一个有用的单行代码,用于检查OpenSSL Heartbleed漏洞的主机名列表:

cat list.txt | while read line ; do echo "QUIT" | openssl s_client -connect $line:443 2>&1 | grep 'server extension "heartbeat" (id=15)' || echo $line: safe; done

请注意,Heartbleed(CVE-2014-0160)导致服务器内存内容泄漏和敏感信息泄露。

2.使用grep提取URL

作者:@ imranparray101

来源:链接

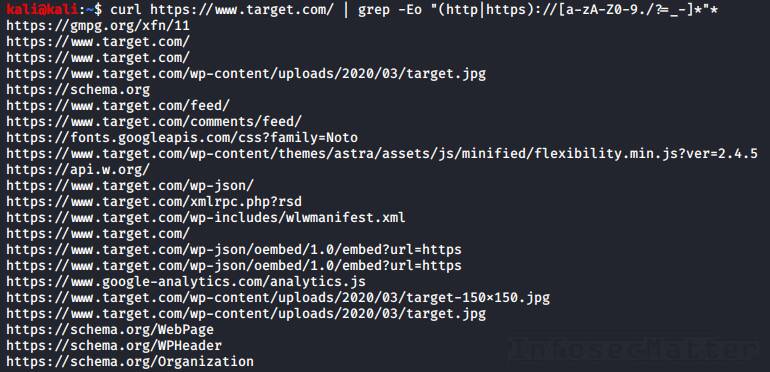

这是一个方便的命令,可从垃圾数据/分类数据中提取URL:

cat file | grep -Eo "(http|https)://[a-zA-Z0-9./?=_-]*"*

curl http://host.xx/file.js | grep -Eo "(http|https)://[a-zA-Z0-9./?=_-]*"*grep’-o’参数将仅输出匹配的部分。这将导致每个URL一行一行地很好地输出出来:

超级有用的可视化分析和进一步处理!

3.从APK中提取信息

提供者:@ MrR0Y4L3

来源:链接

这是从解压缩的APK文件(Android应用)中提取有趣(可能敏感)信息的命令:

grep -EHirn "accesskey|admin|aes|api_key|apikey|checkClientTrusted|crypt|http:|https:|password|pinning|secret|SHA256|SharedPreferences|superuser|token|X509TrustManager|insert into" APKfolder/通过这种单一代码,我们可以识别URL,API密钥,身份验证令牌,凭据,证书固定代码等。

确保首先使用apktool将APK文件解压缩,如下所示:

apktool d app_name.apk4.远程提取zip文件

通过@el_vampinio

来源:链接

您是否找到了可在远程Web服务器上访问的非常大的zip文件,并希望检查其内容,但又不想等待下载?没问题..

pip install remotezip

# 列出远程zip文件的内容

remotezip -l "http://site/bigfile.zip"

# 从远程zip文件中提取file.txt

remotezip "http://site/bigfile.zip" "file.txt"请注意,要使其正常工作,托管zip文件的远程Web服务器必须支持范围 HTTP标头。

5.前25个开放重定向的怪癖

通过@lutfumertceylan

来源:链接

以下是找到“打开重定向”漏洞(也称为“未经验证的重定向和转发”)的前25个问题:

/{payload}

?next={payload}

?url={payload}

?target={payload}

?rurl={payload}

?dest={payload}

?destination={payload}

?redir={payload}

?redirect_uri={payload}

?redirect_url={payload}

?redirect={payload}

/redirect/{payload}

/cgi-bin/redirect.cgi?{payload}

/out/{payload}

/out?{payload}

?view={payload}

/login?to={payload}

?image_url={payload}

?go={payload}

?return={payload}

?returnTo={payload}

?return_to={payload}

?checkout_url={payload}

?continue={payload}

?return_path={payload}让我们提醒自己,当在服务器端未正确验证URL参数(有效负载)并使用户重定向到任意网站时,网站很容易受到Open Redirect的攻击。

尽管这不会给用户带来任何重大的迫在眉睫的威胁,但是此漏洞使网络钓鱼变得更加容易。

6. JWT令牌绕过

通过@HackerHumble

来源:link1,link2,link3

这是绕过JWT令牌认证的3个技巧。

提示1:

- 捕获JWT。

- 将算法更改为无。

- 使用您想要的任何内容更改声明中的内容,例如:email:[email protected]

- 发送带有已修改令牌的请求并检查结果。

提示2:

- 捕获JWT令牌。

- 如果算法是RS256,请更改为HS256并使用公共密钥对令牌进行签名(您可以通过访问jwks Uri获得,大多数情况下,它将是站点https证书中的公共密钥)

- 使用修改后的令牌发送请求并检查响应。

- 如果后端没有进行算法检查,则可以与赏金聚会。

提示3:检查服务器端会话是否正确终止(OTG-SESS-006):

- 检查应用程序是否使用JWT令牌进行身份验证。

- 如果是这样,请登录到该应用程序并捕获令牌。(大多数Web应用程序将令牌存储在浏览器的本地存储中)

- 现在注销该应用程序。

- 现在使用先前捕获的令牌向特权端点发出请求。

- 有时,请求会成功,因为Web应用程序只是从浏览器中删除令牌,而不会在后端将令牌列入黑名单。

7.查找子域

通过@TobiunddasMoe

来源:链接

这是一个快速而基本的侦察例程,用于在进行赏金时查找子域:

#!/bin/bash

# $1 => example.domain

amass enum --passive -d $1 -o domains_$1

assetfinder --subs-only $1 | tee -a domains_$1

subfinder -d $1 -o domains_subfinder_$1

cat domains_subfinder_$1 | tee -a domains_$1

sort -u domains_$1 -o domains_$1

cat domains_$1 | filter-resolved | tee -a domains_$1.txt为了使它起作用,我们必须安装一些其他工具,这些工具不仅对赏金非常有用:

- https://github.com/OWASP/Amass

- https://github.com/tomnomnom/assetfinder

- https://github.com/projectdiscovery/subfinder

- https://github.com/tomnomnom/hacks/tree/master/filter-resolved

8.Curl + parallel

通过@akita_zen

来源:链接

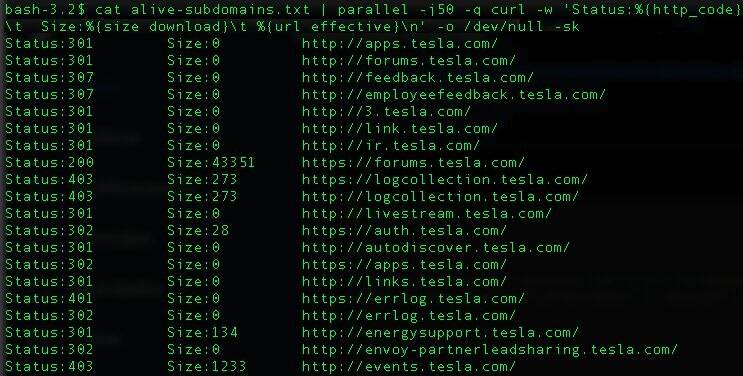

这是一个非常有用的一线侦查工具,可用于快速验证主机名和子域列表:

cat alive-subdomains.txt | parallel -j50 -q curl -w 'Status:%{http_code}\t Size:%{size_download}\t %{url_effective}\n' -o /dev/null -sk这种单行代码将并行生成50个curl实例,并以一种精美的方式显示每个主机的HTTP状态代码和响应大小(以字节为单位):

在运行单线之前,请确保与您的Kali 安装parallel:

apt-get -y install parallel9.简单的XSS检查

通过@TobiunddasMoe

来源:链接

使用一系列链接在一起的开放源代码工具,检查此Shell脚本以识别XSS(跨站点脚本)漏洞:

#!/bin/bash

# $1 => example.domain

subfinder -d $1 -o domains_subfinder_$1

amass enum --passive -d $1 -o domains_$1

cat domains_subfinder_$1 | tee -a domain_$1

cat domains_$1 | filter-resolved | tee -a domains_$1.txt

cat domains_$1.txt | ~/go/bin/httprobe -p http:81 -p http:8080 -p https:8443 | waybackurls | kxss | tee xss.txt这是另一个组合,需要安装几个其他工具:

- https://github.com/projectdiscovery/subfinder

- https://github.com/OWASP/Amass

- https://github.com/tomnomnom/hacks/tree/master/filter-resolved

- https://github.com/tomnomnom/httprobe

- https://github.com/tomnomnom/waybackurls

- https://github.com/tomnomnom/hacks/tree/master/kxss

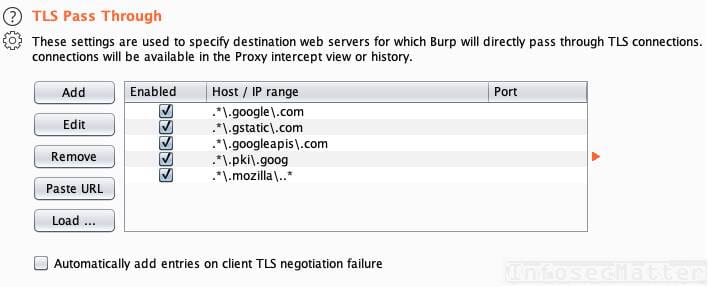

10.过滤Burp Suite中的无用信息

由@ sw33tLie

资料来源:链接

在使用Burp Suite进行测试时,您可能需要将这些模式添加到Burp Suite>代理>选项> TLS直通设置中:

.*\.google\.com

.*\.gstatic\.com

.*\.googleapis\.com

.*\.pki\.goog

.*\.mozilla\..*现在,与这些主机的所有基础连接都将直接转到它们,而无需通过代理。

我们的代理日志中不再有垃圾信息!

非常感谢所有作者:

- @ imranparray101

- @ MrR0Y4L3

- @el_vampinio

- @lutfumertceylan

- @HackerHumble

- @TobiunddasMoe

- @akita_zen

- @ sw33tLie

确保在Twitter上关注他们,以领先于漏洞赏金游戏。