目录导航

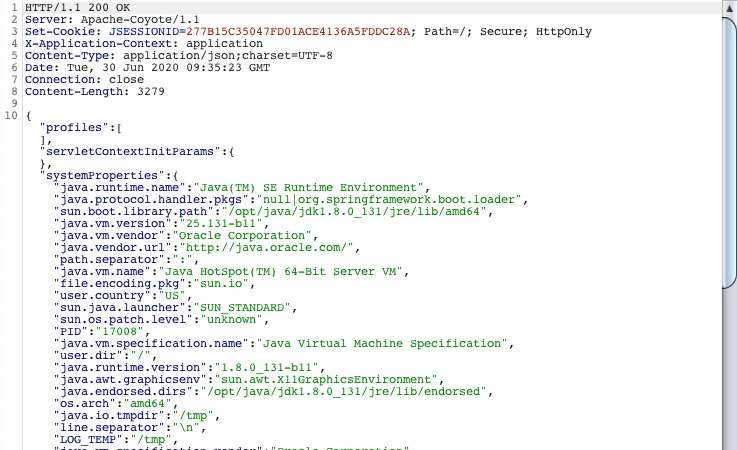

1.使用SecurityTrails API查找子域

通过@IfrahIman_

来源:链接

是否想为您的目标找到一些新的子域?将此便捷的单行代码与SecurityTrails API结合使用可枚举:

curl -s --request GET --url https://api.securitytrails.com/v1/domain/target.com/subdomains?apikey=API_KEY | jq '.subdomains[]' | sed 's/\"//g' >test.txt 2>/dev/null && sed "s/$/.target.com/" test.txt | sed 's/ //g' && rm test.txt

请注意,要使其正常工作,我们需要一个SecurityTrails API密钥。我们可以获得一个免费帐户,每月有50个API查询(在撰写本文时)。有关其他选项,请参见此处。

2.访问隐藏的注册页面

通过@thibeault_chenu

来源:链接

有时,开发人员认为隐藏按钮就足够了。尝试访问以下注册URI:

| 注册URI | CMS平台 |

| /register | Laravel |

| /user/register | Drupal |

| /wp-login.php?action=register | WordPress |

| /register | eZ Publish |

很有可能我们将能够注册新用户并访问Web应用程序的特权区域,或者至少可以立足于此。

3.排名前5的Google hacking 赏金漏洞

通过@JacksonHHax

来源:链接

以下是用于识别有关我们目标的有趣且潜在敏感信息的Google排名前5位的工具:

inurl:example.com intitle:"index of"

inurl:example.com intitle:"index of /" "*key.pem"

inurl:example.com ext:log

inurl:example.com intitle:"index of" ext:sql|xls|xml|json|csv

inurl:example.com "MYSQL_ROOT_PASSWORD:" ext:env OR ext:yml -git通过这些工具,我们正在寻找开放目录列表,日志文件,私钥,电子表格,数据库文件和其他有趣的数据。

提示:当你在它,看看还对谷歌黑客数据库(上exploit-db.com)找到更多Google hacking技巧

4.在Drupal上找到隐藏的页面

通过@adrien_jeanneau

来源:链接

如果您正在Drupal网站上找漏洞,请在 ‘/node/$’ 上使用Burp Suite Intruder(或其他类似工具)进行模糊测试,其中’$’是一个数字(从1到500)。例如:

- https://target.com/node/1

- https://target.com/node/2

- https://target.com/node/3

- …

- https://target.com/node/499

- https://target.com/node/500

很有可能我们会找到搜索引擎未引用的隐藏页面(测试,开发)。

5.使用gf查找敏感信息

通过@ dwisiswant0

来源:链接

使用@ dwisiswant0收集的特殊gf-secrets模式查找敏感信息泄露。使用方法如下:

# 用gau和fff搜索测试点

gau target -subs | cut -d"?" -f1 | grep -E "\.js+(?:on|)$" | tee urls.txt

sort -u urls.txt | fff -s 200 -o out/

# 保存了来自已知url的响应后,就该挖掘秘密了

for i in `gf -list`; do [[ ${i} =~ "_secrets"* ]] && gf ${i}; done为了使此组合有效,我们必须安装以下附加工具,这些工具不仅对赏金赏金非常有用:

- https://github.com/lc/gau

- https://github.com/tomnomnom/fff

- https://github.com/tomnomnom/gf

- 模式:https://github.com/dwisiswant0/gf-secrets

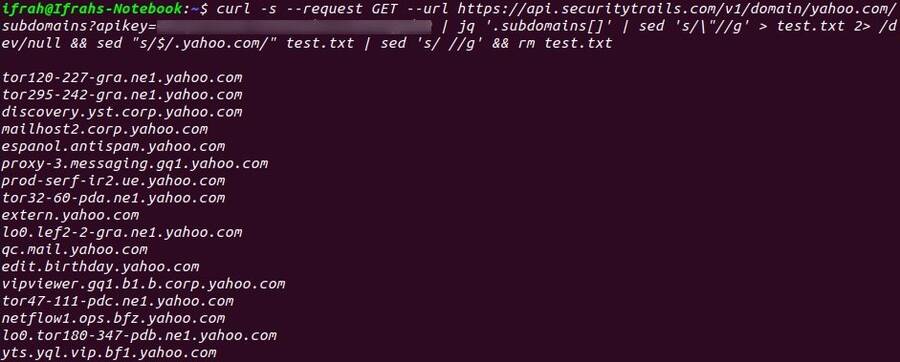

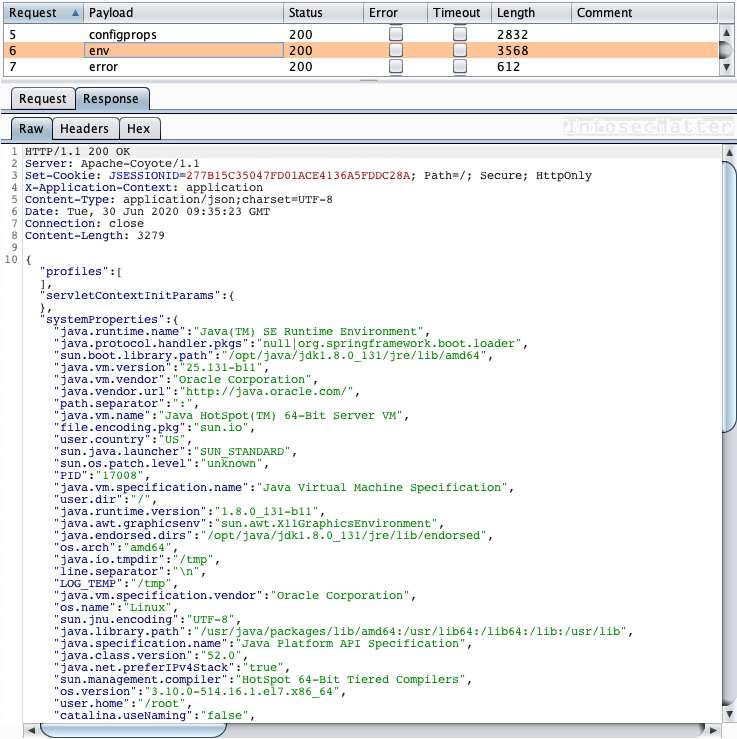

6.使用Shodan查找Spring Boot服务器

由@ sw33tLie

资料来源:链接

在Shodan中搜索以下favicon哈希,以查找在目标组织中部署的Spring Boot服务器:

org:YOUR_TARGET http.favicon.hash:116323821然后检查执行器是否暴漏。如果/env可用,则可能可以实现RCE。如果可以访问/heapdump,则可能会找到私钥和令牌。

如果您不熟悉Spring Boot技术,请不要担心。快速101。

Spring Boot是一个基于Java的开源框架,用于基于微服务的概念构建独立的spring应用程序。

Spring Boot Actuator是一种使用Web界面与它们进行交互的机制。它们通常映射到URL,例如:

- https://target.com/env

- https://target.com/heapdump

- 等等

这是暴露的/env执行器的示例:

专家提示:检查所有这些默认的内置执行器。其中一些可能会暴露出来并包含有趣的信息。

7.遗忘的数据库备份

通过@TobiunddasMoe

来源:链接

这是使用此小型但快速的模糊列表查找丢失的数据库备份的快速提示:

/back.sql

/backup.sql

/accounts.sql

/backups.sql

/clients.sql

/customers.sql

/data.sql

/database.sql

/database.sqlite

/users.sql

/db.sql

/db.sqlite

/db_backup.sql

/dbase.sql

/dbdump.sql

setup.sql

sqldump.sql

/dump.sql

/mysql.sql

/sql.sql

/temp.sql旧的数据库转储可能包含各种有趣的信息-用户凭证,配置设置,机密和api密钥,客户数据等。

8.电子邮件地址payloads

由@securinti(由@intigriti编译)

来源:链接

以下有效载荷都是有效的电子邮件地址,我们不仅可以用于基于Web的电子邮件系统的渗透测试。

XSS(跨站脚本):

test+(<script>alert(0)</script>)@example.com

test@example(<script>alert(0)</script>).com

"<script>alert(0)</script>"@example.com模板注入:

"<%= 7 * 7 %>"@example.com

test+(${{7*7}})@example.comSQL注入

"' OR 1=1 -- '"@example.com

"mail'); DROP TABLE users;--"@example.comSSRF(服务器端请求伪造):

[email protected]

john.doe@[127.0.0.1]参数污染:

victim&[email protected](电子邮件)标头注入:

"%0d%0aContent-Length:%200%0d%0a%0d%0a"@example.com

"[email protected]>\r\nRCPT TO:<victim+"@test.com9.从员工报价到身份证

通过@silentbronco

来源:链接

注册为员工会导致要求获得“仅限员工私下发售”,并最终获得“身份证”。

这就是@silentbronco所做的完全是:

- 在Google上搜索Target的员工优惠:inurl:“目标名称”员工提供

- 找到了向目标公司提供报价的网站。

- 发现报价仅限于员工。

- 尝试在“ 员工ID ”字段中使用随机数进行注册

- 由于未验证 “ 员工ID ” ,因此成功注册为员工。

- 注册为员工会导致要求私人报价。

- 该网站还提供了“ 身份证 ”,可用于证明我们是目标公司的合法雇员。

下次当您要进入一个组织时,请尝试寻找@silentbronco之类的员工报价。

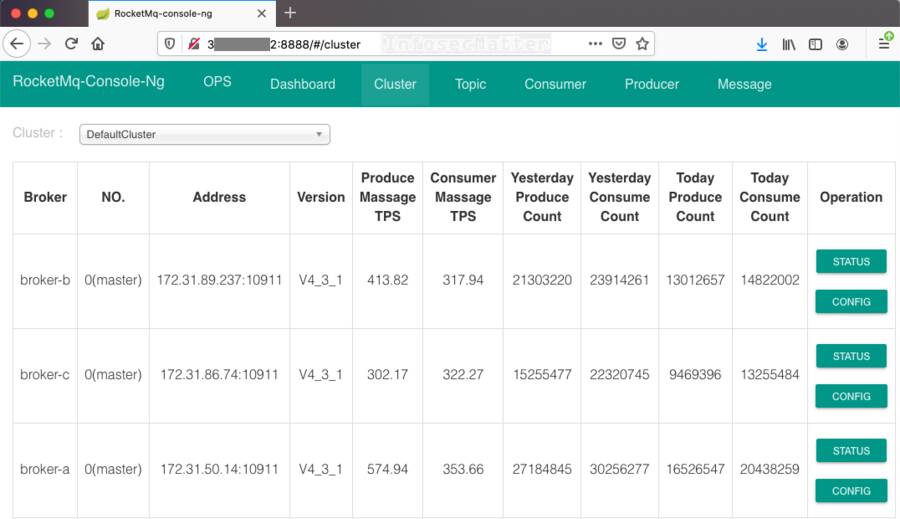

10.使用Shodan查找RocketMQ控制台

通过@debangshu_kundu

来源:链接

这是另一个Shodan,这次是拉起RocketMQ控制台,该控制台通常会公开相当机密的生产信息:

org:target.com http.title:rocketmq-console例如,从公开的RocketMQ控制台中,我们可以找到:

- 其他主机名和子域

- 内部IP地址

- 日志文件位置

- 版本详细信息

- 等等

这是暴露的RocketMQ的示例:

11. HTTP Accept标头修改

通过@ jae_hak99

来源:链接

这是通过更改Accept标头来发现某些Web服务器中的信息泄露漏洞的提示:

Accept: application/json, text/javascript, */*; q=0.01 一些易受攻击的Web服务器可能会泄露服务器版本信息,堆栈和路由信息。

非常感谢所有作者: